Как подключить проводной датчик или устройство к MultiTransmitter

Обновлено

MultiTransmitter можно использовать для подключения тревожных и медицинских кнопок, датчиков движения для помещений и улицы, а также датчиков открытия, вибрации, разбития, газа, протечки, пожарных датчиков и других.

Поддерживаемые типы подключения:

- NO (нормально открытый).

- NC (нормально закрытый).

- EOL (подключение с 1 резистором).

- 2EOL (подключение с 2 резисторами).

- 3EOL (подключение с 3 резисторами).

В приложении Ajax можно выбрать нормальное состояние (NC/NO) для каждой из трёх пар клемм датчика: тревожных, тамперных и клемм неисправностей. Это позволяет подключить к MultiTransmitter любой датчик с сухими контактами или релейными выходами, вне зависимости от его конфигурации.

2EOL и 3EOL-подключения доступны для MultiTransmitter с версией прошивки 2.13.0 и выше. MultiTransmitter с поддержкой 2EOL и 3EOL-подключений имеет соответствующую маркировку на упаковке. Устройство должно быть подключено к Hub Plus, Hub 2 (2G), Hub 2 (4G) или Hub 2 Plus с версией прошивки OS Malevich 2.13 и выше. 2EOL и 3EOL-подключения недоступны для MultiTransmitter, который подключён к Hub.

Как узнать версию прошивки устройства

Если для работы датчика или устройства необходимо питание 12 В⎓, его можно запитать от MultiTransmitter. Для пожарных датчиков предусмотрены выделенные клеммы питания.

Общие рекомендации

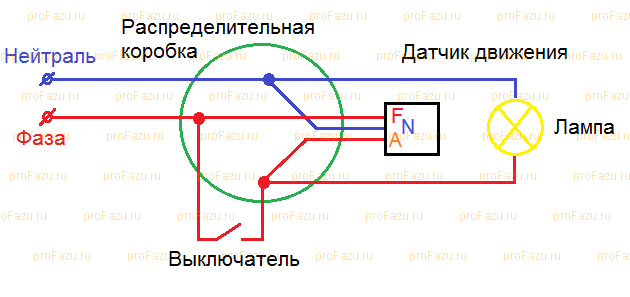

Схема подключения NO-устройств

- Выберите зону MultiTransmitter, к которой хотите подключить датчик или устройство.

- Заведите провода датчика или устройства в корпус модуля интеграции.

- Подключите проводной датчик или устройство к соответствующим клеммам MultiTransmitter: выбранной зоне и общему входу (COM).

- Надёжно зафиксируйте кабель в клеммах MultiTransmitter.

Схема подключения NC-устройств

- Выберите зону MultiTransmitter, к которой хотите подключить датчик или устройство.

- Заведите провода датчика или устройства в корпус модуля интеграции.

- Подключите проводной датчик или устройство к соответствующим клеммам MultiTransmitter: выбранной зоне и общему входу (COM).

- Надёжно зафиксируйте кабель в клеммах MultiTransmitter.

Схема подключения EOL (NC)-устройств

- Выберите зону MultiTransmitter, к которой хотите подключить датчик или устройство.

- Заведите провода датчика или устройства в корпус модуля интеграции.

- Установите резистор между NC-выходом и клеммой EOL.

- Подключите проводной датчик или устройство к соответствующим клеммам MultiTransmitter: выбранной зоне и общему входу (COM).

- Надёжно зафиксируйте кабель в клеммах MultiTransmitter.

Схема подключения EOL (NO)-устройств

- Выберите зону MultiTransmitter, к которой хотите подключить датчик или устройство.

- Заведите провода датчика или устройства в корпус модуля интеграции.

- Установите EOL-резистор между NO-клеммами.

- Подключите проводной датчик или устройство к соответствующим клеммам MultiTransmitter: выбранной зоне и общему входу (COM).

- Надёжно зафиксируйте кабель в клеммах MultiTransmitter.

Схема подключения 2EOL-устройств

- Выберите зону MultiTransmitter, к которой хотите подключить сторонний датчик или устройство.

- Заведите провод стороннего датчика или устройства в корпус модуля интеграции.

- Подключите первый EOL-резистор между первой тамперной клеммой и EOL-клеммой стороннего датчика или устройства.

- Подключите второй EOL-резистор между первой и второй тревожными клеммами стороннего датчика или устройства.

- Если необходимо, установите перемычку между тамперной и тревожной зоной. Уточнить это можно в службе поддержки производителя проводного датчика или устройства.

- Подключите сторонний датчик или устройство к соответствующим клеммам MultiTransmitter: выбранной зоне и общему входу (COM). EOL-клемму желательно подключать к общему входу (COM), а тревожную — к зоне.

- Надёжно зафиксируйте кабель в клеммах MultiTransmitter.

Схема подключения 3EOL-устройств

- Выберите зону MultiTransmitter, к которой хотите подключить сторонний датчик или устройство.

- Заведите провод стороннего датчика или устройства в корпус MultiTransmitter.

- Подключите первый EOL-резистор между первой тамперной клеммой стороннего датчика или устройства и общим входом (COM) MultiTransmitter.

- Подключите второй EOL-резистор между тревожными клеммами стороннего датчика или устройства.

- Подключите третий EOL-резистор между клеммами неисправности стороннего датчика или устройства.

- Если необходимо, установите перемычку между тамперной и тревожной зоной, а также между зоной неисправности и тревожной зоной. Уточнить это можно в службе поддержки производителя проводного датчика или устройства.

- Подключите вторую клемму неисправности стороннего датчика или устройства к выбранной зоне MultiTransmitter.

- Надёжно зафиксируйте кабель в клеммах MultiTransmitter.

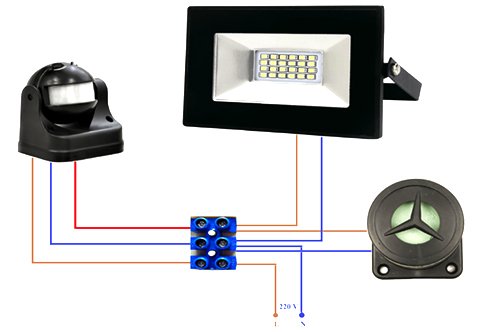

Схема подключения питания пожарных датчиков

- Заведите провода датчика или устройства в корпус модуля интеграции.

- Подключите питание устройства к соответствующим клеммам MultiTransmitter: «плюс» питания устройства к клемме +EXT, а «минус» — к общему входу (COM).

- Надёжно зафиксируйте кабель в клеммах MultiTransmitter.

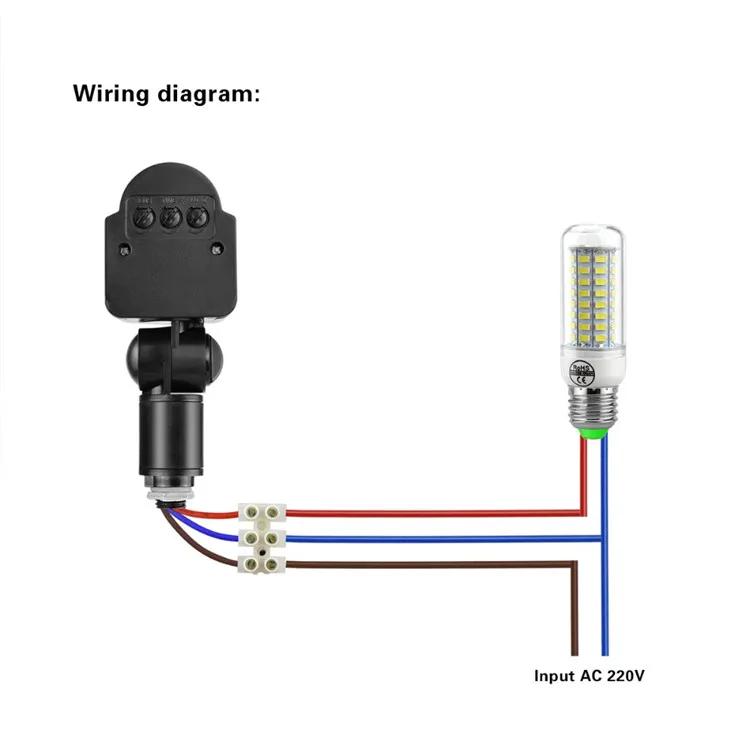

Схема подключения питания датчиков и устройств других типов

- Выберите линию питания MultiTransmitter, к которой хотите подключить датчик или устройство.

- Заведите провода датчика или устройства в корпус модуля интеграции.

- Подключите питание устройства к соответствующим клеммам MultiTransmitter: «плюс» питания устройства к клемме +12V, а «минус» — к общему входу (COM).

- Надёжно зафиксируйте кабель в клеммах MultiTransmitter.

Как подключить проводной датчик к Ajax и на что еще способен Transmitter

Как подключить проводной датчик к Ajax и на что еще способен Transmitter

Система безопасности Ajax включает датчики движения, разбития стекла, открытия, удара и наклона, дыма, температуры и CO, затопления. Этого достаточно для большинства сценариев защиты помещений от ограбления, пожара и протечки. А когда необходимо использовать отсутствующие в нашем модельном ряду датчики, пригодится модуль интеграции Transmitter.

А когда необходимо использовать отсутствующие в нашем модельном ряду датчики, пригодится модуль интеграции Transmitter.

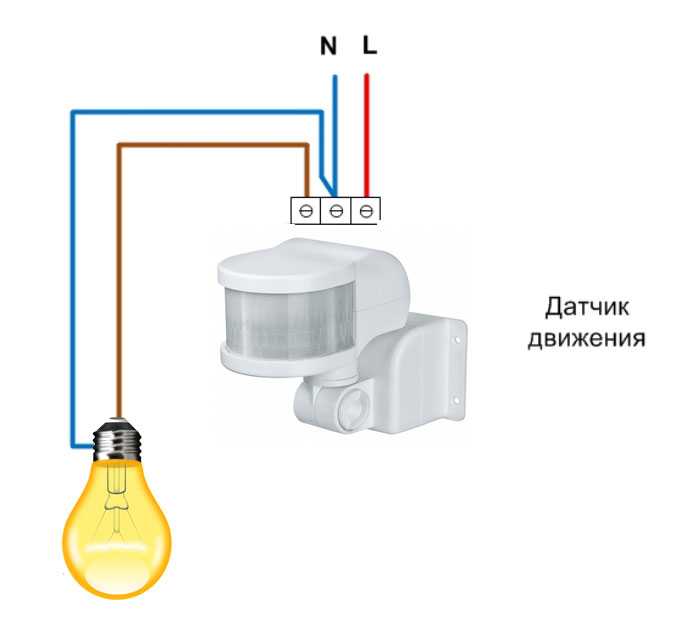

Ajax Transmitter — беспроводной модуль для подключения сторонних устройств с проводными выходами к системе безопасности Ajax. Модуль имеет тревожный и тамперный входы (поддерживаются НЗ и НР контакты), есть выход питания на 3,3 В для внешних датчиков.

С помощью Transmitter к системе безопасности Ajax можно подключить:

- датчик движения

- датчик газа

- датчик штора

- датчик периметра

- датчик протечки

- датчик разбития стекла

- датчик температуры

- датчик вибрации

- проводной геркон

- тревожную кнопку

- тампер

А также любые другие датчики и устройства с НЗ/НР (NC/NO) выводами.

Особенности Transmitter

- Превращает сторонние датчики в полноценные устройства Ajax.

- Может размещаться в корпусе датчика.

- Может выступать источником питания для подключенного устройства (выход питания на 3,3 В).

- Оснащен акселерометром, который поднимает тревогу в случае перемещения модуля.

- Можно устанавливать как внутри помещения, так и снаружи (в корпусе уличного датчика или в герметичном боксе).

- Работает при температуре от +50°С до −25°С и влажности до 90% без появления конденсата.

Transmitter работает только с Ajax Hub. Устройство не работает с ocBridge Plus или с uartBridge!

Подключение датчика к Transmitter

Назначение клемм

- Питание – выход на питание в 3,3 В для внешнего датчика.

- Alarm – тревожные клеммы, к которым подключаются НЗ/НР зоны внешнего датчика.

- Tamper – тамперные зоны, к которым подключаются тамперные выходы внешнего датчика.

Как подключить Transmitter к Ajax Hub

1. Нажмите «Добавить устройство» в мобильном приложении Ajax:

Нажмите «Добавить устройство» в мобильном приложении Ajax:

2. Назовите устройство, отсканируйте или же впишите вручную QR код (размещен на корпусе и упаковке), выберите комнату размещения. И нажмите «Добавить» — начнется обратный отсчет:

3. Включите Transmitter кнопкой на корпусе:

Настройки и состояние модуля Transmitter

Состояние Transmitter и внешнего проводного датчика в любой момент можно просмотреть в мобильном приложении, выбрав Transmitter в списке устройств.

Состояния

Устройства → Transmitter

| Параметр | Состояние |

| Температура | Температура на процессоре устройства |

| Уровень сигнала | Уровень сигнала между устройством и Ajax Hub |

| Заряд батареи | Уровень заряда батарей Transmitter |

| Корпус | Состояние тамперной зоны |

| Соединение | |

| Всегда активен | Когда включено, датчик всегда под охраной |

| Сигнал тревоги при отрыве | Включает акселерометр Transmitter, детектирующий перемещение устройства |

Настройки

Устройства → Transmitter → «Шестеренка»

Комната

Выбор комнаты, в которой находится устройство

Состояние контакта внешнего датчика

Выбор нормального состояния внешнего датчика:

- Нормально замкнутый (НЗ)

- Нормально разомкнутый (НР)

Тип внешнего датчика

Выбор типа внешнего датчика:

- Импульсный

- Бистабильный

Состояние тампера

Выбор нормального состояния тампера внешнего датчика:

- Нормально замкнутый (НЗ)

- Нормально разомкнутый (НР)

Всегда активен

Когда режим активен, Transmitter передаёт тревоги даже когда система не под охраной.

Сигнал тревоги при отрыве

Включение акселерометра на Transmitter для получения тревоги в случае перемещения датчика

Питание внешнего датчика

Включение питания в 3.3 V внешнего датчика:

- Отключено, если Ajax Hub не на охране. Модуль экономит энергию батарей, отключая питание внешнего датчика и не обрабатывает никаких сигналов с клеммы ALARM при снятии системы с охраны. При постановке системы на охрану подача питания возобновляется и первые 8 секунд игнорируются тревоги датчика — чтобы избежать ложных срабатываний, возможных при включении устройства.

- Всегда отключено. Transmitter не расходует энергию на питание внешнего датчика. Сигналы с клеммы ALARM обрабатываются и в импульсном, и в бистабильном режимах.

- Всегда включено. Стоит использовать, если при режиме питания внешнего датчика «Отключено, если Ajax Hub не на охране» наблюдаются проблемы. Режим может существенно сократить время жизни батарей Transmitter.

Сигналы с клеммы ALARM при поставленной на охрану системе безопасности в импульсном режиме обрабатываются не чаще раза в три минуты, в бистабильном обрабатываются всегда. В бистабильном режиме приложение отображает корректную информацию в строке “Состояние датчика” всегда (не зависимо от состояния охраны).

Сигналы с клеммы ALARM при поставленной на охрану системе безопасности в импульсном режиме обрабатываются не чаще раза в три минуты, в бистабильном обрабатываются всегда. В бистабильном режиме приложение отображает корректную информацию в строке “Состояние датчика” всегда (не зависимо от состояния охраны).

Частичная охрана

Когда включено, подключенный к Transmitter датчик становится на охрану при включении режима частичной охраны.

Активировать сирену если зафиксирована тревога

Включается ли сирена при тревоге с Transmitter.

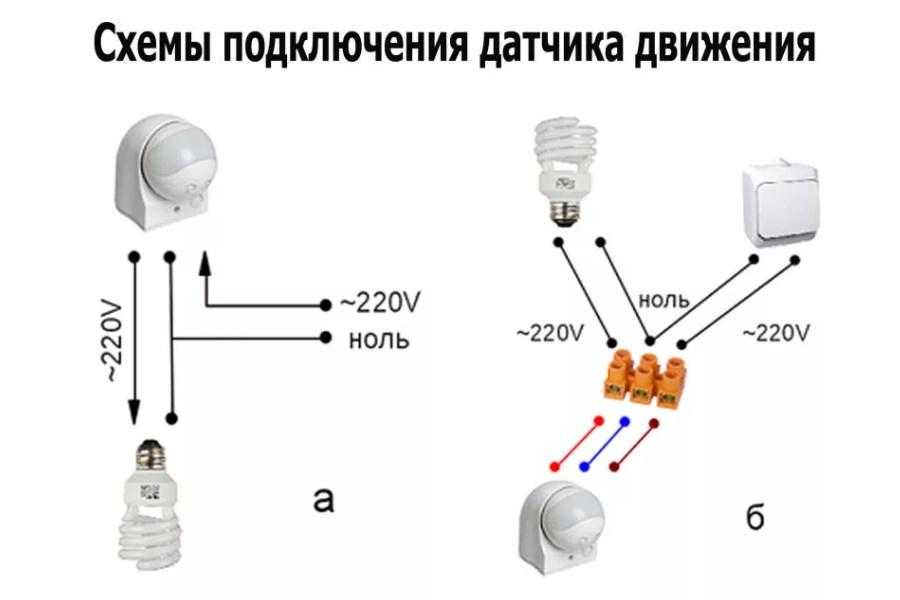

Пример подключения датчика

Схема подключения датчика движения Swan QUAD к Transmitter:

Тревожные зоны подключаются к соответствующим релейным зонам датчика. Тамперные зоны Transmitter заводятся на тамперные зоны датчика. Так как этот датчик использует питание в 12 В, на него питание подается извне, при помощи блока питания либо аккумулятора.

Для размещения Transmitter внутри корпуса датчика требуется полость размером не менее: 110 х 41 х 24 мм. Если Transmitter невозможно установить внутри корпуса датчика, используйте сторонний радиопрозрачный корпус.

Длина кабеля может составлять до 30 метров одной жилы UTP. При большем сечении можно использовать более длинный кабель.

Не устанавливайте Transmitter:

- В металлическом корпусе.

- В условиях температуры и влажности, выходящими за пределы допустимых для датчика.

При выборе места установки датчика с модулем Transmitter учитывайте удаленность устройств от Ajax Hub и наличие объектов, препятствующих прохождению радиосигнала. Прежде чем закрепить датчик с подключенным модулем шурупами, протестируйте уровень сигнала Transmitter в приложении Ajax.

Таблица совместимости датчиков с Transmitter:

Подключите датчик с экрана эксперимента

После открытия сохраненного эксперимента, эксперимента PASCO или создания нового эксперимента вы можете подключить датчик с экрана эксперимента.

К SPARKvue можно подключить датчик PASCO Wireless, PASPORT или ScienceWorkshop. Необходимые шаги различны для каждого типа датчика, поэтому перейдите к инструкциям для вашего датчика, используя оглавление справа.

Совет

Если вы начинаете новый эксперимент с нуля, самый простой способ начать — использовать путь к данным датчика на экране приветствия. См. раздел Настройка и отображение данных датчиков.

Беспроводные датчики

Беспроводные датчики можно подключать напрямую к SPARKvue с помощью Bluetooth или USB.

BluetoothUSB

-

Включите датчик, нажимая кнопку питания, пока не загорятся индикаторы.

-

Нажмите, чтобы открыть окно Wireless Devices .

-

Выберите датчик, соответствующий идентификатору устройства, напечатанному на вашем датчике.

-

Нажмите Готово .

Беспроводные датчики с портом USB можно подключать непосредственно к ПК, Mac, Chromebook или устройству Android.

Подключите датчик к USB-порту устройства с помощью USB-кабеля. Датчик включается и автоматически подключается к SPARKvue.

Совет

Нажмите, чтобы подтвердить успешное подключение датчика.

ПАСПОРТ Датчики

Для подключения датчиков PASPORT к SPARKvue требуется интерфейс PASPORT. В зависимости от интерфейса вы можете подключиться с помощью Bluetooth или USB.

BluetoothUSB

-

Включить интерфейс.

-

Соедините интерфейс с компьютером или мобильным устройством, используя настройки Bluetooth вашего устройства.

Примечание

Пропустите этот шаг при использовании интерфейса AirLink.

-

Нажмите, чтобы открыть окно Wireless Devices .

-

Выберите интерфейс, соответствующий идентификатору устройства, напечатанному на вашем интерфейсе.

-

Нажмите Готово .

-

Подключите датчик к порту PASPORT на интерфейсе.

Совет

Нажмите, чтобы подтвердить успешное подключение датчика.

-

Включите интерфейс.

-

Подключите интерфейс напрямую к ПК, Mac, Chromebook или устройству Android с помощью USB-кабеля.

-

Подключите датчик к порту PASPORT на интерфейсе.

Совет

Нажмите, чтобы подтвердить успешное подключение датчика.

Датчики для научных мастерских

ДатчикиScienceWorkshop могут быть как цифровыми, так и аналоговыми. Цифровые датчики имеют аудиоразъем 1/4 дюйма. Аналоговые датчики имеют 8-контактный разъем DIN.

Примечание

Универсальный интерфейс 850 и устаревшие интерфейсы ScienceWorkshop несовместимы со SPARKvue.

Аналоговые датчики

Для подключения аналоговых датчиков Science Workshop требуется универсальный интерфейс 550 или интерфейс PASPORT с аналоговым адаптером.

В зависимости от интерфейса вы можете подключиться с помощью Bluetooth или USB.

BluetoothUSB

-

Включить интерфейс.

-

Соедините интерфейс с компьютером или мобильным устройством, используя настройки Bluetooth устройства.

Примечание

Пропустите этот шаг при использовании интерфейса AirLink.

-

Нажмите, чтобы открыть окно Wireless Devices .

-

Выберите интерфейс, соответствующий идентификатору устройства, напечатанному на вашем интерфейсе.

-

Нажмите Готово .

-

Подключите датчик к аналоговому порту интерфейса.

-

Щелкните .

-

Нажмите «Свойства» для канала, к которому вы подключили датчик.

-

В окне Assign Analog Adapter выберите датчик в списке, затем нажмите ОК .

Совет

При желании усиление датчика можно изменить в окне Назначить аналоговый адаптер , установив флажок рядом с Усиление и выбрав значение из списка.

Настройка усиления по умолчанию Low (1x) подходит для большинства приложений.

Настройка усиления по умолчанию Low (1x) подходит для большинства приложений. -

Щелкните стрелку вправо, чтобы закрыть Настройка оборудования .

-

Включить интерфейс.

-

Подключите интерфейс напрямую к ПК, Mac, Chromebook или устройству Android с помощью USB-кабеля.

-

Подключите датчик к аналоговому порту интерфейса.

-

Щелкните Настройка оборудования .

-

Нажмите «Свойства» для канала, к которому вы подключили датчик.

-

В окне Назначить аналоговый адаптер выберите датчик в списке, затем нажмите OK .

Совет

При желании усиление датчика можно изменить в окне Назначить аналоговый адаптер , установив флажок рядом с Усиление и выбрав значение из списка. Настройка усиления по умолчанию Low (1x) подходит для большинства приложений.

-

Щелкните стрелку вправо, чтобы закрыть Настройка оборудования .

Цифровые датчики

Для подключения цифровых датчиков ScienceWorkshop к SPARKvue требуется универсальный интерфейс 550 или интерфейс PASPORT с цифровым адаптером. В зависимости от интерфейса вы можете подключиться с помощью Bluetooth или USB.

BluetoothUSB

-

Включить интерфейс.

-

Соедините интерфейс с компьютерным устройством, используя настройки Bluetooth вашего устройства.

Примечание

Пропустите этот шаг при использовании интерфейса AirLink.

-

Нажмите, чтобы открыть окно Wireless Devices .

-

Выберите интерфейс, соответствующий идентификатору устройства, напечатанному на вашем интерфейсе.

-

Нажмите Готово .

-

Подключите датчик к цифровому порту интерфейса.

Появится окно Назначить 550 цифровых каналов .

Появится окно Назначить 550 цифровых каналов . -

Выберите один из пунктов меню, чтобы развернуть список.

-

Выберите устройство или таймер из списка.

-

При появлении запроса введите свойства устройства или таймера.

-

Нажмите OK .

-

Включить интерфейс.

-

Подключите интерфейс напрямую к ПК, Mac, Chromebook или устройству Android с помощью USB-кабеля.

-

Подключите датчик к цифровому порту интерфейса. Появится окно Назначить 550 цифровых каналов .

-

Выберите один из пунктов меню, чтобы развернуть список.

-

Выберите устройство или таймер из списка.

-

При появлении запроса введите свойства устройства или таймера.

-

Нажмите OK .

Подключение датчиков OT к Microsoft Defender для IoT в облаке — Microsoft Defender для IoT

- Статья

- 14 минут на чтение

В этой статье описывается, как подключить сетевые датчики OT к порталу Defender for IoT в Azure для программного обеспечения датчиков OT версии 22.x и более поздних.

Дополнительные сведения о каждом способе подключения см. в разделе Способы подключения датчиков.

Предварительные условия

Для использования способов подключения, описанных в этой статье, необходим сетевой датчик OT с программным обеспечением версии 22.x или более поздней.

Дополнительные сведения см. в статье Обновление Defender для программного обеспечения для мониторинга OT IoT.

Выберите метод подключения датчика

Используйте этот раздел, чтобы определить, какой метод подключения подходит для вашей организации.

| Если … | … Потом |

|---|---|

| — требуется частное подключение между датчиком и Azure, — ваш сайт подключен к Azure через ExpressRoute или — ваш сайт подключен к Azure через VPN |

Подключение через прокси-сервер Azure |

| — вашему датчику требуется прокси-сервер для доступа из сети OT в облако, или — вы хотите, чтобы несколько датчиков подключались к Azure через одну точку |

Подключение через цепочку прокси |

| — вы хотите напрямую подключить датчик к Azure | Подключение напрямую |

| — у вас есть датчики, размещенные в нескольких общедоступных облаках | Подключение через мультиоблачные поставщики |

Подключение через прокси-сервер Azure

В этом разделе описывается, как подключить датчик к Defender для Интернета вещей в Azure с помощью прокси-сервера Azure. Используйте эту процедуру в следующих ситуациях:

Используйте эту процедуру в следующих ситуациях:

- Требуется частное подключение между датчиком и Azure .

- Ваш сайт подключен к Azure через ExpressRoute

- Ваш сайт подключен к Azure через VPN

Дополнительные сведения см. в разделе Прокси-подключения с помощью прокси-сервера Azure.

Предварительные условия

Прежде чем начать, убедитесь, что у вас есть:

-

Подписка Azure и учетная запись с разрешениями Contributor на подписку

-

Рабочая область Log Analytics для мониторинга журналов

-

Подключение удаленного сайта к виртуальной сети Azure

-

Ресурс прокси-сервера с разрешениями брандмауэра для доступа к облачным службам Microsoft. В процедуре, описанной в этой статье, используется сервер Squid, размещенный в Azure.

-

Исходящий HTTPS-трафик через порт 443 включен для необходимых конечных точек для Defender for IoT.

Загрузите список необходимых конечных точек со страницы Сайты и датчики : выберите датчик OT с поддерживаемой версией программного обеспечения или сайт с одним или несколькими поддерживаемыми датчиками. Затем выберите Дополнительные действия > Загрузить сведения о конечной точке .

Загрузите список необходимых конечных точек со страницы Сайты и датчики : выберите датчик OT с поддерживаемой версией программного обеспечения или сайт с одним или несколькими поддерживаемыми датчиками. Затем выберите Дополнительные действия > Загрузить сведения о конечной точке .

Важно

Microsoft Defender для IoT не предлагает поддержку Squid или каких-либо других прокси-служб. Клиент несет ответственность за настройку и обслуживание прокси-сервиса.

Настройка параметров прокси-сервера сенсора

Если в виртуальной сети Azure уже настроен прокси-сервер, вы можете начать работу с прокси-сервером, определив параметры прокси-сервера на консоли сенсора.

-

На консоли сенсора выберите Настройки системы > Настройки сети сенсора .

-

Включите параметр Включить прокси-сервер и укажите хост-прокси, порт, имя пользователя и пароль.

Если у вас еще не настроен прокси-сервер в виртуальной сети Azure, используйте следующие процедуры для настройки прокси-сервера:

-

Определение учетной записи хранения для журналов NSG

-

Определение виртуальных сетей и подсетей

-

Определение виртуального или локального сетевого шлюза

-

Определение групп безопасности сети

-

Определение масштабируемого набора виртуальных машин Azure

-

Создание балансировщика нагрузки Azure

-

Настройка шлюза NAT

Шаг 1. Определите учетную запись хранения для журналов NSG

На портале Azure создайте новую учетную запись хранения со следующими параметрами:

| Область | Настройки |

|---|---|

| Основы | Производительность : Стандартная Тип учетной записи : Хранилище BLOB-объектов Репликация : LRS |

| Сеть | Способ подключения : Общедоступная конечная точка (выбранная сеть) В виртуальных сетях : Нет Предпочтение маршрутизации : Сетевая маршрутизация Microsoft |

| Защита данных | Удалить все параметры |

| Расширенный | Сохранить все значения по умолчанию |

Шаг 2.

Определите виртуальные сети и подсети

Определите виртуальные сети и подсети Создайте следующую виртуальную сеть и содержащиеся в ней подсети:

| Имя | Рекомендуемый размер |

|---|---|

MD4IoT-VNET |

/26 или /25 с бастионом |

| Подсети : | |

— Подсеть шлюза |

/27 |

— Подсеть прокси-сервера |

/27 |

— AzureBastionSubnet (необязательно) |

/26 |

Шаг 3. Определите виртуальный или локальный сетевой шлюз

Создайте VPN или шлюз ExpressRoute для виртуальных шлюзов или создайте локальный шлюз в зависимости от того, как вы подключаете локальную сеть к Azure.

Подключите шлюз к созданной ранее подсети GatewaySubnet .

Для получения дополнительной информации см.:

- О VPN-шлюзах

- Подключите виртуальную сеть к каналу ExpressRoute с помощью портала .

- Изменить настройки шлюза локальной сети с помощью портала Azure

Шаг 4. Определите группы безопасности сети

-

Создайте группу безопасности сети и определите следующие правила для входящего трафика:

-

Создайте правило

100, чтобы разрешить трафик от ваших датчиков (источников) на частный IP-адрес балансировщика нагрузки (пункт назначения). Используйте портtcp3128. -

Создайте правило

4095как копию системного правила65001. Это связано с тем, что правило65001будет перезаписано правилом 9.0601 4096 . -

Создайте правило

4096, чтобы запретить весь трафик для микросегментации. -

Дополнительно. Если вы используете Bastion, создайте правило

4094, чтобы разрешить Bastion SSH для доступа к серверам. Используйте подсеть Bastion в качестве источника.

-

-

Назначьте NSG созданной ранее подсети

ProxyserverSubnet.

-

Определите ведение журнала NSG:

-

Выберите новую группу безопасности сети, а затем выберите 9.0005 Настройка диагностики > Добавить настройку диагностики .

-

Введите имя для настройки диагностики. В категории выберите allLogs .

-

Выберите Отправлено в рабочую область Log Analytics , а затем выберите рабочую область Log Analytics, которую вы хотите использовать.

-

Выберите для отправки журналов потоков NSG , а затем определите следующие значения:

На вкладке «Основные» :

- Введите понятное имя

- Выберите учетную запись хранения, которую вы создали ранее

- Определите требуемые дни хранения

На вкладке Конфигурация :

- Выберите Версия 2

- Выберите Включить аналитику трафика

- Выберите рабочую область Log Analytics

-

Шаг 5.

Определите масштабируемый набор виртуальных машин Azure

Определите масштабируемый набор виртуальных машин Azure Определите масштабируемый набор виртуальных машин Azure для создания и управления группой виртуальных машин с балансировкой нагрузки, где вы можете автоматически увеличивать или уменьшать количество виртуальных машин по мере необходимости.

Используйте следующую процедуру для создания набора весов, который будет использоваться с подключением датчика. Дополнительные сведения см. в статье Что такое масштабируемые наборы виртуальных машин?

-

Создайте набор весов со следующими определениями параметров:

- Режим оркестровки : Равномерный

- Тип безопасности : стандарт

- Изображение : сервер Ubuntu 18.04 LTS — Gen1

- Размер : Standard_DS1_V2

- Аутентификация : На основе вашего корпоративного стандарта .

Сохранить значение по умолчанию для параметров Диски .

-

Создайте сетевой интерфейс в созданной ранее подсети

Proxyserver, но еще не определяйте балансировщик нагрузки. -

Определите параметры масштабирования следующим образом:

- Определите начальное количество экземпляров как 1

- Определите политику масштабирования как Вручную

-

Определите следующие параметры управления:

- Для режима обновления выберите Автоматически — экземпляр начнет обновление

- Отключить диагностику загрузки

- Очистите параметры для Identity и Azure AD

- Выберите Избыточное выделение ресурсов

- Выберите Включено автоматическое обновление ОС

-

Определите следующие параметры работоспособности:

- Выберите Включить мониторинг работоспособности приложений

- Выберите протокол TCP и порт 3128

-

В расширенных настройках определите Алгоритм распространения как Максимальное распространение .

-

Для пользовательского сценария данных выполните следующие действия:

-

Создайте следующий сценарий конфигурации в зависимости от используемого порта и служб:

# Рекомендуемая минимальная конфигурация: # Порт прослушивания Squid http_порт 3128 # Запретить кеширование кэш запретить все Разрешено # сайтов из белого списка acl allow_http_sites dstdomain .azure-devices.net acl allow_http_sites dstdomain .blob.core.windows.net acl allow_http_sites dstdomain .servicebus.windows.net acl allow_http_sites dstdomain .download.microsoft.com http_access разрешить разрешенные_http_сайты # белый список acl SSL_ports порт 443 acl метод CONNECT CONNECT # Запретить ПОДКЛЮЧЕНИЕ к другим незащищенным портам http_access запретить ПОДКЛЮЧЕНИЕ !SSL_ports # сетевые правила по умолчанию http_access разрешить локальный хост http_access запретить всем

-

Закодируйте содержимое файла сценария в base-64.

-

Скопируйте содержимое закодированного файла, а затем создайте следующий сценарий конфигурации:

#облачная-конфигурация # обновляет пакеты apt_upgrade: правда # Устанавливаем пакеты кальмара пакеты: - кальмар запустить командную строку: - systemctl остановить кальмара - mv /etc/squid/squid.

conf /etc/squid/squid.conf.factory

записи_файлы:

- кодировка: b64

content: <заменить текстом в кодировке base64>

путь: /etc/squid/squid.conf

разрешения: '0644'

запустить командную строку:

- systemctl запускает кальмар

- apt-get -y обновить; [ -e /var/run/требуется перезагрузка ] && перезагрузка

conf /etc/squid/squid.conf.factory

записи_файлы:

- кодировка: b64

content: <заменить текстом в кодировке base64>

путь: /etc/squid/squid.conf

разрешения: '0644'

запустить командную строку:

- systemctl запускает кальмар

- apt-get -y обновить; [ -e /var/run/требуется перезагрузка ] && перезагрузка

-

Шаг 6. Создание балансировщика нагрузки Azure

Балансировщик нагрузки Azure — это балансировщик нагрузки уровня 4, который распределяет входящий трафик между работоспособными экземплярами виртуальных машин с помощью алгоритма распределения на основе хэшей.

Дополнительные сведения см. в документации Azure Load Balancer.

Чтобы создать балансировщик нагрузки Azure для подключения датчика:

-

Создайте балансировщик нагрузки со стандартным SKU и Internal , чтобы гарантировать, что балансировщик нагрузки закрыт для Интернета.

-

Определите динамический интерфейсный IP-адрес в подсети

proxysrv, которую вы создали ранее, установив доступность на избыточность зоны.

-

Для серверной части выберите масштабируемый набор виртуальных машин, созданный ранее.

-

Для порта, определенного в датчике, создайте правило балансировки нагрузки TCP, соединяющее внешний IP-адрес с внутренним пулом. Порт по умолчанию — 3128.

-

Создайте новую проверку работоспособности и определите пробу работоспособности TCP на порту 3128.

-

Определите ведение журнала балансировщика нагрузки:

-

На портале Azure перейдите к созданному вами балансировщику нагрузки.

-

Выберите Настройка диагностики > Добавить настройку диагностики .

-

Введите значимое имя и определите категорию как allMetrics .

-

Выберите Отправлено в рабочую область Log Analytics , а затем выберите рабочую область Log Analytics.

-

Шаг 7. Настройка шлюза NAT

Чтобы настроить шлюз NAT для подключения датчика:

-

Создайте новый шлюз NAT.

-

На вкладке Исходящий IP-адрес выберите Создать новый общедоступный IP-адрес .

-

На вкладке Subnet выберите

ProxyserverSubnet 9Подсеть 0602, которую вы создали ранее.

Подключение через цепочку прокси-серверов

В этом разделе описывается, как подключить датчик к Defender for IoT в Azure с помощью цепочки прокси-серверов. Используйте эту процедуру в следующих ситуациях:

- Вашему датчику требуется прокси-сервер для доступа из сети OT в облако

- . Вы хотите, чтобы несколько датчиков подключались к Azure через единую точку .

Дополнительные сведения см. в разделе Подключения прокси с цепочкой прокси.

Предварительные условия

Прежде чем начать, убедитесь, что на хост-сервере запущен прокси-процесс в сети сайта. Прокси-процесс должен быть доступен как датчику, так и следующему прокси-серверу в цепочке.

Мы проверили эту процедуру с помощью прокси-сервера Squid с открытым исходным кодом. Этот прокси использует туннелирование HTTP и команду HTTP CONNECT для подключения. Для этого метода подключения можно использовать любое другое прокси-соединение, поддерживающее команду CONNECT.

Важно

Защитник Microsoft для Интернета вещей не поддерживает Squid или любые другие прокси-службы. Клиент несет ответственность за настройку и обслуживание прокси-сервиса.

Конфигурация

Эта процедура описывает, как установить и настроить соединение между вашими датчиками и Защитником для Интернета вещей с помощью последней версии Squid на сервере Ubuntu.

-

Определите настройки прокси для каждого датчика:

-

На сенсорной консоли перейдите к Системные настройки > Настройки сети датчиков .

-

Включите параметр Включить прокси-сервер и укажите хост-прокси, порт, имя пользователя и пароль.

-

-

Установить прокси Squid:

-

Войдите в свой прокси-сервер Ubuntu и запустите окно терминала.

-

Обновите систему и установите Squid. Например:

sudo apt-получить обновление sudo apt-get установить кальмар

-

Найдите файл конфигурации Squid. Например, по адресу

/etc/squid/squid.confили/etc/squid/conf.d/и откройте файл в текстовом редакторе. -

В файле конфигурации Squid найдите следующий текст:

# ВСТАВЬТЕ ЗДЕСЬ СВОИ СОБСТВЕННЫЕ ПРАВИЛА, ЧТОБЫ РАЗРЕШИТЬ ДОСТУП ОТ ВАШИХ КЛИЕНТОВ. -

Добавить

aclиsrc http_access разрешитьв файл. Например:# ВСТАВЬТЕ ЗДЕСЬ СВОИ ПРАВИЛА, ЧТОБЫ РАЗРЕШИТЬ ДОСТУП ОТ ВАШИХ КЛИЕНТОВ датчик акл1 источник 10.100.100.1 http_access разрешить датчик1

При необходимости добавьте дополнительные датчики, добавив дополнительные строки для датчика.

-

Настройте службу Squid для запуска при запуске. Пробег:

sudo systemctl включить кальмар

-

-

Подключите прокси-сервер к Defender для IoT:

- Загрузите список необходимых конечных точек с сайта и датчиков 9Страница 0006: выберите датчик OT с поддерживаемой версией программного обеспечения или сайт с одним или несколькими поддерживаемыми датчиками. Затем выберите Дополнительные действия > Загрузить сведения о конечной точке .

- Включите исходящий HTTPS-трафик через порт 443 от датчика к каждой из необходимых конечных точек для Defender for IoT.

Важно

Некоторые организации должны определять правила брандмауэра по IP-адресам. Если это верно для вашей организации, важно знать, что диапазоны общедоступных IP-адресов Azure обновляются еженедельно.

Каждую неделю загружайте новый файл JSON и вносите необходимые изменения на свой сайт, чтобы правильно идентифицировать службы, работающие в Azure. Вам потребуются обновленные диапазоны IP-адресов для AzureIoTHub , Storage и EventHub . См. последние диапазоны IP-адресов.

Вам потребуются обновленные диапазоны IP-адресов для AzureIoTHub , Storage и EventHub . См. последние диапазоны IP-адресов.

Прямое подключение

В этом разделе описывается, что необходимо для настройки прямого подключения датчика к Defender для IoT в Azure. Дополнительные сведения см. в разделе Прямые подключения.

-

Загрузите список необходимых конечных точек со страницы Сайты и датчики на портале Azure. Выберите датчик OT с поддерживаемой версией программного обеспечения или сайт с одним или несколькими поддерживаемыми датчиками. Затем выберите Дополнительные действия > Загрузить сведения о конечной точке .

-

Убедитесь, что ваш датчик может получить доступ к облаку с помощью HTTPS через порт 443 для каждой из перечисленных конечных точек в загруженном списке.

-

Общедоступные IP-адреса Azure обновляются еженедельно.

Если вам необходимо определить правила брандмауэра на основе IP-адресов, обязательно загружайте новый файл JSON каждую неделю и вносите необходимые изменения на свой сайт, чтобы правильно идентифицировать службы, работающие в Azure. Вам понадобятся обновленные диапазоны IP-адресов для AzureIoTHub , Storage и EventHub . См. последние диапазоны IP-адресов.

Если вам необходимо определить правила брандмауэра на основе IP-адресов, обязательно загружайте новый файл JSON каждую неделю и вносите необходимые изменения на свой сайт, чтобы правильно идентифицировать службы, работающие в Azure. Вам понадобятся обновленные диапазоны IP-адресов для AzureIoTHub , Storage и EventHub . См. последние диапазоны IP-адресов.

Подключение через мультиоблачные поставщики

В этом разделе описывается, как подключить датчик к Defender для Интернета вещей в Azure с датчиков, развернутых в одном или нескольких общедоступных облаках. Дополнительные сведения см. в разделе Мультиоблачные подключения.

Предварительные условия

Перед началом:

-

Убедитесь, что у вас есть датчик, развернутый в общедоступном облаке, таком как AWS или Google Cloud, и настроенный для мониторинга трафика SPAN.

-

Выберите способ подключения к мультиоблачной среде, подходящий для вашей организации:

Используйте следующую блок-схему, чтобы определить, какой метод подключения использовать:

-

Используйте общедоступные IP-адреса в Интернете , если вам не нужно обмениваться данными с использованием частных IP-адресов

-

Используйте VPN типа "сеть-сеть" через Интернет , только если вам* не требуется что-либо из следующего:

- Предсказуемая пропускная способность

- Соглашение об уровне обслуживания

- Передача больших объемов данных

- Избегайте подключений через общедоступный Интернет

-

Используйте ExpressRoute , если вам требуется предсказуемая пропускная способность, соглашение об уровне обслуживания, передача больших объемов данных или чтобы избежать подключений через общедоступный Интернет.

В данном случае:

- Если вы хотите владеть маршрутизаторами, осуществляющими подключение, и управлять ими, используйте ExpressRoute с маршрутизацией, управляемой клиентом.

- Если вам не нужно владеть маршрутизаторами, осуществляющими подключение, и управлять ими, используйте ExpressRoute с поставщиком облачного обмена.

-

Конфигурация

-

Настройте датчик для подключения к облаку, используя один из рекомендуемых методов Azure Cloud Adoption Framework. Дополнительные сведения см. в разделе Подключение к другим облачным провайдерам.

-

Чтобы обеспечить частное подключение между вашими VPC и Defender for IoT, подключите VPC к виртуальной сети Azure через VPN-подключение. Например, если вы подключаетесь из AWS VPC, см. наш блог TechCommunity: Как создать VPN между Azure и AWS, используя только управляемые решения.

-

После настройки VPC и виртуальной сети подключитесь к Defender for IoT так же, как при подключении через прокси-сервер Azure.

Дополнительные сведения см. в статье Подключение через прокси-сервер Azure.

Дополнительные сведения см. в статье Подключение через прокси-сервер Azure.

Миграция для существующих клиентов

Если вы являетесь существующим клиентом с производственным развертыванием и датчиками, подключенными с помощью устаревшего метода Центра Интернета вещей, начните со следующих шагов, чтобы обеспечить полную и безопасную миграцию на обновленный метод подключения.

-

Проверьте существующее производственное развертывание и то, как в настоящее время датчики подключаются к Azure. Убедитесь, что датчики в рабочих сетях могут достигать диапазонов ресурсов центра обработки данных Azure.

-

Определите, какой метод подключения является правильным для каждой производственной площадки. Дополнительные сведения см. в разделе Выбор метода подключения датчика.

-

Настройте любые другие необходимые ресурсы , как описано в этой статье для выбранного вами метода подключения.

Например, другие ресурсы могут включать прокси-сервер, VPN или ExpressRoute.

Например, другие ресурсы могут включать прокси-сервер, VPN или ExpressRoute. Для любых ресурсов подключения за пределами Defender для IoT, таких как VPN или прокси-сервер, проконсультируйтесь с архитекторами решений Microsoft, чтобы обеспечить правильные конфигурации, безопасность и высокую доступность.

-

Если у вас установлены устаревшие версии датчиков , мы рекомендуем вам обновить датчики как минимум до версии 22.1.x или выше. В этом случае убедитесь, что вы обновили правила брандмауэра и активировали датчик с помощью нового файла активации.

Войдите в каждый датчик после обновления, чтобы убедиться, что файл активации был успешно применен. Также проверьте страницу Defender для сайтов и датчиков IoT на портале Azure, чтобы убедиться, что обновленные датчики отображаются как Connected .

Дополнительные сведения см. в статьях Обновление системного программного обеспечения OT и доступ датчиков к порталу Azure.

-

Начните миграцию с тестовой лаборатории или эталонного проекта , где вы сможете проверить свое подключение и исправить все обнаруженные проблемы.

-

Создайте план действий для миграции , включая планирование любых необходимых периодов обслуживания.

-

После миграции в производственной среде вы можете удалить все предыдущие центры Интернета вещей, которые вы использовали до миграции. Убедитесь, что любые удаляемые вами центры Интернета вещей не используются никакими другими службами:

.-

Если вы обновили свои версии, убедитесь, что на всех обновленных датчиках указана версия программного обеспечения 22.1.x или выше.

-

Проверьте активные ресурсы в своей учетной записи и убедитесь, что к вашему Центру Интернета вещей не подключены другие службы.

-

Если вы используете гибридную среду с несколькими версиями датчиков, убедитесь, что любые датчики с программным обеспечением версии 22.

-