Что такое событие 4739 в журнале безопасности Windows. Какие изменения политики безопасности отслеживает это событие. Как настроить аудит изменений политики домена. Какие поля содержатся в журнале события 4739. Как интерпретировать информацию из лога 4739.

Что такое событие безопасности 4739 в Windows

Событие с кодом 4739 регистрируется в журнале безопасности Windows при внесении изменений в некоторые важные политики безопасности домена или локального компьютера. Оно позволяет отслеживать модификации критических настроек, влияющих на безопасность системы.

Основные параметры, изменение которых фиксируется событием 4739:

- Политика блокировки учетных записей

- Политика паролей

- Политика принудительного завершения сеанса

- Уровень функциональности домена

- Квота на создание учетных записей компьютеров

Какую информацию содержит событие 4739

В журнале события 4739 фиксируются следующие ключевые поля:

- Тип изменения — какая именно политика была изменена

- Субъект — кто внес изменения (SID, имя учетной записи, домен)

- Домен — в каком домене произошли изменения

- Измененные атрибуты — какие конкретно параметры были модифицированы

Также указываются новые значения измененных параметров, что позволяет отследить характер внесенных изменений.

Как настроить аудит изменений политики домена

Чтобы получать события 4739, необходимо включить аудит изменений политики на контроллере домена или локальном компьютере:

- Откройте редактор локальной групповой политики или групповой политики домена

- Перейдите в раздел «Конфигурация компьютера» -> «Политики Windows» -> «Параметры безопасности» -> «Локальные политики» -> «Политика аудита»

- Включите политику «Аудит изменений политики» для успешных и/или неудачных событий

После этого в журнале безопасности начнут фиксироваться события 4739 при внесении изменений в отслеживаемые политики.

Важность мониторинга событий 4739

Отслеживание событий 4739 крайне важно для обеспечения безопасности Windows-инфраструктуры по следующим причинам:

- Позволяет выявить несанкционированные изменения критических настроек безопасности

- Помогает отследить действия злоумышленников, пытающихся ослабить защиту системы

- Дает возможность контролировать изменения, вносимые администраторами

- Упрощает аудит и расследование инцидентов безопасности

Регулярный анализ событий 4739 должен быть частью процессов мониторинга безопасности в организации.

Как интерпретировать информацию из лога 4739

При анализе события 4739 следует обратить внимание на следующие аспекты:

- Кто внес изменения — легитимный ли это администратор

- Какая политика была изменена — насколько критичны эти настройки

- Какие конкретно параметры модифицированы — не ослабляют ли они безопасность

- Время изменений — не происходят ли они в подозрительное время

- Частота изменений — нет ли аномального всплеска активности

Любые подозрительные изменения требуют немедленного расследования для выявления возможных угроз безопасности.

Рекомендации по реагированию на события 4739

При обнаружении подозрительных событий 4739 рекомендуется выполнить следующие действия:

- Проверить легитимность изменений, связавшись с указанным в событии пользователем

- Проанализировать характер внесенных изменений на предмет ослабления защиты

- При выявлении несанкционированных модификаций — немедленно откатить изменения

- Провести аудит доступа к системам, где были внесены изменения

- Усилить мониторинг активности подозрительных учетных записей

Оперативное реагирование на аномальные события 4739 критично для предотвращения развития атак на инфраструктуру.

Типичные сценарии появления событий 4739

События с кодом 4739 могут генерироваться в следующих легитимных сценариях:

- Плановое изменение политик безопасности администраторами

- Автоматическое обновление параметров групповыми политиками

- Повышение функционального уровня домена

- Настройка новых контроллеров домена

- Изменение квот на создание учетных записей

При этом любые изменения политик должны быть задокументированы и согласованы, чтобы отличить их от подозрительной активности.

Как автоматизировать мониторинг событий 4739

Для эффективного отслеживания событий 4739 рекомендуется настроить автоматизированный мониторинг:

- Использовать системы SIEM для централизованного сбора и анализа событий

- Настроить оповещения при обнаружении подозрительных изменений политик

- Внедрить корреляцию с другими событиями безопасности

- Регулярно формировать отчеты по изменениям критических настроек

- Интегрировать анализ событий 4739 в процессы SOC

Автоматизация позволит оперативно выявлять аномалии и реагировать на потенциальные угрозы безопасности.

| SeAssignPrimaryTokenPrivilege | Замена маркера уровня процесса | Требуется для назначения основного маркера процесса. С помощью этой привилегии пользователь может инициировать процесс замены маркера по умолчанию, связанного с запущенным подпроцессом. |

| SeAuditPrivilege | Создание аудитов безопасности | С помощью этой привилегии пользователь может добавлять записи в журнал безопасности. |

| SeBackupPrivilege | Архивация файлов и каталогов | — требуется для выполнения операций резервного копирования. С помощью этой привилегии пользователь может обходить разрешения файлов и каталогов, реестра и других постоянных объектов для резервного копирования системы. Эта привилегия заставляет систему предоставлять доступ к любому файлу, независимо от списка управления доступом (ACL), указанного для файла. Любой запрос на доступ, отличный от чтения, по-прежнему оценивается с помощью ACL.  При наличии этой привилегии предоставляются следующие права доступа: При наличии этой привилегии предоставляются следующие права доступа:READ_CONTROL ACCESS_SYSTEM_SECURITY FILE_GENERIC_READ FILE_TRAVERSE |

| SeChangeNotifyPrivilege | Обход перекрестной проверки | Требуется для получения уведомлений об изменениях в файлах или каталогах. Эта привилегия также заставляет систему пропускать все проверки доступа обхода. С этой привилегией пользователь может перемещаться по деревьям каталогов, даже если у пользователя могут не быть разрешений на пройденный каталог. Эта привилегия не позволяет пользователю выводить список содержимого каталога, только для обхода каталогов. |

| SeCreateGlobalPrivilege | Создание глобальных объектов | Требуется для создания именованных объектов сопоставления файлов в глобальном пространстве имен во время сеансов служб терминалов. |

| SeCreatePagefilePrivilege | Создание файла подкачки | С помощью этой привилегии пользователь может создавать и изменять размер файла подкачки. |

| SeCreatePermanentPrivilege | Создание постоянных общих объектов | Требуется для создания постоянного объекта. Эта привилегия полезна для компонентов режима ядра, расширяющих пространство имен объекта. Компоненты, работающие в режиме ядра, уже имеют эту привилегию по своей природе; Не обязательно назначать им привилегию. |

| SeCreateSymbolicLinkPrivilege | Создание символических ссылок | Требуется для создания символьной ссылки. |

| SeCreateTokenPrivilege | Создание маркерного объекта | Позволяет процессу создать маркер, который затем он может использовать для получения доступа к любым локальным ресурсам, когда процесс использует NtCreateToken() или другие API создания маркеров. Если для процесса требуется эта привилегия, рекомендуется использовать учетную запись LocalSystem (которая уже включает эту привилегию), а не создавать отдельную учетную запись пользователя и назначать ей эту привилегию.  |

| SeDebugPrivilege | Отладка программ | Требуется для отладки и настройки памяти процесса, принадлежащей другой учетной записи. С этой привилегией пользователь может подключить отладчик к любому процессу или ядру. Разработчикам, которые выполняют отладку собственных приложений, это право пользователя не требуется. Разработчики, которые выполняют отладку новых системных компонентов, нуждаются в этом праве пользователя. Это право пользователя обеспечивает полный доступ к конфиденциальным и критически важным компонентам операционной системы. |

| SeEnableDelegationPrivilege | Разрешение доверия к учетным записям компьютеров и пользователей при делегировании | Требуется для пометки учетных записей пользователей и компьютеров как доверенных для делегирования. С помощью этой привилегии пользователь может задать параметр Trusted for Delegation для объекта пользователя или компьютера. Пользователь или объект, которому предоставлена эта привилегия, должен иметь доступ на запись к флагам управления учетными записями на объекте пользователя или компьютера.  Серверный процесс, выполняющийся на компьютере (или в контексте пользователя), который является доверенным для делегирования, может получить доступ к ресурсам на другом компьютере с помощью делегированных учетных данных клиента до тех пор, пока для учетной записи клиента не установлен флаг управления учетной

записью . Серверный процесс, выполняющийся на компьютере (или в контексте пользователя), который является доверенным для делегирования, может получить доступ к ресурсам на другом компьютере с помощью делегированных учетных данных клиента до тех пор, пока для учетной записи клиента не установлен флаг управления учетной

записью . |

| SeImpersonatePrivilege | Имитация клиента после проверки подлинности | С помощью этой привилегии пользователь может олицетворять другие учетные записи. |

| SeIncreaseBasePriorityPrivilege | Увеличение приоритета выполнения | Требуется для увеличения базового приоритета процесса. С этой привилегией пользователь может использовать процесс с доступом к свойству Write для другого процесса, чтобы увеличить приоритет выполнения, назначенный другому процессу. Пользователь с этой привилегией может изменить приоритет планирования процесса с помощью пользовательского интерфейса диспетчера задач. |

| SeIncreaseQuotaPrivilege | Настройка квот памяти для процесса | Требуется для увеличения квоты, назначенной процессу. С помощью этой привилегии пользователь может изменить максимальный объем памяти, который может быть использован процессом. |

| SeIncreaseWorkingSetPrivilege | Увеличение рабочего набора процесса | Требуется для выделения большего объема памяти для приложений, которые выполняются в контексте пользователей. |

| SeLoadDriverPrivilege | Загрузка и выгрузка драйверов устройств | Требуется для загрузки или выгрузки драйвера устройства. С помощью этой привилегии пользователь может динамически загружать и выгружать драйверы устройств или другой код в режиме ядра. Это право пользователя не применяется к драйверам устройств Plug and Play. |

| SeLockMemoryPrivilege | Блокировка страниц в памяти | Требуется для блокировки физических страниц в памяти. С этой привилегией пользователь может использовать процесс для хранения данных в физической памяти, что предотвращает разбиение данных на страницы в виртуальную память на диске.  Использование этой привилегии может значительно повлиять на производительность системы, уменьшая объем доступной памяти случайного доступа (ОЗУ). Использование этой привилегии может значительно повлиять на производительность системы, уменьшая объем доступной памяти случайного доступа (ОЗУ). |

| SeMachineAccountPrivilege | Добавление рабочих станций к домену | С помощью этой привилегии пользователь может создать учетную запись компьютера. Эта привилегия действительна только на контроллерах домена. |

| SeManageVolumePrivilege | Выполнение задач по обслуживанию томов | Требуется для выполнения задач обслуживания на томе, например удаленной дефрагментации. |

| SeProfileSingleProcessPrivilege | Профилирование одного процесса | Требуется для сбора сведений профилирования для одного процесса. С этой привилегией пользователь может использовать средства мониторинга производительности для мониторинга производительности несистемных процессов. |

| SeRelabelPrivilege | Изменение метки объекта | Требуется для изменения обязательного уровня целостности объекта. |

| SeRemoteShutdownPrivilege | Принудительное удаленное завершение работы | Требуется для завершения работы системы с помощью сетевого запроса. |

| SeRestorePrivilege | Восстановление файлов и каталогов | Требуется для выполнения операций восстановления. Эта привилегия заставляет систему предоставлять полный контроль доступа к любому файлу, независимо от списка ACL, указанного для файла. Любой запрос на доступ, отличный от записи, по-прежнему оценивается с помощью ACL. Кроме того, эта привилегия позволяет задать любой допустимый идентификатор безопасности пользователя или группы в качестве владельца файла. При наличии этой привилегии предоставляются следующие права доступа: WRITE_DAC WRITE_OWNER ACCESS_SYSTEM_SECURITY FILE_GENERIC_WRITE FILE_ADD_FILE FILE_ADD_SUBDIRECTORY DELETE С помощью этой привилегии пользователь может обходить разрешения файлов, каталогов, реестра и других постоянных объектов при восстановлении резервных копий файлов и каталогов и определяет, какие пользователи могут задать любого допустимого субъекта безопасности в качестве владельца объекта.  |

| SeSecurityPrivilege | Управление журналом аудита и безопасности | Требуется для выполнения ряда связанных с безопасностью функций, таких как контроль и просмотр событий аудита в журнале событий безопасности. С помощью этой привилегии пользователь может указать параметры аудита доступа к объектам для отдельных ресурсов, таких как файлы, объекты Active Directory и разделы реестра. Пользователь с этой привилегией также может просматривать и очищать журнал безопасности. |

| SeShutdownPrivilege | Завершение работы системы | Требуется для завершения работы локальной системы. |

| SeSyncAgentPrivilege | Синхронизация данных службы каталогов | Эта привилегия позволяет владельцу считывать все объекты и свойства в каталоге независимо от защиты объектов и свойств. По умолчанию он назначается учетным записям администратора и LocalSystem на контроллерах домена. С помощью этой привилегии пользователь может синхронизировать все данные службы каталогов.  Это также называется синхронизацией Active Directory. Это также называется синхронизацией Active Directory. |

| SeSystemEnvironmentPrivilege | Изменение параметров среды изготовителя | Требуется для изменения неизменяемого ОЗУ систем, которые используют этот тип памяти для хранения сведений о конфигурации. |

| SeSystemProfilePrivilege | Профилирование производительности системы | Требуется для сбора сведений профилирования для всей системы. С этой привилегией пользователь может использовать средства мониторинга производительности для мониторинга производительности системных процессов. |

| SeSystemtimePrivilege | Изменение системного времени | Требуется для изменения системного времени. С помощью этой привилегии пользователь может изменить время и дату на внутренних часах компьютера. Пользователи, которым назначено это право, могут повлиять на внешний вид журналов событий. Если системное время изменено, регистрируемые события будут отражать это новое время, а не фактическое время возникновения событий.  |

| SeTakeOwnershipPrivilege | Смена владельцев файлов и других объектов | Требуется для владения объектом без предоставления дискреционного доступа. Эта привилегия позволяет задать значение владельца только для тех значений, которые владелец может законно назначить владельцем объекта. С этой привилегией пользователь может владеть любым защищаемым объектом в системе, включая объекты Active Directory, файлы и папки, принтеры, разделы реестра, процессы и потоки. |

| SeTcbPrivilege | Работа в режиме операционной системы | Эта привилегия определяет своего владельца как часть базы доверенного компьютера. Это право пользователя позволяет процессу олицетворить любого пользователя без проверки подлинности. Таким образом, процесс может получить доступ к тем же локальным ресурсам, что и этот пользователь. |

| SeTimeZonePrivilege | Изменение часового пояса | Требуется для настройки часового пояса, связанного с внутренними часами компьютера. |

| SeTrustedCredManAccessPrivilege | Доступ к диспетчеру учетных данных от имени доверенного вызывающего | Требуется для доступа к Диспетчеру учетных данных в качестве доверенного вызывающего. |

| SeUndockPrivilege | Отключение компьютера от стыковочного узла | Требуется для отстыковки ноутбука. С помощью этой привилегии пользователь может открепить портативный компьютер от док-станции без входа в систему. |

| SeUnsolicitedInputPrivilege | Неприменимо | Требуется для чтения незапрошенных входных данных с устройства терминала . |

4739 — код краски для автомобиля Toyota. Автомобильная краска Toyota 4739 .

как определить код цвета автомобиля Toyota?

Виберіть тип продукту

У нас есть различные продукты для удобства использования

UniversalLine

Універсальний набір для ремонт сколів та подряпин, ємністю 20мл.

Зручний тим, що має два варіанти користування: маркер або пензлик

i Деталі

BrushLine

Флакон з пензликом. Ємність 20мл.

Ємність 20мл.

i Деталі

MarkerLine

Маркер з фарбою. Ємність 15мл.

i Деталі

SprayLine

Автофарба у аерозольному балоні створює рівномірний факел, дозволяє підфарбувати автомобіль в домашніх умовах, без наявності пульверизатора та компрессора.

Балон має об’єм 400мл, одного балона може вистачити на перефарбування бампера.

i Деталі

Для професіоналів

Будь який об’єм фарби, для професійного ремонту

Передбачено для фарбування професійним обладнанням — пульверизатором.

Більше всього підходить для автомалярів.

i Деталі

Похожие цвета:

По оттенку и году выпуска

По оттенку и году выпуска По году выпуска По оттенку По названию

Toyota PTG3

Красный1997

—

1997 гг.

SUZUKA RED

Toyota 5436

Красный1997 — 1997 гг.

MAGENTA RED

Toyota PTC3

Красный1997 — 1997 гг.

RED, SUZUKA RED, SUZUKA RED VAR-MATCHED TO 2001 FACTORY BATC

Автомобильная краска Toyota 4739 RICH BURGUNDY красного цвета использовалась для автомобилей Toyota 1997 — 1997 гг.:

Описание краски для авто Toyota 4739

Эмаль для автомобиля Toyota, код цвета

4739 подойдет для ремонта сколов и царапин на

автомобиле, локальной и полной покраски деталей, ретуширования мелких

повреждений. Может использоваться для отделочной окраски кузовов

коммерческого автотранспорта, бытовой техники, авиационных деталей, и

корпусов лодок.

Перед покраской деталей автомобильной краской с кодом Toyota

4739 требуется подготовка окрашиваемой

поверхности.

Для полного цикла окраски может возникнуть необходимость в следущих

материалах: грунты, лаки, растворители, полироли.

Данные расходные материалы, также можно купить у нас.

Наши менеджеры ответят на все ваши вопросы и проконсультируют вас по

этапам окрашивания.

Базовая автокраска Toyota 4739

Автоэмаль разбавляется универсальными либо акриловыми растворителями для

базовых покрытий.

Пропорции смешивания от 2:1 до 1:1.

Пропорции зависят от выбранной системы подбора, а так же технических

характеристик окрашивающего оборудования.

Межслойная выдержка от 5 до 30 минут в зависимости от температуры и

влажности воздуха.

Перед нанесением лака не более 8 часов.

Визуально о высыхании краски свидетельствует матовение.

Непосредственно после нанесения, база выглядит глянцевой, после

испарения растворителя из эмали она становится матовой.

Итак, сначала заглянем в сервисную книжку — в ней должен быть

вкладыш с данными авто, среди которых будет код краски. Если в

сервисной книжке вы не нашли этот вкладыш, то узнать цвет можно из

шильдика с технической информацией на кузове авто.

Если в

сервисной книжке вы не нашли этот вкладыш, то узнать цвет можно из

шильдика с технической информацией на кузове авто.

Подсказки и илюстрации:

как определить код цвета автомобиля Toyota?

Если царапина глубокая (видно грунтовку или металл), царапину необходимо:

- обезжирить антисиликоном.

- если есть ржавчина, зачистить до металла.

- загрунтовать.

- покрасить.

- если краска базовая, необходимо через 15 мин после покраски покрыть лаком

Все необходимые матриалы: (краска, лак, грунт, антисиликон и т.д.) вы можете приобрести у нас. Лучше всего для устранения царапины на автомобиле Toyota подойдет набор BrushLine.

4739(S) Политика домена была изменена. (Windows 10)

- Статья

- 13 минут на чтение

Подкатегория: Аудит изменения политики аутентификации

Описание события:

Это событие генерируется при внесении одного из следующих изменений в политику безопасности локального компьютера:

-

Параметры компьютера «\Security Settings\Account Policies\Account Lockout Policy» были изменены.

-

Параметры «\Security Settings\Account Policies\Password Policy» компьютера были изменены.

-

Параметр групповой политики «Безопасность сети: принудительный выход из системы по истечении времени входа в систему» был изменен.

-

Был изменен функциональный уровень домена или изменены некоторые другие атрибуты (подробности см. в описании события).

Примечание Рекомендации см. в разделе Рекомендации по мониторингу безопасности для этого события.

XML события:

-- <Система> 4739 <Версия>0 <Уровень>0 <Задача>13569 <Код операции>0 <Ключевые слова>0x80200000000000001049781 <Корреляция /><Канал>Безопасность <Компьютер>DC01.contoso.local <Безопасность/> - <Данные События> Политика паролей CONTOSO S-1-5-21-3457937927-2839227994-823803824 S-1-5-18 DC01$ CONTOSO 0x3e7 - - - - - - - - - 13 - - - -

Требуемые роли сервера: Нет.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии событий: 0.

Описание полей:

Тип изменения [Type = UnicodeString] тип изменения : : : Формат: « имя_политики изменено». Вот некоторые возможные значения policy_name :

| Значение | Имя групповой политики \ Описание |

|---|---|

| Политика блокировки | Параметры компьютера «\Security Settings\Account Policies\Account Lockout Policy» были изменены. |

| Политика паролей | Параметры «\Security Settings\Account Policies\Password Policy» компьютера были изменены. |

| Политика выхода из системы | Параметр групповой политики «Безопасность сети: принудительный выход из системы по истечении времени входа в систему» был изменен. |

| — | Атрибут домена квоты учетной записи компьютера (ms-DS-MachineAccountQuota) был изменен. |

Тема:

- Идентификатор безопасности [Тип = SID] : SID учетной записи, внесшей изменения в определенную локальную политику. Средство просмотра событий автоматически пытается разрешить SID и показать имя учетной записи. Если SID не может быть разрешен, вы увидите исходные данные в событии.

Примечание Идентификатор безопасности (SID) — это уникальное значение переменной длины, используемое для идентификации доверенного лица (участника безопасности). Каждая учетная запись имеет уникальный SID, выдаваемый органом власти, например контроллером домена Active Directory, и хранящийся в базе данных безопасности. Каждый раз, когда пользователь входит в систему, система извлекает SID для этого пользователя из базы данных и помещает его в маркер доступа для этого пользователя.

Система использует SID в маркере доступа для идентификации пользователя во всех последующих взаимодействиях с системой безопасности Windows. Когда SID использовался в качестве уникального идентификатора для пользователя или группы, его нельзя использовать снова для идентификации другого пользователя или группы. Дополнительные сведения об идентификаторах SID см. в разделе Идентификаторы безопасности.

-

Имя учетной записи [Type = UnicodeString] : имя учетной записи, внесшей изменения в определенную локальную политику.

-

Домен учетной записи [Type = UnicodeString] : домен субъекта или имя компьютера. Форматы различаются и включают следующее:

-

Пример имени домена NETBIOS: CONTOSO

-

Полное доменное имя в нижнем регистре: contoso.local

-

Полное доменное имя в верхнем регистре: CONTOSO.LOCAL

-

Для некоторых общеизвестных принципов безопасности, таких как ЛОКАЛЬНАЯ СЛУЖБА или АНОНИМНЫЙ ВХОД, значение этого поля — «NT AUTHORITY».

-

Для локальных учетных записей пользователей это поле будет содержать имя компьютера или устройства, которому принадлежит эта учетная запись, например: «Win81».

-

-

Идентификатор входа в систему [Type = HexInt64] : шестнадцатеричное значение, которое может помочь вам сопоставить это событие с недавними событиями, которые могут содержать тот же идентификатор входа, например, «4624: учетная запись была успешно зарегистрирована».

Домен:

- Имя домена [Type = UnicodeString] : имя домена, для которого были внесены изменения в политику.

- Идентификатор домена [Type = SID] : SID домена, для которого были внесены изменения в политику. Средство просмотра событий автоматически пытается разрешить SID и показать имя учетной записи. Если SID не может быть разрешен, вы увидите исходные данные в событии.

Изменены атрибуты: Для атрибутов, которые не были изменены, значение будет « — «.

- Мин. Срок действия пароля [Type = UnicodeString]: групповая политика «\Security Settings\Account Policies\Password Policy\Minimum password age». Числовое значение.

-

Макс. Срок действия пароля [Type = UnicodeString]: групповая политика «\Security Settings\Account Policies\Password Policy\Maximum password age». Числовое значение.

-

Принудительный выход из системы [Type = UnicodeString]: групповая политика «\Настройки безопасности\Локальные политики\Параметры безопасности\Сетевая безопасность: принудительный выход из системы по истечении времени входа в систему».

-

Порог блокировки [Type = UnicodeString]: групповая политика «\Настройки безопасности\Политики учетной записи\Политика блокировки учетной записи\Порог блокировки учетной записи».

Числовое значение.

Числовое значение. -

Окно наблюдения за блокировкой [Type = UnicodeString]: «\Настройки безопасности\Политики учетной записи\Политика блокировки учетной записи\Сбросить счетчик блокировки учетной записи после» групповой политики. Числовое значение.

-

Длительность блокировки [Type = UnicodeString]: групповая политика «\Настройки безопасности\Политики учетной записи\Политика блокировки учетной записи\Продолжительность блокировки учетной записи». Числовое значение.

-

Свойства пароля [Type = UnicodeString]:

| Значение | Параметры групповой политики |

|---|---|

| 0 | \Настройки безопасности\Политики учетных записей\Политика паролей\Хранить пароли с помощью обратимого шифрования — отключено. \Настройки безопасности\Политики учетных записей\Политика паролей\Пароль должен соответствовать требованиям сложности — Отключено.  |

| 1 | \Настройки безопасности\Политики учетных записей\Политика паролей\Хранить пароли с помощью обратимого шифрования — отключено. \Security Settings\Account Policies\Password Policy\Password должен соответствовать требованиям сложности — включено. |

| 16 | \Настройки безопасности\Политики учетных записей\Политика паролей\Хранить пароли с помощью обратимого шифрования — включено. \Настройки безопасности\Политики учетных записей\Политика паролей\Пароль должен соответствовать требованиям сложности — Отключено. |

| 17 | \Настройки безопасности\Политики учетных записей\Политика паролей\Хранить пароли с помощью обратимого шифрования — включено. \Security Settings\Account Policies\Password Policy\Password должен соответствовать требованиям сложности — включено. |

-

Мин. Длина пароля [Type = UnicodeString]: групповая политика «\Security Settings\Account Policies\Password Policy\Minimum password length».

Числовое значение.

Числовое значение. -

Длина истории паролей [Type = UnicodeString]: групповая политика «\Security Settings\Account Policies\Password Policy\Enforce password history». Числовое значение.

-

Квота учетной записи компьютера [Type = UnicodeString]: атрибут домена ms-DS-MachineAccountQuota был изменен. Числовое значение.

-

Режим смешанного домена [Type = UnicodeString]: в этом документе нет информации об этом поле.

-

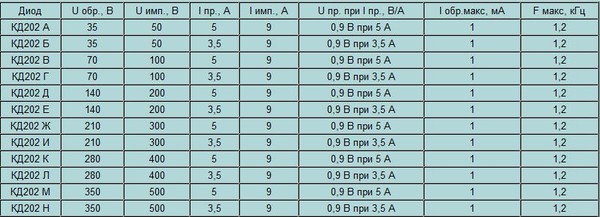

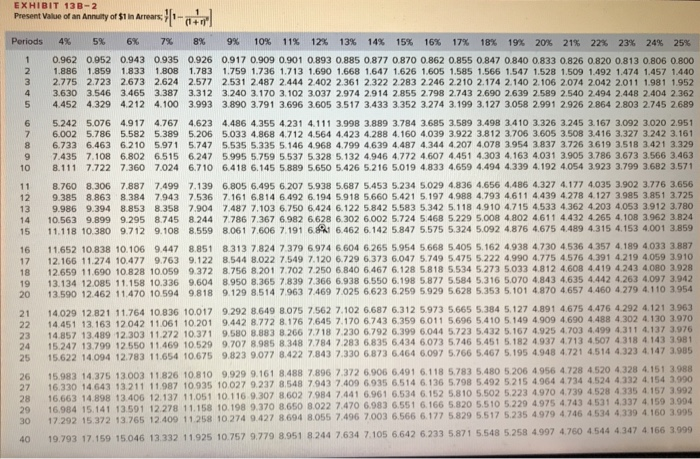

Версия поведения домена [Type = UnicodeString]: атрибут домена msDS-Behavior-Version был изменен. Числовое значение. Возможные значения:

| Значение | Идентификатор | Операционные системы контроллера домена, разрешенные в домене |

|---|---|---|

| 0 | DS_BEHAVIOR_WIN2000 | Операционная система Windows 2000 Server Операционная система Windows Server 2003 Операционная система Windows Server 2008 Операционная система Windows Server 2008 R2 Операционная система Windows Server 2012 Операционная система Windows Server 2012 R2 Операционная система Windows Server 2016 |

| 1 | DS_BEHAVIOR_WIN2003_WITH_MIXED_DOMAINS | Windows Server 2003 Windows Server 2008 Windows Server 2008 R2 Windows Server 2012 Windows Server 2012 R2 Windows Server 2016 |

| 2 | DS_BEHAVIOR_WIN2003 | Windows Server 2003 Windows Server 2008 Windows Server 2008 R2 Windows Server 2012 Windows Server 2012 R2 Windows Server 2016 |

| 3 | DS_BEHAVIOR_WIN2008 | Windows Server 2008 Windows Server 2008 R2 Windows Server 2012 Windows Server 2012 R2 Windows Server 2016 |

| 4 | DS_BEHAVIOR_WIN2008R2 | Windows Server 2008 R2 Windows Server 2012 Windows Server 2012 R2 Windows Server 2016 |

| 5 | DS_BEHAVIOR_WIN2012 | Windows Server 2012 Windows Server 2012 R2 Windows Server 2016 |

| 6 | DS_BEHAVIOR_WIN2012R2 | Windows Server 2012 R2 Windows Server 2016 |

| 7 | DS_BEHAVIOR_WINTHRESHOLD | Windows Server 2016 |

- Информация OEM [Type = UnicodeString]: в этом документе нет информации об этом поле.

Дополнительная информация:

- Привилегии [Type = UnicodeString]: список привилегий пользователя, которые использовались во время операции, например, SeBackupPrivilege. Этот параметр может не быть зафиксирован в событии и в этом случае отображается как «-». См. полный список привилегий пользователя в таблице ниже:

| Имя привилегии | Имя групповой политики прав пользователя | Описание |

|---|---|---|

| Сеассинпримаритокенпривилеже | Заменить токен уровня процесса | Требуется для назначения первичного маркера процесса. С этой привилегией пользователь может инициировать процесс для замены маркера по умолчанию, связанного с запущенным подпроцессом. |

| Сеаудитпривилеге | Создание аудитов безопасности | Обладая этой привилегией, пользователь может добавлять записи в журнал безопасности. |

| Себаккуппривилеже | Резервное копирование файлов и каталогов | — требуется для выполнения операций резервного копирования. С помощью этой привилегии пользователь может обойти права доступа к файлам и каталогам, реестру и другим постоянным объектам в целях резервного копирования системы. Эта привилегия заставляет систему предоставлять все права доступа на чтение к любому файлу, независимо от списка управления доступом (ACL), указанный для файла. Любой запрос на доступ, кроме чтения, по-прежнему оценивается с помощью ACL. При наличии этой привилегии предоставляются следующие права доступа: READ_CONTROL ACCESS_SYSTEM_SECURITY FILE_GENERIC_READ FILE_TRAVERSE |

| Сечанженотифипривилеже | Проверка обходного хода | Требуется для получения уведомлений об изменениях файлов или каталогов. Эта привилегия также заставляет систему пропускать все проверки обходного доступа. С этой привилегией пользователь может перемещаться по дереву каталогов, даже если у пользователя может не быть прав доступа к просматриваемому каталогу. Эта привилегия не позволяет пользователю просматривать содержимое каталога, а только перемещаться по каталогам. |

| Секреатеглобалпривилеже | Создание глобальных объектов | Требуется для создания объектов сопоставления именованных файлов в глобальном пространстве имен во время сеансов служб терминалов. |

| SeCreatePagefilePrivilege | Создать файл подкачки | Обладая этой привилегией, пользователь может создавать и изменять размер файла подкачки. |

| Секреатеперманентпривилеже | Создание постоянных общих объектов | Требуется для создания постоянного объекта. Эта привилегия полезна для компонентов режима ядра, которые расширяют пространство имен объектов. Компоненты, работающие в режиме ядра, уже изначально имеют эту привилегию; нет необходимости назначать им привилегию.  |

| Секреатесимболиклинкпривилеже | Создание символических ссылок | Требуется для создания символической ссылки. |

| Секреатетокенпривилеже | Создать объект токена | Позволяет процессу создать токен, который он затем может использовать для получения доступа к любым локальным ресурсам, когда процесс использует NtCreateToken() или другие API для создания токенов. Когда процессу требуется эта привилегия, мы рекомендуем использовать учетную запись LocalSystem (которая уже включает эту привилегию), а не создавать отдельную учетную запись пользователя и назначать ей эту привилегию. |

| Седебугпривилеже | Программы отладки | Требуется для отладки и настройки памяти процесса, принадлежащего другой учетной записи. Обладая этой привилегией, пользователь может прикрепить отладчик к любому процессу или к ядру. Разработчикам, занимающимся отладкой собственных приложений, это право пользователя не требуется.  Это право пользователя необходимо разработчикам, отлаживающим новые системные компоненты. Это право пользователя обеспечивает полный доступ к конфиденциальным и важным компонентам операционной системы. Это право пользователя необходимо разработчикам, отлаживающим новые системные компоненты. Это право пользователя обеспечивает полный доступ к конфиденциальным и важным компонентам операционной системы. |

| Сеенабледелегатионпривилеже | Разрешить доверенные учетные записи компьютеров и пользователей для делегирования | Требуется, чтобы пометить учетные записи пользователей и компьютеров как доверенные для делегирования. С помощью этой привилегии пользователь может установить параметр Trusted for Deleg для объекта пользователя или компьютера. Пользователь или объект, которому предоставлена эта привилегия, должен иметь доступ на запись к флагам управления учетными записями для пользователя или объекта-компьютера. Серверный процесс, работающий на компьютере (или в контексте пользователя), который доверен для делегирования, может получить доступ к ресурсам на другом компьютере, используя делегированные учетные данные клиента, если учетная запись клиента не имеет Учетная запись не может быть делегирована Установлен флаг управления учетной записью.  |

| Сеимперсонатепривилеже | Имитация клиента после аутентификации | С этой привилегией пользователь может выдавать себя за другие учетные записи. |

| СеИнкреасебасеприоритипривилеже | Увеличить приоритет планирования | Требуется для увеличения базового приоритета процесса. С помощью этой привилегии пользователь может использовать процесс с доступом к свойству записи для другого процесса, чтобы повысить приоритет выполнения, назначенный другому процессу. Пользователь с этой привилегией может изменить приоритет планирования процесса через пользовательский интерфейс диспетчера задач. |

| SeIncreaseQuotaPrivilege | Настройка квот памяти для процесса | Требуется для увеличения квоты, назначенной процессу. С помощью этой привилегии пользователь может изменить максимальный объем памяти, который может потребляться процессом. |

| СеИнкреасеворкингсетпривилеже | Увеличить рабочий набор процесса | Требуется выделить больше памяти для приложений, работающих в контексте пользователей. |

| Селоаддрайверпривилеже | Загрузка и выгрузка драйверов устройств | Требуется для загрузки или выгрузки драйвера устройства. С этой привилегией пользователь может динамически загружать и выгружать драйверы устройств или другой код в режиме ядра. Это право пользователя не распространяется на драйверы устройств Plug and Play. |

| Селокмеморипривилеже | Блокировка страниц в памяти | Требуется для блокировки физических страниц в памяти. Обладая этой привилегией, пользователь может использовать процесс для хранения данных в физической памяти, что предотвращает подкачку данных системой в виртуальную память на диске. Использование этой привилегии может значительно повлиять на производительность системы за счет уменьшения объема доступной оперативной памяти (ОЗУ). |

| СеМашинеаккаунтпривилеже | Добавить рабочие станции в домен | Обладая этой привилегией, пользователь может создать учетную запись компьютера. Эта привилегия действует только на контроллерах домена. |

| Семанажеволумепривилеже | Выполнение задач обслуживания тома | Требуется для выполнения задач обслуживания тома, таких как удаленная дефрагментация. |

| Сепрофилесинглепроцесспривилеге | Профиль одного процесса | Требуется для сбора информации профилирования для одного процесса. Обладая этой привилегией, пользователь может использовать инструменты мониторинга производительности для мониторинга производительности несистемных процессов. |

| Серелабелпривилеже | Изменить метку объекта | Требуется для изменения обязательного уровня целостности объекта. |

| СеремотеШутдаунПривилеже | Принудительное отключение из удаленной системы | Требуется для завершения работы системы с помощью сетевого запроса. |

| Сересторепривилеже | Восстановление файлов и каталогов | Требуется для выполнения операций восстановления. Эта привилегия заставляет систему предоставлять все права доступа на запись к любому файлу, независимо от ACL, указанного для файла. Любой запрос на доступ, кроме записи, по-прежнему оценивается с помощью ACL. Кроме того, эта привилегия позволяет вам установить любого действительного пользователя или группу SID в качестве владельца файла. При наличии этой привилегии предоставляются следующие права доступа: Эта привилегия заставляет систему предоставлять все права доступа на запись к любому файлу, независимо от ACL, указанного для файла. Любой запрос на доступ, кроме записи, по-прежнему оценивается с помощью ACL. Кроме того, эта привилегия позволяет вам установить любого действительного пользователя или группу SID в качестве владельца файла. При наличии этой привилегии предоставляются следующие права доступа: write_dac write_owner access_system_security file_generic_write file_add_file file_add_subdirectory Удалить С этими привилегиями, в соответствии с Пользовательными, и другими реестрами. Принципал как владелец объекта. |

| Сесекуритипривилеже | Управление журналом аудита и безопасности | Требуется для выполнения ряда функций, связанных с безопасностью, таких как контроль и просмотр событий аудита в журнале событий безопасности. С помощью этой привилегии пользователь может указать параметры аудита доступа к объектам для отдельных ресурсов, таких как файлы, объекты Active Directory и ключи реестра.  Пользователь с этой привилегией также может просматривать и очищать журнал безопасности. |

| СеШутдаунПривилеже | Выключить систему | Требуется для завершения работы локальной системы. |

| SeSyncAgentPrivilege | Синхронизировать данные службы каталогов | Эта привилегия позволяет владельцу читать все объекты и свойства в каталоге, независимо от защиты объектов и свойств. По умолчанию он назначается учетным записям администратора и локальной системы на контроллерах домена. Обладая этой привилегией, пользователь может синхронизировать все данные службы каталогов. Это также известно как синхронизация Active Directory. |

| SeSystemEnvironmentPrivilege | Изменить значения среды прошивки | Требуется для изменения энергонезависимой оперативной памяти систем, использующих этот тип памяти для хранения информации о конфигурации. |

| Сесистемпрофилепривилеже | Профиль производительности системы | Требуется для сбора информации о профилировании всей системы. Обладая этой привилегией, пользователь может использовать инструменты мониторинга производительности для мониторинга производительности системных процессов. |

| Сесистемтимепривилеже | Изменить системное время | Требуется изменить системное время. Обладая этой привилегией, пользователь может изменять время и дату на внутренних часах компьютера. Пользователи, которым назначено это право пользователя, могут влиять на внешний вид журналов событий. Если системное время изменено, регистрируемые события будут отражать это новое время, а не фактическое время, когда произошли события. |

| SeTakeOwnershipPrivilege | Получить права собственности на файлы или другие объекты | Требуется, чтобы стать владельцем объекта без предоставления дискреционного доступа. Эта привилегия позволяет устанавливать значение владельца только для тех значений, которые владелец может законно назначить как владелец объекта. С помощью этой привилегии пользователь может стать владельцем любого защищаемого объекта в системе, включая объекты Active Directory, файлы и папки, принтеры, ключи реестра, процессы и потоки.  |

| SeTcbPrivilege | Действовать как часть операционной системы | Эта привилегия идентифицирует своего владельца как часть доверенной компьютерной базы. Это право пользователя позволяет процессу выдавать себя за любого пользователя без аутентификации. Таким образом, процесс может получить доступ к тем же локальным ресурсам, что и этот пользователь. |

| Сетимезонепривилеге | Изменить часовой пояс | Требуется для настройки часового пояса, связанного с внутренними часами компьютера. |

| Сетрустедкредманаксесспривилеже | Доступ к диспетчеру учетных данных в качестве доверенного вызывающего абонента | Требуется для доступа к диспетчеру учетных данных в качестве доверенного вызывающего абонента. |

| SeUndockPrivilege | Извлеките компьютер из док-станции | Требуется для отстыковки ноутбука. Обладая этой привилегией, пользователь может отсоединить переносной компьютер от док-станции без входа в систему.  |

| SeUnsolicitedInputPrivilege | Неприменимо | Требуется для чтения незапрошенного ввода с терминала устройства. |

Для 4739(S): Политика домена была изменена.

- Любые изменения настроек на « Политика блокировки учетной записи », « Политика паролей » или « Сетевая безопасность: принудительный выход из системы по истечении времени входа в систему », а также любые функциональные уровни домена и атрибуты изменения, о которых сообщается этим событием, должны отслеживаться, и должно быть активировано оповещение. Если это изменение не было запланировано, выясните причину изменения.

SCP-4739-Foundation SCP

Рейтинг:+137+–x

SCP-4739

Элемент #: SCP-4739

Объектный класс:

. № 4739 следует хранить в специальной камере содержания при температуре 7°С. Сотрудникам, перемещающим SCP-4739, рекомендуется переносить SCP-4739 только за ручку, держась подальше от колпачка.

Сотрудникам, перемещающим SCP-4739, рекомендуется переносить SCP-4739 только за ручку, держась подальше от колпачка.

Описание: SCP-4739 представляет собой 3,8-литровый контейнер молока с пониженным содержанием жира на 2%. Дата истечения срока действия указана 31 декабря 2018 г.

Всякий раз, когда человек пытается открыть SCP-4739, он бурно реагирует, нанося вред дрессировщику. Точный метод атаки непредсказуем, он принимает черты от анималистических, кулачных до очень разрушительной направленной силы. Однако это собрано только на основании свидетельств таких случаев, поскольку непосредственное наблюдение за нападениями постоянно происходило в неподходящее время. Из-за этого предполагается, что SCP-4739 обладает вторичным вероятностным свойством, препятствующим наблюдению за совершаемыми им насильственными действиями.

Протокол испытаний: Ниже приведен журнал попыток открытия SCP-4739. Все испытания проводились под наблюдением научного сотрудника Даники.

№ теста: 01

Процедура: D-1594 приказано открыть SCP-4739. Весь доступный персонал получил указание следить за D-1594.

Результат: D-1594 роняет SCP-4739, пытаясь защитить свою грудь, которая внезапно получает две большие раны по центру. Охранник и исследовательский персонал прерывают разговор, чтобы помочь D-159.4. Никаких визуальных эффектов атаки SCP-4739 зафиксировано не было.

№ теста: 03

Процедура: D-5588 приказано открыть SCP-4739. У всех имеющихся сотрудников были конфискованы личные устройства. В испытательной камере установлены четыре камеры наблюдения.

Результат: D-5588 вывихнула левую руку, из-за чего она уронила SCP-4739 и прервала запланированный перерыв в середине эксперимента 1 . Камеры наблюдения в это время не работали. Нет изображения на SCP-4739.

атака была зафиксирована.

№ теста: 05

Процедура: D-5588 приказано открыть SCP-4739. У всего доступного персонала были конфискованы личные устройства, и они пообедали, а также были освобождены от других обязанностей во второй половине дня. Подтверждено, что камеры наблюдения активны и направлены на SCP-4739.

Результат: D-5588 лежит на полу рядом с SCP-4739, когда сотрудники возвращаются после посещения туалета. На ее туловище и голенях были обнаружены множественные кровоподтеки. Просмотр видеозаписей не выявил взаимодействия с SCP-4739.. Никаких визуальных эффектов атаки SCP-4739 зафиксировано не было.

№ теста: 09

Процедура: D-3923 приказано открыть SCP-4739. Камеры для испытаний были заперты снаружи, поэтому охрана осталась в камере с D-3923. Исследовательский персонал следит за комнатой через камеры наблюдения.

Результат: Раздается выстрел, и D-3923 падает на землю, схватившись за живот. Гвардеец Нествул лежит без сознания у двери испытательной камеры. Его стандартный Глок найден рядом с SCP-4739.. Сообщалось, что видеонаблюдение отключилось после того, как все присутствующие сотрудники одновременно моргнули. Никаких визуальных эффектов атаки SCP-4739 зафиксировано не было.

У вас есть (1) новое сообщение

№ теста: 11

Процедура: Для открывания SCP-4739 сконструировано дистанционно управляемое устройство для открывания бутылочных крышек. Его следует прикрепить к верхней части объекта и активировать после того, как обслуживающий персонал покинет испытательную камеру. Персонал должен наблюдать за активацией через смотровое стекло.

Результат: Устройство активировано без немедленного результата. Через два часа после первоначальной активации обслуживающему персоналу дается указание осмотреть устройство.

Во время осмотра устройство забрасывается в потолок. Эксплуатация при техническом обслуживании показывает, что устройство было переработано таким образом, чтобы оно само отрывалось от крышки бутылки на высокой скорости. Инженерно-технический персонал утверждает, что инструкции выполнялись должным образом, отрицая какие-либо ошибки в процессе строительства.

№ теста: 12

Процедура: Создан дистанционно управляемый дрон для открытия SCP-4739. Персонал эвакуирован из испытательной камеры. 15 цифровых камер были установлены в стены, чтобы минимизировать ущерб.

Результат: Дрон сильно взрывается. Технический осмотр показывает, что все двигатели не подлежат восстановлению. Камеры показывают 2-секундный отрезок статики в момент возгорания. Нет изображения на SCP-4739.атака была зафиксирована.

Примечание: Инженер Уайт отказался от дальнейшего участия в испытаниях SCP-4739.