Что такое технология VLAN. Как работают виртуальные локальные сети. Зачем нужны VLAN в современных компьютерных сетях. Какие преимущества дает использование VLAN для сегментации сети.

Что такое VLAN и как работает эта технология

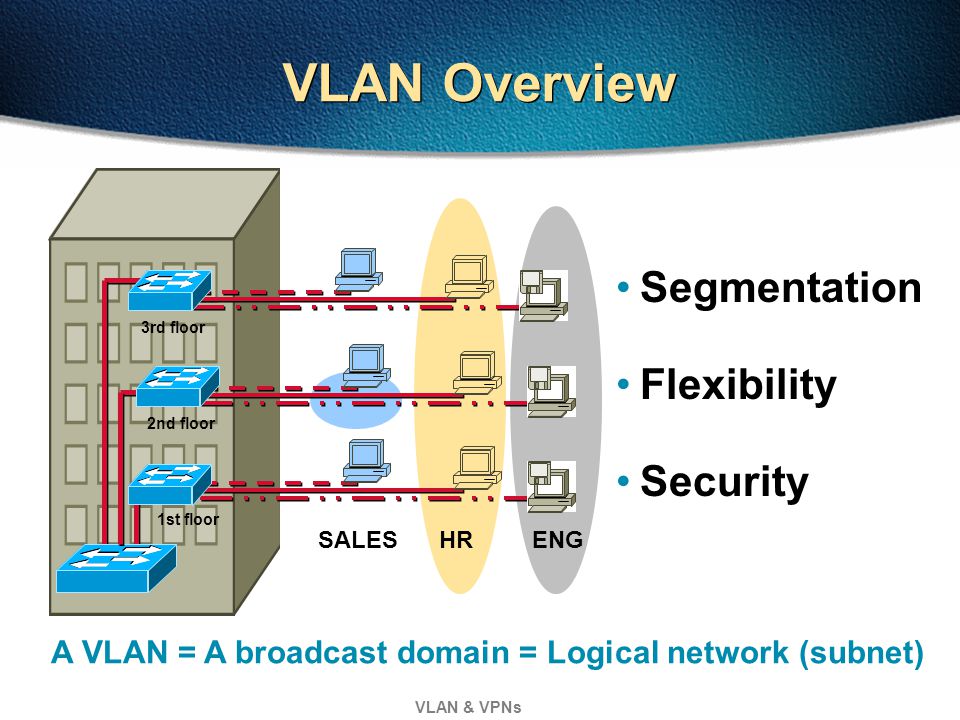

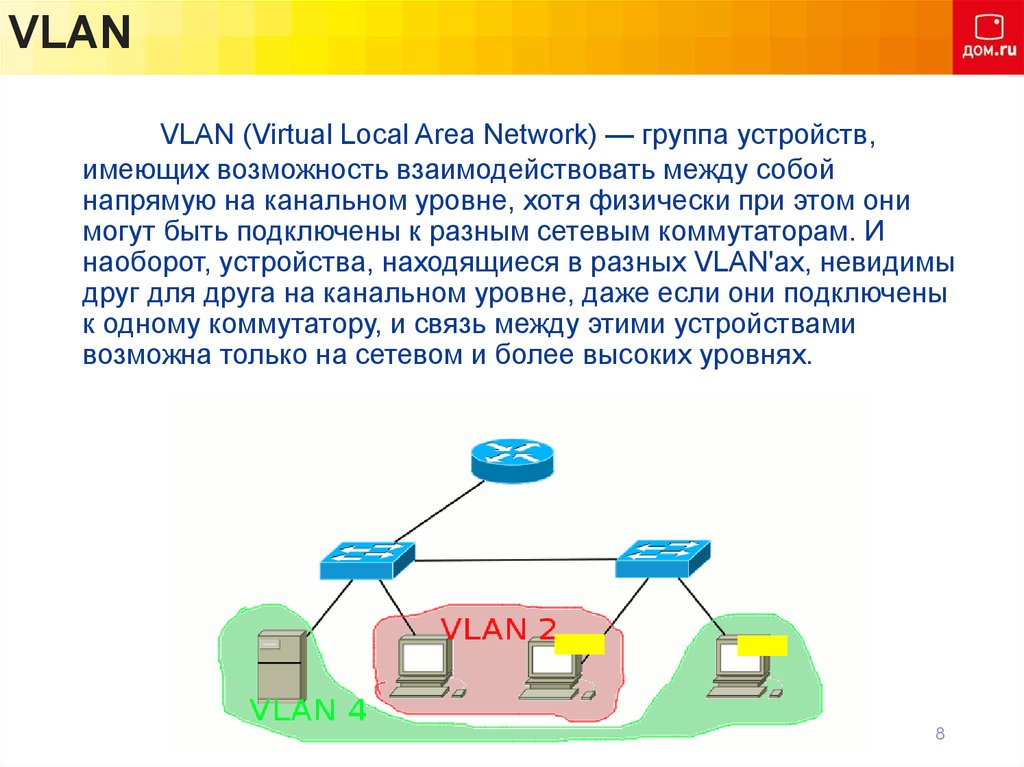

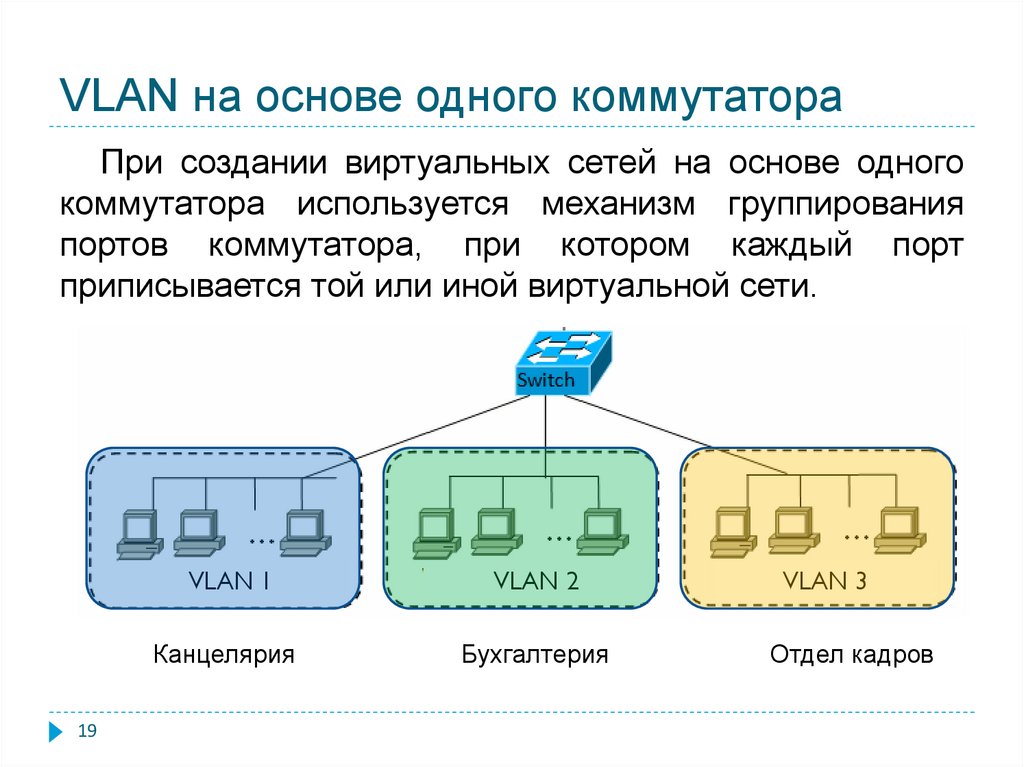

VLAN (Virtual Local Area Network) — это технология создания логически изолированных сетей в рамках одной физической сетевой инфраструктуры. VLAN позволяет разделить устройства в сети на логические группы независимо от их физического расположения.

Основные принципы работы VLAN:

- Каждая VLAN имеет свой уникальный идентификатор (VLAN ID)

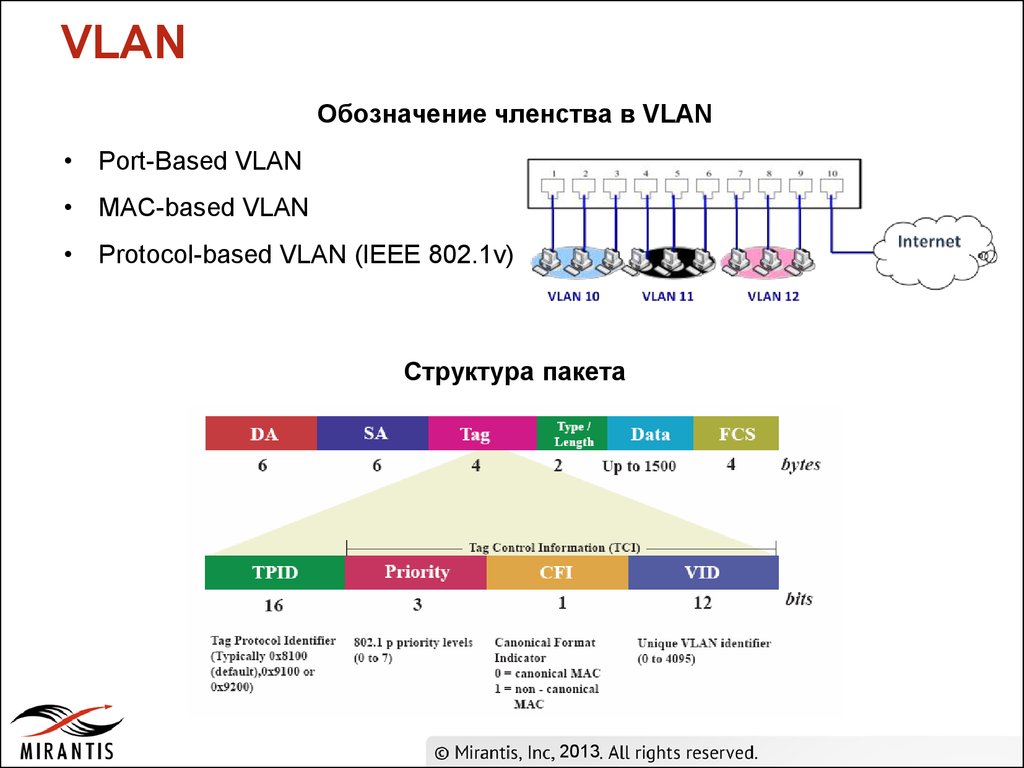

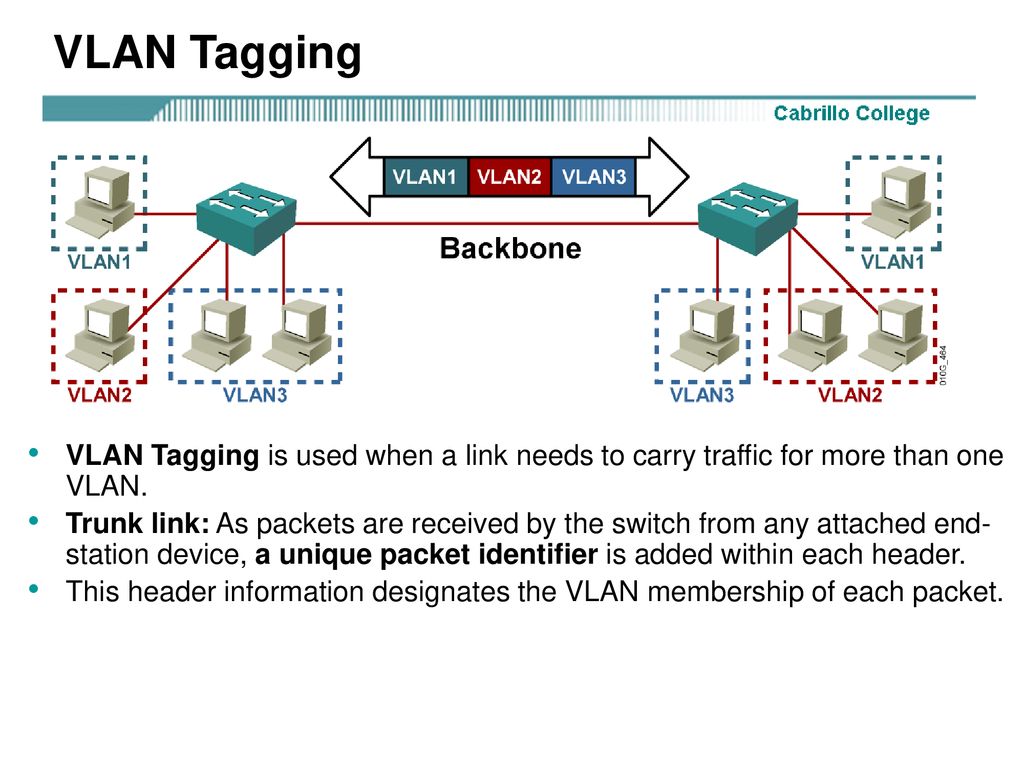

- Коммутаторы добавляют специальную метку (тег) с VLAN ID к кадрам Ethernet

- Трафик изолирован между разными VLAN

- Для связи между VLAN требуется маршрутизация на 3 уровне

Таким образом, VLAN позволяет создать несколько виртуальных сетей в рамках одной физической инфраструктуры, обеспечивая сегментацию трафика и изоляцию устройств.

Зачем нужны виртуальные локальные сети

Использование технологии VLAN дает ряд важных преимуществ при построении сетевой инфраструктуры:

- Повышение производительности за счет уменьшения широковещательного трафика

- Гибкая логическая структура сети независимо от физической топологии

- Улучшение безопасности благодаря изоляции устройств

- Упрощение администрирования при изменении конфигурации сети

- Возможность группировки пользователей по функциональному признаку

Применение VLAN позволяет оптимизировать сетевую инфраструктуру и сделать ее более управляемой, особенно в крупных распределенных сетях предприятий.

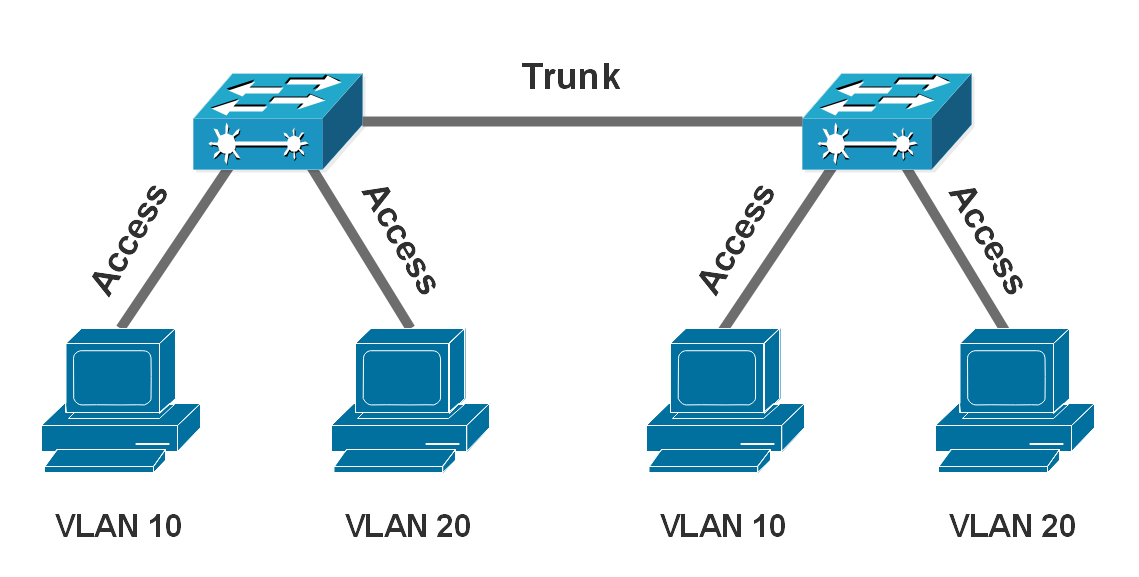

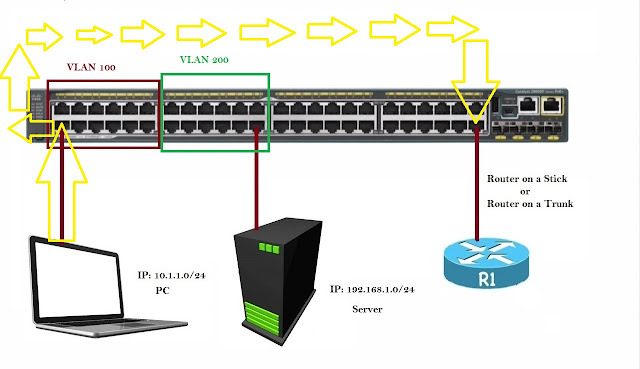

Типы портов коммутаторов при использовании VLAN

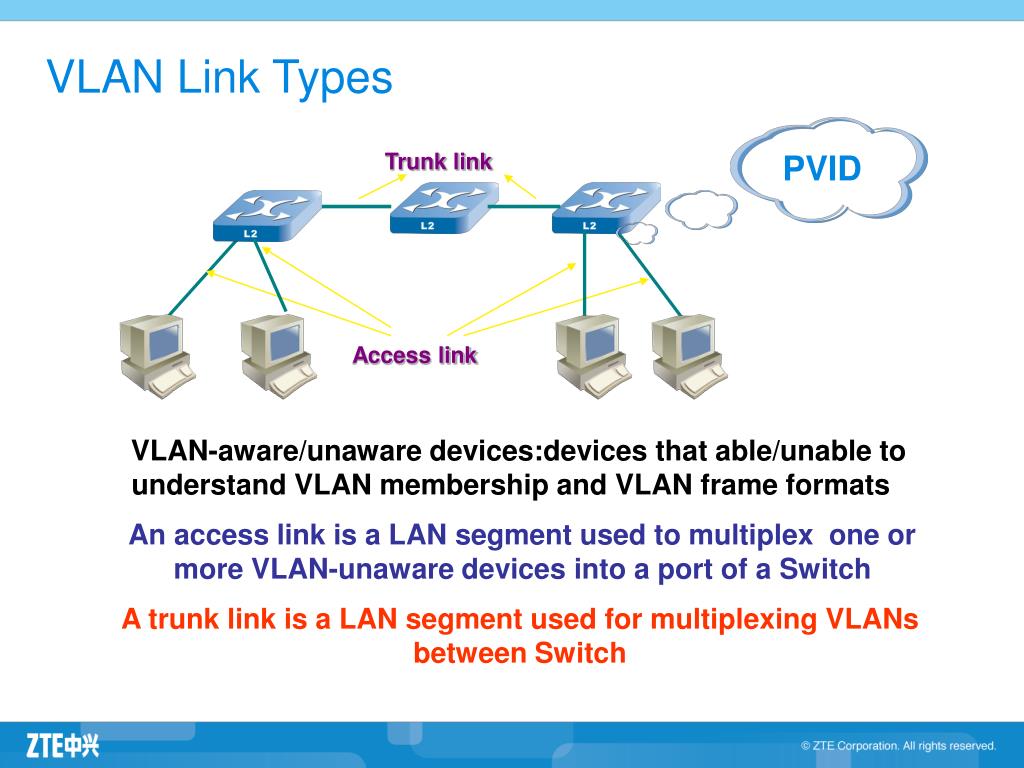

При настройке VLAN на коммутаторах используются два основных типа портов:

Access-порты

Access-порты предназначены для подключения конечных устройств и работают с нетегированным трафиком. Особенности access-портов:

- Принадлежат только к одной VLAN

- Принимают нетегированные кадры и добавляют тег VLAN

- Удаляют тег VLAN перед отправкой кадров на подключенное устройство

Trunk-порты

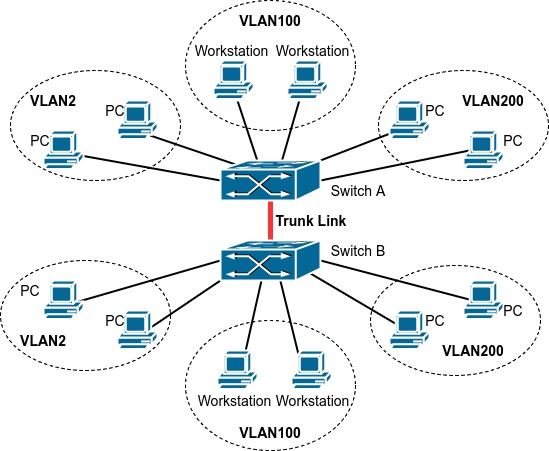

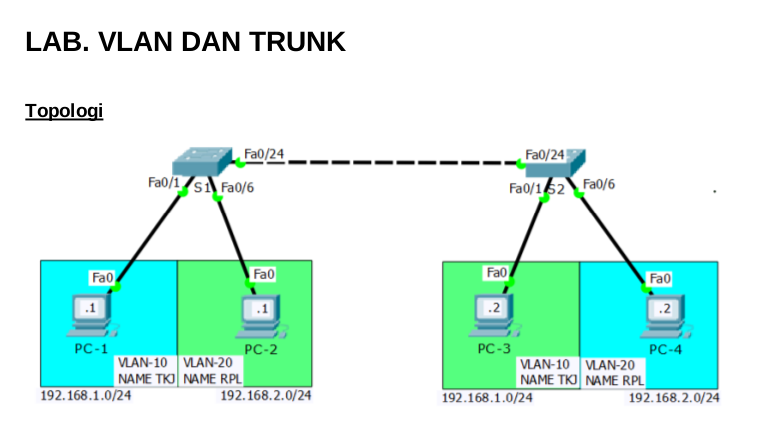

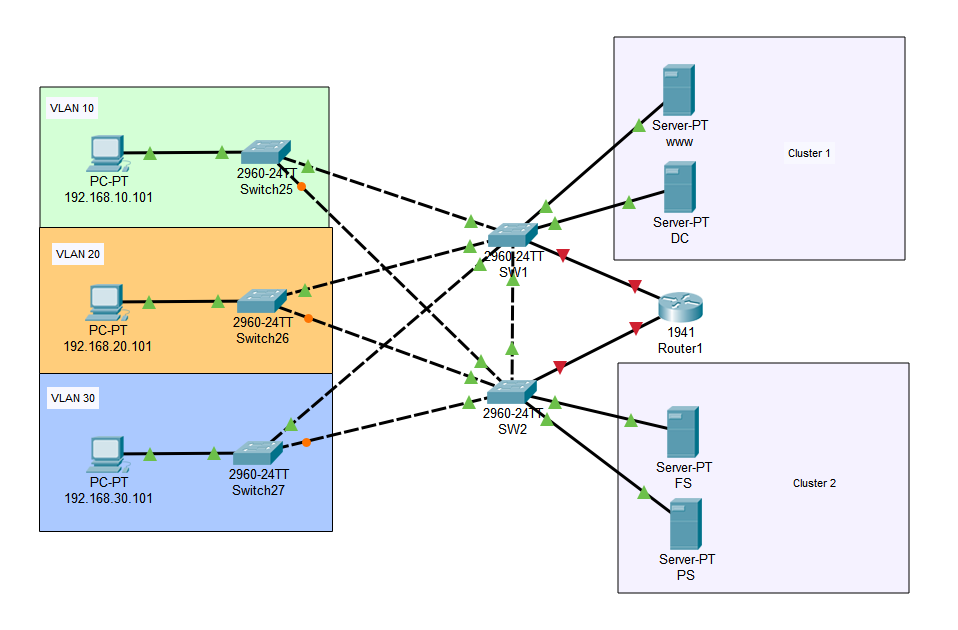

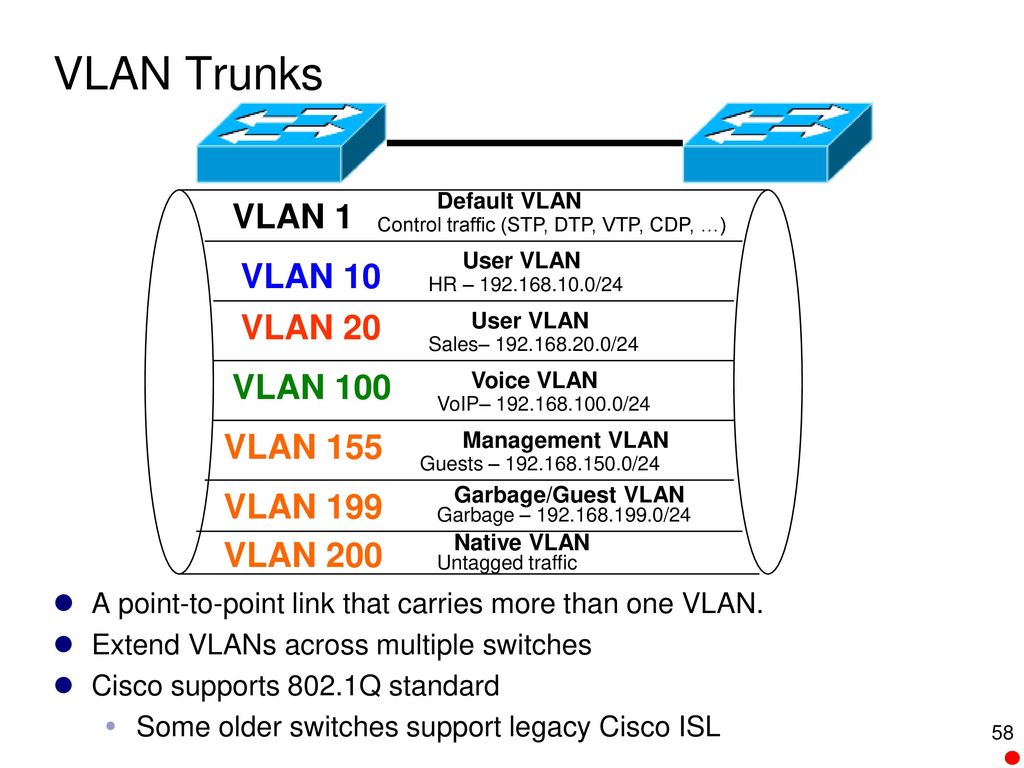

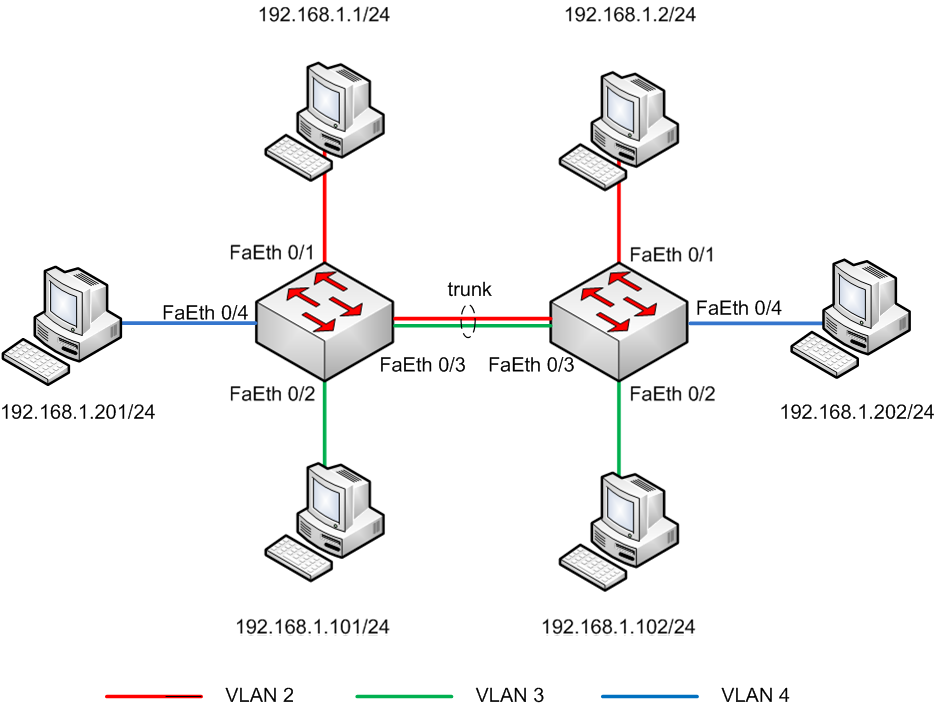

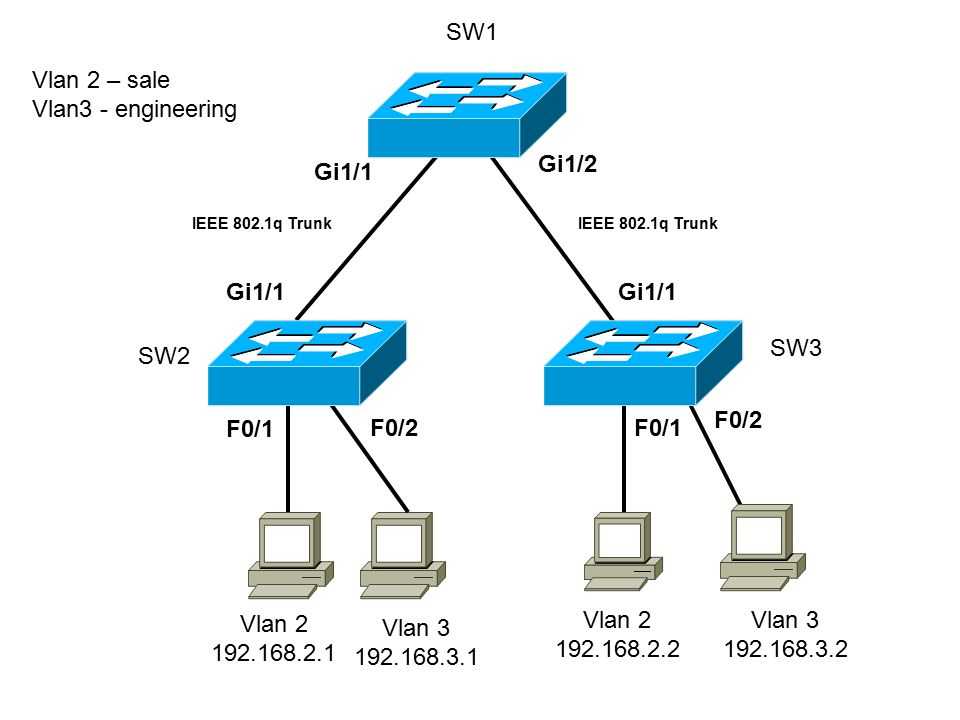

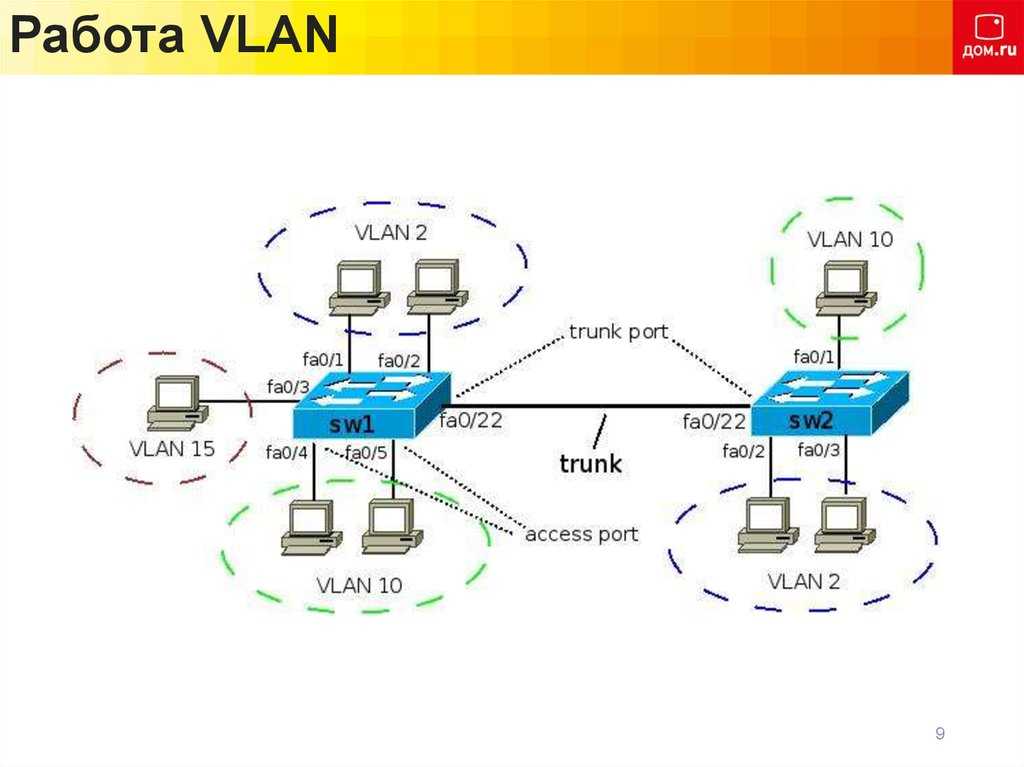

Trunk-порты используются для соединения коммутаторов между собой и передачи тегированного трафика нескольких VLAN. Характеристики trunk-портов:

- Передают тегированные кадры нескольких VLAN

- Могут быть настроены на передачу как тегированного, так и нетегированного трафика

- Используют протокол 802.1Q для тегирования кадров

Правильная настройка типов портов позволяет гибко управлять прохождением трафика различных VLAN через коммутаторы.

Сценарии применения технологии VLAN

VLAN находят применение в самых разных сценариях построения сетевой инфраструктуры:

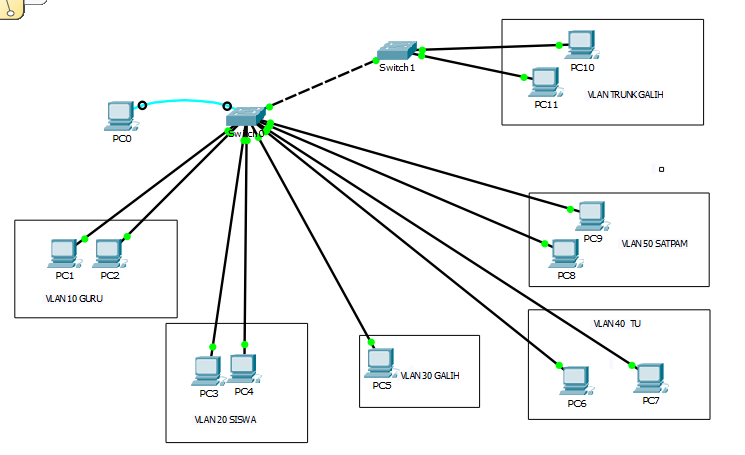

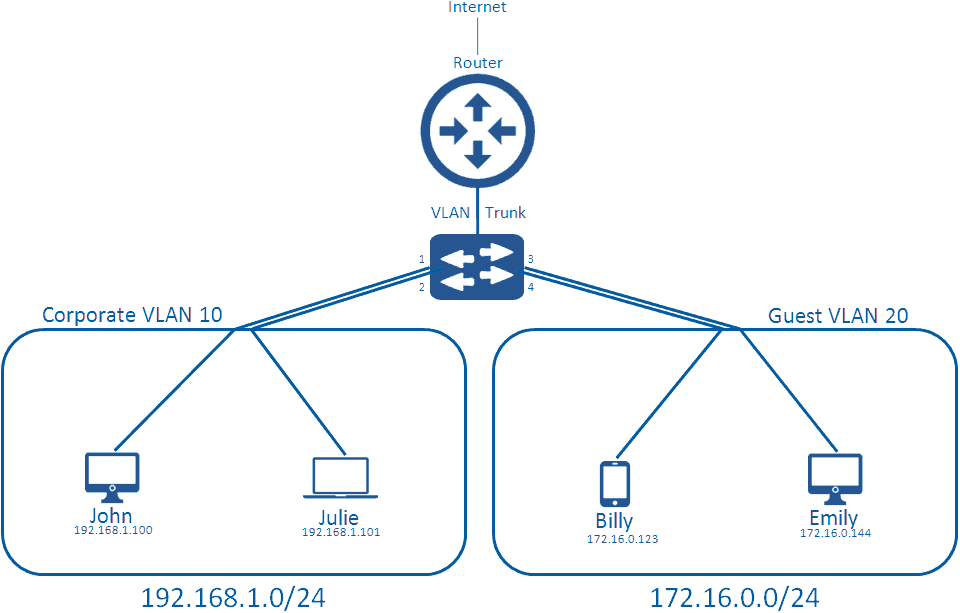

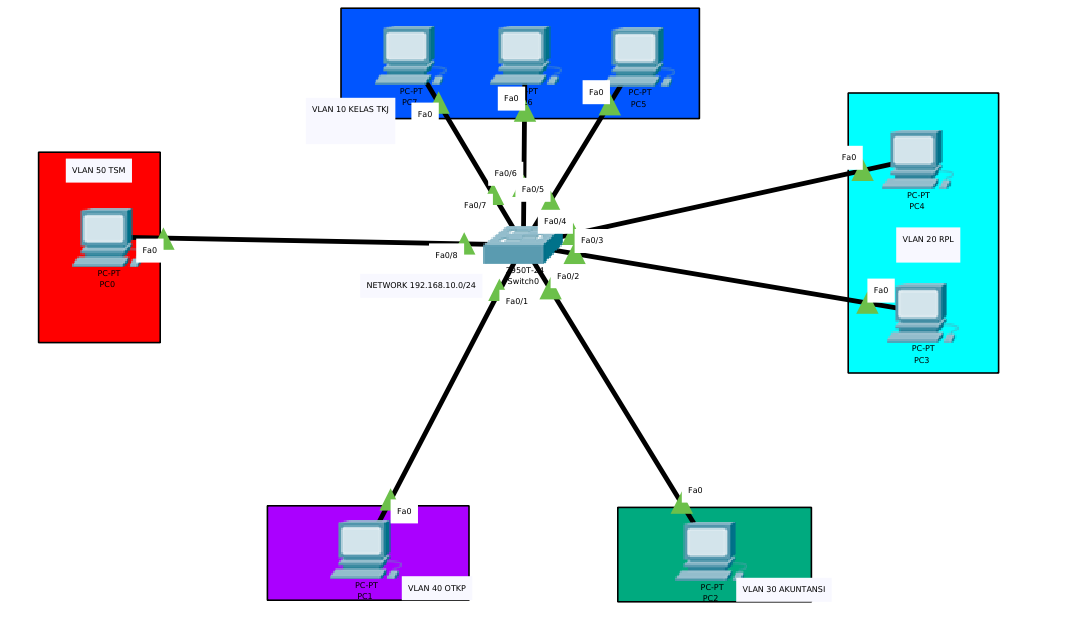

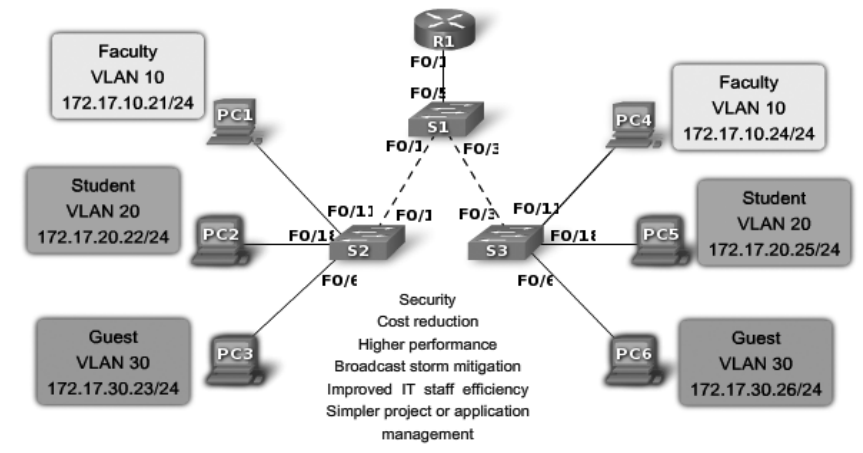

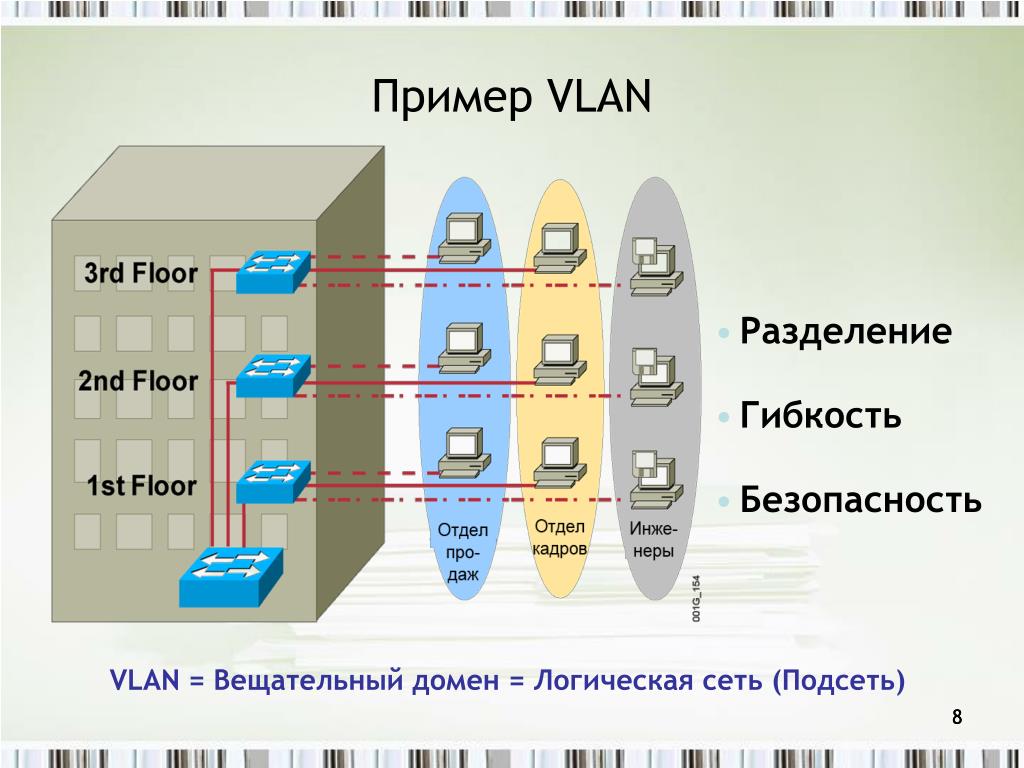

- Разделение корпоративной сети на сегменты для разных отделов

- Изоляция гостевого Wi-Fi от основной сети предприятия

- Группировка устройств Интернета вещей в отдельную VLAN

- Сегментация сети в образовательных учреждениях

- Разделение голосового и обычного трафика в сетях с VoIP

Гибкость VLAN позволяет адаптировать технологию под потребности конкретной организации и оптимизировать работу сетевой инфраструктуры.

Настройка VLAN на коммутаторах

Процесс настройки VLAN на коммутаторах обычно включает следующие шаги:

- Создание VLAN и присвоение им идентификаторов

- Назначение портов коммутатора в соответствующие VLAN

- Настройка trunk-портов для передачи трафика нескольких VLAN

- Конфигурирование native VLAN для нетегированного трафика

- Настройка маршрутизации между VLAN (при необходимости)

Команды для настройки VLAN могут отличаться в зависимости от производителя оборудования, но общие принципы остаются схожими для большинства коммутаторов.

Стандарты и протоколы VLAN

Основные стандарты и протоколы, связанные с технологией VLAN:

- IEEE 802.1Q — стандарт тегирования кадров для VLAN

- IEEE 802.1ad (Q-in-Q) — вложенные VLAN для сервис-провайдеров

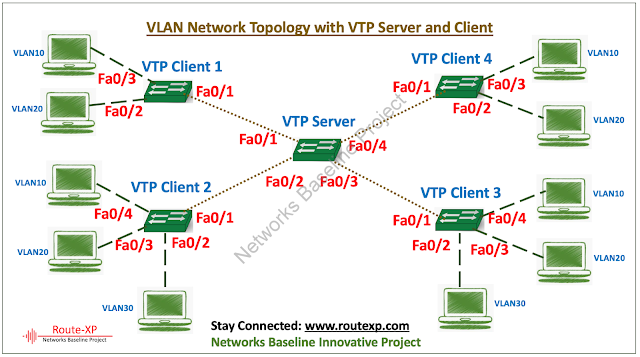

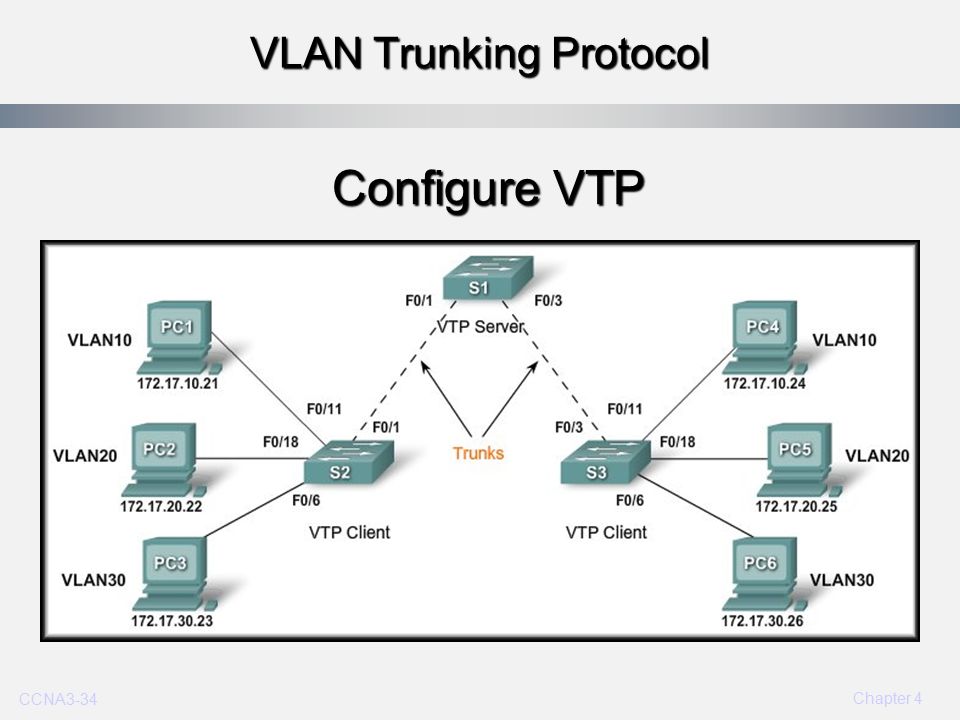

- VTP (VLAN Trunking Protocol) — протокол для управления VLAN в сети Cisco

- GVRP (GARP VLAN Registration Protocol) — протокол динамической регистрации VLAN

Использование стандартных протоколов обеспечивает совместимость оборудования разных производителей при построении сетей с VLAN.

Ограничения и недостатки технологии VLAN

Несмотря на многочисленные преимущества, у технологии VLAN есть некоторые ограничения:

- Ограниченное количество возможных VLAN (4096 по стандарту 802.1Q)

- Сложность настройки в очень крупных сетях

- Необходимость поддержки VLAN на всем сетевом оборудовании

- Потенциальные проблемы безопасности при неправильной настройке

- Увеличение накладных расходов из-за дополнительных заголовков

При проектировании сети важно учитывать эти ограничения и принимать меры для их минимизации.

Заключение: эффективное использование VLAN в современных сетях

Технология VLAN остается одним из ключевых инструментов для построения эффективных и гибких сетевых инфраструктур. Грамотное применение VLAN позволяет:

- Оптимизировать производительность сети

- Повысить уровень безопасности

- Упростить управление крупными сетями

- Сделать сетевую инфраструктуру более гибкой и масштабируемой

При проектировании сетей с использованием VLAN важно тщательно планировать структуру виртуальных сетей, учитывать требования безопасности и производительности, а также следовать лучшим практикам настройки оборудования. Это позволит в полной мере реализовать потенциал технологии VLAN и создать эффективную сетевую инфраструктуру, отвечающую современным требованиям.

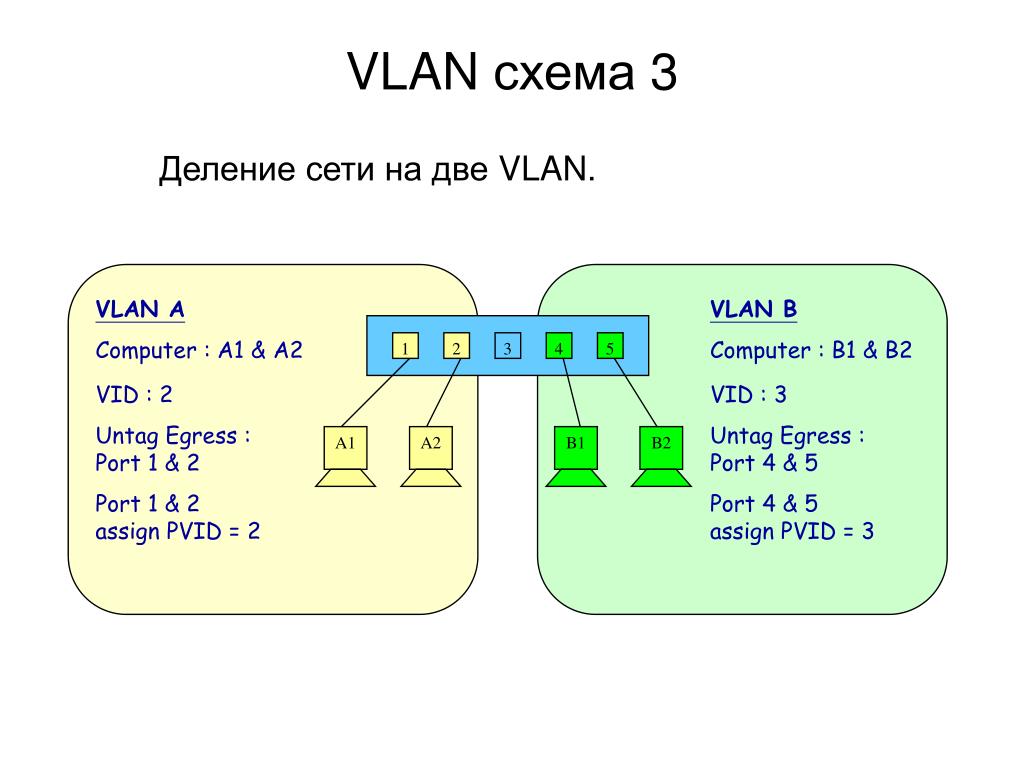

VLAN для чайников — asp24.ru

VLANs – это виртуальные сети, которые существуют на втором уровне модели OSI. То есть, VLAN можно настроить на коммутаторе второго уровня. Если смотреть на VLAN, абстрагируясь от понятия «виртуальные сети», то можно сказать, что VLAN – это просто метка в кадре, который передается по сети. Метка содержит номер VLAN (его называют VLAN ID или VID), – на который отводится 12 бит, то есть, вилан может нумероваться от 0 до 4095. Первый и последний номера зарезервированы, их использовать нельзя. Обычно, рабочие станции о VLAN ничего не знают (если не конфигурировать VLAN на карточках специально). О них думают коммутаторы. На портах коммутаторов указывается в каком VLAN они находятся. В зависимости от этого весь трафик, который выходит через порт помечается меткой, то есть VLAN. Таким образом каждый порт имеет PVID (port vlan identifier).Этот трафик может в дальнейшем проходить через другие порты коммутатора(ов), которые находятся в этом VLAN и не пройдут через все остальные порты.

Зачем нужны виланы?

- Возможность построения сети, логическая структура которой не зависит от физической. То есть, топология сети на канальном уровне строится независимо от географического расположения составляющих компонентов сети.

- Возможность разбиения одного широковещательного домена на несколько широковещательных доменов. То есть, широковещательный трафик одного домена не проходит в другой домен и наоборот. При этом уменьшается нагрузка на сетевые устройства.

- Возможность обезопасить сеть от несанкционированного доступа. То есть, на канальном уровне кадры с других виланов будут отсекаться портом коммутатора независимо от того, с каким исходным IP-адресом инкапсулирован пакет в данный кадр.

- Возможность применять политики на группу устройств, которые находятся в одном вилане.

- Возможность использовать виртуальные интерфейсы для маршрутизации.

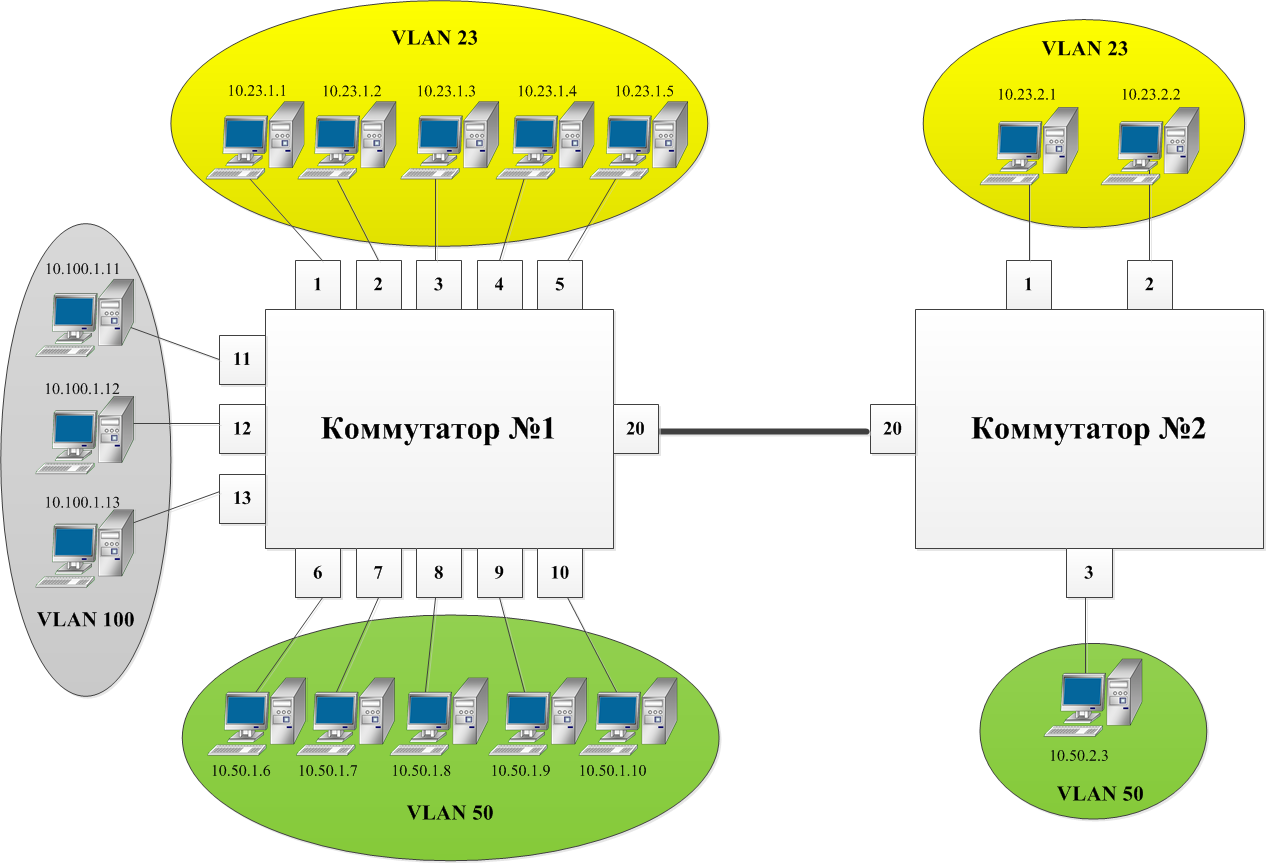

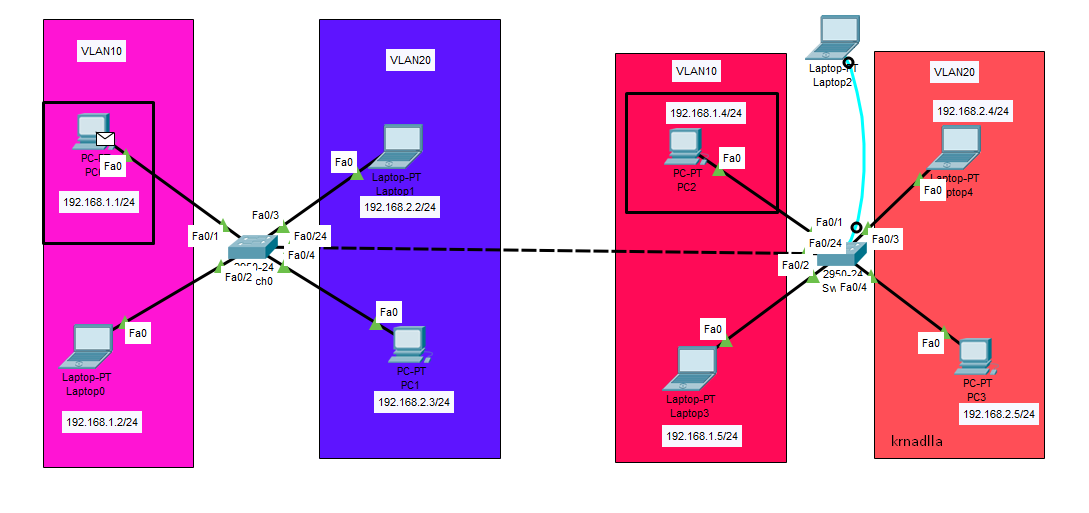

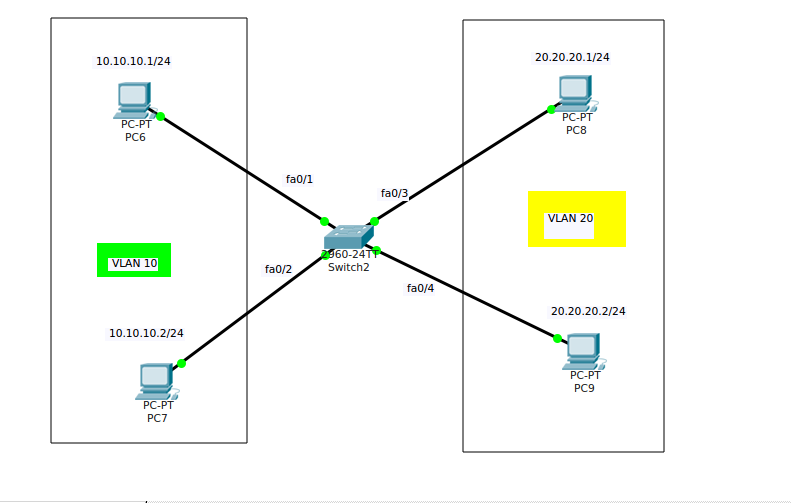

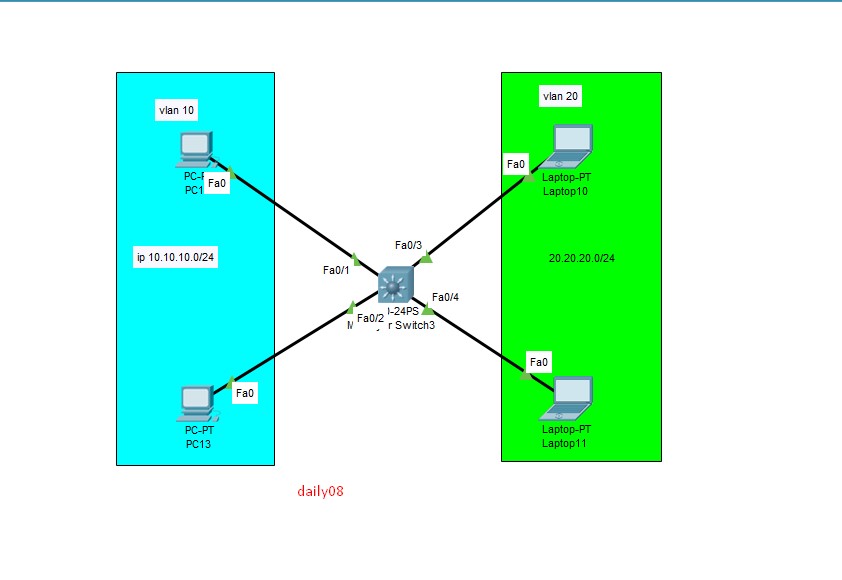

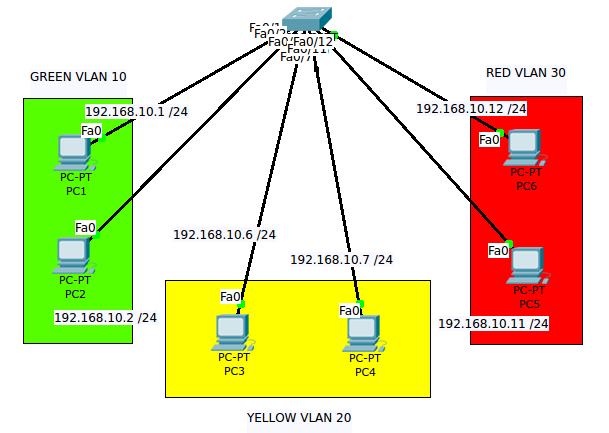

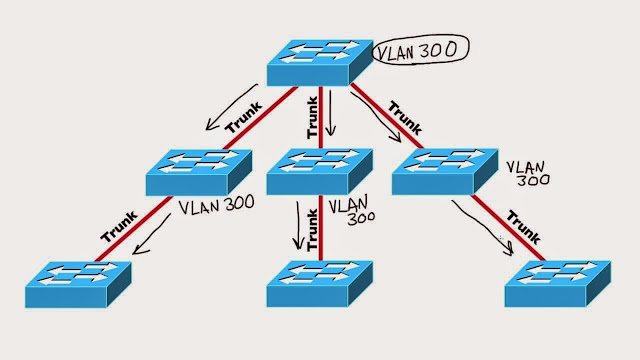

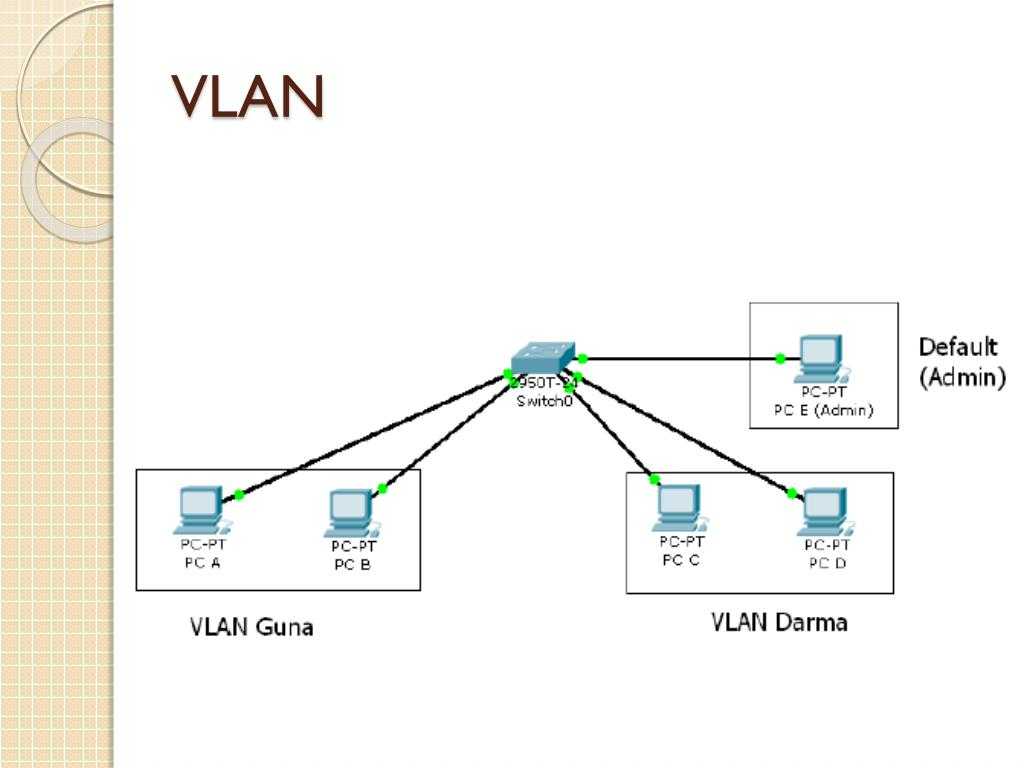

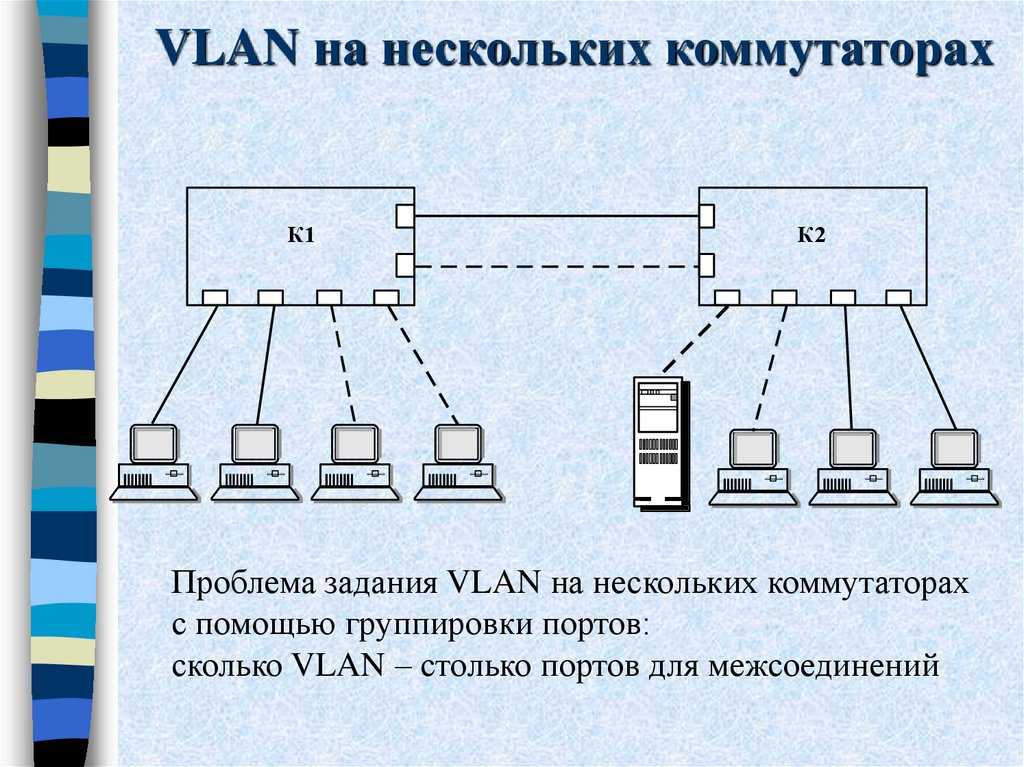

Примеры использования VLAN

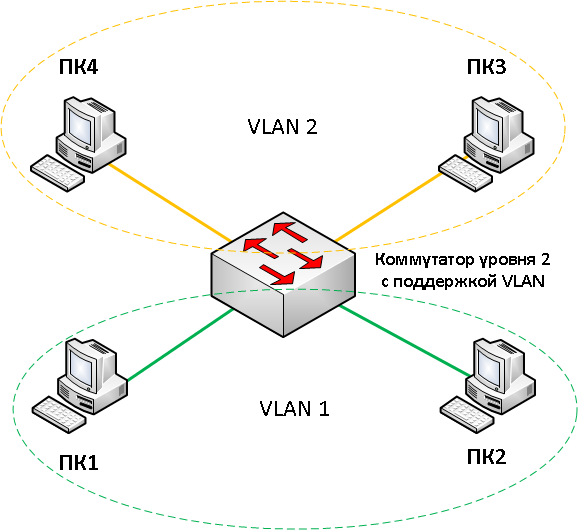

- Объединение в единую сеть компьютеров, подключенных к разным коммутаторам. Допустим, у вас есть компьютеры, которые подключены к разным свитчам, но их нужно объединить в одну сеть. Одни компьютеры мы объединим в виртуальную локальную сеть VLAN 1, а другие — в сеть VLAN 2. Благодаря функции VLAN компьютеры в каждой виртуальной сети будут работать, словно подключены к одному и тому же свитчу. Компьютеры из разных виртуальных сетей VLAN 1 и VLAN 2 будут невидимы друг для друга.

- Разделение в разные подсети компьютеров, подключенных к одному коммутатору.

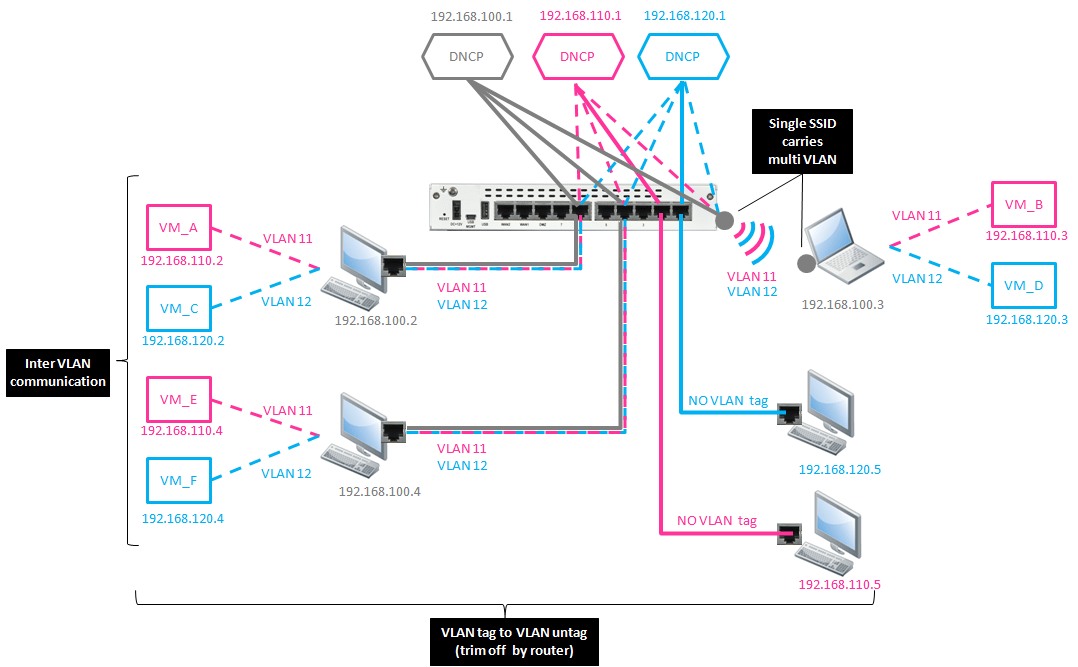

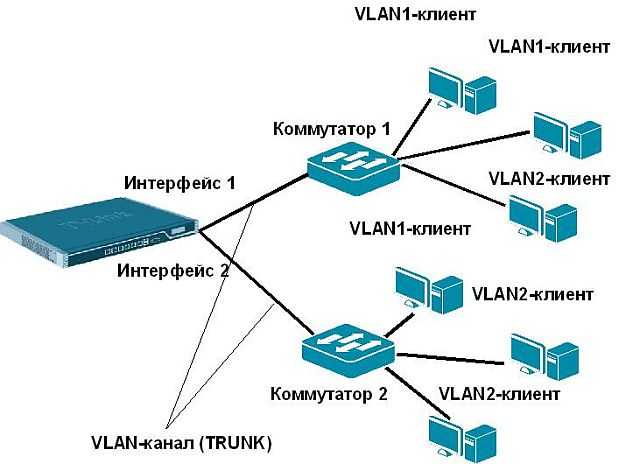

- Разделение гостевой Wi-Fi сети и Wi-Fi сети предприятия. На рисунке к роутеру подключена физически одна Wi-Fi точка доступа. На точке созданы две виртуальные Wi-Fi точки с названиями HotSpot и Office. К HotSpot будут подключаться по Wi-Fi гостевые ноутбуки для доступа к интернету, а к Office — ноутбуки предприятия. В целях безопасности необходимо, чтобы гостевые ноутбуки не имели доступ к сети предприятия. Для этого компьютеры предприятия и виртуальная Wi-Fi точка Office объединены в виртуальную локальную сеть VLAN 1, а гостевые ноутбуки будут находиться в виртуальной сети VLAN 2. Гостевые ноутбуки из сети VLAN 2 не будут иметь доступ к сети предприятия VLAN 1.

Достоинства использования VLAN

- Гибкое разделение устройств на группы

- Как правило, одному VLAN соответствует одна подсеть.

Компьютеры, находящиеся в разных VLAN, будут изолированы друг от друга. Также можно объединить в одну виртуальную сеть компьютеры, подключенные к разным коммутаторам.

Компьютеры, находящиеся в разных VLAN, будут изолированы друг от друга. Также можно объединить в одну виртуальную сеть компьютеры, подключенные к разным коммутаторам. - Уменьшение широковещательного трафика в сети

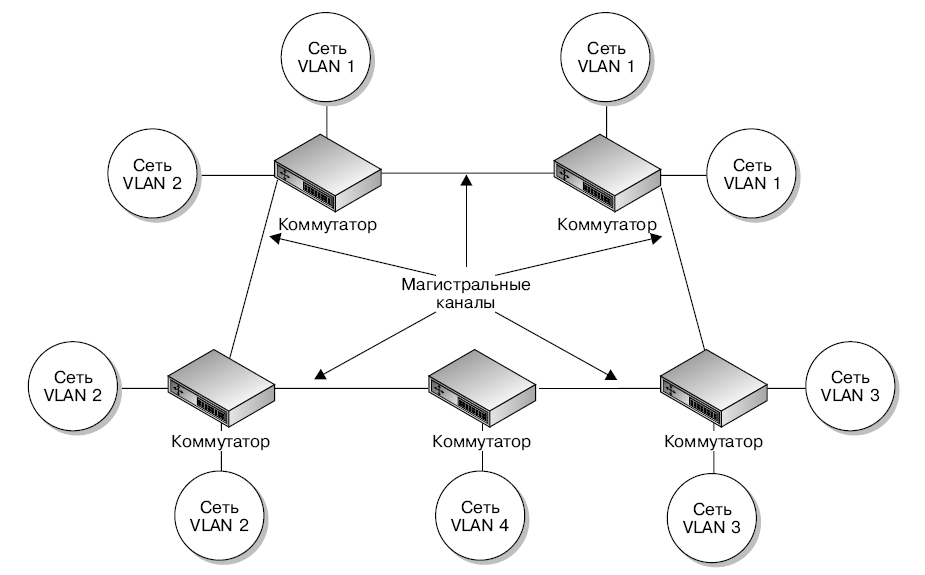

- Каждый VLAN представляет отдельный широковещательный домен. Широковещательный трафик не будет транслироваться между разными VLAN. Если на разных коммутаторах настроить один и тот же VLAN, то порты разных коммутаторов будут образовывать один широковещательный домен.

- Увеличение безопасности и управляемости сети

- В сети, разбитой на виртуальные подсети, удобно применять политики и правила безопасности для каждого VLAN. Политика будет применена к целой подсети, а не к отдельному устройству.

- Уменьшение количества оборудования и сетевого кабеля

- Для создания новой виртуальной локальной сети не требуется покупка коммутатора и прокладка сетевого кабеля. Однако вы должны использовать более дорогие управляемые коммутаторы с поддержкой VLAN.

Тэгированные и нетэгированные порты

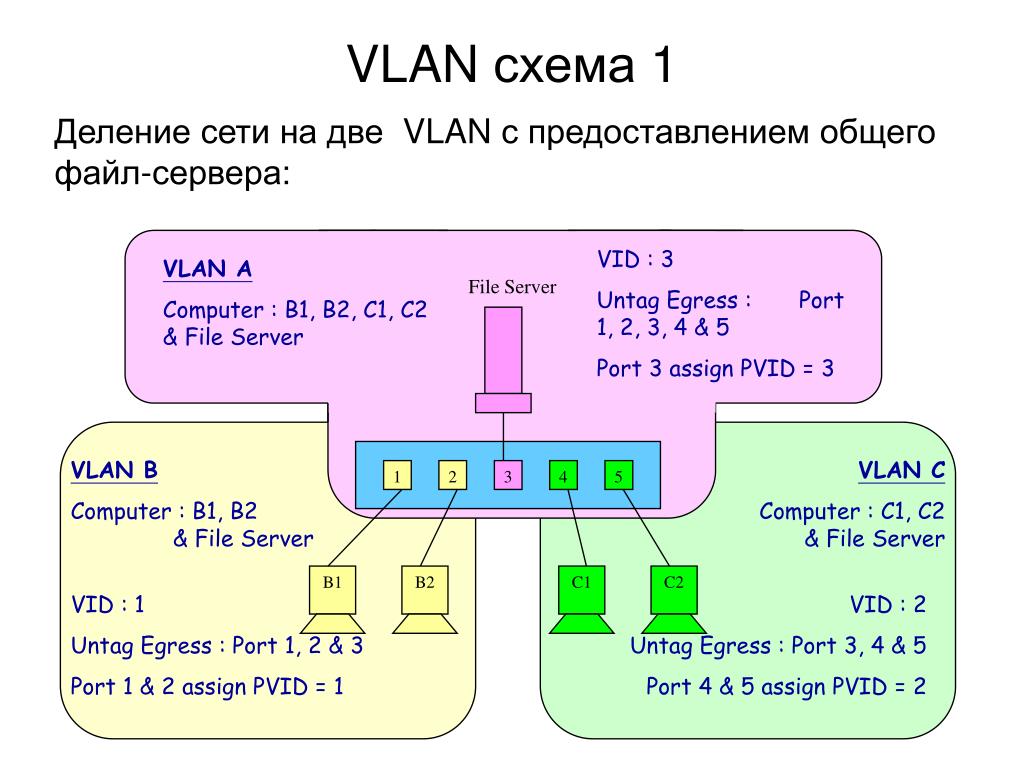

Когда порт должен уметь принимать или отдавать трафик из разных VLAN, то он должен находиться в тэгированном или транковом состоянии. Понятия транкового порта и тэгированного порта одинаковые. Транковый или тэгированный порт может передавать как отдельно указанные VLAN, так и все VLAN по умолчанию, если не указано другое. Если порт нетэгирован, то он может передавать только один VLAN (родной). Если на порту не указано в каком он VLAN, то подразумевается, что он в нетэгированном состоянии в первом VLAN (VID 1).

Разное оборудование настраивается по-разному в данном случае. Для одного оборудования нужно на физическом интерфейсе указать в каком состоянии находится этот интерфейс, а на другом в определенном VLAN необходимо указать какой порт как позиционируется – с тэгом или без тэга. И если необходимо, чтобы этот порт пропускал через себя несколько VLAN, то в каждом из этих VLAN нужно прописать данный порт с тэгом. Например, в коммутаторах Enterasys Networks мы должны указать в каком VLAN находится определенный порт и добавить этот порт в egress list этого VLAN для того, чтобы трафик мог проходить через этот порт. Если мы хотим чтобы через наш порт проходил трафик еще одного VLAN, то мы добавляем этот порт в egress list еще и этого VLAN. На оборудовании HP (например, коммутаторах ProCurve) мы в самом VLAN указываем какие порты могут пропускать трафик этого VLAN и добавляем состояние портов – тэгирован или нетегирован. Проще всего на оборудовании Cisco Systems. На таких коммутаторах мы просто указываем какие порты какими VLAN нетэгированы (находятся в режиме access) и какие порты находятся в тэгированном состоянии (находятся в режиме trunk).

Например, в коммутаторах Enterasys Networks мы должны указать в каком VLAN находится определенный порт и добавить этот порт в egress list этого VLAN для того, чтобы трафик мог проходить через этот порт. Если мы хотим чтобы через наш порт проходил трафик еще одного VLAN, то мы добавляем этот порт в egress list еще и этого VLAN. На оборудовании HP (например, коммутаторах ProCurve) мы в самом VLAN указываем какие порты могут пропускать трафик этого VLAN и добавляем состояние портов – тэгирован или нетегирован. Проще всего на оборудовании Cisco Systems. На таких коммутаторах мы просто указываем какие порты какими VLAN нетэгированы (находятся в режиме access) и какие порты находятся в тэгированном состоянии (находятся в режиме trunk).

Для настройки портов в режим trunk созданы специальные протоколы. Один из таких имеет стандарт IEEE 802.1Q. Это международный стандарт, который поддерживается всеми производителями и чаще всего используется для настройки виртуальных сетей. Кроме того, разные производители могут иметь свои протоколы передачи данных. Например, Cisco создала для свого оборудования протокол ISL (Inter Switch Lisk).

Кроме того, разные производители могут иметь свои протоколы передачи данных. Например, Cisco создала для свого оборудования протокол ISL (Inter Switch Lisk).

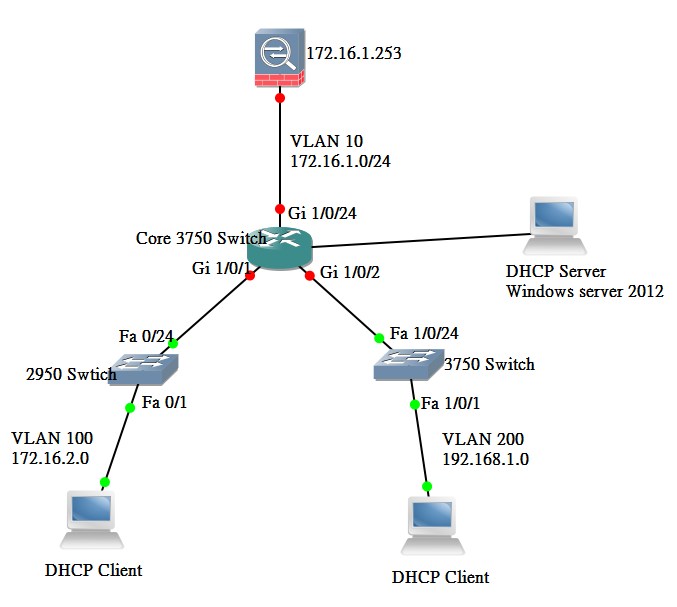

Межвлановская маршрутизация

Что такое межвлановская маршрутизация? Это обычная маршрутизация подсетей. Разница только в том, что каждой подсети соответствует какой-то VLAN на втором уровне. Что это значит. Допустим у нас есть два VLAN: VID = 10 и VID = 20. На втором уровне эти VLAN осуществляют разбиение одной сети на две подсети. Хосты, которые находятся в этих подсетях не видят друг друга. То есть, трафик полностью изолирован. Для того, чтобы хосты могли взаимодействовать между собой, необходимо смаршрутизировать трафик этих VLAN. Для этого нам необходимо на третьем уровне каждому из VLAN присвоить интерфейс, то есть прикрепить к ним IP-адрес. Например, для VID = 10 IP address будет 10.0.10.1/24, а для VID = 20 IP address – 10.0.20. 1/24. Эти адреса будет дальше выступать в роли шлюзов для выхода в другие подсети. Таким образом, мы можем трафик хостов с одного VLAN маршрутизировать в другой VLAN. Что дает нам маршрутизация VLAN по сравнению с простой маршрутизацией посетей без использования VLAN? А вот что:

1/24. Эти адреса будет дальше выступать в роли шлюзов для выхода в другие подсети. Таким образом, мы можем трафик хостов с одного VLAN маршрутизировать в другой VLAN. Что дает нам маршрутизация VLAN по сравнению с простой маршрутизацией посетей без использования VLAN? А вот что:

- Возможность стать членом другой подсети на стороне клиента заблокирована. То есть, если хост находится в определенном VLAN, то даже, если он поменяет себе адресацию с другой подсети, он всеравно останется в том VLAN, котором он был. Это значит, что он не получит доступа к другой подсети. А это в свою очередь обезопасит сеть от «плохих» клиентов.

- Мы можем поместить в VLAN несколько физических интерфейсов коммутатора. То есть, у нас есть возможность на коммутаторе третьего уровня сразу настроить маршрутизацию, подключив к нему клиентов сети, без использования внешнего маршрутизатора. Либо мы можем использовать внешний маршрутизатор подключенный к коммутатору второго уровня, на котором настроены VLAN, и создать столько сабинтерфейсов на порте маршрутизатора, сколько всего VLAN он должен маршрутизировать.

- Очень удобно между первым и третьим уровнями использовать второй уровень в виде VLAN. Удобно подсети помечать как VLAN с определенными интерфейсами. Удобно настроить один VLANн и поместить в него кучу портов коммутатора. И вообще, много чего удобно делать, когда есть VLAN.

Технология VLAN

Локальные сети давно перестали состоять из нескольких абонентских устройств, расположенных внутри одного помещения. Современные сети предприятий представляют собой распределенные системы, состоящие из большего количества устройств разного назначения. Ситуация вынуждает разделять такие большие сети на автономные подсети, в итоге логические структуры сети отличаются от физических топологий. Подобные системы создаются с помощью технологии VLAN (Virtual Local Area Network – виртуальная локальная сеть), которая позволяет разделить одну локальную сеть на отдельные сегменты.

Зачем нужна технология VLAN?Технология VLAN обеспечивает:

- Гибкое построение сети — VLAN позволяет произвести сегментацию локальной сети на подсети по функциональному признаку независимо от территориального расположения устройств.

То есть устройства одной подсети VLAN могут быть подключены к разным коммутаторам, удаленным друг от друга. И наоборот, к одному коммутатору могут быть подключены устройства, относящиеся к разным подсетям VLAN

То есть устройства одной подсети VLAN могут быть подключены к разным коммутаторам, удаленным друг от друга. И наоборот, к одному коммутатору могут быть подключены устройства, относящиеся к разным подсетям VLAN - Увеличение производительности – VLAN разделяет подсеть на отдельные широковещательные домены. Это означает, что широковещательные сообщения будут получать только устройства, находящиеся в одной VLAN-подсети. Построение системы с использованием технологии VLAN позволяет уменьшить широковещательный трафик внутри сети, тем самым снижается нагрузка на сетевые устройства и улучшается производительность системы в целом.

- Улучшение безопасности – Устройства из разных подсетей VLAN не могут общаться друг с другом, что уменьшает шансы произвести несанкционированный доступ к устройствам системы. Связь между разными подсетями возможна только через маршрутизатор. Кроме того, использование маршрутизатора позволяет настроить политики безопасности, которые могут быть применены сразу ко всей группе устройств, принадлежащей одной подсети.

Как работает технология VLAN?

У каждой VLAN-подсети есть свой идентификатор, по которому определяется принадлежность той или иной подсети. Информация об идентификаторе содержится в теге, который добавляется в тело Ethernet-фрейма сети, в которой внедрено разделение на подсети VLAN.

Самый распространенный стандарт, описывающий процедуру тегирования трафика, – это открытый стандарт 802.1 Q. Кроме него есть проприетарные протоколы, но они менее популярны.

Формат Ethernet – фрейма после тегирования:

Тег размером 4 байта состоит из нескольких полей:

- TPID (Tag Protocol Identifier) — Идентификатор протокола тегирования. Для стандарта 802.1Q значение TPID — 0x8100

- Р-тег – Определяет приоритет пакета. Используется при работе стандарта 802.1p для определения очередности обработки пакетов

- CFI (Canonical Format Indicator) – Идентификатор формата МАС-адреса, который использовался для совместимости между сетями Ethernet и Token Ring.

В настоящее время поле CFI не используется в связи с отказом от сетей Token Ring

В настоящее время поле CFI не используется в связи с отказом от сетей Token Ring - VLAN ID – Идентификатор VLAN. Определяет, какой подсети VLAN принадлежит пакет

Именно по тегу сетевое оборудование определяет принадлежность пакета той или иной сети VLAN, осуществляет фильтрацию пакетов и определяет дальнейшие действия с ними: снять тег и передать на конечное оборудование, отбросить пакет, переслать следующему получателю с сохранением тега. Правила, определяющие действия с пакетом на основе тега, зависят от режима работы порта сетевого оборудования. В свою очередь, режим работы выбирается в соответствии с характеристиками подключаемого оборудования. В системе может присутствовать как оборудование с поддержкой технологии VLAN, так и без нее.

Режимы работы портов коммутаторов

- Access-port – порт доступа, передающий нетегированный трафик. Используется для подключения конечных устройств, не поддерживающих технологию VLAN

Тип Access назначается порту коммутатора, к которому подключено либо единичное абонентское устройство, либо группа устройств, находящихся в одной подсети. Кроме выбора режима работы порта Access необходимо указать идентификатор VLAN-подсети, к которой будет принадлежать оборудование, находящееся за этим портом.

Кроме выбора режима работы порта Access необходимо указать идентификатор VLAN-подсети, к которой будет принадлежать оборудование, находящееся за этим портом.

Коммутатор, получив в порт Access данные от подключенных к нему абонентских устройств, добавит ко всем Ethernet-кадрам общий тег с заданным идентификатором подсети и далее будет оперировать уже тегированным пакетом. Напротив, принимая из основной сети данные, предназначенные Access-порту, коммутатор сверит идентификатор VLAN принимаемого пакета с номером VLAN-подсети этого порта. Если они совпадут, то данные будут успешно переданы в порт, а тег удалён, таким образом, подключенные к порту устройства продолжат работать без необходимости поддержки VLAN. Если же идентификатор не равен номеру подсети, кадр будет отброшен, не позволив передать пакет из «чужой» подсети VLAN.

- Trunk-port – магистральный порт, передающий тегированные пакеты данных. Используется для подключения сетевых устройств с поддержкой VLAN, чаще всего для соединения коммутаторов между собой.

Помимо задания режима работы и идентификатора VLAN, при конфигурировании Trunk-портов создается список разрешенных для передачи подсетей VLAN, с которым коммутатор сверяется при получении пакетов. Благодаря этому через Trunk-порты могут передаваться пакеты нескольких VLAN-подсетей.

Коммутатор, получив в порт Trunk нетегированные данные, поступит аналогично Access-порту, т.е. промаркирует пакеты идентификатором VLAN-подсети, присвоенном этому порту, и передаст дальше в сеть. При получении пакета с таким же идентификатором VLAN, как и у самого порта, тег будет снят и данные отправлены на абонентское устройство без тега. В случае получения тегированного пакета с идентификатором VLAN, отличающимся от номера, присвоенного порту, коммутатор сравнит идентификатор со списком разрешенных VLAN-подсетей. Если номер будет указан в списке, то данные будут переданы по сети на следующее устройство без изменения тега. В случае, если идентификатор указывает на принадлежность незнакомой подсети VLAN, то пакет будет отброшен.

VLAN на коммутаторах Moxa

ЗАДАЧА:

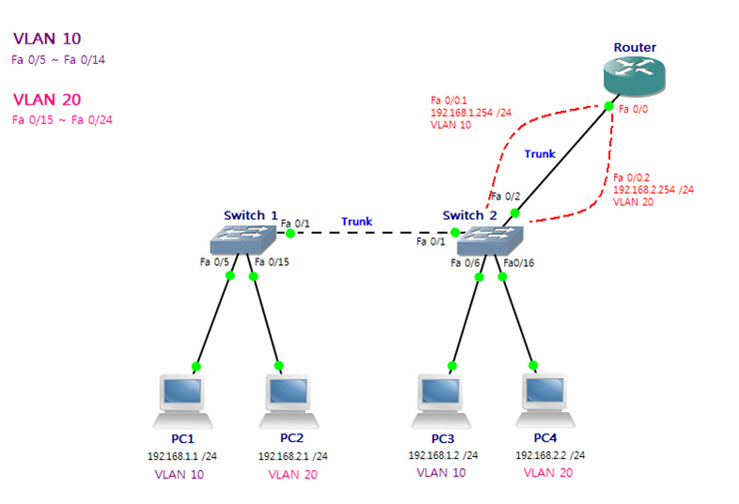

Необходимо построить общую сеть предприятия с разграничением доступа между технологической сетью, предназначеной для управления и мониторинга технологическими процессами и сетью общего назначения. Кроме того, оборудование одной подсети установлено на территориальном удалении друг от друга.

Организовать подобную систему можно с помщою технологии VLAN. Рассмотрим пример реализации данной задачи на коммутаторах Moxa EDS-510E-3GTXSFP.

Технологию VLAN поддерживают все управляемые коммутаторы Moxa.

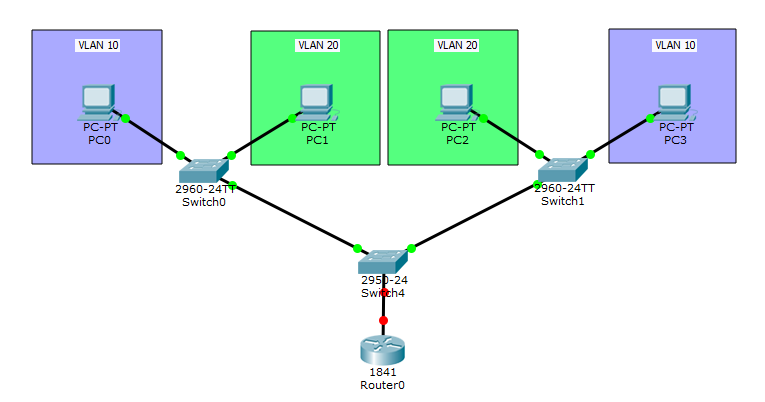

Оборудование, которое должно находиться в технологической сети (компьютеры A и C), отнесем в подсеть с идентификатором VLAN 10. Оборудование сети общего назначения отнесем в подсеть с идентификатором VLAN 20 (компьютеры B и D). Обмен между этими подсетями происходить не будет. В то же время из-за удаленного расположения устройств оборудование одной VLAN-подсети подключено к разным коммутаторам и необходимо обеспечить обмен данными между ними. Для этого объединим коммутаторы с помощью Trunk портов и поместим их в отдельную подсеть с идентификатором VLAN 30.

Для этого объединим коммутаторы с помощью Trunk портов и поместим их в отдельную подсеть с идентификатором VLAN 30.

Конфигурирование коммутаторов:

- Порты, к которым подключены устройства A и С, устанавливаем в режим access и назначаем PVID равный 10 (Порт 1 на скриншоте)

- Порты, к которым подключены устройства B и D, устанавливаем также в режим access и назначаем PVID равный 20 (Порт 3 на скриншоте)

- Коммутаторы между собой соединяются через trunk-порты. Назначаем этим портам PVID 30. Чтобы trunk-порты пропускали трафик от других VLAN-подсетей (в нашем случае 10 и 20), нужно указать VLAN 10 и 20 в качестве разрешенных. (Порт 5 на скриншоте)

- PVID (Port VLAN Identifier) – идентификатор VLAN-подсети, к которой относится оборудование, подключенное к порту

- Tagged VLAN – список разрешенных VLAN

Кроме того, следует обратить внимание на параметр Management VLAN ID – подсеть управления коммутатором. Компьютер, с которого необходимо управлять и следить за состоянием самих коммутаторов, должен находиться в подсети управления, указанной в Management VLAN ID. По умолчанию Management VLAN ID = 1, но для предотвращения несанкционированного доступа к коммутаторам рекомендуется идентификатор VLAN управления менять на любой свободный.

Компьютер, с которого необходимо управлять и следить за состоянием самих коммутаторов, должен находиться в подсети управления, указанной в Management VLAN ID. По умолчанию Management VLAN ID = 1, но для предотвращения несанкционированного доступа к коммутаторам рекомендуется идентификатор VLAN управления менять на любой свободный.

Обмен данными в сети предприятия будет осуществляться в соответствии с правилами обработки пакетов.

Правила обработки пакетов для портов Access

- Входящие правила

- Если фрейм без VID, то добавить тег с идентификатором равным PVID

- Если фрейм с VID = PVID, то принять пакет. Иначе – пакет отбросить.

- Исходящие правила

- Удалить тег

Правила обработки пакетов для портов Trunk

- Входящие правила

- Если фрейм без VID, то добавить тег с идентификатором равным PVID

- Если фрейм с VID = PVID или VID есть в Tagged VLAN, то принять пакет.

Иначе – пакет отбросить

Иначе – пакет отбросить

- Исходящие правила

- Если фрейм с VID = PVID, то снять тег

- Если фрейм с VID есть в Tagged VLAN, то оставить тег

Таким образом, технология VLAN позволит создать гибкую систему предприятия с объединением удаленного оборудования и разграничением доступа между функциональными сегментами сети.

Что такое VLAN — энциклопедия lanmarket.ua

Компьютерные сети могут быть сегментированы в локальные (LAN) и глобальные (WAN) сети. Сетевые устройства, такие как коммутаторы, концентраторы, мосты, рабочие станции и серверы, подключенные друг к другу в одной сети в определенном месте, обычно известны как локальные сети. LAN также считается широковещательным доменом.

VLAN позволяет нескольким сетям работать практически как одна локальная сеть. Одним из наиболее полезных элементов VLAN является то, что он устраняет задержку в сети, что экономит сетевые ресурсы и повышает эффективность сети. Кроме того, VLAN созданы для обеспечения сегментации и поддержки в таких вопросах, как безопасность, управление сетью и масштабируемость. Трафик также можно легко контролировать с помощью VLAN.

Кроме того, VLAN созданы для обеспечения сегментации и поддержки в таких вопросах, как безопасность, управление сетью и масштабируемость. Трафик также можно легко контролировать с помощью VLAN.

Виртуальная локальная сеть (VLAN) — это логическая локальная сеть (или LAN), которая расширяет пределы одной традиционной локальной сети до группы сегментов локальной сети, учитывая конкретные конфигурации. VLAN является логическим объектом, поэтому его создание и конфигурация полностью выполняются в программном обеспечении.

Иными словами, VLAN представляет собой логическую группу рабочих станций, серверов и сетевых устройств, которые, как представляется, находятся в одной и той же локальной сети, несмотря на их географическое распределение. VLAN позволяет сети компьютеров и пользователей взаимодействовать в имитируемой среде, как если бы они существовали в одной локальной сети и совместно использовали один широковещательный и многоадресный домен. VLAN реализованы для обеспечения масштабируемости, безопасности и удобства управления сетью и могут быстро адаптироваться к изменениям сетевых требований и перемещению рабочих станций и узлов сервера.

VLAN реализованы для обеспечения масштабируемости, безопасности и удобства управления сетью и могут быстро адаптироваться к изменениям сетевых требований и перемещению рабочих станций и узлов сервера.

Коммутаторы более высокого уровня позволяют использовать функциональность и реализацию VLAN. Целью внедрения VLAN является повышение производительности сети или применение соответствующих функций безопасности.

Ключевыми преимуществами реализации VLAN являются:

-

Разрешение сетевым администраторам применять дополнительную безопасность для сетевой связи

-

Расширение и перемещение сети или сетевого устройства

-

Обеспечение гибкости, поскольку администраторы могут настраивать сеть в централизованной среде, в то время как устройства могут быть расположены в разных географических точках

-

Снижение латентности и нагрузки трафика в сети и сетевых устройствах, что обеспечивает повышенную производительность

У VLAN также есть некоторые недостатки и ограничения, перечисленные ниже:

-

Высокий риск возникновения вирусов, поскольку одна зараженная система может распространять вирус по всей логической сети

-

Ограничения оборудования в очень больших сетях, поскольку для управления рабочей нагрузкой могут потребоваться дополнительные маршрутизаторы

-

Более эффективен при контролировании задержки, чем WAN, но менее эффективен, чем LAN

Вам необходимо рассмотреть возможность использования VLAN в любой из следующих ситуаций:

-

У вас более 200 устройств в вашей локальной сети

-

У вас много широковещательного трафика в вашей локальной сети

-

Группы пользователей нуждаются в большей безопасности или замедляются слишком большим количеством передач

-

Группы пользователей должны находиться в одном широковещательном домене, потому что они работают с одними и теми же приложениями.

Примером может служить компания, имеющая телефоны VoIP. Пользователи, использующие телефон, могут находиться в другой VLAN, а не вместе с обычными пользователями.

Примером может служить компания, имеющая телефоны VoIP. Пользователи, использующие телефон, могут находиться в другой VLAN, а не вместе с обычными пользователями.

-

Или же вы можете просто разделить один коммутатор на несколько виртуальных коммутаторов.

Назначение VLAN

Основной причиной разделения сети на сети VLAN является сокращение перегрузок в большой локальной сети. Чтобы понять эту проблему, нам нужно вкратце остановиться на том, как LAN развиваются на протяжении многих лет. Первоначально локальные сети были очень плоскими — все рабочие станции были подключены к одному кусочку коаксиального кабеля или к наборам цепных хабов. В плоской локальной сети каждый пакет, который любое устройство помещает в провод, отправляется на все другие устройства в локальной сети. По мере роста числа рабочих станций в типичной локальной сети они начали безнадежно перегружаться; было слишком много коллизий, потому что большую часть времени, когда рабочая станция пыталась отправить пакет, выяснилось, что провод уже занят пакетом, отправленным каким-либо другим устройством.

Чтобы справиться с этой проблемой разработали три основных решения для избежания перегрузки:

-

Использование маршрутизаторовдля сегментирования локальных сетей

-

Использование коммутаторов для сегментов LAN

-

Использование VLAN для сегментирования локальных сетей

Использование VLAN для сегментирования локальных сетей

По мере увеличения LAN скорость передачи данных стала быстрее, и пользователи стали более гибкими, маршрутизаторы в сети стали узким местом. Это потому что:

- маршрутизаторы обычно передают данные в программном обеспечении, и поэтому не так быстро, как коммутаторы

- разделение LAN с использованием маршрутизаторов означало, что локальная сеть обычно соответствует определенному физическому местоположению. Это стало ограничивающим фактором, когда многие пользователи имели ноутбуки и хотели иметь возможность перемещаться между зданиями, но все же иметь одну и ту же сетевую среду, где бы они ни были подключены.

Таким образом, поставщики коммутаторов начали внедрять методы определения «виртуальных локальных сетей» -сетей портов коммутатора, обычно распределенных между несколькими коммутаторами, которые каким-то образом взаимодействовали, как если бы они находились в одной изолированной локальной сети. Таким образом, рабочие станции могут быть разделены на отдельные локальные сети без физического разделения маршрутизаторами.

Примерно в то же время хабы стали менее популярными и в значительной степени были заменены коммутаторами L2. Это сделало всю концепцию области столкновения несколько исторической. В современных сетях «домен столкновения» в основном состоит из одного устройства, подключенного к порту коммутатора L2, или, возможно, ПК с чем-то вроде подключенного к нему IP-телефона.

Итак, макет LAN стал больше похож на:

Таким образом, вместо локальных сетей, соответствующих физическим областям, разделенным между собой маршрутизаторами, существуют виртуальные локальные сети, распределенные по сети. Например, все устройства в различных областях, обозначенные как «VLAN A», все принадлежат одной виртуальной локальной сети — один широковещательный домен.

Например, все устройства в различных областях, обозначенные как «VLAN A», все принадлежат одной виртуальной локальной сети — один широковещательный домен.

Типы VLAN

Существуют различные типы VLAN. Тип сетевого трафика, который они несут, определяет конкретный тип VLAN:

Default VLAN

При начальной загрузке коммутатора все порты коммутатора становятся членами VLAN по умолчанию, что делает их частью одного и того же широковещательного домена. Это позволяет любому сетевому устройству подключаться к любому порту коммутатора для связи с другими устройствами на других портах коммутатора.

В коммутаторах Cisco VLAN по умолчанию является VLAN 1. VLAN 1 имеет все функции любого VLAN, за исключением того, что вы не можете переименовать или удалить его.

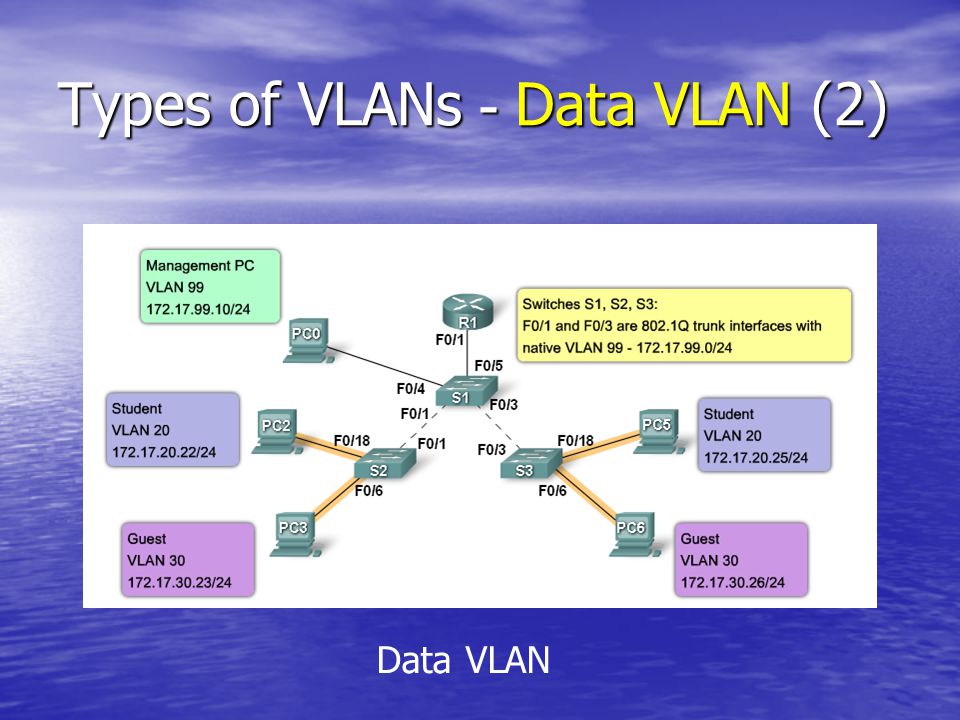

Data VLAN

VLAN данных, который также можно назвать пользовательский VLAN. Он настроен на перенос только генерируемого пользователями трафика. Важность разделения пользовательских данных из другого типа VLAN — это правильное управление коммутатором.

Важность разделения пользовательских данных из другого типа VLAN — это правильное управление коммутатором.

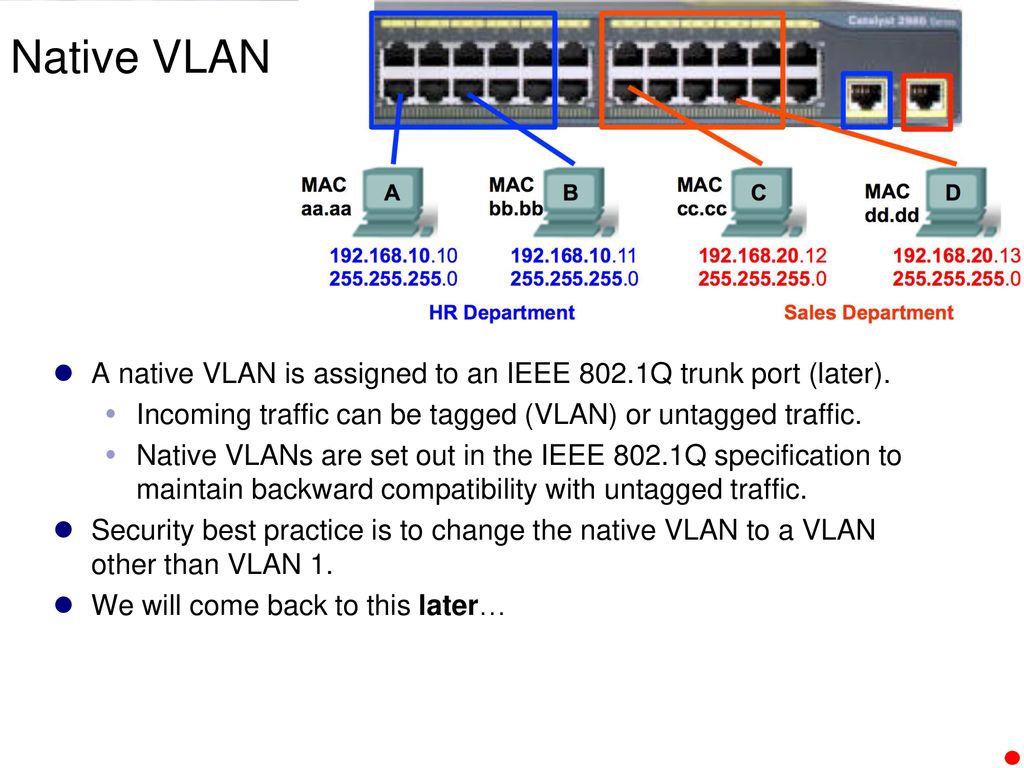

Native VLAN

Native VLAN назначается порту соединительной линии 802.1Q. Порт магистрали 802.1Q поддерживает трафик, поступающий из многих VLAN, а также трафик, который не поступает из VLAN. Порт магистрали 802.1Q помещает немаркированный трафик (трафик, который не поступает из VLAN) в собственный Native VLAN. Таким образом, собственный VLAN наблюдает и идентифицирует трафик, поступающий с каждого конца соединительной линии.

Management VLAN

VLAN управления — это любой VLAN, который вы настраиваете для доступа к возможностям управления коммутатором. Ваш настроенный управляющий VLAN должен быть назначен с IP-адресом и маской подсети. Любой из VLAN-коммутатора может быть настроен как управляющий, если вы не настроили или не определили уникальный VLAN, который будет использоваться в качестве управления. В некоторых случаях сетевой администратор проактивно определяет VLAN 1 как управляющий; это создает лазейку для несанкционированного подключения к коммутатору.

В некоторых случаях сетевой администратор проактивно определяет VLAN 1 как управляющий; это создает лазейку для несанкционированного подключения к коммутатору.

Voice VLAN

Голосовой VLAN настроен на перенос голосового трафика. Voice VLAN в основном получают приоритет передачи по сравнению с другими типами сетевого трафика. Коммуникация по сети не завершена без телефонных звонков. Больше вызовов производится по сети, чем передача сообщений другими формами. Отправка сообщений электронной почты и текстовых сообщений также являются формами взаимоотношений, но прослушивание реального голоса обеспечивает легитимность и уверенность.

Он используется среди сетевых администраторов для создания сети, поддерживающей VoIP с гарантированной полосой пропускания для обеспечения качества голоса и возможности маршрутизации вокруг перегруженных участков сети с минимальными задержками (150-180 миллисекунд).

Как работают виртуальные локальные сети (VLAN)

Магия работы виртуальных локальных сетей (VLAN) найдена в заголовках Ethernet. Когда коммутатор получает кадр Ethernet, в кадре либо уже есть тэг VLAN, либо коммутатор будет вставлять тег VLAN в заголовок Ethernet. Если кадр был получен от другого коммутатора, этот коммутатор уже вставил тег VLAN; в то время как кадры поступают от сетевых устройств, таких как компьютеры, в кадре не будет тега VLAN.

Когда коммутатор получает кадр Ethernet, в кадре либо уже есть тэг VLAN, либо коммутатор будет вставлять тег VLAN в заголовок Ethernet. Если кадр был получен от другого коммутатора, этот коммутатор уже вставил тег VLAN; в то время как кадры поступают от сетевых устройств, таких как компьютеры, в кадре не будет тега VLAN.

Если вы используете настройки по умолчанию для VLAN, тег VLAN, который будет помещен в кадр, — VLAN1. При размещении тега VLAN (также известного как тег IEEE 802.1Q) на кадре Ethernet четыре байта данных, которые составляют тег VLAN, вставляются перед полем «Тип», как показано на следующем рисунке. Этот 4-байтовый заголовок содержит несколько фрагментов информации:

-

2-байтовый идентификатор протокола тегов (TPID), который будет установлен в значение 0x8100, чтобы обозначить, что этот кадр содержит информацию тега 802.1Q или 802.1p.

-

2-байтная информация управления тегами (TCI), которая состоит из следующего:

-

3-разрядная точка приоритета пользователя (PCP), которая устанавливает значение приоритета между 0 и 7, что может использоваться для доставки приоритетного трафика качества обслуживания (QoS).

-

1-разрядный индикатор канонического формата (CFI), который представляет собой бит совместимости между Ethernet и другими сетевыми структурами, например Token Ring. Для сетей Ethernet это значение также будет установлено на ноль.

-

12-битный идентификатор VLAN (VID), который идентифицирует VLAN, к которой относится фрейм.

Несчастливая ошибка может произойти при маркировке VLAN на фрейме. Максимальный размер Ethernet-кадра IEEE 802.3 составляет 1518 байт. Если часть полезной нагрузки или данных содержит полные 1500 байтов данных и дополнительный 4-байтовый заголовок в кадре, размер кадра будет равен 1522 байтам.

Чтобы справиться с этой ситуацией, IEEE выпустила новый стандарт для Ethernet в 1998 году (IEEE 802.3ac), который увеличил максимальный размер кадра Ethernet до 1,522 байта. Если у вас есть более старые коммутаторы, которые не поддерживают более крупный размер кадра IEEE 802. 3ac, ваши коммутаторы могут отказаться от этих неподдерживаемых фреймов с уведомлением или могут сообщать о них как о кадрах слишком большого размера.

3ac, ваши коммутаторы могут отказаться от этих неподдерживаемых фреймов с уведомлением или могут сообщать о них как о кадрах слишком большого размера.

Преимущества сетей VLAN

При правильном внедрении VLAN будет выигрышным для вашего бизнеса благодаря простоте, большей безопасности и улучшенному опыту для ваших пользователей:

Упрощенное администрирование для сетевого менеджера: одна из лучших особенностей виртуализации заключается в том, что она упрощает управление. Логически группируя пользователей в одни и те же виртуальные сети, вы легко настраиваете и контролируете свои политики на уровне группы. Когда пользователи физически перемещают рабочие станции, вы можете держать их в одной сети с различным оборудованием. Или, если кто-то изменяет команды, но не рабочие станции, им может быть легко предоставлен доступ к любым новым VLAN, в которых они нуждаются.

Улучшенная безопасность: использование VLAN повышает безопасность за счет сокращения как внутренних, так и внешних угроз. Внутри разделение пользователей улучшает безопасность и конфиденциальность, гарантируя пользователям доступ только к сетям, которые относятся к их обязанностям. Внешние угрозы также сведены к минимуму. Если внешний злоумышленник может получить доступ к одной VLAN, они будут содержаться в этой сети по границам и элементам управления, которые у вас есть, чтобы отделить их от других.

Внутри разделение пользователей улучшает безопасность и конфиденциальность, гарантируя пользователям доступ только к сетям, которые относятся к их обязанностям. Внешние угрозы также сведены к минимуму. Если внешний злоумышленник может получить доступ к одной VLAN, они будут содержаться в этой сети по границам и элементам управления, которые у вас есть, чтобы отделить их от других.

Простое устранение неисправностей. Устранение неполадок в сети может быть проще и быстрее, когда ваши разные группы пользователей сегментируются и изолированы друг от друга. Если вы знаете, что жалобы поступают только от определенного подмножества пользователей, вы сможете быстро сузить место поиска, чтобы найти проблему.

Улучшенное качество обслуживания: VLAN управляют трафиком более эффективно, чтобы конечные пользователи имели более высокую производительность. У вас будет меньше проблем с задержкой в вашей сети и более высокая надежность для критически важных приложений. Сети VLAN также упрощают определение приоритетов трафика, позволяя вам следить за тем, чтобы критические данные приложений продолжали течь даже при трафике с более низким приоритетом, например, при просмотре веб-страниц.

Сети VLAN также упрощают определение приоритетов трафика, позволяя вам следить за тем, чтобы критические данные приложений продолжали течь даже при трафике с более низким приоритетом, например, при просмотре веб-страниц.

Что такое VLAN? Как работает VLAN и распространенные примеры

Виртуальные локальные сети, или VLAN, стали важными, поскольку сложность сети превысила пропускную способность типичных локальных сетей (LAN). Первоначально локальная сеть соединяла группу компьютеров и связанных устройств с сервером через кабели в общем физическом месте (отсюда и термин «локальный»). Многие локальные сети теперь подключают устройства через беспроводной Интернет, а не через Ethernet, хотя в большинстве локальных сетей используется комбинация обоих типов подключения. Со временем организации выросли в своих сетевых потребностях, требуя решений, которые позволяют сетям расти в размерах, гибкости и сложности.

Виртуальные локальные сети обходят физические ограничения локальной сети за счет своей виртуальной природы, позволяя организациям масштабировать свои сети, сегментировать их для усиления мер безопасности и уменьшения задержки в сети.

Что такое VLAN и какова ее цель?

В сущности, VLAN — это набор устройств или сетевых узлов, которые взаимодействуют друг с другом, как если бы они составляли единую локальную сеть, тогда как на самом деле они существуют в одном или нескольких сегментах локальной сети. В техническом смысле сегмент отделен от остальной части локальной сети мостом, маршрутизатором или коммутатором и обычно используется для определенного отдела. Это означает, что когда рабочая станция передает пакеты, они достигают всех других рабочих станций в сети VLAN, но не достигают ее за пределами.

Это упрощает многие возможные осложнения, вызванные локальными сетями, включая чрезмерный сетевой трафик и коллизии. Когда две рабочие станции одновременно отправляют пакеты данных в локальную сеть, подключенную через концентратор, данные сталкиваются и передаются неправильно. Коллизия распространяется по всей сети, а это означает, что локальная сеть занята и требует, чтобы пользователи ждали, пока коллизия не будет полностью передана по сети, прежде чем она снова станет работоспособной — после чего исходные данные должны быть повторно отправлены.

Виртуальные локальные сети снижают количество конфликтов и уменьшают количество бесполезно используемых сетевых ресурсов, выступая в качестве сегментов локальной сети. Пакеты данных, отправленные с рабочей станции в сегменте, передаются мостом или коммутатором, который не будет перенаправлять коллизии, а будет отправлять широковещательные рассылки на все сетевые устройства. По этой причине сегменты называются «областями коллизий», поскольку они содержат коллизии в пределах границ этого раздела.

Однако виртуальные локальные сети обладают большей функциональностью, чем даже сегмент локальной сети, поскольку они обеспечивают повышенную безопасность данных и логические разделы. Помните, что VLAN действует как единая LAN, хотя и составляет только сегмент. Это означает, что широковещательным доменом VLAN является сама VLAN, а не каждый сегмент сети. Кроме того, разделы не обязательно должны определяться физическим расположением сетевых устройств. Вместо этого их можно сгруппировать по отделам, проектным группам или по любому другому логическому организационному принципу.

Зачем вам использовать VLAN?

Организации значительно выигрывают от преимуществ использования VLAN, включая повышение производительности, большую гибкость в конфигурации сети и формировании рабочих групп, а также сокращение усилий по администрированию.

- Виртуальные локальные сети экономичны , потому что рабочие станции в виртуальных локальных сетях взаимодействуют друг с другом через коммутаторы виртуальной локальной сети и не требуют маршрутизаторов, если только они не отправляют данные за пределы виртуальной локальной сети. Это позволяет VLAN справляться с возросшей нагрузкой данных, поскольку, хотя у коммутаторов меньше возможностей, чем у маршрутизатора, маршрутизаторы создают узкие места. Виртуальным локальным сетям не нужно пересылать информацию через маршрутизатор для связи с устройствами в сети, что снижает общую задержку в сети.

- VLAN обеспечивают большую гибкость, чем невиртуальные сетевые решения . Сети VLAN можно настраивать и назначать на основе критериев порта, протокола или подсети, что позволяет при необходимости изменять виртуальные локальные сети и структуру сети.

Более того, поскольку виртуальные локальные сети настраиваются вне их физического подключения к оборудованию или близости к другим устройствам, они позволяют группам, которые сотрудничают — и, предположительно, передают большой объем данных на устройства друг друга — совместно использовать виртуальную локальную сеть, даже если они работают на отдельных этажах или в разных зданиях.

Более того, поскольку виртуальные локальные сети настраиваются вне их физического подключения к оборудованию или близости к другим устройствам, они позволяют группам, которые сотрудничают — и, предположительно, передают большой объем данных на устройства друг друга — совместно использовать виртуальную локальную сеть, даже если они работают на отдельных этажах или в разных зданиях. - Виртуальные локальные сети уменьшают объем административного контроля, который требуется надзирателям сети, таким как поставщики управляемых услуг (MSP). VLAN позволяют сетевым администраторам автоматически ограничивать доступ для определенной группы пользователей, разделяя рабочие станции на разные изолированные сегменты LAN. Когда пользователи перемещают свои рабочие станции, администраторам не нужно перенастраивать сеть или менять группы VLAN. Эти факторы сокращают количество времени и энергии, которые администраторы должны уделять настройке и мерам безопасности.

Что является примером VLAN?

Многие организации имеют глобальную сеть (WAN) из-за их обширных офисов и больших команд. В этих сценариях наличие нескольких VLAN значительно ускорит сетевые операции. Часто крупные компании работают над кросс-функциональными проектами. Простота настройки сетей VLAN и перераспределения пользователей по сетям VLAN позволяет размещать в одной сети VLAN даже межведомственные группы, что упрощает обмен большими объемами данных. Специалисты по маркетингу, продажам, ИТ и бизнес-аналитики могут работать вместе для достижения важных целей наиболее эффективно, когда сегментация сети способствует гибкой командной работе.

В этих сценариях наличие нескольких VLAN значительно ускорит сетевые операции. Часто крупные компании работают над кросс-функциональными проектами. Простота настройки сетей VLAN и перераспределения пользователей по сетям VLAN позволяет размещать в одной сети VLAN даже межведомственные группы, что упрощает обмен большими объемами данных. Специалисты по маркетингу, продажам, ИТ и бизнес-аналитики могут работать вместе для достижения важных целей наиболее эффективно, когда сегментация сети способствует гибкой командной работе.

Несмотря на то, что у VLAN есть свои сложности, например несоответствие VLAN, MSP, которые знают, как правильно настроить VLAN, могут использовать свои мощные преимущества сегментации сети, чтобы сделать сети своих клиентов более быстрыми и безопасными, а также предоставить им физическую гибкость. Поскольку все сети со временем развиваются, MSP, которые знают, как проводить обслуживание VLAN и проверять распределение устройств, могут повысить и поддерживать производительность сети.

Ознакомьтесь с этими сообщениями в блоге, чтобы узнать больше:

Создание карты сети: 5 простых шагов

Видимость сети: полное руководство

7 Рекомендации по документированию сети

Что такое VLAN? Типы, преимущества, пример

ByLawrence Williams

ЧасыОбновлено

Что такое VLAN?

VLAN — это пользовательская сеть, созданная из одной или нескольких локальных сетей. Он позволяет объединить группу устройств, доступных в нескольких сетях, в одну логическую сеть. В результате получается виртуальная локальная сеть, которая администрируется как физическая локальная сеть. Полная форма VLAN определяется как виртуальная локальная сеть.

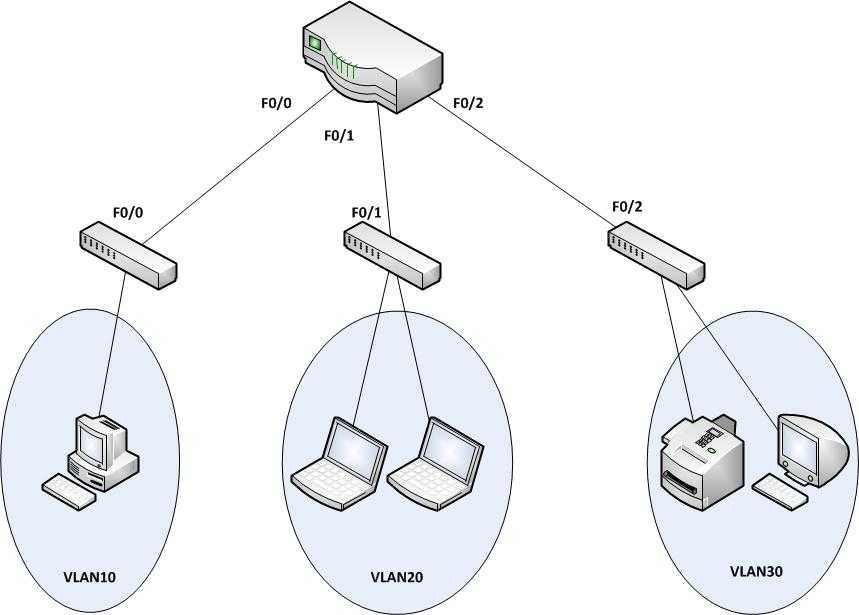

Приведенная ниже топология изображает сеть, в которой все узлы находятся в одной виртуальной локальной сети:

Без VLAN широковещательная рассылка, отправленная с хоста, может легко достичь всех сетевых устройств. Каждое устройство будет обрабатывать широковещательно полученные кадры. Это может увеличить нагрузку на ЦП на каждом устройстве и снизить общую безопасность сети.

Каждое устройство будет обрабатывать широковещательно полученные кадры. Это может увеличить нагрузку на ЦП на каждом устройстве и снизить общую безопасность сети.

В случае, если вы поместите интерфейсы на обоих коммутаторах в отдельные VLAN, широковещательная рассылка с хоста A будет достигать только устройств, доступных внутри той же VLAN. Хосты VLAN даже не будут знать, что связь имела место. Это показано на картинке ниже:

VLAN в сети является виртуальным расширением LAN. ЛВС — это группа компьютеров и периферийных устройств, которые подключены на ограниченной территории, такой как школа, лаборатория, дом или офисное здание. Это широко используемая сеть для обмена ресурсами, такими как файлы, принтеры, игры и другие приложения.

В этом руководстве по виртуальной локальной сети вы узнаете:

- Как работает VLAN

- Диапазоны VLAN

- Пример VLAN

- Характеристики VLAN

- Типы VLAN

- VLAN на основе портов

- VLAN на основе протокола

- VLAN на базе MAC

- Разница между LAN и VLAN

- Преимущества VLAN

- Недостатки VLAN

- Применение/назначение VLAN

Как работает VLAN

Вот пошаговое описание работы VLAN:

- Сети VLAN в сети обозначаются номером.

- Допустимый диапазон: 1–4094. На коммутаторе VLAN вы назначаете порты с правильным номером VLAN.

- Затем коммутатор разрешает передачу данных между различными портами, имеющими одну и ту же VLAN.

- Поскольку почти все сети крупнее одного коммутатора, должен существовать способ передачи трафика между двумя коммутаторами.

- Один простой и легкий способ сделать это — назначить порт на каждом сетевом коммутаторе с VLAN и проложить кабель между ними.

Диапазоны VLAN

Вот важные диапазоны VLAN:

| Диапазон | Описание |

|---|---|

| ВЛС 0-4095 | Зарезервированная сеть VLAN, которую невозможно увидеть или использовать. |

| ВЛС 1: | Это VLAN коммутаторов по умолчанию. Вы не можете удалить или отредактировать эту VLAN, но ее можно использовать. |

| ВЛС 2-1001: | Это обычный диапазон VLAN. Вы можете создавать, редактировать и удалять его. |

| ВЛС 1002-1005: | Эти диапазоны являются значениями CISCO по умолчанию для Token Ring и FDDI. Вы не можете удалить эту VLAN. |

| ВЛС 1006-4094: | Расширенный диапазон VLAN. |

Пример VLAN

В приведенном ниже примере 6 хостов на 6 коммутаторах имеют разные VLAN. Вам нужно 6 портов для соединения коммутаторов вместе. Это означает, что если у вас есть 24 различных VLAN, у вас будет только 24 хоста на 45-портовых коммутаторах.

Характеристики VLAN

Вот важные характеристики VLAN:

- Виртуальные локальные сети предлагают структуру для создания групп устройств, даже если их сети разные.

- Увеличивает количество широковещательных доменов в локальной сети.

- Внедрение VLAN снижает риски безопасности, так как количество хостов, подключенных к широковещательному домену, уменьшается.

- Это выполняется путем настройки отдельной виртуальной локальной сети только для хостов, имеющих конфиденциальную информацию.

- Он имеет гибкую сетевую модель, которая группирует пользователей в зависимости от их отделов, а не местоположения в сети.

- Изменить хосты/пользователей в VLAN относительно просто. Ему просто нужна новая конфигурация на уровне порта.

- Это может уменьшить перегрузку за счет совместного использования трафика, поскольку отдельные виртуальные локальные сети работают как отдельные локальные сети.

- Рабочая станция может использоваться с полной пропускной способностью на каждом порту.

- Перераспределение терминалов стало проще.

- VLAN может охватывать несколько коммутаторов.

- Канал магистрали может передавать трафик для нескольких локальных сетей.

Типы VLAN

Вот важные типы VLAN

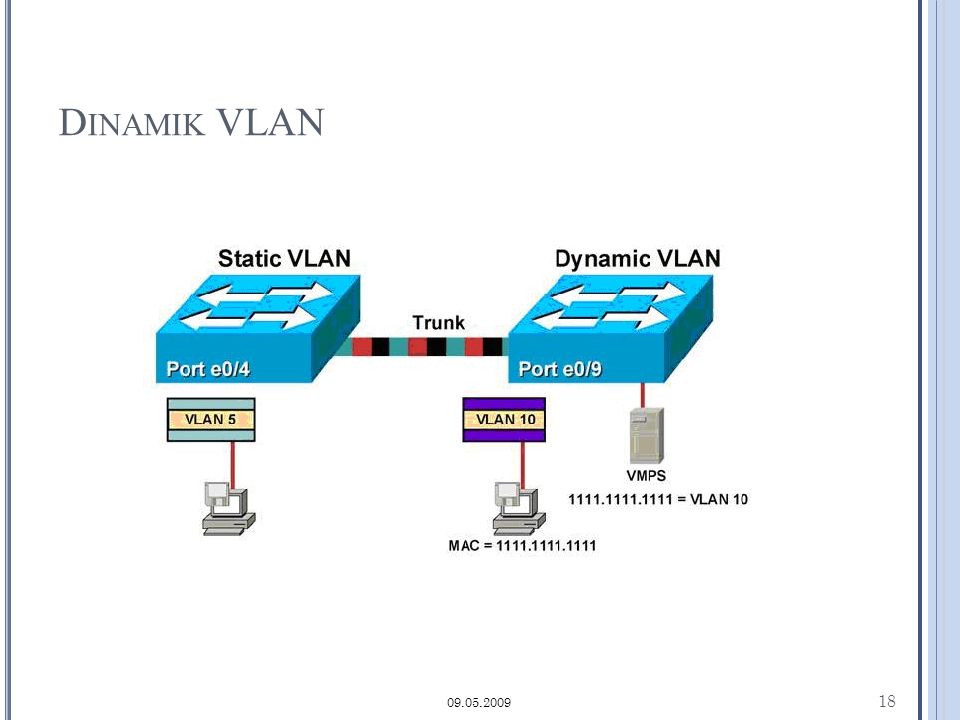

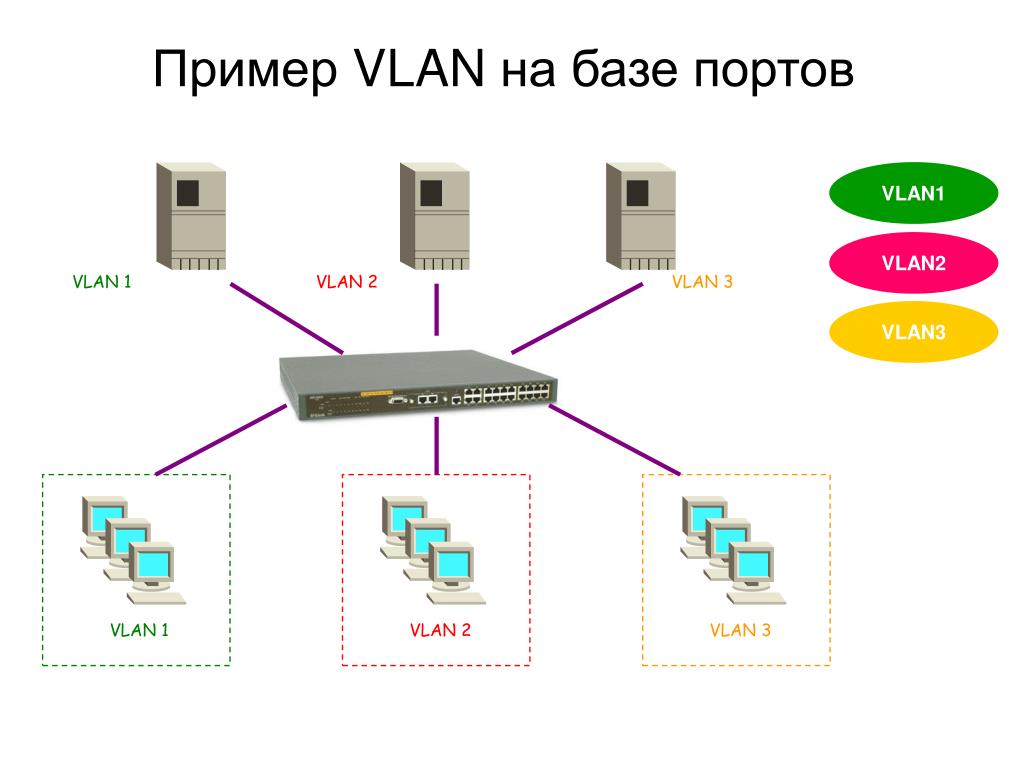

VLAN на основе портов

VLAN на основе портов группируют виртуальные локальные сети по портам. В этом типе виртуальной локальной сети порт коммутатора может быть настроен вручную как член VLAN.

Устройства, подключенные к этому порту, будут принадлежать к одному и тому же широковещательному домену, потому что все остальные порты настроены с одинаковым номером VLAN.

Проблема этого типа сети состоит в том, чтобы знать, какие порты подходят для каждой VLAN. Членство в VLAN нельзя узнать, просто взглянув на физический порт коммутатора. Вы можете определить это, проверив информацию о конфигурации.

VLAN на основе протокола

Этот тип VLAN обрабатывает трафик на основе протокола, который можно использовать для определения критериев фильтрации тегов, т.е. пакетов без тегов.

В этой виртуальной локальной сети протокол уровня 3 передается кадром для определения членства в VLAN. Он работает в многопротокольных средах. Этот метод нецелесообразен в сети, основанной преимущественно на IP.

VLAN на базе MAC

VLAN на основе MAC позволяет входящим нетегированным пакетам назначать виртуальную LAN и тем самым классифицировать трафик в зависимости от адреса источника пакета. Вы определяете сопоставление MAC-адреса с VLAN, настроив сопоставление записи в MAC-адресе с таблицей VLAN.

Вы определяете сопоставление MAC-адреса с VLAN, настроив сопоставление записи в MAC-адресе с таблицей VLAN.

Эта запись указывается с использованием исходного Mac-адреса, правильного идентификатора VLAN. Конфигурации таблиц являются общими для всех портов устройств.

Разница между LAN и VLAN

Вот важное различие между LAN и VLAN:

| Локальная сеть | ВЛС |

|---|---|

| ЛВС можно определить как группу компьютеров и периферийных устройств, которые подключены на ограниченной территории. | VLAN можно определить как пользовательскую сеть, созданную из одной или нескольких локальных сетей. |

| Полная форма LAN — локальная сеть | Полная форма VLAN — виртуальная локальная сеть. |

| Высокая задержка локальной сети. | Задержка VLAN меньше. |

| Стоимость локальной сети высока. | Стоимость VLAN меньше. |

В локальной сети сетевой пакет сообщается каждому устройству. |

В VLAN сетевой пакет отправляется только в определенный широковещательный домен. |

| Он использует кольцо, а FDDI (Fiber Distributed Data Interface) — это протокол. | В качестве протокола используется ISP и VTP. |

Преимущества VLAN

Вот важные плюсы/преимущества VLAN:

- Решает проблему широковещания.

- VLAN уменьшает размер широковещательных доменов.

- VLAN позволяет добавить дополнительный уровень безопасности.

- Это может сделать управление устройством простым и легким.

- Вы можете сделать логическую группировку устройств по функциям, а не по расположению.

- Позволяет создавать группы логически связанных устройств, которые действуют так, как будто они находятся в своей собственной сети.

- Вы можете логически сегментировать сети на основе отделов, проектных групп или функций.

- VLAN помогает вам географически структурировать вашу сеть для поддержки растущих компаний.

- Более высокая производительность и уменьшенная задержка. Сети

- VLAN обеспечивают повышенную производительность.

- Пользователи могут работать с конфиденциальной информацией, которую другие пользователи не должны просматривать.

- VLAN удаляет физическую границу.

- Позволяет легко сегментировать сеть.

- Помогает повысить безопасность сети.

- Вы можете разделить хосты с помощью VLAN.

- Вам не требуется дополнительное оборудование и кабели, что позволяет сократить расходы.

- Имеет эксплуатационные преимущества из-за изменения IP-подсети пользователя в программном обеспечении.

- Уменьшает количество устройств для определенной топологии сети.

- VLAN упрощает управление физическими устройствами.

Недостатки VLAN

Вот важные минусы/недостатки VLAN:

- Пакет может просачиваться из одной VLAN в другую.

- Внедренный пакет может привести к кибератаке.

- Угроза в одной системе может распространить вирус по всей логической сети.

- Для управления нагрузкой в больших сетях требуется дополнительный маршрутизатор.

- Вы можете столкнуться с проблемами совместимости.

- VLAN не может пересылать сетевой трафик в другие VLAN.

Применение/назначение VLAN

Вот важные области применения VLAN:

- VLAN используется, когда в вашей локальной сети более 200 устройств.

- Это полезно, когда у вас много трафика в локальной сети.

- VLAN идеально подходит, когда группе пользователей требуется более высокий уровень безопасности или замедление из-за большого количества широковещательных передач.

- Используется, когда пользователи не находятся в одном широковещательном домене.

- Превратить один коммутатор в несколько коммутаторов.

Сводка:

- VLAN определяется как пользовательская сеть, созданная из одной или нескольких локальных сетей.

- VLAN в сети идентифицируются номером.

- Допустимый диапазон: 1–4094. На коммутаторе VLAN вы назначаете порты с правильным номером VLAN. Виртуальные локальные сети

- предлагают структуру для создания групп устройств, даже если их сети разные.

- Основное различие между LAN и VLAN заключается в том, что в LAN сетевой пакет объявляется каждому устройству, тогда как в VLAN сетевой пакет отправляется только в определенный широковещательный домен.

- Основное преимущество VLAN заключается в том, что он уменьшает размер широковещательных доменов.

- Недостатком VLAN является то, что внедренный пакет может привести к кибератаке.

- VLAN используется, когда в вашей локальной сети более 200 устройств.

Что такое VLAN (виртуальная локальная сеть)? — Глоссарий ИТ

Ресурсы

ВЛАН

Узнайте о VLAN, в том числе о различных типах VLAN, об управлении и настройке VLAN, а также об основных различиях между VLAN и LAN.

- Определение VLAN

- Какие существуют типы VLAN?

- Как управлять и настраивать VLAN

- Каковы преимущества VLAN?

- В чем разница между LAN и VLAN?

-

Определение VLAN

VLAN Определение

Виртуальная локальная сеть (VLAN) — это виртуальное соединение, которое соединяет несколько устройств и сетевых узлов из разных локальных сетей в одну логическую сеть.

-

Какие существуют типы VLAN?

Какие существуют типы VLAN?

Виртуальные локальные сети стали критически важными для организаций со сложными сетевыми системами. Организациям требуются решения, которые позволяют им масштабировать свои сети, сегментировать их для усиления мер безопасности и уменьшения сетевых задержек. В то время как локальная сеть используется для подключения группы устройств, таких как компьютеры и принтеры, к серверу с помощью кабелей, виртуальные локальные сети позволяют нескольким локальным сетям и связанным устройствам обмениваться данными через беспроводной Интернет. Ниже описаны пять различных типов виртуальных сетей:

- Управление виртуальной локальной сетью.

Сеть меньшего размера, предназначенная для управления трафиком, поступающим от устройств, ведения журнала приложений и мониторинга. Основным преимуществом использования этой сети является повышенная сетевая безопасность. Он может свести к минимуму воздействие широковещательного излучения и сделать сеть более безопасной, ограничив ее доступ и перенаправив весь обычный трафик в другие виртуальные сети.

Сеть меньшего размера, предназначенная для управления трафиком, поступающим от устройств, ведения журнала приложений и мониторинга. Основным преимуществом использования этой сети является повышенная сетевая безопасность. Он может свести к минимуму воздействие широковещательного излучения и сделать сеть более безопасной, ограничив ее доступ и перенаправив весь обычный трафик в другие виртуальные сети. - Голосовая виртуальная локальная сеть: этот тип сети настроен для передачи голосового трафика и помогает сохранить полосу пропускания и улучшить качество VoIP. Его можно использовать для управления трафиком, генерируемым оборудованием или устройствами VoIP, такими как IP-телефоны, конечные точки VoIP и голосовые системы. Этот тип сети в основном имеет более высокий приоритет передачи по сравнению с другим сетевым трафиком.

- Собственная виртуальная локальная сеть: Концепция, используемая в традиционной системе или устройствах, которые не поддерживают VLAN. Эта сеть служит общим идентификатором на противоположных концах магистральных каналов для передачи нетегированного трафика, генерируемого системой или устройствами, сконфигурированными для работы с собственной VLAN через порт коммутатора.

- Виртуальная локальная сеть по умолчанию: виртуальная сеть по умолчанию со всеми портами доступа, пока они не будут назначены другим сетям, таким как виртуальные сети голосовой связи или управления. Виртуальная сеть по умолчанию позволяет различным устройствам подключаться друг к другу. Более того, эту сеть нельзя переименовать или удалить.

- Виртуальная локальная сеть данных: делит всю сеть на две основные группы, известные как пользователи и устройства. Эта сеть не может передавать управляющий или голосовой трафик. Он настроен на перенос только пользовательских данных. Эта сеть позволяет администраторам группировать пользователей, даже если они не подключены к одному и тому же сетевому коммутатору.

- Управление виртуальной локальной сетью.

-

Как управлять и настраивать VLAN

Как управлять и настраивать виртуальные локальные сети

Виртуальная локальная сеть предназначена для обеспечения полезного уровня взаимодействия между локальными сетями и связанными с ними устройствами.

Порты коммутатора являются важными компонентами сетевой конфигурации этого типа и помогают группировать несколько устройств из разных локальных сетей. Таким образом, связь и обмен данными между устройствами становятся более управляемыми и удобными.

Порты коммутатора являются важными компонентами сетевой конфигурации этого типа и помогают группировать несколько устройств из разных локальных сетей. Таким образом, связь и обмен данными между устройствами становятся более управляемыми и удобными. Как настроить виртуальную локальную сеть

Настройка виртуальных локальных сетей включает в себя те же процессы, что и настройка физической сети. Вам нужно обнаружить сетевые узлы, которыми вам нужно управлять. Следующим шагом является создание файлов конфигурации VLAN для отслеживания обнаруживаемых узлов. После завершения настройки вы можете заархивировать их или отредактировать для диагностики устранения неполадок. Одним из самых простых способов настройки конфигураций VLAN является использование инструментов настройки VLAN для обмена информацией и автоматизации файлов конфигурации для обновлений.

Почему важно управление VLAN?

Ручное управление VLAN может быть сложным, особенно если у вас большая сеть с несколькими локальными сетями.

Ручное выполнение и изменения конфигурации могут увеличить риск неточностей и ошибок, которые могут привести к простоям и проблемам с задержкой. Это также может привести к ненужным или непродуктивным конфликтам с вашими отчетами о соответствии требованиям безопасности. Лучший способ — поддерживать точную и актуальную настройку конфигурации, чтобы соблюдать правила безопасности и соответствия, а также выявлять потенциальные проблемы в вашей виртуальной сети.

Ручное выполнение и изменения конфигурации могут увеличить риск неточностей и ошибок, которые могут привести к простоям и проблемам с задержкой. Это также может привести к ненужным или непродуктивным конфликтам с вашими отчетами о соответствии требованиям безопасности. Лучший способ — поддерживать точную и актуальную настройку конфигурации, чтобы соблюдать правила безопасности и соответствия, а также выявлять потенциальные проблемы в вашей виртуальной сети. Программное обеспечение для управления VLAN помогает получать обновления сети в режиме реального времени и получать мгновенные оповещения об изменениях в сетевых узлах. Эти инструменты также могут помочь в управлении аварийным восстановлением.

-

Каковы преимущества VLAN?

Каковы преимущества VLAN?

VLAN предлагает несколько преимуществ, таких как упрощенное администрирование, повышенная производительность, большая гибкость и многое другое.

- Экономия затрат: Рабочие станции или устройства, связанные с определенной VLAN, могут обмениваться данными через коммутаторы, устраняя необходимость в использовании маршрутизаторов, необходимых для получения и отправки данных в компьютерных сетях из-за пределов виртуальной локальной сети. Маршрутизаторы могут создавать узкие места и вызывать проблемы с безопасностью из-за внешнего обмена большими объемами данных. С другой стороны, у коммутаторов меньше возможностей, чем у маршрутизатора, но они могут обмениваться информацией с устройствами в сети и эффективно управлять нагрузкой данных. Эта настройка и конфигурация могут помочь вашей организации сократить затраты на вложения в маршрутизаторы и уменьшить общую задержку в сети.

- Повышенная гибкость: Виртуальные локальные сети более гибкие, чем физические сети. Их можно легко настроить, обновить и назначить на основе порта, критериев подсети и протокола. Поскольку эти сети не зависят от близости к другим устройствам или физическим соединениям, таким как провода и кабели, вам становится проще сотрудничать с вашей командой и обмениваться данными.

- Упрощенное администрирование и повышенная безопасность: виртуальные локальные сети не требуют тщательного административного мониторинга. Эти сети позволяют вам ограничивать, изменять, удалять, обновлять или модифицировать элементы управления доступом и права разрешений. Если вам нужно предоставить доступ определенной группе пользователей, вы можете разделить системы и устройства на несколько сегментов локальной сети для обеспечения безопасности. Нет необходимости перенастраивать виртуальные локальные сети, если устройства, системы или группы пользователей, связанные с конкретной сетью, перемещаются. Таким образом, ваша организация может сэкономить время, затраты и ресурсы.

-

В чем разница между LAN и VLAN?

В чем разница между LAN и VLAN?

LAN: Локальная сеть (LAN) — это набор устройств или систем, соединенных кабелями для обмена критически важными бизнес-данными из одной системы в другую.

Локальная сеть ограничена определенной географической областью, такой как здание, этаж и т. д. Эта экономичная сетевая система использует кабели и сетевые устройства для поддержания соединения. Локальная сеть управляется централизованно и позволяет вам обмениваться данными и ресурсами, такими как файлы, приложения и принтеры, с вашей командой.

Локальная сеть ограничена определенной географической областью, такой как здание, этаж и т. д. Эта экономичная сетевая система использует кабели и сетевые устройства для поддержания соединения. Локальная сеть управляется централизованно и позволяет вам обмениваться данными и ресурсами, такими как файлы, приложения и принтеры, с вашей командой. Для работы локальных сетей требуются определенные компоненты, такие как интерфейс или конечные точки, соединения, протоколы и сетевые устройства.

- Конечные точки в сети необходимы для отправки и получения данных. Этими конечными точками могут быть компьютеры или другие электронные устройства.

- Соединения облегчают передачу данных с одного устройства на другое. NIC и сетевые устройства, такие как кабели и беспроводные носители, являются некоторыми примерами взаимосвязей, которые могут передавать сигналы. Роль этих взаимосвязей заключается в преобразовании данных в определенный формат, чтобы их можно было передавать по локальной сети.

- Такие протоколы, как ARP, IP и DHCP, необходимы для управления передачей данных по локальной сети.

- Сетевые устройства, такие как концентраторы, коммутаторы и маршрутизаторы, используются для объединения конечных точек с сегментами локальной сети.

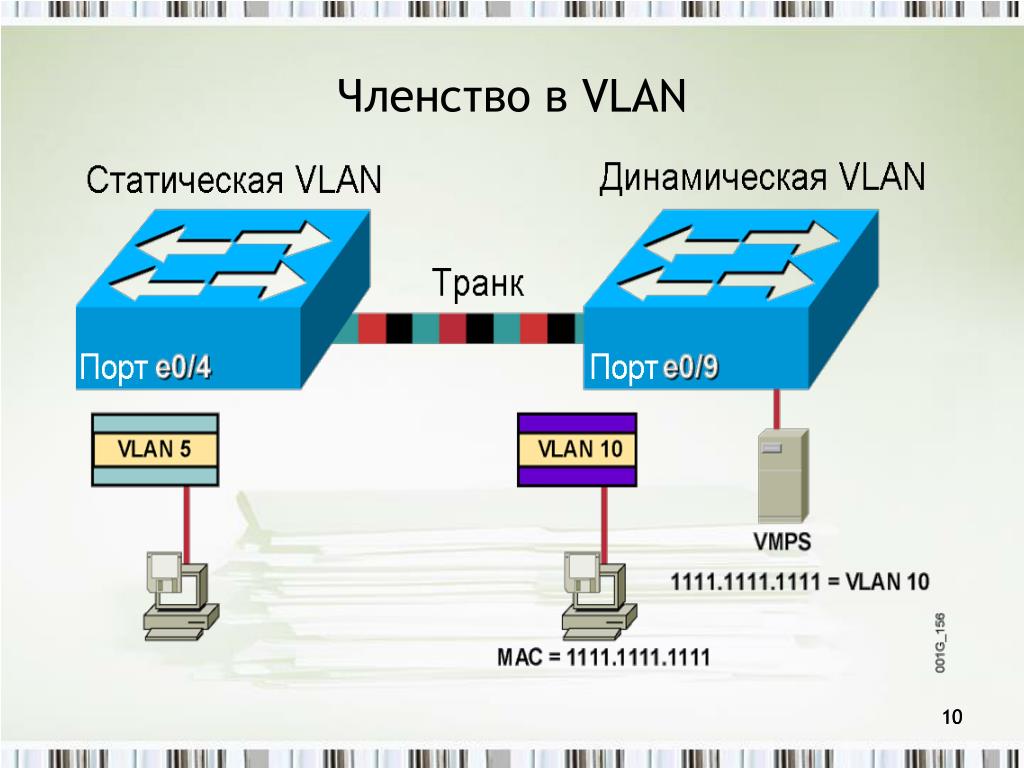

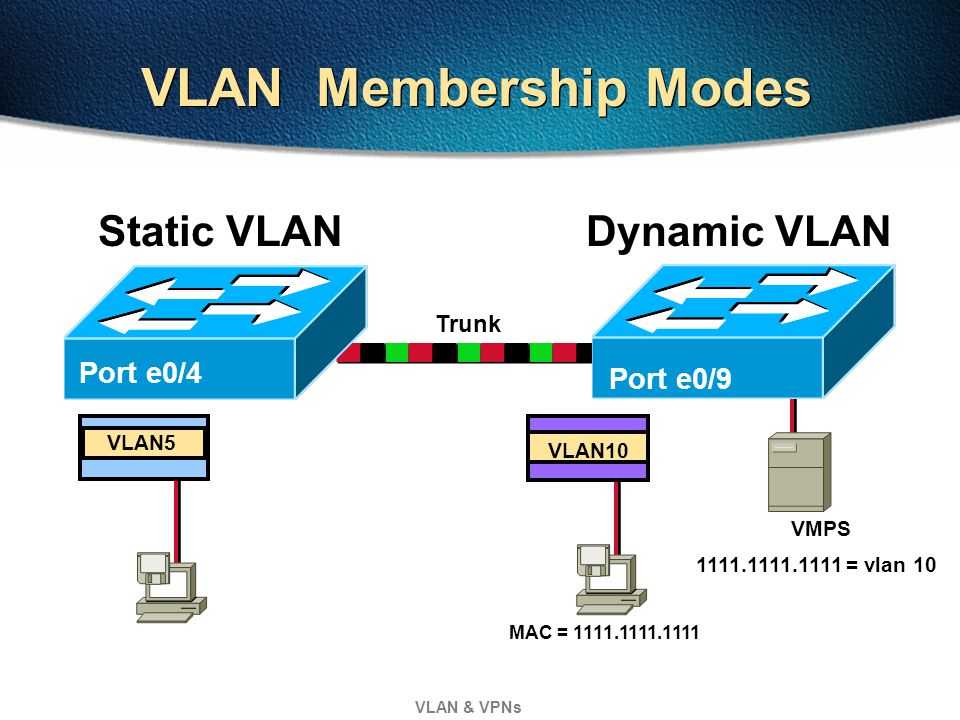

Виртуальная локальная сеть: Логическое разделение локальной сети (ЛВС) на несколько сегментов в пределах одной полосы пропускания. Одним из значительных преимуществ использования этой сети является ее настраиваемость. Это помогает устранить необходимость установки нескольких коммутаторов для подключения к подсетям, тем самым увеличивая пропускную способность. Эта сетевая система использует порты коммутатора для своей реализации. Существует два способа создания виртуальной локальной сети: статический и динамический.

Статический: Для этого создания сети требуется, чтобы виртуальные локальные сети подключались к порту вручную. Это самый безопасный способ создания виртуального соединения, так как конфигурации не могут быть изменены без разрешения администратора.

Динамический: Для динамического создания требуется программное обеспечение или интеллектуальные инструменты для автоматического назначения виртуальной локальной сети порту.

Представлено в этом ресурсе

Как то, что вы видите? Попробуйте продукты.

Монитор производительности сети

Мониторинг сети от нескольких поставщиков, созданный для масштабирования и расширения в соответствии с потребностями вашей сети.

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ Полная функциональность в течение 30 дней ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ Полная функциональность в течение 30 дней

Менеджер конфигурации сети

Автоматизированное управление конфигурацией сети, аудит соответствия и инструмент резервного копирования.