Как хакеры взломали сайт и аккаунты Tesla в социальных сетях. Какие уязвимости они использовали. Какие меры безопасности следует предпринять компаниям. Как защитить свои онлайн-аккаунты от взлома.

Хронология взлома Tesla

В апреле 2015 года хакеры совершили масштабную атаку на онлайн-ресурсы компании Tesla:

- Взломан официальный сайт teslamotors.com

- Получен доступ к корпоративному аккаунту @TeslaMotors в Twitter

- Взломан личный Twitter-аккаунт CEO Илона Маска

Это был серьезный инцидент для известной технологической компании. Как же хакерам удалось провести такую масштабную атаку.

Как хакеры взломали сайт Tesla

Вопреки распространенному мнению, хакеры не получили прямой доступ к серверам Tesla. Вместо этого они использовали более хитрый метод:

- Получили контроль над DNS-записями домена teslamotors.com

- Изменили настройки DNS, перенаправив трафик на подконтрольный им сервер

- Разместили на этом сервере поддельный сайт с собственным контентом

Таким образом, посетители официального домена Tesla видели не настоящий сайт компании, а подмененную версию от хакеров. Как им удалось получить доступ к DNS-записям.

Возможные причины взлома DNS:

- Уязвимость у регистратора доменов Tesla

- Слабые пароли для доступа к панели управления DNS

- Фишинговая атака на сотрудников, ответственных за DNS

- Инсайдер с доступом к настройкам DNS

Точная причина не разглашалась, но скорее всего произошла утечка учетных данных для доступа к DNS.

Взлом аккаунтов Tesla в Twitter

Помимо сайта, хакеры получили контроль над Twitter-аккаунтами Tesla и Илона Маска. Как это могло произойти.

Возможные методы взлома Twitter:

- Подбор слабых паролей

- Фишинговая атака на сотрудников Tesla

- Уязвимость в системе безопасности Twitter

- Доступ через скомпрометированную почту Tesla

Скорее всего, хакеры использовали фишинг или подбор паролей. Это подчеркивает важность надежных паролей и двухфакторной аутентификации.

Последствия взлома для Tesla

Какой ущерб нанесла эта хакерская атака компании Tesla.

Негативные последствия инцидента:

- Репутационные потери для технологичного бренда

- Риск утечки конфиденциальных данных

- Финансовые затраты на устранение последствий

- Потенциальный отток клиентов из-за недоверия

- Необходимость усиления мер кибербезопасности

Хотя прямой финансовый ущерб был небольшим, репутационные риски для Tesla оказались значительными. Как технологическому лидеру, компании пришлось серьезно пересмотреть свой подход к кибербезопасности.

Уроки кибербезопасности

Какие выводы следует сделать компаниям и пользователям из этого инцидента.

Рекомендации по усилению защиты:

- Использовать сложные уникальные пароли для всех аккаунтов

- Включить двухфакторную аутентификацию везде, где это возможно

- Ограничить число сотрудников с доступом к критичным системам

- Регулярно проводить аудит безопасности и обучение персонала

- Внедрить многоуровневую защиту сетевой инфраструктуры

- Использовать надежных поставщиков DNS и регистраторов доменов

- Настроить мониторинг подозрительной активности

Комплексный подход к безопасности позволит значительно снизить риски успешных кибератак в будущем.

Как защитить свои онлайн-аккаунты

Обычным пользователям также стоит позаботиться о безопасности своих аккаунтов в сети. Что для этого нужно сделать.

Советы по защите личных аккаунтов:

- Используйте уникальные сложные пароли для каждого сервиса

- Включите двухфакторную аутентификацию

- Не переходите по подозрительным ссылкам

- Регулярно меняйте пароли

- Используйте менеджер паролей

- Не сохраняйте пароли в браузере

- Внимательно проверяйте адреса сайтов при входе

Соблюдение этих простых правил существенно повысит защищенность ваших аккаунтов от взлома.

Заключение

Инцидент с взломом Tesla наглядно показал, что даже крупные технологические компании могут стать жертвами киберпреступников. Этот случай подчеркивает важность комплексного подхода к информационной безопасности на всех уровнях — от корпоративной инфраструктуры до личных аккаунтов пользователей.

Ключевые выводы:

- Необходимо регулярно проводить аудит безопасности всех систем

- Критически важно обучать сотрудников основам кибербезопасности

- Двухфакторная аутентификация должна быть обязательной для важных аккаунтов

- Нужно быть готовым оперативно реагировать на инциденты

- Безопасность — это непрерывный процесс, а не разовое мероприятие

Только комплексный подход позволит эффективно противостоять современным киберугрозам и минимизировать риски успешных атак.

Как получить root-права на Android

7 июля 2021 Android

Вы сможете избавиться от рекламы и мусорных программ, а также расширить возможности своего устройства.

Зачем нужны root‑права на Android

Root‑доступ — это возможность работать с корневой папкой Android, термин пришёл из UNIX‑подобных систем. Пользователь с root‑правами может выполнять любые операции с системой и именуется «суперпользователь». Разбираемся, какие полезные возможности может дать root‑доступ на Android.

В чём плюсы и минусы root‑доступа

Активация режима суперпользователя на вашем смартфоне обеспечит вам несколько весомых преимуществ.

- Полное избавление от рекламы. Установите приложение AdAway, выдайте ему root‑права и забудьте о рекламе в браузере, программах, на YouTube и в других местах.

- Удаление мусорных приложений. В принципе, вы можете удалять предустановленные программы и без root‑прав, следуя нашей инструкции, но этот метод срабатывает не всегда.

С root‑доступом же можно легко удалить любое лишнее приложение.

С root‑доступом же можно легко удалить любое лишнее приложение. - Получение дополнительных возможностей с помощью модулей Magisk и Xposed. Эти программы могут сделать с вашей системой много интересного. Например, заставить YouTube проигрывать видео в фоновом режиме, переместить строку уведомлений или часы в любое удобное вам место, добавить новые жесты управления и так далее.

- Продление срока службы смартфона от одного заряда батареи. Существует огромное количество утилит, которые обещают оптимизировать работу аккумулятора вашего смартфона, но большинство из них абсолютно бесполезны. Greenify не из таких: она действительно работает. Но ей нужен root‑доступ.

Но у всех этих манипуляций могут быть и негативные последствия.

- Возможное аннулирование гарантии. Некоторые производители и сервис‑центры отказывают в гарантийном обслуживании смартфона, если обнаружат, что вы разблокировали в нём root‑доступ. Поэтому стоит его отключить, прежде чем нести устройство в сервис.

- Повреждение смартфона. Если вы неаккуратно соблюдали инструкции по получению root, прошивка устройства может быть повреждена, и он откажется включаться. Это называется «окирпичиванием» девайса. Иногда удаётся перепрошить устройство через USB‑кабель и вернуть его к жизни самостоятельно, но в иных случаях без похода в сервис не обойтись.

- Root‑доступ делает смартфон более уязвимым. Установите на смартфон какое‑нибудь сомнительное приложение, выдайте ему root‑права — и оно наверняка вам что‑нибудь сломает. Так что вам придётся быть более осмотрительным при скачивании программ.

- Некоторые программы отказываются работать с разблокированным root. Например, банковские приложения. Решение — активировать опцию Magisk Hide в настройках программы Magisk, управляющей root‑правами.

- Обновления системы могут лишить вас root‑прав. Придётся получать их заново. Решение — не обновлять систему, делать это реже обычного или установить кастомную прошивку.

Как подготовиться к получению root‑прав на Android

Перед манипуляциями с режимом суперпользователя нужно проделать следующее.

- Сделайте резервную копию всего, что есть в вашем телефоне, потому что в большинстве случаев при получении root‑доступа форматируется память устройства. Убедитесь, что ваши контакты сохранены в аккаунте Google, фотографии — в облаке или на компьютере и так далее.

- Подготовьте необходимые устройства. В большинстве случаев для получения root‑доступа вам понадобится компьютер под управлением Windows и USB‑кабель, чтобы подключить ваш Android к нему.

- Включите отладку по USB. Для этого откройте настройки, перейдите в раздел «О телефоне» и нажимайте на пункт «Номер сборки» до тех пор, пока система не скажет, что вы стали разработчиком. Затем в меню настроек найдите новый пункт «Для разработчиков». Откройте его и активируйте инструменты разработчика и отладку по USB.

- Зарядите смартфон на 100%. Если устройство разрядится и отключится во время модификации системных файлов, есть риск, что потом оно уже не включится.

Как получить root‑права на Android

Универсального рецепта для всех Android‑устройств нет. Поэтому во всём придётся разбираться самостоятельно. К счастью, сообщество пользователей форума 4PDA создаёт подробные инструкции для всех мало‑мальски популярных моделей смартфонов. Нужно только найти соответствующую для своего Android. Алгоритм примерно следующий:

1. Зарегистрируйтесь на 4PDA. Без этого вам нельзя будет скачивать оттуда файлы, прошивки и утилиты.

2. Найдите тему, посвящённую вашему устройству. Будьте аккуратны в написании названия модели и убедитесь, что не путаете свой телефон с его модификацией. Например, Xiaomi Redmi Note 9 — это не то же самое, что Xiaomi Redmi Note 9S.

3. Разблокируйте загрузчик (Bootloader). Сначала отыщите инструкцию по разблокировке загрузчика для вашей модели. Для этого следует прочитать заголовки в шапке темы на 4PDA. Пользователи оформляют их кто во что горазд, поэтому нужный алгоритм может быть найден в разделе «Инструкции», «Прошивки» или в отдельном пункте «Разблокировка загрузчика». Можете воспользоваться Google, составив запрос site:https://4pda.ru/ разблокировка загрузчика «модель вашего телефона».

Можете воспользоваться Google, составив запрос site:https://4pda.ru/ разблокировка загрузчика «модель вашего телефона».

Если не можете найти подходящее руководство сами — вот несколько официальных инструкций по разблокировке Bootloader для популярных производителей смартфонов:

- Xiaomi;

- OnePlus;

- Sony;

- LG;

- HTC;

- Motorola.

Возможно, вам придётся подождать какое‑то время. Например, устройства Xiaomi порой получают одобрение на разблокировку до 1 440 часов. А иногда это происходит мгновенно. В общем, будьте готовы ко всему.

4. Установите кастомный Recovery. Самый популярный — Team Win Recovery Project (TWRP). Найти подходящий образ TWRP и инструкции по его установке можно в теме 4PDA, посвящённой вашему устройству. Для установки будет нужен USB‑кабель.

5. Установите приложение для разблокировки root. Самое продвинутое и популярное — Magisk. Оно подходит для устройств с Android 5. 0 и новее. Найдите руководство по установке Magisk в теме по вашему девайсу на 4PDA. В большинстве случаев оно сводится к тому, чтобы загрузить Magisk отсюда. Поместите ZIP‑архив в память смартфона и установите его через TWRP. Перезагрузитесь и установите Magisk Manager, который позволяет управлять правами root через удобный графический интерфейс.

0 и новее. Найдите руководство по установке Magisk в теме по вашему девайсу на 4PDA. В большинстве случаев оно сводится к тому, чтобы загрузить Magisk отсюда. Поместите ZIP‑архив в память смартфона и установите его через TWRP. Перезагрузитесь и установите Magisk Manager, который позволяет управлять правами root через удобный графический интерфейс.

Выполняйте действия, чётко следуя инструкциям с 4PDA, и у вас всё получится.

Как отключить root‑права на Android

Это может понадобиться, если вы не можете установить какое‑нибудь приложение, не работающее с root‑доступом (например, банковскую или платёжную программу), а Magisk Hide не помогает. Или вы хотите отдать телефон на ремонт в сервис.

Инструкции по отмене root‑доступа для вашего устройства можно найти в соответствующей теме на 4PDA. В большинстве случаев процесс довольно прост: достаточно скачать ZIP‑архив Magisk Uninstaller и прошить его через TWRP.

Для того, чтобы убрать и TWRP, придётся перепрошить ваш Android, что удалит все данные и вернёт его к заводским настройкам. Отыщите раздел «Официальные прошивки» в теме 4PDA, посвящённой вашему устройству, и следуйте найденным там инструкциям.

Отыщите раздел «Официальные прошивки» в теме 4PDA, посвящённой вашему устройству, и следуйте найденным там инструкциям.

Стоит ли использовать приложения для получения root‑прав на Android

Иногда получить права суперпользователя можно, просто нажав кнопку в специальной программе. Правда, это работает далеко не со всеми устройствами Android.

Однако мы (как и специалисты форума XDA Developers) не рекомендуем пользоваться программами для получения root‑прав на Android «в один клик», потому что они часто устанавливают на ваш смартфон рекламные или вредоносные приложения. Так что подобным утилитам не стоит доверять. Помните: своими руками доступ получать всегда надёжнее.

Читайте также 📴📳📱

- 6 причин, почему вам стоит удалить «Google Карты» со смартфона

- 12 вещей, которые нужно сделать после покупки нового Android

- Как перенести данные с Android на Android

- 9 причин получить root-права на своём Android-смартфоне

- 10 программ для Android, которых вы должны избегать любой ценой

История плохого старта — вариант «Все сам» / Хабр

Некоторое время назад промелькнула на Хабре вот эта статья о запуске игры. В ней автор делится своим опытом создания первой игры и публикации ее через издателя. На тот момент моя игра уже была выпущена и находилась в GooglePlay около месяца. Правда, я выбрал самостоятельный вариант публикации без какой-либо помощи издателей. А поскольку опыта в этой области у меня не было совсем никакого, то я сделал целый ряд ошибок, которые, по-моему, снизили и так небольшие результаты. Вот об этих ошибках, а также о детальной статистике на текущий момент, я и хотел бы рассказать…

В ней автор делится своим опытом создания первой игры и публикации ее через издателя. На тот момент моя игра уже была выпущена и находилась в GooglePlay около месяца. Правда, я выбрал самостоятельный вариант публикации без какой-либо помощи издателей. А поскольку опыта в этой области у меня не было совсем никакого, то я сделал целый ряд ошибок, которые, по-моему, снизили и так небольшие результаты. Вот об этих ошибках, а также о детальной статистике на текущий момент, я и хотел бы рассказать…

Цели

Делать игры мне хотелось всегда. Об этом, наверное, многие мечтают. Прикладного ПО я писал много всякого, а вот собраться и сделать игру все никак не получалось (максимум, что мне удалось на тот момент, это написать и провести несколько полевых ролевок). Но свободное время победило, и я сел писать игру. На Java я никогда не писал, тем более под Android, опыта gamedev’а тоже никакого. Есть только большое желание, несколько идей и чуть-чуть опыта работы с графикой, звуком и видео. Потому цели я поставил перед собой следующие:

Потому цели я поставил перед собой следующие:

- Разобраться с Java под Android.

- Завести аккаунт разработчика на GooglePlay и научится публиковать приложения.

- Очень желательно отбить в ноль прямые денежные затраты на разработку.

- Обрести опыт разработки игр, чтобы следующие сделать лучше.

Для реализации задуманного я выбрал из своей копилки одну из самых простых идей по игре, взял Eclipse, взял AndEngine, Google подмышку и начал работать.

Монетизация

Понимая, что с таким багажом опыта, навыков и знаний, я обязательно сразу сходу создам «шедевр», я решил ни с кем потенциальными огромными прибылями не делиться, а забрать все самому. Игру сделал в двух вариантах:

- Бесплатную с рекламой AdMob, чтобы посмотреть, как это работает.

- Платную без рекламы, потому что просто мог это сделать.

Никаких внутри игровых покупок нет, функционально обе версии абсолютно одинаковые.

Как я и ожидал, основная часть денег идет от бесплатной версии, хотя рекламы в ней очень мало и она совсем ненавязчивая. От платной версии я совсем ничего не ожидал, но она все равно принесла шальные 20$.

Регистрация

Регистрация на GooglePlay тоже была веселой и не обошлась без приключений. Оплату взноса я делал с помощью виртуальной карты Яндекс.Деньги. Я специально заводил карточку с суммой равной взносу. Но оплатить получилось только с третьей попытки. При этом первые две карточки оказались заблокированными, так как Google авторизацию в банк бросил, но сумму до конца так и не снял. Переговоры ни к чему хорошему не привели. Оставалось только ждать. Деньги с этих карточек вернулись ко мне спустя два месяца. В остальном процесс регистрации был более менее понятен: регистрация аккаунта понятна, а после этого регистрируемся как продавец по вот этой инструкции.

Релиз

Опубликовал я игру в следующих магазинах (в порядке публикации):

- Google play

- Yandex Store

- Amazon mobile app

- Opera Apps

- AndroidPIT

- SlideME

- GetJar

- Appia

- AppsLib

- T-Store

- Mobango

- Wandoujia

- HiApk

- Soc.

io

io - Baidu

А также запостил информацию по игре на вот этих ресурсах (в порядке публикации):

- 4PDA

- GameDev.ru

- GameDev.net

- AndroidForums

- Mobilism

- Mobile Phone Talk

- Touch Arcade

- Droid Gamers

- Андроид для всех

- Fan-Android

- Trashbox

- Elite Games (привет ежам!)

И вот тут я совершил, наверное, самую главную ошибку. Я сделал это не в один день, а растянул на месяц-полтора, потому что постепенно искал магазины и ресурсы, проходил регистрацию. Особенно много времени ушло на выход в китайские магазины, так как перед этим делал локализацию по китайскому же методу.

Кстати, о китайских магазинах. В некоторых из них к моменту моей регистрации игра уже была опубликована кем-то другим, но после того, как я прислал им несколько скриншотов из почты с их письмом, а также из консоли Google Play, где был виден тот же самый адрес почты, китайцы перецепили уже имеющиеся публикации к моему аккаунту.

Еще одной ошибкой было то, что заглавной картинки не было очень долго. Я сделал ее существенно позже. Правда, почти сразу после этого Google сменил дизайн, и теперь заглавные картинки и вовсе не отображаются. А это обидно.

Последний вариант скриншотов, на мой взгляд, существенно лучше.

Статистика

Ниже в таблице указано о скольких закачках рапортуют магазины и сколько просмотров показывают форумы.

| Магазины | |

|---|---|

| Google play | 8241 |

| Yandex Store | 21 |

| Amazon mobile app | 21 |

| Opera Apps | |

| AndroidPIT | 297 |

| SlideME | 4140 + 1 отзыв |

| GetJar | (сейчас обновляется и доступа к данным нет) |

| Appia | 7 |

| AppsLib | 401 |

| T-Store | 197 |

| Mobango | 683 |

| Wandoujia | Upd: 10 (с 09. 08.2013) 08.2013) |

| HiApk | 193 |

| Soc.io | 61 |

| Baidu | 6 |

| Форумы | |

| 4PDA | 6555 |

| GameDev.ru | ? |

| GameDev.net | 164 |

| AndroidForums | 161 |

| Mobilism | 558 |

| Mobile Phone Talk | 505 |

| Touch Arcade | 185 |

| Droid Gamers | 258 |

| Android Market | 108 |

| Андроид для всех | 70 |

| Fan-Android | 19 |

| Trashbox | ? |

| ? | |

Ниже данные по загрузкам из консоли Google Play. Сначала график всех установок:

А вот так выглядит график активных установок:

А это данные за три месяца по рекламе AdMob. Суммы величиной не блещут, но по чуть-чуть капает. Мне показалось, что в пятницу и субботу доход от рекламы заметно меньше. А еще в конце июня и начале июля было падение уровня дохода по рекламе, а где-то с середины июля доход снова стал расти.

Суммы величиной не блещут, но по чуть-чуть капает. Мне показалось, что в пятницу и субботу доход от рекламы заметно меньше. А еще в конце июня и начале июля было падение уровня дохода по рекламе, а где-то с середины июля доход снова стал расти.

Замечания и интересные моменты

Первый большой толчок игра получила после публикации на 4PDA в рамках поддержки отечественных разработчиков. Этот наплыв вытолкнул игру на вторую страницу в разделе набирающие популярность. НО! Возможно, что внимание к посту на 4PDA привлек еще и небольшой конфуз. Дело в том, что первые версии скриншотов были сделаны с предрелизной версии, и на самом первом экране красовалась явная грамматическая ошибка (внимательные читатели наверняка заметили ее на скриншоте и в этой статье). И эта ошибка в купе со слегка провокационным (как оказалось) описанием вызвали оживленную полемику в комментариях между «Кошмар! Я бы постеснялся такое выкладывать» и «Прежде, чем критиковать, сделайте сначала хоть что-нибудь сами».

Результаты

Пройдемся по целям, которые ставились в самом начале:

- С Java под Android я разобрался. Теперь мне, по крайней мере, не страшно. Я собираюсь перейти на другую ветку движка AndEngine, которая называется AnchorCenter.

- Акканут разработчика Google у меня теперь есть и я могу легко публиковать новые игры.

- Отбить в ноль прямые расходы шансы есть очень хорошие. При текущей суммарной выручке от платной версии и рекламы в размере примерно 75$ получается, что половина расходов уже отбита. Правда, пока виртуально, так как минимальная сумма выплат от Google равна 100$.

- Опыт разработки игры небольшой появился. Следующие игры будут лучше. Как минимум старт у них будет точно лучше.

PS: Остается вопрос: «Продолжать ли возиться с таким детищем?». Для меня ответ ясен – «Да». Есть вещи, которые я еще не пробовал. И это очень хороший плацдарм для тренировки. Следующими тренировками будут:

Как и обещал выкладываю результаты после публикации статьи. Думаю, что выждал уже достаточно времени. Предположения полностью оправдались — особого всплеска по загрузкам не наблюдалось.

Красной точкой отмечен день публикации статьи. Небольшой подъем был, но затем все вернулось на прежний уровень. На поступлениях от рекламы этот эффект не сказался вообще никак.

Еще удалось пройти аудит на wandoujia.com. Информацию по закачкам внес в таблицу.

Всем скачавшим большое спасибо. Отдельное спасибо тем, кто высказал на Google Play в комментариях свои замечания и предложения.

Ссылки на уведомления по электронной почте не работают — ошибка сертификата

Добро пожаловать в Tesla Motors Club

Обсудите Tesla Model S, Model 3, Model X, Model Y, Cybertruck, Roadster и многое другое.

Регистр

-

Хотите удалить рекламу? Зарегистрируйте учетную запись и войдите в систему, чтобы видеть меньше рекламы, и станьте участником поддержки, чтобы удалить почти всю рекламу.

JavaScript отключен. Для лучшего опыта, пожалуйста, включите JavaScript в вашем браузере, прежде чем продолжить.

#1

- #1

Я получаю следующую ошибку, когда нажимаю на ветку просмотра в почтовом уведомлении.

NET::ERR_CERT_COMMON_NAME_INVALID

Вот скриншот ошибки. Происходит в течение последних 48 часов или около того.

#2

- #2

Здравствуйте, не могли бы вы переслать письмо на [email protected]

Спасибо.

#3

- #3

Дэнни сказал:

Здравствуйте, не могли бы вы переслать письмо на [email protected]

Спасибо.

Нажмите, чтобы развернуть…

Привет, Дэнни. Да, я могу переслать его, но это происходит с каждым уведомлением по электронной почте от TMC. Единственный способ обойти это — открыть его на вкладке инкогнито. Как ни странно, это проблема только на мобильном телефоне. Они отлично работают на моем рабочем столе.

#4

- #4

Определенно существует разница между SSL-сертификатами www. teslamotorsclub.com и email.teslamotorsclub.com, второй из которых в настоящее время имеет недействительный сертификат, поскольку имя сервера не указано в разделе сертификата SAN.

teslamotorsclub.com и email.teslamotorsclub.com, второй из которых в настоящее время имеет недействительный сертификат, поскольку имя сервера не указано в разделе сертификата SAN.

Я не совсем понимаю почему, но когда я нажимаю на ссылку в своем почтовом клиенте, я не получаю ошибку SSL-сертификата, но если я попытаюсь напрямую перейти на тот же сервер по адресу https://email. teslamotorsclub.com, я получаю сообщение об ошибке сертификата/SSL. Это на macOS Ventura. Возможно, Apple запрограммировала Safari на macOS немного небрежнее при проверке сертификатов по нажатым ссылкам. Я почти уверен, что не добавлял исключение на свой Mac.

Как ни странно, на моем iPhone я получаю аналогичную ошибку сертификата, как и в OP, предположительно полученную на телефоне Android.

Текущие сертификаты SSL:

www.teslamotorsclub.com

Серийный номер:

0a:3b:7b:8e:02:49:43:73:df:7a:98:7f:f5:07: 6a:15

Срок действия

Не раньше: 18 мая 00:00:00 2022 GMT

Не позже : 18 мая 23:59:59 2023 GMT

Тема: C=США, ST=Калифорния, L=Сан-Франциско, O=Cloudflare , Inc. , CN=sni.cloudflaressl.com

, CN=sni.cloudflaressl.com

X509v3 Альтернативное имя субъекта:

DNS:teslamotorsclub.com, DNS:*.teslamotorsclub.com, DNS:sni.cloudflaressl.com

email.teslamotorsclub.com

Серийный номер:

04:23:ce:88:a8: e5:64:23:39:70:44:e4:a9:4e:bf:40:32:15

Срок действия

Не раньше: 16 ноября 13:35:11 2022 GMT

Не позже: 14 февраля 13:35: 10 2023 GMT

Тема: CN=mailgun.org

X509v3 Альтернативное имя темы:

DNS:mailgun.org

В разделе SAN второго сертификата нет ни email.teslamotorsclub.com, ни *.teslamotorsclub.com, что Вот почему некоторые браузеры выдают ошибки SSL-сертификата при попытке открыть ссылки, отправленные в электронных письмах.

#5

- #5

Вы правы. Это на Android-устройстве. Когда я нажимаю «Дополнительно», это показывает, что это ошибка HSTS.

Это на Android-устройстве. Когда я нажимаю «Дополнительно», это показывает, что это ошибка HSTS.

Дублирование сообщений и что я делал, когда это произошло

- Сведман

- Обратная связь сайта

- Ответы

- 5

- просмотров

- 462

Обратная связь с сайтом

Дэнни

Страница переходит / переходит к горячей ленте

- Dave EV

- Обратная связь с сайтом

- Ответы

- 0

- просмотров

- 328

Обратная связь с сайтом

Дэйв EV

Кондиционер с уменьшенной

- ek993

- Модель Х

- Ответы

- 3

- просмотров

- 569

Модель X

ek993

Уведомления о зарядке дополнительных водителей

- мути

- Программное обеспечение

- : обновления прошивки, функции, приложение Tesla

- Ответы

- 2

- просмотров

- 564

Программное обеспечение: обновления прошивки, функции, приложение Tesla

грязный

Странная проблема с Tesla, связанная с круиз-контролем и блокировкой автомобиля

- Waiting4MYLR

- Модель Y: динамика вождения

- Ответы

- 7

- просмотров

- 996

Модель Y: динамика вождения

Скотта

Делиться:

Фейсбук Твиттер Реддит Пинтерест Тамблер WhatsApp Электронное письмо Делиться Соединять

Список форумов

Хакеры взломали веб-сайт Tesla, учетную запись Twitter и электронную почту

Грэм КЛУЛИ

27 апреля 2015 г.

Объявление Один продукт для защиты всех ваших устройств без замедления их работы.

Бесплатная 90-дневная пробная версия

Tesla Motors славится своими высокопроизводительными электромобилями, наполненными гаджетами, но это не обязательно означает, что она является мастером всех технологий.

В эти выходные, к удовольствию некоторых пользователей социальных сетей, веб-сайт Tesla и аккаунт в Twitter были взломаны хакерами.

Посетители teslamotors.com обнаружили, что вместо обычных сексуальных изображений электромобилей хакеры добавили свои собственные изображения и сообщения.

«Взлом группы по аутизму!

Тесла вас изнасиловали ДЭВИН БХАРАТ и БЛЭЙР СТРЕЙТЕР

Проверьте нас в Твиттере»

Между тем аккаунт компании в Твиттере (@TeslaMotors) также пострадал от рук хакеров, которые переименовали его в #RIPPRGANG и сообщили полмиллиона подписчиков, которым следует позвонить по номеру телефона, если они хотят бесплатную Теслу.![]()

Вдобавок ко всему, хакеры взломали личную учетную запись генерального директора Tesla Илона Маска в Твиттере, доказав, что интернет-миллиардер не обязательно является гарантией того, что вы не страдаете от проблем первого мира.

Пользователь Твиттера @rootworx, на которого ссылались во многих твитах, опубликованных хакерами, отрицал какую-либо связь со взломом и сказал, что злоумышленники предоставили номер его домашнего телефона как тот, на который пользователи должны звонить для мифического бесплатного Теслы.

«В настоящее время поступает около 5 телефонных звонков в минуту о «бесплатной Тесле». Бесплатная машина НЕ предлагается, пожалуйста, перестаньте звонить».

Логично предположить, что @rootworx действительно кого-то сильно расстроил или, по крайней мере, они получают большое удовольствие, разыгрывая его, взламывая аккаунты.

Тесла — далеко не единственная известная организация, веб-сайт которой недавно был взломан. Подобная участь, например, недавно постигла Google во Вьетнаме и Lenovo, как сообщал Hot for Security пару месяцев назад.

Подобная участь, например, недавно постигла Google во Вьетнаме и Lenovo, как сообщал Hot for Security пару месяцев назад.

Итак, как хакеры это делают?

Ну, первое, что нужно понять, это то, что, несмотря на видимость, веб-сайты Tesla Motors, Google и Lenovo на самом деле не были взломаны. Хакерам ни разу не удалось получить несанкционированный доступ к серверам, принадлежащим этим компаниям.

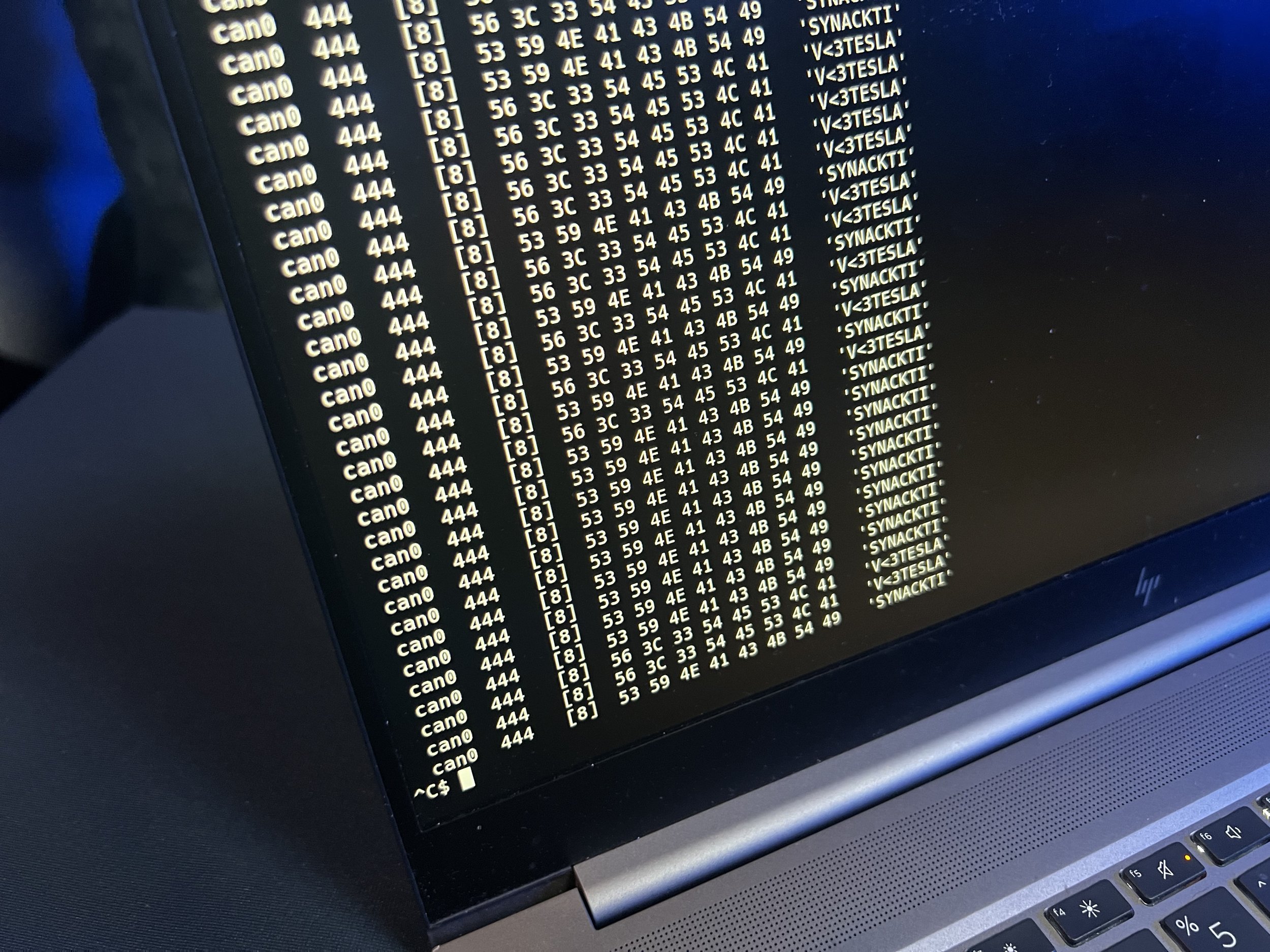

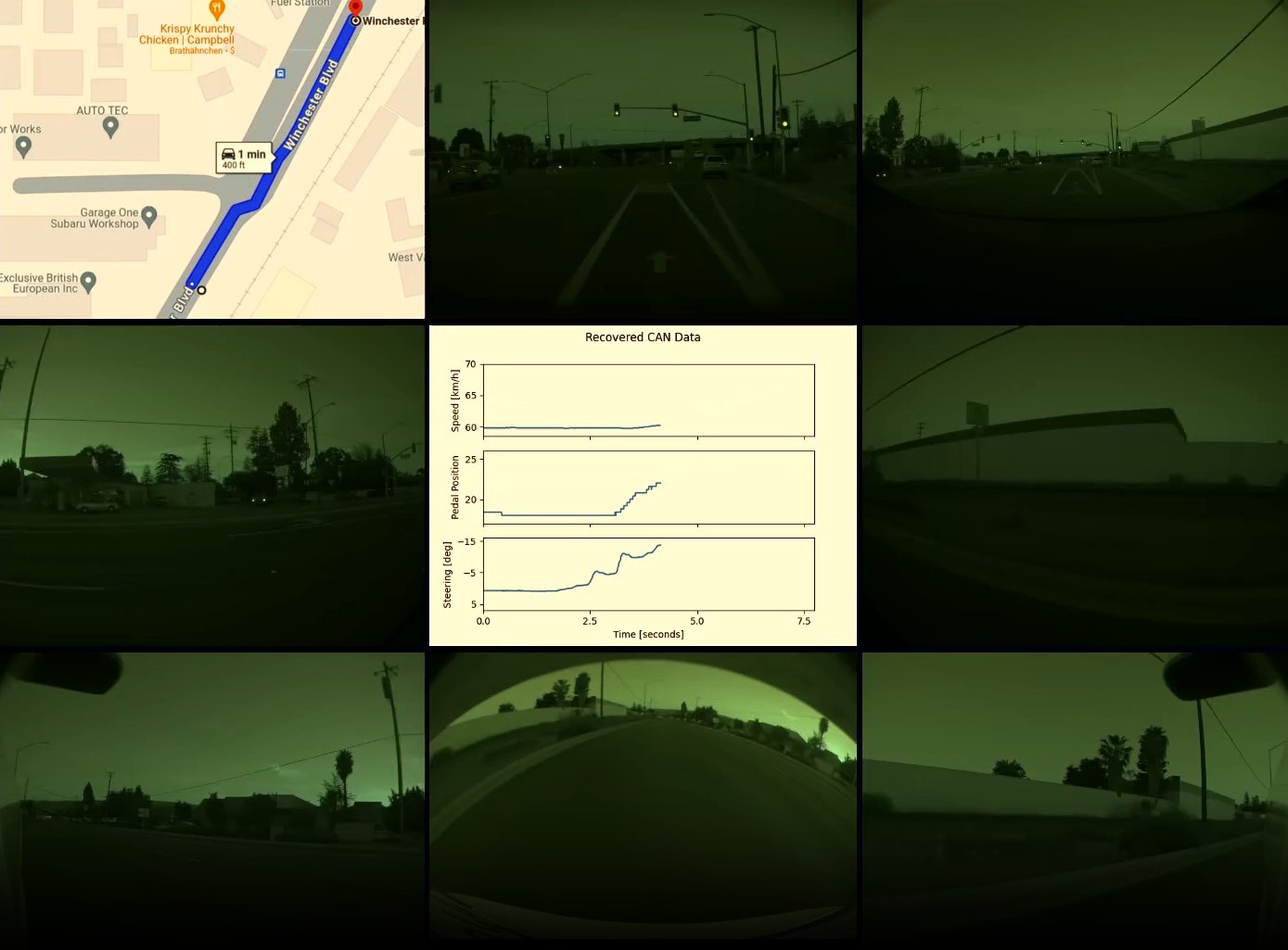

Вместо этого хакеры смогли создать видимость того, что произошел взлом веб-сервера, изменив записи DNS сайта, чтобы они указывали на другой сервер, на котором размещались изображения и сообщения, которые они хотели, чтобы посетители teslamotors.com видели.

Неясно, как хакерам удалось получить контроль над DNS-записями Tesla, но это мог быть сбой в регистраторе, которого компания выбрала для наблюдения за своими DNS-записями.

Но это еще не все. Мы знаем, что хакерам также удалось получить контроль над аккаунтом Tesla в Twitter и аккаунтом ее босса-миллиардера Илона Маска. Как они это сделали?

Как они это сделали?

Судя по всему, хакеры не только изменили записи DNS для веб-сайта Tesla, но и изменили записи почтового сервера MX для teslamotors.com. Это означало бы, что они могли бы отправлять любые электронные письма, адресованные кому-то@teslamotors.com, на почтовый сервер, находящийся под их собственным контролем.

Короче говоря, теперь хакеры могли читать любые электронные письма, отправленные в Tesla Motors.

Ой.

После этого преступникам оставалось только запросить сброс пароля для учетных записей Twitter и дождаться отправки электронного письма с подтверждением на соответствующие адреса на сайте teslamotors.com.

Конечно, если бы Tesla включила проверку входа в свои учетные записи Twitter, скорее всего, хакерам было бы сложно писать твиты от имени компании.

Стоит помнить, что любая форма двухфакторной аутентификации лучше, чем полное отсутствие дополнительного уровня безопасности.

Мы также должны быть благодарны за то, что тот, кто скомпрометировал аккаунты Tesla в Твиттере и взломал веб-сайт компании, похоже, был больше заинтересован в детских розыгрышах, а не в использовании возможности распространять прибыльное вредоносное ПО, выманивать учетные данные или причинять другой вред невиновным потребителям.

С root‑доступом же можно легко удалить любое лишнее приложение.

С root‑доступом же можно легко удалить любое лишнее приложение.