Что такое микроконтроллер ESP8266. Как начать работу с ESP8266. Какие особенности делают ESP8266 популярным для IoT-устройств. Какие типы проектов можно реализовать на базе ESP8266. Как запрограммировать ESP8266 с помощью Arduino IDE.

Что такое микроконтроллер ESP8266

ESP8266 — это недорогой и мощный микроконтроллер со встроенным модулем Wi-Fi, разработанный компанией Espressif Systems. Он обладает следующими ключевыми характеристиками:

- 32-битный процессор Tensilica Xtensa LX106 с тактовой частотой 80 МГц

- 64 КБ ОЗУ для инструкций и 96 КБ ОЗУ для данных

- Встроенный Wi-Fi модуль с поддержкой протоколов 802.11 b/g/n

- 16 GPIO-выводов общего назначения

- 10-битный АЦП

- Поддержка интерфейсов SPI, I2C, UART

- Низкое энергопотребление и несколько режимов сна

Благодаря своей функциональности и доступной цене ESP8266 стал очень популярной платформой для создания IoT-устройств и «умных» гаджетов с подключением к Wi-Fi.

Популярные платы разработки на базе ESP8266

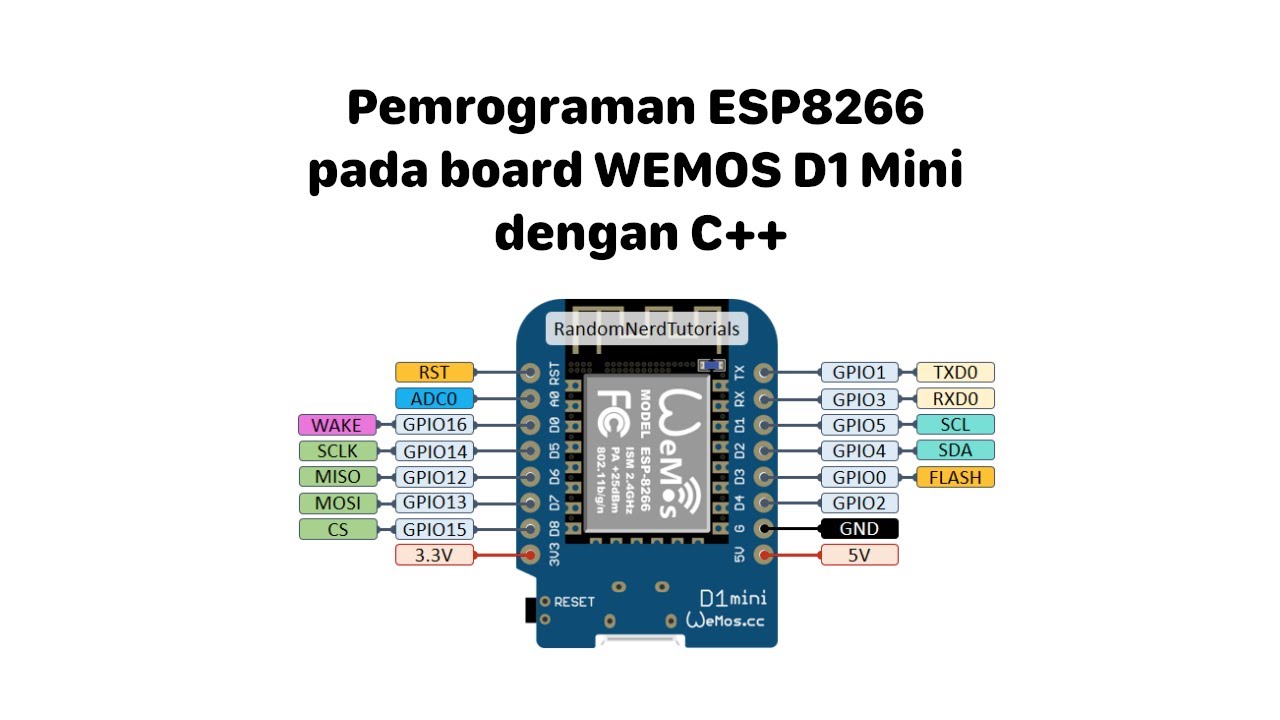

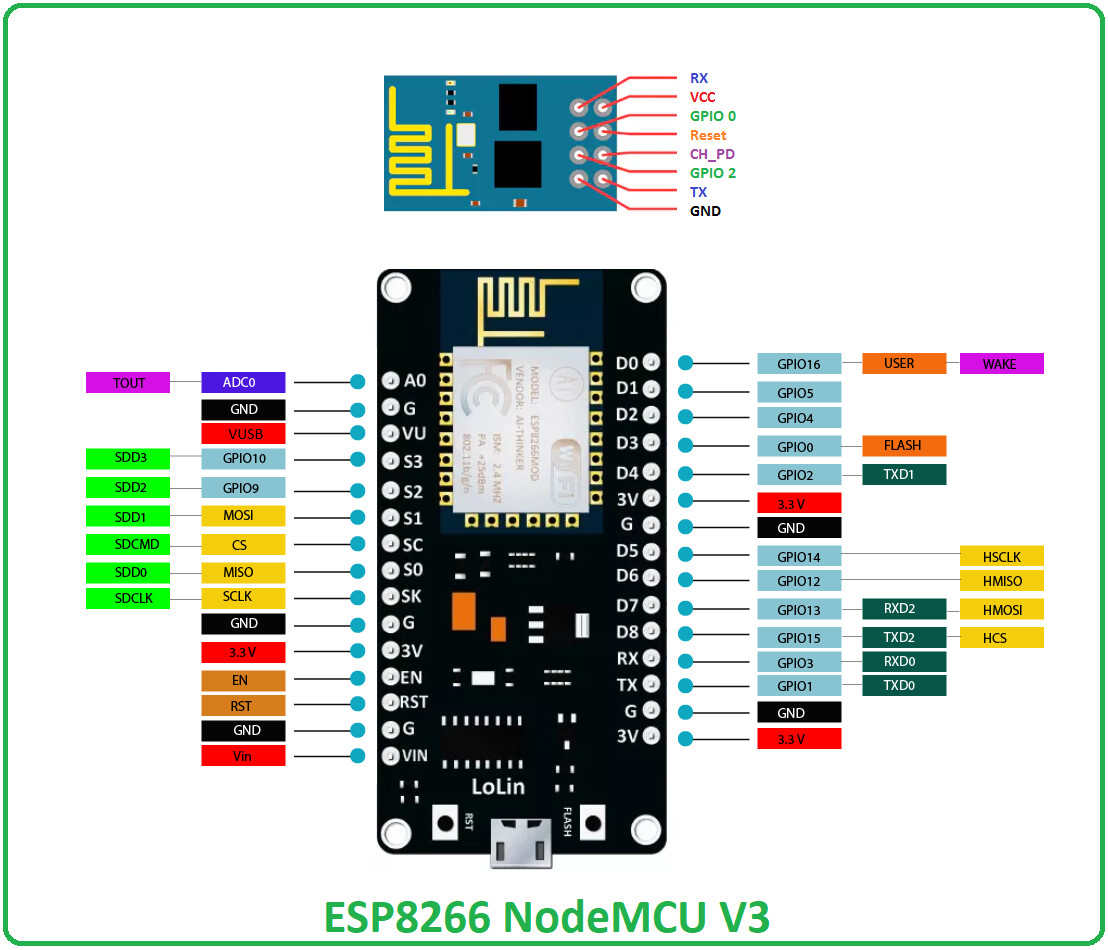

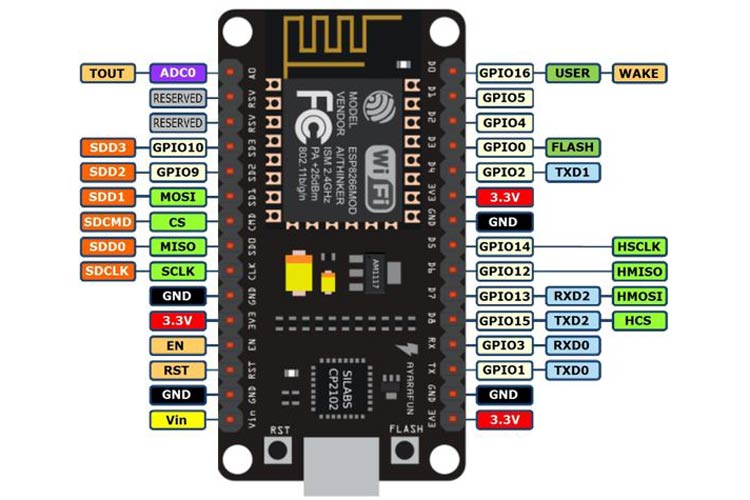

Для удобства прототипирования и разработки существует множество плат с установленным на них микроконтроллером ESP8266. Наиболее распространенные варианты:

- NodeMCU — одна из самых популярных плат с USB-интерфейсом для программирования

- WeMos D1 Mini — компактная плата с минимальным набором компонентов

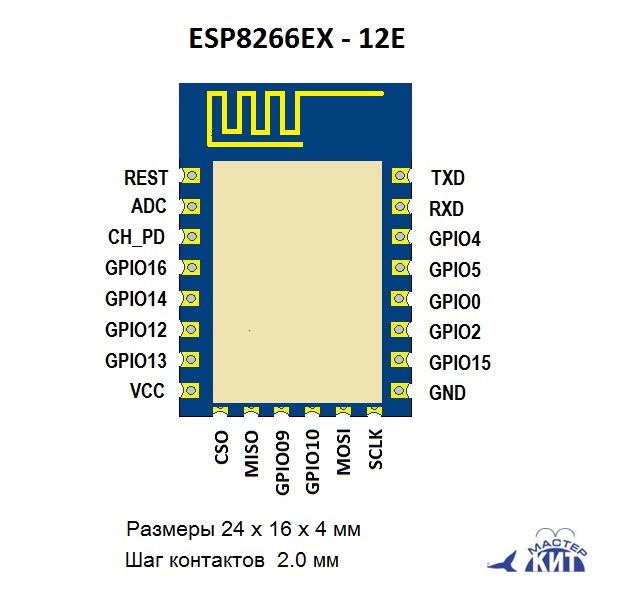

- ESP-01 — простейший модуль только с ESP8266 и минимумом выводов

- ESP-12E/F — модуль с большим количеством доступных GPIO

Эти платы упрощают подключение и программирование ESP8266, делая его доступным даже для начинающих разработчиков.

Как начать работу с ESP8266

Чтобы начать использовать ESP8266 для своих проектов, необходимо выполнить следующие шаги:

- Выбрать и приобрести плату разработки на базе ESP8266 (например, NodeMCU или WeMos D1 Mini)

- Установить среду разработки Arduino IDE

- Добавить поддержку ESP8266 в Arduino IDE через менеджер плат

- Подключить плату к компьютеру через USB-кабель

- Выбрать нужную плату и порт в настройках Arduino IDE

- Написать или загрузить готовый скетч для тестирования (например, мигание светодиодом)

- Скомпилировать и загрузить скетч на плату

После этих шагов ESP8266 будет готов к использованию в ваших проектах. Вы сможете подключать различные датчики, управлять устройствами и обмениваться данными через Wi-Fi.

Особенности программирования ESP8266

ESP8266 можно программировать на нескольких языках и платформах:

- Arduino IDE — самый простой способ для начинающих, использует язык C++

- MicroPython — реализация Python для микроконтроллеров

- Lua — встроенный язык сценариев

- ESP-IDF — официальный фреймворк от Espressif на C

При программировании ESP8266 следует учитывать некоторые особенности:

- Ограниченный объем памяти требует оптимизации кода

- Необходимо корректно обрабатывать подключение к Wi-Fi

- Важно использовать энергоэффективные режимы для экономии заряда батареи

- Следует учитывать особенности работы с EEPROM и файловой системой

Правильный подход к программированию позволит максимально эффективно использовать возможности ESP8266 в проектах.

Популярные области применения ESP8266

Благодаря своим характеристикам ESP8266 нашел применение во многих сферах:

- Умный дом — управление освещением, климатом, безопасностью

- Носимая электроника — фитнес-трекеры, умные часы

- Промышленный IoT — мониторинг оборудования, сбор данных с датчиков

- Робототехника — управление роботами через Wi-Fi

- Метеостанции — сбор и передача погодных данных

- Системы безопасности — камеры видеонаблюдения, датчики движения

ESP8266 позволяет легко добавить подключение к интернету практически в любое устройство, открывая новые возможности для автоматизации и удаленного управления.

Примеры проектов на базе ESP8266

Вот несколько интересных проектов, которые можно реализовать с помощью ESP8266:

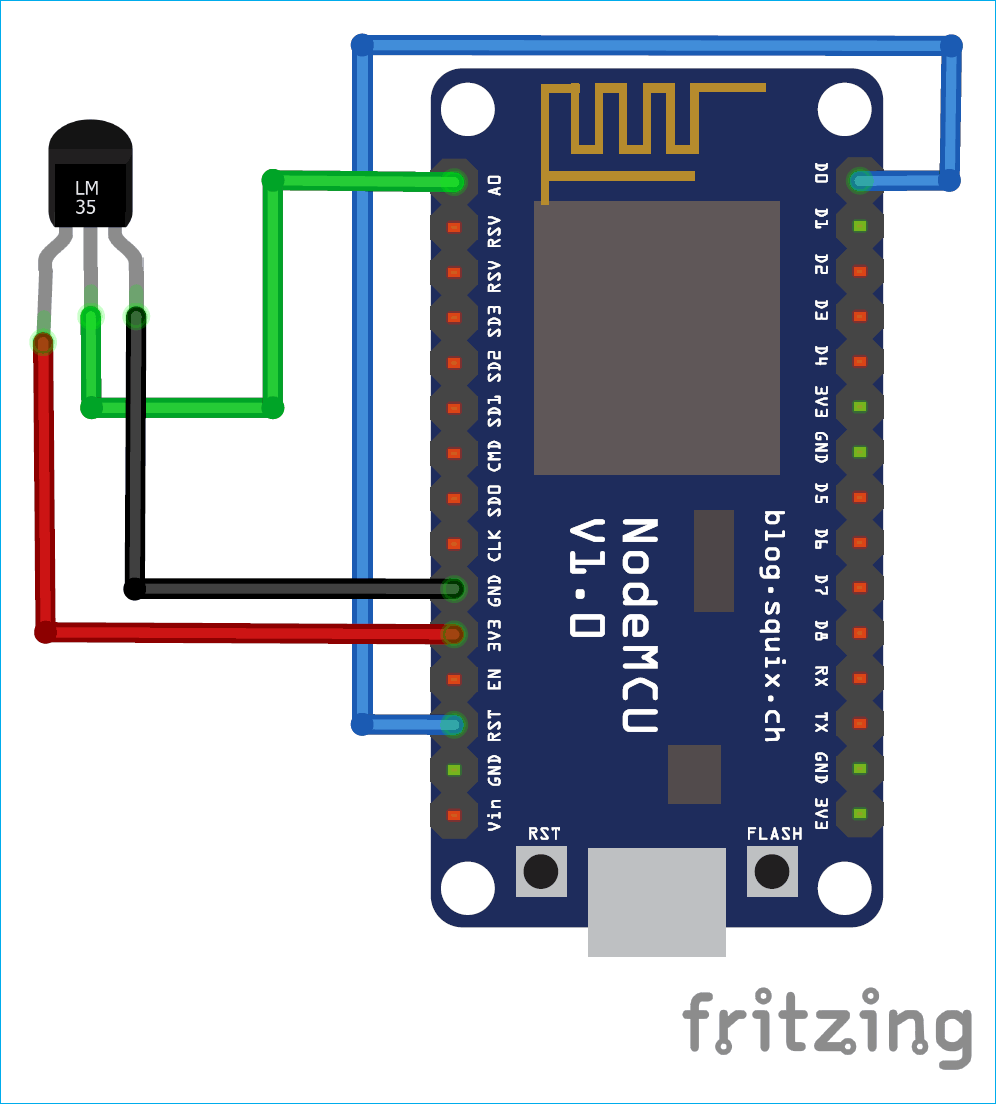

- Метеостанция с отправкой данных на сервер

- Система умного полива растений

- Удаленное управление бытовыми приборами

- Беспроводной датчик открытия двери/окна

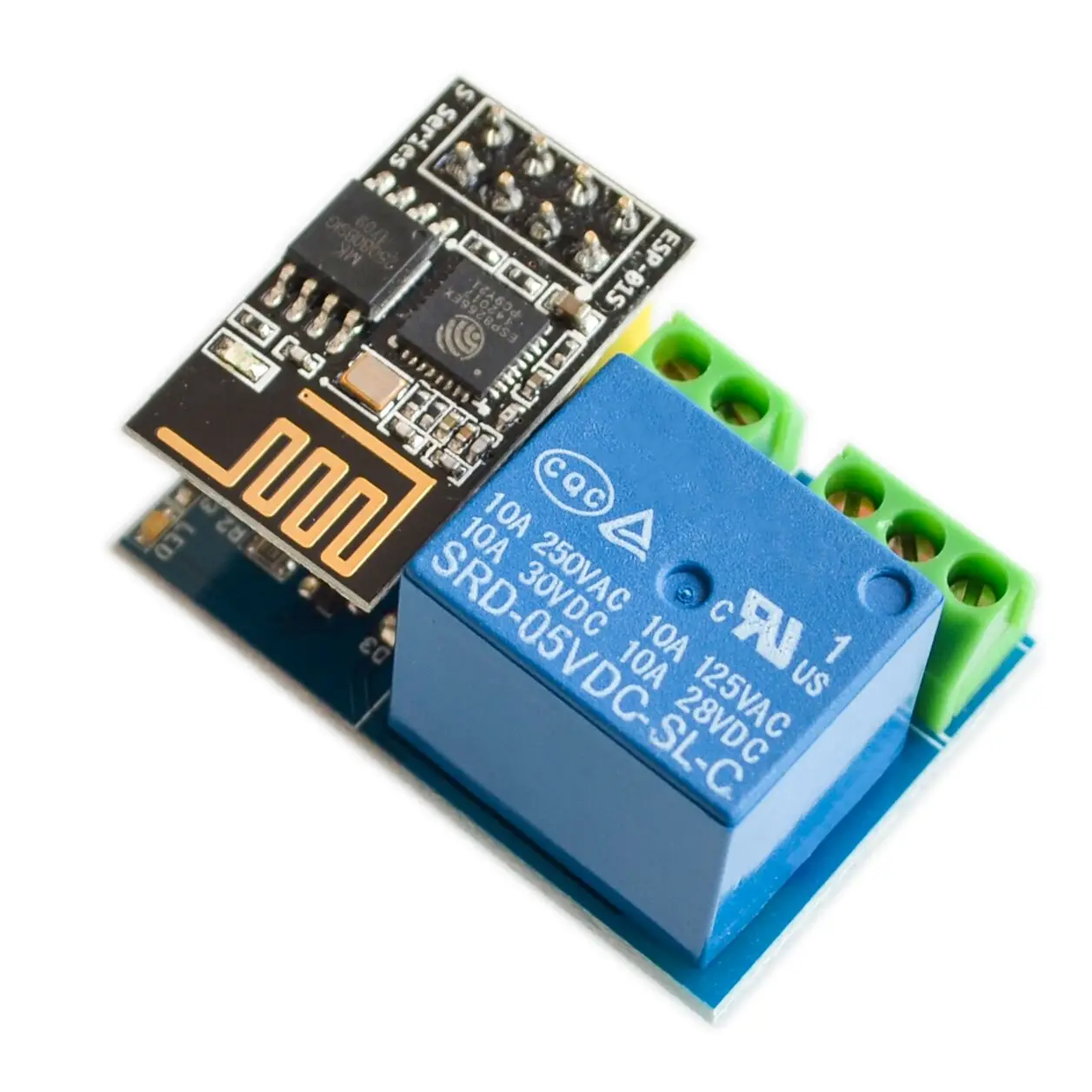

- Wi-Fi реле для управления освещением

- Счетчик посетителей с web-интерфейсом

- Система оповещения о протечке воды

Эти проекты демонстрируют широкие возможности применения ESP8266 в различных областях IoT и умного дома.

Преимущества использования ESP8266

- Низкая стоимость — один из самых доступных микроконтроллеров с Wi-Fi

- Встроенный Wi-Fi модуль — не требуется дополнительных компонентов

- Высокая производительность — 32-битный процессор с частотой до 160 МГц

- Богатая экосистема — множество библиотек и готовых проектов

- Низкое энергопотребление — подходит для автономных устройств

- Компактные размеры — легко интегрируется в небольшие устройства

Эти факторы делают ESP8266 отличным выбором для быстрого прототипирования и создания недорогих IoT-устройств.

Ограничения и недостатки ESP8266

При работе с ESP8266 следует учитывать некоторые ограничения:

- Ограниченный объем памяти — 96 КБ ОЗУ и 4 МБ флэш-памяти

- Отсутствие аппаратной поддержки HTTPS

- Только один АЦП с низким разрешением (10 бит)

- Нестабильная работа при высоких температурах

- Отсутствие встроенного USB-интерфейса (нужен дополнительный USB-UART преобразователь)

Понимание этих ограничений поможет правильно выбрать задачи, для которых подходит ESP8266, и избежать проблем при разработке.

Заключение

ESP8266 стал настоящим прорывом в мире IoT, сделав разработку подключенных устройств доступной для широкого круга энтузиастов и профессионалов. Благодаря своей низкой стоимости, высокой функциональности и простоте использования, этот микроконтроллер открыл новые возможности для создания умных устройств и систем автоматизации.

Несмотря на некоторые ограничения, ESP8266 остается отличным выбором для многих проектов, особенно на этапе прототипирования и тестирования идей. С развитием технологий появляются более мощные альтернативы, такие как ESP32, но ESP8266 по-прежнему занимает важное место в мире IoT благодаря своей доступности и обширной экосистеме.

ШЛЮЗ СВЯЗИ: ESP8266 и преобразователь MAX485 | Варианты подключения | Облачная SCADA

Одним из самых бюджетных вариантов шлюза связи для комплекса DispSky, является использование Wifi-модуля, основанного на чипе ESP8266, совместно с модулем-преобразователем, основанном на чипе MAX485.

ESP8266 подключается к серверам DispSky через WiFi-канал связи, затем полученные пакеты преобразуются и передаются по шине интерфейса RS485, при этом не требуется «белый» IP-адрес. В свою очередь, к шине интерфейса RS485 могут быть подключены различные устройства для опроса, такие как: контроллеры, модули, считыватели, счётчики электроэнергии, расходомеры и прочее.

Для подключения могут использоваться различные модули, основанные на чипе ESP8266:

ESP-01, ESP-07, ESP12, NodeMcu и другие. В качестве преобразователя UART TTL в RS485 также возможно использовать модули, основанные на различных микросхемах, в том числе и неуправляемых. Для стабильной работы мы рекомендуем использовать модули, основанные на микросхеме MAX485.

Для стабильной работы мы рекомендуем использовать модули, основанные на микросхеме MAX485.

.

Дальнейшие инструкции описывают подключение контроллера Овен ПЛК110-M v2 по интерфейсу RS485, с помощью модуля ESP-01 и преобразователя на основе микросхемы MAX485. Опрос происходит по протоколу Modbus RTU. Аналогичным образом к комплексу DispSky можно подключить и другие устройства, поддерживающие интерфейс RS485, при этом обеспечивается широкий спектр различных протоколов опроса. Такими устройствами могут быть контроллеры и модули ввода-вывода, счётчики электроэнергии, регистраторы, считыватели, расходомеры и другие устройства.

Для подключения к комплексу DispSky необходимо:

В контроллере:

Для того, чтобы контроллер опрашивался комплексом DispSky, необходимо сформировать на нём модуль Modbus RTU Slave. При этом, будет опрашиваться любой контроллер, любого производителя, поддерживающий указанный стандарт — Modbus RTU.

Для работы с контроллером Овен ПКЛ110-М v2 необходимо запустить среду разработки CoDeSys v2.3

Создайте пользовательское программное обеспечение в контроллере Овен ПЛК-110.

Перейдите: «Ресурсы» (1) -> «Конфигурация ПЛК» (2) -> «Modbus (slave)» (3) -> «RS-485» (4), обратите внимание на настройки интерфейса (5), протокол (6) и добавьте регистры для опроса (7):

Сформируйте прошивку и запустите контроллер.

.

В модуле ESP8266:

Скачайте скетч и откройте его при помощи среды разработки Arduino IDE:

- Укажите имя своей WiFi сети

- Укажите пароль своей WiFi сети

- Укажите адрес сервера DispSky «s1.dispsky.ru»

- Укажите порт сервера DispSky «5010»

- Придумайте свой уникальный код состоящий из 12-ти любых ASCII символов

- Установите параметры интерфейса RS485

Подключите модуль ESP8266 к Вашему компьютеру, сформируйте прошивку и загрузите её в микроконтроллер.

.

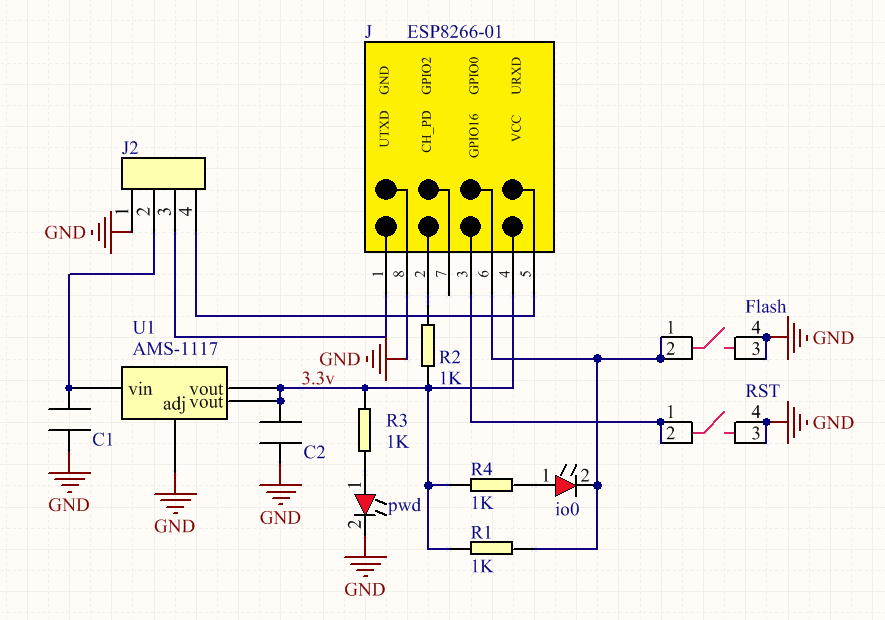

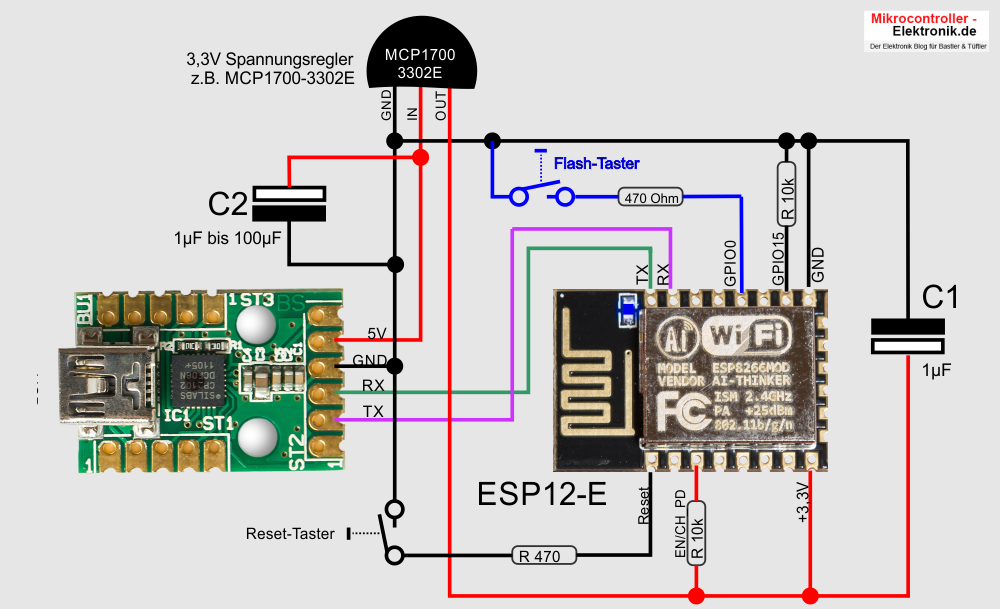

Соедините модули между собой согласно схеме:

Подключите линию интерфейса RS485 к контроллеру, и подайте питание на модуль ESP8266. Обратите внимание, что для стабильной работы модулю требуется качественное питание 3,3 В.

.

В личном кабинете DispSky:

Перейдите в раздел «Конфигурация» (1) -> «Устройства» (2), добавьте (3) новый узел связи (4) (Для этого нажмите правой кнопкой мыши на свободной области поля «устройства»):

.

Во всплывающем окне введите параметры узла связи:

- Придумайте название

- Выберите режим настройки — HF2211

- Введите код, который вы указали в скетче

.

Нажмите правой кнопкой мыши на узел связи, добавьте устройство;

.

Во всплывающем окне введите параметры устройства:

- Придумайте название

- Выберите протокол — Modbus поверх TCP (RTU)

- Введите идентификатор (адрес) устройства.

Устанавливается в среде разработки, по умолчанию — 1

Устанавливается в среде разработки, по умолчанию — 1

В дереве устройств появится добавленное устройство. Галка зеленного цвета означает корректно выполненные настройки и наличие устройства на связи с комплексом DispSky

.

Для просмотра и добавления регистров для опроса в контроллере нажмите на кнопку «Теги»:

.

Для добавления тегов нажмите кнопку «Добавить» (1) и введите параметры регистров (2):

.

При выборе адресов учитывайте расположение регистров в разделе «Конфигурация ПЛК»:

.

Проконтролировать передачу данных возможно в настройках соединения, путем выбора вкладки «Диагностика»:

.

Для удобного и наглядного контроля за параметрами программы Вы можете сделать мнемосхему и видеть все показатели в ОнЛайн режиме в личном кабинете из любой точки в мире.

Использование микросхемы криптозащиты ATECC508A от Microchip совместно с ОС Mongoose + ESP8266 + Google IoT Core

Настройка макета

Далее следует установить Google IoT Core, следуя инструкциям в руководстве.

В этом же руководстве описан процесс создания проектов и реестров устройств (device registry). На данном этапе настройки пока не следует генерировать ключи или создавать проект устройства.

Инициализация устройства

Запускаем команду «mos flash esp8266» для установки Mongoose OS на плату NodeMCU.

Запускаем команду «mos wifi SSID PASS» для включения WiFi.

НастройкаECC508A

Запускаем команду «mos config-set sys.atca.enable=true»

Убеждаемся, что криптографическая микросхема успешно обнаружена:

$ mos -X atca-get-config

Using port /dev/ttyUSB0

AECC508A rev 0x5000 S/N 0x012352aad1bbf378ee, config is locked, data is locked

0x01, 0x23, 0x52, 0xaa,

…

Если разделы памяти устройства с настройками и данными автоматически не перешли в защищенное состояние «locked», то следует выполнить настройку криптографического чипа перед продолжением дальнейших операций. В дальнейшем примере будем считать, что slot 0 задействован для хранения приватных ключей ECC, а генерация ключей активирована.

В дальнейшем примере будем считать, что slot 0 задействован для хранения приватных ключей ECC, а генерация ключей активирована.

Генерируем ключ:

$ mos -X atca-gen-key 0 ec_public.pem —dry-run=false

Using port /dev/ttyUSB0

AECC508A rev 0x5000 S/N 0x012352aad1bbf378ee, config is locked, data is locked

Generated new ECC key on slot 0

Wrote ec_public.pem

Создаем объект GCP-устройства (GCP — Google Cloud Platform):

$ gcloud beta iot devices create $DEVICE_ID —project=$PROJECT —region=$REGION —registry=$REGISTRY —public-key path=ec_public.pem,type=es256

Конфигурируем настройки GCP-устройства:

mos config-set mqtt.enable=true mqtt.server=mqtt.googleapis.com:8883 mqtt.ssl_ca_cert=ca.pem sntp.enable=true gcp.enable=true gcp.project=$PROJECT gcp.region=$REGION gcp.registry=$REGISTRY gcp.device=$DEVICE_ID device.id=$DEVICE_ID gcp.key=ATCA:0 sys.atca.enable=true debug.stderr_topic=/devices/$DEVICE_ID/events/log debug. stdout_topic=/devices/$DEVICE_ID/events/log

stdout_topic=/devices/$DEVICE_ID/events/log

Тестирование

Запускаем команду «mos ui» для получения доступа к пользовательскому Web-интерфейсу. Указываем адрес устройства (последовательный порт) для подключения и выполняем перезагрузку устройства. В окне пользовательского интерфейса должны появиться сообщения:

…

mgos_wifi_setup_sta WiFi STA: Connecting to SSID

mgos_i2c_create I2C GPIO init ok (SDA: 12, SCL: 14)

mgos_atca_init ATECC508 @ 0x60: rev 0x5000 S/N 0x12352aad1bbf378ee, zone lock status: yes, yes; ECDH slots: 0x0c

…

mgos_gcp_init GCP client for my-project/us-central1/my-registry/my-es256-device, EC(ATCA) key in ATCA:0

…

mgos_mqtt_ev MQTT Connect (1)

ATCA:0 ECDSA sign ok

mgos_mqtt_ev MQTT CONNACK 0

mgos_mqtt_ev Subscribing to ‘my-es256-device/rpc’

mgos_mqtt_ev Subscribing to ‘my-es256-device/rpc/#’

. ..

..

Здесь «EC(ATCA) key in ATCA:0 part» означает, что slot 0 криптографического чипа ATECC508A задействован.

«ATCA:0 ECDSA sign ok» означает ,что ATCA:0 используется для авторизации доступа в ходе рукопожатия в протоколе MQTT.

Далее, прошивка, загруженная в устройство по умолчанию, каждый раз при нажатии пользователем кнопки «Flash» будет выводить в пользовательский интерфейс MQTT-сообщение:

Published: yes topic: /devices/my-es256-device/events message: {«free_ram»:30080,»total_ram»:51912}

Взлом Wi-Fi с помощью ESP8266

Блог о внутренней безопасности / Безопасность данных

Коди Кинзи

|

4 мин чтения

|

Последнее обновление 29 января 2021 г.

Содержание

Микроконтроллер ESP8266 — это дешевый и мощный модуль IoT со встроенным Wi-Fi, который можно запрограммировать на ряде популярных языков. В подкасте «Инструменты безопасности» мы рассмотрим некоторые из популярных инструментов Стефана Кремзера для взлома Wi-Fi на базе ESP8266.

Загрузить полную шпаргалку Netcat

Что такое ESP8266

Если вы когда-либо покупали интеллектуальную лампочку, выключатель питания или камеру IoT другого производителя, вероятно, у вас уже есть микроконтроллер ESP8266. Китайская полупроводниковая компания Espressif создала ESP8266 как доступную платформу для простого создания интеллектуальных продуктов с подключением к Wi-Fi. Крошечные микроконтроллеры обладают удивительной функциональностью в надежном и недорогом корпусе, став еще более популярными после того, как хакеры перенесли удобный для начинающих язык Arduino IDE на ESP8266.

Легкое прототипирование инструментов безопасности Wi-Fi стало возможным благодаря созданию макетных плат с микроконтроллером esp8266, установленным на печатной плате с интерфейсом USB для упрощения программирования. К ним относятся NodeMCU и D1 mini, пожалуй, самые популярные платы для разработки ESP8266. С этими платами легко работать новичкам, использующим такие популярные языки, как Arduino, MicroPython и Lua.

К ним относятся NodeMCU и D1 mini, пожалуй, самые популярные платы для разработки ESP8266. С этими платами легко работать новичкам, использующим такие популярные языки, как Arduino, MicroPython и Lua.

Как запрограммировать ESP8266

В микроконтроллерах, таких как ESP8266, отсутствуют многие функции полноценных компьютеров, таких как Raspberry Pi. Самая большая разница в том, что у микроконтроллера нет операционной системы. Вместо этого нам нужно запрограммировать то, что мы хотим, чтобы микроконтроллер делал, а затем загрузить его для запуска в цикле.

Вам не нужно быть программистом, чтобы использовать его — вы можете загрузить и опробовать инструменты, написанные другими людьми, не понимая, как работает программирование.

Для начала загрузите Arduino IDE, добавьте ESP8266 в список плат и подключите плату ESP8266 через USB. Затем выберите плату разработки, которую вы используете, и прошейте на нее загруженный код, например, деаутентификацию Wi-Fi Стефана Кремзера.

ESP8266 Атаки деаутентификации

Одной из самых мощных возможностей ESP8266 является запись практически любого типа Wi-Fi-пакета с нуля. Стефан Кремсер использовал эту тактику для создания серии инструментов безопасности, которые используют серьезные недостатки в стандарте Wi-Fi WPA2.

Маршрутизаторы Wi-Fiмогут отправлять сообщение, называемое пакетом отмены аутентификации, на любое подключенное устройство, чтобы разорвать текущее соединение Wi-Fi. Точно так же пакет разъединения сообщает устройству об отключении, когда оно покидает зону покрытия сети WI-FI. Wi-Fi Deauther Стефана использует ESP8266 для подделки этих сообщений, которые могут отключить любое целевое устройство в пределах досягаемости от подключения к Wi-Fi.

Хакеры могут использовать Deauther для управления атаками Wi-Fi с помощью удобного для мобильных устройств веб-интерфейса, встроенного в дизайн. Если хакер хочет собрать рукопожатия WPA, чтобы попытаться подобрать пароль сети Wi-Fi, Wi-Fi Deauther может сгенерировать рукопожатие для захвата из любой сети WPA2 с подключенными клиентами.

Когда пакеты деаутентификации и диссоциации отправляются непрерывно, устройства Wi-Fi, такие как ноутбуки и камеры безопасности IoT, вообще перестанут подключаться. По сути, это атака глушения на основе протокола, но в отличие от атак глушения, которые полагаются на мощность необработанного сигнала для подавления соединения, ESP8266 — это просто действительный (хотя и поддельный) пакет, который вызывает неоднократное прерывание любого близлежащего канала Wi-Fi. Будущий стандарт WPA3 исправляет это, делая невозможным подделку пакетов де-аутентификации, но до тех пор, пока новый стандарт не станет широко использоваться, большинство сетей остаются уязвимыми для этой уязвимости.

Анализ пакетов

Помимо трансляции по Wi-Fi, ESP8266 также может прослушивать. Библиотека Stefan Arduino PCAP может считывать основную информацию о ближайших сетях с помощью Wireshark, используя ESP в качестве сетевого адаптера. Хотя возможность перехвата пакетов не идеальна, Стефан все же смог использовать более ограниченные доступные данные о пакетах для создания ряда полезных инструментов перехвата.

Вы можете использовать анализатор пакетов и Детектор деаутентификации, чтобы предупредить вас, если идет атака деаутентификации, путем перехвата подозрительного количества пакетов деаутентификации. Если кто-то начнет использовать такой инструмент, как Deauther, против устройства в вашей сети, детектор Deauth обнаружит поток поддельных пакетов и предупредит вас о том, что ваша сеть стала мишенью.

ESP8266 также можно использовать для мониторинга всех пакетов, проходящих вокруг вас, с помощью монитора пакетов Wi-Fi. Этот инструмент может отслеживать количество точек доступа и устройств, передающих по каждому каналу, а также количество и тип отправляемых пакетов.

Одна вещь, которую ESP8266 не может сделать, — это перехватить четырехстороннее рукопожатие WPA2, необходимое для взлома пароля Wi-Fi. Пакетные данные, к которым обращается ESP8266, усекаются и не содержат информации, необходимой для попытки взлома с помощью таких инструментов, как Aircrack-ng. Однако мы все еще можем узнать о производителе маршрутизатора и любых устройствах, использующих Wi-Fi поблизости, включая информацию о типах отправляемых пакетов.

Подмена маяка

Стефан запрограммировал ESP8266 для подделки пакета маяка, который является типом пакета, используемого точкой доступа Wi-Fi для объявления своего имени и основной информации всем, кто находится в зоне действия. Именно эти пакеты заставляют устройство отображать сеть в списке «близлежащих сетей», который отображается, когда вы ищете сеть для присоединения. Подделывая эти пакеты-маяки, ESP8266 может имитировать появление любой сети для любых устройств в радиусе действия.

Инструмент Стефана, называемый Beacon Spammer, может легко создавать до тысячи поддельных сетей одновременно, позволяя вам определить, какие сетевые имена он должен создавать. Хакер, добавляющий наиболее распространенные имена открытых сетей Wi-Fi в этот список и активирующий Beacon Spammer, может привести к тому, что находящиеся поблизости интеллектуальные устройства перестанут использовать рандомизацию MAC-адресов при попытке подключения к знакомым фальшивым сетям.

Это означает две вещи. Во-первых, ESP8266 может привести к тому, что близлежащие устройства перестанут использовать рандомизированные MAC-адреса для защиты конфиденциальности, что делает их уязвимыми для отслеживания. Во-вторых, ESP8266 может определить, какие сетевые имена с наибольшей вероятностью позволят злоумышленнику захватить подключение для передачи данных устройства, пробуя множество возможностей и ожидая реакции от целевого устройства.

Во-первых, ESP8266 может привести к тому, что близлежащие устройства перестанут использовать рандомизированные MAC-адреса для защиты конфиденциальности, что делает их уязвимыми для отслеживания. Во-вторых, ESP8266 может определить, какие сетевые имена с наибольшей вероятностью позволят злоумышленнику захватить подключение для передачи данных устройства, пробуя множество возможностей и ожидая реакции от целевого устройства.

Маленькая упаковка, большой потенциал

Для такого небольшого и недорогого устройства довольно примечательно, что этот микроконтроллер может проверять близлежащие устройства на наличие сетей, к которым они будут автоматически подключаться, вообще запрещать устройству подключаться к сети или даже обнаруживать атаки Wi-Fi в прогресс. Эти возможности продолжают делать ESP8266 захватывающей платформой для хакеров, чтобы продвигать то, что создал Стефан, еще дальше, разрабатывая инструменты, которые переопределяют, насколько дешевой может быть атака.

Независимо от того, хотите ли вы обнаружить хакеров, нацеленных на вашу сеть, с помощью Deauth Detector или начать самостоятельно взламывать сети с помощью Deauther, плата разработки D1 Mini или NodeMCU на базе ESP8266 поможет вам начать работу гораздо дешевле, чем даже самая дешевая Raspberry Pi.

Стефан превратил этот микроконтроллер в серию как наступательных, так и защитных хакерских инструментов для всех, кто интересуется изучением проблем, скрывающихся в повседневной безопасности Wi-Fi. Прежде чем вы выберете один из них, вы должны знать, что они несовместимы с устройствами Wi-Fi с частотой 5 ГГц, и всегда помните, что нацеливание на устройства, на тестирование которых у вас нет разрешения, является незаконным и считается атакой типа «отказ в обслуживании». в беде.

Если вы хотите следить за проектами Стефана по созданию хакерских инструментов с помощью ESP8266 и Arduino, вы можете ознакомиться с его работой или взять одну из его пользовательских плат на его веб-сайте Spacehuhn.com.

Что вам следует сделать сейчас

Ниже приведены три способа, которыми мы можем помочь вам начать путь к снижению риска данных в вашей компании:

- Запланируйте демонстрационный сеанс с нами, где мы можем показать вам, ответить на ваши вопросы и помочь вы увидите, подходит ли вам Варонис.

- Загрузите наш бесплатный отчет и узнайте о рисках, связанных с раскрытием данных SaaS.

- Поделитесь этой записью в блоге с теми, кого вы знаете, кому будет интересно ее прочитать. Поделитесь им с ними по электронной почте, LinkedIn, Twitter, Reddit или Facebook.

Коди Кинзи

Коди Кинзи — исследователь безопасности, специализирующийся на разведке с открытым исходным кодом и безопасности Wi-Fi. Он преподает кибербезопасность новичкам на двух популярных каналах YouTube под названием Hak5 и Null Byte, а также организует тренинги по кибербезопасности и информационные мероприятия в Лос-Анджелесе.

Получите бесплатную оценку рисков

Вы не можете защитить то, что, как вы не знаете, уязвимо.

Дайте нам 90 минут вашего времени, и мы создадим бесплатную оценку рисков, которая откроет вам глаза на ваши неизвестные слабые места — быстро и без дополнительной работы.

Продолжайте читать

200+ самодельных IoT-проектов на базе ESP8266 со схемой и кодом

ESP8266 содержит встроенный 32-битный процессор с низким энергопотреблением, ПЗУ и ОЗУ. Это полное и автономное сетевое решение Wi-Fi, которое может нести программные приложения как автономное устройство или подключенное к микроконтроллеру (MCU). Модуль имеет встроенную прошивку AT Command для использования с любым MCU через COM-порт. Давайте теперь посмотрим на некоторые проекты ESP8266.

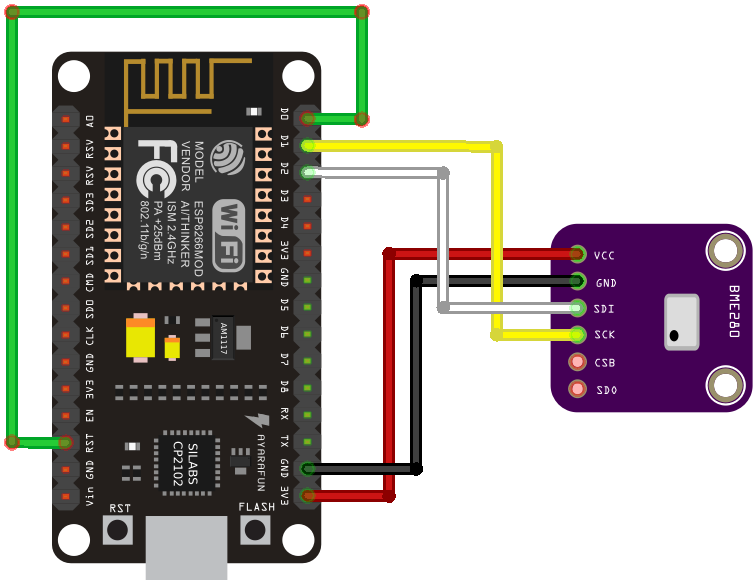

Вот набор простых проектов ESP8266, которые реализованы с использованием различных датчиков и модулей. Подробное руководство вместе с кодом и схемой облегчит понимание учащимися.

-

Admin25 марта 2023 г.

0 332

ОбзорВ этом проекте мы создадим собственную тепловизионную камеру, используя ESP8266 и массивный температурный датчик AMG8833 8×8. Мы визуализируем тепловое изображение на экране ILI9341. Эта самодельная тепловизионная камера портативна, потому что она…

Подробнее » -

Admin17 марта 2023 г.

0 292

ОбзорВ этом руководстве мы углубимся в процесс сопряжения 16-разрядного модуля АЦП ADS1115 с микроконтроллером ESP8266. Плата ADS1115 представляет собой аналого-цифровой преобразователь (АЦП) с высоким разрешением, который можно использовать с различными микроконтроллерами,…

Подробнее » -

Admin1 января 2023 г.

0 3 559

ОбзорВ этом уроке мы узнаем, как сделать интеллектуальную доску объявлений, управляемую через Интернет, с ESP8266 и матричным светодиодным дисплеем. Традиционные методы написания уведомления на бумаге и предоставления информации человеку…

Подробнее » -

Admin25 декабря 2022 г.