Как осуществить прослушку мобильного телефона. Какие существуют законные и незаконные способы прослушивания звонков. Обзор программ и устройств для перехвата телефонных разговоров. Возможно ли прослушать чужой телефон удаленно.

Технические способы прослушивания телефонных разговоров

Существует несколько технических методов для перехвата и прослушивания телефонных разговоров:

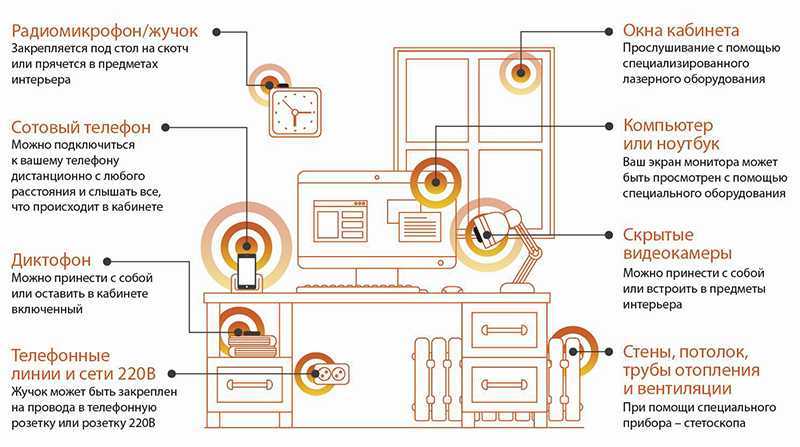

- Использование специализированного оборудования для перехвата радиосигналов сотовой связи. Такие системы очень дорогие и доступны только спецслужбам.

- Установка программного обеспечения для прослушки непосредственно на целевой телефон. Требует физического доступа к устройству.

- Использование уязвимостей в протоколах сотовой связи для перехвата трафика. Например, атака ReVoLTE на сети VoLTE.

- Перехват трафика через фальшивые базовые станции (IMSI-catchers). Позволяет прослушивать разговоры в радиусе действия станции.

- Взлом учетных записей облачных сервисов для доступа к резервным копиям и данным телефона.

Программы для прослушивания телефонных разговоров

На рынке существует множество приложений, позиционирующих себя как средства для прослушки телефонов. Наиболее известные из них:

- mSpy — позволяет отслеживать SMS, звонки, местоположение и активность в мессенджерах

- FlexiSPY — имеет функции записи звонков и удаленного включения микрофона

- Hoverwatch — скрытно записывает звонки и окружающие звуки

- SpyBubble — отслеживает звонки, сообщения и интернет-активность

- Spyzie — предоставляет доступ к журналу вызовов, SMS и данным из мессенджеров

Законные способы прослушивания телефонных разговоров

Существуют некоторые легальные способы прослушивания телефонных разговоров при наличии соответствующих оснований:

- Прослушивание сотрудников на рабочем месте с их согласия

- Родительский контроль за несовершеннолетними детьми

- Прослушивание собственного телефона или телефона супруга с разрешения

- Прослушивание по решению суда в рамках оперативно-розыскных мероприятий

Во всех остальных случаях несанкционированное прослушивание является незаконным и может повлечь уголовную ответственность.

Возможно ли удаленно прослушать чужой телефон

Полностью удаленное прослушивание чужого телефона без физического доступа к нему крайне затруднительно:

- Требуется очень дорогостоящее оборудование, доступное только спецслужбам

- Нужно знать уязвимости в ПО конкретного телефона

- Необходимо обойти системы безопасности операционной системы

- Потребуется взломать учетные записи пользователя в облачных сервисах

Поэтому удаленное прослушивание обычно недоступно рядовым пользователям и требует серьезных технических знаний и ресурсов.

Как защититься от прослушки телефона

Чтобы снизить риск прослушивания вашего телефона, рекомендуется соблюдать следующие меры безопасности:

- Использовать сложные пароли для блокировки телефона и учетных записей

- Не оставлять телефон без присмотра и не давать посторонним

- Регулярно обновлять ПО телефона до последних версий

- Не устанавливать приложения из непроверенных источников

- Использовать антивирусные программы

- Отключать геолокацию и другие сервисы, когда они не нужны

- Проверять подключенные устройства и разрешения приложений

Правовые аспекты прослушивания телефонных разговоров

Согласно законодательству большинства стран, несанкционированное прослушивание телефонных разговоров является незаконным и может повлечь серьезную ответственность:

- Нарушение тайны переписки и телефонных переговоров

- Незаконный сбор и хранение персональных данных

- Нарушение неприкосновенности частной жизни

- Незаконное использование специальных технических средств

В большинстве случаев прослушивание разрешено только по решению суда в рамках оперативно-розыскных мероприятий. Незаконная прослушка может наказываться крупными штрафами и лишением свободы.

Этические вопросы прослушивания телефонов

Помимо юридических аспектов, прослушивание чужих разговоров поднимает серьезные этические вопросы:

- Нарушение права человека на частную жизнь и тайну общения

- Подрыв доверия между людьми

- Злоупотребление технологиями в корыстных целях

- Вторжение в личное пространство человека

- Получение конфиденциальной информации обманным путем

Поэтому перед использованием средств прослушки следует тщательно взвесить все «за» и «против» с этической точки зрения.

Мобильная прослушка

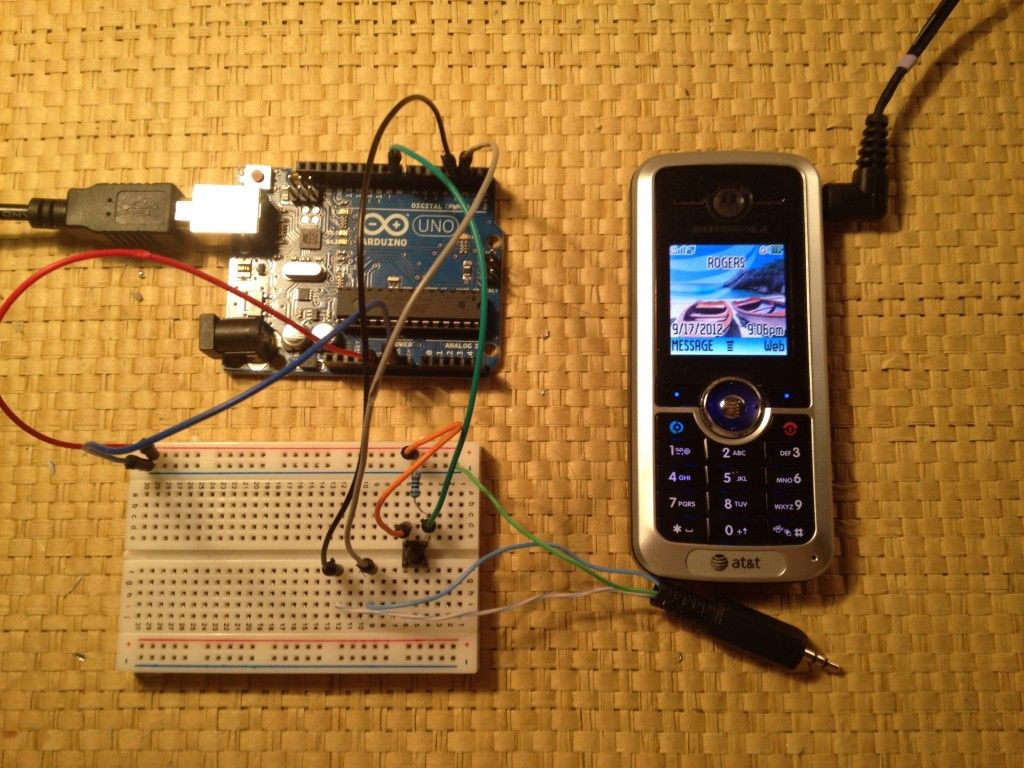

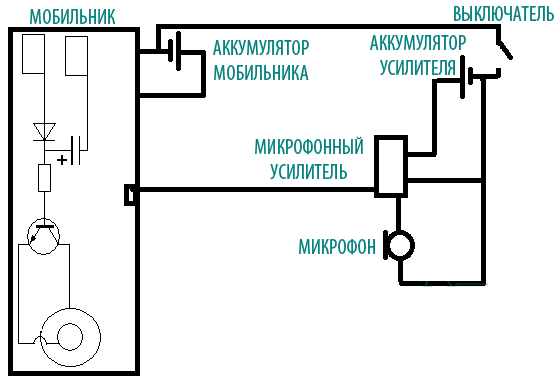

Сегодня мы с вами поговорим о простейшей конструкции жучка на базе старого мобильного телефона. Многие из нас сталкивались с проблемами во время настройки радиожучков, как правило не все схемы из интернета рабочие, а если и даже заработают, настройка жучка достаточно сложный процесс. Погашение гармоник дело трудное, из-за них трудно настроить жук. Дело в том, что жучок может модулировать сигнал сразу на несколько диапазонов, это короткие волны и дистанция жука не будет превышать 10 метров. Вторая проблема радио жучков — это плохая слышимость и помехи. И поэтому сборка жука может отнять у вас пару часов, а настройка может длиться днями, часто терпение лопается и жук летит к стене!

Я вам хочу представить простой вариант переделки мобильного телефона, который будет работать в качестве жучка. Что даст нам эта переделка? Во первых при входящем вызове после 1 — 2 гудка телефон сам по себе поднимает трубку, ни какого звонка или света телефон издавать не будет, и это мало чем будет напоминать телефон. Некоторые опытные жукоделы сейчас подумают, что варианты такой переделки уже предложены, но как правило не часто используется, поскольку все жалуются на плохую чувствительность микрофона, а при добавлении усилительного каскада (часто на одном или двух транзисторах) в звук попадает ужасный фон и голос искажен до неузнаваемости. Согласен с вами, это действительно так, я сам в этом убедился не раз! Но в этой статье эта проблема решена очень интересным способом.

Некоторые опытные жукоделы сейчас подумают, что варианты такой переделки уже предложены, но как правило не часто используется, поскольку все жалуются на плохую чувствительность микрофона, а при добавлении усилительного каскада (часто на одном или двух транзисторах) в звук попадает ужасный фон и голос искажен до неузнаваемости. Согласен с вами, это действительно так, я сам в этом убедился не раз! Но в этой статье эта проблема решена очень интересным способом.

Итак, с чего начать? Во первых нужно подобрать подходящий мобильный телефон, желательно не дорогой и компактный. Для этой цели очень удобно использовать дамские телефоны фирмы panasonic, но подойдет практически любой мобильный телефон, не зависимо от размеров или года выпуска. Рекомендую использовать старые телефоны с черно — белым дисплеем, поскольку их схема более экономична и аккумулятор будет дольше держать заряд. Время работы жучка в первую очередь зависит от емкости аккумулятора.

После подбора телефона его нужно разобрать. Снимаем корпус, динамик, клавиатуру и подушки клавиатуры. Далее, разогреваем паяльник и выпаиваем светодиоды которые играют роль подсветки клавиатуры (если кроме них на телефоне имеются еще светодиоды, их тоже нужно выпаивать, это нужно для того, чтобы телефон не бросался на глаза, помимо этого без светодиодов увеличивается время работы жучка).

Снимаем корпус, динамик, клавиатуру и подушки клавиатуры. Далее, разогреваем паяльник и выпаиваем светодиоды которые играют роль подсветки клавиатуры (если кроме них на телефоне имеются еще светодиоды, их тоже нужно выпаивать, это нужно для того, чтобы телефон не бросался на глаза, помимо этого без светодиодов увеличивается время работы жучка).

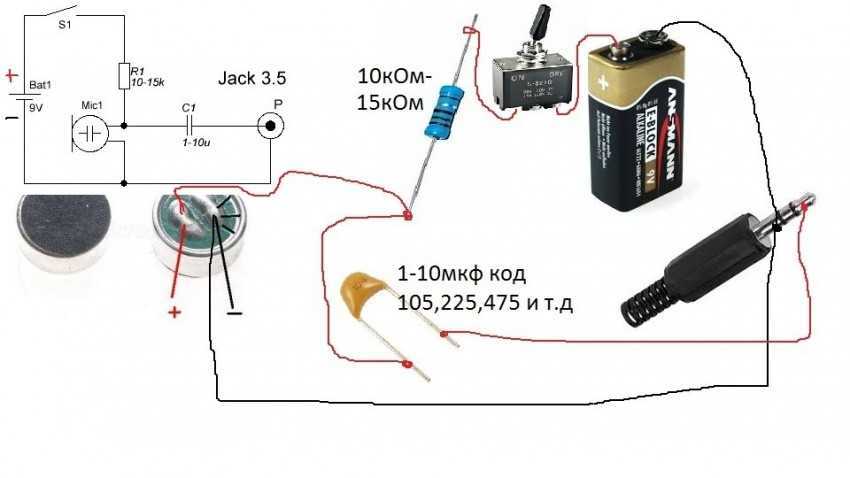

После этого идем в кладовку и ищем старые платы. Нам для переделки нужно совсем не много — один транзистор КТ315, КТ3102 или импортные аналоги типа С9014, С9018, подойдет любой из них (личный совет использовать КТ315). Далее находим резистор, его номинал не критичен, можно использовать резистор с сопротивлением от 2.2 до 15 кОм (я использовал резистор на 10 кОм), еще нам нужен конденсатор и диод. Конденсатор с напряжением от 16 до 50 Вольт (больше нет смыла), емкость конденсатора от 1 до 10 микрофарад (у меня 1 микрофарад). Диод любой, желательно размерами поменьше, например импортный диод типа 1N4007. После того, как все детали уже есть под рукой, начинаем сборку.

Пару слов о том, что мы сейчас будем делать. Мы делаем простой замыкатель кнопки поднятия вызова (зеленая кнопка), кнопка сработает при входящем вызове, сигнал от динамика сначала выпрямим через диод, затем подадим на базу транзистора, этим транзистор откроется и замкнет кнопку. Т.о. мы получаем мобильный жучок который сам по себе поднимает трубку при входящем вызове.

Теперь немного о схеме замыкателя. Тут для начала нужно проверить полярность кнопок. Проверяем при помощи мультиметра. Эмиттер транзистора припаиваем к минусу кнопки, коллектор — к плюсу. К базе нужно припаять резистор, то есть вторая ножка резистора у нас остается свободной. Теперь берем диод и припаиваем его к одному из контактов динамика (не к контактам динамика, а в места где был припаян динамик, а сам динамик выбрасываем). Диод подключаем в прямом направлении, так, чтобы он пропускал плюс. Плюс конденсатора припаиваем к свободной ножке диода, минус конденсатора припаиваем к свободному контакту. Теперь плюс конденсатора подключаем на свободную ножку резистора и все готово.

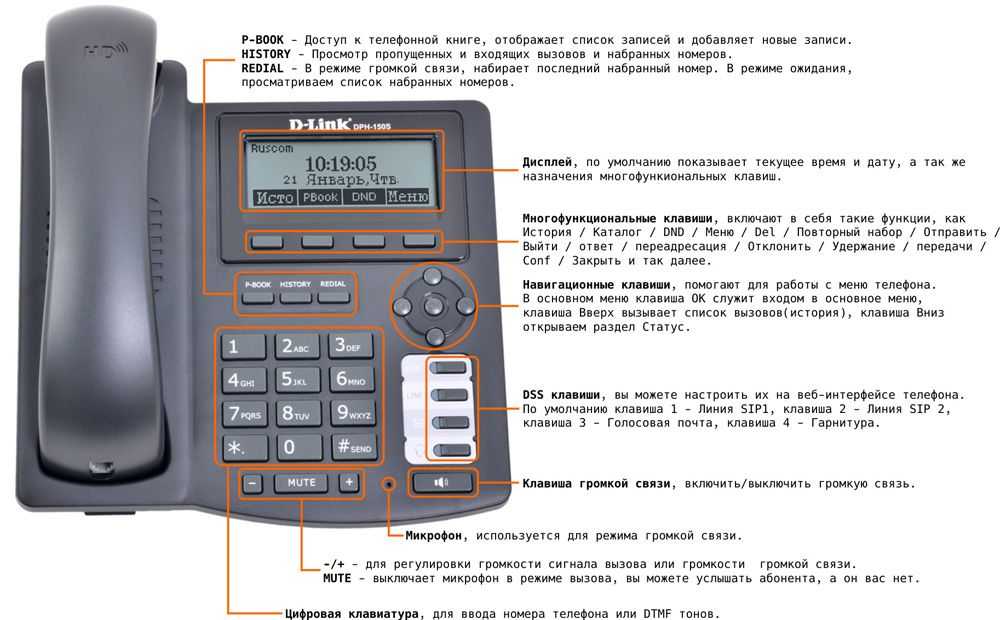

Затем нужно проверить схему, вставляем сим карту и включаем телефон (для удобства включения к контактам красной кнопки припаиваем небольшую кнопку, скажем от фонарика или игрушечного лазера). Звоним на номер карты которая находится в жучке и после 1 — 2 гудков трубка поднимается сама по себе. Если все нормально, снимаем дисплей (для уменьшения энергопотребления).

Теперь поговорим о повышении чувствительности микрофона. Как правило штатный микрофон мобильного телефона имеет не очень большую чувствительность, она ограничена и составляет ~1 метр ( очень редко до 2-х метров ). Для повышения чувствительности можно заменить микрофон на те, что в китайских магнитолах, но важно соблюдать полярность контактов микрофона, можно также использовать любые электретные микрофоны у которых большая чувствительность. При замене микрофона на китайский, чувствительность будет не более 3 — х метров. Мной проводились испытания по увеличению чувствительности добавлением микрофонного усилителя, но неудачно.

Предлагаю два варианта схематики усилителей, первый на микросхеме, второй на транзисторах. Микросхема BA4558 представляет с собой высококачественный микрофонный усилитель, именно на ней собран предварительный усилитель для микрофона, питается она от отдельного литий — ионного аккумулятора с напряжением 3.7 вольт, емкость аккумулятора от 650 мА. Печатная плата прикреплена к статье. Данный усилитель обеспечивает чувствительность порядка 6 метров!

Транзисторная схема обеспечивает чувствительность до 5 метров, какой ставить решайте сами, но главное питать усилитель от отдельного источника напряжения.

И в конце хочу дать несколько советов. При эксплуатации мобильного телефона обратите большое внимание на внутреннюю антенну, иногда нужно припаять провода к контактам антенны, микрофоны очень советую использовать от китайских магнитофонов, опыт показал, что у них высокая чувствительность и достаточно хорошие параметры (не смотря на то, что они китайского производства), если все же делаете жук без предварительного усилителя и заметили, что малая чувствительность, то включите громкую связь на телефоне которым звоните. И самое главное — использование таких девайсов не законно и карается законом, иногда наказание может быть очень суровым, автор не несет ответственности и статья только для обозрения!

И самое главное — использование таких девайсов не законно и карается законом, иногда наказание может быть очень суровым, автор не несет ответственности и статья только для обозрения!

Список радиоэлементов

| Обозначение | Тип | Номинал | Количество | Примечание | Магазин | Мой блокнот | |

|---|---|---|---|---|---|---|---|

| Замыкатель кнопки поднятия вызова | |||||||

| Биполярный транзистор | КТ315А | 1 | КТ3102, С9014, С9018 | Поиск в магазине Отрон | В блокнот | ||

| Выпрямительный диод | 1N4007 | 1 | Поиск в магазине Отрон | В блокнот | |||

| Резистор | 10 кОм | 1 | 2. 215 кОм 215 кОм | Поиск в магазине Отрон | В блокнот | ||

| Электролитический конденсатор | 1 мкФ, 16 В | 1 | 1-10 мкФ, 16-50 В | Поиск в магазине Отрон | В блокнот | ||

| Первый усилитель на микросхеме | |||||||

| DA1 | Операционный усилитель | BA4558 | 2 | Поиск в магазине Отрон | В блокнот | ||

| C1, C3, C4 | Конденсатор | 0.1 мкФ | 3 | Поиск в магазине Отрон | В блокнот | ||

| C2 | Электролитический конденсатор | 10 мкФ | 1 | Поиск в магазине Отрон | В блокнот | ||

| R1, R2, R4 | Резистор | 10 кОм | 3 | Поиск в магазине Отрон | В блокнот | ||

| R3 | Резистор | 470 кОм | 1 | Поиск в магазине Отрон | В блокнот | ||

| Микрофон | 1 | желательно электретный | Поиск в магазине Отрон | В блокнот | |||

| Аккумулятор | 3. 7 В, от 650 мА*ч 7 В, от 650 мА*ч | 1 | Поиск в магазине Отрон | В блокнот | |||

| Первый усилитель на | |||||||

| Биполярный транзистор | КТ315А | 1 | Поиск в магазине Отрон | В блокнот | |||

| Конденсатор | 0.1 мкФ | 2 | Поиск в магазине Отрон | В блокнот | |||

| Резистор | 10 кОм | 1 | Поиск в магазине Отрон | В блокнот | |||

| Резистор | 470 кОм | 1 | Поиск в магазине Отрон | В блокнот | |||

| Резистор | 1 кОм | 1 | Поиск в магазине Отрон | В блокнот | |||

| Микрофон | 1 | желательно электретный | Поиск в магазине Отрон | В блокнот | |||

| Аккумулятор | 3. 7 В, от 650 мА*ч 7 В, от 650 мА*ч | 1 | Поиск в магазине Отрон | В блокнот | |||

| Добавить все | |||||||

Скачать список элементов (PDF)

Теги:

- Жучок

- Сотовый телефон

Как ваш телефон могут превратить в устройство для прослушки

https://ria.ru/20210528/proslushka-1734515699.html

Как ваш телефон могут превратить в устройство для прослушки

Как ваш телефон могут превратить в устройство для прослушки — РИА Новости, 28.05.2021

Как ваш телефон могут превратить в устройство для прослушки

Возможностей отследить пользователя и начать прослушивание его разговоров становится все больше и больше. Существует несколько способов сделать из мобильного… РИА Новости, 28.05.2021

2021-05-28T02:17

2021-05-28T02:17

2021-05-28T02:17

технологии

мобильный телефон

анастасия ильичева

/html/head/meta[@name=’og:title’]/@content

/html/head/meta[@name=’og:description’]/@content

https://cdnn21. img.ria.ru/images/97229/34/972293422_0:0:2752:1548_1920x0_80_0_0_f2e9c74fa26bda95da17198c43afbefe.jpg

img.ria.ru/images/97229/34/972293422_0:0:2752:1548_1920x0_80_0_0_f2e9c74fa26bda95da17198c43afbefe.jpg

МОСКВА, 28 мая – РИА Новости. Возможностей отследить пользователя и начать прослушивание его разговоров становится все больше и больше. Существует несколько способов сделать из мобильного телефона устройство прослушки. Об этом рассказала агентству «Прайм» специалист по тестированию мессенджера Gem4me Анастасия Ильичева.Например, можно посадить в телефон «жучка», который будет передавать разговоры онлайн, а также данные о местоположении на микрофон того, кто его установил. По его словам, можно разместить в смартфоне программу для записи звуковых колебаний гироскопа, которая распознает речь сразу нескольких человек одновременно и автоматически записывает разговоры вне зависимости от их длительности.

https://radiosputnik.ria.ru/20210204/geolokatsiya-1596030680.html

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og. xn--p1ai/awards/

xn--p1ai/awards/

2021

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

Новости

ru-RU

https://ria.ru/docs/about/copyright.html

https://xn--c1acbl2abdlkab1og.xn--p1ai/

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

1920

1080

true

1920

1440

true

https://cdnn21.img.ria.ru/images/97229/34/972293422_0:0:2448:1835_1920x0_80_0_0_8764dbc28dd1f7dfbe90441ab11f9f60.jpg

1920

1920

true

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

РИА Новости

1

5

4. 7

7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

технологии, мобильный телефон, анастасия ильичева

Технологии, Мобильный телефон, Анастасия Ильичева

МОСКВА, 28 мая – РИА Новости. Возможностей отследить пользователя и начать прослушивание его разговоров становится все больше и больше. Существует несколько способов сделать из мобильного телефона устройство прослушки. Об этом рассказала агентству «Прайм» специалист по тестированию мессенджера Gem4me Анастасия Ильичева.

Например, можно посадить в телефон «жучка», который будет передавать разговоры онлайн, а также данные о местоположении на микрофон того, кто его установил.

«Если телефон с установленным софтом передать другому человеку, то появляется возможность слушать все его телефонные переговоры и записывать их. Возможна установка временного интервала, когда запись разговора будет проводиться автоматически в один и тот же промежуток времени или в конкретные даты», — указывает эксперт.

По его словам, можно разместить в смартфоне программу для записи звуковых колебаний гироскопа, которая распознает речь сразу нескольких человек одновременно и автоматически записывает разговоры вне зависимости от их длительности.

4 февраля 2021, 15:33

Минцифры: доступ к геолокации абонента не означает его прослушку

Как прослушивать телефонные звонки в 2023 году

Хотите ли вы иметь возможность прослушивать телефонные звонки ?

Возможно, вы думаете, что с вашими детьми что-то серьезное, или что они подвергаются давлению со стороны сверстников или издевательствам со стороны других людей. Или, возможно, вы хотите послушать своего сотрудника, пока он отвечает на важный телефонный звонок.

В любом случае, существует множество причин, по которым может потребоваться прослушивание мобильных телефонов .

Но как именно это сделать?

В этой статье обсуждается, как можно прослушивать телефонные звонки.

Содержание

- 1 2 способа прослушивания телефонных звонков

-

- 1.0.1 Как прослушивать чей-то разговор по мобильному телефону с помощью uMobix

- 1.0.2 Как прослушивать 902S4 902S4 Flexi2S4

- 2 Часто задаваемые вопросы

- 3 Прослушивание телефонных звонков: заключение

2 Способы прослушивания телефонных звонков

Делаете ли вы это для безопасности своей семьи или по причинам, связанным с работой , есть несколько способов прослушивания разговоров по мобильному телефону.

Лучший и самый простой способ — с помощью приложений для прослушивания шпионских программ , которые вы устанавливаете на целевой мобильный телефон.

Кроме того, с такими приложениями вы также получаете другие функции, помимо прослушивания разговоров по мобильному телефону.

Вот два лучших приложения для вашего целевого телефона: uMobix и FexiSpy 9.

0004 .

0004 . Использование uMobix AudioStream

uMobix — это родительское управление и шпионское приложение , которое необходимо установить на целевом телефоне, чтобы оно работало.

Разработанный, чтобы помочь родителям, uMobix имеет множество функций, которые позволяют родителям контролировать устройства своих детей .

Эти функции включают в себя кейлоггер , раскрывающий SMS-сообщения, журналы вызовов, календари и многое другое.

Вы также можете видеть веб-сайты, которые посещал целевой телефон, и у него даже есть функции, которые позволяют вам отслеживать местоположение устройства по GPS.

Лучшая функция uMobix AudioStream позволяет прослушивать разговоры по мобильному телефону.

Получить uMobix

С помощью этого приложения вы можете удаленно прослушивать звонки по мобильному телефону и видеть, происходит ли что-то необычное.

Как прослушивать чей-то разговор по мобильному телефону с помощью uMobix

В этом разделе я научу вас, как вы можете прослушивать телефонные звонки удаленно с помощью этого удобного приложения.

uMobix требует платной подписки, поэтому вам нужно сначала купить ее. Вы можете сделать это, посетив веб-сайт uMobix и подписавшись на план, который лучше всего соответствует вашим потребностям.

Однако следует отметить, что вы можете надежно отслеживать звонки только на телефоне Android.

Версия приложения uMobix для iOS позволяет вам просматривать журналы вызовов , но вы не можете прослушивать чьи-то разговоры по мобильному телефону, потому что приложение дает вам доступ только к их учетной записи iCloud.

Это отличается от Android-устройства, где вам нужно иметь телефон под рукой, чтобы физически включить разрешения на телефоне и использовать шпионское приложение.

Получите uMobix

Это займет у вас около 4 минут.

Вот как установить uMobix и начать слушать звонки.

- Прежде чем вы сможете удаленно прослушивать телефонные звонки, вам сначала необходимо установить приложение на целевом устройстве .

Войдите в свою учетную запись uMobix, используя свои учетные данные.

Войдите в свою учетную запись uMobix, используя свои учетные данные. - Далее следуйте инструкциям по установке приложения. Вам нужно будет взять целевой телефон и установить APK-файл с помощью QR-кода или ссылки.

- Загрузите приложение и предоставьте соответствующие разрешения для сохранения файла на вашем телефоне.

- Перед установкой APK зайдите в Play Store и отключите Play Protect.

Вы можете сделать это, нажав на изображение своего профиля в в правом верхнем углу и , выбрав Play Protect в меню.

- Отключите Play Protect, нажав значок шестеренки в правом верхнем углу и отключив все параметры внутри.

- Теперь вы можете установить загруженное приложение на мобильное устройство. Перейдите к своим загрузкам и установите приложение, нажав на него .

Когда вы откроете установленное приложение uMobix, вы увидите этот экран. Нажмите СОГЛАСИТЬСЯ И ПРОДОЛЖИТЬ.

- На следующем экране нажмите ВКЛЮЧИТЬ ОТСЛЕЖИВАНИЕ КЕЙЛОГГЕРА , а затем дайте ему правильные разрешения, пока не попадете в окно с автоматической настройкой.

- uMobix продолжит установку для вас, пока вы не завершите процесс. На вашем компьютере вы должны увидеть этот экран.

- Ваша платформа uMobix загрузится и откройте приборную панель , которая также служит вашей панелью управления.

- Теперь, когда все полностью установлено, вы сможете прослушивать как входящие, так и исходящие звонки с помощью uMobix.

Вы можете сделать это, перейдя к левой панели на приборной панели и прокрутив вниз до функции Audio Stream , которую вы можете найти в самом низу.

- Вы увидите этот экран и следующие отказ от ответственности .

-

Если вы хотите начать удаленное прослушивание телефонных звонков, нажмите Начать трансляцию.

- Микрофон на телефоне включится, и вы сможете слушать чьи-то телефонные звонки , пока это отображается на вашем экране.

Тем не менее, это все еще экспериментальная функция . uMobix говорит об этом прямо на самой приборной панели. Вы можете посмотреть видео uMobix об этой функции здесь:

И хотя во время моих тестов она смогла записывать, на вашем устройстве она может быть немного нечеткой.

Нет никакой гарантии, что это будет работать на вашем телефоне.

Нет никакой гарантии, что это будет работать на вашем телефоне. uMobix — отличное приложение с множеством функций , поэтому, если это то, что вы хотите, вам обязательно нужно его получить сейчас.

Если вы еще не определились, подробное руководство по установке и оценка возможностей можно найти в моем подробном обзоре этого приложения.

Получить uMobix

Использование FlexiSpy SpyCall

FlexiSpy SpyCall — еще один отличный вариант, если вы хотите прослушивать чьи-то входящие и исходящие звонки .

FlexiSpy — компания-первопроходец в индустрии мобильного шпионажа, поэтому вы можете ожидать, что у них есть все необходимое, чтобы предложить отличное шпионское приложение.

FlexiSpy делает все, что могут обычные приложения для родительского контроля, и даже больше. это может отслеживать местоположение, читать сообщения, просматривать журналы вызовов, раскрывать историю просмотров, a nd регистрировать все ключевые слова , введенные на вашем телефоне.

Но лучшим предложением этого приложения является огромное количество функций, помогающих защитить мобильные телефоны от всевозможных опасностей. На самом деле FlexiSpy, возможно, обладает наибольшим количеством функций среди всех других подобных приложений в отрасли. Его функции включают в себя прослушивание телефонных звонков удаленно и запись звонков .

Получить FlexiSPY

Как прослушать чей-то разговор по мобильному телефону с помощью FlexiSpy

FlexiSpy имеет почти те же функции, что и uMobix, поэтому у него также есть некоторые его недостатки, заключающиеся в том, что некоторые функции не будут работать на телефонах без рута или джейлбрейка. К счастью, его функция Audiostream работает на моем тестовом Android-устройстве с root-правами.

Кроме того, как и в случае с uMobix, вам необходимо сначала обеспечить подписку , прежде чем вы сможете установить приложение и использовать его функцию записи звонков.

Получить FlexiSPY

Как только вы это сделаете, вы можете перейти к функции записи звонков FlexiSpy.

- Войдите в свою платформу FlexiSpy и следуйте инструкциям , чтобы установить основное приложение FlexiSpy на свой телефон Android.

Помните, что вам нужно будет предоставить необходимые разрешения.

- После установки основного приложения FlexiSpy по-прежнему требует от вас установки другого приложения для включения SpyCall.

- Следуйте инструкциям на связанной странице , чтобы установить функцию SpyCall на конкретную марку и модель телефона.

- После установки вам необходимо включить SpyCall на вашем портале FlexiSpy.

В основном это включает в себя переход к функции Live Listening на боковой панели, нажатие Enable Live Listening , включение Live Listening и установку номера монитора .

- Номер монитора будет использоваться для записи или прослушивания звонков , поэтому обязательно введите свой номер. Затем следует позвонить на устройство, чтобы включить функцию перехвата вызова .

Вот видео с участием FlexiSpy Spycall:

Как видите, для прохождения команд через устройство может потребоваться до часа , поэтому запланируйте это заранее.

Если эта опция включена, теперь вы можете использовать функцию прослушивания и записи вызовов для целевого устройства с вашего монитора номер 9.0004, это ваш основной телефон.

Вы можете позвонить на целевое устройство, когда вы ожидаете, что они разговаривают по телефону, и вы можете услышать, что говорят на обоих концах .

Однако имейте в виду, что этот процесс не так прост.

Вам необходимо внимательно ознакомиться с конкретными инструкциями FlexiSpy в зависимости от модели вашего телефона.

FlexiSpy может быть довольно сложным в установке и эксплуатации, поэтому ознакомьтесь с моим подробным обзором этого шпионского приложения, если вам нужно больше информации о его функциях.

Если ты считаешь, что тебе это подходит, бери прямо сейчас!

Получить FlexiSPY

Часто задаваемые вопросы

Можете ли вы прослушивать чьи-то телефонные звонки?

Вы можете прослушивать чьи-то телефонные звонки, когда они звонят. Лучший способ сделать это — использовать шпионское приложение, такое как uMobix или FlexiSpy , которое поможет вам прослушивать телефон во время звонков. Некоторые могут даже помочь вам с записью звонков, если вы хотите.

Есть ли устройство для прослушивания звонков по мобильному телефону?

Существуют устройства, которые можно использовать для прослушивания звонков по мобильному телефону.

Однако их может быть дорого и непрактично для повседневного использования. Лучший способ сделать это — использовать шпионское приложение, такое как uMobix или FlexiSpy. Кроме того, у них также есть другие функции, такие как запись звонков.

Однако их может быть дорого и непрактично для повседневного использования. Лучший способ сделать это — использовать шпионское приложение, такое как uMobix или FlexiSpy. Кроме того, у них также есть другие функции, такие как запись звонков. Прослушивание телефонных звонков: заключение

Существует множество причин, по которым вам может понадобиться удаленно прослушивать телефонные звонки других людей. Возможно, вы захотите сделать это, чтобы помочь защитить своих детей, сотрудников или отслеживать кого-то , в отношении которого вы подозреваете.

Какими бы ни были ваши причины, вы должны знать, что лучший способ сделать это — использовать мобильные шпионские приложения, такие как uMobix и FlexiSpy. Эти шпионские приложения также имеют дополнительные функции, такие как отслеживание местоположения или запись звонков.

Вам понравилась эта статья? Дайте мне знать ваши мысли в комментариях!

Хакеры могут прослушивать мобильные звонки с помощью оборудования стоимостью 7000 долларов

ПОИСК НА ДЕШЕВОМ —

ВызовыVoLTE должны были быть более безопасными.

Роковая ошибка может разрушить это обещание.

Роковая ошибка может разрушить это обещание.

Дэн Гудин —

Увеличить

Rupprecht et al.

Появление мобильных голосовых вызовов в стандарте, известном как Long Term Evolution (LTE), стало благом для миллионов пользователей сотовых телефонов по всему миру. VoLTE, сокращение от Voice over LTE, обеспечивает в три раза большую пропускную способность по сравнению с более ранним стандартом 3G, что обеспечивает качество звука высокой четкости, что является огромным улучшением по сравнению с предыдущими поколениями. VoLTE также использует тот же стандарт IP, который используется для отправки данных через Интернет, поэтому он может работать с более широким спектром устройств. VoLTE делает все это, а также обеспечивает уровень безопасности, недоступный в предшествующих сотовых технологиях.

Теперь исследователи продемонстрировали уязвимость, позволяющую злоумышленникам со скромными ресурсами подслушивать звонки. Их метод, получивший название ReVoLTE, использует программно определяемое радио для передачи сигнала, который базовая станция оператора передает на телефон по выбору злоумышленника, пока злоумышленник подключен к той же сотовой вышке (обычно в пределах от нескольких сотен метров до нескольких десятков метров). километров) и знает номер телефона. Из-за ошибки в том, как многие операторы реализуют VoLTE, атака преобразует криптографически скремблированные данные в незашифрованный звук. В результате возникает угроза конфиденциальности растущего сегмента пользователей мобильных телефонов. Стоимость: около 7000 долларов.

Так много для большей безопасности

«Конфиденциальность данных является одной из основных целей безопасности LTE и фундаментальным требованием доверия к нашей коммуникационной инфраструктуре», — написали исследователи из Рурского университета Бохума и Нью-Йоркского университета в статье, представленной в среду.

на 29-м симпозиуме по безопасности USENIX. «Мы представили атаку ReVoLTE, которая позволяет злоумышленнику подслушивать и восстанавливать зашифрованные вызовы VoLTE на основе недостатка реализации протокола LTE».

на 29-м симпозиуме по безопасности USENIX. «Мы представили атаку ReVoLTE, которая позволяет злоумышленнику подслушивать и восстанавливать зашифрованные вызовы VoLTE на основе недостатка реализации протокола LTE». VoLTE шифрует данные вызовов при их передаче между телефоном и базовой станцией. Затем базовая станция расшифровывает трафик, чтобы разрешить его передачу в любую часть сотовой сети с коммутацией каналов. Затем базовая станция на другом конце будет шифровать вызов, когда он передается другой стороне.

Ошибка реализации, которую использует ReVoLTE, заключается в том, что базовые станции склонны использовать один и тот же криптографический материал для шифрования двух или более вызовов, когда они выполняются в тесной последовательности. Атака использует эту ошибку, перехватывая зашифрованный радиотрафик звонка цели, который исследователи называют целевым или первым звонком. Когда первый вызов завершается, злоумышленник быстро инициирует то, что исследователи называют вызовом ключевого потока с целью, и одновременно перехватывает зашифрованный трафик и записывает незашифрованный звук, обычно известный как открытый текст.

Исследователи описали это так:

Атака состоит из двух основных фаз: фазы записи, в которой противник записывает целевой звонок жертвы, и фазы звонка с последующим звонком жертве. На первом этапе противник должен иметь возможность перехватывать передачи радиоуровня в направлении нисходящей линии связи, что возможно с доступным оборудованием менее чем за 1400 долларов США [1]. Кроме того, злоумышленник может декодировать записанный трафик вплоть до данных шифрования (PDCP), когда он узнает конфигурацию радиосвязи целевого eNodeB. Однако наша модель злоумышленника не требует наличия какого-либо действительного ключевого материала жертвы. На втором этапе требуется коммерческий коммерческий телефон (COTS) и знание номера телефона жертвы вместе с его / ее текущим местоположением (например, радиосота).

Затем злоумышленник сравнивает зашифрованный и незашифрованный трафик второго вызова, чтобы вывести криптографические биты, используемые для шифрования вызова.

Реклама Завладев этим так называемым «ключевым потоком», злоумышленник использует его для восстановления открытого текста целевого вызова.

Завладев этим так называемым «ключевым потоком», злоумышленник использует его для восстановления открытого текста целевого вызова. «Атаки ReVoLTE используют повторное использование одного и того же ключевого потока для двух последовательных вызовов в рамках одного радиосоединения», — написали исследователи в сообщении, объясняющем атаку. «Эта слабость вызвана недостатком реализации базовой станции (eNodeB)».

На рисунке ниже показаны необходимые шаги, а видео под рисунком показывает ReVoLTE в действии:

Увеличить

Rupprecht et al.

Демонстрация атаки ReVoLTE в коммерческой сети LTE.

Ограниченный, но практичный в реальных условиях

ReVoLTE имеет свои ограничения. Мэтт Грин, профессор Университета Джона Хопкинса, специализирующийся на криптографии, объяснил, что ограничения реального мира, в том числе конкретные используемые кодеки, причуды в способе перекодирования закодированного звука и сжатие заголовков пакетов, могут затруднить получение полного цифровой открытый текст вызова.

Без открытого текста атака дешифрования не сработает. Он также сказал, что вызовы keystream должны быть сделаны в течение примерно 10 секунд после завершения целевого вызова.

Без открытого текста атака дешифрования не сработает. Он также сказал, что вызовы keystream должны быть сделаны в течение примерно 10 секунд после завершения целевого вызова. Кроме того, объем целевого вызова, который можно расшифровать, зависит от того, как долго длится вызов потока ключей. Вызов ключевого потока, который длится всего 30 секунд, предоставит только достаточно материала ключевого потока, чтобы восстановить 30 секунд целевого вызова. ReVoLTE также не будет работать, если базовые станции следуют стандарту LTE, запрещающему повторное использование ключевых потоков. И, как уже упоминалось, злоумышленник должен находиться в радиусе действия той же сотовой вышки, что и цель.

Несмотря на ограничения, исследователи смогли восстановить 89процента разговоров, которые они подслушивали, — достижение, которое демонстрирует, что ReVoLTE эффективен в реальных условиях, пока базовые станции неправильно реализуют LTE. Требуемое оборудование включает в себя (1) коммерческие стандартные телефоны, которые подключаются к сотовым сетям и записывают трафик, и (2) доступное в продаже радио с программным обеспечением Airscope для выполнения декодирования в реальном времени нисходящего трафика LTE.

«Противнику нужно инвестировать менее 7000 долларов, чтобы создать установку с такой же функциональностью и, в конечном итоге, с возможностью расшифровки нисходящего трафика», — пишут исследователи. «Хотя наш нисходящий канал ReVoLTE уже осуществим, более изощренный противник может повысить эффективность атаки, расширив настройку с помощью анализатора восходящего канала, например, WaveJudge5000 от SanJole, где мы можем использовать один и тот же вектор атаки и получать доступ к обоим направлениям одновременно».

Я уязвим?

В ходе первоначальных тестов исследователи обнаружили, что 12 из 15 случайно выбранных базовых станций в Германии повторно использовали ключевые потоки, что делало уязвимыми все вызовы VoLTE, передаваемые через них. После того, как они сообщили о своих выводах отраслевой группе Global System for Mobile Applications, повторное тестирование показало, что затронутые немецкие операторы починили свои базовые станции. С более чем 120 провайдерами по всему миру и более чем 1200 различными типами устройств, поддерживающими VoLTE, вероятно, потребуется больше времени, чтобы полностью устранить недостатки прослушивания.

«Однако нам необходимо учитывать большое количество провайдеров по всему миру и их масштабное развертывание», — пишут исследователи. «Поэтому крайне важно повышать осведомленность об уязвимости».

РекламаИсследователи выпустили приложение для Android, которое проверяет сетевое соединение на уязвимость. Для приложения требуется рутированное устройство, поддерживающее VoLTE и работающее на чипсете Qualcomm. К сожалению, эти требования затруднят использование приложения для большинства людей.

В заявлении представители AT&T написали: «Нам известно об этом исследовании, мы проверили его с отраслевыми экспертами и поставщиками и пришли к выводу, что наша сеть снижает риск, связанный с этой уязвимостью». Представитель сказал, что оператор также использует шифрование верхнего уровня с VoLTE, как рекомендовано в исследовательском документе, чтобы добавить дополнительный уровень конфиденциальности. уязвимы для ReVoLTE. Пока ни один из них не ответил. Этот пост будет обновлен, если ответы поступят позже.

«Совершенно разрушительно»

ReVoLTE основано на фундаментальном исследовании, опубликованном в 2018 году учеными-компьютерщиками из Калифорнийского университета в Лос-Анджелесе. Они обнаружили, что данные LTE часто шифровались таким образом, что один и тот же ключевой поток использовался более одного раза. Используя так называемую операцию XOR над зашифрованными данными и соответствующим открытым текстовым трафиком, исследователи смогли сгенерировать ключевой поток. Имея это в руках, было несложно расшифровать данные с первого звонка.

На рисунке ниже показано, как это делает ReVoLTE:

Увеличить

Rupprecht et al.

«Вызов ключевого потока позволяет злоумышленнику извлечь ключевой поток путем XOR-операции перехваченного трафика с открытым текстом ключевого потока», — объяснили исследователи ReVoLTE. «Затем блок ключевого потока используется для расшифровки соответствующего захваченного целевого зашифрованного текста. Таким образом, злоумышленник вычисляет открытый текст целевого вызова».

В то время как ReVoLTE использует неправильную реализацию LTE, Грин из Джона Хопкинса сказал, что часть недостатков заключается в непрозрачности самого стандарта, недостаток, который он сравнивает с «упрашиванием малышей не играть с оружием».

«Они неизбежно сделают это, и произойдут ужасные вещи», — написал он. «В этом случае разряжающийся пистолет — это атака с повторным использованием ключевого потока, при которой два разных сообщения подвергаются операции XOR с одними и теми же байтами ключевого потока. Известно, что это совершенно разрушительно для конфиденциальности сообщений».

Исследователи предлагают несколько предложений, которые операторы сотовой связи могут использовать для решения проблемы. Очевидно, что это означает отказ от повторного использования одного и того же ключевого потока, но оказывается, что это не так просто, как может показаться. Краткосрочной контрмерой является увеличение количества так называемых идентификаторов радиоканалов, но поскольку их число ограничено, операторы также должны использовать межсотовые передачи обслуживания.

-