Что такое контроллер домена и зачем он нужен. Как работает контроллер домена. Какие задачи решает контроллер домена. Как настроить и оптимизировать работу контроллера домена.

Что такое контроллер домена и его основные функции

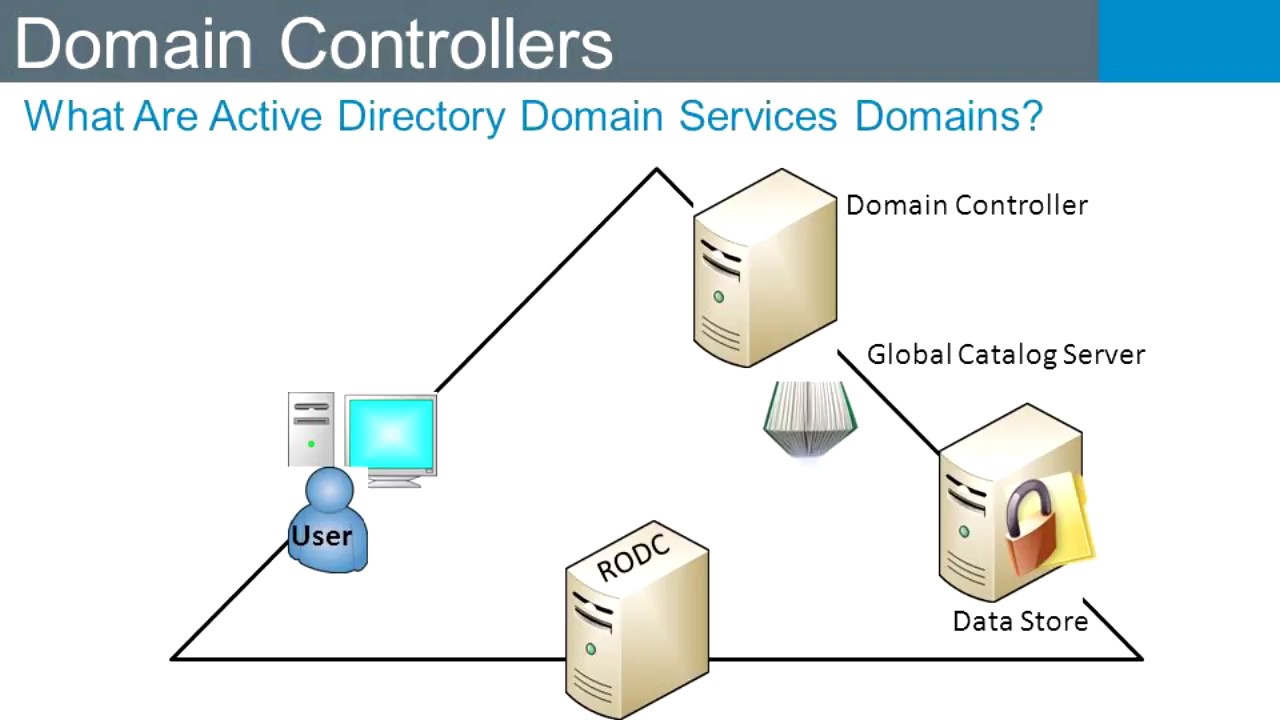

Контроллер домена — это сервер, который играет ключевую роль в управлении сетевой инфраструктурой организации. Он выполняет следующие важные функции:

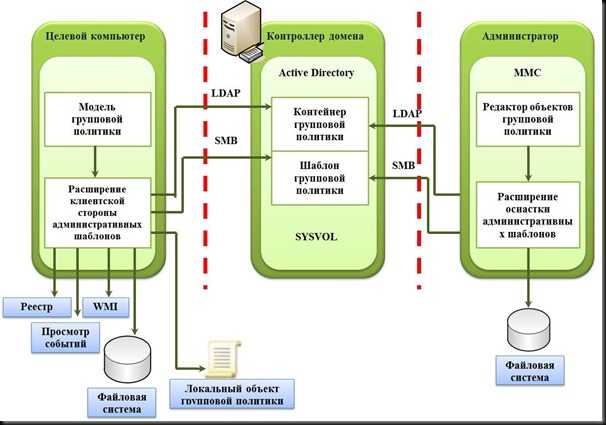

- Аутентификация и авторизация пользователей и компьютеров в домене

- Хранение учетных данных пользователей и политик безопасности

- Репликация изменений между контроллерами домена

- Предоставление служб каталогов (Active Directory)

- Управление групповыми политиками

Контроллер домена позволяет централизованно управлять всеми ресурсами корпоративной сети из единой точки. Это значительно упрощает администрирование и повышает безопасность.

Преимущества использования контроллера домена

Внедрение контроллера домена дает организации следующие преимущества:

- Централизованное управление учетными записями и правами доступа

- Повышение безопасности за счет единой политики аутентификации

- Упрощение администрирования большого количества компьютеров

- Возможность применения групповых политик

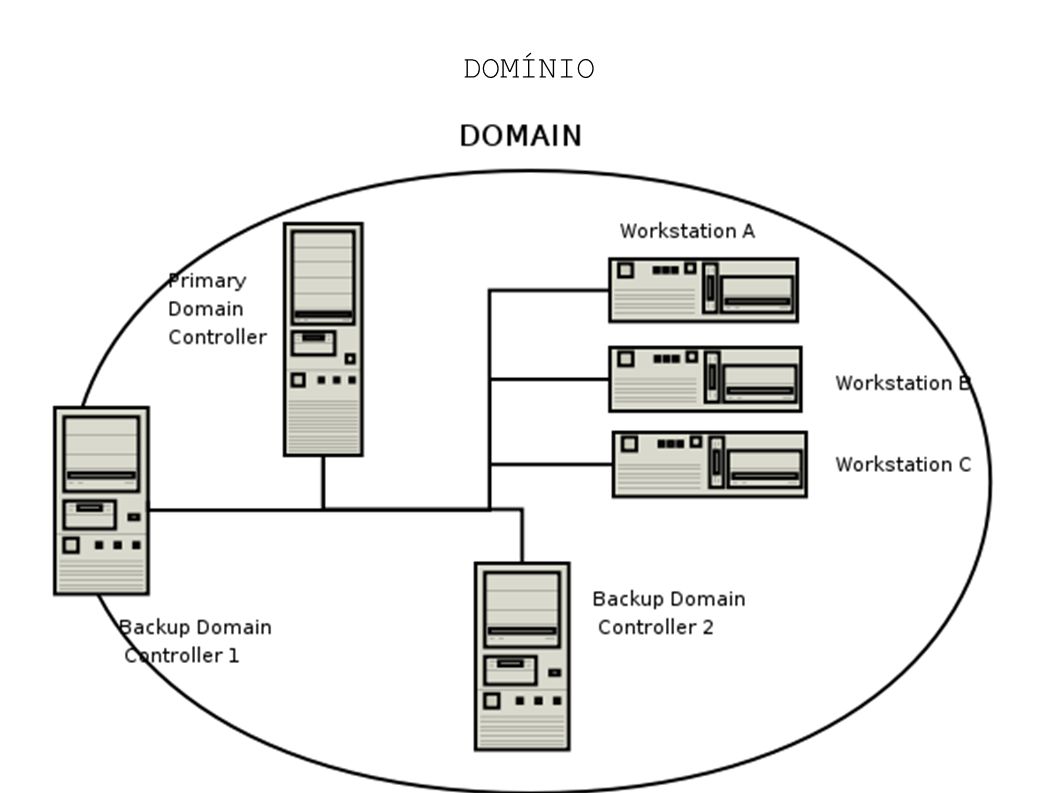

- Масштабируемость и отказоустойчивость при использовании нескольких контроллеров

Все это позволяет существенно оптимизировать IT-инфраструктуру организации и сократить затраты на ее обслуживание.

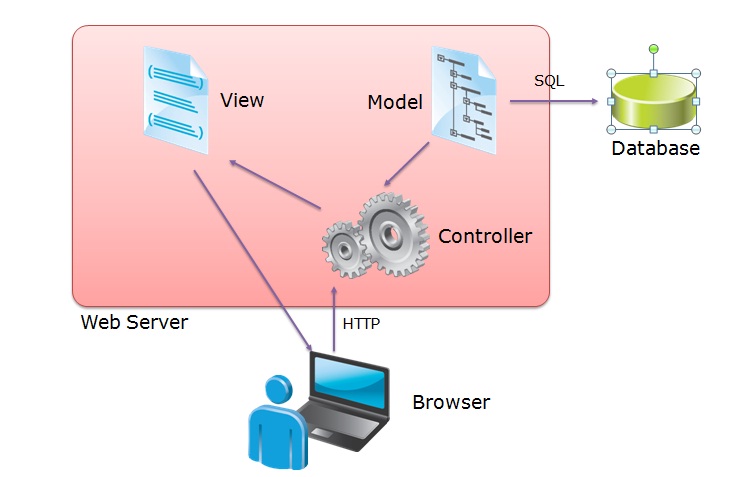

Принципы работы контроллера домена

Контроллер домена работает следующим образом:

- Хранит базу данных Active Directory с информацией о пользователях, компьютерах и ресурсах домена

- При входе пользователя в систему проверяет его учетные данные

- Предоставляет аутентифицированному пользователю маркер доступа с правами в домене

- Применяет настроенные групповые политики к компьютерам и пользователям

- Синхронизирует изменения с другими контроллерами домена

Такая архитектура обеспечивает централизованное управление и высокий уровень безопасности корпоративной сети.

Настройка и развертывание контроллера домена

Для настройки контроллера домена необходимо выполнить следующие шаги:

- Установить серверную ОС Windows Server

- Добавить роль контроллера домена через мастер установки ролей

- Настроить DNS-сервер для разрешения имен в домене

- Создать структуру Active Directory

- Настроить групповые политики и параметры безопасности

- Добавить пользователей и компьютеры в домен

При развертывании рекомендуется использовать как минимум два контроллера домена для обеспечения отказоустойчивости.

Оптимизация производительности контроллера домена

Для оптимальной работы контроллера домена важно:

- Правильно спланировать топологию сайтов и подсетей

- Настроить быстрое разрешение DNS-имен

- Регулярно проводить дефрагментацию базы данных AD

- Мониторить производительность и своевременно наращивать ресурсы

Это позволит обеспечить стабильную работу контроллера домена даже при большом количестве пользователей и компьютеров.

Обеспечение безопасности контроллера домена

Для защиты контроллера домена необходимо:

- Ограничить физический доступ к серверу

- Использовать сложные пароли для учетных записей администраторов

- Регулярно устанавливать обновления безопасности

- Настроить аудит важных событий безопасности

- Применять рекомендованные Microsoft политики безопасности

- Использовать шифрование для защиты трафика репликации

Комплексный подход к безопасности позволит надежно защитить контроллер домена от внутренних и внешних угроз.

Типичные проблемы в работе контроллера домена и их решение

При эксплуатации контроллера домена могут возникать следующие проблемы:

- Медленная аутентификация пользователей

- Ошибки репликации между контроллерами

- Проблемы с разрешением DNS-имен

- Некорректное применение групповых политик

- Переполнение журналов событий

Для их решения рекомендуется:

- Проверить сетевое подключение и настройки DNS

- Убедиться в корректности топологии сайтов

- Проанализировать журналы событий на наличие ошибок

- Выполнить диагностику репликации средствами Active Directory

- При необходимости перестроить базу данных NTDS

Своевременное выявление и устранение проблем позволит обеспечить стабильную работу контроллера домена.

Что такое контроллер домена и для чего он нужен?

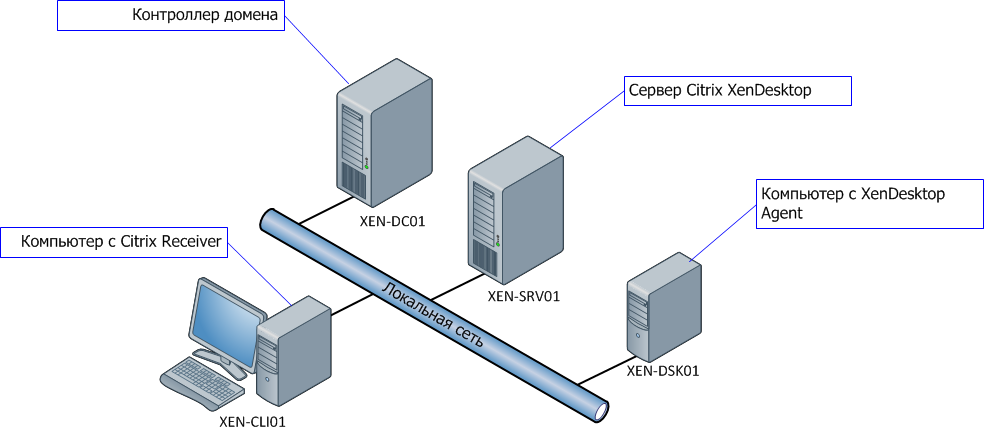

Контроллер домена – это сервер, контролирующий компьютерную сеть Вашей организации. Чтобы разобраться, как он работает, рассмотрим основные способы управления большим количеством компьютеров.

Существует два типа локальных сетей:

- Основанная на рабочей группе (одноранговая).

- Доменная (сеть на основе управляющего сервера).

В первом случае каждый компьютер одновременно является и клиентом, и сервером. То есть, каждый пользователь может самостоятельно решать, доступ к каким файлам ему открывать и для кого именно. С одной стороны, эту сеть создать достаточно просто, но с другой, управлять ею (администрировать) бывает достаточно сложно, особенно если в сети 5 компьютеров и больше.

Также, если Вам необходимо выполнить какие-либо изменения в программном обеспечении (установить систему безопасности, создать нового пользователя, инсталлировать программу или приписать сетевой принтер), придется каждый компьютер настраивать по отдельности. Одноранговая сеть может сгодиться для управления не более чем десятью устройствами.

Одноранговая сеть может сгодиться для управления не более чем десятью устройствами.

Что касается домена, в этой сети есть единый сервер (единый аппарат, в “руках” которого сосредоточена вся власть), а основные машины являются клиентами. Взаимодействие в сети между компьютерами осуществляется через контроллер домена, то есть он определяет кому, когда и куда давать доступ. Таким образом, имея доступ к одному лишь контроллеру домена, Вы можете выполнять 95% задач в удаленном режиме, так как сервер имеет полные права на любом компьютере в сети.

При помощи групповых политик Вы можете за несколько минут настроить все устройства в сети (установить программы, добавить/заблокировать пользователя и т.д.), не бегая от одного устройства к другому. Число подконтрольных компьютеров неограниченно.

Что нужно для добавления контроллера домена?

Работа начинается с того, что на функциональное оборудование ставится специальный серверный софт – Windows Server 2008, 2012, 2016, 2019. После установки софта администратор определяет роль сервера — то, за что сервер будет отвечать:

После установки софта администратор определяет роль сервера — то, за что сервер будет отвечать:

- за хранение данных – файловый сервер;

- за открытие и работу программ для сотрудников – терминальный;

- за почту – почтовый;

- за управление доступами и прочим – контроллер домена.

Важно! Понятие «контроллер домена» применимо только для серверов с операционной системой Windows.

Если Ваш текущий домен контроллер устаревший, стоит обновить его до более современной версии, которая предусматривает широкие возможности и оптимизированный функционал. Например, под управлением Server 2003 можно настраивать функции Windows XP, а новые функции, появившиеся в Windows 7 – нет.

Список совместимости:

- Server 2003 – Windows XP и более старые

- Server 2008 – Windows XP, Vista

- Server 2008 R2 – Windows XP, Vista, 7

- Server 2012 – Windows XP, Vista, 7, 8

- Server 2012 R2 – Windows XP, Vista, 7, 8, 8.

1

1 - Server 2016 – Windows XP, Vista, 7, 8, 8.1, 10

Серверный механизм способен выполнять очень широкий спектр ролей. Поэтому после инсталляции серверной ОС, прежде чем она сможет выполнить организационную работу локальной сети, необходимо произвести некоторые настройки.

Служба DNS

Для функционирования доменной сети обязательно необходима «DNS» (Domain Name System) служба, а сам контроллер должен видеть устройство, на котором она работает. Эта служба может функционировать как на роутере, так и на другом компьютере. В случае если такой службы нет, то при установке контроллера домена система предложит Вам выбрать роль «DNS». За что же она отвечает?

Служба «DNS» считывает и отправляет информацию об именах устройств. По сути, она связывает названия доменов с IP-адресами компьютеров, соответствующих этим доменам. Приведем простой пример:

- www.yandex.ru — это имя, присвоенное серверу Яндекс;

- 213.180.217.10 — это ip адрес Яндекса.

Одно имя соответствует одному IP-адресу устройства. Но ряд крупных компаний, таких как Яндекс или Гугл, в стремлении ускорить работу собственных сервисов создают дополнительные адреса. Также этот ход позволяет повысить надежность, бесперебойность работы. Порядок выдачи IP-адреса непосредственно зависит от настроек DHCP сервера (именно он позволяет сетевым аппаратам получать IP-адреса). В основном перенаправление имя-адрес осуществляется в случайном режиме. Узнать IP-адрес можно, набрав в командной строке «ping yandex.ru» .

Но ряд крупных компаний, таких как Яндекс или Гугл, в стремлении ускорить работу собственных сервисов создают дополнительные адреса. Также этот ход позволяет повысить надежность, бесперебойность работы. Порядок выдачи IP-адреса непосредственно зависит от настроек DHCP сервера (именно он позволяет сетевым аппаратам получать IP-адреса). В основном перенаправление имя-адрес осуществляется в случайном режиме. Узнать IP-адрес можно, набрав в командной строке «ping yandex.ru» .

Важно! Каждый раз при пуске «пинга» до Яндекса Вы можете получать разные или один и тот же IP-адрес. Это объясняется тем, что при большой нагрузки сервера один сервер перенаправляет Вас на другой, у которого другой IP.

IP-адрес

IP-адрес – это уникальный идентификатор устройства, находящегося в сети. Если приводить сторонний пример — это серия и номер паспорта человека, но для любого устройства, «общающегося» в сети – компьютер, роутер, принтер, сканер, МФУ, АТС и так далее. Адрес может присваиваться как в ручном режиме, так и в автоматическом. Для автоматического присвоения адресов устройствам, находящимся в сети необходим DHCP-сервер.

Для автоматического присвоения адресов устройствам, находящимся в сети необходим DHCP-сервер.

Важно! В сети не может быть устройств с одинаковым IP-адресом – точно так же, как нет людей с одинакововыми серией и номером паспорта.

Active Directory

Active Directory («Активный каталог») – это организованный каталог всех данных, необходимых для управления конкретной сетью. Под данными имеются в виду учетные записи, информация об устройствах в сети и многое другое. Active Directory позволяет централизованно управлять всем, что включено в сеть. Приведем простые и важные примеры, которые решаются с помощью этой службы:

1. Ограничение доступа сотрудников к информации. Например, менеджеры не имеют доступа ко всему, что касается бухгалтерской отчетности, а сотрудники бухгалтерии не имеют доступа к данным, которые ведут менеджеры. Это позволяет:

- упростить работу с информацией – сотрудник видит только те материалы, которые необходимы ему для работы;

- создать границы – каждый сотрудник в компании четко знает свою сферу влияния;

- сократить возможность утечки информации – менеджер не может «слить» кому-то Вашу бухгалтерию, или бухгалтер – всех Ваших клиентов.

О безопасности! Когда сфера доступа сотрудника ограничена определенными рамками, он понимает, что ответственность за утерянную информацию с его источника несет именно он! Таким образом, риск быть обнаруженным из-за узкого круга подозреваемых лиц остановит среднестатистического воришку.

2. Ограничения использования некоторых устройств. Добавление контроллера домена позволит Вам защитить конфиденциальную информацию. Например, ограничивайте использования USB-накопителей с целью обезопасить себя от утечки конфиденциальной информации или от проникновения вируса в общую сеть.

3. Ограничения использования программ. Сотрудник не сможет установить игру или другой сторонний софт. Это полезно, потому что:

- сторонний софт может быть пиратским, и компания попадает под риск получить штраф в случае проверки;

- можно установить вирус, который убьет всю информацию на компьютере, либо будет передавать данные с компьютера сторонним лицам;

- можно установить развлекательные игры и таким образом саботировать работу;

- можно открыть шифратор и зашифровать все данные о компании;

- можно наставить столько всего на компьютер, что он будет тормозить и работа станет невозможной и т.

д.

д.

4. Быстрая настройка рабочего стола для нового сотрудника. После приема на работу нового коллеги для него устанавливается индивидуальная учетная запись. После чего он определяется в свою рабочую группу, например, «менеджеры». Далее система автоматически и очень быстро устанавливает все необходимые программы, выводит необходимые значки на рабочий стол, настраивает принтеры и т. д. для работы этого человека. Кроме того, он получает доступ к закрытой информации, которой оперируют его коллеги по специальности.

5. Централизованное управление сетевыми устройствами. Вы можете с легкостью прописать (зафиксировать в системе), что для людей, сидящих в одном кабинете, все документы печатаются на один принтер, который находится в их кабинете, а для людей, сидящих в другом кабинете – на другой, который находится у них, и т.д.

Настройка контроллера домена с «Lan-Star»

Быстро открывать и блокировать доступ к данным, ставить нужной группе необходимый софт и решать широкий спектр управленческих задач с помощью системного администратора позволяет именно настройка контроллера домена.

Закажите настройку и сопровождение централизованной системы управления рабочей сетью — контроллера домена. Возьмите все процессы, происходящие в компании, в свои руки! «Lan-Star» — надежный IT партнер. Наша специализация: обеспечение безопасности, организация стабильной работы, оптимизация деятельности компании. Чтобы получить более детальную информацию об услуге, обратитесь к нам по телефону (посмотреть) или закажите бесплатную консультацию.

Закажите бесплатную консультациюЗаполните форму и мы свяжемся с Вами!

Определение сайта и размещение контроллера домена в настройке производительности ADDS

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

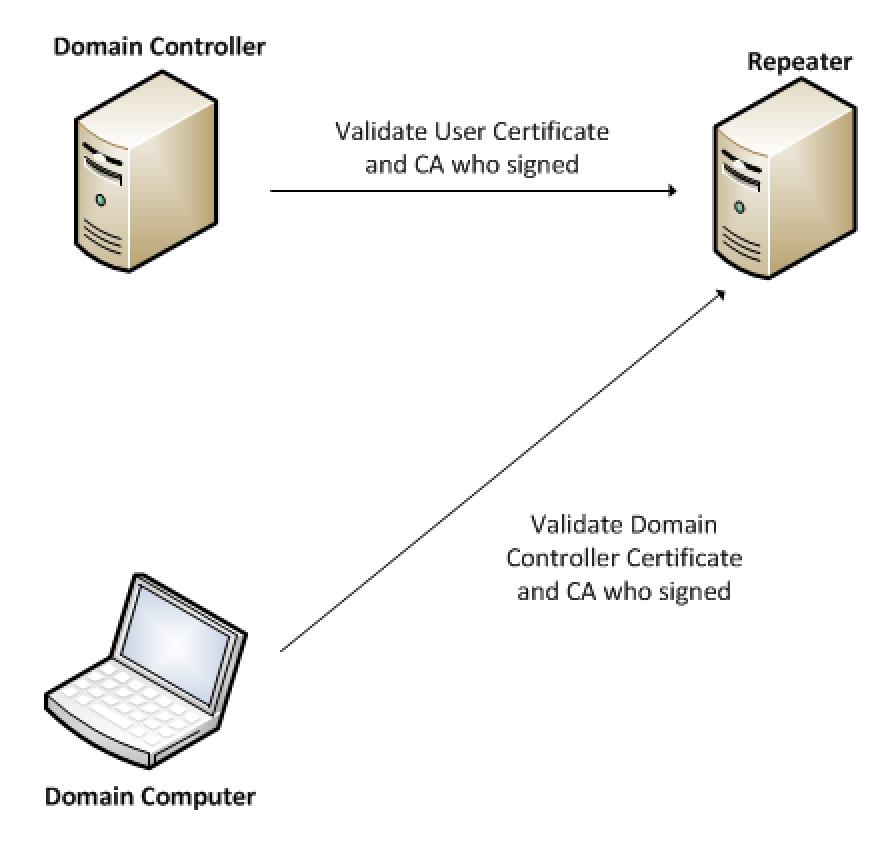

Правильное определение сайта имеет решающее значение для производительности. Клиенты, выпадающие из сайта, могут испытывать низкую производительность при проверке подлинности и запросах. Кроме того, при вводе IPv6 на клиентах запрос может поступать из IPv4-адреса или IPv6-адреса, а Active Directory должен иметь сайты, которые правильно определены для IPv6. Операционная система предпочитает IPv6 iPv4 при настройке обоих.

Клиенты, выпадающие из сайта, могут испытывать низкую производительность при проверке подлинности и запросах. Кроме того, при вводе IPv6 на клиентах запрос может поступать из IPv4-адреса или IPv6-адреса, а Active Directory должен иметь сайты, которые правильно определены для IPv6. Операционная система предпочитает IPv6 iPv4 при настройке обоих.

Начиная с Windows Server 2008, контроллер домена пытается использовать разрешение имен для выполнения обратного поиска, чтобы определить сайт, на который должен находиться клиент. Это может привести к нехватке пула потоков ATQ и привести к тому, что контроллер домена перестанет отвечать. Соответствующее решение заключается в правильном определении топологии сайта для IPv6. В качестве обходного решения можно оптимизировать инфраструктуру разрешения имен, чтобы быстро реагировать на запросы контроллера домена. Дополнительные сведения см. в статье «Контроллер домена Windows Server 2008 или Windows Server 2008 R2 с задержкой ответа на запросы LDAP или Kerberos».

Дополнительная область рассмотрения заключается в поиске контроллеров домена чтения и записи для сценариев, в которых используются контроллеры домена. Для некоторых операций требуется доступ к контроллеру домена с возможностью записи или на контроллер домена, доступный для записи, если достаточно контроллера домена Read-Only. Оптимизация этих сценариев будет принимать два пути:

- Обращение к контроллерам домена, доступным для записи, если достаточно Read-Only контроллера домена. Для этого требуется изменение кода приложения.

- Если может потребоваться доступный для записи контроллер домена. Разместите контроллеры домена для чтения и записи в центральных расположениях, чтобы свести к минимуму задержку.

Дополнительные сведения:

- Совместимость приложений с контроллерами доменами домена

- Интерфейс службы Active Directory (ADSI) и контроллер домена только для чтения (RODC) — предотвращение проблем с производительностью

Оптимизация для рефералов

Рекомендации — это перенаправление запросов LDAP, когда контроллер домена не размещает копию запрошенной секции. При возвращении ссылки она содержит различающееся имя секции, DNS-имя и номер порта. Клиент использует эти сведения для продолжения запроса на сервере, на котором размещен раздел. Это сценарий DCLocator, и все определения сайтов рекомендаций и размещение контроллера домена поддерживаются, но приложения, которые зависят от рефералов, часто упускаются из виду. Рекомендуется убедиться, что топология AD, включая определения сайтов и размещение контроллера домена, правильно отражает потребности клиента. Кроме того, это может включать контроллеры домена из нескольких доменов на одном сайте, настройку параметров DNS или перемещение сайта приложения.

При возвращении ссылки она содержит различающееся имя секции, DNS-имя и номер порта. Клиент использует эти сведения для продолжения запроса на сервере, на котором размещен раздел. Это сценарий DCLocator, и все определения сайтов рекомендаций и размещение контроллера домена поддерживаются, но приложения, которые зависят от рефералов, часто упускаются из виду. Рекомендуется убедиться, что топология AD, включая определения сайтов и размещение контроллера домена, правильно отражает потребности клиента. Кроме того, это может включать контроллеры домена из нескольких доменов на одном сайте, настройку параметров DNS или перемещение сайта приложения.

Рекомендации по оптимизации доверия

В сценарии внутри леса отношения доверия обрабатываются в соответствии со следующей иерархией доменов: Grand-Child домен —> дочерний домен —> корневой домен леса —> дочерний домен —> домен Grand-Child. Это означает, что защищенные каналы в корневом каталоге леса и каждый родительский элемент могут быть перегружены из-за агрегирования запросов проверки подлинности, передаваемых контроллерам домена в иерархии доверия. Это также может привести к задержкам в активных каталогах большой географической дисперсии, если проверка подлинности также должна транзитировать весьма скрытые ссылки, чтобы повлиять на указанный выше поток. Перегрузки могут возникать в сценариях доверия между лесами и нижнего уровня. Следующие рекомендации применимы ко всем сценариям:

Это также может привести к задержкам в активных каталогах большой географической дисперсии, если проверка подлинности также должна транзитировать весьма скрытые ссылки, чтобы повлиять на указанный выше поток. Перегрузки могут возникать в сценариях доверия между лесами и нижнего уровня. Следующие рекомендации применимы ко всем сценариям:

Правильно настройте MaxConcurrentAPI для поддержки нагрузки через безопасный канал. Дополнительные сведения см. в разделе «Настройка производительности для проверки подлинности NTLM» с помощью параметра MaxConcurrentApi.

Создайте ярлыки доверия в зависимости от нагрузки.

Убедитесь, что каждый контроллер домена в домене может выполнять разрешение имен и взаимодействовать с контроллерами домена в доверенном домене.

Убедитесь, что вопросы локальности учитываются для доверия.

Включите Kerberos, где это возможно, и свести к минимуму использование безопасного канала, чтобы снизить риск возникновения узких мест MaxConcurrentAPI.

Сценарии доверия между доменами — это область, которая постоянно является точкой боли для многих клиентов. Проблемы с разрешением имен и подключением, часто возникающие из-за брандмауэров, вызывают нехватку ресурсов на доверенном контроллере домена и влияют на все клиенты. Кроме того, часто игнорируемый сценарий оптимизирует доступ к доверенным контроллерам домена. Ключевые области, которые обеспечивают правильную работу, приведены ниже.

Убедитесь, что разрешение имен DNS и WINS, используемое доверенными контроллерами домена, может разрешать точный список контроллеров домена для доверенного домена.

Статически добавленные записи имеют тенденцию к устареванию и повторному возникновению проблем с подключением с течением времени. Переадресация DNS, динамическая СЛУЖБА DNS и слияние инфраструктуры WINS/DNS более поддерживаются в долгосрочной перспективе.

Обеспечьте правильную конфигурацию серверов пересылки, условных перенаправлений и вторичных копий для зон прямого и обратного просмотра для каждого ресурса в среде, к которому может потребоваться доступ клиента.

Опять же, это требует ручного обслуживания и имеет тенденцию стать устаревшим. Консолидация инфраструктуры идеально подходит.

Опять же, это требует ручного обслуживания и имеет тенденцию стать устаревшим. Консолидация инфраструктуры идеально подходит.

Контроллеры домена в доверенном домене попытаются сначала найти контроллеры домена в доверенном домене, которые находятся на том же сайте, а затем восстановить размещение в универсальных указателях.

Дополнительные сведения о том, как работает DCLocator, см. в разделе «Поиск контроллера домена» на ближайшем сайте.

Конвергентные имена сайтов между доверенными и доверенными доменами для отражения контроллера домена в одном расположении. Убедитесь, что сопоставления подсетей и IP-адресов правильно связаны с сайтами в обоих лесах. Дополнительные сведения см. в разделе «Указатель домена» в лесу доверия.

Убедитесь, что порты открыты в соответствии с требованиями DCLocator для расположения контроллера домена. Если брандмауэры существуют между доменами, убедитесь, что брандмауэры правильно настроены для всех отношений доверия.

Если брандмауэры не открыты, доверенный контроллер домена будет по-прежнему пытаться получить доступ к доверенному домену. Если связь завершается сбоем по какой-либо причине, доверенный контроллер домена в конечном итоге выдаст запрос доверенному контроллеру домена. Однако время ожидания может занять несколько секунд на запрос и может исчерпать сетевые порты на доверенном контроллере домена, если объем входящих запросов высок. Клиент может столкнуться с ожиданием истечения времени ожидания на контроллере домена в качестве зависающих потоков, которые могут преобразовывать в зависание приложений (если приложение выполняет запрос в потоке переднего плана). Дополнительные сведения см. в разделе «Настройка брандмауэра для доменов и отношений доверия».

Если брандмауэры не открыты, доверенный контроллер домена будет по-прежнему пытаться получить доступ к доверенному домену. Если связь завершается сбоем по какой-либо причине, доверенный контроллер домена в конечном итоге выдаст запрос доверенному контроллеру домена. Однако время ожидания может занять несколько секунд на запрос и может исчерпать сетевые порты на доверенном контроллере домена, если объем входящих запросов высок. Клиент может столкнуться с ожиданием истечения времени ожидания на контроллере домена в качестве зависающих потоков, которые могут преобразовывать в зависание приложений (если приложение выполняет запрос в потоке переднего плана). Дополнительные сведения см. в разделе «Настройка брандмауэра для доменов и отношений доверия».Используйте DnsAvoidRegisterRecords для устранения плохой работы или контроллеров домена с высокой задержкой, таких как на спутниковых сайтах, от рекламы до универсальных указателей. Дополнительные сведения см. в статье «Оптимизация расположения контроллера домена или глобального каталога, который находится за пределами сайта клиента».

Примечание

Существует практический предел в размере около 50 до количества контроллеров домена, которые клиент может использовать. Это должны быть наиболее оптимальные контроллеры домена и контроллеры домена с максимальной емкостью.

Рассмотрите возможность размещения контроллеров домена из доверенных и доверенных доменов в одном физическом расположении.

Для всех сценариев доверия учетные данные направляются в соответствии с доменом, указанным в запросах проверки подлинности. Это также справедливо для запросов к API LookupAccountName и LsaLookupNames (а также другим, это просто наиболее часто используемые) API. Когда параметры домена для этих API передаются со значением NULL, контроллер домена попытается найти имя учетной записи, указанное в каждом доступном доверенном домене.

Отключите проверку всех доступных отношений доверия при указании домена NULL. Ограничение поиска изолированных имен во внешних доверенных доменах с помощью записи реестра LsaLookupRestrictIsolatedNameLevel

Отключите передачу запросов проверки подлинности с доменом NULL, указанным во всех доступных отношениях доверия.

Процесс Lsass.exe может перестать отвечать, если у вас есть много внешних отношений доверия на контроллере домена Active Directory

Процесс Lsass.exe может перестать отвечать, если у вас есть много внешних отношений доверия на контроллере домена Active Directory

Дополнительные ссылки

- Настройка производительности серверов Active Directory

- Рекомендации по оборудованию

- Рекомендации по протоколу LDAP

- Устранение проблем с производительностью доменных служб Active Directory

- Планирование ресурсов для доменных служб Active Directory

О нас – Контроллер сайта

Когда Excentus объявили о своем уходе из коммерческого заправочного бизнеса, члены The Site Controller, LLC (TSC) увидели возможность взять лучшую доступную коммерческую топливную систему и улучшить ее. Работая вместе и с нашими клиентами, TSC считает, что мы можем продолжать улучшать продукт, внедрять лучшие практики и предоставлять маркетологам топлива услуги, которых они заслуживают. В дополнение к штату TSC, владение имеет более чем 200-летний опыт работы в отрасли.

Майк Даунс

Даунс Энерджи

Майк вырос в нефтяной промышленности и в настоящее время является представителем третьего поколения, возглавляющего различные компании Даунс, базирующиеся в Короне, Калифорния. Он имеет степень делового администрирования Калифорнийского политехнического университета в Сан-Луис-Обиспо и работает полный рабочий день в семейном бизнесе с 1989 года, когда компания присоединилась к CFN. Активно работая в отрасли, Майк работал в Консультативном совете CFN, в том числе в качестве председателя, Совета директоров CIOMA, Совета директоров Network Fuels, а также был одним из основателей Ассоциации участников CFN (CFNPA), а также был ее секретарем и Президент.

Derek Bettencourt

SC FUELS

Дерек присоединился к SC Fuels в 2000 году вместе с приобретением лицензии Fuelman в Южной Калифорнии. Работая в SC Fuels, он занимал должности регионального менеджера по продажам, регионального менеджера по продажам, вице-президента по продажам и генерального директора. На протяжении всего своего пребывания в должности Дерек был неотъемлемой частью нескольких важных инициатив, включая преобразование платформы топливных карт, многочисленные приобретения и стратегическое планирование. Дерек управляет отношениями с ключевыми поставщиками, такими как US Bank/Voyager, CFN и Pacific Pride, и в настоящее время является членом совета директоров CFNPA. Он стремится обеспечить наилучшее качество обслуживания клиентов. До прихода в SC Fuels он проработал 6 лет в Quaker State Oil, сначала в качестве регионального менеджера, а затем в качестве менеджера по дистрибьюторам. Дерек получил степень бакалавра в области маркетинга в Калифорнийском государственном университете в Фуллертоне.

На протяжении всего своего пребывания в должности Дерек был неотъемлемой частью нескольких важных инициатив, включая преобразование платформы топливных карт, многочисленные приобретения и стратегическое планирование. Дерек управляет отношениями с ключевыми поставщиками, такими как US Bank/Voyager, CFN и Pacific Pride, и в настоящее время является членом совета директоров CFNPA. Он стремится обеспечить наилучшее качество обслуживания клиентов. До прихода в SC Fuels он проработал 6 лет в Quaker State Oil, сначала в качестве регионального менеджера, а затем в качестве менеджера по дистрибьюторам. Дерек получил степень бакалавра в области маркетинга в Калифорнийском государственном университете в Фуллертоне.

Лен Робинсон

Ривер-Сити Петролеум

Лен начал свою карьеру в качестве инженера/ученого в ракетно-космическом подразделении McDonald/Douglas. Поняв, что нефтяная промышленность — идеальное место для него, он перешел в компанию Fredricksen Tank Lines в качестве менеджера и генерального директора. С момента основания River City Petroleum в 1980 году Лен также участвовал в нескольких товариществах, владеющих недвижимостью, и LLC в Калифорнии и Неваде, последней из которых является The Site Controller.

С момента основания River City Petroleum в 1980 году Лен также участвовал в нескольких товариществах, владеющих недвижимостью, и LLC в Калифорнии и Неваде, последней из которых является The Site Controller.

Норм Крум

Valley Pacific Petroleum Services

Норм активно работает в сфере маркетинга нефти с 1980 года, всегда с Valley Pacific Petroleum Services («VPPS») из Стоктона, Калифорния. Он имеет степень по маркетингу Университета Бригама Янга и степень магистра делового администрирования Калифорнийского государственного университета в Станиславе. До покупки своей компании в 1994 году он сначала работал ее контролером, а затем генеральным директором. VPPS был одним из первых участников сети CFN, присоединившись к ней в 1988 году. Норм был президентом Ассоциации маркетологов нефти Chevron и Texaco, а также членом Совета маркетологов Chevron и Совета директоров CIOMA.

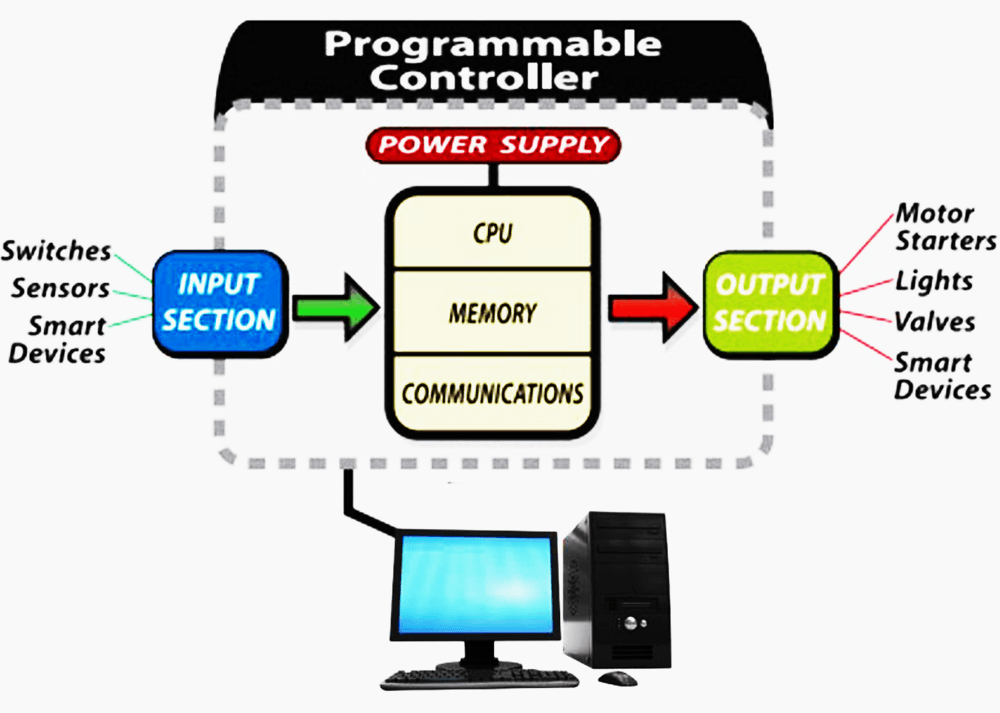

Часто задаваемые вопросы — Контроллер сайта

КАК Я МОГУ ПОЛУЧИТЬ ДОСТУП К НОВОМУ

«INSIGHT» ПОРТАЛУ? Минимальные требования к оборудованию Site Controller для отправки данных на портал «InSight» : Windows XP с пакетом обновления 3 (SP3) и не менее 2 ГБ ОЗУ. Однако рассмотрите возможность обновления до Windows 10 Professional и CFC 8.1. Если ваш текущий Site Controller не соответствует минимальным требованиям, свяжитесь с TSC, и мы предложим вам варианты обновления вашего оборудования и программного обеспечения, чтобы вы могли пользоваться преимуществами «Взгляд».

Однако рассмотрите возможность обновления до Windows 10 Professional и CFC 8.1. Если ваш текущий Site Controller не соответствует минимальным требованиям, свяжитесь с TSC, и мы предложим вам варианты обновления вашего оборудования и программного обеспечения, чтобы вы могли пользоваться преимуществами «Взгляд».

ПРОВОДИТЕ ЛИ ВЫ ОБУЧЕНИЕ ПО

ПОРТАЛУ «ИНСАЙТ»?Да, абсолютно. Будет проведен веб-семинар, чтобы вы могли ориентироваться на портале и в полной мере использовать все его функции.

КАКАЯ САМАЯ ПОСЛЕДНЯЯ ВЫПУСКА ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ?

Все новые системы TSC оснащены нашим последним коммерческим топливным контроллером (CFC) версии 8.1. Эти новые сборки системы связаны с Windows 10 Professional и являются основой соответствия PCI 2.0.

СООТВЕТСТВУЕТ ЛИ CFC 8.1 PCI 2.0?

Да, абсолютно.

ЧТО ТАКОЕ НОВОЕ ОБОРУДОВАНИЕ EVEREST?

У нас есть новая аппаратная платформа сверхмалого форм-фактора. Это безвентиляторный, безвентиляторный, промышленный корпус. Он включает в себя четырехъядерный процессор Intel JJ900, твердотельный накопитель (SSD) и 4 ГБ оперативной памяти. Новая аппаратная платформа включает ОС Windows 10 Professional.

Это безвентиляторный, безвентиляторный, промышленный корпус. Он включает в себя четырехъядерный процессор Intel JJ900, твердотельный накопитель (SSD) и 4 ГБ оперативной памяти. Новая аппаратная платформа включает ОС Windows 10 Professional.

К КОМУ ОБРАЩАТЬСЯ ЗА ПОДДЕРЖКОЙ?

Билл Карлен и его команда оказывают техническую помощь нашим клиентам. С ними можно связаться по телефону (951) 256-8500 или по электронной почте [email protected].

БУДУТ ЛИ TSC УЛУЧШАТЬ ПРОДУКТ?

Абсолютно. TSC планирует поддерживать существующие продукты и определила новые хосты для разработки в 2017 году. Эти новые хосты авторизации включают в себя: NBS Voyager Authorization, U.S. Bank OTR, Comdata и WEX OTR. По мере разработки этих новых интерфейсов мы будем рассылать eBlast всем нашим клиентам.

НЕОБХОДИМО ЛИ ОБСЛУЖИВАНИЕ КОМПЬЮТЕРА?

TSC рекомендует следующий график обслуживания в зависимости от компьютера на объекте:

- HP/Compaq под управлением Windows XP: перезагружайте компьютер один раз в месяц.

Мы рекомендуем запускать средство дефрагментации диска раз в месяц. Он находится в папке CC на рабочем столе и автоматически дефрагментирует диски C и D. Делать это нужно в нерабочее время. Мы также рекомендуем чистить компьютер два раза в год. Выключите компьютер и отсоедините шнур питания. Снимите крышку с системы. Используйте баллончик со сжатым воздухом и сдуйте пыль и грязь с охлаждающих вентиляторов материнской платы и процессора. Сдуйте и материнскую плату. Установите на место крышку, снова подключите шнур питания и перезагрузите систему. Эта задача должна выполняться квалифицированным специалистом.

Мы рекомендуем запускать средство дефрагментации диска раз в месяц. Он находится в папке CC на рабочем столе и автоматически дефрагментирует диски C и D. Делать это нужно в нерабочее время. Мы также рекомендуем чистить компьютер два раза в год. Выключите компьютер и отсоедините шнур питания. Снимите крышку с системы. Используйте баллончик со сжатым воздухом и сдуйте пыль и грязь с охлаждающих вентиляторов материнской платы и процессора. Сдуйте и материнскую плату. Установите на место крышку, снова подключите шнур питания и перезагрузите систему. Эта задача должна выполняться квалифицированным специалистом. - HP под управлением Windows 10: перезагружайте компьютер раз в месяц. Инструмент дефрагментации диска автоматически запускается в нерабочее время. Нет необходимости запускать инструмент вручную. Мы также рекомендуем чистить компьютер два раза в год. Выключите компьютер и отсоедините шнур питания. Снимите крышку с системы. Используйте баллончик со сжатым воздухом и сдуйте пыль и грязь с охлаждающих вентиляторов материнской платы и процессора.