Как ФБР превращает микрофоны смартфонов в средства прослушки. Какие модели телефонов наиболее уязвимы. Как защитить свою конфиденциальность и предотвратить несанкционированное прослушивание.

ФБР использует «бродячий жучок» для прослушки через смартфоны

ФБР начало использовать новый метод электронной слежки под названием «бродячий жучок» (roving bug). Суть метода в том, что агенты могут удаленно активировать микрофон смартфона и использовать его для прослушивания окружающих разговоров. Это позволяет вести наблюдение даже когда телефон выключен.

Метод был одобрен Министерством юстиции США для использования против членов нью-йоркской мафиозной семьи Дженовезе. Преступники подозревали обычные методы слежки, поэтому ФБР прибегло к такому нестандартному решению.

Какие модели смартфонов наиболее уязвимы для прослушки

По словам экспертов, наиболее уязвимыми для удаленной установки шпионского ПО являются следующие модели:

- Телефоны Nextel

- Некоторые модели Samsung

- Motorola Razr

- Некоторые модели Nokia, которые нельзя полностью выключить без извлечения батареи

На эти модели легче всего удаленно установить программное обеспечение, позволяющее активировать микрофон для прослушки.

Как работает технология «бродячего жучка»

Существует два возможных варианта реализации этой технологии:

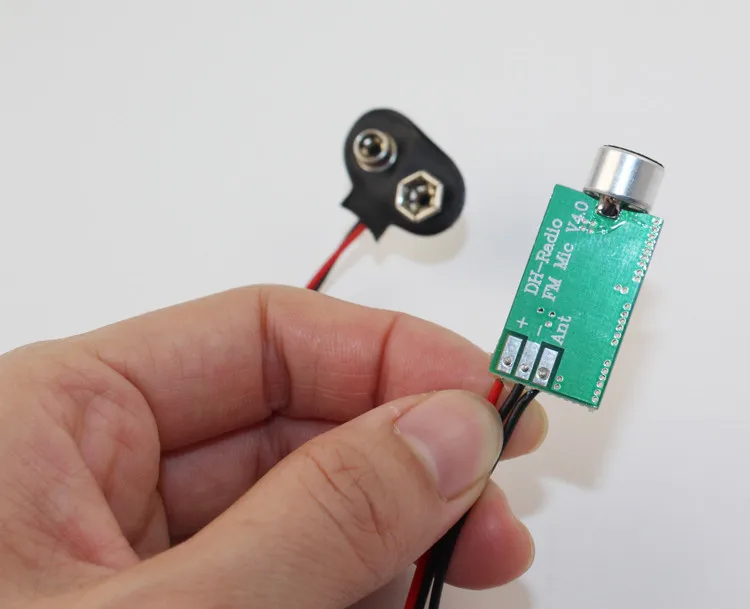

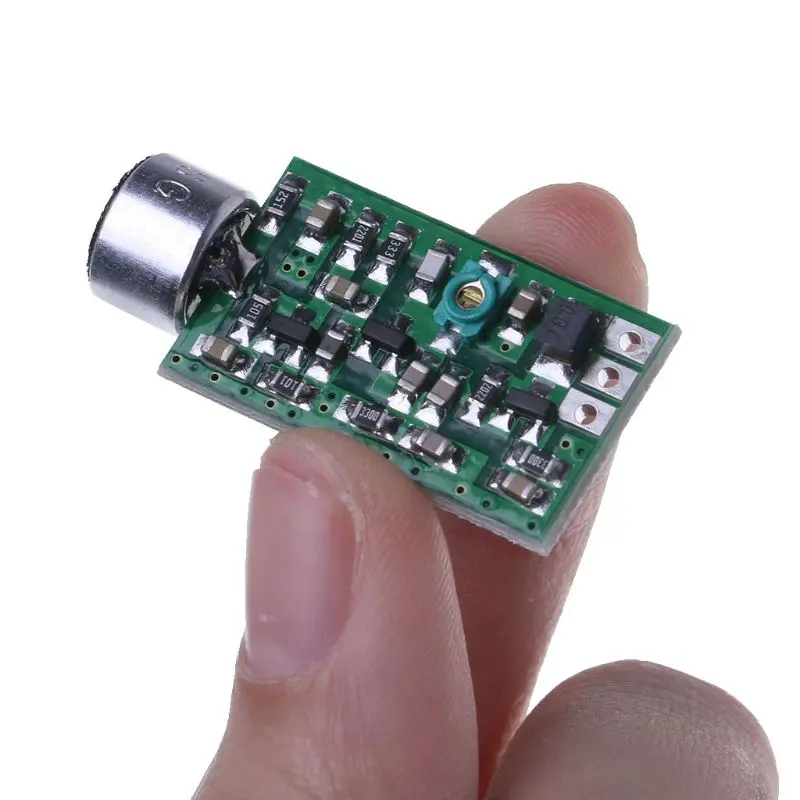

- Удаленная установка шпионского ПО на телефон. Оно активирует микрофон и передает звук в ФБР, маскируясь под обычный звонок.

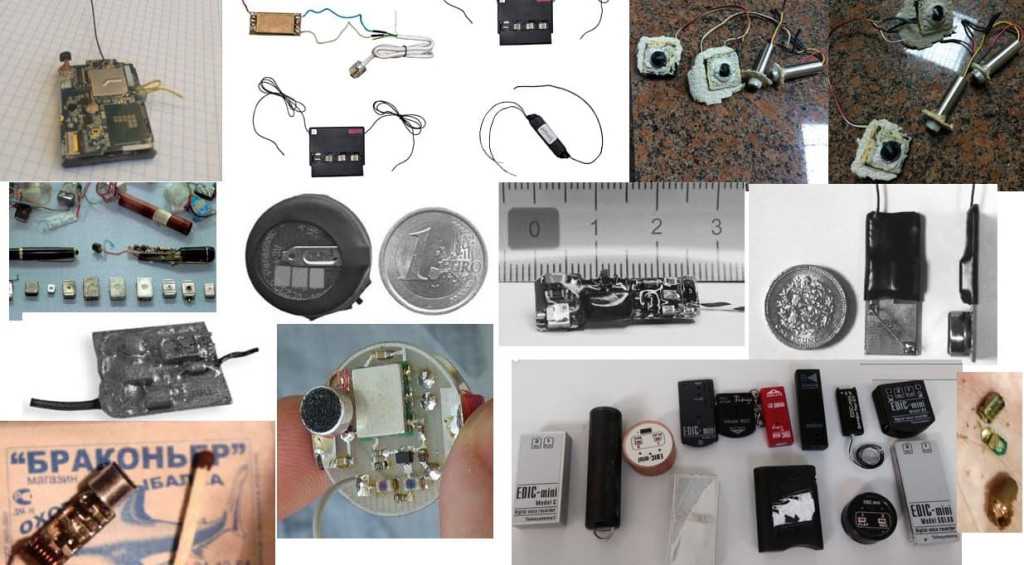

- Физическая установка «жучка» в телефон при получении к нему доступа.

Точный метод, использованный ФБР, из материалов дела неясен. Однако эксперты склоняются к версии с удаленной установкой ПО как более вероятной.

Законность использования «бродячих жучков»

Окружной судья США Льюис Каплан постановил, что использование «бродячего жучка» законно. По его мнению, федеральный закон о прослушивании телефонных разговоров достаточно широк, чтобы разрешить прослушивание даже разговоров рядом с телефоном подозреваемого.

Однако это решение вызывает споры среди юристов и правозащитников, считающих такую практику нарушением права на неприкосновенность частной жизни.

Как защититься от прослушки через смартфон

Эксперты по безопасности рекомендуют следующие меры для защиты от несанкционированной прослушки:

- Извлекать батарею из телефона, когда он не используется. Это единственный надежный способ предотвратить активацию микрофона.

- Использовать специальные чехлы, блокирующие радиосигналы.

- Не оставлять телефон без присмотра, чтобы исключить физическую установку «жучка».

- Регулярно проверять телефон на наличие подозрительного ПО.

- Использовать защищенные модели смартфонов с усиленным шифрованием.

Другие методы электронной слежки, используемые спецслужбами

Помимо «бродячих жучков», спецслужбы используют и другие методы электронной слежки:

- Традиционное прослушивание телефонных разговоров

- Отслеживание метаданных звонков и сообщений

- Взлом мессенджеров и электронной почты

- Использование программ-шпионов на компьютерах и смартфонах

- Видеонаблюдение с распознаванием лиц

Эти методы позволяют вести комплексное наблюдение за подозреваемыми.

Этические вопросы использования «бродячих жучков»

Использование технологии «бродячих жучков» поднимает ряд этических вопросов:

- Нарушение права на неприкосновенность частной жизни

- Риск злоупотреблений со стороны спецслужб

- Отсутствие прозрачности в применении таких методов

- Сложность судебного контроля за электронной слежкой

Правозащитники призывают ужесточить законодательное регулирование подобных методов слежки.

Перспективы развития технологий электронной слежки

Эксперты прогнозируют дальнейшее развитие технологий электронной слежки:

- Совершенствование методов удаленного взлома устройств

- Использование искусственного интеллекта для анализа данных слежки

- Расширение возможностей прослушки через «умные» устройства

- Развитие технологий скрытого видеонаблюдения

Это потребует совершенствования как методов защиты частной жизни, так и законодательного регулирования в этой сфере.

|

3DNews Технологии и рынок IT. Новости интересности из мира хай-тек Учёные научились выявлять прослушку, кот… Самое интересное в обзорах 12.09.2022 [23:31], Владимир Фетисов Исследователи из Национального университета Сингапура и Университета Ёнсе в Южной Корее разработали метод выявления скрытого включения микрофона на ноутбуке. Они использовали плату Raspberry Pi 4, усилитель и программируемый приёмопередатчик (SDR) для создания прототипа устройства под названием TickTock, которое позволяет определять активацию микрофона вредоносным или шпионским программным обеспечением для прослушивания жертвы. Источник изображений: opennet.ru Метод определения скрытой активации микрофона ноутбука актуален, поскольку аппаратно отключить его не так просто и не всегда понятно, в каких случаях он работает. Устройство TickTock необходимо адаптировать для разных моделей ноутбуков, поскольку характер излучения может изменяться в зависимости от используемого звукового чипа. Кроме того, исследователям пришлось решить задачу фильтрации шумов от других электрических цепей и учесть изменение сигнала в зависимости от подключения. Тем не менее, устройство удалось адаптировать для определения активности микрофона на 27 из 30 тестируемых ноутбуков, включая модели Lenovo, Fujitsu, Toshiba, Samsung, HP, Asus и Dell. При этом на ноутбуках Apple MacBook 2014, 2017 и 2019 годов выпуска определить включение микрофона таким способом не получилось. Исследователи также попытались применить свою разработку для использования на других типах устройств, таких как смартфоны, планшеты, умные колонки и USB-камеры. Источник: Если вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER. Материалы по теме Постоянный URL: https://3dnews.ru/1074027/uchyonie-sozdali-ustroystvo-dlya-opredeleniya-skritogo-vklyucheniya-mikrofona Рубрики: Новости Hardware, интересности из мира хай-тек, Теги: безопасность, конфиденциальность, прослушка ← В прошлое В будущее → |

Прослушивание и запись разговоров в больших помещениях

В вашем интернет браузере деактивирован Javascript. Некоторые разделы сайта будут работать некорректно.

Некоторые разделы сайта будут работать некорректно.

Организация прослушивания больших помещений

Многие монтажные организации, сталкиваются с

тем, что один единственный активный микрофон,

даже с выдающимися характеристиками, часто не в

силах справиться с прослушиванием сложного по

акустике помещения или большого зала.

Простое запараллеливание микрофонов на один аудиовход даст плохой результат, так как при этом ухудшатся параметры линии (емкость, сопротивление, индуктивность) и следовательно, происходит ухудшение качества аудиосигнала, а в моменты когда, сигналы разных микрофонов будут оказываться в противофазе, то они будут вычитаться друг из друга, вызывая некоторые провалы звука на записи.

Микшеры STELBERRY

Для объединения и суммирования аудиосигналов

от различных источников в студиях звукозаписи

давно и широко применяются аудиомикшеры

различной сложности.

Исправить такую досадную ситуацию и поднять возможности систем безопасности на новый уровень призваны модели микшеров STELBERRY MX-300, STELBERRY MX-310 и STELBERRY MX-320.

Основные характеристики этих микшеров одинаковы, а их основное различие заключено в функционале меню настроек, или по другому, в комфорте выполнения настроек.

Каждый из микшеров MX-300, MX-310, MX-320 позволяет подключить до четырех активных микрофонов к своим линейным входам (и не только активных микрофонов) и настроить каждый канал по уровню сигнала индивидуально, либо в сравнении с другими каналами.

В микшере MX-300 у каждого канала своя

независимая регулировка уровня сигнала, и если вам

надо настроить сигнал какого-то микрофона или

другого источника линейного сигнала независимо от

других каналов, то придется их отключать физически,

вытаскивая соответствующие разъемы из микшера.

В микшере MX-310 каждый канал изначально настраивается независимо от других каналов, и есть возможность не выходя из меню настроек прослушать общую звуковую картину.

Микшер MX-320 дает пользователю возможность

самостоятельно выбирать, какие из четырех каналов

будут активны, и производить настройку каналов, как

независимо каждого канала от других, так и в

сравнении с одним или несколькими каналами.

Возможность этого микшера оперативно менять

конфигурацию задействованных каналов без их

физического отключения будет удобна, если в

каком-то помещении часто меняется расположение

мебели или часто переносится зона активного

присутствия людей.

Интересная особенность аудиомикшеров STELBERRY

Есть у аудиомикшеров STELBERRY такая

интересная особенность, что у всех этих микшеров

линейные аудиовходы и линейные аудиовыходы.

То есть, если один микшер позволяет к себе подключить только четыре активных микрофона, то выходы четырех микшеров, подключенные ко входам пятого микшера, уже позволят использовать кластер из шестнадцати активных микрофонов.

Выбор микрофона для большого помещения

Какие же активные микрофоны лучше всего подойдут для прослушивания помещений в связке с микшерами. С учетом того, что в зале может играть фоновая музыка, слышна работающая вентиляция или кондиционеры, то это точно должны быть микрофоны без АРУ (автоматической регулировки усиления) или с отключаемой АРУ. Только микрофоны для помещения без АРУ позволят сохранить разборчивость речи в условиях различных окружающих шумов. Если же использовать микрофоны с АРУ, то автоматическая регулировка усиления будет настраиваться на фоновый шум и вытягивать его до уровня выходного сигнала микрофона, и на записи будет преобладать только этот шум, а полезный сигнал им будет задавлен.

Прослушивание длинных помещений и коридоров

Сложные по акустике помещения представляют из

себя обычно вытянутые в длину залы или коридоры,

а также большие пустые или полупустые залы, где

звуку предоставлена возможность свободно и

многократно отражаться от стен, пола и потолка. В

таких помещениях оптимальным будет размещение

микрофонов вдоль помещения или коридора с

определенным шагом, зависящим от

чувствительности выбранных активных микрофонов

с таким условием, чтобы между микрофонами не

было глухих зон.

В

таких помещениях оптимальным будет размещение

микрофонов вдоль помещения или коридора с

определенным шагом, зависящим от

чувствительности выбранных активных микрофонов

с таким условием, чтобы между микрофонами не

было глухих зон.

Например, в таком длинном

помещении, при размещении микрофонов на потолке

при высоте потолков 2,5-3 метра, микрофоны M-20

должны располагаться примерно на расстоянии 3-4

метров друг от друга, а микрофоны M-60, M-70, с

отключенной АРУ, должны располагаться на

расстоянии, примерно 7-8 метров друг от друга.

При этом чувствительность активных микрофонов

настраивается так, чтобы они немного перекрывали

зоны чувствительности соседних микрофонов.

Микрофоны с фиксированным усилением хоть и

дешевле, но дают больше сложностей с настройками

размещения, из-за необходимости более точного

подбора высоты своего подвеса и шага монтажа.

Микрофоны с регулировкой чувствительности подходят лучше

Настройка чувствительности микрофонов с

небольшим перекрытием зоны чувствительности

соседних микрофонов позволит минимизировать

эффект гулкости и эха, а также избежать провалов

голоса при перемещении говорящих людей в

помещении или коридоре.

Затем установленные микрофоны подключаются к

микшеру, например к MX-300. И потом, уже на

микшере выполняется корректировка усиления

каждого канала, чтобы сигналы с микрофонов были

одинаковые по громкости. А далее, по требованию

заказчика, сигнал с микшера подается на автономный

аудиорегистратор, например SPRUT-SR, либо, если

в помещении ведется видеонаблюдение, то на

линейный аудиовход видеорегистратора или

линейный аудиовход IP-камеры.

Такой пример

размещения микрофонов несколько условен, как и

условно выбранное для примера помещение.

Фактически, на практике, шаг и вариант размещения

микрофонов должны подбираться экспериментально

под каждое конкретное помещение, и универсального

«рецепта» тут не существует, в каждом помещении

будут свои нюансы, требующее решения на месте.

Прослушивание торговых залов

Торговый зал представляет собой классический

вариант большого зала для прослушивания которого

одного микрофона явно не достаточно.

Ведь персонал и клиенты могут свободно перемещаться, усложняя условия для аудиорегистрации.

Но часто, для

небольших магазинов, площадь помещения которых

не слишком велика, достаточно размещения не

более четырех активных микрофонов M-60, M-70 на

стенах или на потолке, которые будут подключаться к

одному микшеру, например MX-300,

а объединенный

сигнал с выхода микшера подаваться на линейный

аудиовход автономного аудиорегистратора

SPRUT-SR.

Размещение микрофонов в зале

Если помещение по форме близко к квадрату и

площадь помещения примерно 250 м² а высота

потолков не превышает 2,5-3 метров, то достаточно

разместить четыре микрофона M-60 или M-70, с

отключенной АРУ, ближе к потолку на стенах в точках

расположенных на серединах каждой из стен.

Если площадь помещения при потолках 2,5-3

метра превышает 250м², но не более 1000м², то еще

достаточно четырех микрофонов и одного микшера.

Микрофоны M-60, M-70, с отключенной АРУ, в этом

случае располагаются на потолке в углах

виртуального квадрата в центре зала. Между

микрофонами по всем направлениям должно быть

расстояние восемь метров.

Соответственно, если у вас помещение большей площади и достаточное количество аудиоканалов, то придется увеличивать количество микрофонов и увеличивать количество микшеров. А если у вас имеется только один аудиовход для регистрации разговоров, то придется наращивать структуру из

микшеров, когда выходы 2-4 микшеров подключаются к входам третьего-пятого микшера. И опять же, это общие рекомендации. На практике, шаг и вариант размещения микрофонов придется подбирать экспериментально под каждое конкретное помещение.

Прослушивание сектора в огромном торговом зале

Для очень больших торговых залов применяется

зонирование зала по секторам в зависимости от

категорий товаров, и обычно, на один такой сектор

выделяется один или два менеджера или

консультанта-продавца, которые будут

консультировать клиентов и выписывать выбранный

клиентами товар. И здесь, для контроля качества

обслуживания клиентов, хорошо было бы слышать

как менеджер или консультант в этом секторе

общается с клиентом, какие товары предлагает и

предлагает ли вообще.

Наращивание структуры микшеров позволит использовать больше четырех микрофонов

Стеллажи и витрины с товарами могут тянуться на

несколько десятков метров и в секторе может быть

несколько рядов таких стеллажей.

Соответственно,

здесь и пригодиться возможность наращивания

структуры из микшеров, чтобы распределить

микрофоны по всему сектору, так как одного микшера

с четырьмя микрофонами не хватит для

прослушивания всей зоны сектора.

Обычно такие торговые залы имеют очень высокие потолки, а стены могут находиться далеко от размещения сектора с группой товаров, поэтому наиболее рациональным вариантом будет размещение микрофонов на подвесе. Высота подвеса микрофона может жестко зависеть от высоты стеллажей с товаром. И здесь надо понимать зависимость, прослушиваемой микрофоном области помещения, от высоты его подвеса.

Чем выше микрофон от пола, тем с более частым

шагом придется располагать активные микрофоны,

чтобы между ними не появлялись глухие зоны.

Соответственно, при использовании четырехканального аудиорегистратора, например SPRUT-SR,

можно организовать прослушивание четырех таких

секторов с кластерами по четыре микрофона в каждом.

5 ключевых шагов по противодействию компьютерному и смартфонному подслушиванию.html

Как хакеры и программы для подслушивания подслушивают ваши разговоры: интернет-мошенники #725

конфиденциальность увеличивается, и прослушивание превращается в подслушивание или даже шпионаж.

В выпуске этой недели мы исследуем использование микрофона на наших устройствах, начиная от безобидных звонков по Skype и заканчивая опасными хакерскими атаками.

И мы дадим вам пять советов о том, что вы можете сделать, чтобы устранить или уменьшить опасность жестокого обращения.

Итак, приступим…

Подслушивает ли микрофон вашего компьютера, планшета или смартфона ваши разговоры, даже когда вы им не пользуетесь?

За последние несколько лет неоднократно появлялись сообщения об устройствах и программах, прослушивающих разговоры поблизости.

В то же время известно, что многие устройства, приложения и даже хакеры могут включать ваш микрофон, когда вы используете свое устройство, как в законных, так и в сомнительных целях.

Очевидно, что может быть много случаев, когда вам нужно и нужно использовать микрофон — например, для совершения голосовых вызовов через Интернет в стиле Skype или использования встроенных виртуальных помощников, таких как Siri (устройства Apple), Кортана (Windows) и Алекса (Amazon).

Кроме того, существуют такие программы, как преобразование речи в текст, программное обеспечение для распознавания голоса и приложения, которые позволяют вам давать им указания вместо использования клавиатуры. Даже браузер Google Chrome имеет возможность управлять голосовыми командами, если он включен.

При условии, что вы контролируете, когда ваш микрофон активен, и что тот, кто (или что-то еще) слушает, делает это, потому что вы их пригласили, все хорошо и хорошо.

Но так бывает не всегда. Иногда вы не понимаете, что ваш микрофон включен — вам даже может казаться, что вы его выключили, — а иногда люди подслушивают вас в сомнительных целях.

Например, пользователи компьютеров время от времени сообщали о произнесении слов в онлайн-разговорах, которые впоследствии вызывали появление всплывающей рекламы на определенных веб-страницах и в социальных сетях, хотя эти заявления обычно отвергаются.

Не всегда было ясно, в какой степени некоторые законные приложения, такие как Cortana от Microsoft, собирают информацию о том, что вы говорите, что приводит к серьезным проблемам с конфиденциальностью.

И, по другую сторону закона, хакеры продемонстрировали, как они могут проникнуть в компьютеры и смартфоны, чтобы включить микрофоны без ведома пользователей.

Пару лет назад компания Panda, занимающаяся компьютерной безопасностью, обнаружила шпионское ПО, которое могло включать микрофон телефона, определять местонахождение устройства, записывать разговоры и отслеживать пользователя в течение всего дня.

Этот вид подслушивания идет рука об руку с незаконным или сомнительным удаленным доступом к веб-камерам, о котором мы сообщали в предыдущем выпуске «Безопасность веб-камер под угрозой со стороны мошенников и шпионов».

Нет лучшего доказательства того, что риск этого шпионажа реален, чем недавняя публикация фотографии основателя Facebook Марка Цукерберга, чей ноутбук на заднем плане фотографии был заклеен лентой как поверх камеры, так и по микрофону.

Обычно вы можете сказать, используется ли ваша камера, потому что у большинства из них есть крошечный индикатор рядом с объективом, который включается вместе с камерой. А вот с микрофоном вообще никакого видимого сигнала нет.

Также сообщается, что при некоторых обстоятельствах наушники и даже динамики могут использоваться для записи разговора, даже если микрофон выключен или отсоединен.

Вся эта неопределенность в отношении того, подслушивается ли, как и почему речь, вызывает беспокойство пользователей.

Что с этим делать?

Хотя мы не можем гарантировать звукоизоляцию, существует ряд ключевых действий, которые вы можете предпринять, чтобы свести к минимуму риск того, что вас подслушают или запишут, или что ваш микрофон активируется без вашего ведома.

Вот краткое изложение:

* Узнайте, как вручную отключить настройку микрофона на вашем устройстве, или найдите программное обеспечение, которое сделает это автоматически. Затем отключите микрофон, когда он вам не нужен.

* Вы также можете физически отключить микрофон, подключив дешевый проводной микрофон к гнезду удлинителя микрофона, а затем перерезав провод. Расширение активировано как источник ввода по умолчанию, но микрофона нет.

Если у вас есть комбинированный разъем для наушников и микрофона, вам понадобится комбинированная гарнитура, и снова отрежьте провод чуть ниже микрофона.

(Обратите внимание, однако, что хакеры могут снова переключить настройку по умолчанию на встроенный микрофон.)

* При установке программ, особенно приложений для смартфонов, проверьте, требуется ли им доступ к вашему микрофону. Многие приложения будут запрашивать разрешение, по крайней мере, при первом использовании. Отрицайте это, если вам это действительно не нужно.

* Для уже установленных программ и приложений используйте их функцию «настройки», чтобы проверить, могут ли они получить доступ к микрофону, или проверьте список «микрофон» или «конфиденциальность» в настройках.

Например, если вы используете iPad или iPhone, откройте настройки/конфиденциальность/микрофон, чтобы узнать, какие приложения используют ваш микрофон.

Та же последовательность в Windows 10 будет выполнять ту же задачу с возможностью полного отключения микрофона или запрета доступа к отдельным приложениям.

Поищите в Интернете, как это сделать на других устройствах.

* Обновляйте программное обеспечение для обеспечения безопасности в Интернете, чтобы защитить его от хакеров или предупредить вас о подозрительном поведении программ.

Кстати, тесты показывают, что попытка Марка Цукерберга ограничить доступ к микрофону с помощью маскировки не работает. Это может приглушить звук, но, вероятно, не защитит от подслушивающих!

Предупреждение недели

У вас есть адрес электронной почты на сайте outlook.com? Если это так, остерегайтесь сообщения от «Администратора Outlook», которое приходит в ваш почтовый ящик со строкой темы: «Необычная активность входа в учетную запись Microsoft».

Далее сообщение предупреждает:

«Мы обнаружили что-то необычное в недавней активности с учетной записью Microsoft. Чтобы обеспечить вашу безопасность, нам потребовалась дополнительная проверка безопасности. Вам нужно будет подтвердить свою учетную запись электронной почты Microsoft ниже, чтобы подтвердить что недавнее действие было вашим, и чтобы восстановить доступ и пользоваться нашим неограниченным сервисом».

Чтобы обеспечить вашу безопасность, нам потребовалась дополнительная проверка безопасности. Вам нужно будет подтвердить свою учетную запись электронной почты Microsoft ниже, чтобы подтвердить что недавнее действие было вашим, и чтобы восстановить доступ и пользоваться нашим неограниченным сервисом».

Это довольно убедительная попытка фишинга получить ваши данные для входа в Microsoft, и, хотя мошенничество существует уже некоторое время, в последние недели оно возобновилось.

Удалить!

На сегодня все, увидимся на следующей неделе.

ФБР использует микрофон сотового телефона в качестве средства подслушивания

Похоже, что ФБР начало использовать новую форму электронного наблюдения в уголовных расследованиях: дистанционно активировать микрофон мобильного телефона и использовать его для подслушивания разговоров поблизости.

Этот метод называется «бродячий жук» и был одобрен высшими должностными лицами Министерства юстиции США для использования против членов нью-йоркской организованной преступной семьи, которые опасались обычных методов наблюдения, таких как слежка за подозреваемым или прослушивание его телефонных разговоров.

Сотовые телефоны Nextel, принадлежавшие двум предполагаемым мафиози, Джону Ардито и его адвокату Питеру Пелузо, использовались ФБР для подслушивания разговоров поблизости. ФБР рассматривает Ардито как одного из самых влиятельных людей в семье Дженовезе, основной части национальной мафии.

Методика наблюдения была раскрыта в заключении, опубликованном на этой неделе окружным судьей США Льюисом Капланом. Он постановил, что «бродячий жучок» был законным, поскольку федеральный закон о прослушивании телефонных разговоров достаточно широк, чтобы разрешать прослушивание даже разговоров, которые происходят рядом с мобильным телефоном подозреваемого.

По мнению Каплана, техника подслушивания «работала независимо от того, был ли телефон включен или выключен». Некоторые телефоны нельзя полностью отключить без извлечения аккумулятора; например, некоторые модели Nokia просыпаются при выключении, если установлен будильник.

Хотя судебное преследование преступного клана Дженовезе, по-видимому, является первым случаем, когда механизм дистанционного прослушивания используется в уголовном деле, этот метод обсуждается в кругах службы безопасности в течение многих лет.

Служба безопасности Министерства торговли США предупреждает, что «сотовый телефон можно превратить в микрофон и передатчик для прослушивания разговоров поблизости от телефона». В статье Financial Times за прошлый год говорилось, что операторы мобильной связи могут «удаленно установить на любой телефон программу без ведома владельца, которая будет активировать микрофон, даже когда владелец не звонит».

Телефоны Nextel и Samsung, а также Motorola Razr особенно уязвимы для загрузки программного обеспечения, которое активирует их микрофоны, сказал Джеймс Аткинсон, консультант по борьбе с слежкой, тесно сотрудничавший с государственными учреждениями. «К ним можно получить удаленный доступ и заставить их постоянно передавать звук помещения», — сказал он. «Вы можете сделать это, не имея физического доступа к телефону».

Поскольку современные телефоны представляют собой миниатюрные компьютеры, загруженное программное обеспечение может изменить обычный интерфейс, который всегда отображается во время разговора. Затем шпионское ПО могло позвонить в ФБР и активировать микрофон — и все это без ведома владельца. (ФБР отказалось от комментариев в пятницу.)

Затем шпионское ПО могло позвонить в ФБР и активировать микрофон — и все это без ведома владельца. (ФБР отказалось от комментариев в пятницу.)

«Если телефон на самом деле был модифицирован, чтобы действовать как жучок, единственный способ противодействовать этому — либо заставить специалиста следить за вами 24/7, что нецелесообразно, либо снять аккумулятор с телефона», — сказал Аткинсон. сказал. Он добавил, что корпоративные руководители, заботящиеся о безопасности, регулярно вынимают батареи из своих мобильных телефонов.

Обнаружены физические жучки ФБР

Совместной оперативной группе ФБР по борьбе с организованной преступностью, в которую входят сотрудники нью-йоркского полицейского управления, не очень повезло с обычным наблюдением за семьей Дженовезе. У них действительно был конфиденциальный источник, который сообщил, что подозреваемые встречались в ресторанах, включая Brunello Trattoria в Нью-Рошель, штат Нью-Йорк, которые ФБР прослушивало.

Но в июле 2003 года Ардито и его команда обнаружили жучки в трех ресторанах, и ФБР незаметно удалило остальных. Разговоры, изложенные в письменных показаниях ФБР, показывают, что мужчины также очень подозрительно относились к тому, что за ними следит полиция, и по возможности избегали разговоров по мобильным телефонам.

Разговоры, изложенные в письменных показаниях ФБР, показывают, что мужчины также очень подозрительно относились к тому, что за ними следит полиция, и по возможности избегали разговоров по мобильным телефонам.

Это привело к тому, что ФБР прибегло к «бродячим жучкам», сначала в телефоне Nextel от Ardito, а затем в телефоне Peluso. Окружной судья США Барбара Джонс утвердила их в ряде постановлений в 2003 и 2004 годах и сказала, что она ожидает, что «получит информацию о местонахождении» подозреваемых, когда их разговоры будут записаны.

Подробности о том, как работали ошибки Nextel, отрывочны. Судебные документы, в том числе письменные показания под присягой (p1) и (p2), подготовленные помощником прокурора США Джонатаном Колоднером в сентябре 2003 года, называют их «подслушивающим устройством, помещенным в сотовый телефон». Эта фраза может относиться к программному обеспечению или оборудованию.

Один частный сыщик, Скипп Портеус из Sherlock Investigations в Нью-Йорке, дал интервью CNET News. com, сказал, что, по его мнению, ФБР установило физическую ошибку где-то в телефоне Nextel и не активировало микрофон удаленно.

com, сказал, что, по его мнению, ФБР установило физическую ошибку где-то в телефоне Nextel и не активировало микрофон удаленно.

«Для этого им нужно было физически завладеть телефоном», — сказал Портеус. «Есть несколько способов, которыми они могли получить физическое владение. Затем они наблюдали за жуком с довольно близкого расстояния».

Но другие эксперты считали активацию микрофона более вероятным сценарием, в основном потому, что батарея в крошечном жучке не продержалась бы и года, а в судебных документах говорится, что жучок работает где угодно «в пределах Соединенных Штатов» — другими словами, за пределами радиуса действия. ближайшего агента ФБР, вооруженного радиоприемником.

Кроме того, параноидальный мафиози, вероятно, с подозрением отнесется к любой уловке, направленной на то, чтобы заставить его передать сотовый телефон, чтобы установить жучок. А в письме под присягой Колоднера, требующем судебного приказа, указан номер телефона Ардито, его 15-значный международный идентификатор абонента мобильной связи, а в качестве поставщика услуг указана компания Nextel Communications.

В статье BBC от 2004 года сообщалось, что спецслужбы обычно используют метод удаленной активации. «Мобильный телефон, стоящий на столе у политика или бизнесмена, может действовать как мощная, необнаружимая ошибка, — говорится в статье, — позволяя активировать их позже, чтобы улавливать звуки, даже когда приемник выключен».

Со своей стороны, Nextel заявила через пресс-секретаря Трэвиса Соудерса: «Мы ничего не знаем об этом расследовании, и нас не просили участвовать».

Другие операторы мобильной связи не хотели говорить о таком виде слежки. Verizon Wireless заявила лишь, что «тесно сотрудничает с правоохранительными органами и органами общественной безопасности. Когда нам поступают юридически санкционированные приказы, мы всячески помогаем правоохранительным органам».

Представитель Motorola сказал, что «вашим лучшим источником в этом случае будет само ФБР». Cingular, T-Mobile и торговая ассоциация CTIA не сразу ответили на запросы о комментариях.

Гангстеры: авангард слежки

Это не первый раз, когда федеральное правительство выходит за рамки электронной слежки при расследовании известных мафиози.

В одном случае с участием Никодемо С. Скарфо, предполагаемого вдохновителя операции ростовщика в Нью-Джерси, ФБР столкнулось со срывом, когда Скарфо использовал программное обеспечение Pretty Good Privacy (PGP) для кодирования конфиденциальных бизнес-данных.

Таким образом, с одобрения судьи агенты ФБР неоднократно проникали в бизнес Скарфо, чтобы внедрить регистратор нажатий клавиш и контролировать его результаты.

Как и адвокаты Ардито, защитники Скарфо утверждали, что новаторский на тот момент метод был незаконным и что полученная с его помощью информация не могла быть использована. Как и Ардито, адвокаты Скарфо проиграли, когда в январе 2002 года судья постановил, что доказательства допустимы.

На этой неделе судья Каплан в южном округе Нью-Йорка пришел к выводу, что «бродячим жукам» по закону разрешено фиксировать сотни часов разговоров, потому что ФБР получило постановление суда, и альтернативы, вероятно, не сработают.

«Заявки ФБР предоставили достаточные основания для электронной слежки», — написал Каплан. «Они указали, что альтернативные методы расследования либо потерпели неудачу, либо вряд ли дадут результаты, отчасти потому, что субъекты намеренно избегали государственного наблюдения».

Билл Столлханс, президент Ассоциации частных сыщиков Вирджинии, сказал, что такая техника по закону будет использоваться полицией, вооруженной судебными приказами, а не частными детективами.

«Нет закона, который позволил бы мне как частному сыщику использовать такой метод», — сказал он. «Это исключительно для правоохранительных органов. Это недопустимо или незаконно в частном секторе. Ни один мой клиент не может попросить меня подслушать телефонные или строго устные разговоры».

Тайная активация встроенных микрофонов сотрудниками ФБР уже происходила. Судебный процесс 2003 года показал, что ФБР могло тайно включать встроенные микрофоны в автомобильных системах, таких как OnStar от General Motors, чтобы следить за разговорами пассажиров.

Когда агенты ФБР дистанционно активировали систему и прослушивали, пассажиры в машине не могли сказать, что их разговоры прослушиваются.

Злонамеренные хакеры последовали их примеру. В прошлогоднем отчете говорилось, что испанские власти задержали человека, написавшего троянскую программу, которая тайно активировала видеокамеру компьютера и переслала ему записи.

ФБР, похоже, начало использовать новую форму электронного наблюдения в уголовных расследованиях: дистанционно активировать микрофон мобильного телефона и использовать его для подслушивания разговоров поблизости.

Этот метод называется «бродячий жук» и был одобрен высшими должностными лицами Министерства юстиции США для использования против членов нью-йоркской организованной преступной семьи, которые опасались обычных методов наблюдения, таких как слежка за подозреваемым или прослушивание его телефонных разговоров.

Сотовые телефоны Nextel, принадлежавшие двум предполагаемым мафиози, Джону Ардито и его адвокату Питеру Пелузо, использовались ФБР для подслушивания разговоров поблизости. ФБР рассматривает Ардито как одного из самых влиятельных людей в семье Дженовезе, основной части национальной мафии.

ФБР рассматривает Ардито как одного из самых влиятельных людей в семье Дженовезе, основной части национальной мафии.

Методика наблюдения была раскрыта в заключении, опубликованном на этой неделе окружным судьей США Льюисом Капланом. Он постановил, что «бродячий жучок» был законным, поскольку федеральный закон о прослушивании телефонных разговоров достаточно широк, чтобы разрешать прослушивание даже разговоров, которые происходят рядом с мобильным телефоном подозреваемого.

По мнению Каплана, техника подслушивания «работала независимо от того, был ли телефон включен или выключен». Некоторые телефоны нельзя полностью отключить без извлечения аккумулятора; например, некоторые модели Nokia просыпаются при выключении, если установлен будильник.

Хотя судебное преследование преступного клана Дженовезе, по-видимому, является первым случаем, когда механизм дистанционного прослушивания используется в уголовном деле, этот метод обсуждается в кругах службы безопасности в течение многих лет.![]()

Служба безопасности Министерства торговли США предупреждает, что «сотовый телефон можно превратить в микрофон и передатчик для прослушивания разговоров поблизости от телефона». В статье Financial Times за прошлый год говорилось, что операторы мобильной связи могут «удаленно установить на любой телефон программу без ведома владельца, которая будет активировать микрофон, даже когда владелец не звонит».

Телефоны Nextel и Samsung, а также Motorola Razr особенно уязвимы для загрузки программного обеспечения, которое активирует их микрофоны, сказал Джеймс Аткинсон, консультант по борьбе с слежкой, тесно сотрудничавший с государственными учреждениями. «К ним можно получить удаленный доступ и заставить их постоянно передавать звук помещения», — сказал он. «Вы можете сделать это, не имея физического доступа к телефону».

Поскольку современные телефоны представляют собой миниатюрные компьютеры, загруженное программное обеспечение может изменить обычный интерфейс, который всегда отображается во время разговора. Затем шпионское ПО могло позвонить в ФБР и активировать микрофон — и все это без ведома владельца. (ФБР отказалось от комментариев в пятницу.)

Затем шпионское ПО могло позвонить в ФБР и активировать микрофон — и все это без ведома владельца. (ФБР отказалось от комментариев в пятницу.)

«Если телефон на самом деле был модифицирован, чтобы действовать как жучок, единственный способ противодействовать этому — либо заставить специалиста следить за вами 24/7, что нецелесообразно, либо снять аккумулятор с телефона», — сказал Аткинсон. сказал. Он добавил, что корпоративные руководители, заботящиеся о безопасности, регулярно вынимают батареи из своих мобильных телефонов.

Обнаружены физические жучки ФБР

Совместной оперативной группе ФБР по борьбе с организованной преступностью, в которую входят сотрудники нью-йоркского полицейского управления, не очень повезло с обычным наблюдением за семьей Дженовезе. У них действительно был конфиденциальный источник, который сообщил, что подозреваемые встречались в ресторанах, включая Brunello Trattoria в Нью-Рошель, штат Нью-Йорк, которые ФБР прослушивало.

Но в июле 2003 года Ардито и его команда обнаружили жучки в трех ресторанах, и ФБР незаметно удалило остальных. Разговоры, изложенные в письменных показаниях ФБР, показывают, что мужчины также очень подозрительно относились к тому, что за ними следит полиция, и по возможности избегали разговоров по мобильным телефонам.

Разговоры, изложенные в письменных показаниях ФБР, показывают, что мужчины также очень подозрительно относились к тому, что за ними следит полиция, и по возможности избегали разговоров по мобильным телефонам.

Это привело к тому, что ФБР прибегло к «бродячим жучкам», сначала в телефоне Nextel от Ardito, а затем в телефоне Peluso. Окружной судья США Барбара Джонс утвердила их в ряде постановлений в 2003 и 2004 годах и сказала, что она ожидает, что «получит информацию о местонахождении» подозреваемых, когда их разговоры будут записаны.

Подробности о том, как работали ошибки Nextel, отрывочны. Судебные документы, в том числе письменные показания под присягой (p1) и (p2), подготовленные помощником прокурора США Джонатаном Колоднером в сентябре 2003 года, называют их «подслушивающим устройством, помещенным в сотовый телефон». Эта фраза может относиться к программному обеспечению или оборудованию.

Один частный сыщик, Скипп Портеус из Sherlock Investigations в Нью-Йорке, дал интервью CNET News. com, сказал, что, по его мнению, ФБР установило физическую ошибку где-то в телефоне Nextel и не активировало микрофон удаленно.

com, сказал, что, по его мнению, ФБР установило физическую ошибку где-то в телефоне Nextel и не активировало микрофон удаленно.

«Для этого им нужно было физически завладеть телефоном», — сказал Портеус. «Есть несколько способов, которыми они могли получить физическое владение. Затем они наблюдали за жуком с довольно близкого расстояния».

Но другие эксперты считали активацию микрофона более вероятным сценарием, в основном потому, что батарея в крошечном жучке не продержалась бы и года, а в судебных документах говорится, что жучок работает где угодно «в пределах Соединенных Штатов» — другими словами, за пределами радиуса действия. ближайшего агента ФБР, вооруженного радиоприемником.

Кроме того, параноидальный мафиози, вероятно, с подозрением отнесется к любой уловке, направленной на то, чтобы заставить его передать сотовый телефон, чтобы установить жучок. А в письме под присягой Колоднера, требующем судебного приказа, указан номер телефона Ардито, его 15-значный международный идентификатор абонента мобильной связи, а в качестве поставщика услуг указана компания Nextel Communications.

В статье BBC от 2004 года сообщалось, что спецслужбы обычно используют метод удаленной активации. «Мобильный телефон, стоящий на столе у политика или бизнесмена, может действовать как мощная, необнаружимая ошибка, — говорится в статье, — позволяя активировать их позже, чтобы улавливать звуки, даже когда приемник выключен».

Со своей стороны, Nextel заявила через пресс-секретаря Трэвиса Соудерса: «Мы ничего не знаем об этом расследовании, и нас не просили участвовать».

Другие операторы мобильной связи не хотели говорить о таком виде слежки. Verizon Wireless заявила лишь, что «тесно сотрудничает с правоохранительными органами и органами общественной безопасности. Когда нам поступают юридически санкционированные приказы, мы всячески помогаем правоохранительным органам».

Представитель Motorola сказал, что «вашим лучшим источником в этом случае будет само ФБР». Cingular, T-Mobile и торговая ассоциация CTIA не сразу ответили на запросы о комментариях.

Гангстеры: авангард слежки

Это не первый раз, когда федеральное правительство выходит за рамки электронной слежки при расследовании известных мафиози.

В одном случае с участием Никодемо С. Скарфо, предполагаемого вдохновителя операции ростовщика в Нью-Джерси, ФБР столкнулось со срывом, когда Скарфо использовал программное обеспечение Pretty Good Privacy (PGP) для кодирования конфиденциальных бизнес-данных.

Таким образом, с одобрения судьи агенты ФБР неоднократно проникали в бизнес Скарфо, чтобы внедрить регистратор нажатий клавиш и контролировать его результаты.

Как и адвокаты Ардито, защитники Скарфо утверждали, что новаторский на тот момент метод был незаконным и что полученная с его помощью информация не могла быть использована. Как и Ардито, адвокаты Скарфо проиграли, когда в январе 2002 года судья постановил, что доказательства допустимы.

На этой неделе судья Каплан в южном округе Нью-Йорка пришел к выводу, что «бродячим жукам» по закону разрешено фиксировать сотни часов разговоров, потому что ФБР получило постановление суда, и альтернативы, вероятно, не сработают.

«Заявки ФБР предоставили достаточные основания для электронной слежки», — написал Каплан. «Они указали, что альтернативные методы расследования либо потерпели неудачу, либо вряд ли дадут результаты, отчасти потому, что субъекты намеренно избегали государственного наблюдения».

Билл Столлханс, президент Ассоциации частных сыщиков Вирджинии, сказал, что такая техника по закону будет использоваться полицией, вооруженной судебными приказами, а не частными детективами.

«Нет закона, который позволил бы мне как частному сыщику использовать такой метод», — сказал он. «Это исключительно для правоохранительных органов. Это недопустимо или незаконно в частном секторе. Ни один мой клиент не может попросить меня подслушать телефонные или строго устные разговоры».

Тайная активация встроенных микрофонов сотрудниками ФБР уже происходила. Судебный процесс 2003 года показал, что ФБР могло тайно включать встроенные микрофоны в автомобильных системах, таких как OnStar от General Motors, чтобы следить за разговорами пассажиров.

В основе предложенной техники лежит то, что в процессе работы микрофона цепи, передающие тактовые сигналы на аналого-цифровой преобразователь, излучают специфичный фоновый сигнал, который можно улавливать и отделять от других шумов. При выявлении специфичного для микрофона электромагнитного излучения можно сделать вывод о том, что ведётся запись.

В основе предложенной техники лежит то, что в процессе работы микрофона цепи, передающие тактовые сигналы на аналого-цифровой преобразователь, излучают специфичный фоновый сигнал, который можно улавливать и отделять от других шумов. При выявлении специфичного для микрофона электромагнитного излучения можно сделать вывод о том, что ведётся запись. Из 40 протестированных устройств выявить активацию микрофона удалось только на 21-м, что объясняется использованием аналоговых микрофонов вместо цифровых, другими схемами подключения и наличием более коротких проводников, которые излучают электромагнитный сигнал.

Из 40 протестированных устройств выявить активацию микрофона удалось только на 21-м, что объясняется использованием аналоговых микрофонов вместо цифровых, другими схемами подключения и наличием более коротких проводников, которые излучают электромагнитный сигнал.