Что такое сетевой фильтр и зачем он нужен. Как сетевые фильтры повышают безопасность виртуальных сетей. Какие типы фильтров существуют и как их настроить. На что обратить внимание при выборе сетевого фильтра.

Что такое сетевой фильтр и для чего он нужен

Сетевой фильтр — это программный компонент, который анализирует и фильтрует сетевой трафик виртуальных машин. Он устанавливается на уровне гипервизора и позволяет контролировать, какие пакеты может отправлять и получать виртуальная машина.

Основные задачи сетевого фильтра:

- Защита от спуфинга MAC и IP-адресов

- Блокировка вредоносного трафика

- Ограничение доступа виртуальных машин к сетевым ресурсам

- Изоляция виртуальных машин друг от друга

- Фильтрация трафика по протоколам и портам

Применение сетевых фильтров позволяет значительно повысить безопасность виртуальной инфраструктуры и предотвратить многие сетевые атаки.

Типы сетевых фильтров

Существует несколько основных типов сетевых фильтров для виртуальных машин:

- Фильтры от спуфинга MAC-адресов — предотвращают подмену MAC-адреса виртуальной машины

- Фильтры от спуфинга IP-адресов — блокируют пакеты с поддельными IP-адресами

- Фильтры протоколов — ограничивают использование определенных сетевых протоколов

- Фильтры портов — контролируют доступ к сетевым портам

- Фильтры-брандмауэры — комплексная фильтрация трафика по различным параметрам

Выбор конкретного типа фильтра зависит от требований безопасности и особенностей виртуальной инфраструктуры.

Преимущества использования сетевых фильтров

Применение сетевых фильтров для виртуальных машин дает ряд важных преимуществ:

- Повышение безопасности виртуальной среды

- Предотвращение сетевых атак и эксплойтов

- Изоляция виртуальных машин друг от друга

- Контроль сетевого трафика на уровне гипервизора

- Гибкая настройка правил фильтрации для разных виртуальных машин

- Централизованное управление сетевой безопасностью

За счет этих преимуществ сетевые фильтры стали важным компонентом защиты современных виртуальных инфраструктур.

Как работают сетевые фильтры

Принцип работы сетевого фильтра для виртуальных машин заключается в следующем:

- Фильтр устанавливается на уровне гипервизора

- Для каждого виртуального сетевого интерфейса задаются правила фильтрации

- Весь входящий и исходящий трафик виртуальной машины проходит через фильтр

- Фильтр анализирует пакеты на соответствие заданным правилам

- Пакеты, нарушающие правила, блокируются

- Разрешенный трафик пропускается дальше

Такой подход позволяет эффективно контролировать сетевую активность виртуальных машин и блокировать потенциально опасный трафик.

Настройка сетевых фильтров

Процесс настройки сетевых фильтров для виртуальных машин обычно включает следующие шаги:

- Выбор типа фильтра для виртуального сетевого интерфейса

- Определение правил фильтрации (разрешенные протоколы, порты и т.д.)

- Настройка параметров фильтра (например, разрешенные MAC-адреса)

- Активация фильтра для конкретной виртуальной машины

- Тестирование работы фильтра

- Мониторинг и обновление правил по мере необходимости

Большинство современных платформ виртуализации предоставляют удобные инструменты для настройки и управления сетевыми фильтрами через графический интерфейс.

На что обратить внимание при выборе сетевого фильтра

При выборе сетевого фильтра для виртуальных машин следует учитывать следующие факторы:

- Совместимость с используемой платформой виртуализации

- Поддерживаемые типы фильтрации (MAC, IP, протоколы и т.д.)

- Производительность и влияние на работу виртуальных машин

- Возможности мониторинга и логирования

- Удобство настройки и управления

- Регулярные обновления и поддержка

Правильно подобранный сетевой фильтр позволит обеспечить высокий уровень безопасности виртуальной инфраструктуры без значительного снижения производительности.

Ограничения и недостатки сетевых фильтров

Несмотря на многочисленные преимущества, у сетевых фильтров для виртуальных машин есть некоторые ограничения:

- Снижение производительности сети при использовании сложных правил фильтрации

- Необходимость тщательной настройки для предотвращения ложных срабатываний

- Сложность фильтрации зашифрованного трафика

- Невозможность полной защиты от атак на уровне приложений

- Потенциальные конфликты с некоторыми сетевыми приложениями

При внедрении сетевых фильтров важно учитывать эти ограничения и находить оптимальный баланс между безопасностью и производительностью.

Перспективы развития сетевых фильтров для виртуальных машин

Технологии сетевой фильтрации для виртуальных сред продолжают активно развиваться. Основные направления развития включают:

- Интеграция с системами машинного обучения для выявления аномального трафика

- Повышение производительности за счет аппаратного ускорения

- Расширение возможностей фильтрации для новых протоколов и технологий

- Улучшение средств автоматизации и управления фильтрами

- Интеграция с облачными платформами и контейнерными средами

Эти инновации позволят сделать сетевые фильтры еще более эффективным инструментом защиты виртуальных инфраструктур в будущем.

Заключение

Сетевые фильтры являются важным компонентом безопасности современных виртуальных инфраструктур. Они позволяют эффективно контролировать сетевой трафик виртуальных машин и предотвращать многие типы атак. При правильной настройке сетевые фильтры обеспечивают высокий уровень защиты без значительного снижения производительности.

Ключевые преимущества сетевых фильтров:

- Защита от спуфинга и несанкционированного доступа

- Изоляция виртуальных машин

- Гибкие возможности настройки правил фильтрации

- Централизованное управление безопасностью

При выборе и внедрении сетевых фильтров важно учитывать особенности конкретной виртуальной инфраструктуры и находить оптимальный баланс между уровнем защиты и производительностью. Регулярное обновление правил фильтрации и мониторинг работы фильтров позволят обеспечить надежную защиту виртуальной среды от сетевых угроз.

В чем разница между сетевым фильтром и удлинителем – что выбрать из 2х?

Что делать, когда телевизор или холодильник установлен в 2-3 метрах от розетки? Такое расстояние не критично, ведь можно взять удлинитель со шнуром нужного размера и спокойно подсоединить технику к питанию.

Многие пользователи называют удлинителем и сетевой фильтр, особо не вникая в функционал обоих устройств. А есть ли между ними разница и в чем особенности каждого предмета? Статья расскажет, что такое, для чего нужен и чем отличается сетевой фильтр от удлинителя. Материал будет полезен всем, кто интересуется нюансами использования электроприборов (ноутбуков, холодильников, и др.).

Если вдруг нужен холодильник, читайте:ТОП-10 лучших бюджетных холодильников

Что такое сетевой фильтр и какое его назначение?

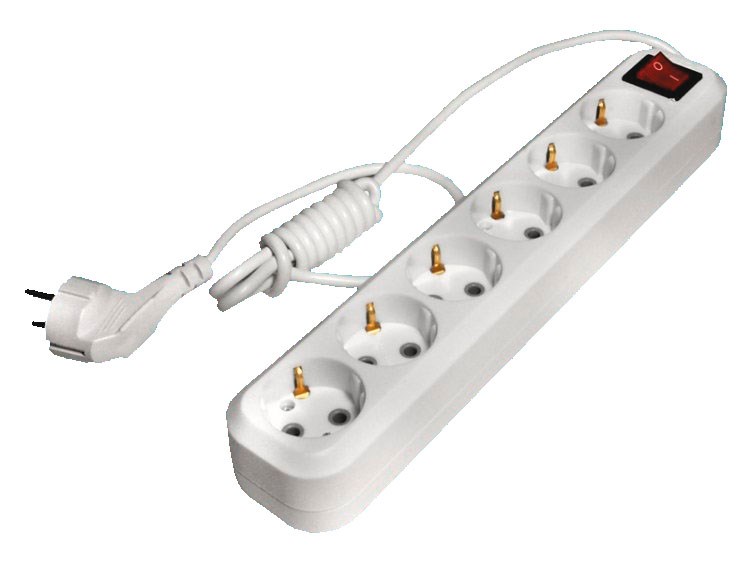

Сетевой фильтр – это тот же удлинитель (хотя он может быть и без удлиняющего кабеля), что покрывает расстояние между розеткой и устройством, нуждающемся в электроэнергии.

Чтобы уметь оперативно предотвратить и другие неполадки, читайте: Не выключается ноутбук: 8 способов устранения проблемы

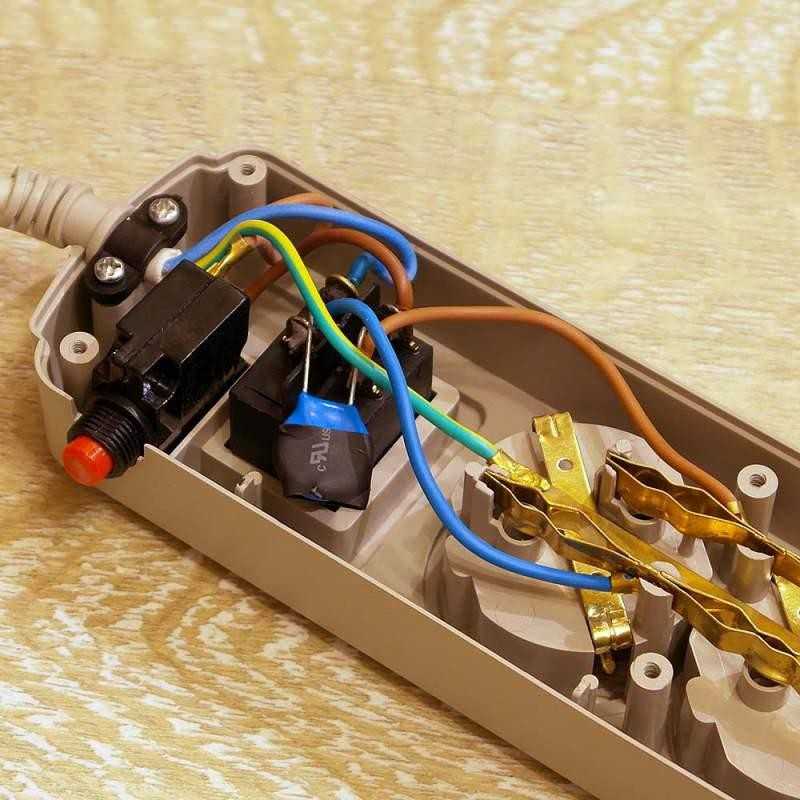

Устройство сетевого фильтра достаточно непростое: под крышкой скрыты всевозможные катушки, конденсаторы, варисторы, термореле, установленные как раз для гашения тех самых помех. Сверху корпуса красуется большой выключатель. Он нужен для того, чтобы не «выдергивать» постоянно вилку из розетки, увеличивая тем самым износ ее пластин и не допускает искр и электрической дуги при размыкании.

Зачем же нужен сетевой фильтр и в чем его главное назначение? Устройство выполняет 2 важнейшие функции:

- Минимизирует негативное воздействие высокочастотных помех из сети.

- Снижает уровень обратных помех, что исходят от техники.

Идеален для подключения дорогой аппаратуры (ПК, акустики, КБТ).

Интересует акустика? Почитать о ней можно в статье: Как выбрать акустическую систему: 3 критерия

Сетевые фильтры категорически нельзя подключать друг к другу. На стандартные удлинители это правило не распространяется. Если длину провода нужно увеличить в несколько раз, удлинители спокойно синхронизируются между собой (например такие, как Legrand 5xSchuko 1.5м). Подключать удлинитель к сетевому фильтру также можно.

Важно! Применение сетевого фильтра не избавляет от необходимости использования стабилизаторов напряжения или ИВП устройств, если таковая уже есть. Приборы могут функционировать параллельно.

Чем отличается удлинитель от фильтра?

Ответить на этот вопрос будет проще, обобщив главные характеристики и параметры устройств в таблице.

Возможно, вам будет интересно почитать о технике, для которой нужен сетевой фильтр: Hi-Fi система SONY МНС-ELC99Вт: мощный звук без преград

Советы и рекомендации для удачного выбора

При покупке сетевого фильтра или удлинителя нужно, прежде всего, обращать внимание на материал, из которого выполнен корпус. Отдать предпочтение стоит изделиям из твердого пластика с плотными «швами». В таком случае пыль и влага не попадут вовнутрь и не испортят контакты.

Отдать предпочтение стоит изделиям из твердого пластика с плотными «швами». В таком случае пыль и влага не попадут вовнутрь и не испортят контакты.

Вот еще несколько пунктов, которые также важны:

- Производитель. Не стоит экономить на бренде – это гарантия качества и долговечности устройства. Перед покупкой обязательно почитать отзывы владельцев.

- Мощность. Показатель напрямую зависит от количества розеток: чем их больше, тем цифра мощности выше. Чтобы рассчитать нужный показатель, необходимо суммировать мощность всех устройств, которые в будущем подключатся к фильтру или удлиннителю, и добавить еще 20-30%. Активная мощность указывается в технических характеристиках и измеряется в ваттах.

- Гарантия. Минимальный гарантийный срок должен быть 3 года, у фирменных моделей он достигает 5 лет.

- Сечение кабеля. Чем больше сечение, тем больше тока возможно будет передать из сети к потребителям без перегрева.

Каким должен быть кабель сетевого фильтра для компа, читайте в статье: Как подключить монитор к ноутбуку – 3 основных разъема и последовательность выполнения действий

Сетевой фильтр: что это такое, зачем он нужен и можно ли обойтись без него

Когда персональные компьютеры только стали получать широкое распространение, непременным их спутником стали сетевые фильтры. Общепринятым считалось покупать сетевой фильтр вместе с компьютером и подключать последний (компьютер) к электросети исключительно через первый (сетевой фильтр). Правда, многие обходились обычными удлинителями, аргументируя свое решение тем, что сетевой фильтр — суть тот же удлинитель. На самом деле все далеко не так и игнорировать сетевые фильтры не стоит если вы заботитесь о своей домашней или офисной электронике.

Что такое сетевой фильтр

Сетевой фильтр представляет собой устройство для защиты электроприборов от помех в сети питания, от короткого замыкания в электронике и от скачков напряжения.

-

Покупка

Нужен ли компьютеру сетевой фильтр — «пилот»?

Конструкция сетевого фильтра подразумевает наличие варистора (полупроводниковый резистор, проводимость которого нелинейно зависит от приложенного напряжения), отвечающего за защиту подключенного оборудования. Установлен варистор между фазовым и нулевым проводом и когда напряжение в сети растет, проводимость варистора снижается, ток начинает течь через него, провоцируя короткое замыкание и дальнейшее срабатывание установленного в сетевом фильтре предохранителя.

В дешевых сетевых фильтрах варистор может быть лишен специального термопредохранителя, который защищает его от перегрева и возможного воспламенения с последующим возгоранием всего аксессуара. Поэтому экономить на сетевых фильтрах не стоит, поскольку там могут быть и провода малого сечения, что также потенциально грозит проблемами.

Поэтому экономить на сетевых фильтрах не стоит, поскольку там могут быть и провода малого сечения, что также потенциально грозит проблемами.

Angi

От чего защищает сетевой фильтр

Основная задача сетевого фильтра — уберечь подключенную к нему технику от импульсных помех, а проще говоря — от скачков напряжения в электросети, которые могут быть вызваны перебоями в работе станции или ударом молнии. В случае короткого замыкания сетевые фильтры служат дополнением к установленных в квартирах и офисах автоматических предохранителей в электрических щитках, выключая неисправный электроприбор.

Если вы выбрали сетевой LC-фильтр, то он убережет электронику от высокочастотных помех (частотой 100 Гц — 100 МГц), которые возникают из-за различных электрических устройств. Помехи искажают синусоиду переменного напряжения в сети и негативно влияют как на приборы, так и на саму сеть, а LC-фильтры работают в обе стороны, защищая как электротехнику, так и электросеть.

Unsplash

Нужен ли сетевой фильтр и каким он должен быть

Если коротко, то да — сетевой фильтр стоит использовать всем, кто использует бытовую и офисную электротехнику. Помех в городской сети может быть достаточно и сетевой фильтр способен уберечь от большинства из них, спасая дорогую электронику. Кроме того, сетевой фильтр способен играть и роль привычного удлинителя (стоит ненамного дороже), поэтому отказываться от такого аксессуара не стоит.

-

Советы

Как правильно использовать сетевой фильтр?

Обойтись без сетевого фильтра в принципе можно, но не удивляйтесь внезапным поломкам техники из-за проблем с электросетью, которые вы бы не заметили при наличии аксессуара.

При выборе сетевого фильтра обратите внимание на то, чтобы у аксессуара были:

- Заземление — убережет от удара током, если на корпус по каким-то причинам попала фаза;

- Выключатель — важно, чтобы он был двухполюсным и обесточивал как фазовый, так и нулевой провода;

- Защита от детей — сетевые фильтры располагаются обычно на полу и лучше, если бы розетки были защищены шторками;

- Розетка для ИБП — источник бесперебойного питания требует особой розетки для подключения.

Bob Vila

Кроме того, сразу определитесь, сколько приборов вы собираетесь подключать, чтобы выбрать сетевой фильтр с подходящим количеством розеток, а также хотя бы примерно общую мощность приборов, подобрав сетевой фильтр с подходящей максимальной мощностью подключенной нагрузки.

Ну а если вас интересуют не только сетевые, но и другие фильтры, обратите внимание на наш материал о HEPA-фильтрах в бытовой технике, а также о бытовых фильтрах для воды.

Теги аксессуары бытовая электроника советы по выбору электричество сетевой фильтр

Автор

Александр Пономарев

Сетевой фильтр | oVirt

Страницы функций — это проектные документы, созданные разработчиками во время совместной работы над oVirt.

Большинство из них устарели , но имеют исторический контекст дизайна.

Они являются не документацией пользователя и не должны рассматриваться как таковые.

Документация доступна здесь.

Резюме

Сетевой фильтр расширит возможности администратора по управлению трафиком сетевых пакетов от\к участвующим виртуальным машинам (или сокращенно «ВМ»).

Владелец

Элираз Леви

- Имя: Элираз Леви

Подробное описание

oVirt позволяет пользователю создать локальную сеть (LAN) между различными виртуальными машинами, работающими на разных хостах. Сеть, представляющая эту локальную сеть, определяется как часть центра обработки данных.

Сетевая фильтрация — это возможность выбирать, какие пакеты конкретная виртуальная машина может отправлять/получать в/из локальной сети.

libvirt API позволяет назначать фильтр каждому виртуальному сетевому интерфейсу виртуальной машины (или сокращенно «Vnic»). Они подключены к мосту хоста, который представляет сеть LAN на конкретном хосте.

Libvirt API предлагает различные фильтры, такие как

Они подключены к мосту хоста, который представляет сеть LAN на конкретном хосте.

Libvirt API предлагает различные фильтры, такие как без спуфинга mac , без спуфинга ip и другие. Для получения более подробной информации, пожалуйста, обратитесь по указанной ссылке.

В настоящее время Engine использует один фильтр vdsm-no-mac-spoofing , состоящий из фильтров no-mac-spoofing и no-arp-mac-spoofing для всех сетей.

Более подробную информацию можно найти по следующей ссылке.

Одной из основных причин использования сетевого фильтра являются аспекты безопасности, поскольку он предотвращает отправку и получение виртуальными машинами незаконных пакетов, которые злоупотребляют сетевыми протоколами. например, позволить виртуальной машине, контролируемой злоумышленником, выдавать себя за несвязанное устройство.

Однако использование сетевого фильтра имеет недостатки. Одним из них является тот факт, что они вызывают ухудшение производительности. Другой заключается в том, что он запрещает использование гостевых связующих устройств или мостов.

Последние необходимы для вложенной виртуализации.

В настоящее время есть два способа отключить фильтр.

Первый — установить vdsm-hook-macspoof.

Второй — добавление кортежа в таблицу «vdc_options» с option_name = ‘MacAntiSpoofingFilterRulesSupported’, option_value = false и version = версия совместимости пула виртуальной машины.

Другой заключается в том, что он запрещает использование гостевых связующих устройств или мостов.

Последние необходимы для вложенной виртуализации.

В настоящее время есть два способа отключить фильтр.

Первый — установить vdsm-hook-macspoof.

Второй — добавление кортежа в таблицу «vdc_options» с option_name = ‘MacAntiSpoofingFilterRulesSupported’, option_value = false и version = версия совместимости пула виртуальной машины.

Эта функция позволит пользователю выбрать наиболее подходящий фильтр для каждой сети, соответствующий его потребностям. Фильтр будет определен как часть профиля vnic сети. Важно упомянуть, что дополнительная функция, которая отбрасывает все пакеты, MAC-адрес которых не принадлежит ни одному vnic, подключенному к мосту, может иметь усиление этой функции. Например, несмотря на то, что был выбран фильтр ovirt-no-filter, некоторые пакеты не будут пересылаться на vnic виртуальной машины, так как эти пакеты будут отбрасываться в мосте хоста.

Преимущество oVirt

Улучшит возможности администратора по настройке сетевого фильтра vnic в соответствии с его потребностями. Вместо того, чтобы вручную устанавливать и настраивать хук Vdsm, у него будет правильный API и графический интерфейс. Это раскроет умные функции libvirt nwfilter на уровне oVirt.

Вместо того, чтобы вручную устанавливать и настраивать хук Vdsm, у него будет правильный API и графический интерфейс. Это раскроет умные функции libvirt nwfilter на уровне oVirt.

Описание функции высокого уровня

Вдсм

- Vdsm-Engine API уже включает аргумент «фильтр» для каждого vnic, и Vdsm использует его для установки сетевого фильтра libvirt

<интерфейс>. Обратите внимание, что если Engine пройдет фильтр, неизвестный Vdsm, виртуальная машина не запустится. - Обратите внимание, что если Engine не упомянул какой-либо сетевой фильтр, vdsm не настроит его. Когда пользователь не выбирает сетевой фильтр, Engine позже при описании XML-файла виртуальной машины не будет упоминать какой-либо элемент «фильтр».

- Vdsm-Engine API необходимо ввести спецификацию параметров. Некоторые фильтры libvirt позволяют изменять свое поведение на основе таких параметров, как

<имя параметра='IP' значение='10.0.0.1'/>

Эти параметры должны быть отправлены из Engine.

Двигатель

База данных

- Добавить новую таблицу для сетевых фильтров. Таблица будет содержать название каждого фильтра, версию и его uuid. UUID будет сгенерирован случайным образом при запуске сценария обновления. В результате один и тот же сетевой фильтр, вероятно, будет иметь разные uuid в каждой базе данных. Содержимое таблицы только для чтения может измениться только после обновления, поэтому мы можем кэшировать ее содержимое при запуске Engine. Альтернативой является выборка всякий раз, когда контент необходим.

TODO добавить описание? если это так, обратите внимание на вопросы интернационализации.

TODO рассмотрите возможность сохранения спутниковой таблицы для проверки переменных (сохранение регулярного выражения, например, для ip)

- Добавить новый столбец network_filter_id в таблицу vnic_profile.

- Следует рассмотреть возможность добавления столбца ip_addr в таблицу vm_interface для представления действительного IP-адреса для интерфейса конкретной виртуальной машины.

Обратите внимание, что злонамеренный гость может ввести libvirt в заблуждение относительно его IP-адреса. Более подробную информацию можно найти по следующей ссылке. Обратите внимание, что при определении новой виртуальной машины cloud-init позволяет администратору установить IP-адрес для каждого интерфейса (или попросить интерфейс запросить адрес через DHCP). Мы должны извлечь данные оттуда, а не дублировать их в vm_interface.

Обратите внимание, что злонамеренный гость может ввести libvirt в заблуждение относительно его IP-адреса. Более подробную информацию можно найти по следующей ссылке. Обратите внимание, что при определении новой виртуальной машины cloud-init позволяет администратору установить IP-адрес для каждого интерфейса (или попросить интерфейс запросить адрес через DHCP). Мы должны извлечь данные оттуда, а не дублировать их в vm_interface.

-

профильможет иметь параметры (например,CTLR_IP_LEARNING,DHCPSERVER). где они должны храниться? -

vm_interfaceможет иметь параметры (без примера, кроме IP). мы хотим поддерживать их в этой версии? если это так, нам нужно решить, где они будут храниться.

Сценарий обновления

Будет состоять из следующих частей:

- Создание и заполнение таблицы network_filter.

- Добавление столбца network_filter_id в набор vnic_profile со значением по умолчанию для текущего центра обработки данных.

Значение по умолчанию может быть

Значение по умолчанию может быть vdsm-no-mac-spoofingфильтр или вообще без фильтра. Значение по умолчанию рассчитывается следующим образом: если таблица vdc_options содержит кортеж с option_name=’MacAntiSpoofingFilterRulesSupported’ option_value=’false’ и version = версия совместимости с центром обработки данных в сети, значением по умолчанию является отсутствие сетевого фильтра, в противном случаеvdsm-no-mac- спуфингсчитается сетевым фильтром по умолчанию. - Существующие виртуальные машины не будут заботиться о своих IP-адресах, так как их существующий (по умолчанию) фильтр не имеет

Параметр IP.

Команда

- Изменить

VmInfoBuilder, чтобы настроить XML-файл виртуальной машины для добавления, если необходимо, сетевого фильтра на основе определения профиля vNIC - Измените

AddVnicProfileCommand, чтобы разрешить сетевой фильтр по умолчанию. Обратите внимание, что причина добавления нового флага была выбрана для того, чтобы сохранить нулевую семантику, которая вполне может привести к отсутствию сетевого фильтра. Флаг был необходим для того, чтобы различать отсутствие сетевого фильтра и использование возможной конфигурации сетевого фильтра по умолчанию.

Флаг был необходим для того, чтобы различать отсутствие сетевого фильтра и использование возможной конфигурации сетевого фильтра по умолчанию. - Vdsm не позволяет изменять сетевой фильтр запущенных в данный момент ВМ. Нам нужно решить, разрешить ли изменение фильтра профиля vNIC, когда он используется запущенными виртуальными машинами.

- Pro: Разрешение изменений — более гибкое использование. Администратор может изменить фильтр во время работы виртуальных машин.

- Con: администратор может быть удивлен, обнаружив запущенные в настоящее время виртуальные машины, которые имеют фактически устаревший фильтр. Например, он применил

clean-trafficк профилю vNIC, но работающие виртуальные машины все еще могут испускать вредоносные пакеты.

Остальной API

- Добавить тип сетевого фильтра и службу. Структура сетевого фильтра будет следующей:

<сетевой_фильтр>

пример-сетевой-фильтр-b

<версия>

<сборка>-1

<основной>4

<минор>0

<редакция>-1

- Добавить команду для вывода списка всех сетевых фильтров:

- Например, запрос GET

http://localhost:8080/ovirt-engine/api/cluster/отобразит все сетевые фильтры:/networkfilter

- Например, запрос GET

<сетевые_фильтры>

<сетевой_фильтр>

пример-сетевой-фильтр-a

<версия>

<сборка>-1

<основной>4

<минор>0

<редакция>-1

<сетевой_фильтр>

пример-сетевой-фильтр-b

<версия>

<сборка>-1

<основной>4

<минор>0

<редакция>-1

<сетевой_фильтр>

пример-сетевой-фильтр-a

<версия>

<сборка>-1

<основной>3

<минор>0

<редакция>-1

- Разрешить добавлять/обновлять сетевой фильтр профиля vNIC.

- POST создаст новый профиль vNIC, а PUT обновит существующий.

Команда будет следующей: http://{engine_ip_address}:8080/ovirt-engine/api/networks/{network_id}/vnicprofiles

-

- Для POST вывод зависит от значения аргументов BODY:

- Если сетевой фильтр не указан, будет настроен сетевой фильтр по умолчанию, где ранее было описано определение значения по умолчанию. Например:

- Для POST вывод зависит от значения аргументов BODY:

use_default_network_filter <сеть/>

-

- В случае, если был упомянут пустой сетевой фильтр, сетевой фильтр не будет настроен для конкретного профиля vnic независимо от сетевого фильтра профиля vnic по умолчанию. Например:

нет_сетевого_фильтра <сеть/> <сетевой_фильтр/>

-

- В случае, если был указан конкретный допустимый идентификатор сетевого фильтра, профиль vnic будет настроен с указанным сетевым фильтром независимо от сетевого фильтра профилей vnic по умолчанию.

Например:

Например:

- В случае, если был указан конкретный допустимый идентификатор сетевого фильтра, профиль vnic будет настроен с указанным сетевым фильтром независимо от сетевого фильтра профилей vnic по умолчанию.

user_choice_network_filter <сеть/>

Веб-администратор

- Добавить раскрывающееся меню доступных сетевых фильтров на главную вкладку NewNetworkModel vNIC Profiles.

- Sub Tab Сетевой профиль vNIC:

- Добавить столбец сетевого фильтра в таблицу.

- Добавить раскрывающееся меню доступных сетевых фильтров в профиль интерфейса виртуальной машины. Пользователь должен иметь возможность вообще не выбирать фильтр.

- Рассмотрите возможность добавления столбца сетевого фильтра в таблицу Sub Tab VM Network interface.

Какие другие пакеты зависят от этого пакета? Есть ли изменения, не зависящие от разработчиков, от которых зависит завершение этой функции? Другими словами, завершение другой функции, принадлежащей кому-то другому, может привести к тому, что вы не сможете закончить вовремя или что вам потребуется координировать? Другие функции, которые могут быть затронуты этой функцией?

- Сеть будет определена на уровне кластера, поскольку центр обработки данных будет признан устаревшим.

Проверка должна добавить

Проверка должна добавить - Хотим ли мы разрешить пользователю настраиваемые пользовательские фильтры?

Документация/Внешние ссылки

Есть ли исходная документация по этой функции или заметки, которые вы написали сами? Ссылка на этот материал здесь, чтобы другие заинтересованные разработчики могли принять участие. Ссылки на RFE.

Тестирование

- Тесты сценария обновления:

- Обновление базы данных без переопределения MacAntiSpoofingFilterRulesSupported Сценарий:

- Настроить 3 центра обработки данных с 3.0, 3.1 и одним дополнительным 3.1 < версия < 4.0

- Добавьте сеть с vNIC для каждого центра обработки данных и назначьте ее кластеру центра обработки данных по умолчанию (можно использовать сеть ovirtmgmt, лучше протестировать с дополнительной сетью, чтобы охватить все потоки).

- Попробуйте обновиться до 4.0.

- Условия успеха:

- Сетевые фильтры сетей DC 3.

0 и 3.1 установлены на ноль.

0 и 3.1 установлены на ноль. - Сетевой фильтр сети DC <4.0 установлен на «vdsm-no-mac-spoofing».

- Сетевые фильтры сетей DC 3.

- Обновление базы данных без переопределения MacAntiSpoofingFilterRulesSupported Сценарий:

-

- Обновление базы данных с частичным переопределением MacAntiSpoofingFilterRulesSupported Сценарий:

- Настройка 3 центров обработки данных с версиями 3.0, 3.1 и двумя дополнительными версиями 3.1 < V1, V2 < 4.0

- Добавьте кортеж в таблицу vdc_options следующим образом: option_name = ‘MacAntiSpoofingFilterRulesSupported’, option_value = ‘false’ и version = V1.

- Добавьте сеть с vNIC для каждого центра обработки данных и назначьте ее кластеру центра обработки данных по умолчанию (можно использовать сеть ovirtmgmt, лучше протестировать с дополнительной сетью, чтобы охватить все потоки).

- Попробуйте обновиться до 4.0.

- Условия успеха:

- Сетевые фильтры сетей DC 3.

0, 3.1 и V1 установлены на ноль.

0, 3.1 и V1 установлены на ноль. - Сетевой фильтр контроллера домена V2 установлен на «vdsm-no-mac-spoofing».

- Сетевые фильтры сетей DC 3.

- Обновление базы данных с частичным переопределением MacAntiSpoofingFilterRulesSupported Сценарий:

-

- Обновление базы данных с полным переопределением AntiMacSpoofing Сценарий:

- Настройте 7 центров обработки данных с 3.0, 3.1, 3.2, 3.3, 3.4, 3.5 и 3.6.

- Добавьте 5 кортежей в таблицу vdc_options следующим образом: option_name = ‘MacAntiSpoofingFilterRulesSupported’, option_value = ‘false’ и version = [version], где version = [3.2, 3.3, 3.4, 3.5, 3.6].

- Добавьте сеть с vNIC для каждого с vNIC для каждого центра обработки данных и назначьте ее кластеру центра обработки данных по умолчанию (можно использовать сеть ovirtmgmt, лучше протестировать с дополнительной сетью, чтобы охватить все потоки).

- Попробуйте обновиться до 4.0.

- Условия успеха:

- Сетевые фильтры всех сетей установлены на ноль.

- Сетевые фильтры всех сетей установлены на ноль.

- Обновление базы данных с полным переопределением AntiMacSpoofing Сценарий:

-

- Обновление базы данных с полным переопределением MacAntiSpoofingFilterRulesSupported с использованием «общего» сценария:

- Настройте 7 центров обработки данных с 3.0, 3.1, 3.2, 3.3, 3.4, 3.5 и 3.6.

- Добавьте 1 кортеж в таблицу vdc_options следующим образом: option_name = ‘MacAntiSpoofingFilterRulesSupported’, option_value = ‘false’ и version = ‘general’.

- Добавьте сеть с vNIC для каждого центра обработки данных и назначьте ее кластеру центра обработки данных по умолчанию (можно использовать сеть ovirtmgmt, лучше протестировать с дополнительной сетью, чтобы охватить все потоки).

- Попробуйте обновиться до 4.0.

- Условия успеха:

- Сетевые фильтры всех сетей установлены на ноль.

- Обновление базы данных с полным переопределением MacAntiSpoofingFilterRulesSupported с использованием «общего» сценария:

-

- Сценарий Test Rest, как описано в документации.

- Сценарий Test Rest, как описано в документации.

План на случай непредвиденных обстоятельств

Объясните, что будет сделано, если функция не будет готова вовремя

Примечания к выпуску

== Заголовок вашей статьи ==

Описательный текст вашей функции, который будет включен в примечания к выпуску.

filter_id | имя_фильтра | версия ----------------------+--------------------------- -------------+--------- 00000019-0019-0019-0019-000000000308 | vdsm-без-mac-spoofing | 3.2 0000001а-001а-001а-001а-000000000281 | разрешить-арп | 3,6 0000001b-001b-001b-001b-0000000001d5 | разрешить DHCP | 3,6 0000001c-001c-001c-001c-0000000003a2 | разрешить DHCP-сервер | 3,6 0000001d-001d-001d-001d-00000000031f | разрешить входящий ipv4 | 3,6 0000001e-001e-001e-001e-000000000281 | разрешить-ipv4 | 3,6 0000001f-001f-001f-001f-000000000283 | чистый трафик | 3,6 00000020-0020-0020-0020-000000000106 | без спуфинга ip-arp | 3,6 00000021-0021-0021-0021-0000000000c1 | не-arp-mac-spoofing | 3,6 00000022-0022-0022-0022-0000000002e8 | без подмены ARP | 3,6 00000023-0023-0023-0023-000000000317 | без IP-многоадресной рассылки | 3,6 00000024-0024-0024-0024-000000000328 | без подмены IP-адресов | 3,6 00000025-0025-0025-0025-000000000112 | без mac-трансляции | 3,6 00000026-0026-0026-0026-0000000003a2 | без спуфинга mac | 3,6 00000027-0027-0027-0027-000000000403 | без другого l2-трафика | 3,6 00000028-0028-0028-0028-000000000164 | никакой другой RARP-трафик | 3,6 00000029-0029-0029-0029-00000000006b | qemu-объявить о себе | 3,6 0000002а-002а-002а-002а-000000000070 | qemu-объявить-сам-рэп | 3,6

Что такое фильтрация контента? Определение, типы и рекомендации

Фильтрация содержимого определяется как фильтрация и исключение доступа к нежелательным электронным или веб-страницам. Решения для фильтрации контента работают, устанавливая шаблоны контента и включая текстовые строки или аспекты изображения. Если эти шаблоны совпадают, программное обеспечение помечает содержимое нежелательно и переходит к блокировке или как-то помечает его.

Решения для фильтрации контента работают, устанавливая шаблоны контента и включая текстовые строки или аспекты изображения. Если эти шаблоны совпадают, программное обеспечение помечает содержимое нежелательно и переходит к блокировке или как-то помечает его.

Содержание

- Что такое фильтрация содержимого?

- Типы фильтрации контента

- 8 лучших практик фильтрации контента в 2021 году

Что такое фильтрация содержимого?

Контентная фильтрация — это фильтрация и исключение нежелательного доступа к электронной почте или веб-страницам. Решения для фильтрации контента работают, задавая шаблоны контента, включая текстовые строки или аспекты изображения. Если эти шаблоны совпадают, программное обеспечение помечает контент как нежелательный и каким-то образом блокирует или помечает его.

Фильтрация веб-содержимого, также известная как фильтрация содержимого, представляет собой набор решений, которые отслеживают и ограничивают доступ к веб-содержимому, которое может быть сочтено неприемлемым, оскорбительным или рискованным. Корпорации используют фильтрацию контента через брандмауэры. Хотя это и редкость, владельцы домашних компьютеров также используют решения для фильтрации контента. Дома фильтры контента защищают маленьких детей от контента, не подходящего для их возраста, в то время как корпоративный мир использует это решение для блокировки доступа к определенным типам контента.

Корпорации используют фильтрацию контента через брандмауэры. Хотя это и редкость, владельцы домашних компьютеров также используют решения для фильтрации контента. Дома фильтры контента защищают маленьких детей от контента, не подходящего для их возраста, в то время как корпоративный мир использует это решение для блокировки доступа к определенным типам контента.

Как работает фильтрация содержимого

Многие ведущие интернет-брандмауэры предлагают фильтры содержимого как встроенную функцию, аппаратную или программную. Двойным преимуществом контентной фильтрации является кибербезопасность и реализация политики компании, связанной с использованием корпоративных информационных систем. Например, эти фильтры будут блокировать опасные сайты (кибербезопасность) и неприемлемые сайты социальных сетей (согласно политике компании).

Сегодня корпорации стремятся создать безопасные рабочие места с минимальными перерывами в работе. Контентные фильтры играют значительную роль в достижении этой цели. На рабочем месте не должен быть доступен неприемлемый или незаконный контент, так как это может создать ответственность для организации и поставить под угрозу благополучие сотрудников или целостность системы.

На рабочем месте не должен быть доступен неприемлемый или незаконный контент, так как это может создать ответственность для организации и поставить под угрозу благополучие сотрудников или целостность системы.

Например, порнографический контент может легко привести к сексуальным домогательствам и создать враждебную или унизительную рабочую среду, а спам-сайты представляют высокий риск передачи вредоносного ПО на рабочие компьютеры. Другие примеры вредоносного контента включают веб-сайты с ненавистническими или насильственными материалами, которые могут поставить под угрозу безопасность сотрудников и имидж компании, а также сайты социальных сетей, которые, как правило, снижают производительность и эффективность сотрудников.

Решения для фильтрации контента четко разграничивают политику компании в отношении этих вопросов, блокируя доступ к вредоносным веб-сайтам на рабочем месте. Это также помогает продемонстрировать нетерпимость организации к незаконному, нежелательному или иному неприемлемому контенту в целом.

Читайте также: 10 лучших менеджеров паролей на 2021 год

Каналы контентной фильтрации

Эффективность контентной фильтрации может быть повышена путем развертывания таких решений по всем каналам, включая:

-

6 Сегодня, и особенно по электронной почте:

6 в условиях удаленной работы электронная почта является основным способом связи для большинства организаций. Электронные письма также активно используются спамерами и являются одними из наиболее вероятных носителей для вредоносных программ и другого нежелательного контента. Контентные фильтры повышают безопасность электронной почты с помощью различных методов. Эти решения сканируют содержимое электронной почты. Если обнаруживаются определенные слова, фразы, типы вложений или другой контент, они помещают электронное письмо в папку нежелательной почты получателя или даже помечают его как «недоставленное» и возвращают обратно.

- Веб-сайт: Интернет является источником жизненной силы корпораций по всему миру, и решения для фильтрации контента помогают защитить ресурсы компании, фильтруя веб-трафик в соответствии с набором предопределенных правил.

- Программные файлы: Не все сотрудники разбираются в технологиях. Иногда сотрудник может попытаться загрузить и запустить вредоносную программу. Контентная фильтрация блокирует такие программные файлы до того, как они смогут нанести вред системе пользователя или сети компании.

Целью внедрения фильтров содержимого является блокировка доступа к содержимому, которое может быть сочтено нежелательным. Такие ограничения применяются на разных уровнях — от отдельного домашнего пользователя, блокирующего спам, до правительства страны, применяющего правила по всей стране. Если оставить в стороне социально-политические и этические проблемы, объем фильтрации контента огромен, и эти решения могут служить шагом к надежной личной, организационной и национальной кибербезопасности.

Читайте также: Что такое брандмауэр? Определение, ключевые компоненты и передовой опыт

Типы фильтрации контента

Интернет, метко известный как «информационная супермагистраль», является благом для передачи знаний. Однако он никогда не был по-настоящему безопасным средством распространения контента. Случайный пользователь Интернета всегда восприимчив к недостоверной информации, вредоносным программам и другим вредоносным элементам. Следовательно, фильтры контента должны использоваться для защиты людей и систем, просматривающих Интернет.

Однако он никогда не был по-настоящему безопасным средством распространения контента. Случайный пользователь Интернета всегда восприимчив к недостоверной информации, вредоносным программам и другим вредоносным элементам. Следовательно, фильтры контента должны использоваться для защиты людей и систем, просматривающих Интернет.

Фильтры содержимого помогают работодателям, системным администраторам, правительствам и частным пользователям защитить себя и своих иждивенцев от нежелательных материалов. Из-за широкой области применения существуют различные типы контент-фильтров, большинство из которых можно настроить для удовлетворения потребностей конкретных пользователей.

Типы фильтрации содержимого

1. Фильтрация содержимого на стороне сервера

Фильтры содержимого на стороне сервера управляют веб-трафиком для каждого пользователя определенной сети. Поставщик или администратор установит серверные фильтры содержимого на центральном сервере, который связан со всеми компьютерами в сети. Такие решения для фильтрации контента полезны для мониторинга использования Интернета в крупных организациях.

Такие решения для фильтрации контента полезны для мониторинга использования Интернета в крупных организациях.

Поскольку эти решения основаны на сервере, они позволяют администраторам создавать один набор правил для фильтрации контента и применять его ко всем пользователям в сети. В отличие от фильтрации на основе интернет-провайдера, полный контроль остается за компанией, что делает настройку динамичной и простой.

Назначать разные уровни доступа разным классам пользователей очень просто в фильтрах содержимого на стороне сервера. Многие поставщики решений предлагают готовые фильтры контента, которые требуют лишь незначительных настроек на организационном уровне.

2. Фильтрация на стороне клиента

Фильтр содержимого на стороне клиента установлен в системе конечного пользователя. Однако конечный пользователь может не иметь возможности изменить или удалить его. Это ограничение обычно достигается путем защиты программы паролем или ограничения возможностей системы конечного пользователя с помощью прав администратора.

Ограничив работу клиентского фильтра, администратор может быть уверен, что клиент не сможет обойти его ограничения. Клиентские фильтры хорошо подходят для домашнего использования.

Они также подходят для бизнес-сред, требующих фильтрации для определенных компьютеров. Однако управление фильтрами содержимого на стороне клиента становится утомительным (а в некоторых случаях почти невозможным) по мере увеличения размера организации.

3. Фильтрация на уровне интернет-провайдера

Для масштабной фильтрации контента интернет-провайдер (ISP) может ограничить веб-трафик на основе правил, установленных организацией или правительством. Когда интернет-провайдер реализует фильтрацию контента, эти ограничения распространяются на каждого пользователя.

Интернет-провайдер может фильтровать нежелательный веб-трафик, а также отслеживать чат и электронную почту. Как и другие типы фильтров контента, интернет-провайдеры также могут динамически блокировать или разблокировать услуги по мере обновления правил. В соответствии с действующей политикой поставщика услуг интернет-провайдеры могут разрешать клиентам выбирать типы контента для фильтрации для определенных классов пользователей.

В соответствии с действующей политикой поставщика услуг интернет-провайдеры могут разрешать клиентам выбирать типы контента для фильтрации для определенных классов пользователей.

Однако следует отметить, что делегирование функции фильтрации контента поставщику услуг Интернета устраняет прямой контроль и удлиняет процесс модификации в случае необходимости внесения изменений.

4. Фильтрация поисковых систем

Поскольку во время пандемии COVID-19 удаленная работа стала нормой, такие решения, как Google Workspace и Microsoft 365 для бизнеса, позволяют организациям контролировать действия пользователей без использования VPN или клиентского программного обеспечения. Взяв под контроль веб-трафик сотрудников, работодатели могут удаленно внедрять дополнительные фильтры безопасности.

Когда эти фильтры включены, поисковые системы будут отображать только те результаты, которые соответствуют политике компании. Кроме того, может быть заблокировано неприемлемое содержимое, которое не заблокировано организацией явно, но считается вредоносным поставщиком решения.

Однако стоит отметить, что фильтрация поисковыми системами отличается от фильтрации URL-адресов. Хотя между ними может быть определенный уровень совпадения, сотрудники, которые уже знают URL-адрес веб-сайта, который специально не заблокирован, могут по-прежнему иметь доступ к нему без использования поисковой системы.

На домашнем уровне некоторые поисковые системы, такие как Kiddle и Wacky Safe, предлагают фильтры, ориентированные на детей. Результаты поиска этих поставщиков предварительно фильтруются, чтобы гарантировать, что они подходят для детей.

Такие фильтры контента полезны, поскольку они позволяют детям и другим иждивенцам просматривать Интернет без присмотра, гарантируя, что они будут держаться подальше от веб-сайтов, о которых известно, что они содержат небезопасный или неприемлемый контент.

Читайте также: Что такое изоляция браузера? Определение, технологические компоненты и поставщики

8 лучших практик фильтрации контента в 2021 году

2020 год с COVID-19пандемия вынуждает человечество работать из дома. Работы, которые раньше считались невозможными для удаленного выполнения, вскоре полностью переместились в онлайн.

Работы, которые раньше считались невозможными для удаленного выполнения, вскоре полностью переместились в онлайн.

Поскольку дети — даже дошкольники и малыши — посещают школу и отправляют домашние задания в Интернете, а также целые организации переходят на модель «работа на дому», потребность в решениях для фильтрации контента никогда не была выше. Поскольку корпорации все чаще внедряют решения для цифровой трансформации, технологии, особенно Интернет, считаются основным требованием для роста бизнеса на все более динамичных и конкурентных рынках.

Передовой опыт фильтрации контента на 2021 год

Бесспорно, Интернет улучшает организационные процессы за счет снижения затрат, повышения скорости и повышения производительности на невиданном ранее уровне. Однако некоторые организации, особенно те, которые были вынуждены принять ее из-за пандемии, могут рассматривать удаленную работу как неизбежное зло, поскольку отвлекающий или вредоносный контент в конечном итоге ставит под угрозу результаты и влияет на кибербезопасность и производительность.

Кроме того, поскольку большинство корпораций и даже малых предприятий переходят на удаленную работу, использование Интернета приводит к тому, что многие сотрудники выходят из своей зоны комфорта, поскольку в большинстве компаний есть рабочая сила, состоящая из людей разных поколений, что влечет за собой совершенно другую динамику работы, онлайн. поведение и уровень технической осведомленности. Это означает, что разные сотрудники будут получать доступ к разным типам контента, не связанного с работой, либо добровольно, либо иным образом, что делает фильтрацию контента жизненно важным требованием.

Кроме того, организациям и отраслям, работающим с конфиденциальной информацией, например здравоохранению, требуется высокая степень контроля над тем, как данные хранятся, передаются и обрабатываются. Такие требования гораздо сложнее обеспечить в удаленных условиях. Это еще одно приложение, в котором могут быть полезны решения для фильтрации контента.

Используя фильтры контента, корпорации из разных отраслей, сегментов по размеру и географическому положению могут эффективно управлять использованием Интернета своими сотрудниками и защищать корпоративную среду, будь то удаленно или в офисе. Фильтры содержимого также повышают производительность, персонализируют корпоративный контроль над каждым подклассом сотрудников и обеспечивают безопасность организации и ее сотрудников в мире, который становится все более онлайновым.

Фильтры содержимого также повышают производительность, персонализируют корпоративный контроль над каждым подклассом сотрудников и обеспечивают безопасность организации и ее сотрудников в мире, который становится все более онлайновым.

Ниже приведены восемь передовых методов фильтрации контента в 2021 году.

1. Удаленное развертывание

Мир, возможно, зашел в тупик из-за пандемии COVID-19, но большинство компаний по-прежнему работают по модели «работа из дома». . Многие организации перешли на удаленные условия работы до того, как у них появилась возможность внедрить фильтры контента в системы сотрудников. В этих случаях популярность удаленного развертывания фильтров контента многократно возросла во время глобального карантина.

К трем важным тенденциям в удаленном развертывании фильтров контента относятся:

- Инструкции на стороне клиента (указание сотрудникам самостоятельно устанавливать фильтры контента)

- Удаленный захват (ИТ-персонал берет на себя удаленное управление системами сотрудников для настройки фильтров контента)

- Смена поставщика услуг (переход на платформы со встроенными фильтрами контента, такие как Google Workspace)

2.

Внутренняя коммуникация

Внутренняя коммуникация Внутренняя коммуникация могла иметь определенное значение до COVID-19эпоху, но после того, как работа из дома и самоизоляция стали частью нашей повседневной жизни, ее важность еще больше возросла. Электронная почта и виртуальные встречи заменили внутрикорпоративные функции, такие как отдел кадров, и ИТ-отделы быстро адаптируются к новым нормам.

К сожалению, это привело к тому, что недобросовестные элементы захотели перехватить внутреннюю связь в гнусных целях, и именно здесь в игру вступают решения по фильтрации контента. Поскольку угонщики продолжают пытаться выдавать себя за представителей отдела кадров или ИТ, чтобы проникнуть в офисные системы и украсть конфиденциальные данные, фильтры содержимого могут помочь блокировать эти попытки и гарантировать, что целостность систем компании не будет нарушена.

3. Свободная политика в отношении работы

В связи с тем, что пандемия демонстрирует лишь умеренное снижение во всем мире, компании, которые никогда бы не подумали о том, чтобы разрешить сотрудникам работать из дома, сегодня рассматривают возможность перехода на модель постоянной удаленной работы. В случае работы на дому становится почти невозможно учесть каждую секунду рабочего времени сотрудника, что привело к тому, что многие компании приняли новую, более либеральную политику работы, которая фокусируется на результатах, а не на процессе.

В случае работы на дому становится почти невозможно учесть каждую секунду рабочего времени сотрудника, что привело к тому, что многие компании приняли новую, более либеральную политику работы, которая фокусируется на результатах, а не на процессе.

Это, в свою очередь, привело к тому, что многие сотрудники не соблюдают тот уровень гигиены кибербезопасности, который был нормой в эпоху до COVID-19. Системы остаются незапертыми и без присмотра, ноутбуки компании одалживаются друзьям и родственникам для личного пользования, а конфиденциальная информация отображается на экране, чтобы любой мог ее увидеть, проходя мимо.

Это, конечно, может серьезно подорвать безопасность систем и баз данных компании — мрачный сценарий, который можно предотвратить, установив передовые фильтры контента, которые предотвращают случайное или преднамеренное компрометация активов компании.

Этого можно добиться, внедрив набор фильтров, которые повсеместно блокируют доступ к контенту для взрослых, оружию, информации о наркотиках, нетерпимости, торговле людьми, пиратству и вредоносному контенту. Поскольку гибкость становится нормой, учреждения должны внедрять фильтры контента, которые обеспечивают целостность системы без ущерба для производительности.

Поскольку гибкость становится нормой, учреждения должны внедрять фильтры контента, которые обеспечивают целостность системы без ущерба для производительности.

Давайте рассмотрим пример.

Финансовое учреждение имеет административную сеть, которая сегментирована по своему характеру, в которой отделы, имеющие доступ к конфиденциальной информации о клиентах, требуют более строгих ограничений, возможно, потребуется два стандарта для фильтрации контента — один для тех, у кого есть доступ к конфиденциальной информации, и другой для тех, у кого нет доступа к конфиденциальной информации. .

Отмечено, что блокирование только «известных» факторов риска может быть смертельным, поскольку Интернет неизмеримо огромен, а новые угрозы находятся всего в одном ложном клике. С другой стороны, блокирование всего неизвестного неизбежно приведет к ограничению доступа к ресурсу, который имеет решающее значение для завершения проекта.

Для такой компании решение по фильтрации контента должно быть «умным» и «динамичным» по своему характеру, определяя, разрешить или заблокировать доступ к конкретному онлайн-ресурсу на основе нескольких факторов (в идеале в режиме реального времени). В этом случае руководству компании потребуется тщательно оценить доступные решения для фильтрации контента, чтобы добиться идеального баланса между безопасностью и производительностью.

В этом случае руководству компании потребуется тщательно оценить доступные решения для фильтрации контента, чтобы добиться идеального баланса между безопасностью и производительностью.

4. Фильтры по категориям

Прошли те времена, когда фильтры контента имели один длинный список «заблокированного» контента и разрешали все остальное. Решения для фильтрации контента 2021 года поставляются с фильтрацией на основе категорий, которая дает организациям возможность ограничивать определенные категории веб-сайтов, такие как религиозные, развлекательные, азартные, взрослые, игровые, банковские, онлайн-покупки и т. д., для определенных классов пользователей. Такие решения предлагают динамичный подход к реализации политик и обеспечивают высокоэффективный контроль над тем, как сотрудники используют Интернет.

Благодаря этим решениям ИТ-отделам больше не нужно создавать список веб-сайтов с ограниченным доступом с нуля или использовать другие устаревшие подходы к фильтрации контента. Вместо этого компании могут сосредоточиться на создании политик доступа, которые являются безопасными и разрешительными, и сосредоточиться на блокировании вредоносных программ и другого вредоносного контента без ущерба для производительности.

Вместо этого компании могут сосредоточиться на создании политик доступа, которые являются безопасными и разрешительными, и сосредоточиться на блокировании вредоносных программ и другого вредоносного контента без ущерба для производительности.

Используя специализированные решения для фильтрации на основе категорий, специалисты, отвечающие за контроль и управление использованием Интернета в организациях, видят ряд преимуществ, включая устранение необходимости вмешательства аналитиков для ведения списков доступа. Эта технология также предназначена для предотвращения попыток саботажа со стороны тех, кто имеет корыстные интересы и пытается обойти политику компании.

5. Доступ по расписанию

Компании понимают, что когда сотрудники работают удаленно, им нужно отвлечься после определенного периода непрерывной работы. Фильтры контента, ориентированные на расписание, сводят к минимуму жесткость политик кибербезопасности, позволяя пользователям устанавливать «ежедневные квоты на использование» для конкретных целей, не связанных с работой, а также устанавливать определенное время для свободного доступа к заблокированным веб-сайтам.

Например, большинство компаний, независимо от отрасли или должности, блокируют доступ к социальным сетям из корпоративных сетей. Однако, поскольку удаленная работа стала нормой, некоторые компании внедряют фильтры контента на основе расписания, которые позволяют сотрудникам получать доступ к социальным сетям через определенные промежутки времени или в течение определенного количества минут в день. Такие решения позволяют организациям внедрять ограничительные политики, не снижая морального духа сотрудников и не снижая уровня их производительности.

Тем не менее, сетевые администраторы компаний, где важна пропускная способность, должны учитывать, что некоторые развлекательные веб-сайты, такие как YouTube, могут потреблять вычислительную мощность и замедлять работу сети. В таких случаях может быть полезно определить приоритеты бизнес-ориентированного доступа или установить рекомендации по использованию.

6. Фильтрация URL-адресов

Фильтрация URL-адресов — это разновидность фильтрации контента, которая в 2021 г. демонстрирует тенденцию к росту. Используя решения для фильтрации URL-адресов, организации могут защитить себя от веб-угроз, а также отслеживать и контролировать веб-активность сотрудников с помощью простого способ. Фильтрация URL-адресов работает путем создания «разрешающих правил», которые работают с бизнес-приложениями.

демонстрирует тенденцию к росту. Используя решения для фильтрации URL-адресов, организации могут защитить себя от веб-угроз, а также отслеживать и контролировать веб-активность сотрудников с помощью простого способ. Фильтрация URL-адресов работает путем создания «разрешающих правил», которые работают с бизнес-приложениями.

Администратор может просматривать различные категории URL-адресов и блокировать те из них, которые классифицируются как вредоносные или эксплуатирующие. Для компаний, которые не могут позволить себе крупномасштабные фильтры контента, но все же нуждаются в решении для своих удаленных сотрудников, фильтрация URL-адресов — это простой способ минимизировать подверженность интернет-угрозам, не ограничивая доступ сотрудников к необходимому контенту.

7. Микроскопический контроль

Иногда сотруднику или команде может потребоваться доступ к содержимому, которое строго ограничено для всей организации. Например, менеджер по цифровому маркетингу может захотеть отслеживать эффективность бренда в Интернете через нерабочий аккаунт, но компания ни при каких обстоятельствах не разрешает доступ к социальным сетям через корпоративную сеть из-за вертикали, в которой работает компания. С одной стороны, это законное требование бизнеса, а с другой — кибербезопасность и соблюдение нормативных требований неприкосновенны.

С одной стороны, это законное требование бизнеса, а с другой — кибербезопасность и соблюдение нормативных требований неприкосновенны.

В организациях, использующих традиционные фильтры содержимого, эту ситуацию, скорее всего, можно решить, полностью исключив из фильтров руководителей. Однако это открывает новую коробку угроз, особенно в эпоху работы из дома. Итак, каково решение? Фильтры контента, обеспечивающие микроскопический контроль над каждым сотрудником, командой, группой и отделом без ущерба для кибербезопасности.

Установив срок действия этого доступа в течение определенного периода времени, например дня, недели или месяца, исключения из политики компании могут быть сделаны в каждом конкретном случае, не подвергая организацию угрозам, которые приходят с полное удаление фильтров контента для конкретных сотрудников.

8. Оперативная отчетность

В 2021 году многие компании продолжат поощрять или обязывать сотрудников работать удаленно. В то же время эти организации, скорее всего, будут использовать контентные фильтры, чтобы обеспечить безопасную и продуктивную рабочую среду. Однако управленческие команды должны знать, насколько эффективны их фильтры контента. В то же время ИТ-менеджеры хотели бы знать, к какому контенту регулярно обращаются сотрудники, чтобы обновлять политику компании с новыми ограничениями или разрешениями.

Однако управленческие команды должны знать, насколько эффективны их фильтры контента. В то же время ИТ-менеджеры хотели бы знать, к какому контенту регулярно обращаются сотрудники, чтобы обновлять политику компании с новыми ограничениями или разрешениями.

Чтобы оправдать ожидания клиентов, контент-фильтры начали внедрять сложные автоматизированные системы отчетности, которые представляют графические и текстовые данные, чтобы позволить компаниям эффективно отслеживать действия сотрудников в Интернете на всех уровнях: отдельных лицах, командах, отделах и даже в масштабах всей организации. Эти отчеты могут создаваться по запросу, а также отправляться по электронной почте через определенные промежутки времени. Большинство решений для фильтрации контента также предлагают данные в режиме реального времени для просмотра управленческими, ИТ- и HR-командами.

Читайте также: Что такое безопасность приложений? Определение, типы, тестирование и передовой опыт

Вывод

В мире после COVID-19 процветать будут только самые динамичные предприятия.