Что такое топология компьютерной сети. Какие бывают виды сетевых топологий. Чем отличается физическая топология от логической. Как читать схемы Cisco. Сравнение топологий звезда, кольцо и mesh.

Что такое топология компьютерной сети и зачем она нужна

Топология компьютерной сети — это способ физического или логического соединения сетевых устройств между собой. Топология определяет структуру сети и влияет на ее ключевые характеристики:

- Производительность

- Надежность

- Масштабируемость

- Стоимость развертывания и обслуживания

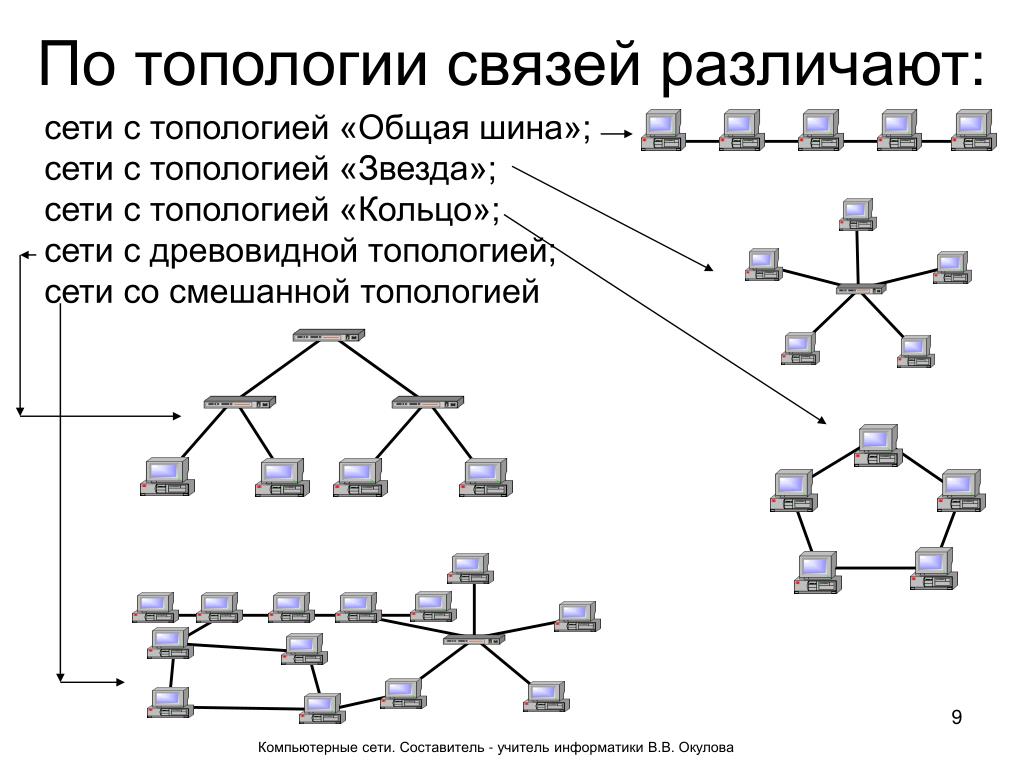

Различают физическую и логическую топологии сети:

- Физическая топология показывает реальное расположение и соединение устройств кабелями

- Логическая топология отражает принцип передачи данных между устройствами

Понимание топологии необходимо для:

- Проектирования оптимальной структуры сети

- Диагностики и устранения неисправностей

- Расширения существующей сети

Основные типы топологий компьютерных сетей

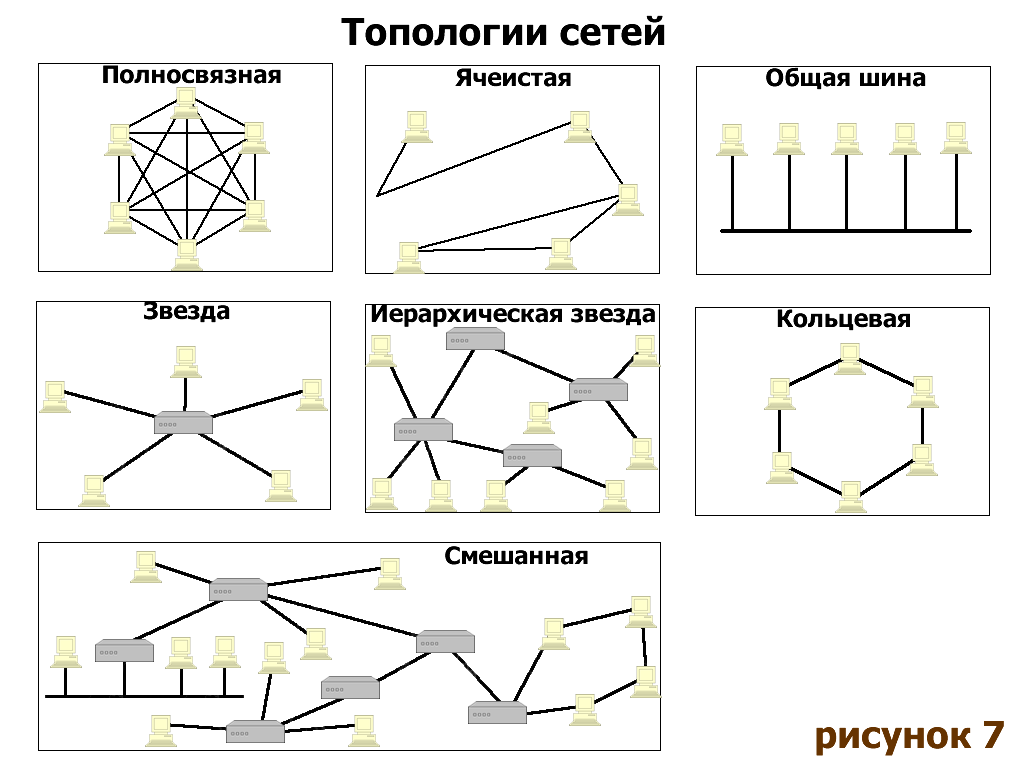

Выделяют следующие базовые топологии компьютерных сетей:

- Звезда

- Кольцо

- Шина

- Полносвязная (mesh)

- Частично связанная (partial mesh)

Каждая топология имеет свои преимущества и недостатки. Выбор зависит от требований к сети, бюджета и других факторов. На практике часто используются гибридные топологии, сочетающие элементы разных базовых структур.

Физическая топология сети: схемы и их назначение

Физическая топология отражает реальное расположение и соединение сетевых устройств. Основные виды схем физической топологии:

- Схема прокладки кабелей — показывает трассы и способы прокладки кабелей

- Схема размещения оборудования — отображает расположение сетевых устройств

- Схема подключений — детализирует соединения между устройствами

- Схема электропитания — показывает подключение устройств к источникам питания

Эти схемы необходимы для:

- Монтажа и настройки оборудования

- Обслуживания и модернизации сети

- Документирования инфраструктуры

- Планирования изменений

Логическая топология сети: принципы и схемы

Логическая топология описывает принцип передачи данных между устройствами, независимо от их физического расположения. Она отражает:

- Направления потоков данных

- Иерархию устройств

- Сегментацию сети (VLAN, подсети)

- Маршрутизацию

Логические схемы позволяют понять:

- Как устроены информационные потоки в сети

- Какие устройства выполняют ключевые функции

- Как осуществляется взаимодействие между сегментами

- Где могут возникать узкие места

Как читать схемы сетей Cisco: обозначения и нумерация портов

На схемах Cisco используется специальная система обозначений интерфейсов:

- Fa0/1 — FastEthernet порт, модуль 0, порт 1

- Gi1/0/2 — GigabitEthernet порт, устройство 1, модуль 0, порт 2

- S0/0/0 — Serial порт, слот 0, субслот 0, порт 0

- Lo0 — Loopback интерфейс 0

Эта система позволяет однозначно идентифицировать любой порт на оборудовании Cisco. Понимание обозначений необходимо для:

- Чтения сетевых диаграмм

- Настройки оборудования через CLI

- Диагностики проблем

- Документирования конфигураций

Топология «звезда»: особенности и применение

Топология «звезда» подразумевает подключение всех устройств к центральному узлу. Ее характеристики:

- Простота добавления новых узлов

- Централизованное управление

- Отказ одного узла не влияет на работу остальных

- Высокая зависимость от центрального узла

Топология «звезда» применяется:

- В локальных сетях предприятий

- Для подключения домашних устройств к роутеру

- В беспроводных сетях с точкой доступа

Топология «кольцо»: принцип работы и использование

В топологии «кольцо» каждое устройство соединено с двумя соседними, образуя замкнутый контур. Особенности:

- Отсутствие центрального узла

- Высокая отказоустойчивость при дублировании связей

- Сложность добавления новых устройств

- Задержки при передаче данных через промежуточные узлы

Топология «кольцо» используется:

- В промышленных сетях

- В сетях хранения данных

- В оптических городских сетях

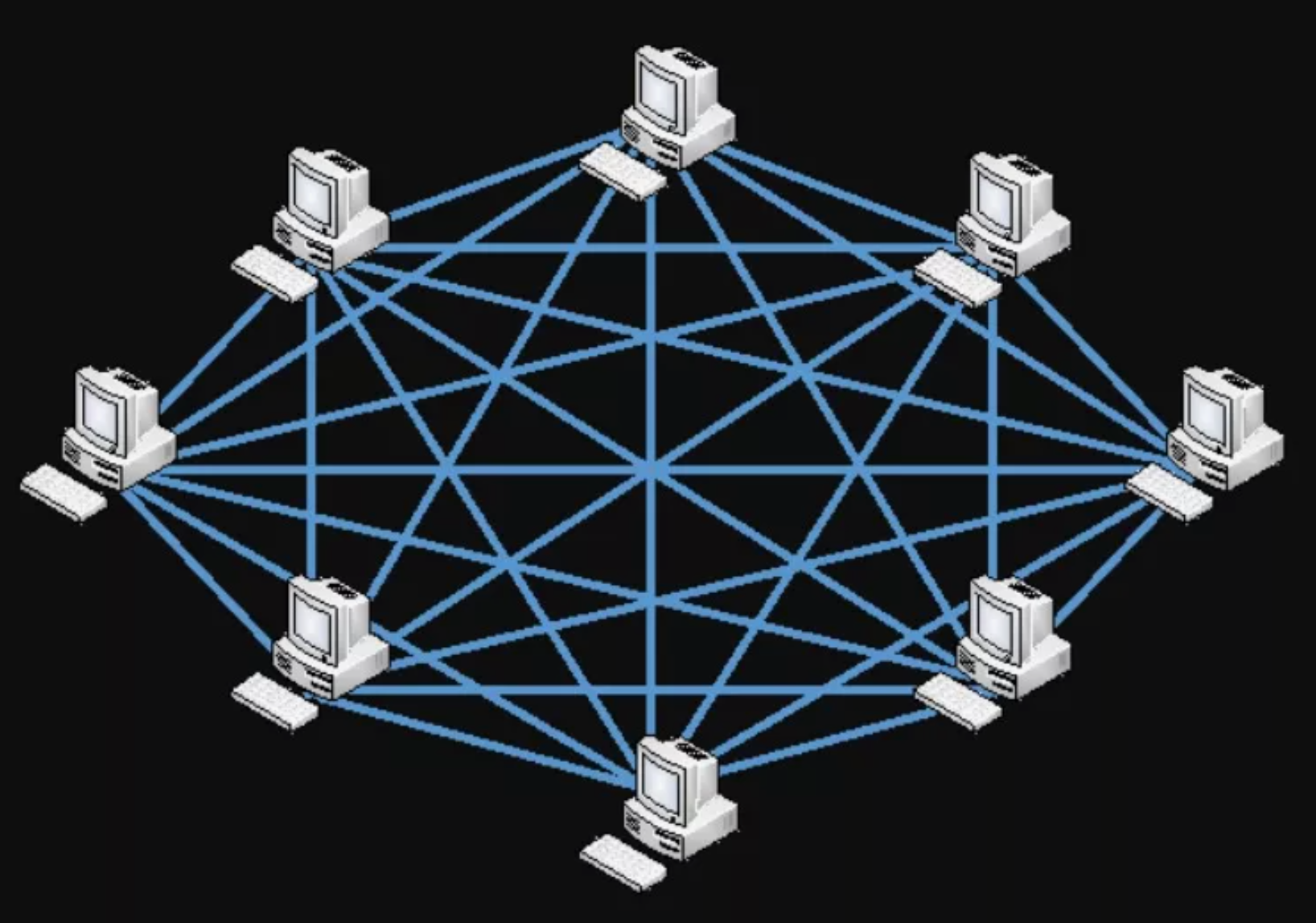

Полносвязная топология (full mesh): преимущества и недостатки

Полносвязная топология подразумевает прямое соединение каждого устройства со всеми остальными. Ее характеристики:

- Максимальная отказоустойчивость

- Высокая пропускная способность

- Сложность настройки и обслуживания

- Высокая стоимость из-за большого количества соединений

Полносвязная топология применяется:

- В ядре крупных корпоративных сетей

- В сетях центров обработки данных

- Для объединения удаленных офисов

Выбор оптимальной топологии зависит от конкретных требований к сети. Часто на практике используются гибридные решения, сочетающие преимущества разных топологий.

Активное и пассивное сетевое оборудование в быту и промышленности | Телекоммуникационная компания «АСВА»

Для функционирования информационной сети необходимы устройства, определяющие порядок и характер передачи сигнала, обеспечивающие бесперебойный обмен данными, устанавливающие внутрисетевые правила и контролирующие их выполнение. Они составляют основу коммуникационной системы и объединены общим названием – сетевое оборудование.

Сетевое оборудование: виды и типы

Естественные ограничения при передаче информационных сигналов заставляют применять специальные устройства, которые обеспечивают повышение качества и скорости обмена данными, увеличение дальности распространения сигнала, дают возможность реализовывать сложные коммуникационные проекты. Создавать сети с уникальными характеристиками позволяет большое разнообразие видов сетевого оборудования:

- Репитеры (повторители, repeater). Необходимы для усиления сигнала, так как при его передаче происходит естественное затухание. Степень изменения зависит от расстояния. Использование коаксиального кабеля обеспечивает обмен информацией без существенных потерь при длине магистрали до 500 метров. Применение других типов кабелей, худшего качества, позволяет отправлять данные не более чем на 180-200 метров. Репитеры широко применяются в протяженных сетях. Они способны усиливать сигнал и восстанавливать его форму;

- Концентраторы. Напрямую кабелем можно соединить только два терминала. Концентраторы позволяют связать несколько рабочих станций в единую систему, где с одного компьютера данные передаются на любой другой из тех, которые подключены к сети. Активные концентраторы могут обладать дополнительными возможностями:

- Функция репитера;

- Выключение портов;

- Применение резервных связей;

- Защита от нежелательного проникновения;

- Поддержка работы в нескольких сегментах.

Также существуют пассивные концентраторы, которые не обладают функцией усиления сигнала;

- Мосты (network brige). Количество репитеров в сети ограничено из-за задержки сигнала между приемом и передачей его устройством. Поэтому применяются сетевые мосты, которые способны существенно увеличить протяженность коммуникаций. Данное оборудование относится к виду активного;

- Коммутаторы (switch) позволяют повысить дальность передачи сигнала и обойти ограничение на количество повторителей в сети. Алгоритм работы схож с алгоритмом функционирования сетевого моста, но коммутаторы обладают более высокой скоростью передачи за счет возможности отправления неполных пакетов данных, а также способности организовывать сразу несколько параллельных соединений между разными портами;

- Маршрутизаторы (router) – устройства предназначенные для объединения крупных сетевых сегментов, построенных с помощью репитеров, мостов и коммутаторов, в единое целое. Считается, что использование маршрутизаторов, позволяет увеличить надежность сети за счет лучшего ее структурирования. Оснащены программным обеспечением, дающим возможность точно настраивать параметры передачи данных;

- Шлюз (gateway) – устройства имеющие два и более интерфейса, что позволяет им связывать разнородные сети. Маршрутизаторы являются разновидностью шлюзов;

- Сетевые экраны. Обеспечивают защиту за счет фильтрации входящих и исходящих информационных потоков. Это позволяет контролировать сеть, реализовывать разграничение доступа и предотвращать несанкционированное проникновение.

Также к средствам обеспечения коммуникационных систем можно добавить: сетевые карты, терминаторы, мультиплексоры. Кроме репитеров и коммутаторов, к пассивному сетевому оборудованию принято относить соединительные элементы: разъемы, розетки; распределительные средства: патч-панели, кросс-панели, кроссовые коробки и другие аналогичные устройства.

Активное сетевое оборудование

Передача информации в компьютерной сети организована пакетами данных, каждый пакет снабжен дополнительными сведениями о его местоположении, сохранности, адресе и другими, позволяющими гарантированно доставить его по месту назначения.

Все перечисленные сведения предназначены для активного сетевого оборудования, которое, с помощью вшитых алгоритмов, не просто передает сигнал, но и определяет наилучший маршрут, перенаправляет пакеты таким образом, чтобы нагрузка на сеть была наименьшей, создает каналы передачи, а также решает множество дополнительных задач в сфере безопасности и повышения эффективности работы системы.

К данному типу устройств относятся все виды маршрутизаторов, мосты, шлюзы, коммутаторы, многие виды концентраторов. Наиболее востребованным оборудованием на сегодня являются маршрутизаторы. Их способность объединять сети с разными протоколами, позволяет организовывать связь между:- сегментами ЛВС одного предприятия;

- разнородными ЛВС различных компаний, расположенных на одной территории;

- локальной сетью и Internet, давая пользователям доступ к ресурсам глобальной сети.

Крупные сети промышленных предприятий создают в виде отдельных сегментов. Части объединяются в целое с помощью маршрутизаторов. Данный принцип организации позволяет сделать коммуникационную систему более надежной, упростить проведение политики безопасности, локализовывать неполадки, сохраняя работоспособность сети в целом при местных сбоях любой сложности. В современных сетях маршрутизатор является мощным вычислительным устройством, которое одновременно выполняет несколько сложных задач таких как буферизация, фрагментация, фильтрация пакетов данных.

Пассивное сетевое оборудование

Основным определением пассивного сетевого оборудования является записанная в ГОСТ Р 51513-99 формулировка: «…сетевое оборудование, не получающее питание от электрической сети…». Поэтому, говоря о пассивных устройствах, подразумевают не только аппаратуру выполняющую распределение сигнала, снижение его уровня, а также инфраструктуру ЛВС: кабели, коннекторы, разъемы, патч-панели и прочие средства создания физических носителей для прохождения информационных сигналов.

Применение пассивных концентраторов (хабов) для создания ЛВС становится редкостью, так как они не выдерживают конкуренции с активными устройствами. Они превосходят хабы по основному функционалу, набору дополнительных возможностей, во многих случаях стоимость оборудования перестает иметь решающее значение.

Тем не менее, концентраторы остаются востребованы для создания простых сетей, в том числе домашних. С их помощью легко организовать ЛВС для нескольких компьютеров находящихся в одном или соседних помещениях. Такая сеть обойдется не дорого, не потребует большого количества специальных знаний для установки и настройки, может быть налажена в короткие сроки.

На промышленных предприятиях, где существуют специальные технические отделы, пассивное оборудование широко применяется при создании временных коммуникационных систем, необходимых для проведения краткосрочных мероприятий, либо с перспективой замены устройств на активные.

Сравнение применения пассивного и активного сетевого оборудования

Локальные вычислительные сети с относительно небольшой нагрузкой могут быть выполнены на основе как активного оборудования, так и используя пассивные сетевые устройства – простейшие виды концентраторов.

Хабы позволяют быстро, не тратя огромных усилий наладить небольшую локальную сеть. Специалисты советуют не включать в нее более десятка ПК. Главными достоинствами пассивных устройств в данном случае будут:

- Низкая стоимость обустройства сети;

- Легкость настройки;

- Не сложная эксплуатация;

- Высокая надежность за счет простоты системы.

Концентраторы хорошо подходят для создания домашних локальных сетей, когда необходимо быстро обеспечить обмен информацией между двумя-тремя ПК, телевизором, ноутбуком. Хаб является ненастраиваемым устройством, за счет этого сети на его основе достаточно просты в создании и эксплуатации, что дает возможность пользоваться ими без постоянного обслуживания опытными техническими специалистами.

Пассивное оборудование совершенно неустойчиво к взлому, несанкционированному проникновению. Любой может подсоединиться к сети, а хаб продолжит отправлять данные без ограничений. Поэтому схема подключения с помощью пассивного оборудования ни в коем случае не используется в сетях, где происходит передача конфиденциальных сведений.

Пассивное оборудование применяется всё меньше, а создание ЛВС с помощью концентраторов чаще используется профессионалами как временное решение, когда требуется организовать коммуникацию оперативно, без существенных трудозатрат и финансовых вливаний.

Разветвленные сети с большим количеством пользователей рекомендуется создавать на основе активного оборудования. Оно обладает следующими преимуществами:

- Гибкость настройки. Возможность подобрать параметры сети практически под любые задачи;

- Возможность удаленного обслуживания сетей;

- Универсальность оборудования. На одних и тех же типах оборудования можно организовать сети с различными параметрами. Добавление или исключение устройств делает системы более вариативными;

- Возможность создавать системы с высокой степенью безопасности;

- Большой ассортимент оборудования;

- Возможность создания сетей любого размера, рассчитанных на любое количество пользователей.

Вводя в эксплуатацию активные устройства, пользователь зачастую получает доступ к уникальным технологиям. Например, «умные» коммутаторы Cisco способны, без применения дополнительного оборудования или ПО, имеют заложенные производителем возможности для создания собственного VPN соединения с однотипными устройствами находящимися на большом удалении, даже в других городах и странах.

Существенным минусом активного сетевого оборудования долго считалась высокая стоимость, но развитие технологий позволило удешевить многие виды устройств и сделать их доступными всем группам потребителей.

В составе сети активное и пассивное оборудование выполняют различные функции, но имеют сходное назначение – обеспечивать работоспособность коммуникационных систем. Пассивные устройства отвечают за транспортировку, связывая терминалы, создавая возможность прохождения сигнала, образуя физическую составляющую инфраструктуры сети.

Активное оборудование обеспечивает сохранение данных при передаче, доставку их по верному адресу, способствует ускорению обмена информацией и осуществляет защиту от негативных внутренних и внешних факторов, таких как, например, перегрузка из-за некорректной работы оборудования или несанкционированное подключение. Использование активных устройств позволяет создавать сложные, разветвленные коммуникационные структуры.

что это, настройка сетевого размещения

Присоединившись к сети, ваш компьютер может в разделе «Сетевые расположения» показывать неизвестные и малопонятные названия папок. В рамках данной публикации вы узнаете, что это за сетевые расположения, и почему они появились, когда вы зашли в раздел «Компьютер».

Нюансы

Когда вы подключаетесь к какой-либо сети вне дома (публичная, офисная, общественная и прочие), ваш компьютер может видеть в сети другие сетевые машины. В целом, это нормально, так как ваш ПК настроен на поиск сетевых устройств. В некоторых устройствах их обнаружение в сети включено по умолчанию.

Данная опция настроек становится доступной при первичном подключении сети, если вы нажмете «Да».

Зачем нужно сетевое обнаружение?

Самое главное – обмен информацией и передача данных по протоколам связи. Компьютеры могут обнаруживать друг друга в общей сети, брать информацию друг у друга с накопителей (если настроен соответствующий доступ).

Распространенные способы применения:

- На дому – один компьютер настроен в качестве мультимедиа и позволяет другим сетевым устройствам через DLNA-сервер (протокол такой) просматривать находящийся на нем медиконтент.

- В офисе – на компьютере открывается общий доступ к папкам для сотрудников, работающих на других машинах. Или же предоставляется общий доступ к подключенным устройствам, например, к сетевому принтеру.

- Публичный доступ – общий доступ к рекламным материалам и развлекательному контенту для всех компьютеров, подсоединившихся к единой сети.

Чтобы пользователю понимать, какую сеть следует избегать, а какой доверять, в Windows были придуманы протоколы сетевой безопасности и настроены так называемые профили. Применив один из них для подключенной сети, включались специально созданные настройки сетевого размещения.

Виды протоколов

Начиная с Windows 7, Майкрософт придерживается такого разграничения по профилям сетевых расположений:

- Домашняя – подразумевает безопасную среду, в которой будут подключены другие ваши устройства или девайсы вашей семьи. То есть, это доверенные устройства, которые могут принадлежать к домашней группе. ПК в домашней группе будут видеть другие ПК и иметь доступ к общим сетевым папкам, что операционная система указывает по умолчанию.

- Рабочая – формально в локалке находятся как ваши устройства, так и устройства ваших коллег. Из-за схожей концепции с профилем «Домашняя», в Windows 8 отказались от этого профиля.

- Общественная – локалка, в которой ваше устройство – гость. Оно может быть подвержено атакам со стороны других устройств, поэтому протоколы безопасности скрывают присутствие ПК от взора остальных машин. Такой локалкой может выступать как Wi-Fi в закусочной или аэропорту. Еще данный профиль рекомендуется выбирать при подключении к широкополосному интернету без участия в сети роутера.

- Домен – корпоративная локалка, настроенная не на группу, а на домен. Этот тип нельзя изменить или выбрать, не владея правами администратора. Контроль за машинами в доменной зоне может выполняться через компьютер админа.

Из представленных данный обнаружение другими ПК:

- Домашняя – открывает.

- Рабочая – открывает.

- Общедоступная – закрывает.

Настроить или переключить профиль можно в процессе использования.

Настройка

Пошаговая инструкция по настройке сетевого доступа в Windows 7 представлена в следующем видео:

Чтобы быстро перейти в нужное место:

- Нажмите Win+R и введите %windir%\system32\control.exe /name Microsoft.NetworkAndSharingCenter /page Advanced.

- В открывшемся окне выберите используемый профиль и задайте ему нужные сейчас вам настройки.

- Например, отключите доступ для текущего профиля.

Чтобы поменять профиль для текущей сети с общедоступного на частный или наоборот в Windows 10:

- Нажмите Win+I и выберите «Сеть и Интернет».

- Откройте «Ethernet» или «Wi-Fi».

- Нажмите на действующее соединение.

- Выберите включение «Сделать этот компьютер доступным для обнаружения» для частных (домашних) локалок или выключение для общедоступных (публичных).

- С соответствии с установкой этого параметра в центре управления сетями отобразится нужный профиль данного подключения.

Заключение

Раздел «Сетевые расположения» содержит информацию по обнаруженным в локалке устройствам. Если на другом ПК протоколы безопасности позволяют предоставлять содержимое публичных папок, то с вашего компьютера вы сможете получить доступ к ним. Кроме ПК, здесь могут отображаться различные сервера в сети. Например, FTP или DLNA.

Физическая и логическая топологии компьютерной сети (звезда, кольцо, full и partial mesh) и их сравнение. Учимся читать диаграммы Cisco.

Привет, посетитель сайта ZametkiNaPolyah.ru! Продолжаем изучать основы работы компьютерных сетей, напомню, что эти записи основаны на программе Cisco ICND1 и помогут вам подготовиться к экзаменам CCENT/CCNA. В прошлой теме мы перечислили основные и самые важные характеристики компьютерной сети, среди них была и топология компьютерной сети. Как раз про топологию и будет данная запись. Мы узнаем, что топология компьютерной сети влияет на другие ее характеристики, а также поймем, что для понимания принципа работы незнакомой сети нам потребуются два вида схем: физические схемы и логические.

Но рассказам о схемах компьютерной сети и общей информации о существующих топологиях мы не ограничимся, еще мы поговорим про обозначения интерфейсов оборудования Cisco на схемах и диаграммах, это может оказаться полезным не только для чтения схем, но и при работе с оборудованием Cisco при помощи интерфейса командной строки, ведь интерфейсы оборудования в командной строке обозначаются точно так же, как и на схема. Вторая часть этой публикации будет посвящена типовым топологиям компьютерной сети: звезда, общая шина, кольцо, mesh topology.

Перед началом я хотел бы вам напомнить, что ознакомиться с опубликованными материалами первой части нашего курса можно по ссылке: «Основы взаимодействия в компьютерных сетях».

1.11.1 Введение

Содержание статьи:

Здесь мы разберемся зачем вообще нам нужны схемы компьютерной сети и как они нам помогут в повседневной жизни. Также придет понимание того, чем логическая схема или логическая топология компьютерной сети отличается от физической схемы. Не стоит еще и забывать о том, что, например, физические схемы бывают разными: ситуационный план или схема прокладки линий связи по помещениям показывают, как и где был уложен кабель, схема распределения оптических волокон показывает, как была разварена оптика, есть еще схемы кроссировок и еще куча других схем. По-хорошему, все эти схемы нужно уметь читать.

Еще одним немаловажным пунктом этого разговора являются диаграммы, которые вы можете встретить у Cisco, сдавая экзамен ICND1. С этими диаграммами мы разберемся и поймем принцип нумерации физических портов на оборудование Cisco. В рамках данного курса нам будут интересны в большей степени логические схемы сети, так как именно они позволяют увидеть, как работает наша сеть, физические схемы мы перечислим, но уделять большого внимания им не будем.

Также отметим, что для построения компьютерной сети мы можем выбирать одну из нескольких топологий, более того, топологии на разных участках сети можно использовать разные, но если говорить предметно, то в природе существуют следующие топологии: звезда, кольцо, общая шина, full mesh и его частный случай partial mesh. О них мы поговорим во второй части этой темы и разберемся с их недостатками и преимуществами.

Если вы помните, то в прошлой теме мы говорили про характеристики компьютерной сети, тогда мы для себя отмечали, что топология компьютерной сети — это одна из ее важнейших характеристик, сейчас же мы увидим, что топология сети это не только ее характеристика, но и очень сильный фактор, который влияет на другие важные характеристики, например, на стоимость и надежность или отказоустойчивость сети.

1.11.2 Как читать схемы сетей, построенных на оборудование Cisco

Начнем мы с диаграмм, которые могут встречаться в различных курсах Cisco, а также в вопросах на экзаменах, как на ICND1, так и на более сложных треках. Правильно читать сетевые диаграммы вы научитесь со временем, а сейчас же мы поговорим про обозначения физических портов на схемах и диаграммах Cisco, рисунок ниже это демонстрирует. Кстати, стоит сказать, что на физическом уровне модели OSI также есть адресация, которая заключается в номерах портов различных физических устройств.

Рисунок 1.11.1 Диаграмма компьютерной сети, сделанная в Cisco Packet Tracer

Обратите внимание на нумерацию и названия портов на схеме, эту схему я сделал в Cisco Packet Tracer (здесь вы можете найти информацию о том, как установить Cisco Packet Tracer на Windows, вот тут о том, как поставить Packet Tracer на Ubuntu, а если вы еще не умеете им пользоваться, то вам поможет публикация, где мы знакомимся с интерфейсом Cisco Packet Tracer). Особенность нумерации портов оборудования Cisco заключается в том, что это оборудование модульное, впрочем, как и любое другое оборудования вендеров, производящих промышленные устройства связи. Давайте посмотрим на такой простой пример: fa0/1 – это порт устройства Cisco, этот порт имеет пропускную способность 100 Мбит/с и работает по стандарту Fast Ethernet, об этом говорят два символа fa. Вторая часть 0/1 говорит нам о том, что это первый порт модуля под номером ноль. Например, коммутатор Cisco 2960 по своей сути имеет один нулевой модуль и 24 порта стандарта Fast Ethernet (соответственно, их нумерация начинается с fa0/1 по fa0/24), также в этом модуле находится два порта стандарта Gigabit Ethernet с пропускной способностью 1 Гбит/c (для их обозначения можно использовать записи Gi0/1 и Gig0/2), но на самом деле портов может быть и больше.

Все вышесказанное относилось к портам, работающим по стандарту Ethernet, скорее всего, вы будете работать только с этим стандартом. Еще существуют и последовательные интерфейсы или serial-link, такие интерфейсы у Cisco обычно обозначаются так: S4/0 – эта запись говорит о том, что кабель включен в нулевой порт 4-го модуля; Se0/0 – это второй способ обозначения, кроме первых букв ничего не изменяется.

На схемах и диаграммах Cisco еще можно встретить обозначения типа Eth4/2 – это говорит о том, что порт работает по стандарту Ethernet с пропускной способностью 10 Мбит/c, возможно, вы встретите Te или TenGigabit (полоса пропускания такого интерфейса составляет 10 Гбит/c), про скорости выше пока говорить не будем.

Иногда вы можете встреть что-то типа такого: Gi1/2/3, такое обозначение бывает в двух случаях: либо вы работаете с коммутаторами, которые объединены в стек, тогда: 1 – это номер коммутатора в стеке, 2 – номер модуля в этом коммутаторе, 3 – номер порта в модуле; либо это модуль внутри модуля. С модулями Cisco придется работать часто, особенно, это касается каких-то умных устройств, например, маршрутизаторов (портовую емкость которого можно расширять при помощи модулей) или L3 коммутаторов.

Также иногда вы можете встретить порты с непонятной на первый взгляд нумерацией, но это не означает, что логики нумерации у устройства нет, она на самом деле есть, просто нужно обратиться к официальной документации Cisco. Если делать этого не хочется, то можно просто смириться и работать как с обычными портами.

И напоследок поговорим про виртуальные интерфейсы, которых физически нет, но в «мозгах» устройства эти интерфейсы есть, и мы их можем создавать. Во-первых, есть Loopback-интерфейсы, эти интерфейсы чисто виртуальные и они не закреплены ни за какой физической сущностью коммутатора, работают они по принципу IP-адреса 127.0.0.1, то есть они всегда есть, по ним всегда можно получить доступ к устройству, устройство может обращаться к самому себе при помощи этого интерфейса. Обозначаются они так: Loopback1, Loopback2 или Lo1, Lo2.

Также нам могут встретиться суб-интерфейсы, например, fa1/1.123. Такие интерфейсы закрепляются за физическим портом устройства Cisco, номер такого интерфейса указывается после точки, в данном случае – это 123 суб-интерфейс. Для тех, кто знает вланы: номер суб-интерфейса может не совпадать с номером влана, но для удобства обычно делают так, чтобы совпадал.

Сразу стоит отметить: это не все интерфейсы, с которыми вы можете встретиться, их гораздо больше, возможно, в дальнейшем мы познакомимся с ними, если будет такая потребность, на данный момент полученной информации нам должно хватить.

1.11.3 Физическая топология сети и ее схемы

Здесь и далее мы будем считать, что в природе существует два вида топологий: физическая топология сети и логическая топология сети. Первая топология или физическая схема сети показывает, как эта сеть выглядит в реальном мире: где, как и какие кабели уложены, где, как и какое оборудование установлено, как оно запитано, какая длина у какого кабельного пролета, какой кабель в какой порт включен, как разварена оптика, как расшита кросс-панель и так далее. Давайте перечислим несколько разных физических схем (а про физический уровень модели OSI 7 можно почитать тут). Демонстрировать примеры я не буду, но, если вам будет интересно, то при помощи Гугла вы без труда найдете примеры таких схем.

Начнем с простой схемы прокладки медных линий по помещениям, на такой схеме должна быть вся необходимая информация для монтажника, при помощи которой он сможет определить: как и где прокладывать линию по помещениям, а также какие материалы ему потребуются для осуществления монтажа, включая стяжки и маркировочные бирки.

Следующая схема – это схема расшивки витой пары на кроссе, при помощи такой схемы можно определить, как коммутироваться или другими словами соединять оборудование: какой порт кросса или патч-панели куда ведет, будет совсем здорово, если каждая линия и каждый порт кросса будет промаркирован бирками.

Еще один пример физической схемы – это ситуационный план, на котором показана схема прокладки ВОЛС (оптических линий связи), обычно такие схемы рисуют инженеры проектировщики провайдеров, они нужны для согласования условий с собственниками территорий, по которым будет проложен кабель, для оценки затрат на подключение того или иного объекта к сети провайдера, а также для легализации линий связи в контролирующих организациях, естественно, все физические схемы должны быть отрисованы в соответствие со стандартами и правилами, которых в РФ очень много, более того: проектируемые линии и оборудование связи должно быть в дальнейшем смонтирована так, чтобы не нарушать этих правил (санпины, снипы, госты). Мы, конечно же, с этим всем добром разбираться не будем.

Стоит добавить, что после прокладки оптической линии связи к схемам прилагаются еще и рефлектограммы – это график, по которому можно определить уровень сигнала, на всем протяжении линии, а также длину оптической линии связи, делается этот график при помощи прибора, который называется рефлектометр.

Еще вы можете встретиться со схемами разварки оптического кабеля или схемами распределения оптических волокон: оптический кабель мало проложить, его еще нужно правильно разварить, чтобы затем по этим волокнам кабеля сигнал попадал в нужную точку, а не абы куда, для этого и нужны схемы распределения оптических волокон.

Последняя физическая схема компьютерной сети, о которой мы упомянем, называется схема организации связи или структурная схема, при помощи такой схемы монтажник или полевой инженер сможет включить проектируемое оборудование, а сетевой инженер настроить нужный порт на этом оборудование. То есть, если первые схемы интересовали в большей степени полевых сотрудников, то схема организации связи нужна в равной мере как удаленным, так и полевым инженерам.

Да, чуть было не забыл, часть сетевого оборудования является активным, а это означает, что для его работы необходимо электричество, поэтому в различных проектах и документациях вы можете обнаружить схему подачи питания на оборудование связи.

1.11.4 Логическая топология сети и ее схемы

При помощи логической топологии или логической схемы сети сетевой инженер может понять принцип работы компьютерной сети, определить куда пойдет тот или иной запрос и кто, с кем и как общается. Если схемы физической топологии нужно было рисовать вручную, использую какой-нибудь AutoCAD или Visio, то для схем логической топологии сети можно применять два подхода: рисовать руками, используя AutoCAD, Visio или более специализированный софт или автоматизировать этот процесс при помощи различных скриптов и систем мониторинга, которые будут опрашивать ваши устройства и на основе этого опроса составлять карту вашей сети.

У каждого из этих подходов есть свои плюсы и минусы. Очевидный минус первого подхода: долго и нудно. Очевидный минус второго подхода: возможно, не так точно, как при первом, а также на схемах, составленных автоматически, может быть много лишней и ненужной для вас информации, которая будет просто засорять рабочее пространство или же наоборот – этой информации может быть недостаточно, чтобы сходу оценить обстановку. При использовании автоматизированных средств также стоит учитывать, что ваша компьютерная сеть может быть составлена из оборудования различных производителей, а приложение, которое вы используете для автоматической отрисовки, может «не уметь» работать с оборудованием того или иного производителя из коробки, поэтому придется его учить, делая тонкую настройку или создавая собственные скрипты.

Давайте посмотрим несколько примеров схем логической топологии сети. Начнем мы просто со схемы топологии компьютерной сети, которая показана на рисунке ниже, на этой схеме нет никакой лишней информации. Она просто отображает топологию устройств, отвечающих за передачу данных (коммутаторов, маршрутизаторов и, возможно, серверов, обеспечивающих работу сети, таких как: DNS и DHCP), по ней можно понять, как и какими портами соединены сетевые устройства: коммутаторы и маршрутизаторы, такую схему обычно можно увидеть в системе мониторинга провайдера или крупного предприятия. Глядя на эту схему также можно сделать вывод о некоторых технологиях, используемых для построения такой сети, например, если коммутаторы соединены кольцом, то в сети работает протокол STP или его более поздние версии. На этой схеме вы не увидите конечных абонентов (клиентов), так как для нее это лишняя информация, здесь важно видеть, что происходит с сетевым оборудование, отвечающим за передачу трафика, а конечный абонент, если у него что-то случилось, вам обязательно пожалуется, тут можно не переживать.

Рисунок 1.11.2 Топология сети передачи данных

Обычно системы мониторинга подсвечивают зеленым нормально функционирующие устройства, желтым цветом подсвечиваются устройства, с которыми начинает происходить что-то нехорошее, а красным цветом подсвечиваются вышедшее из строя устройства, хотя в зависимости от приложения, которое используется для мониторинга, цвета могут меняться. Есть и более подробные схемы логической топологии сети, давайте попробуем нарисовать одну такую схему в Cisco Packet Tracer и посмотрим, что из этой схемы можно для себя вынести.

Рисунок 1.11.3 Логическая топология компьютерной сети

На этом рисунке подписаны все устройства, а также указаны их IP-адреса, давайте посмотрим каким путем будут следовать данные, которые отправляет ПК1 на различные узлы нашей сети. Итак, допустим мы отправляем данные с ПК1 на ПК2, трасса, по которой пойдут Ethernet-кадры отмечена на рисунке красным цветом, сперва данные уйдут на коммутатор, а затем он их направит в сторону узла ПК2, обратите внимание: я намеренно написал Ethernet кадр, ведь узлы ПК1 и ПК2 находятся в одной подсети или иначе говоря в одной канальной среде, для общения им достаточно мак-адресов, а коммутатор – это то устройство канального уровня, которое прекрасно умеет работать с мак-адресами.

Но, к сожалению, трасса сильно увеличивается, если нам нужно послать данные из узла ПК1 на узел ПК3, так как они находятся в разных подсетях, в этом случае для доступа к узлу ПК3 нам потребуются услуги маршрутизатора и IP-адреса, ведь коммутатор совершенно ничего не знает про IP-адреса и как с ними работать. Путь, по которому будут идти IP-пакеты между узлами ПК1 и ПК3 на рисунке обозначен зеленым цветом: сначала данные попадают на «Коммутатор 1», затем он их передает на «Коммутатор 2», далее данные попадают на «Роутер 1», затем они возвращаются на «Коммутатор 2», он их пересылает на «Коммутатор 1», а тот в свою очередь отправляет их на ПК3, когда мы поговорим про принципы работы роутеров, вы поймете почему и как это происходит.

Трасса между ПК1 и ПК6 выделена оранжевой линией, думаю, ее уже можно не пояснять. Но стоит сказать, что путь, который будут проделывать сообщения из точки А в точку Б в большей степени зависят от логики, то есть от того, как настроены ваши устройства. Вы можете настроить свою сеть таким образом, что узлы 192.168.1.2 и 192.168.1.3 будут иметь доступ в Интернет, но не будут иметь возможности «достучаться» до других узлов сети, находящейся в вашем управлении, ну это как пример.

Еще нужно отметить, что ни одна схема не сможет точно передать принцип работы компьютерной сети полностью, для полной картины вам все равно придется заходить на коммутаторы и маршрутизаторы и смотреть, как они настроены, либо снабжать свои схемы объемными и подробными комментариями, в которых будут содержаться, особенности и правила настройки того или иного оборудования в той или иной ситуации. Вообще, процесс создания L3 схем довольно кропотливое, но полезное занятии. О том, как рисовать логические схемы компьютерной сети хорошо рассказано вот здесь, просто перейдите по ссылке, повторять эту публикацию у себя я не вижу смысла.

1.11.5 Топология включения узлов сети: общая шина, звезда, full mesh (каждый на каждого) или полносвязная топология и partial mesh

Завершая разговор о физической и логической топологии компьютерных сетей стоит поговорить о типовых схемах включения устройств сети, итак у нас есть четыре топологии сети, которые в равной мере можно отнести как к физической, так и к логической:

- Общая шина – такую топологию компьютерной сети вы, скорее всего, уже не встретите в реальном мире, поскольку вы уже нигде не найдете компьютерных сетей, построенных на хабах и коаксиальном Ethernet кабеле. Особенность такой топологии заключается в том, что все без исключения узлы сети подключены к одному проводу, если длина провода слишком велика, то ставится ретранслятор, который усиливает сигнал. Про особенности хабов и схемы с общей шиной мы поговорим в отдельной теме.

- Топология звезда – эта топология появилась вместе с коммутаторами, ее особенность заключается в том, что есть центральное устройство, от которого включаются все остальные устройства, это и правда похоже на звезду. Обычно сети небольших и средних компаний построены по этой топологии.

- Топология кольцо – это одна из самых надежных схем построения Ethernet сетей, надежнее может быть только компьютерная сеть, построенная по топологии full mesh, но в Ethernet сетях на канальном уровне эта топология используется очень редко из-за своей дороговизны и проблем с эксплуатацией такой сети, в соединительных линиях сети full mesh можно просто запутаться и никогда не распутаться. Вообще, Ethernet сети, построенные по топологии кольцо, не будут работать без дополнительного протокола, который называется STP. Дело все в том, что Ethernet очень чувствителен к петлям, а протокол STP позволяет защититься от петель. Другими словами: в Ethernet сетях нельзя использовать топологию кольцо без STP. Если не верите, то можете проверить: соедините медным патч-кордом два LAN-порта домашнего роутер (в лучшем случае порт на коммутаторе провайдера, от которого вы включены, заблокируется и вам придется звонить в тех. поддержку с просьбой его разблокировать, ну а в худшем случае вы можете устроить небольшой шторм на сети провайдера, и тогда тех. поддержка наберет вас сама, когда обнаружит источник шторма, чтобы рассказать, что она о вас думает).

- Mesh Topology – этот тип топологии компьютерной сети делится на два вида: full mesh и partial mesh, если переводить дословно, то полная сеть и частичная сеть. Хотя правильнее относительно full mesh говорить каждый на каждого, а русский аналог для partial mesh звучит примерно так: неполносвязная топология, так как иногда full mesh называют полносвязной топологией.

Давайте теперь перейдем к более детальному рассмотрению вопроса.

Топология общая шина

Давайте посмотрим, как на схемах будут выглядеть описанные топологии, начнем мы с топологии общая шина, она показана на Рисунке 1.11.4.

Рисунок 1.11.4 Данная компьютерная сеть имеет топологию общая шина

Тут все очевидно: логика работы сети, скорее всего, будет совпадать с физикой, когда мы поговорим про эту топологию более детально, вы поймете почему это так. Особенность общей шины заключается в том, что есть один общий кабель, по которому общаются все устройства сети, эта особенность несет с собой очень большие проблемы, с которыми очень трудно бороться, поэтому вы уже не встретите сети с топологией общая шина. Также стоит добавить, что ни одна из описанных топологий, не несет в себе ограничений на виды сетевого взаимодействия, за исключением топологии с общей шиной.

Дело все в том, что топология с общей шиной не поддерживает режим работы full duplex или полнодуплексный режим, здесь нам будет доступен только half duplex или полудуплексный режим работы, а этого недостаточно для передачи трафика типа h3H, то есть в сети с топологией общая шина не будут работать приложения аудио или видео связи, поскольку для их работы нужно, чтобы обе стороны могли одновременно и получать и отправлять данные, но в режиме half duplex этого сделать невозможно, здесь только одна сторона может отправлять, а другая сторона в этот момент времени должна слушать.

Топология звезда

Следующей в нашем списке идет топология сети звезда, пример этой топологии показан на Рисунке 1.11.5.

Рисунок 1.11.5 Данная компьютерная сеть имеет топологию звезда

Мы уже говорили, что топология звезда стала возможна благодаря появлению коммутаторов, вообще, с появлением коммутаторов сетевые инженеры избавились от многих проблем, которые были присущи сетям, построенным на хабах с топологией общая шина. Пожалуй, минусом такой топологии является ее слабая защищенность от обрывов линий и отключения электропитания.

Тут стоит сказать, что на рисунке можно выделить не одну, а целых три звезды: в основание первой лежит «Коммутатор 1», вторая звезда вырастает из «Коммутатора 2», а третья звезда образуется из «Коммутатора 6», таких звезд можно нагородить очень много, но тогда у вас будет уже скорее «паровозик».

Теперь представьте, что будет, если в нашей сети порвется физическая линия между первым и вторым коммутатором, правильно, шестой коммутатор тоже не будет работать. А если вы провайдер и у вас такая схема, при этом «Коммутатор 2» стоит в одном бизнес-центре, а «Коммутатор 6» в другом, и тут неожиданно происходит авария по электропитанию в здании, где расположен «Коммутатор 2». Клиенты, которые находятся в том же здании, естественно, вам не будут жаловаться, у них ведь тоже нет света, а вот клиенты, которые включены от «Коммутатора 6» вас не поймут, ведь у них свет есть, а услуги нет. Наверное, вам придется в срочном порядке отправляться на «Коммутатор 2» и запитывать его от дизельного генератора или же устанавливать ИБП на узле, где расположен «Коммутатор 2». Думаю, с недостатками такой схемы все понятно.

Топология кольцо и плоское кольцо

От физических обрывов линий и от отключений электропитания вас спасет топология кольцо. Сначала давайте поговорим о классической топологии кольцо (есть еще плоское кольцо). Обратите внимание на Рисунок 1.11.6, здесь показана схема прокладки кабеля, представим, что мы небольшой провайдер и подключаем жилые дома, для этого мы по чердакам протягиваем оптику, физическая схема прокладки кабеля в этом случае может выглядеть примерно так, как показано на рисунке.

Рисунок 1.11.6 Примерно так может выглядеть с точки зрения физики сеть, построенная по топологии кольцо

Будем считать, что точками с подписями на карте показаны места установки провайдерских узлов доступа на технических этажах и чердаках зданий, а соединительные линии показывают, как проложена оптика. Обратите внимание: сверху есть подпись «к нулевому узлу» – это показано, как идет оптика к узлу агрегации, позже в этой части мы поговорим про трехуровневую архитектуру компьютерной сети и тогда вы узнаете, что есть уровень доступа, от которого включаются конечные пользователи, а есть уровень агрегации и ядро сети, на каждом из уровней может быть реализована своя собственная топология, понятно, что сейчас мы смотрим на уровень доступа. Давайте посмотрим, как такая сеть будет выглядеть с точки зрения логики, это показано на Рисунке 1.11.7.

Рисунок 1.11.7 Так выглядит с логической точки зрения топология кольцо

Теперь давайте представим: что будет, если порвется линия между первым и вторым узлом, да, собственно, ничего страшного, наше кольцо распадется на две ветки, правда одна ветка будет состоять только из первого узла, а другая ветка будет включать в себя узлы с первого по шестой, но зато все будет работать, будет лишь незначительный перерыв, связанный с перестроением протокола STP или его более молодых аналогов.

Вообще, из-за того, что в Ethernet не должно быть петель, пришлось разработать протокол STP, который блокирует один из линков в кольце и таким образом, даже если нет никаких обрывов, с точки зрения логики никакого кольца нет, есть две ветки. На Рисунке 1.11.7 STP настроен плохо, так как произошло деление на неравные ветки, одна включает в себя только Узел 6, а другая все остальные узлы, заблокированный порт отмечен оранжевым кружочком, то есть данные между узлом 6 и 5 не передаются, кадры с пятого узла идут на четвертый и так до узла агрегации, давайте посмотрим, как перестроится наше кольцо, если порвать линк между 2 и 3 узлом.

Рисунок 1.11.8 Что происходит, когда в кольце рвется кабель

Через какое-то время наше кольцо перестроится и оранжевый линк станет зеленым, но у нас по-прежнему будет две ветки, а наши абоненты будут получать услугу. Давайте теперь посмотрим, что произойдет, если на четвертом узле отключат питание, тут стоит отметить, что многие вендоры выпускают коммутаторы без тумблеров питания, поэтому как только вы включите коммутатор в сеть, он сразу включится, Cisco в этом плане не исключение, поэтому я просто удалю из схемы четвертый узел.

Рисунок 1.11.9 Что происходит, когда в кольце рвется кабель

И снова спустя небольшой промежуток времени оранжевый линк станет зеленым, и у нас будут две ветки, а все абоненты, кроме тех, что работают от четвертого узла, смогут пользоваться нашими услугами. При этом у провайдеров чаще всего узлы доступа бывают недоступны из-за отключения питания во всем здании или подъезде, реже выбивает автомат, который находится в провайдерском шкафу, и еще реже бывают ситуации, когда коммутатор по тем или иным причинам выходит из строя. Если случаются две последние аварии, то вы об этом узнаете, когда вам начнут поступать звонки от абонентов, включенных с четвертого узла.

Итак, самое страшное, что может случиться в топологии кольцо – это авария на узле агрегации, ведь если этот узел станет недоступен, то упадут и узлы доступа, которые мы пронумеровали. Но стоит отметить, что в качестве узлов агрегации выбираются более надежные и производительные модели коммутаторов. А если говорить про провайдеров, то они стараются защитить узлы агрегации по питанию, устанавливать узлы агрегации в помещениях, к которым можно получить доступ круглосуточно, чтобы в случае чего приехать на узел и запитать его от генератора.

Стоит отметить, что более-менее адекватные провайдеры коммутаторы доступа включают кольцом от коммутаторов агрегации, при этом в узел агрегации может быть включено несколько колец (показано на Рисунке 1.11.10), а узлы агрегации включаются от узла концентрации или ядра сети так, чтобы образовать топологию звезда, но если у провайдера есть свободные деньги и ресурсы, то узлы агрегации кольцуются между собой, хотя это не всегда возможно реализовать в условиях города, чаще всего проблемы административного, а не технического характера.

Рисунок 1.11.10 Несколько колец доступа, включенных от узла агрегации

Преимущества топологии кольцо по сравнению со звездой очевидны, а ее недостатком является стоимость, вам потребуется заплатить больше денег монтажникам за прокладку лишних сотен метров кабеля, а прокладывать оптический кабель не так уж и дешево. Опять же, если мы говорим про провайдеров, то здесь еще могут возникнуть дополнительные ежемесячные траты или операционные расходы, которые провайдеры выплачивают собственнику зданий и конструкций, по которым проложен кабель, просто за то, что этот кабель лежит и к нему, в случае чего, можно будет получить доступ.

Теперь давайте рассмотрим частный случай топологии кольцо, который называется плоское кольцо, может, у этой топологии есть и другие названия, но, к сожалению, я их не знаю. Особенность плоского кольца заключается в том, что физически проложенный кабель не образует никакого кольца, а вот с точки зрения логики кольцо получается. Такое кольцо можно реализовать при помощи оптического кабеля, главное правильно разварить волокна. Дело все в том, что внутри оптического кабеля несколько волокон, по которым можно передавать данные, а для организации кольца нам нужно задействовать два волокна (ведь у нас в кольце две ветки). Сейчас мы не будем лезть в схему разварки волокон, хотя если вам будет интересно, можете написать мне комментарии в блоге, и я постараюсь сделать дополнительную публикацию, в которой полностью опишу эту схему с демонстрацией примеров и всех необходимых схем. Сейчас давайте обратим внимание на Рисунок 1.11.11, на нем показано, как проложен физически кабель и где установлены узлы.

Рисунок 1.11.11 На нашем импровизированном ситуационном плане никакого кольца нет

Обратите внимание, на нашем импровизированном ситуационном плане кольца не видно, это просто цепочка из узлов, включенных друг за другом, но если бы у нас было время на разбирательства в схемах распределения волокон, стало бы понятно, что с точки зрения прохождения сигнала по волокнам кабеля, кольцо есть. Давайте сейчас посмотрим на топологию нашей сети.

Рисунок 1.11.12 С точки зрения логической топологии у нас есть полноценное кольцо

А вот с точки зрения логики подключения устройств кольцо есть. Поэтому-то я в самом начале и написал, что зачастую, чтобы понять принцип работы сети, вам потребуется несколько схем, особенно это актуально в тех случаях, когда вы работает с сетями, построенными на оптических линиях связи. Глядя на Рисунок 1.11.12 нельзя точно сказать: есть ли физически кольцо на самом деле или нет, это можно будет понять только когда порвется кабель, или если у вас есть под рукой нужные схемы.

А что будет, если в плоском кольце рвется кабель, давайте посмотрим, допустим, кабель порвался между третьим и четвертым узлом, тогда узлы с четвертого по шестой станут недоступны. Выглядеть это будет примерно так, как показано на Рисунке 1.11.13.

Рисунок 1.11.13 Что будет, если в плоском кольце порвется кабель

В схеме с полноценным кольцом обрыв кабеля в одном месте не грозил бы нашим абонентам полной потерей сервиса на длительное время, в плоском кольце обрыв кабеля – это уже более печальное событие, на которое придется реагировать гораздо быстрее. Зато плоское кольцо позволяет защититься от выхода из строя одного из узлов. Представим, что в нашем плоском кольце отключили питание на третьем узле, тогда у нас будет схема, которая показана на Рисунке 1.11.14.

Рисунок 1.11.14 Что будет, если один из узлов в плоском кольце отключится по питанию

Как видим, ничего страшного не случилось, наше плоское кольцо защитило абонентов с четвертого, шестого и пятого узлов от проблем с электроэнергией на третьем узле, все абоненты, кроме тех, которые включены с третьего узла, получают услугу.

Таким образом плоское кольцо совершенно не защитит наших пользователей от проблем с обрывом кабеля, зато оно спасает абонентов от проблем с электропитанием на одном из промежуточных узлов, а с точки зрения стоимости прокладки кабеля плоское кольцо обойдется дешевле.

Топология mesh (full mesh и partial mesh)

Перейдем к топологии mesh, как мы уже говорили, здесь у нас есть два вида включения: full mesh или каждый на каждого и partial mesh или частичный mesh. Эта топология нам сейчас не так интересна, так как на канальном уровне в Ethernet сетях вы ее скорее всего не встретите, а про BGP и в частности про внутренние BGP связи в рамках курса Cisco ICND1 разговора нет. Сейчас я лишь продемонстрирую эти топологии, а в дальнейшем, когда мы будем говорить о сетях, отличных от Ethernet, мы попробуем реализовать топологии full mesh и partial mesh.

Для начала давайте посмотрим на сеть с топологией full mesh, то есть каждый на каждого, схема показана на Рисунке 1.11.15.

Рисунок 1.11.15 Компьютерная сеть с топологией full mesh (полносвязная топология)

Здесь мы видим четыре устройства, к каждому устройству подведено по три линии, ведь именно столько соседей у каждого конкретного устройства в сети из четырех узлов, построенной по топологии full mesh, иногда вместо full mesh вы можете услышать полносвязная топология, а вместо partial mesh неполносвязная топология. Итак, заключаем, в топологии каждый на каждого или полносвязной топологии каждый узел должен быть обязательно соединен со всеми другими узлами физической линией (опять же, кроме внутренних BGP связей, где должна быть логическая связь, но необязательно физическая), если будет иначе, то это уже не full mesh, а partial mesh, топология partial mesh из пяти узлов показана на Рисунке 1.11.16.

Рисунок 1.11.16 Топология partial mesh или неполносвязная топология

Как видим, соединений достаточно много, но это не full mesh с точки зрения физики, если бы это был full mesh, то к каждому устройству в сети из пяти узлов, нам бы пришлось подводить по четыре физических линии. Основным плюсом топологии full mesh является ее надежность, но у этой топологии есть два серьезных недостатка (и я даже не могу сказать какой из них хуже). Первый недостаток сетей с полносвязной топологией заключается в высокой стоимости, при этом, если говорить о сетях Ethernet, может получиться так, что часть линий не используются большую часть времени и нужны они лишь на всякий пожарный случай, когда где-то что-то порвется. А еще компьютерные сети с топологией каждый на каждого очень проблематично эксплуатировать, это на нашей схеме было четыре узла по три линии к каждому из узлов, реальные сети гораздо-гораздо больше, и вы со временем просто запутаетесь в огромном множестве проводов.

1.11.6 Выводы

Какие выводы мы можем сделать? Во-первых, нужно учиться читать схемы и диаграммы компьютерных сетей, чтобы понимать, как и что работает. Во-вторых, для понимания того, как работает ваша сеть необходимо и достаточно иметь под рукой два вида схем: схемы физической топологии и схемы логической топологии сети. Естественно, в идеале эти схемы должны быть, особенно, если мы говорим про сети отличные от домашних или какого-то малого офиса. Ведь чем лучше будет ваша сеть задокументирована, тем быстрее вы будете решать различные задачи: будь то задачи по расширению и модернизации или задачи по устранению аварий на сети.

А еще мы с вами выделили четыре топологии, которые вы можете использовать при проектирование своих компьютерных сетей, и разобрались с их особенностями, достоинствами и недостатками, напомню, что это:

- топология звезда, где есть центральный узел, от которого подключаются все остальные узлы;

- топология кольцо, которое защищает нашу сеть от обрывов и проблем с электроэнергией, но для ее реализации потребуется немного больше денег, чем для звезды, у этой топологии есть частный случай, который мы назвали плоское кольцо;

- mesh topology, эта топология делится на два вида: partial mesh или неполносвязная топология и full mesh (полносвязная топология) или каждый на каждого, сети с топологией full mesh обладают повышенной надежностью, но их трудно эксплуатировать и дорого реализовывать;

- и наконец сети с топологией общая шина, о которых лучше забыть.

Итак, при построении компьютерной сети вы можете выбирать: какую топологию использовать, учитывая все плюсы и минусы, а также задачи, которые перед вами стоят. Например, для построения небольшой офисной сети идеально подойдет топология звезда: достаточно поставить коммутатор, от которого будут включаться пользователи, а вот провайдеру для подключения конечных абонентов лучше выбрать на уровне доступа топологию кольцо, так как эта топология может защитить абонентов от обрыва или отключения электропитания.

2.1.1 Сетевые операционные системы: структура, назначение, функции

1. Что такое сетевое программное обеспечение?

Сетевое программное обеспечение предназначено для организации совместной работы группы пользователей на разных компьютерах. Позволяет организовать общую файловую структуру, общие базы данных, доступные каждому члену группы. Обеспечивает возможность передачи сообщений и работы над общими проектами, возможность разделения ресурсов.

2. Сетевые операционные системы

(Network Operating System – NOS) – это комплекс программ, обеспечивающих обработку, хранение и передачу данных в сети.

Сетевая операционная система выполняет функции прикладной платформы, предоставляет разнообразные виды сетевых служб и поддерживает работу прикладных процессов, выполняемых в абонентских системах. Сетевые операционные системы используют клиент-серверную, либо одноранговую архитектуру. Компоненты NOS располагаются на всех рабочих станциях, включенных в сеть.

NOS определяет взаимосвязанную группу протоколов верхних уровней, обеспечивающих выполнение основных функций сети. К ним, в первую очередь, относятся:

- адресация объектов сети;

- функционирование сетевых служб;

- обеспечение безопасности данных;

- управление сетью.

При выборе NOS необходимо рассматривать множество факторов. Среди них:

- набор сетевых служб, которые предоставляет сеть;

- возможность наращивания имен, определяющих хранимые данные и прикладные программы;

- механизм рассредоточения ресурсов по сети;

- способ модификации сети и сетевых служб;

- надежность функционирования и быстродействие сети;

- используемые или выбираемые физические средства соединения;

- типы компьютеров, объединяемых в сеть, их операционные системы;

- предлагаемые системы, обеспечивающие управление сетью;

- используемые средства защиты данных;

- совместимость с уже созданными прикладными процессами;

- число серверов, которое может работать в сети;

- перечень ретрансляционных систем, обеспечивающих сопряжение локальных сетей с различными территориальными сетями;

- способ документирования работы сети, организация подсказок и поддержек.

3. Функции и характеристики сетевых операционных систем (ОС).

Различают ОС со встроенными сетевыми функциями и оболочки над локальными ОС. По другому признаку классификации различают сетевые ОС одноранговые и функционально несимметричные (для систем “клиент/сервер”).

Основные функции сетевой ОС:

- управление каталогами и файлами;

- управление ресурсами;

- коммуникационные функции;

- защита от несанкционированного доступа;

- обеспечение отказоустойчивости;

- управление сетью.

Управление каталогами и файлами в сетях заключается в обеспечении доступа к данным, физически расположенным в других узлах сети. Управление осуществляется с по-мощью специальной сетевой файловой системы. Файловая система позволяет обращаться к файлам путем применения привычных для локальной работы языковых средств. При обмене файлами должен быть обеспечен необходимый уровень конфиденциальности обмена (секретности данных).

Управление ресурсами включает обслуживание запросов на предоставление ресурсов, доступных по сети.

Коммуникационные функции обеспечивают адресацию, буферизацию, выбор на-правления для движения данных в разветвленной сети (маршрутизацию), управление потоками данных и др. Защита от несанкционированного доступа — важная функция, способствующая поддержанию целостности данных и их конфиденциальности. Средства защиты могут раз-решать доступ к определенным данным только с некоторых терминалов, в оговоренное время, определенное число раз и т.п. У каждого пользователя в корпоративной сети могут быть свои права доступа с ограничением совокупности доступных директорий или списка возможных действий, например, может быть запрещено изменение содержимого некоторых файлов.

Отказоустойчивость характеризуется сохранением работоспособности системы при воздействии дестабилизирующих факторов. Отказоустойчивость обеспечивается применением для серверов автономных источников питания, отображением или дублированием информации в дисковых накопителях. Под отображением обычно понимают наличие в системе двух копий данных с их расположением на разных дисках, но подключенных к одному контроллеру. Дублирование отличается тем, что для каждого из дисков с копиями используются разные контроллеры. Очевидно, что дублирование более надежно. Дальнейшее повышение отказоустойчивости связано с дублированием серверов, что однако требует дополнительных затрат на приобретение оборудования.

Управление сетью связано с применением соответствующих протоколов управления. Программное обеспечение управления сетью обычно состоит из менеджеров и агентов. Менеджером называется программа, вырабатывающая сетевые команды. Агенты представляют собой программы, расположенные в различных узлах сети. Они выполняют команды менеджеров, следят за состоянием узлов, собирают информацию о параметрах их функционирования, сигнализируют о происходящих событиях, фиксируют аномалии, следят за трафиком, осуществляют защиту от вирусов. Агенты с достаточной степенью интеллектуальности могут участвовать в восстановлении информации после сбоев, в корректировке параметров управления и т.п.

4. Структура сетевой операционной системы

Сетевая операционная система составляет основу любой вычислительной сети. Каждый компьютер в сети автономен, поэтому под сетевой операционной системой в широком смысле понимается совокупность операционных систем отдельных компьютеров, взаимодействующих с целью обмена сообщениями и разделения ресурсов по единым правилам – протоколам. В узком смысле сетевая ОС – это операционная система отдельного компьютера, обеспечивающая ему возможность работать в сети.

Рис. 1 Структура сетевой ОС

В соответствии со структурой, приведенной на рис. 1, в сетевой операционной системе отдельной машины можно выделить несколько частей.

- Средства управления локальными ресурсами компьютера: функции распределения оперативной памяти между процессами, планирования и диспетчеризации процессов, управления процессорами, управления периферийными устройствами и другие функции управления ресурсами локальных ОС.

- Средства предоставления собственных ресурсов и услуг в общее пользование – серверная часть ОС (сервер). Эти средства обеспечивают, например, блокировку файлов и записей, ведение справочников имен сетевых ресурсов; обработку запросов удаленного доступа к собственной файловой системе и базе данных; управление очередями запросов удаленных пользователей к своим периферийным устройствам.

- Средства запроса доступа к удаленным ресурсам и услугам – клиентская часть ОС (редиректор). Эта часть выполняет распознавание и перенаправление в сеть запросов к удаленным ресурсам от приложений и пользователей. Клиентская часть также осуществляет прием ответов от серверов и преобразование их в локальный формат, так что для приложе-ния выполнение локальных и удаленных запросов неразличимо.

- Коммуникационные средства ОС, с помощью которых происходит обмен сооб-щениями в сети. Эта часть обеспечивает адресацию и буферизацию сообщений, выбор мар-шрута передачи сообщения по сети, надежность передачи и т.п., т. е. является средством транспортировки сообщений.

5. Клиентское программное обеспечение

Для работы с сетью на клиентских рабочих станциях должно быть установлено клиентское программное обеспечение. Это программное обеспечение обеспечивает доступ к ресур-сам, расположенным на сетевом сервере. Тремя наиболее важными компонентами клиентского программного обеспечения являются редиректоры (redirector), распределители (desig-nator) и имена UNC (UNC pathnames).

Редиректоры

Редиректор – сетевое программное обеспечение, которое принимает запросы вво-да/вывода для удаленных файлов, именованных каналов или почтовых слотов и затем пере-назначает их сетевым сервисам другого компьютера. Редиректор перехватывает все запросы, поступающие от приложений, и анализирует их.

Фактически существуют два типа редиректоров, используемых в сети:

- клиентский редиректор (client redirector)

- серверный редиректор (server redirector).

Оба редиректора функционируют на представительском уровне модели OSI. Когда клиент делает запрос к сетевому приложению или службе, редиректор перехватывает этот запрос и проверяет, является ли ресурс локальным (находящимся на запрашивающем ком-пьютере) или удаленным (в сети). Если редиректор определяет, что это локальный запрос, он направляет запрос центральному процессору для немедленной обработки. Если запрос пред-назначен для сети, редиректор направляет запрос по сети к соответствующему серверу. По существу, редиректоры скрывают от пользователя сложность доступа к сети. После того как сетевой ресурс определен, пользователи могут получить к нему доступ без знания его точно-го расположения.

Распределители

Распределитель (designator) представляет собой часть программного обеспечения, управляющую присвоением букв накопителя (drive letter) как локальным, так и удаленным сетевым ресурсам или разделяемым дисководам, что помогает во взаимодействии с сетевыми ресурсами. Когда между сетевым ресурсом и буквой локального накопителя создана ассоциация, известная также как отображение дисковода (mapping a drive), распределитель отслеживает присвоение такой буквы дисковода сетевому ресурсу. Затем, когда пользователь или приложение получат доступ к диску, распределитель заменит букву дисковода на сете-вой адрес ресурса, прежде чем запрос будет послан редиректору.

Имена UNC

Редиректор и распределитель являются не единственными методами, используемыми для доступа к сетевым ресурсам. Большинство современных сетевых операционных систем, так же как и Windows 95, 98, NT, распознают имена UNC (Universal Naming Convention — Универсальное соглашение по наименованию). UNC представляют собой стандартный спо-соб именования сетевых ресурсов. Эти имена имеют форму \\Имя_сервера\имя_ресурса. Способные работать с UNC приложения и утилиты командной строки используют имена UNC вместо отображения сетевых дисков.

6. Серверное программное обеспечение

Для того чтобы компьютер мог выступать в роли сетевого сервера необходимо установить серверную часть сетевой операционной системы, которая позволяет поддерживать ресурсы и распространять их среди сетевых клиентов. Важным вопросом для сетевых серверов является возможность ограничить доступ к сетевым ресурсам. Это называется сетевой защитой (network security). Она предоставляет средства управления над тем, к каким ресурсам могут получить доступ пользователи, степень этого доступа, а также, сколько пользователей смогут получить такой доступ одновременно. Этот контроль обеспечивает конфиденциальность и защиту и поддерживает эффективную сетевую среду.

В дополнение к обеспечению контроля над сетевыми ресурсами сервер выполняет следующие функции:

- предоставляет проверку регистрационных имен (logon identification) для пользователей;

- управляет пользователями и группами;

- хранит инструменты сетевого администрирования для управления, контроля и аудита;

- обеспечивает отказоустойчивость для защиты целостности сети.

7. Клиентское и серверное программное обеспечение

Некоторые из сетевых операционных систем, в том числе Windows, имеют программные компоненты, обеспечивающие компьютеру как клиентские, так и серверные возможности. Это позволяет компьютерам поддерживать и использовать сетевые ресурсы и преобладает в одноранговых сетях. В общем, этот тип сетевых операционных систем не так мощен и надежен, как законченные сетевые операционные системы.

Главное преимущество комбинированной клиентско–серверной сетевой операционной системы заключается в том, что важные ресурсы, расположенные на отдельной рабочей станции, могут быть разделены с остальной частью сети.

Недостаток состоит в том, что если рабочая станция поддерживает много активно используемых ресурсов, она испытывает серьезное падение производительности. Если такое происходит, то необходимо перенести эти ресурсы на сервер для увеличения общей производительности.

В зависимости от функций, возлагаемых на конкретный компьютер, в его операционной системе может отсутствовать либо клиентская, либо серверная части.

На рис. 2 компьютер 1 выполняет функции клиента, а компьютер 2 – функции сервера, соответственно на первой машине отсутствует серверная часть, а на второй – клиентская.

Рис. 2 Взаимодействие компонентов сетевой ОС

Если выдан запрос к ресурсу данного компьютера, то он переадресовывается локальной операционной системе. Если же это запрос к удаленному ресурсу, то он переправляется в клиентскую часть, где преобразуется из локальной формы в сетевой формат, и передается коммуникационным средствам. Серверная часть ОС компьютера 2 принимает запрос, преобразует его в локальную форму и передает для выполнения своей локальной ОС. После того, как результат получен, сервер обращается к транспортной подсистеме и направляет ответ клиенту, выдавшему запрос. Клиентская часть преобразует результат в соответствующий формат и адресует его тому приложению, которое выдало запрос.

8. Требования к современным операционным системам

Главным требованием, предъявляемым к операционной системе, является выполнение ею основных функций эффективного управления ресурсами и обеспечение удобного интерфейса для пользователя и прикладных программ. Современная ОС, как правило, должна поддерживать мультипрограммную обработку, виртуальную память, свопинг, многооконный графический интерфейс пользователя, а также выполнять многие другие необходимые функции и услуги. Кроме этих требований функциональной полноты к операционным системам предъявляются не менее важные эксплуатационные требования, которые перечислены ниже.

Расширяемость.

В то время как аппаратная часть компьютера устаревает за несколько лет, полезная жизнь операционных систем может измеряться десятилетиями. Примером может служить ОС UNIX. Поэтому операционные системы всегда изменяются со временем эволюционно, и эти изменения более значимы, чем изменения аппаратных средств. Изменения ОС обычно заключаются в приобретении ею новых свойств, например поддержке новых типов внешних устройств или новых сетевых технологий. Если код ОС написан таким образом, что дополнения и изменения могут вноситься без нарушения целостности системы, то такую ОС называют расширяемой. Расширяемость достигается за счет модульной структуры ОС, при которой про¬граммы строятся из набора отдельных модулей, взаимодействующих только через функциональный интерфейс.

Переносимость.

В идеале код ОС должен легко переноситься с процессора одного типа на процессор другого типа и с аппаратной платформы (которые различаются не только типом процессора, но и способом организации всей аппаратуры компьютера) одного типа на аппаратную платформу другого типа. Переносимые ОС имеют несколько вариантов реализации для разных платформ, такое свойство ОС называют также многоплатформенностью.

Совместимость.

Существует несколько «долгоживущих» популярных операционных систем (разновидности UNIX, Windows, Windows Server), для которых наработана широкая номенклатура приложений. Некоторые из них пользуются широкой популярностью. Поэтому для пользователя, переходящего по тем или иным причинам с одной ОС на другую, очень привлекательна возможность запуска в новой операционной системе привычного приложения. Если ОС имеет средства для выполнения прикладных программ, написанных для других операционных систем, то про нее говорят, что она обладает совместимостью с этими ОС. Следует различать совместимость на уровне двоичных кодов и совместимость на уровне исходных текстов. Понятие совместимости включает также поддержку пользовательских интерфейсов других ОС.

Надежность и отказоустойчивость.

Система должна быть защищена как от внутренних, так и от внешних ошибок, сбоев и отказов. Ее действия должны быть всегда предсказуемыми, а приложения не должны иметь возможности наносить вред ОС. Надежность и отказоустойчивость ОС прежде всего определяются архитектурными решениями, положенными в ее основу, а также качеством ее реализации (отлаженностью кода). Кроме того, важно, включает ли ОС программную поддержку аппаратных средств обеспечения отказоустойчивости, таких, например, как дисковые массивы или источники бесперебойного питания.

Безопасность.

Современная ОС должна защищать данные и другие ресурсы вычисли-тельной системы от несанкционированного доступа. Чтобы ОС обладала свойством безопасности, она должна как минимум иметь в своем составе средства аутентификации — определения легальности пользователей, авторизации — предоставления легальным пользователям дифференцированных прав доступа к ресурсам, аудита — фиксации всех «подозрительных» для безопасности системы событий. Свойство безопасности особенно важно для сетевых ОС. В таких ОС к задаче контроля доступа добавляется задача защиты данных, передаваемых по сети.

Производительность.

Операционная система должна обладать настолько хорошим быстродействием и временем реакции, насколько это позволяет аппаратная платформа. На производительность ОС влияет много факторов, среди которых основными являются архитектура ОС, многообразие функций, качество программирования кода, возможность исполнения ОС на высокопроизводительной (многопроцессорной) платформе.

9. Выбор сетевой операционной системы

При выборе сетевой операционной системы необходимо учитывать:

- совместимость оборудования;

- тип сетевого носителя;

- размер сети;

- сетевую топологию;

- требования к серверу;

- операционные системы на клиентах и серверах;

- сетевая файловая система;

- соглашения об именах в сети;

- организация сетевых устройств хранения.

В настоящее время наибольшее распространение получили две основные сетевые ОС — UNIX и Windows .

ОC UNIX применяют преимущественно в крупных корпоративных сетях, поскольку эта система характеризуется высокой надежностью, возможностью легкого масштабирования сети. В Unix имеется ряд команд и поддерживающих их программ для работы в сети.

Во-первых, это команды ftp, telnet, реализующие файловый обмен и эмуляцию удаленного узла на базе протоколов TCP/IP. Во-вторых, протокол, команды и программы UUCP, разработанные с ориентацией на асинхронную модемную связь по телефонным линиям между удаленными Unix-узлами в корпоративных и территориальных сетях.

ОС Windows Server обеспечивает работу в сетях “клиент/сервер”. Windows обычно применяют в средних по масштабам сетях.

Топология компьютерной сети | Webonto.ru

Содержание статьи:

Топология компьютерной сети это схема соединения и физическое расположение сетевых устройств, включая компьютеры, по отношению к друг другу.

Топология компьютерной сети позволяет увидеть всю сеть, вернее ее структуру, а также проанализировать связь всех устройств входящих в сеть. Теория Интернет технологий выделяет несколько видов топологий сети: физическую, информационную, логическую и топологию управления обменом. В этой статье нас будет интересовать только физическая топология сети.

Нужно понимать, что теоретически количество способов соединения устройств в сети может быть бесконечно много. И чем больше устройств будет входить в сеть, тем больше будет способов соединения. Но это не значит, что нельзя классифицировать типы физических соединений, а, следовательно, выделить основные типы топологии сети.

Различают три основных и два дополнительных вида топологии:

- Топология сети типа Звезда;

- Кольцевая топология;

- Шинная топология сети;

- Ячеистая топология;

- Смешанная топология сети.

Рассмотрим все типы топологий.

Топология компьютерной сети — основные виды

Топология компьютерной сети типа Звезда

В центре топологии «Звезда», находится сервер. Все устройства сети (компьютеры) подключены к серверу. Запросы от устройств направляются на сервер, где и обрабатываются. Выход из строя сервера, «убивает» всю сеть. Выход из строя одного устройства, не влияет на работу сети.

Кольцевая топология компьютерной сети

Кольцевая топология компьютерной сети предполагает замкнутое соединение устройств. Выход одного устройства соединяется с входом следующего. Данные двигаются по кругу. Отличается такая топология ненадобностью сервера, но выход одного устройства сети, «убивает» всю сеть.

Шинная топология сети

Шинная топология сети это параллельное подключение устройств сети к общему кабелю. Выход одного устройства из строя не влияет на работу сети, однако обрыв кабеля (шины) «вырубает» всю сеть.

Ячеистая топология

Ячеистая топология характерна для крупных сетей. Данную топологию можно охарактеризовать так, «все соединяются со всеми». То есть, каждая рабочая станция соединятся со всеми устройствами сети.

Смешанная топология сети

Принцип работы смешанной топологии понятен из названия. Характерно такая топология, для очень крупных компаний.

Может сложиться впечатление, что понятие топология сети применима только для локальных сетей. Это, конечно же, не так. И как пример, в общем виде разберем топологию глобальной сети сетей – Интернет.

Топология Интернет

Начнем разбор топологии Интернет с «низшего» звена – компьютера пользователя.

Компьютер пользователя, через модем или напрямую, связывается с местным интернет — провайдером. Точка соединения компьютера пользователя с сервером провайдера, называют точкой присутствия или POP — Point of Presence.

В свою очередь, провайдер владеет своей местной сетью, состоящую из линий связи и маршрутизаторов. Пакеты данных получаемые провайдером передаются либо на хост провайдера, либо оператору сетевой магистрали.

В свою очередь, операторы магистралей владеют своими международными магистральными сетями (высокоскоростными). Эти сети связывают между собой местных провайдеров.

Хостинговые компании и крупные Интернет корпорации устраивают свои серверные фермы (дата центры), которые напрямую подключены к магистралям.

Эти центры обрабатывают десятки тысяч запросов к веб-страницам в секунду. Как правило, дата-центры устраиваются в арендуемых помещениях магистральных операторов, где и располагаются магистральные маршрутизаторы.

Все магистрали между собой связаны. Точки соединения называют точками входа в сеть или Network Access Point – NAP. Это допускает перекидывать передаваемый пакет информации с магистрали на магистраль.

Специально для WebOnTo.ru

Другие статьи раздела

Похожие статьи:

Поделиться ссылкой:

Коммутаторы в локальной сети