Как обезопасить свой смартфон от прослушивания. Какие меры предосторожности стоит предпринять. Как распознать признаки слежки за вашим телефоном. Какие приложения помогут защититься от шпионских программ.

Почему ваш смартфон может быть под угрозой прослушивания

С появлением мобильных телефонов шпионить за людьми стало проще, чем когда-либо. Современные смартфоны содержат огромное количество конфиденциальных данных, включая личные сообщения, фотографии и банковскую информацию. Этим могут воспользоваться киберпреступники, сталкеры и другие злоумышленники.

С помощью специальных программ можно:

- Прослушивать телефонные звонки

- Получать текстовые сообщения (даже удаленные)

- Устанавливать шпионское ПО

- Получать пароли

- Определять точное местоположение по GPS

Некоторые «шпионские» программы можно установить удаленно, не мешая работе телефона. Пользователь может даже не заметить слежку за собой.

Признаки того, что ваш телефон прослушивают

Есть несколько признаков, которые могут указывать на то, что за вашим смартфоном ведется слежка:

- Быстрая разрядка батареи

- Телефон сильно нагревается даже в режиме ожидания

- Странные фоновые шумы, эхо или щелчки во время разговоров

- Неизвестные исходящие звонки или SMS в детализации

- Телефон не выключается или перезагружается сам по себе

- Необычно высокий расход интернет-трафика

Однако стоит помнить, что эти признаки могут быть вызваны и другими причинами, не связанными с прослушкой. Например, быстрая разрядка может быть следствием износа аккумулятора.

20 способов защитить свой телефон от прослушивания

1. Проверяйте разрешения приложений

Внимательно читайте, какие разрешения запрашивает каждое новое приложение. Отключайте доступ к микрофону и возможность передавать информацию во внешние сервисы, если это не требуется для работы приложения.

2. Устанавливайте приложения только из проверенных источников

Скачивайте приложения только из официальных магазинов — Google Play для Android и App Store для iOS. Не устанавливайте приложения из неизвестных источников.

3. Используйте альтернативные способы связи

Для конфиденциальных разговоров лучше использовать мессенджеры с шифрованием, например Signal или Telegram, вместо обычных звонков.

4. Выключайте телефон, когда им не пользуетесь

Это нарушит непрерывный доступ к вашим данным. Некоторые шпионские программы не позволяют выключить телефон — это тоже признак слежки.

5. Отключайте Bluetooth

Включайте Bluetooth только когда это необходимо. Подключайтесь только к устройствам, которым доверяете.

6. Выключайте GPS

Геолокация должна быть включена только когда вам нужно определить свое местоположение.

7. Закрывайте фоновые приложения

Регулярно закрывайте все неиспользуемые приложения и отключайте автоматические обновления.

Специальные приложения для защиты от прослушки

Существуют приложения, разработанные специально для обнаружения и защиты от шпионских программ:

- McAfee Mobile Security

- Spyware Detector

- Mobile Security and Anti Spy

- Lookout

Эти приложения сканируют ваш телефон на наличие подозрительного ПО и помогают обнаружить попытки слежки.

Дополнительные меры безопасности

9. Не оставляйте телефон без присмотра

Не давайте посторонним доступ к вашему смартфону. Используйте надежные пароли или биометрическую защиту.

10. Не открывайте подозрительные ссылки

Будьте осторожны с любыми ссылками, полученными в SMS или мессенджерах. Они могут вести на фишинговые сайты или содержать вредоносное ПО.

11. Регулярно проверяйте детализацию

Запрашивайте у оператора детализацию звонков и SMS. Обращайте внимание на незнакомые номера или сообщения.

12. Сбрасывайте настройки телефона

Периодически выполняйте сброс к заводским настройкам. Это поможет удалить потенциальные шпионские программы.

Радикальные методы защиты от прослушки

13. Смена стандарта связи

Переход с GSM на CDMA усложнит прослушивание. Можно также использовать простой кнопочный телефон вместо смартфона.

14. Извлечение SIM-карты

Для максимальной конфиденциальности можно вынимать SIM-карту из телефона, когда он не используется.

15. Использование шифрования

Приложения вроде Oversec позволяют шифровать сообщения перед отправкой.

Защита данных в интернете

16. Используйте VPN

VPN-сервисы шифруют весь ваш интернет-трафик, защищая от перехвата данных.

17. Создавайте «секретные чаты»

Многие мессенджеры позволяют создавать зашифрованные чаты с автоудалением сообщений.

18. Маскируйте геолокацию

Приложения вроде Fake GPS Location позволяют скрыть реальное местоположение (не работает на iOS).

Юридическая защита от прослушки

19. Обратитесь к юристу

Если вы подозреваете незаконную слежку, проконсультируйтесь с юристом, специализирующимся на цифровой безопасности.

20. Свяжитесь с оператором связи

Операторы обязаны реагировать на жалобы о незаконной прослушке абонентов.

Как работает система прослушки ФБР

Согласно опубликованным документам, ФБР использует систему DCSNet (Digital Collection System Network) для прослушивания телефонных разговоров. Эта система соединяет комнаты прослушки ФБР с коммутаторами операторов связи.

DCSNet включает несколько компонентов:

- DCS-3000 (Red Hook) — собирает метаданные о звонках

- DCS-6000 (Digital Storm) — перехватывает содержание разговоров и сообщений

- DCS-5000 — используется для прослушивания разговоров шпионов и террористов

Система позволяет агентам ФБР удаленно настраивать прослушку, получать данные в реальном времени, определять местоположение телефонов и анализировать собранную информацию.

Правовые основы для прослушки в США

Основным законом, регулирующим прослушку в США, является CALEA (Communications Assistance for Law Enforcement Act) 1994 года. Он обязывает операторов связи обеспечивать техническую возможность для прослушивания.

Согласно статистике:

- Число криминальных прослушек выросло с 1150 в 1996 году до 1839 в 2006 году

- 92% прослушек в 2005 году были нацелены на мобильные телефоны

- В 1998 году было выдано почти 5000 разрешений на сбор метаданных о звонках

При этом статистика не учитывает прослушивание в целях антитеррористической деятельности, объемы которого значительно выросли после 11 сентября 2001 года.

Шпионские устройства для контактного и бесконтактного получения информации / Хабр

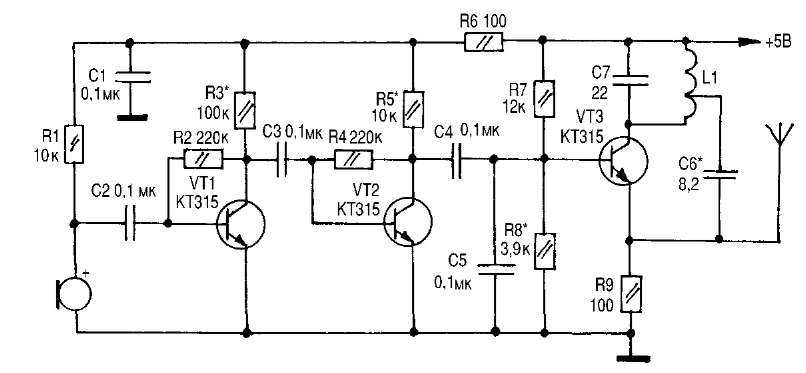

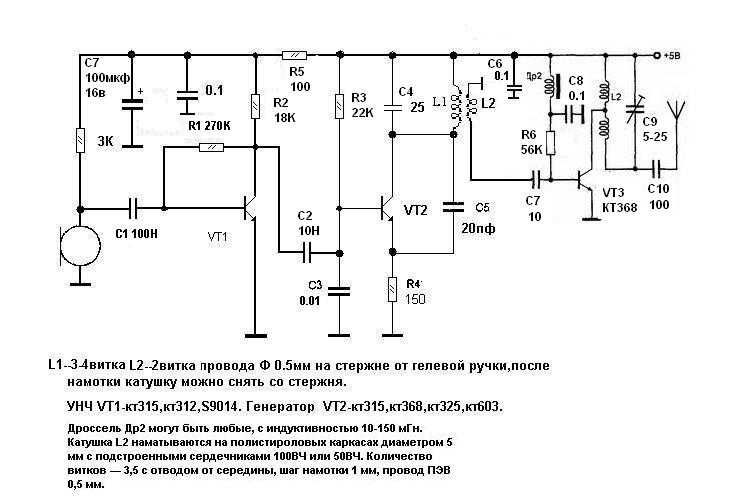

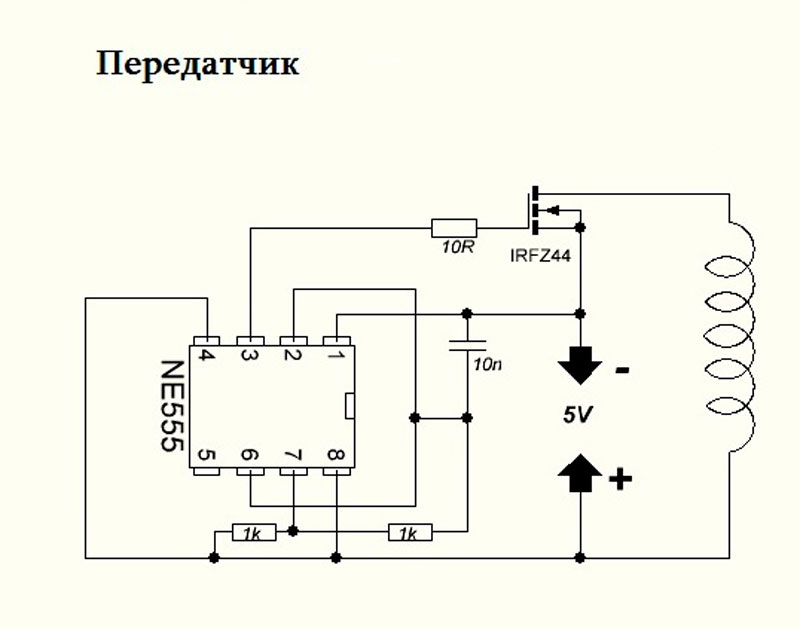

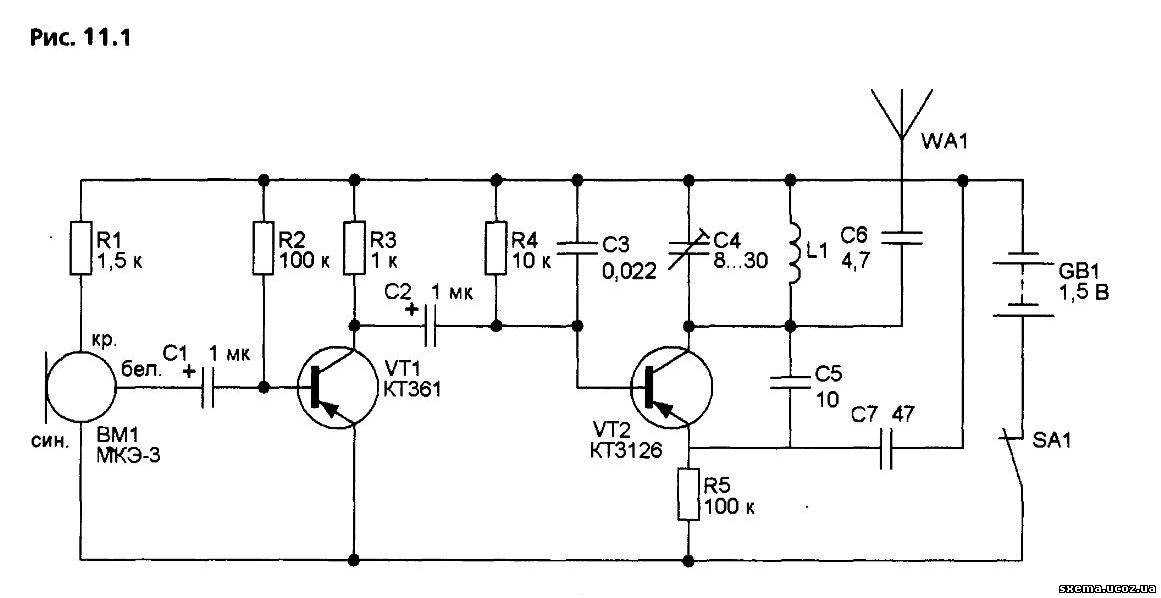

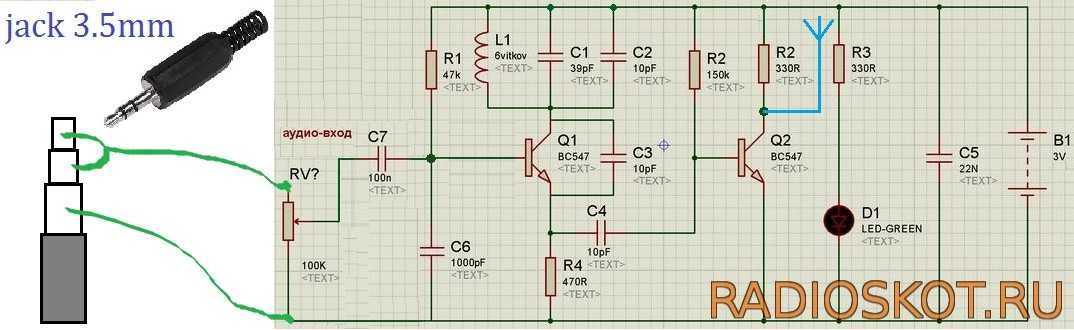

Делаем шпионское устройство своими руками из подручных средств

Существует множество различных способов шпионажа. Наверняка каждый из вас слышал о прослушивании с помощью лазера, либо через батареи отопления, либо при помощи микрофонов вмонтированных в стены здания. И всё это окутано каким-то мистическим смыслом, хотя на самом деле это просто и доступно для понимания и повторения каждым. А главное, все собирается из подручных средств.

Когда-то в лохматых годах, в одном популярном IT-издании писал подобную статью, но, наверное, толком не раскрыл сути, как именно это работает и как применять такие устройства. Да и будем честны, тот вариант, что я приводил в статье выглядел круто, но был не очень работоспособным.

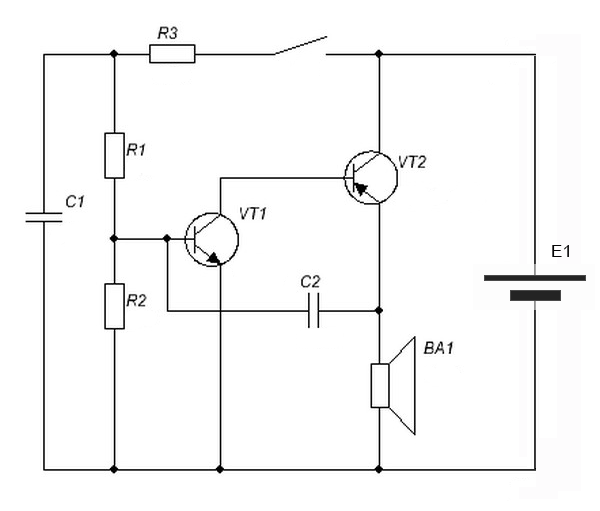

«Шпионское» устройство того времени

В результате решил его изготовить сам и продемонстрировать, как это работает.

Важно!

Прежде чем мы пойдем дальше, надо понимать, что изготовление и использование шпионских устройств подпадает под статьи:

- УК РФ Статья 138.1. Незаконный оборот специальных технических средств, предназначенных для негласного получения информации.

- УК РФ Статья 137. Нарушение неприкосновенности частной жизни.

- УК РФ Статья 183. Незаконные получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну.

За себя скажу, что никоим образом не пытался ни за кем шпионить, так как считаю это, как минимум неэтичным. Игрался просто в комнате и на кухне, записывая сам себя. Не шалите, я предупредил!

Не шалите, я предупредил!

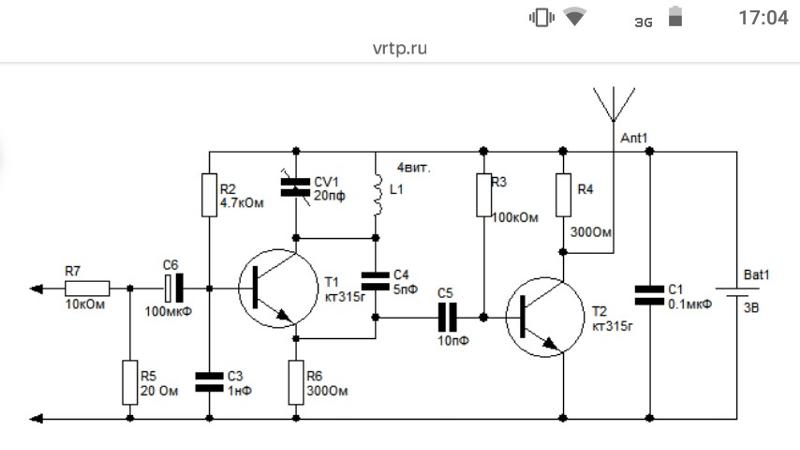

Готовим железо

Устройство, которое мы будем делать, называется банально контактный микрофон. Оно никак не запрещено, инструкций по его изготовлению в интернетах море, но мало кто знает, что его можно использовать для негласного получения информации. Для его изготовления нам понадобится: пьезодинамик на голосовые частоты (любой, работающий в диапазоне между 300 и 3400 Гц), согласующий резистор, немного проводов и может быть даже паяльник, но поначалу я обходился даже без него. Все было приобретено в известном бутике для радиолюбителей.

Исходники

В качестве записывающего устройства я хотел использовать мобильный телефон. Но, как оказалось, он определяет гарнитуру по сопротивлению. Этих резисторов у меня не оказалось, а второй раз ехать в модный бутик было лень. Однако же я расскажу о том, как это сделать, мало ли кто захочет мистические звуки записывать — это вполне легально. Надо собрать эквивалентную схему гарнитуры.

Надо собрать эквивалентную схему гарнитуры.

Электрическая схема гарнитуры телефона

Таким образом, чтобы телефон определял наш контактный микрофон, надо на место динамиков впаять резисторы 30 Ом, а на место микрофона параллельно пьезодинамику резистор 1,5 кОма. Почему так, расскажу чуть позже.

Я же для своих опытов выбрал старый кассетный магнитофон, который по воле случая откопал на антресолях. Наш контактный микрофон мы будем подключать вместо аудиоголовки одной из кассет. При всей несуразности этого решения, у него один громадный плюс: очень высокая чувствительность, ведь головка должна регистрировать еле заметные магнитные пульсации аудиокассеты. И мы получаем готовый усилитель.

Подопытный

Для записи аудио с большим трудом в центре Москвы удалось купить аудиокассету. Чистые кассеты стоят как чугунный мост, пришлось купить с записью.

Честно прослушал обе стороны этой кассеты, вытирая ностальгические слезы с лица и кровь с ушей. В результате сделал вывод, что будущее поколение ничего не потеряет, если я ее сотру.

В результате сделал вывод, что будущее поколение ничего не потеряет, если я ее сотру.

Разбираю магнитофон и внутри вижу как три головки (одна для записи), приходят на материнскую плату магнитофона. Головки для воспроизведения имеют три контакта: левый, правый и землю (обычно оплетка). Левый и правый канал объединяю, а землю точно так же бросаю на оплетку. Провода обязательно следует использовать экранированные, иначе будет очень сильный гул наводок (у нас же высокочувствительный усилитель).

Препарируем подопытного

Разъем подключения головки

Из подручных материалов изготавливаю разъем вместо штатной головки правого кассетника, устанавливаю ее на место.

Готовый разъем

Теперь поговорим о датчике. Немного теории уровня школьной физики. Магнитная головка, как можно догадаться из ее названия — это катушка индуктивности очень малого сопротивления. Когда идет протяжка ленты, в ней наводится очень малая ЭДС и попадает на усилитель. Фактически магнитную головку можно представить как источник напряжения последовательно с сопротивлением. Пьезодинамик — это, по сути, конденсатор с очень большим омическим сопротивлением (можно считать равным бесконечности), который является источником тока и дает ток независимо от сопротивления. Кстати поэтому пьезоэлементы нашли применения в зажигалках: они дадут строго малый ток, независимо от сопротивления воздуха, тогда как напряжение может расти до огромных размеров.

Когда идет протяжка ленты, в ней наводится очень малая ЭДС и попадает на усилитель. Фактически магнитную головку можно представить как источник напряжения последовательно с сопротивлением. Пьезодинамик — это, по сути, конденсатор с очень большим омическим сопротивлением (можно считать равным бесконечности), который является источником тока и дает ток независимо от сопротивления. Кстати поэтому пьезоэлементы нашли применения в зажигалках: они дадут строго малый ток, независимо от сопротивления воздуха, тогда как напряжение может расти до огромных размеров.

Я отвлекся. Моя задача была сделать эквивалентную схему магнитной головки (читай ЭДС+сопротивление) из источника тока. Те, кто хорошо знают Теоретические Основы Электротехники, понимают о чем я. А те, кто не понял, смотрите схему ниже.

Эквивалентная схема

Таким образом, достаточно припаять эквивалентное сопротивление параллельно с пьезодатчиком и дело в шляпе. В моем случае это было около 50 Ом. Но буду честен, я припаял первый попавшийся резистор в доме, но он работал.

Но буду честен, я припаял первый попавшийся резистор в доме, но он работал.

Наш готовый контактный микрофон

Все готово к злобным экспериментам!

Демонстрация работы

Лучше один раз увидеть и услышать, как это работает, чем тысячу раз прочитать. Поэтому вот видео, а далее мы разберем как же все это функционирует.

В этом видео я разобрал основные принципы шпионажа. Все они основаны на том, что тела вибрируют из-за звуковых колебаний. Конечно, вибрация происходит на частоте собственных колебаний, но если математическим фильтром или аналоговым фильтром убрать ее и нормализовать сигнал, то можно получить исходный голосовой сигнал. На этом принципе основан шпионаж с помощью коммуникаций или микрофонов, встроенных в стены, шпионаж посредством лазерного съема колебаний стекол, съема колебаний осветительных ламп и даже знаменитое шпионское устройство в посольстве США. Давайте подробнее разберем все эти методы.

Прослушивание посредством перехвата колебаний света лампы

Есть отличная статья (англ.), которая описывает принцип работы и демонстрирует видео подобного шпионажа.

Скриншот из видеодемонстрации

В своем видео я уже описывал принцип работы. Можно использовать тот же самый микрофон, только заменить пьезодатчик с резистором, на фототранзистор или фоторезистор (может понадобится дополнительное питание), либо просто солнечную батарею. Возможно, я бы повторил данный эксперимент, но отсутствует оптика. Поэтому расскажу сугубо теоретически.

Плафон любой лампы имеет частоту собственных колебаний. Когда мы говорим рядом с ним, мы возбуждаем его колебания. Визуально нам их не видно, но с улицы вполне можно зафиксировать эти колебания с помощью телескопа, освещать им любой оптический датчик и оцифровать. Можно было бы и камеру приладить, но она должна снимать не менее 22 000 кадров в секунду. Поэтому берем просто любой фотоэлемент. Потом эти данные мы оцифровываем. фильтруем, нормализуем удаляем шумы и получаем оригинал. Метод фильтрации подходит для всех остальных методов негласного получения информации. В любом случае всем рекомендую ознакомится со статьей подробнее.

Поэтому берем просто любой фотоэлемент. Потом эти данные мы оцифровываем. фильтруем, нормализуем удаляем шумы и получаем оригинал. Метод фильтрации подходит для всех остальных методов негласного получения информации. В любом случае всем рекомендую ознакомится со статьей подробнее.

Шпионаж с помощью лазера и окна

Метод легендарен и стар. Но весьма прост и доступен любому школьнику. Берем то же устройство, как в предыдущей главе. Только вместо телескопа у нас лазер.

Человек находится в помещении, разговаривает, а стекло в окне вторит его речи на частоте собственных колебаний. Облучаем стекло лазерным лучом и обратно его принимаем. Далее алгоритм вы знаете. Проблема этого метода очевидна: не всегда есть место для корректного размещения источника лазера и приемника. Поэтому он не очень активно применяется и используется только там, где позволяет местность.

Метод прослушивания через коммуникации

Вообще без всяких технических средств, приложите ухо к вашей батарее в будний день, когда орут дети у соседей, лают собаки и т. д. И окажется, что трубы, даже будучи вмурованные в стену, прекрасно передают звук.

д. И окажется, что трубы, даже будучи вмурованные в стену, прекрасно передают звук.

Батарея начинает резонировать на частоте собственных колебаний, а металл прекрасно передает звуковые волны на очень дальние расстояния. Дальше нужно хорошо закрепить датчик. Кстати, мой метод крепления с помощью магнита не самый лучший. Надо, чтобы пьезодатчик имел прижим массой, так чтобы он хорошо деформировался от колебаний; и таким образом, чтобы площадь его контакта была максимальной. В моем случае он контачил небольшим участком как с лампой, так и с батареей. Думаю поэтому звук был не очень хороший.

Снятие колебаний предметов с помощью радиоволн

Может показаться, что это нечто из разряда фантастики. Но тем не менее таким образом, осуществлялся знаменитый шпионаж за посольством США, когда пионеры подарили послу герб и он его повесил в своем кабинете. А в данном гербе был жучок, который не имел никаких электронных устройств.

Знаменитый шпионский герб

На Хабре уже была статья про данный жучок, но там очень скудно рассказано о принципах его действия. Устроен он весьма просто.

Устроен он весьма просто.

По сути, мембрана улавливает звуковые колебания и меняет геометрию антенны! В доме напротив стоит передающие устройство, которое вещает на частоте 330 МГц. Просто генерирует чистый синус. Принимающая антенна, облучается этим полем, меняет свои геометрические размеры и переизлучает модулированное эхо. Все, остается только принять это. Данный принцип называется “высокочастотное навязывание”. Лучше всего принцип действия этого шпионского устройства можно посмотреть в указанном ниже видео.

Таким образом, даже вязальная спица, если она правильно закреплена и имеет определенную длину, может быть шпионским устройством. И это не ирония или попытка запугать, а суровая реальность.

Домашнее задание

Хотите почувствовать себя настоящим шпионом, не вставая с дивана? У меня есть игра для вас. Специально для вас записал речевое выступление, с закрепленным контактным датчиком на лампе.

Звуковой файл и программа для опытов

Задача разгадать что же я там говорю. Стенограмму присылать не нужно, можно просто назвать в комментариях произведение, которое я зачитываю. Сам файл тут.

Стенограмму присылать не нужно, можно просто назвать в комментариях произведение, которое я зачитываю. Сам файл тут.

Мне кажется, любой звукорежиссер сможет сделать это легко. В самом начале я специально щелкаю по лампе (на скрине перегрузки вначале) для того, чтобы вы смогли определить частоты собственных колебаний лампы, а потом выделить мой голос. Удачи!

Как жить дальше?

Если у вас нет паранойи, то это не значит, что за вами не следят!

«Родина слышит» худ. Вася Ложкин

Что делать, чтобы за вами не следили? В серьезных организациях переговорные комнаты для особо важных совещаний делаются магнитозащищенными, а так же обкладываются звукопоглощающими материалами и не имеют окон. Однако про нас с вами, можно сказать словами из анекдота про неуловимого Джо: да он просто нахрен никому не нужен. Мне кажется, не стоит думать, что за всеми нами следят. А если и следят, то есть более простые способы слежки, у вас, у каждого в кармане такой чудесный жучок лежит и все кому нужно все о вас знают. Не переживайте и спите спокойно.

Не переживайте и спите спокойно.

Как защититься от прослушки телефона

Фото: Only_NewPhoto / Shutterstock

С появлением мобильных телефонов шпионить за людьми стало проще, чем когда-либо. Как защитить себя от утечки данных третьим лицам с вашего смартфона — в 20 советах от РБК Трендов

Кажется, что компании сейчас могут с помощью имеющихся на мобильном устройстве микрофона, фронтальной и обычной камеры прослушать и просмотреть все, что мы говорим или делаем. Например, многие, наверно, не раз замечали рекламу продуктов в социальных сетях, о которых они недавно упоминали рядом со своим устройством.

Кроме того, в наших смартфонах содержится огромное количество конфиденциальных данных, включая личные сообщения, фотографии и банковскую информацию.

Небрежным отношением к вопросу их сохранности могут воспользоваться киберпреступники, сталкеры и ревнивые супруги: с помощью специальных программ можно прослушивать телефонные звонки, получать текстовые сообщения (даже если они были удалены), устанавливать программное обеспечение и получать пароли, а также определять точное местоположение по GPS. Некоторые из так называемых «шпионских ПО» можно установить удаленно, не мешая работе телефона, т.е. вы этого можете даже не заметить.

Некоторые из так называемых «шпионских ПО» можно установить удаленно, не мешая работе телефона, т.е. вы этого можете даже не заметить.

Что такое фишинг

Однако способы защитить свою личную информацию есть. Вот несколько основных приемов.

1. «Би-би-си» не так давно исследовала вероятность появления рекламы в ответ на голосовые подсказки (когда вы говорите что-то рядом с телефоном) и обнаружила, что это вполне возможно. Если приложение запрашивало разрешение на запись звука, а пользователь не заметил упоминание об этом (обычно мелким шрифтом) и не запретил это делать, он добровольно разрешил использовать звук со своего смартфона. Внимательно проверяйте разрешения для каждого нового приложения, отключите доступ к микрофону, а также возможность передавать информацию во внешние сервисы.

2. Устанавливайте приложения только из проверенных источников, не давайте права доступа просто так, если они не нужны для нормального функционирования софта.

Фото: Ravi Sharma / Unsplash

3. Используйте альтернативные инструменты связи. Во многих случаях сервисы для онлайн-общения, такие как Telegram, могут быть безопаснее, чем обычный телефонный звонок.

4. Выключайте телефон, когда не пользуетесь им. Это нарушит непрерывный доступ к вашим текстовым сообщениям и телефонным разговорам. Некоторые программы-шпионы не позволяют выключить мобильный телефон, и это тоже хороший способ определить, прослушивается ли он.

5. Отключите функцию Bluetooth, когда она не используется. Подключайтесь по Bluetooth только к устройствам тех людей, которых вы знаете.

6. Выключите GPS, когда не используете его.

7. Остановите фоновую работу приложений и все автоматические обновления.

8. Скачайте одно из приложений для защиты от шпионского ПО (например, McAfee Mobile Security, Spyware Detector, Mobile Security and Anti Spy, Lookout и другие).

9. Не оставляйте свой телефон без присмотра и не открывайте подозрительные ссылки в любых сообщениях.

10. Понаблюдайте, насколько быстро разряжается ваш телефон: быстрая разрядка может говорить о прослушке (но не всегда: иногда проблема все-таки в «уставшем» аккумуляторе телефона).

Фото: Steve Johnson / Unsplash

11. Понаблюдайте, не слишком ли нагревается ваш телефон: иногда это происходит из-за его удаленного использования (но причины могут быть и более прозаичными. Например, нагрев при телефонном разговоре — вполне обычное явление: в этот момент устройство находится в процессе активного обмена данных).

12. Попробуйте прислушаться к возможным фоновым шумам во время разговора. Если вы слышите что-то странное, например эхо, щелчки и т.д., возможно, ваш телефон прослушивается

13. Запросите детализацию счета. Если обнаружится, что отправляются сообщения / совершаются телефонные звонки, о которых вы ничего не знаете, свяжитесь с оператором сотовой связи.

14. Иногда помогает сброс телефона до заводских настроек по умолчанию.

15. Самый радикальный шаг — смена стандарта связи с GSM на CDMA или смартфона на простой телефон. Можно вынимать SIM-карту из телефона, когда особенно нужно сохранить конфиденциальность.

16, Для избежания перехвата сообщений можно скачать приложения для шифровки, например, Oversec.

17. В некоторых мессенджерах также можно создавать «секретные чаты», доступные по паролю или удаляющие сообщения по заранее заданному таймеру.

18. Используйте VPN и прокси для работы в интернете.

Фото: Markus Spiske / Unsplash

19. Можно скачать приложение, раздающее фейковый GPS, например, Fake GPS Location (важно: на iPhone официально установить таковое, скорее всего, не получится из-за закрытости системы).

20. Найдите технически подкованного юриста и обратитесь к сотовому оператору, если подозреваете, что вас подслушивают.

Впрочем, иногда устанавливать что-то инородное на телефон, чтобы выяснить информацию о нас, и не надо: большая часть данных уже есть в открытом доступе. Мы добровольно (и иногда — не до конца осознанно) делимся в социальных сетях большим количеством личных сведений о себе, и это внушает не меньше опасений.

Читайте также: Как защититься от кибермошенников — шесть основных схем обмана

Укажи, щелкни… Подслушивание: как работает сеть ФБР для прослушивания телефонных разговоров документы, недавно выпущенные в соответствии с Законом о свободе информации.

Система наблюдения, называемая DCSNet, от Digital Collection System Network, соединяет комнаты прослушивания телефонных разговоров ФБР с коммутаторами, контролируемыми традиционными операторами наземной связи, провайдерами интернет-телефонии и сотовыми компаниями. Он гораздо сложнее вплетен в национальную телекоммуникационную инфраструктуру, чем подозревали наблюдатели.

Это «комплексная система прослушивания телефонных разговоров, которая перехватывает проводные телефоны, сотовые телефоны, SMS и системы PTT», — говорит Стивен Белловин, профессор компьютерных наук Колумбийского университета и давний эксперт по наблюдению.

Слайд-шоу

Снимки шпионских документов ФБР

DCSNet — это набор программного обеспечения, которое собирает, просеивает и хранит телефонные номера, телефонные звонки и текстовые сообщения. Система напрямую соединяет посты прослушивания телефонных разговоров ФБР по всей стране с далеко идущей частной сетью связи.

Многие детали системы и ее полные возможности были удалены из документов, полученных Electronic Frontier Foundation, но они показывают, что DCSNet включает по крайней мере три компонента коллекции, каждый из которых работает на компьютерах под управлением Windows.

Клиент DCS-3000 стоимостью 10 миллионов долларов, также известный как Red Hook, обрабатывает перовые регистры и ловушки и трассировки, тип наблюдения, который собирает сигнальную информацию — в основном номера, набираемые с телефона, — но не содержание связи . (Ручная регистрация записывает исходящие вызовы, а перехват и отслеживание — входящие вызовы.)

DCS-6000, известная как Digital Storm, перехватывает и собирает содержимое телефонных звонков и текстовых сообщений для полного заказа на прослушивание телефонных разговоров.

Третья секретная система, называемая DCS-5000, используется для прослушивания телефонных разговоров шпионов или террористов.

Что может сделать DCSNet

Вместе системы наблюдения позволяют агентам ФБР воспроизводить записи даже во время их захвата (например, TiVo), создавать основные файлы прослушивания, отправлять цифровые записи переводчикам, отслеживать примерное местоположение целей в режиме реального времени. используя информацию с вышек сотовой связи и даже перехватывая потоки, исходящие от мобильных фургонов наблюдения.

Комнаты для прослушивания телефонных разговоров ФБР в полевых офисах и секретных местах по всей стране подключены через частную зашифрованную магистраль, отделенную от Интернета. Sprint управляет им от имени правительства.

Сеть позволяет агенту ФБР в Нью-Йорке, например, удаленно настроить прослушивание мобильного телефона в Сакраменто, штат Калифорния, и немедленно узнать местоположение телефона, а затем начать получать разговоры, текстовые сообщения и коды доступа голосовой почты в Нью-Йорк. С помощью нескольких нажатий клавиш агент может направить записи лингвистам для перевода.

С помощью нескольких нажатий клавиш агент может направить записи лингвистам для перевода.

Набранные номера автоматически отправляются аналитикам ФБР, обученным интерпретировать шаблоны телефонных звонков, и каждую ночь передаются внешними запоминающими устройствами в базу данных телефонных приложений бюро, где они подвергаются интеллектуальному анализу данных, называемому анализом ссылок. .

Конечные точки ФБР в сети DCSNet с годами разрослись: с 20 «централей наблюдения» в начале программы до 57 в 2005 году, согласно недатированным страницам опубликованных документов. К 2002 году эти конечные точки были подключены к более чем 350 коммутаторам.

Сегодня большинство операторов связи имеют собственный центральный концентратор, называемый «коммутатором-посредником», который, по данным ФБР, подключен к сети со всеми отдельными коммутаторами, принадлежащими этому оператору. Программное обеспечение DCS ФБР подключается к этим коммутаторам-посредникам через Интернет, вероятно, с помощью зашифрованного VPN. Некоторые операторы сами управляют коммутатором-посредником, в то время как другие платят таким компаниям, как VeriSign, за выполнение всего процесса прослушивания телефонных разговоров.

Некоторые операторы сами управляют коммутатором-посредником, в то время как другие платят таким компаниям, как VeriSign, за выполнение всего процесса прослушивания телефонных разговоров.

Самые популярные

Числовой охват наблюдения DCSNet по-прежнему охраняется. Но мы знаем, что по мере того, как телекоммуникации стали более удобными для прослушивания телефонных разговоров, число только криминальных прослушиваний выросло с 1150 в 1996 году до 1839 в 2006 году. Это 60-процентный скачок. А в 2005 году, согласно отчету, опубликованному в прошлом году, 92 процента этих криминальных прослушек были нацелены на мобильные телефоны.

Эти цифры включают прослушивание телефонных разговоров как на уровне штата, так и на федеральном уровне, и не включают прослушивание телефонных разговоров антитеррористической службы, число которых значительно увеличилось после 9/11. Они также не учитывают набор входящих и исходящих набранных телефонных номеров DCS-3000. Гораздо более распространенный, чем полномасштабное прослушивание телефонных разговоров, этот уровень наблюдения требует только, чтобы следователи подтвердили, что телефонные номера имеют отношение к расследованию.

Гораздо более распространенный, чем полномасштабное прослушивание телефонных разговоров, этот уровень наблюдения требует только, чтобы следователи подтвердили, что телефонные номера имеют отношение к расследованию.

Министерство юстиции ежегодно отчитывается перед Конгрессом о числе зарегистрированных лиц, но эти цифры не публикуются. Согласно последним данным, просочившимся в Электронный информационный центр конфиденциальности, судьи подписали 4886 распоряжений о регистрации по электронной почте в 1998, а также 4621 продление времени.

CALEA Switches Правила для коммутаторов

Закон, делающий возможной сеть наблюдения ФБР, возник в администрации Клинтона. В 1990-х годах Министерство юстиции начало жаловаться Конгрессу на то, что цифровые технологии, сотовые телефоны и такие функции, как переадресация вызовов, мешают следователям продолжать прослушивание телефонных разговоров. В ответ Конгресс принял Закон о помощи правоохранительным органам в коммуникациях, или CALEA, в 1919 г. 94, предписывающий лазейки в телефонных коммутаторах США.

94, предписывающий лазейки в телефонных коммутаторах США.

CALEA требует, чтобы телекоммуникационные компании устанавливали только телефонное коммутационное оборудование, отвечающее подробным стандартам прослушивания телефонных разговоров. До CALEA ФБР получало судебный ордер на прослушивание телефонных разговоров и представляло его телефонной компании, которая затем осуществляла физическое прослушивание телефонной системы.

Благодаря новым цифровым коммутаторам, совместимым с CALEA, ФБР теперь подключается непосредственно к телекоммуникационной сети. После того, как судебный ордер отправлен оператору связи, и оператор включает прослушивание телефонных разговоров, данные о связи с объектом наблюдения передаются в компьютеры ФБР в режиме реального времени.

Electronic Frontier Foundation запросила документы о системе в соответствии с Законом о свободе информации и успешно подала в суд на Министерство юстиции в октябре 2006 года. удовлетворил запрос FOIA.

«До сих пор было так мало известно о том, как работает DCS, — говорит адвокат EFF Марсия Хофманн. «Вот почему для лиц, запрашивающих FOIA, так важно подавать иски за информацию, которую они действительно хотят».

«Вот почему для лиц, запрашивающих FOIA, так важно подавать иски за информацию, которую они действительно хотят».

Специальный агент Энтони ДиКлементе, начальник отдела сбора и перехвата данных отдела оперативных технологий ФБР, сказал, что DCS первоначально задумывалась в 1997 году как временное решение, но превратилась в полнофункциональный программный пакет CALEA-коллекции.

«CALEA революционизирует способ получения правоохранительными органами перехваченной информации», — сказал ДиКлементе Wired News. «До CALEA это была рудиментарная система, имитирующая Ма Белл».

Группы по обеспечению конфиденциальности и эксперты по безопасности с самого начала протестовали против мандатов CALEA на проектирование, но это не помешало федеральным регулирующим органам недавно расширить сферу действия закона, чтобы заставить поставщиков услуг широкополосного доступа в Интернет и некоторые компании, предоставляющие услуги передачи голоса через Интернет, такие как Vonage, аналогичным образом модернизируют свои сети для государственного наблюдения.

Новые технологии

Между тем, по словам ДиКлементе, усилия ФБР, направленные на то, чтобы не отставать от текущего коммуникационного взрыва, бесконечны.

Опубликованные документы предполагают, что инженеры по прослушиванию телефонных разговоров ФБР борются с провайдером одноранговой телефонии Skype, который не предлагает центрального места для прослушивания телефонных разговоров, а также с такими нововведениями, как спуфинг идентификатора вызывающего абонента и переносимость телефонных номеров.

Самые популярные

Но DCSNet, кажется, идет в ногу с некоторыми новыми технологиями, такими как функции push-to-talk для мобильных телефонов и большая часть интернет-телефонии VOIP.

«Справедливо сказать, что мы можем использовать push-to-talk», — говорит ДиКлементе. «Все перевозчики выполняют свои обязательства по CALEA».

Мэтт Блэйз, исследователь безопасности из Пенсильванского университета, который в 2000 году помогал ФБР оценивать устаревшее приложение для прослушивания интернет-телефонии Carnivore, был удивлен, увидев, что DCSNet, похоже, оснащена такими современными инструментами связи. ФБР годами жаловалось, что не может подключиться к этим службам.

ФБР годами жаловалось, что не может подключиться к этим службам.

Однако отредактированная документация оставила у Блэйза много вопросов. В частности, он сказал, что неясно, какую роль играют перевозчики в открытии крана и как этот процесс защищен.

«Настоящий вопрос заключается в архитектуре коммутатора в сотовых сетях, — сказал Блэйз. «Как выглядит сторона авианосца?»

Рэнди Каденхед, советник по вопросам конфиденциальности компании Cox Communications, которая предлагает услуги телефонной связи VOIP и доступ в Интернет, говорит, что у ФБР нет независимого доступа к коммутаторам его компании.

«Ничто никогда не подключается и не отключается, пока я не скажу об этом на основании постановления суда в наших руках», — говорит Каденхед. «Мы запускаем процесс перехвата с моего стола и отслеживаем их вхождение. Мы даем инструкции соответствующим специалистам на местах, которые обеспечивают взаимосвязь и устанавливают устные связи с техническими представителями в ФБР».

Крупнейшие в стране операторы сотовой связи, чьи клиенты становятся объектами большинства прослушиваний, были менее откровенны. AT&T вежливо отказалась от комментариев, а Sprint, T-Mobile и Verizon просто проигнорировали просьбы о комментариях.

Однако агент ДиКлементе поддержал описание Каденхеда.

«Перевозчики имеют полный контроль. Это соответствует CALEA», сказал ДиКлементе. «У перевозчиков есть юридические группы для чтения приказа, и у них есть процедуры для проверки судебных постановлений, а также они проверяют информацию и то, что целью является один из их абонентов».

Стоимость

Несмотря на простоту использования, новая технология оказывается дороже традиционной прослушки. По словам генерального инспектора Министерства юстиции, телекоммуникационные компании взимают с правительства в среднем 2200 долларов за 30-дневное прослушивание телефонных разговоров CALEA, в то время как традиционный перехват стоит всего 250 долларов. Согласно последнему отчету суда США о прослушивании телефонных разговоров, федеральный приказ о прослушивании телефонных разговоров в 2006 году стоил налогоплательщикам в среднем 67 000 долларов.

Более того, согласно CALEA, правительство должно было платить за то, чтобы сделать телефонные коммутаторы до 1995 года пригодными для прослушивания телефонных разговоров. ФБР потратило на это почти 500 миллионов долларов, но многие традиционные проводные коммутаторы до сих пор не соответствуют требованиям.

Обработка всех телефонных звонков, принимаемых DCSNet, также требует больших затрат. На бэкэнде сбора данных разговоры и телефонные номера передаются в электронную систему управления данными наблюдения ФБР, базу данных Oracle SQL, в которой за последние три года объем прослушиваемых телефонных разговоров вырос на 62%, а рост — более чем на 3000%. в цифровых файлах, таких как электронная почта. В 2007 году ФБР потратило 39 долларов.миллионов в системе, которая индексирует и анализирует данные для агентов, переводчиков и аналитиков.

Недостатки безопасности

Однако экспертов по безопасности больше всего беспокоит DCSNet не в стоимости: а в возможности того, что прослушивание телефонных разговоров нажатием кнопки откроет новые бреши в безопасности телекоммуникационной сети.

В 2005 году более 100 правительственных чиновников в Греции узнали, что их мобильные телефоны прослушивались после того, как неизвестный хакер воспользовался функциональностью, подобной CALEA, в сети оператора беспроводной связи Vodafone. Злоумышленник использовал программное обеспечение коммутаторов для управления прослушиванием телефонных разговоров, чтобы отправлять копии телефонных звонков и текстовых сообщений официальных лиц на другие телефоны, одновременно скрывая прослушивание от проверяющего программного обеспечения.

Самый популярный

ДиКлементе из ФБР говорит, что, насколько ему известно, DCSNet никогда не сталкивалась с подобным взломом.

«Мне не известно о компрометации, внутренней или внешней», — говорит ДиКлементе. Он говорит, что безопасность системы более чем достаточна, отчасти потому, что прослушивание телефонных разговоров по-прежнему «требует помощи провайдера». По словам ДиКлементе, ФБР также использует меры физической безопасности для контроля доступа к конечным точкам DCSNet, установило брандмауэры и другие меры, чтобы сделать их «достаточно изолированными».

Но документы показывают, что внутренний аудит 2003 года выявил многочисленные уязвимости в системе безопасности DCSNet, многие из которых отражают проблемы, обнаруженные в приложении Carnivore бюро несколькими годами ранее.

В частности, на машинах DCS-3000 отсутствовало надлежащее ведение журнала, недостаточное управление паролями, отсутствовало антивирусное программное обеспечение, допускалось неограниченное количество неправильных паролей без блокировки машины и использовались общие логины, а не индивидуальные учетные записи.

Система также требовала, чтобы учетные записи пользователей DCS-3000 имели административные привилегии в Windows, что позволило бы хакеру, проникшему в машину, получить полный контроль.

Белловин из Колумбии говорит, что недостатки ужасны и показывают, что ФБР не в состоянии оценить риск со стороны инсайдеров.

«Основная проблема здесь не столько в недостатках, сколько в отношении ФБР к безопасности», — говорит он. ФБР предполагает, что «угроза исходит извне, а не изнутри», добавляет он, и считает, что «в той мере, в какой существуют внутренние угрозы, их можно контролировать с помощью процессов, а не технологий».

Белловин говорит, что любая система прослушивания телефонных разговоров сталкивается с множеством рисков, таких как цель наблюдения, обнаруживающая прослушивание, или посторонний или коррумпированный инсайдер, устанавливающий несанкционированное прослушивание. Кроме того, архитектурные изменения, обеспечивающие простоту наблюдения за телефонными коммутаторами и Интернетом, могут создать новые бреши в безопасности и конфиденциальности.

«Каждый раз, когда что-то можно прослушивать, есть риск, — говорит Белловин. «Я не говорю: «Не прослушивайте телефонные разговоры», но когда вы начинаете проектировать систему, позволяющую прослушивать телефонные разговоры, вы начинаете создавать новую уязвимость. Прослушивание по определению является уязвимостью с точки зрения третьей стороны. . Вопрос в том, можете ли вы это контролировать?»

Wired Blog: Уровень угрозы

Секретный шпионский шпионский программ Когда многие люди думают о прослушивании телефонных разговоров, они представляют себе, как ЦРУ, ФБР или полиция штата прослушивают телефонные разговоры преступников, чтобы возбудить против них уголовные дела. В то время как правоохранительные органы прослушивают разговоры преступников, чтобы сорвать и закрыть преступные предприятия, многие случаи прослушивания телефонных разговоров осуществляются гражданами против сограждан. На самом деле, пожалуй, самая распространенная форма прослушивания телефонных разговоров — это старое доброе «подслушивание» разговоров близких. Может быть, родитель хочет узнать, чем занимается ребенок, и подслушивает разговор между ребенком и другом. Может быть, супруга хочет узнать, не изменяет ли ей муж, и подслушивает его разговоры с друзьями. Это законно?

В то время как правоохранительные органы прослушивают разговоры преступников, чтобы сорвать и закрыть преступные предприятия, многие случаи прослушивания телефонных разговоров осуществляются гражданами против сограждан. На самом деле, пожалуй, самая распространенная форма прослушивания телефонных разговоров — это старое доброе «подслушивание» разговоров близких. Может быть, родитель хочет узнать, чем занимается ребенок, и подслушивает разговор между ребенком и другом. Может быть, супруга хочет узнать, не изменяет ли ей муж, и подслушивает его разговоры с друзьями. Это законно?

Это зависит.

Множество законов штатов и федеральных законов — или писаных законов — касаются законности прослушивания телефонных разговоров в различных юрисдикциях и при различных обстоятельствах. Термин «прослушка» несколько устарел; большинство современных коммуникаций осуществляются по беспроводной связи, с помощью текстовых или электронных сообщений, поэтому, если кто-то хочет знать, что человек говорит наедине, как правило, больше нет никаких проводов, чтобы «подслушивать». Однако как юридический термин «прослушивание телефонных разговоров» охватывает гораздо больше, чем прослушивание старых телефонных проводов. Большинство современных законодательных актов определяют прослушивание телефонных разговоров как перехват проводных, устных или электронных сообщений или раскрытие любой информации, полученной в результате перехвата таких сообщений.

Однако как юридический термин «прослушивание телефонных разговоров» охватывает гораздо больше, чем прослушивание старых телефонных проводов. Большинство современных законодательных актов определяют прослушивание телефонных разговоров как перехват проводных, устных или электронных сообщений или раскрытие любой информации, полученной в результате перехвата таких сообщений.

В Северной Каролине только одна сторона должна дать согласие на запись или раскрытие сообщений. Это означает, что вы можете дать согласие на запись вашего разговора с человеком, который находится в Северной Каролине, и вам не нужно согласие этого человека для записи разговора. Однако, если человек на другом конце вашего звонка находится в другом штате, вам может потребоваться согласие этого человека на запись разговора, в зависимости от законов о прослушивании телефонных разговоров этого штата.

Неудивительно, что споры о прослушке часто возникают в бракоразводных процессах. Один из супругов считает, что другой супруг изменяет, и хочет убедительных доказательств супружеской неверности. Так что брошенный супруг прячет камеру в спальне, подсовывает записывающее устройство в мобильный телефон или прячет диктофон в машине супруга.

Так что брошенный супруг прячет камеру в спальне, подсовывает записывающее устройство в мобильный телефон или прячет диктофон в машине супруга.

Эти действия могут привести подозрительного супруга к неприятностям. Северная Каролина — штат с односторонним согласием, но если жена устанавливает записывающее устройство в спальне и записывает разговор мужа с любовницей, кто дает согласие? Жена согласилась, но не была «участником» разговора. Сторонами разговора были муж и любовница. Ни одна из этих сторон не согласилась на запись; они даже не знали, что их записывают. Жена совершила преступление.

Помимо возможных уголовных наказаний за незаконное прослушивание телефонных разговоров, лицо, признанное виновным в незаконном прослушивании телефонных разговоров, может быть подвергнуто гражданско-правовым санкциям, включая штрафы, штрафные санкции и оплату услуг адвокатов. Кроме того, на человека, занимающегося незаконной прослушкой, могут подать в суд люди, которых он записал. Как правило, судьи и присяжные не воспринимают такие нарушения легкомысленно, и те, кто участвовал в незаконном прослушивании телефонных разговоров, могут рассчитывать на наказание своих карманов при оценке ущерба.

Прослушивание телефонных разговоров и регулирующие его законы могут быть чрезвычайно сложными. Это эпоха, в которой, казалось бы, все и везде записываются все время. Определение того, является ли запись вашего разговора или действий актом незаконного прослушивания, зависит от уникальных фактов и обстоятельств вашего дела.

Если вы считаете, что вы или кто-то из ваших знакомых стал жертвой незаконной схемы прослушивания телефонных разговоров, или если вы преднамеренно или непреднамеренно участвовали в незаконном прослушивании телефонных разговоров, наша команда опытных юристов может помочь. Наши опытные адвокаты могут помочь вам определить и возбудить уголовное дело против тех, кто нанес ущерб вам или вашей репутации. Или, в зависимости от обстоятельств, мы можем помочь вам защитить себя от обвинений в незаконном прослушивании телефонных разговоров. Пожалуйста, свяжитесь с нашей командой опытных адвокатов по семейному праву сегодня по телефону 704-370-2828 или свяжитесь с нами, чтобы назначить встречу.