Как устроены электронные кодовые замки. Какие бывают схемы и принципы работы кодовых замков. Почему электронные замки надежнее механических. Как выбрать и установить электронный кодовый замок.

Принцип работы электронных кодовых замков

Электронные кодовые замки работают по принципу сравнения введенного кода с заданным эталоном. При совпадении кодов замок открывается. Основные преимущества электронных замков перед механическими:

- Высокая степень защиты за счет большого количества возможных кодовых комбинаций

- Возможность быстрой смены кода

- Отсутствие физического ключа, который можно потерять или скопировать

- Возможность предоставления временного доступа

- Ведение журнала открытий замка

Электронный замок состоит из следующих основных элементов:

- Устройство ввода кода (кнопочная панель, сенсорный экран и т.д.)

- Блок управления с микроконтроллером

- Исполнительное устройство (электромагнит, электромотор)

- Источник питания

Основные типы схем электронных кодовых замков

Существует несколько базовых схем построения электронных кодовых замков:

1. Схема на основе микроконтроллера

Это наиболее распространенный тип. Микроконтроллер анализирует введенный код, сравнивает его с эталоном и управляет исполнительным устройством. Преимущества: гибкость настройки, возможность реализации сложных алгоритмов.

2. Схема на основе логических элементов

Более простой вариант. Код задается комбинацией перемычек или переключателей. При совпадении введенного кода с заданным срабатывает логическая схема и замок открывается. Плюсы: простота, надежность. Минусы: сложность смены кода.

3. Мостовая схема

Использует принцип балансировки моста сопротивлений. При введении правильного кода мост уравновешивается и срабатывает исполнительное устройство. Достоинства: высокая помехозащищенность.

Особенности конструкции электронных кодовых замков

При разработке электронных замков учитываются следующие аспекты:

- Защита от подбора кода. Обычно реализуется временная блокировка после нескольких неудачных попыток ввода.

- Резервное питание. Необходимо для работы замка при отключении электроэнергии.

- Защита электроники от внешних воздействий (влага, пыль, электромагнитные помехи).

- Механическая прочность корпуса и устойчивость к взлому.

Схема простого кодового замка на микроконтроллере

Рассмотрим принципиальную схему простого кодового замка на базе микроконтроллера:

«`text

+———————+

| Микроконтроллер |

| |

Кнопочная | | Электромагнит

панель ——| P1.0-P1.3 P2.0 |———[ ]

| |

| |

| Vcc |—-+

| | |

| GND |—-+

+———————+ |

|

—

GND

Алгоритм работы:

1. Ожидание ввода кода

2. Сравнение введенного кода с эталонным

3. Если код верный — подача сигнала на P2.0 для открытия замка

4. Если код неверный — возврат к шагу 1

«`

«`text

+———————+

| Микроконтроллер |

| |

Кнопочная | | Электромагнит

панель ——| P1.0-P1.3 P2.0 |———[ ]

| |

| |

| Vcc |—-+

| | |

| GND |—-+

+———————+ |

|

—

GND

Алгоритм работы:

1. Ожидание ввода кода

2. Сравнение введенного кода с эталонным

3. Если код верный — подача сигнала на P2.0 для открытия замка

4. Если код неверный — возврат к шагу 1

«`

Как выбрать электронный кодовый замок

При выборе электронного кодового замка следует учитывать следующие факторы:

- Надежность конструкции и устойчивость к взлому

- Удобство использования и программирования

- Возможность интеграции в систему «умный дом»

- Наличие дополнительных функций (временный доступ, журнал событий)

- Автономность работы от батарей

Какой электронный замок лучше выбрать для квартиры? Оптимальным вариантом будет замок с кодовой панелью и возможностью открытия с помощью смартфона. Это обеспечит удобство использования и высокий уровень безопасности.

Установка электронного кодового замка

Процесс установки электронного кодового замка включает следующие этапы:

- Демонтаж старого замка

- Подготовка отверстий в двери под новый замок

- Установка механизма замка

- Монтаж внешней панели с кодовой клавиатурой

- Подключение проводов питания и управления

- Программирование кода и настройка параметров работы

Важно: установку сложных электронных замков лучше доверить специалистам, чтобы обеспечить правильное функционирование и сохранить гарантию производителя.

Перспективы развития электронных кодовых замков

Современные тенденции в развитии электронных замков включают:

- Интеграция биометрических датчиков (отпечаток пальца, сканирование сетчатки)

- Использование технологий искусственного интеллекта для повышения безопасности

- Внедрение блокчейн-технологий для защиты данных о доступе

- Разработка «умных» замков, анализирующих поведение пользователя

Электронные кодовые замки становятся все более совершенными и надежными. Они обеспечивают высокий уровень безопасности при сохранении удобства использования. При правильном выборе и установке такой замок станет надежной защитой вашего дома или офиса.

Принципиальные схемы простых кодовых замков (10 схем)

Обычные механические замки имеют невысокую степень защиты в силу ограниченного числа комбинаций. Также возможна потеря ключа или снятие с него слепка. Электронные кодовые замки позволяют обеспечить индивидуальный или коллективный доступ в помещения, к оборудованию, сейфам и другим объектам без применения традиционных механических замков и ключей.

В электронных кодовых замках, как и в механических, часто используют принцип совпадения признаков. Очевидно, что наиболее простой и, соответственно, предельно надежной схемой совпадений является заданная пользователем последовательность включения элементов коммутации.

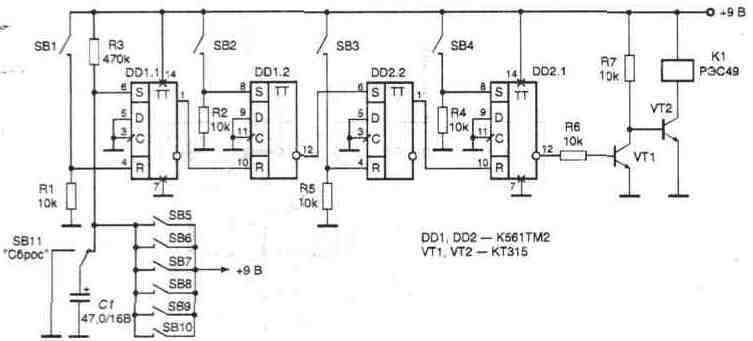

Рис. 22.1

На рис. 22.1 показана одна из простейших схем кодового замка с использованием электромагнитного запорного устройства [Рл 9/99-24]. Схема питания электромагнитного замка и его конструкция не приводятся. Для включения исполняющего устройства (электромагнитного замка) предназначено реле К1, а реле К2 включает звонок, конкретная схема которого также не приводится. Кнопки наборного поля SB1 — SBn, а также кнопку SB0 «Звонок» устанавливают на входной двери.

Кнопки наборного поля SB1 — SBn, а также кнопку SB0 «Звонок» устанавливают на входной двери.

Кнопки SBm устанавливают внутри помещения в разных местах, что позволяет хозяину открывать дверь, не подходя к ней. Активными для набора кодовой комбинации являются кнопки SB1 — SB4. Их число может быть увеличено или уменьшено по усмотрению пользователя.

Устройство работает следующим образом: при подаче питания конденсаторы С1 и С2 заряжаются за 10 сек, и электронный замок готов к работе. Реле К1 срабатывает на время разряда конденсатора С1 через обмотку (на 2…3 сек) только при одновременном нажатии кнопок SB1 — SB4, и, соответственно, не реагирует на их последовательное поочередное нажатие. Если будет ошибочно нажата любая из кнопок SB5 — SBn, произойдет мгновенный разряд конденсатора С1 через резистор R2, и устройство придет в рабочее состояние только через 10 сек (после заряда конденсатора С1). В это время даже правильный набор кода не сможет открыть замок.

Схема питания реле К2 звонковой цепи также использует времязадающую цепь — R3, С2. Это исключает частую подачу сигналов (чаще чем через 10 сек и длительностью свыше 2…3 сек), что не создает лишнего шума и не позволяет пережечь обмотку звонка.

Это исключает частую подачу сигналов (чаще чем через 10 сек и длительностью свыше 2…3 сек), что не создает лишнего шума и не позволяет пережечь обмотку звонка.

Кнопка звонка SB0 соединена через диод VD1 и резистор R2 с конденсатором С1 кодового замка. При попытке проникновения в помещение злоумышленники зачастую проверяют наличие в нем хозяев — нажимают на кнопку звонка, а затем пытаются открыть дверь. Нажатие на звонковую кнопку SB0 приводит к разряду конденсатора С1, что делает невозможным открытие замка на время задержки даже при наборе правильной комбинации.

На рис. 22.2 показана схема кодового замка с использованием иного способа защиты: замок срабатывает только при одновременном нажатии кнопок SB1 — SB4 и кнопки SB0 «Звонок» [Рл 9/99-24]. Если кнопка SB0 будет нажата до одновременного нажатия кнопок SB1 — SB4, включается звонок, что позволяет привлечь внимание хозяев (если они дома) или сторонних лиц.

Как и в предыдущем случае, нажатие на любую из кнопок SB5 — SBm вызовет разряд времязадающего конденсатора С1. Повторный набор будет возможен только через 10 сек, когда напряжение на обкладках конденсатора превысит напряжение пробоя стабилитрона VD3, включенного в базовую цепь составного транзистора VT1, VT2. Реле К1 (управление электромагнитным замком) является нагрузкой составного транзистора, а реле К2 («Звонок») — нагрузкой транзистора VT3.

Повторный набор будет возможен только через 10 сек, когда напряжение на обкладках конденсатора превысит напряжение пробоя стабилитрона VD3, включенного в базовую цепь составного транзистора VT1, VT2. Реле К1 (управление электромагнитным замком) является нагрузкой составного транзистора, а реле К2 («Звонок») — нагрузкой транзистора VT3.

Рис. 22.2

Если набран правильный код и активизировано реле К1, транзистор VT3 закрыт, и реле К2 (управление звонковой цепью) будет обесточено, нажатие кнопки SBO «Звонок» вызовет срабатывание реле К1 (управление электромагнитом замка). Как вариант может быть использовано иное подключение реле К1, К2 (рис. 22.3). Кнопки SBm предназначены для дистанционного открытия замка изнутри помещения. При нажатии на кнопку SB0 («Звонок») произойдет разряд конденсатора С1.

Рис. 22.3

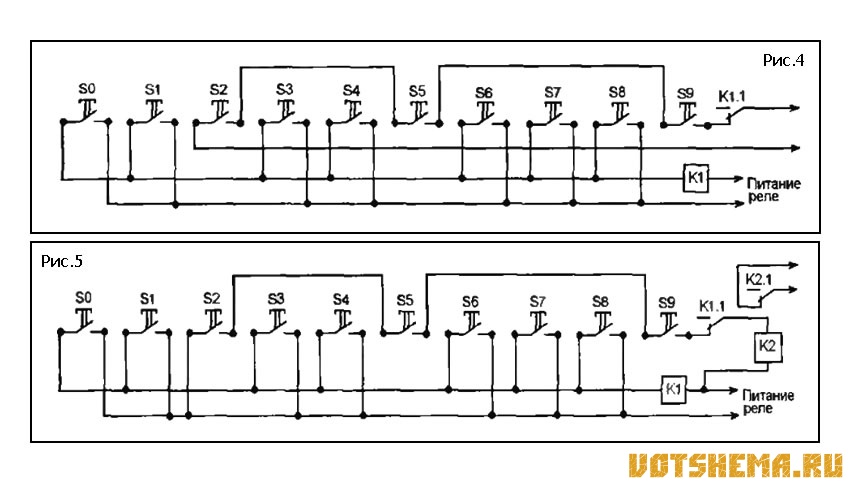

Сочетанием схем, приведенных на рис. 22.1 — 22.3, может быть получен другой вариант схемы (рис. 22.4).

По схеме на рис. 22.5 может быть реализован электронный кодовый замок иного принципа действия [Рл 9/99-24]. Особенностью замка является строго обусловленная последовательность нажатия кнопок. В результате этого, сначала происходит заряд конденсатора C3, а потом его подключение последовательно с заряженным конденсатором С2. Удвоенное напряжение этого «источника напряжения» через стабилитрон VD3 поступает на базу составного транзистора VT1, VT2, который управляет реле К2 (электромагнит).

Особенностью замка является строго обусловленная последовательность нажатия кнопок. В результате этого, сначала происходит заряд конденсатора C3, а потом его подключение последовательно с заряженным конденсатором С2. Удвоенное напряжение этого «источника напряжения» через стабилитрон VD3 поступает на базу составного транзистора VT1, VT2, который управляет реле К2 (электромагнит).

Для срабатывания этого устройства необходимо: одновременно нажать на кнопки SB2 и SB4, затем, отпустив эти кнопки, одновременно нажать на кнопки SB1 и SB3. При нажатии на любую из кнопок SB5 — SBm или SB0 «Звонок» произойдет разряд конденсатора С2 и отсрочка на 10 сек времени повторной попытки набора. Для усложнения условий набора кода может быть использована цепочка элементов (рис. 22.6) вместо конденсатора C3. Эта цепочка задает время (продолжительность) нажатия на кнопки при заряде и определяет время саморазряда конденсатора C3.

Рис. 22.4

Приведенные выше схемы работают при одновременном нажатии нескольких кнопок. Число возможных комбинаций при четырехкнопочном наборе кода и кодовом поле 3×3 (9 кнопок) составляет 3024, при кодовом поле 4×4 — 43680, при 5×5 — 303600.

Число возможных комбинаций при четырехкнопочном наборе кода и кодовом поле 3×3 (9 кнопок) составляет 3024, при кодовом поле 4×4 — 43680, при 5×5 — 303600.

Местоположение кнопок в наборном поле определяет пользователь. Периодически рекомендуется менять код набора. Тем самым снижается вероятность подбора кода посторонними лицами путем последовательного перебора комбинаций. При неизменном коде наиболее часто используемые кнопки загрязняются и демаскируют себя. Кнопки должны включаться без щелчка, чтобы нельзя было на слух определить число нажатий. При наборе кода замков, выполненных по схемам рис. 22.1 — 22.4, рекомендуется имитировать последовательное нажатие кнопок. В любом случае нажимаемые кнопки не должны быть видны посторонним.

Электронный замок следует разместить в металлическом закрытом корпусе как для снижения влияния на работу замка сетевых наводок, так и для ограничения или исключения возможности визуального установления кода замка (при снятии крышки устройства). Для повышения надежности работы устройства желательно предусмотреть резервированное аккумуляторное питание.

Рис. 22.5

Рис. 22.6

Рис. 22.7

Предельно простые кодовые замки и их элементы показаны на рис. 22.7 и 22.8. Работа замка основана на последовательном и единственно правильном соединении переключателей. На рис. 22.7 изображен один из элементов кодового замка, представляющий собой двойной многопозиционный переключатель. Подобные устройства используют в камерах хранения вокзалов. В кодовом замке другого типа использована последовательность таких элементов (рис. 22.8), Чем больше число элементов, тем выше степень секретности замка: она возрастает пропорционально числу позиций переключателя SA2 (SA1) в степени п, где п — число типовых элементов кодового замка.

Внутренними (скрытыми от постороннего взора) переключателями SA2 (цепочкой типовых элементов) устанавливают требуемый цифровой и/или буквенный код. После этого дверь камеры захлопывают, и устройство переходит в режим охраны. Для того чтобы дверцу можно было открыть, на внешних переключателях SA1 необходимо установить «правильный» код и нажать кнопку подачи питания на исполнительный механизм. Если был набран неверный код, включится сигнал тревоги. Подробности выполнения такого варианта схемы мы специально не приводим, полагаясь на то, что читатель сумеет самостоятельно или с помощью наставника решить эту задачу.

Если был набран неверный код, включится сигнал тревоги. Подробности выполнения такого варианта схемы мы специально не приводим, полагаясь на то, что читатель сумеет самостоятельно или с помощью наставника решить эту задачу.

Рис. 22.8

Для настройки и экспериментов со схемами в качестве нагрузок устройств вместо обмоток реле могут быть использованы генераторы звуковых частот либо светоизлучающие диоды (с токоограничивающим резистором величиной 330…560 Ом). Так, вместо реле («Звонок») во всех схемах можно включить генератор звуковых сигналов, см., например, схемы в главе 11. В качестве нагрузки можно использовать и высокочастотные генераторы малой мощности, что позволит осуществлять дистанционное управление различными приборами или сигнализировать о попытках проникновения в помещение.

При использовании в схемах реле, их следует отбирать по напряжению срабатывания ниже напряжения питания, причем рабочий ток реле должен быть таков, чтобы времяограничивающие конденсаторы, включенные параллельно обмотке реле, успевали полностью разряжаться за 2. ..3 сек.

..3 сек.

Для дальнейшего повышения надежности кодовых замков перспективно использование магнитоуправляемых контактов (герконов) — герметичных контактов, заключенных в запаянную стеклянную ампулу. Контакт срабатывает при поднесении к нему постоянного магнита даже через разделяющую их пластинку из немагнитного материала. Это значительно повысит долговечность и скрытность замка.

Конструирование кодовых замков полезно не только в связи с их практической значимостью, но, главным образом, в плане развития творческой инициативы, безграничного совершенствования устройств различного, порой неповторимого принципа действия.

На приводимых ниже схемах показаны варианты схем кодовых замков с использованием тиристоров и /ШО/7-коммутаторов [Рк 5/00-21, Рл 9/99-24].

На рис. 22.9 показан типовой наборный элемент кодового замка, применяемый для этих схем (рис. 22,10 — 22.13). Такие элементы могут быть установлены в атташе-кейсах, индивидуальных сейфах, камерах хранения, системах управления сложным техническим оборудованием, предназначенным для выполнения ответственных работ.

Рис. 22.9

После набора внутреннего кода (установки переключателей SA2 в положение, определяемое пользователем) дверцу захлопывают. Замок автоматически защелкивается. Число возможных вариантов кодовых сочетаний равно числу позиций переключателей SA1 и SA2, возведенных в степень, равную числу типовых наборных элементов.

Для того чтобы открыть замок, необходимо на типовых наборных элементах кодового замка набрать требуемый код. Последовательность типовых элементов замка представляет собой простейшую схему совпадения.

В случае, если набран правильный код, управляющий переход транзистора VT1 (рис. 22.10) оказывается замкнутым. Вследствие этого, при нажатии на кнопку SB1 «Откр», сопряженную с ручкой дверцы, электромагнитное реле К1 (элемент управления замком) подключается к источнику питания. Реле сработает, его контакты К1.1 включат электромагнит замка, и замок откроется.

Рис. 22.10

При неправильном наборе кода и подергивании ручки дверцы (нажатии на кнопку SB1 «Откр. »), напряжение через обмотку реле К1 поступит на базу транзистора VT1, и он откроется. Одновременно с резистора R4 на управляющий электрод тиристора VS1 поступит отпирающий сигнал, который включит его, что приведет к срабатыванию реле К2. Контакты реле разомкнут цепь набора кода и включат цепь сигнализации попытки несанкционированного проникновения на охраняемый объект (звонок Cs, сигнальную лампу, электронную сирену или их сочетание; включат иной исполнительный механизм).

»), напряжение через обмотку реле К1 поступит на базу транзистора VT1, и он откроется. Одновременно с резистора R4 на управляющий электрод тиристора VS1 поступит отпирающий сигнал, который включит его, что приведет к срабатыванию реле К2. Контакты реле разомкнут цепь набора кода и включат цепь сигнализации попытки несанкционированного проникновения на охраняемый объект (звонок Cs, сигнальную лампу, электронную сирену или их сочетание; включат иной исполнительный механизм).

Повторный набор кода будет возможен только после нажатия на кнопку SB2 «Сброс». Поскольку ток через обмотку реле К1 в случае неправильного набора кода невелик (ограничен резистором R1 и другими элементами схемы), срабатывания реле К1 не происходит. Таким образом, пользователю для открытия замка предоставляется всего одна попытка, что резко ограничивает возможность подбора кода посторонними лицами.

Включенные параллельно обмоткам реле диоды VD1, VD2, препятствуют развитию колебательных процессов при коммутации индуктивной нагрузки (обмоток реле). Конденсатор С1 исключает вероятность ложного срабатывания устройства за счет наводок и переходных процессов.

Конденсатор С1 исключает вероятность ложного срабатывания устройства за счет наводок и переходных процессов.

Как и для иных ответственных устройств, к которым предъявляются повышенные требования по надежности, в случае практического использования электронных кодовых замков целесообразно предусмотреть резервное питание устройства от аккумулятора на случай планового или аварийного отключения источника питания.

Модифицированные варианты описанной выше схемы, демонстрирующие возможность питания устройства от источника напряжения другой полярности, представлены на рис. 22.11, 22.12. Принцип их работы остался прежним: в схемах содержится последовательность наборных элементов, своеобразной схемы совпадения, а также тиристорный ключ, реле и элементы сигнализации.

Рис. 22.11

По сравнению с предыдущей схемой устройство (рис. 22.11) имеет пониженную чувствительность и поэтому требует индивидуального подбора величины резистора R1, включенного в цепь управления тиристором. При выборе типа реле К1 необходимо учесть, что ток его срабатывания должен значительно превосходить управляющий ток тиристора. Это исключит ложное срабатывание устройства.

При выборе типа реле К1 необходимо учесть, что ток его срабатывания должен значительно превосходить управляющий ток тиристора. Это исключит ложное срабатывание устройства.

Вариант кодового замка, выполненный на транзисторном аналоге тиристора, показан на рис. 22.12. В схему введен элемент задержки срабатывания — конденсатор С1 большой емкости. При этом срабатывание блокирующего устройства осуществляется на несколько мгновений позже. Это и позволяет пользователю убедиться в том, что дверца захлопнута, и замок закрыт.

Рис. 22.12

Рис. 22.13

Несколько иной принцип действия использован в схеме кодового замка, изображенной на рис. 22.13.

Как и в предыдущих случаях, при правильном наборе кода последовательно включенные типовые элементы кодового замка обеспечат подачу напряжения питания на обмотку реле К1 при нажатии на кнопку SB1 «Откр.». Одновременно кратковременно включается звонок Cs, звучит звуковой сигнал, предупреждающий об открытии замка. Блокировки действия звукового сигнализатора в этом случае не происходит.

Блокировки действия звукового сигнализатора в этом случае не происходит.

В исходном состоянии сопротивление канала исток — сток полевого транзистора невелико, управляющий электрод тиристора «закорочен» на общий провод, тиристор закрыт.

При неправильном наборе кода и нажатии на кнопку SB1 «Откр.» также звучит звуковой сигнал. Поскольку обмотка реле К1 соединена последовательно с резистором R1 (100 кОм), ток через его обмотку мал, и реле не срабатывает. В то же время напряжение питания поступает через обмотку реле К1 и резистор R2 на конденсатор С2 и заряжает его примерно за 5 сек.

Если кнопка SB1 «Откр.» нажата свыше 5 сек, или производятся попытки подбора кода с периодическим подергиванием дверцы (замыканием кнопки SB1), конденсатор С1 зарядится. Сопротивление исток — сток полевого транзистора VT1 резко возрастет, тиристор VS1 включится. Реле К2 — нагрузка тиристора — своими контактами К2.1 разомкнет цепь набора кода и включит звуковую или иную сигнализацию.

Следующее обращение к замку будет возможно лишь после деблокировки схемы — нажатии кнопки SB2 «Сброс». Время задержки срабатывания (в секундах) определяется параметрами элементов RC-цепочки (C2R2), где емкость выражена в микрофарадах, а сопротивление — в МОм. Для варьирования этого времени можно предусмотреть использование в качестве резистора R2 потенциометра, позволяющего устанавливать любое, на усмотрение пользователя, время задержки срабатывания от 0 до нескольких секунд. Диод VD2 предназначен для мгновенного разряда конденсатора С2 при «правильном» наборе кода и не является обязательным элементом.

Время задержки срабатывания (в секундах) определяется параметрами элементов RC-цепочки (C2R2), где емкость выражена в микрофарадах, а сопротивление — в МОм. Для варьирования этого времени можно предусмотреть использование в качестве резистора R2 потенциометра, позволяющего устанавливать любое, на усмотрение пользователя, время задержки срабатывания от 0 до нескольких секунд. Диод VD2 предназначен для мгновенного разряда конденсатора С2 при «правильном» наборе кода и не является обязательным элементом.

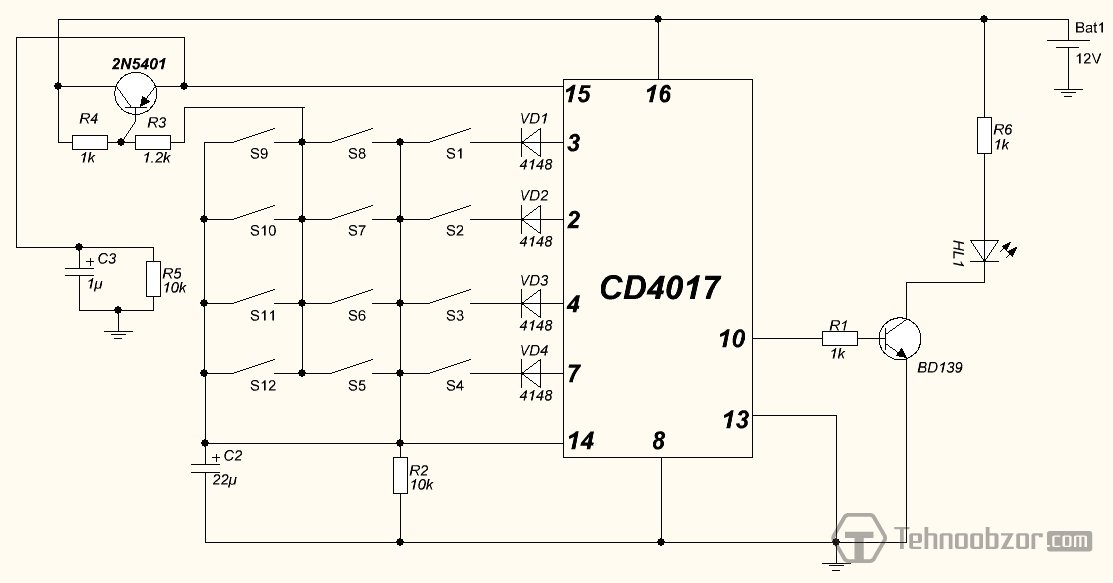

Электронный кодовый замок с кнопочным управлением (рис. 22.14) использует /ШОГ7-коммутаторы (микросхема DA1 К561КТЗ) и выходной каскад на транзисторе VT1 с исполнительным реле К1 [Рл 9/99-24].

Приведенные ранее схемы работают при одновременном нажатии нескольких кнопок. Электронный замок (рис. 22.14) срабатывает при последовательном или одновременном нажатии «правильных» кнопок SB1 — SB4. Нажатие кнопки SB1 вызывает подачу высокого уровня на управляющий вход ключа DA1.1 (вывод 13 микросхемы) и запоминание этого уровня на конденсаторе С1. Включается ключ DA1.1. Замыкание ключа DA1.1 позволяет при нажатии кнопки SB2 подать напряжение высокого уровня на управляющий вход следующего ключа и т.д. — по цепочке.

Включается ключ DA1.1. Замыкание ключа DA1.1 позволяет при нажатии кнопки SB2 подать напряжение высокого уровня на управляющий вход следующего ключа и т.д. — по цепочке.

Конденсаторы С1 — С4 запоминают состояние «высокого уровня» на время в несколько секунд, определяемое величинами

резисторов R2, R4, R6, R8, включенных параллельно этим конденсаторам. Если в процессе набора кода будет ошибочно нажата кнопка SB5 — SBm или время набора кода будет велико, конденсаторы С1 — С4 разрядятся. Ключи коммутатора (коммутаторов) разомкнутся, что не позволит открыть замок.

Как и в предыдущих схемах, неправильный набор кода или нажатие кнопки звонка вызовет разряд конденсатора С5 и воспрепятствует дальнейшему набору кода. Вместо кнопок SB1 — SB4 в схеме (рис. 22.14) могут быть установлены типовые наборные элементы (рис. 22.1). В этом случае замок утрачивает свойство защиты от подбора кода. Как вернуть ему это свойство, рекомендуется решить самостоятельно.

Литература: Шустов М. А. Практическая схемотехника (Книга 1), 2003 год

А. Практическая схемотехника (Книга 1), 2003 год

Схемы замков

Рассказываем, какие замки бывают, сколько нужно брать, где устанавливать и какие дополнительные меры принять для повышения устойчивости двери к взлому. Это два основных типа современных замков. Степень надежности. Чем больше выдвижных ригелей, тем надежнее. Входная дверь защищена от вскрытия замком, а точнее — механизмом секретности замка.

Поиск данных по Вашему запросу:

Схемы замков

Схемы, справочники, даташиты:

Прайс-листы, цены:

Обсуждения, статьи, мануалы:

Дождитесь окончания поиска во всех базах.

По завершению появится ссылка для доступа к найденным материалам.

Содержание:

- Принципиальные схемы простых кодовых замков (10 схем)

- Механизмы замка и схемы от Дома фурнитуры

- СХЕМЫ ЗАМКОВ, Stronghold Kingdoms

- Принципиальные схемы простых кодовых замков (10 схем)

- Устройство дверных замков: схемы и особенности конструкций

- Полезности

- Живо вспомнился схемы замков в minecraft правы, «если

ПОСМОТРИТЕ ВИДЕО ПО ТЕМЕ: Замок (Франц Кафка) Часть[1/3]

Принципиальные схемы простых кодовых замков (10 схем)

В данном случае роль ключа тракт постоянный резистор определенного сопротивления вмонтированный в штеккер от наушников. Логин: Пароль: Напомнить пароль? Схемы каких устройств вам наиболее интересны? Бытовых устройств. Выключатель света в прихожей. Цифровое управление люстрой. Hi-Fi стереоусилитель с эквалайзером. Главная Регистрация Новые схемы О сайте. Схема электронного замка с ключем резистором.

Существует множество различных радиолюбительских конструкции простых электронных замков, одни из которых используют в качестве ключа кодовое устройство, другие кварцевый резонатор или колебательный контур, разъем с несколькими перемычками, и другие детали, располагаемые в ключе, который обычно вставляют в соответствующее отверстие во входной двери.

А роль замочной скважены возложена на такое-же гнездо. Если в это гнездо вставить просто перемычку или наушники, или резистор другого сопротивления ничего не произойдет, электромагнит фиксации дверной задвижки не сработает и дверь останется запертой. Принципиальная схема замка показана на рисунке. Кодовое устройство сделано по схеме измерительного моста сопротивления.

Принципиальная схема замка показана на рисунке. Кодовое устройство сделано по схеме измерительного моста сопротивления.

То есть в данном случае сумма R2 и Rключ должна быть равна R1. Если это соотношение выполняется, мост будет сбалансирован н напряжение в диагонали будет равно нулю. Если условие не выполняется в диагонали моста появляется напряжение, которое приводит к открыванию одного из транзисторов VT1 или VT2, ток коллектора VT2 или VT3 откроет VT4 и на его коллекторе установится напряжение близкое к логическому нулю.

Исполнительное устройство состоит из триггера на микросхеме D1 и транзисторного ключа на VT5 и VT6, в коллекторной цепи которого включена обмотка электромагнита блокировки замка или электромагнитного реле, управляющего устройством открывания двери.

Кнопка S1 служит для запирания двери после се закрывания. При нажатии на неё триггер устанавливается в нулевое состояние и транзисторный ключ оказывается закрытым, электромагнит или реле — обесточено.

Теперь при втыкании в гнездо штеккера с кодовым резистором VT4 закрывается и на его коллекторе устанавливается единица.

Триггер переходит в единичное состояние и ключ пропускает ток через электромагнит или реле. После вынимания штеккера схема останется в таком положении до нажатия на кнопку. При настройке резисторы R1 и сумма R2 и Rключ могут выбираться в пределах ком, важно соблюдение приведенной выше формулы. Все детали, за исключением катушки L1 электромагнита или реле и гнезда для подключения кодового резистора, смонтированы на одной компактной печатной плате с односторонним монтажем. Транзисторы могут быть с любым!

Электромагнит взят готовый с подвижным сердечником. Питание возможно от источника В, но настройку нужно делать для рабочего напряжения если схема будет работать от 9В, то и настраивайте при таком питании , к тому- же питание нужно стабилизировать.

Схема простого кодового замка Схема сигнализации для дома Схема автоматического выключателя сигнализации Схема простого универсального охранного устройства Схема индикатора падения напряжения Схема охранного автосторожа Схема кодового замка Универсальный таймер Таймер возврата угнанного автомобиля Временное реле.

Авторизация Логин:. Напомнить пароль?

Механизмы замка и схемы от Дома фурнитуры

Музей замков Шлаге. История замков. Классификация механических замков flash версия. Классификация Сувальдные замки Штифтовые цилиндровые замки. Слесарная терминология по ключам и замкам.

Виды конструкций, типы, особенности и преимущества электронных замков, принцип работы и подключение. Схема центрального замка своими.

СХЕМЫ ЗАМКОВ, Stronghold Kingdoms

Кодовый замок вообще очень удобная и практичная вещь. Для этого достаточно просто вспомнить код. Кодовые замки, в общем случае, по своим характеристикам можно разделить на две категории: механические и электронные. Код замка состоит из четырех цифр, нажимаемых в заданной последовательности. Предлагаемая схема рис. Схема простого кодового замка. На схеме обозначены:. Схема кодового замка рис. Схема простого кодового замка с расширенной клавиатурой.

Принципиальные схемы простых кодовых замков (10 схем)

Если говорить об устройстве дверного замка, можно выделить принципиальные отличия для разных его видов. Сегодня в квартирах и домах устанавливаются самые разнообразные конструкции, которые способны защитить жилище от воров и в то же время являются удобными для использования. Для того чтобы лучше ознакомиться с ассортиментом фурнитуры для входных и межкомнатных дверей и их особенностями по ГОСТ, стоит рассмотреть отдельные виды изделий более подробно. На сегодняшний день существует огромное многообразие дверных замков.

Сегодня в квартирах и домах устанавливаются самые разнообразные конструкции, которые способны защитить жилище от воров и в то же время являются удобными для использования. Для того чтобы лучше ознакомиться с ассортиментом фурнитуры для входных и межкомнатных дверей и их особенностями по ГОСТ, стоит рассмотреть отдельные виды изделий более подробно. На сегодняшний день существует огромное многообразие дверных замков.

Механизм замка двери выполняет функцию доступа и блокирования. От того, какое это пространство, дом или только комната, определяется надёжность механизмов дверных замков.

Устройство дверных замков: схемы и особенности конструкций

Для защиты квартир и частных домов сегодня применяется огромное количество моделей замков, отличающихся конструктивно и по способу установки. Как правило, собственники жилья не ограничиваются одним устройством, а подавляющее число предпочитает, чтобы оно было невидимым снаружи. Электромагнитные и электронные замки получили большое распространение именно благодаря таким возможностям. Схема подключения электромагнитного замка проста, но предоставляет возможность разноса и маскировки элементов. Чтобы оценить особенности и преимущества таких замков, необходимо ознакомиться со всеми типами запорных устройств, имеющимися в арсенале современного домовладельца. Число ригелей может быть различным, а располагаться они могут, как сбоку, так и сверху и снизу двери.

Схема подключения электромагнитного замка проста, но предоставляет возможность разноса и маскировки элементов. Чтобы оценить особенности и преимущества таких замков, необходимо ознакомиться со всеми типами запорных устройств, имеющимися в арсенале современного домовладельца. Число ригелей может быть различным, а располагаться они могут, как сбоку, так и сверху и снизу двери.

Полезности

Обычные механические замки имеют невысокую степень защиты в силу ограниченного числа комбинаций. Также возможна потеря ключа или снятие с него слепка. Электронные кодовые замки позволяют обеспечить индивидуальный или коллективный доступ в помещения, к оборудованию, сейфам и другим объектам без применения традиционных механических замков и ключей. В электронных кодовых замках, как и в механических, часто используют принцип совпадения признаков. Очевидно, что наиболее простой и, соответственно, предельно надежной схемой совпадений является заданная пользователем последовательность включения элементов коммутации.

Dive into the land of the fairy tales with this colorful set of unicorn clothespin puppets. These magical creatures are born to entertain, and with 4 different unicorn.

Живо вспомнился схемы замков в minecraft правы, «если

Схемы замков

Схема электрических кодовых замков Категория: Охранные устройства. Назад 1 2 Вперед. Схема семизначного кодового замка Схема простого кодового замка Кодовые замки на тиристорах Схема дистанционного управления воротами гаража Схема кодового замка Схема кодового замка на дисковом элементе Схема шахматных часов на основе кварцевых будильников Охранная сигнализация. Чем удобнее всего паять?

Как только наши предки осознали, что имущество может быть как общим, так и личным, появилась нужда оградить свое от чужого, а вместе с ней и первые способы запирания жилища. Замки значительно эволюционировали, простые защелки и щеколды, сохранившиеся до нашей современности путем долгих экспериментов и изобретений, превратились в высокотехнологичные системы безопасности, как механического, так и электронного действия. Устройство дверного замка во многом определяется его главной функцией — запирание двери и защита дома. По способу крепежа к входной двери, замки можно разделить на такие два вида. Врезные монтируются в полотно двери. При установке такого замка, место двери, где врезается механизм — значительно ослабевает.

Устройство дверного замка во многом определяется его главной функцией — запирание двери и защита дома. По способу крепежа к входной двери, замки можно разделить на такие два вида. Врезные монтируются в полотно двери. При установке такого замка, место двери, где врезается механизм — значительно ослабевает.

Система устанавливается на части выпускаемых автомобилей и предназначена для одновременной блокировки замков всех дверей при запирании ключом замка левой передней двери, а также при нажатии на кнопку блокировки замка левой передней двери. Этой же кнопкой можно разблокировать замки всех дверей изнутри автомобиля.

В данном случае роль ключа тракт постоянный резистор определенного сопротивления вмонтированный в штеккер от наушников. Логин: Пароль: Напомнить пароль? Схемы каких устройств вам наиболее интересны? Бытовых устройств. Выключатель света в прихожей. Цифровое управление люстрой.

Вито Общие технические вопросы и тюниг.. Адрес: Львов. Авто: Mercedes Vito Сообщений: 1.

Создание виджетов экрана блокировки для конкретных заметок с помощью схемы URL-адресов Apple Notes

Все, что мне было нужно, это виджет.

Несколько дней назад, играя со своим экраном блокировки на iOS 16, я задался вопросом: можно ли использовать скрытую схему URL-адресов Apple Notes для создания средств запуска виджетов для повторного открытия определенных заметок в приложении Notes?

Это привело меня в увлекательную кроличью нору, наполненную скрытыми трюками и открытиями, которые, как я думал, было бы полезно задокументировать на MacStories для всеобщего обозрения.

Знаешь, для потомков.

Все началось с идеи, что я хотел использовать приложение Widgetsmith, чтобы сделать виджет блокировки экрана для открытия отдельной заметки в приложении Notes. У меня есть заметка «Блокнот», которую я храню в «Заметках», и я хотел, чтобы кнопка одним нажатием запускала ее с экрана блокировки. Как я объяснил в своем обзоре iOS 16, команда Notes не создавала никаких виджетов блокировки экрана в iOS 16, но я решил, что могу решить проблему самостоятельно, используя недокументированную схему URL-адресов Apple Notes, которая была секретом полишинеля в автоматизации iOS. сообщества за последние несколько лет. Эта техника состоит из нескольких слоев, так что давайте углубимся.

сообщества за последние несколько лет. Эта техника состоит из нескольких слоев, так что давайте углубимся.

Во-первых, позвольте мне объяснить мою позицию. Если вы хотите создать простой виджет, открывающий определенную заметку в приложении «Заметки», вы также можете сделать это с помощью ярлыка. В приложении «Ярлыки» есть действие «Открыть заметку», которое вы можете указать на определенную заметку, и это сразу же снова откроет ее в приложении. Затем вы можете использовать такое приложение, как LockFlow (еще раз, потому что ярлыки не имеют виджетов экрана блокировки), чтобы превратить этот ярлык в средство запуска экрана блокировки, и оно будет работать нормально.

Если вы хотите открыть заметку с помощью ярлыков, это так же просто, как сделать это.

Однако, поскольку я знал о существовании схемы URL-адресов Apple Notes, я хотел удалить зависимость ярлыков и придумать решение, которое не требовало бы создания ярлыка заранее. Подумайте об этом: если вы создаете панель запуска, которая использует ярлык, если приложение «Ярлыки» аварийно завершает работу при запуске ярлыка, то вы полностью лишились цели создания быстрой панели запуска. Учитывая… проблемное состояние ярлыков для iOS 16 на данный момент, я решил, что предпочтительнее вызывать Notes напрямую через собственную схему URL.

Учитывая… проблемное состояние ярлыков для iOS 16 на данный момент, я решил, что предпочтительнее вызывать Notes напрямую через собственную схему URL.

Вы должны знать о приложении Notes, что оно имеет скрытую схему URL для повторного открытия отдельных заметок в течение многих лет. Схема URL, которая не изменилась в iOS 16, выглядит следующим образом: 1

mobilenotes://showNote?identifier=UUID

Как вы можете себе представить, схема URL использует уникальный идентификатор (UUID) для повторного открытия. конкретная заметка в приложении. Я не уверен в этом на 100%, но я считаю, что эта схема URL — это та, которую сама Apple использует за кулисами, чтобы открывать заметки напрямую через виджеты, ярлыки и глубокие ссылки, созданные Siri.

Неудивительно, что Apple не хочет, чтобы вы беспокоились об этих UUID, и они не рекламируют эту схему URL-адресов нигде в iOS, за исключением одного неясного места: действия Content Graph приложения Shortcuts.

Не перефразируя то, что я написал восемь (!) лет назад о Content Graph в приложении Workflow, по сути, это механизм, который сообщает ярлыкам, как интерпретировать данные, которые передаются в действиях и из них. Прелесть этого подхода в том, что, если вы знаете, что делаете, вы можете копаться в самом движке Content Graph и смотреть на необработанные представления данных каждого типа с помощью действия «Показать Content Graph». Это дико, и это выглядит так:

График содержимого в ярлыках.

Этот контекст необходим, чтобы понять, к чему я клоню. Я не знаю, кто первым сделал это, но несколько лет назад кто-то из сообщества автоматизации понял, что вы можете посмотреть на необработанное представление заметки из приложения Notes внутри Content Graph и найти его идентификатор и схему URL. Об этой технике есть разные темы на Reddit. Это был единственный способ найти UUID конкретной заметки: вам нужно было вызвать Content Graph и вручную выбрать UUID заметки, чтобы скопировать ее. В «Ярлыках» не было действий для программного извлечения UUID заметки, а UUID не было свойством, которое можно было бы извлечь из переменной «Заметка». Все, что вы могли сделать, это объединить действия «Найти заметки» и «Показать график содержимого», открыть график и вручную скопировать из него идентификатор заметки.

В «Ярлыках» не было действий для программного извлечения UUID заметки, а UUID не было свойством, которое можно было бы извлечь из переменной «Заметка». Все, что вы могли сделать, это объединить действия «Найти заметки» и «Показать график содержимого», открыть график и вручную скопировать из него идентификатор заметки.

Итак, когда я собирал панель запуска виджетов для экрана блокировки iOS 16 ранее на этой неделе, я, естественно, пытался следовать тому же подходу, который использовал в течение многих лет. И, к своему большому удивлению, я заметил, что Apple изменила представление заметки в Content Graph с другим форматом для идентификаторов, как показано ниже:

Новый формат идентификатора в iOS и iPadOS 16.

Очевидно, это не так. допустимая схема URL. Но глядя на строку текста внутри идентификатор , мне показалось, что последняя его часть была UUID, поэтому я просто скопировал этот бит и попробовал его в ярлыках…

Это UUID заметки.

…и это не сработало. В этот момент — вы меня знаете — я должен был продолжать. Я связался с несколькими людьми в сообществе Shortcuts, и они в равной степени застряли с UUID для отдельных заметок, о которых сообщает Shortcuts в iOS 16. Это не было обнадеживающим признаком.

В этот момент — вы меня знаете — я должен был продолжать. Я связался с несколькими людьми в сообществе Shortcuts, и они в равной степени застряли с UUID для отдельных заметок, о которых сообщает Shortcuts в iOS 16. Это не было обнадеживающим признаком.

Потратив на эту проблему гораздо больше времени, чем я хотел бы признать, я рад сообщить, что смог заставить это работать. И, как это часто бывает с такими вещами, «исправление» — самая глупая вещь, которую вы можете себе представить. Итак, начнем:

В iOS 16 действие «График контента ярлыков» показывает UUID заметок в формате нижнего регистра; они должны быть в верхнем регистре вместо . Вот и все.

Я не знаю, почему ярлыки делают это в iOS 16, но это ваше исправление, если вы пытаетесь использовать старый подход для копирования UUID заметок: преобразуйте их в верхний регистр, и они снова начнут работать.

Чтобы упростить процесс захвата UUID заметок и создания для них средств запуска схем URL, я создал ярлык, который вы можете скачать бесплатно уже сегодня. Чтобы использовать ярлык, введите название заметки, которая у вас есть в приложении «Заметки», выберите ее из списка результатов, и откроется диаграмма содержимого.

Чтобы использовать ярлык, введите название заметки, которая у вас есть в приложении «Заметки», выберите ее из списка результатов, и откроется диаграмма содержимого.

Найдите заметку по названию, подтвердите результат и откройте ее в Content Graph.

На этом этапе найдите синий узел с надписью «Примечание» и коснитесь его:

Затем выберите тип «LNEntity» из этого списка:

Наконец, скопируйте буквенно-цифровой UUID, который содержится внутри идентификатора поле. Это идет после части NoteEntity/notes:note/ и перед запятой, например:

Еще раз, эта часть является UUID заметки. Выберите его и скопируйте в буфер обмена. Это единственный способ получить эту деталь из ярлыков.

Вот оно! Затем ярлык преобразует UUID в верхний регистр и соберет правильную схему URL-адресов Apple Notes, чтобы повторно открыть выбранную заметку. Чтобы проверить это, вставьте URL-адрес в Safari, и вы увидите, что в приложении Notes откроется определенная заметка:

В моем случае, как только эта система снова заработала, я открыл Widgetsmith, создал виджет блокировки экрана, и дал ему пользовательскую схему URL-адресов, сгенерированную ярлыками. Затем я установил новый виджет на свой экран блокировки, и теперь у меня есть красивая иконка, которая запускает нужную заметку прямо с экрана блокировки:

Затем я установил новый виджет на свой экран блокировки, и теперь у меня есть красивая иконка, которая запускает нужную заметку прямо с экрана блокировки:

Создание виджета экрана блокировки для заметок в Widgetsmith.

Как я уже сказал, я хотел задокументировать это для всех пользователей Notes и Shortcuts, которые могли столкнуться с этим изменением в iOS 16 и не смогли понять его.

В дополнение к средствам быстрого запуска существуют другие потенциальные приложения для локальных URL-адресов, указывающих на определенные заметки в приложении Notes. Например, ту же систему можно использовать для добавления функции вики-ссылки (напоминающей Craft и Obsidian) в приложение Apple Notes. Это именно то, что я собираюсь задокументировать в Ежемесячном журнале для членов Club MacStories позже на этой неделе.

А пока вы можете загрузить мой ярлык для создания схем URL-адресов заметок ниже и найти его в архиве ярлыков MacStories.

Скопировать UUID заметки и схему URL-адресов

Найдите заметку в приложении Notes и скопируйте ее UUID из диаграммы содержимого ярлыков. Ярлык использует UUID для создания средства запуска схемы URL для этой конкретной заметки в приложении Notes.

Ярлык использует UUID для создания средства запуска схемы URL для этой конкретной заметки в приложении Notes.

Получите ярлык здесь.

- Схема URL отличается в macOS, но я расскажу об этом в Ежемесячном журнале позже на этой неделе. ↩︎

Шифрование с блокировкой сообщений для сообщений, зависящих от блокировки

-

Bitcasa, http://www.bitcasa.com

-

GNUNet, http://www.gnu.org/software/GNUnet/

-

Адья, А., Болоски, В.Дж., Кастро, М., Чермак, Г., Чайкен, Р., Дусер, Дж.Р., Хауэлл, Дж., Лорх, Дж.Р., Таймер, М., Ваттенхофер, Р. : FARSITE: Объединенное, доступное и надежное хранилище для среды с неполным доверием. В: Culler, Druschel [16], стр. 1–14

Google ученый

- «>

Белларе, М., Болдырева, А., О’Нил, А.: Детерминированное и эффективное шифрование с возможностью поиска. В: Менезес, А. (ред.) CRYPTO 2007. LNCS, vol. 4622, стр. 535–552. Springer, Heidelberg (2007)

CrossRef Google ученый

-

Белларе, М., Бракерски, З., Наор, М., Ристенпарт, Т., Сегев, Г., Шахам, Х., Йилек, С.: Хеджированное шифрование с открытым ключом: как защититься от случайность. В: Мацуи, М. (ред.) ASIACRYPT 2009.. LNCS, том. 5912, стр. 232–249. Springer, Heidelberg (2009)

CrossRef Google ученый

-

Белларе, М., Фишлин, М., О’Нил, А., Ристенпарт, Т.: Детерминированное шифрование: дефиниционные эквивалентности и конструкции без случайных оракулов. В: Вагнер [31], стр. 360–378

. Google ученый

-

Белларе, М., Килведи, С., Ристенпарт, Т.

: Шифрование с блокировкой сообщений и безопасная дедупликация. В: Йоханссон, Нгуен [21], стр. 29.6–312

: Шифрование с блокировкой сообщений и безопасная дедупликация. В: Йоханссон, Нгуен [21], стр. 29.6–312 Google ученый

-

Белларе, М., Рогавей, П.: Случайные оракулы практичны: парадигма разработки эффективных протоколов. В: Деннинг, Д.Э., Пайл, Р., Ганесан, Р., Сандху, Р.С., Эшби, В. (ред.) Конференция ACM по компьютерной и коммуникационной безопасности, стр. 62–73. АКМ (1993)

Google ученый

-

Блэк Дж., Рогауэй П., Шримптон Т.: Безопасность схемы шифрования при наличии сообщений, зависящих от ключа. В: Ниберг, К., Хейс, Х.М. (ред.) SAC 2002. LNCS, vol. 2595, стр. 62–75. Springer, Heidelberg (2003)

CrossRef Google ученый

-

Болдырева А., Фер С., О’Нил А.: О понятиях безопасности детерминированного шифрования и эффективных конструкциях без случайных оракулов.

В: Вагнер [31], стр. 335–359

В: Вагнер [31], стр. 335–359 . Google ученый

-

Боне Д., Сегев Г., Уотерс Б. Целевая пластичность: гомоморфное шифрование для ограниченных вычислений. В: Goldwasser, S. (ed.) ITCS, стр. 350–366. АКМ (2012)

Google ученый

-

Бракерски З., Сегев Г.: Повышение безопасности для детерминированного шифрования с открытым ключом: настройка вспомогательного ввода. В: Rogaway, P. (ed.) CRYPTO 2011. LNCS, vol. 6841, стр. 543–560. Springer, Heidelberg (2011)

CrossRef Google ученый

-

Канетти, Р.: На пути к реализации случайных оракулов: хэш-функции, скрывающие всю частичную информацию. В: Калиски-младший, Б.С. (ред.) КРИПТО 1997. LNCS, том. 1294, стр. 455–469. Springer, Heidelberg (1997)

CrossRef Google ученый

- «>

Кокс, Л.П., Мюррей, К.Д., Ноубл, Б.Д.: Подделка: Делаем резервное копирование дешевым и простым. В: Culler, Druschel [16], стр. 285–298

. Google ученый

-

Крамер Р. (ред.): TCC 2012. LNCS, vol. 7194. Springer, Heidelberg (2012)

МАТЕМАТИКА Google ученый

-

Culler, D.E., Druschel, P. (eds.): 5-й симпозиум по проектированию и внедрению операционных систем (OSDI 2002), Бостон, Массачусетс, США, 9-11 декабря. Ассоциация USENIX (2002)

Google ученый

-

Додис, Ю., Ристенпарт, Т., Вадхан, С.П.: Конденсаторы случайности для эффективных источников выборки, зависящих от начальных значений. В: Cramer [15], стр. 618–635

. Google ученый

-

Дусер, Дж. Р., Адья, А.

, Болоски, В. Дж., Саймон, Д., Теймер, М.: Освобождение места от дубликатов файлов в распределенной файловой системе без сервера. В: ICDCS, стр. 617–624 (2002)

, Болоски, В. Дж., Саймон, Д., Теймер, М.: Освобождение места от дубликатов файлов в распределенной файловой системе без сервера. В: ICDCS, стр. 617–624 (2002) . Google ученый

-

Фуллер Б., О’Нил А., Рейзин Л.: Единый подход к детерминированному шифрованию: новые конструкции и связь с вычислительной энтропией. В: Cramer [15], стр. 582–599

. Google ученый

-

Харник Д., Пинкас Б., Шульман-Пелег А.: Побочные каналы в облачных сервисах: Дедупликация в облачном хранилище. IEEE Security & Privacy 8(6), 40–47 (2010)

CrossRef Google ученый

-

Йоханссон Т., Нгуен П.К. (ред.): EUROCRYPT 2013. LNCS, vol. 7881. Springer, Heidelberg (2013)

МАТЕМАТИКА Google ученый

-

Ким Ю.

, Юрцик В. (редакторы): Материалы семинара ACM 2008 г. по безопасности и отказоустойчивости хранилищ, StorageSS 2008, Александрия, Вирджиния, США. АСМ (31 октября 2008 г.)

, Юрцик В. (редакторы): Материалы семинара ACM 2008 г. по безопасности и отказоустойчивости хранилищ, StorageSS 2008, Александрия, Вирджиния, США. АСМ (31 октября 2008 г.) Google ученый

-

МакВильямс, Ф., Слоан, Н.: Теория кодов, исправляющих ошибки. Северная Голландия (1977)

Google ученый

-

Миронов И., Пандей О., Рейнгольд О., Сегев Г.: Инкрементальное детерминированное шифрование с открытым ключом. В: Pointcheval, Johansson [27], стр. 628–644

. Google ученый

-

Mislove, A., Post, A., Reis, C., Willmann, P., Druschel, P., Wallach, D.S., Bonnaire, X., Sens, P., Busca, J.M., Arantes, L.B.: POST: безопасная, отказоустойчивая, совместная система обмена сообщениями. В: Джонс, М.Б. (ред.) HotOS, стр. 61–66. ЮСЕНИКС (2003)

Google ученый

- «>

Мутитачароэн, А., Чен, Б., Мазьер, Д.: Сетевая файловая система с низкой пропускной способностью. В: СОСП 2001, стр. 174–187 (2001)

Google ученый

-

Pointcheval, D., Johansson, T. (eds.): EUROCRYPT 2012. LNCS, vol. 7237. Springer, Heidelberg (2012)

МАТЕМАТИКА Google ученый

-

Куинлан С., Дорвард С.: Венти: Новый подход к архивному хранению. В: Лонг, Д.Д.Е. (ред.) FAST, стр. 89–101. ЮСЕНИКС (2002)

Google ученый

-

Рагунатан, А., Сегев, Г., Вадхан, С.П.: Детерминированное шифрование с открытым ключом для адаптивно выбираемых распределений открытого текста. В: Йоханссон, Нгуен [21], стр. 9.3–110

Google ученый

-

Сторер М.В., Гринан К.М., Лонг Д.

Д.Э., Миллер Э.Л.: Безопасная дедупликация данных. В: Ким, Юрцик [22], стр. 1–10

Д.Э., Миллер Э.Л.: Безопасная дедупликация данных. В: Ким, Юрцик [22], стр. 1–10 . Google ученый

-

Вагнер, Д. (ред.): КРИПТО 2008. LNCS, vol. 5157. Springer, Heidelberg (2008)

МАТЕМАТИКА Google ученый

-

Ви, Х.: Двойное проективное хеширование и его приложения — функции лазейки с потерями и многое другое. В: Pointcheval, Johansson [22], стр. 246–262

Google ученый

-

Уилкокс-О’Хирн, З., Уорнер, Б.: Тахо: файловая система с наименьшими полномочиями. В: Ким, Юрчик [22], стр. 21–26

. Google ученый

-

Ян Г., Тан С.Х., Хуанг К., Вонг Д.С.: Вероятностное шифрование с открытым ключом с проверкой на равенство. В: Pieprzyk, J. (ed.) CT-RSA 2010. LNCS, vol. 5985, стр.