Что такое твердотельное реле. Какие бывают виды ТТР. В чем преимущества твердотельных реле перед электромеханическими. Где применяются ТТР в промышленности. Как выбрать твердотельное реле для конкретной задачи.

Что такое твердотельное реле и как оно работает

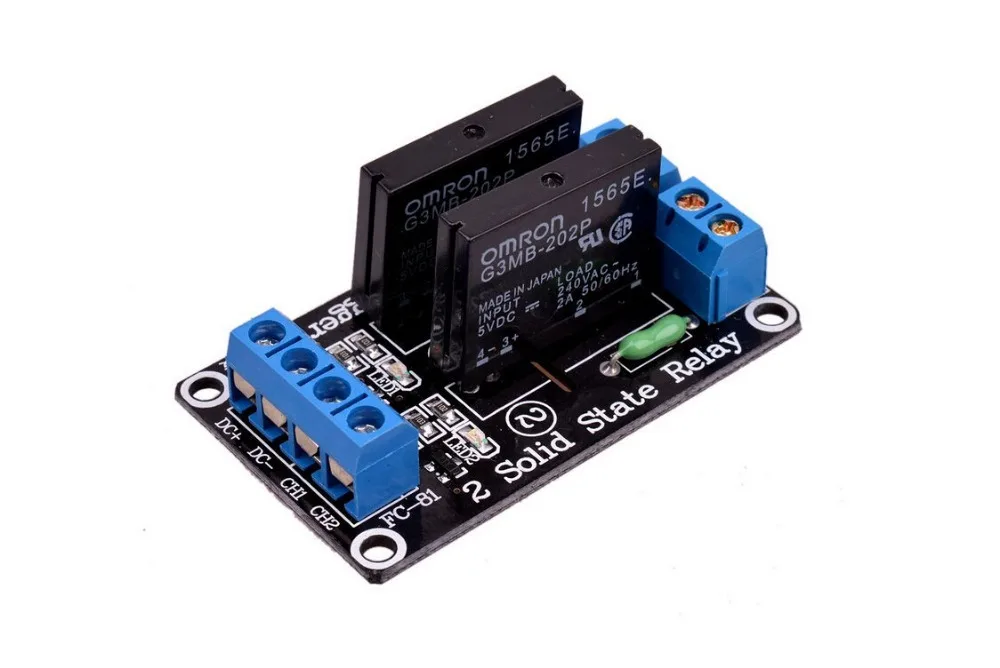

Твердотельное реле (ТТР) — это электронный коммутационный прибор, который выполняет функции обычного электромеханического реле, но не имеет подвижных частей. Основой ТТР являются полупроводниковые элементы, обычно тиристоры или симисторы.

Принцип работы твердотельного реле заключается в следующем:

- На управляющий вход подается слаботочный сигнал

- Этот сигнал активирует оптопару, обеспечивающую гальваническую развязку

- Оптопара открывает силовой полупроводниковый ключ

- Силовой ключ пропускает ток в нагрузку

Таким образом, малым управляющим сигналом можно коммутировать большие токи нагрузки. При этом процесс переключения происходит бесконтактно и очень быстро.

Основные виды твердотельных реле

По типу коммутируемого тока:

- Для переменного тока (AC)

- Для постоянного тока (DC)

- Универсальные (AC/DC)

По типу выходного ключа:

- На основе симисторов

- На основе тиристоров

- На основе MOSFET-транзисторов

- На основе IGBT-транзисторов

По числу фаз коммутируемой цепи:

- Однофазные

- Трехфазные

По способу управления:

- С управлением постоянным током

- С управлением переменным током

- С логическим управлением

Выбор конкретного типа ТТР зависит от решаемой задачи и параметров коммутируемой нагрузки.

Преимущества твердотельных реле перед электромеханическими

Твердотельные реле обладают рядом существенных преимуществ по сравнению с традиционными электромеханическими реле:

- Высокое быстродействие (время срабатывания менее 1 мс)

- Отсутствие механического износа и искрения контактов

- Большой ресурс срабатываний (более 1 млрд циклов)

- Бесшумность работы

- Стойкость к вибрациям и ударам

- Отсутствие дребезга контактов

- Возможность коммутации больших токов

- Малые габариты

Эти преимущества обусловили широкое применение ТТР в современной промышленной автоматике и силовой электронике.

Области применения твердотельных реле

Благодаря своим уникальным характеристикам, твердотельные реле нашли применение во многих отраслях:

- Управление электронагревателями

- Коммутация мощных электродвигателей

- Управление освещением

- Регулирование мощности трансформаторов

- Управление клапанами и задвижками

- Коммутация в источниках питания

- Автоматизация производственных процессов

- Системы «Умный дом»

Особенно эффективно применение ТТР там, где требуется частая коммутация нагрузки или высокая надежность.

Как выбрать твердотельное реле

При выборе твердотельного реле необходимо учитывать следующие основные параметры:

- Тип коммутируемого тока (AC или DC)

- Максимальное напряжение коммутации

- Максимальный ток нагрузки

- Тип управляющего сигнала

- Падение напряжения на выходе во включенном состоянии

- Ток утечки в закрытом состоянии

- Диапазон рабочих температур

- Наличие встроенной защиты

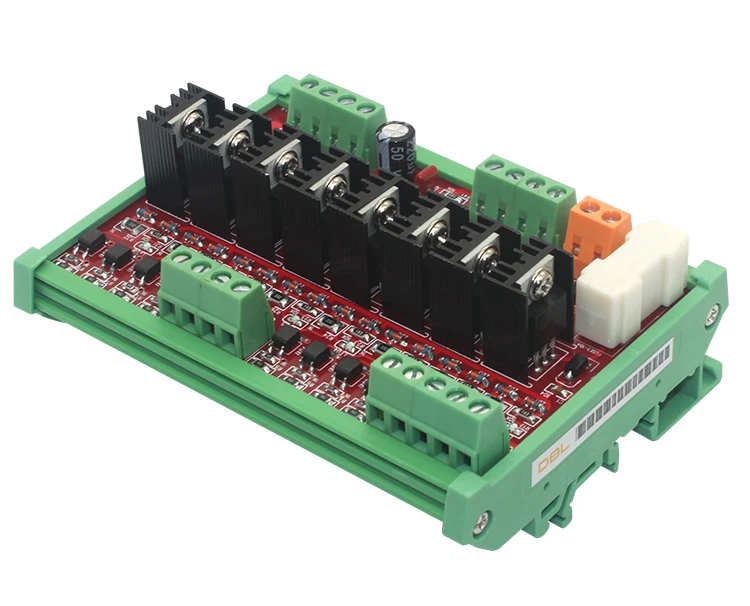

Также важно правильно рассчитать тепловой режим работы ТТР и при необходимости использовать радиатор охлаждения.

Особенности монтажа и эксплуатации твердотельных реле

При монтаже и эксплуатации твердотельных реле следует соблюдать ряд правил:

- Обеспечить хороший теплоотвод от корпуса реле

- Использовать радиатор охлаждения при работе с большими токами

- Защитить реле от перенапряжений с помощью варисторов

- Не превышать максимально допустимые токи и напряжения

- Обеспечить защиту от короткого замыкания в нагрузке

- Соблюдать полярность подключения для реле постоянного тока

При правильной эксплуатации твердотельные реле способны работать долгие годы без обслуживания.

Перспективы развития технологии твердотельных реле

Технология твердотельных реле продолжает активно развиваться. Основные направления совершенствования:

- Повышение коммутируемых токов и напряжений

- Снижение тепловыделения и улучшение теплоотвода

- Интеграция дополнительных функций защиты и диагностики

- Уменьшение габаритов и стоимости

- Разработка «умных» ТТР с возможностью программирования

В будущем твердотельные реле, вероятно, полностью вытеснят электромеханические аналоги в большинстве применений.

Твердотельные реле 12В в России

- Главная

- Продажа

- Реле

- Твердотельное реле 12В

Вы можете очень быстро сравнить цены твердотельного реле 12В и подобрать оптимальные варианты из более чем 4372 предложений

HHG1D-0/032F-20 Твердотельное реле 4A 200VDC упр. 3-32VDC

Состояние: Новый

В наличии

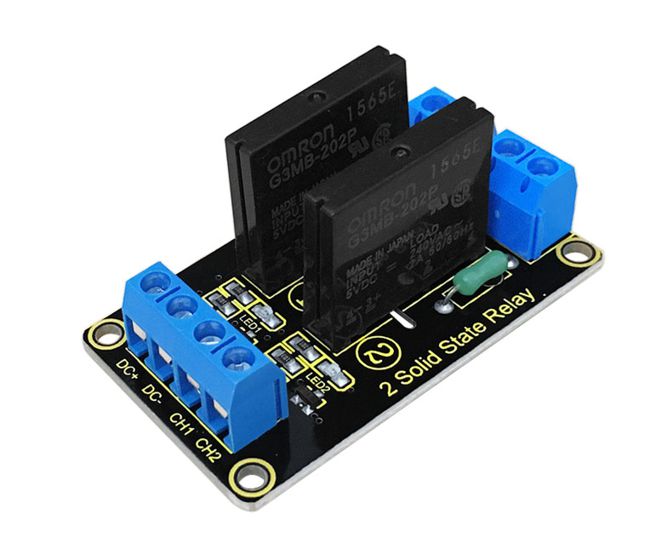

HHG1D-0/032F-20 Твердотельное реле 4A 200VDC упр. 3-32VDCОписание Миниатюрное двухканальное PCB SSRНапряжение управления 014:3-14В DC 032:3-32В DCТок срабатывания 6-35мАНапряжение включения 3В…

07.09.2022 Москва (Россия)

630

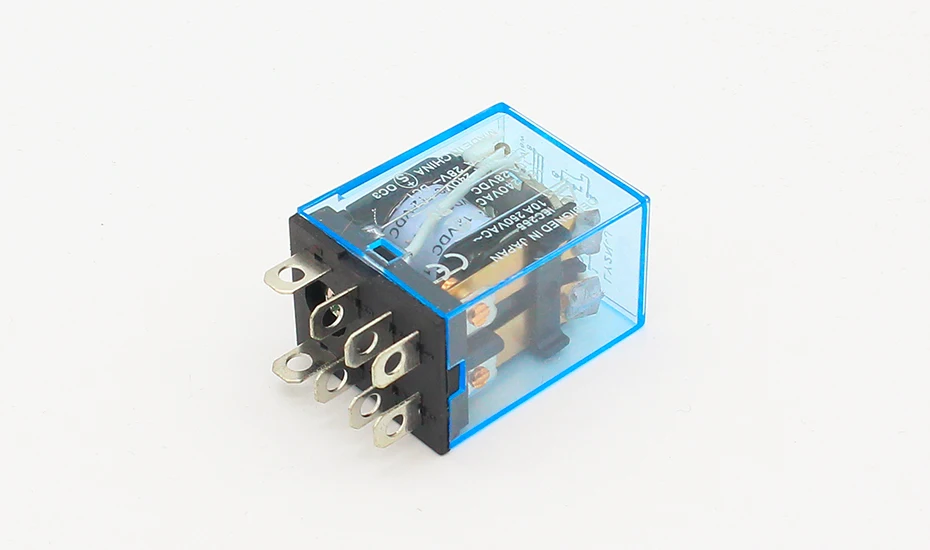

G3PE-235BL DC12-24 Твердотельное реле для управления нагревателями, 35А 100-240 Вольт OMRON

Состояние: Новый

В наличии

G3PE-235BL DC12-24 Твердотельное реле для управления нагревателями, 35А 100-240 Вольт OMRONВыход симистор (управления нагревателем), Рабочее напряжение: от 12 до 24 В постоянного тока, SPST-NO,. ..

..

07.09.2022 Москва (Россия)

17 359

SSRPCDS90A3 Shneider Electric ТВЕРДОТЕЛЬНОЕ РЕЛЕ, 90А

Состояние: Новый

В наличии

Ассортимент продукции Zelio RelayПродукт или компоненттипТвердотельное релеСокращенное имя устройства SSRНомер сетиФазы1 фазаМонтажная панель[В] номинальный ток 90 AВыходное напряжение 48 … 660 В…

07.09.2022 Москва (Россия)

4 200

SRh2-4260 Однофазное твердотельное реле, управление 90-240 VAC Autonics

Состояние: Новый

В наличии

Здравствуйте! Вы попали на доску объявлений. Мы предлагаем Широкий ассортимент отечественного и импортного оборудования. Работаем за наличный и безналичный расчет. Наличие и цены уточняйте по…

17.01.2018 Москва (Россия)

4 200

TRT-1-D48A60Z Твердотельные реле 60А, 24-480VAC

Состояние: Новый

В наличии

Здравствуйте! Вы попали на доску объявлений. Мы предлагаем Широкий ассортимент отечественного и импортного оборудования. Работаем за наличный и безналичный расчет. Наличие и цены уточняйте по…

Мы предлагаем Широкий ассортимент отечественного и импортного оборудования. Работаем за наличный и безналичный расчет. Наличие и цены уточняйте по…

17.01.2018 Москва (Россия)

SSM1A36BD Твердотельное реле, 6А упр 3-32В

Состояние: Новый

В наличии

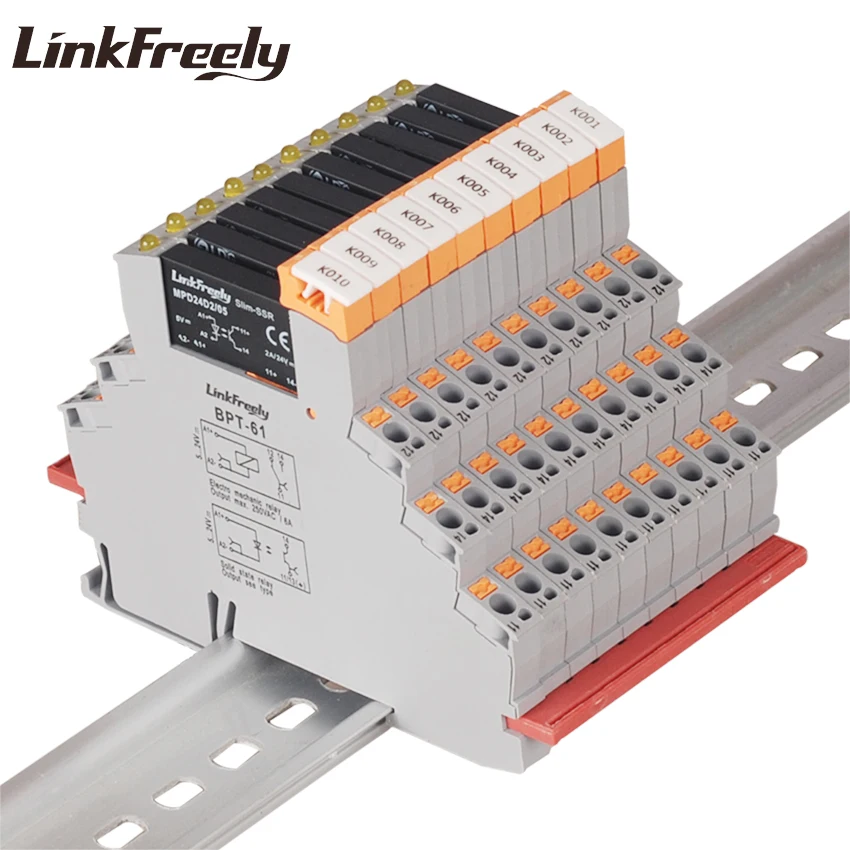

Ассортимент продукции Zelio RelayПродукт или компоненттип Твердотельное релеКраткое название устройства SSMКоличество каналов 1Сетевой номерфазы 1 фазаМонтажная поддержка Симметричная DIN-рейка[In]…

07.09.2022 Москва (Россия)

1 900

GTS40/480-0 твердотельное реле 40 ампер на дин рейку

Состояние: Новый

В наличии

Благодаря сорокалетнему опыту, Gefranявляется мировым лидером в области проектирования ипроизводство решений для измерения,контроля и управления промышленным производствомпроцессы. Ноу-хау Gefranи…

Ноу-хау Gefranи…

07.09.2022 Москва (Россия)

3 890

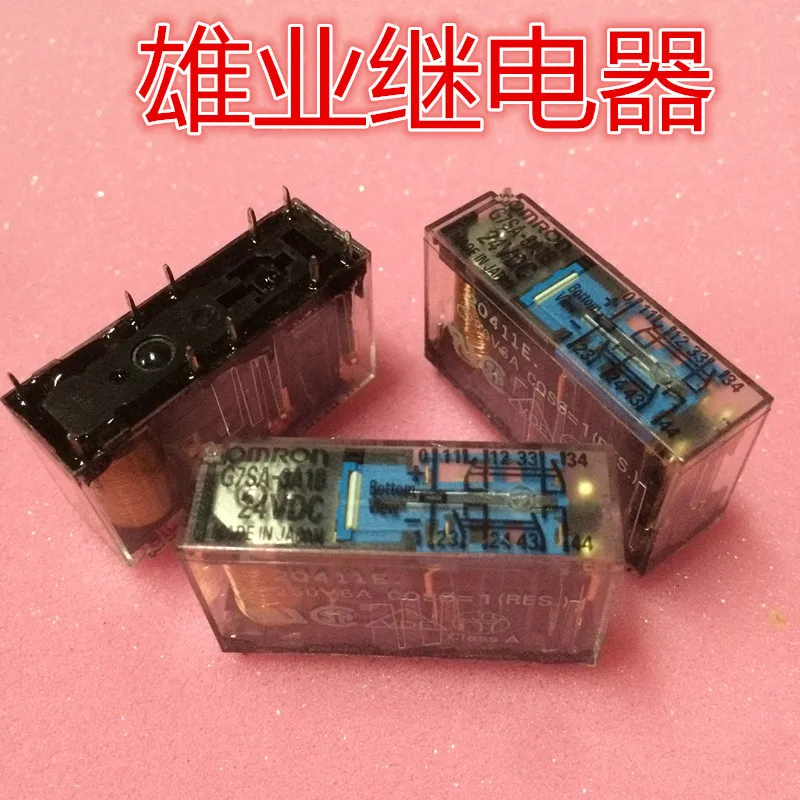

G3PA-420B-VD-2 Твердотельные реле Omron

Состояние: Новый

В наличии

Производитель: Omron Категория продукта: Твердотельные реле — Промышленного монтажа RoHS: Подробности Диапазон управляющего напряжения: 12 VDC to 24 VDC Вид монтажа: Panel Конфигурация контактов…

07.09.2022 Москва (Россия)

KSD440AC8 твердотельное реле 40А 480VAC Cosmo Electronics

Состояние: Новый

В наличии

KSD440AC8 твердотельное реле 40А 480VAC Cosmo ElectronicsТехнические характеристики KSD440AC8:Каналов,шт 1Управление: VIN,В от 4 до 32Управление: Тип VDCУправление: IF (макс.),мА 12Управление:…

07.09.2022 Москва (Россия)

2 076

GD2548ZD3 Твердотельное реле 25А 480VAC 3-32VDC

Состояние: Новый

В наличии

GD2548ZD3 Твердотельное реле 25А 480VAC 3-32VDCТвердотельные реле (выход симистора)Твердотельные реле серии GD — это реле переменного тока, симисторный выход. Триак версия реле с нулевым…

Триак версия реле с нулевым…

07.09.2022 Москва (Россия)

1 100

SSR-25LA Твердотельное реле 4-20mA, 25 А, 90-250AC Fotek

Состояние: Новый

В наличии

SSR-25LA Твердотельное реле 4-20mA, 25 А, 90-250AC FotekУправляющий сигнал: 4 … 20 мАВходное сопротивление: 1.2 кОмМетод управления: Фазовое управлениеНом. напряжение нагрузки: 90 … 250 В…

07.09.2022 Москва (Россия)

946

Твердотельное реле clion HHG1-1/032F-38 100Z

Состояние: Новый Производитель: Clion

В наличии

14.09.2022 Тюмень (Россия)

2 000

Твердотельное реле Crydom CMRD4855

Состояние: Новый Производитель: Crydom

В наличии

Новое, в коробке, с инструкцией Твердотельное реле Crydom CMRD4855, с радиатором. Управление: 4-32 VDCНагрузка: 55A / 530 VПо количеству оставшихся — уточняйте

Управление: 4-32 VDCНагрузка: 55A / 530 VПо количеству оставшихся — уточняйте

14.09.2022 Тюмень (Россия)

8 000

Твердотельное реле Weidmuller TOZ 24VDC 24VDC2A

Состояние: Новый Производитель: Weidmuller (Германия)

В наличии

Продается твердотельное реле Weidmuller TOZ 24VDC 24VDC2A.Реле с хранения: без упаковки, но в отличном состоянии. Отправляем в регионы транспортной компанией.

15.11.2021 Самара (Россия)

1 600

418170248240 Низкопрофильные твердотельные реле для печатного монтажа Finder, 3А, 24V

Состояние: Новый

В наличии

ХарактеристикиСерия 41 реле FinderМонтаж на прямой печатной плате или через гнездовой разъем для печатной платы Бесшумное высокоскоростное переключение с длительным электрическим ресурсом Низкий. ..

..

28.10.2019 Москва (Россия)

418170249024 Низкопрофильные твердотельные реле для печатного монтажа Finder, 5А, 24V

Состояние: Новый

В наличии

ХарактеристикиСерия 41 реле FinderМонтаж на прямой печатной плате или через гнездовой разъем для печатной платы Бесшумное высокоскоростное переключение с длительным электрическим ресурсом Низкий…

28.10.2019 Москва (Россия)

Популярные категории

Да кстати, на портале ProСтанки выбор предложений по твердотельному реле 12В почти как на Авито и TIU

Видео твердотельного реле 12В

Выберите продукцию из спискаНормирующие преобразователи измерительные …НПСИ-ТП нормирующий преобразователь сигналов термопар и напряжения …НПСИ-237-ТП нормирующий преобразователь сигналов термопар и напряжения, IP65 . |

виды и конструкция, рекомендации по изготовлению

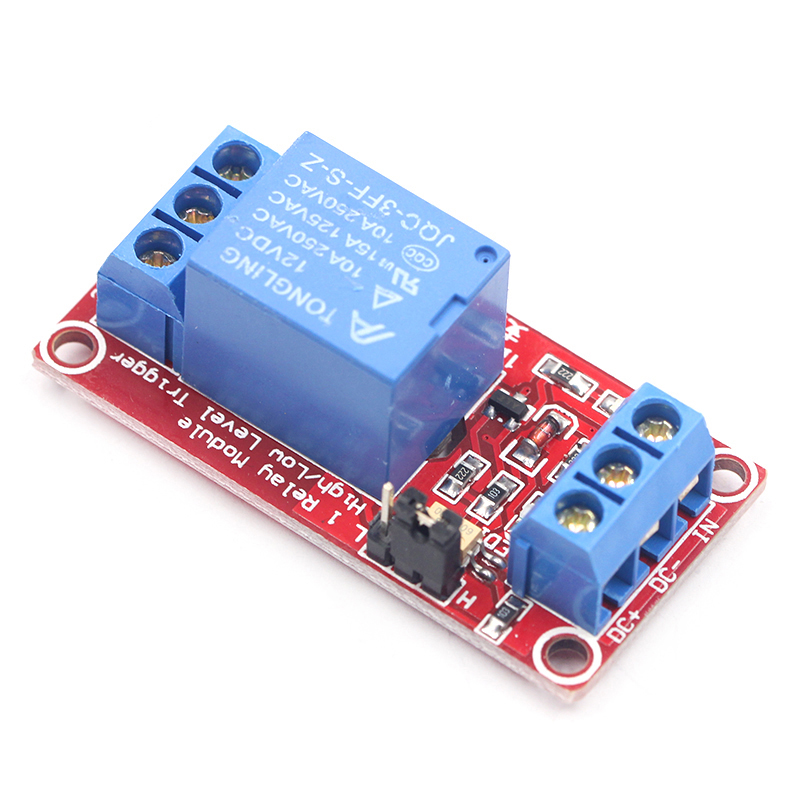

Старые механические реле отличаются двумя недостатками – малым быстродействием и ограниченным ресурсом по количеству допустимых переключений. Пришедшие им на смену электронные коммутаторы (другое название – твердотельное транзисторное или симисторное реле) полностью лишены этих недостатков, что привлекло к ним внимание специалистов по электронике. Отсутствие механических частей, а также простота схемы позволяют без труда собирать их в домашних условиях. Справиться с поставленной задачей поможет ознакомление с особенностями устройства и принципом работы этих элементов.

Пришедшие им на смену электронные коммутаторы (другое название – твердотельное транзисторное или симисторное реле) полностью лишены этих недостатков, что привлекло к ним внимание специалистов по электронике. Отсутствие механических частей, а также простота схемы позволяют без труда собирать их в домашних условиях. Справиться с поставленной задачей поможет ознакомление с особенностями устройства и принципом работы этих элементов.

Содержание

- Что такое твердотельные реле и их классификация

- Преимущества ТТР

- Самостоятельное изготовление

- Электронные элементы

- Конструкция корпуса (заливка компаундом)

- Разновидности ТТР

Что такое твердотельные реле и их классификация

Самодельное твердотельное релеТвердотельные реле (или ТТР) – это электронные приборы со структурой, не содержащей механических компонентов. Принцип их действия основан на особенностях работы полупроводниковых переходов, отличающихся высокой скоростью коммутаций и защищенностью от физических полей.

Переключение твердотельных реле основано на принципе срабатывания электронного ключа.

В качестве ключевых элементов в этих изделиях традиционно применяются такие распространенные электронные компоненты, как транзисторы, управляемые диоды или тиристоры. В зависимости от используемых при их изготовлении структур ТТР подразделяются на приборы, построенные на основе одного из перечисленных элементов (реле на симисторах, например).

В соответствии с режимами работы и по виду коммутируемых напряжений образцы твердотельных реле, изготавливаемых на базе полупроводников, делятся на следующие группы:

- устройства, коммутирующие постоянный ток;

- приборы, управляющие работой нагрузочных линий с переменными токовыми параметрами;

- универсальные изделия, работающие в различных цепях.

Для первых устройств характерно управление постоянными напряжениями величиной не более 32 Вольт. Представители двух оставшихся позиций способны коммутировать значительные по величине потенциалы (вплоть до десятков киловольт).

Преимущества ТТР

К преимуществам реле относят:

- возможность коммутации сравнительно мощных нагрузок;

- высокое быстродействие;

- работа в условиях гальванической развязки;

- способность выдерживать кратковременные перегрузки.

Ни один образец механических или электромеханических изделий не в состоянии конкурировать с электронными коммутаторами. Поэтому новые структуры на основе полупроводников полностью вытеснили старые механические образцы.

Уникальные эксплуатационные характеристики ТТР позволяют применять их без каких-либо ограничений с одновременным увеличением ресурса срабатываний. Все перечисленные достоинства этих приборов являются прекрасным поводом для того, чтобы попытаться собрать твердотельное реле своими руками. К минусам этих изделий следует отнести необходимость дополнительного питания, а также потребность в отводе излишков тепла, образующегося при работе с мощными нагрузками.

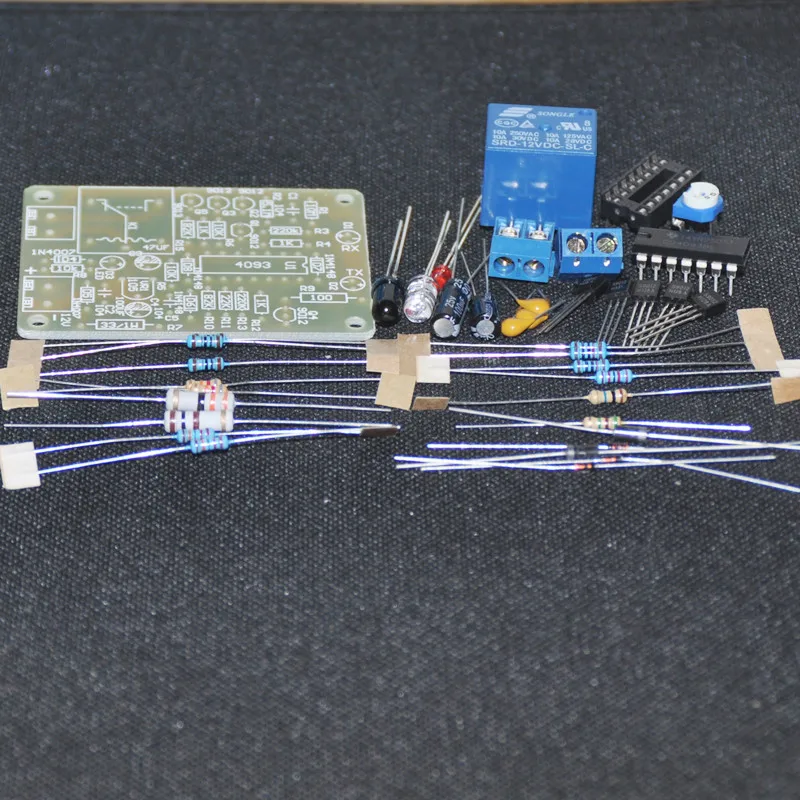

Самостоятельное изготовление

Чтобы изготовить реле тока своими руками, нужно запастись рядом электронных компонентов, составляющих основу коммутирующих цепей. Также потребуются специальные материалы, из которых будет изготавливаться корпус самодельного реле.

Также потребуются специальные материалы, из которых будет изготавливаться корпус самодельного реле.

Электронные элементы

В качестве электронных компонентов, используемых при самостоятельном изготовлении простейшего образца ТТР, обычно применяются следующие распространенные детали:

- оптронная пара МОС3083;

- симистор марки ВТ139-800;

- биполярный транзистор серии КТ209;

- комплект резисторов, а также стабилитрон и светодиод, служащий индикатором срабатывания реле.

Перечисленные электронные элементы спаиваются навесным способом согласно приводимой в источниках схеме. Наряду с другими компонентами она содержит в своем составе ключевой транзистор, подающий стабилизированные импульсы на управляющий диод оптронной пары.

Момент подачи фиксируется светодиодным элементом, использование которого в исполнительной цепи допускает визуальный контроль.

Под воздействием этих импульсов происходит мгновенное срабатывание полупроводникового симистора, включенного в коммутируемую цепочку. Применение в такой схемы включения оптронной пары позволяет управлять постоянными потенциалами от 5 до 24 Вольт.

Применение в такой схемы включения оптронной пары позволяет управлять постоянными потенциалами от 5 до 24 Вольт.

Ограничительная цепочка из резистора со стабилитроном необходима для снижения амплитуды тока, протекающего через светодиод и управляющий элемент до минимальной величины. Такое схемное решение позволяет продлить срок службы большинства используемых при построении схемы элементов.

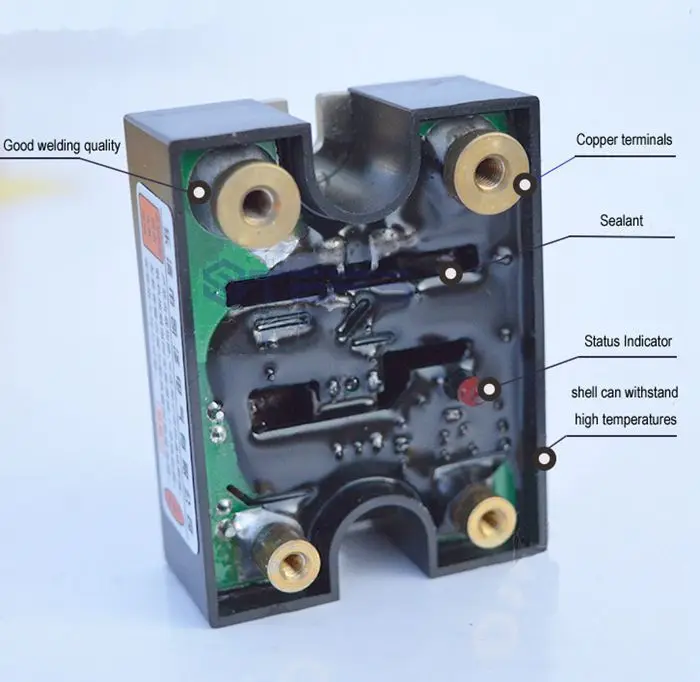

Конструкция корпуса (заливка компаундом)

Заливка платы компаундомДля изготовления корпуса сборного изделия в первую очередь потребуется алюминиевая пластина толщиной 3-5 мм, она будет служить основанием под электронную сборку. Размеры выбираются произвольно при условии, что они гарантируют хороший отвод тепла в окружение. Еще одно требование, предъявляемое к этой детали – хорошо обработанная, абсолютно гладкая поверхность, отполированная специальным инструментом или до блеска зачищенная шкуркой.

На следующем шаге подготовки корпуса выбранная в качестве основания пластина оборудуется окаймлением из приклеиваемой по периметру полоски картона. В итоге получится небольшой короб, предназначенный для размещения уже собранной ранее электронной схемы. На его основании из компонентов жестко крепится только симистор, все остальные элементы удерживаются в пределах корпуса за счет собственных связей.

В итоге получится небольшой короб, предназначенный для размещения уже собранной ранее электронной схемы. На его основании из компонентов жестко крепится только симистор, все остальные элементы удерживаются в пределах корпуса за счет собственных связей.

Для подключения к нагрузке и электропитанию наружу коробки выводятся соответствующие проводники.

В дальнейшем надежный крепеж всей сборки обеспечивается заливаемым в коробку жидкого компаунда, заранее подготовленного в подходящей емкости. После его застывания получится монолитная конструкция, по защищенности от вибраций и других воздействий не уступающая лучшим промышленным образцам. Единственный ее недостаток – невозможность разборки с целью последующего ремонта схемы.

Разновидности ТТР

При сборке схем твердотельных реле своими руками следует иметь в виду, что для этих целей могут использоваться самые различные компоненты. Ничто не мешает взявшемуся за работу человеку выбрать современные полевые транзисторы, например, отличающиеся высоким быстродействием и малым энергопотреблением. Эти элементы управляются только потенциалами, обеспечивая возможность коммутации достаточно мощных потребителей. Такие полевые структуры, как MOSFET способны переключать нагрузочные цепи, мощность в которых достигает десятков кВт.

Эти элементы управляются только потенциалами, обеспечивая возможность коммутации достаточно мощных потребителей. Такие полевые структуры, как MOSFET способны переключать нагрузочные цепи, мощность в которых достигает десятков кВт.

Для самостоятельного изготовления твердотельного реле допускается подбирать другие полупроводниковые структуры, способные управлять силовыми цепями: тиристоры, например, или биполярные транзисторы. Главное – чтобы они соответствовали требованиям, предъявляемым к функциональности данной схемы и рабочим параметрам ходящих в ее состав элементов. Все остальное зависит от подготовленности и внимательности исполнителя.

Бесконтактное реле в Владивостоке: 259-товаров: бесплатная доставка, скидка-20% [перейти]

Партнерская программаПомощь

Владивосток

Каталог

Каталог Товаров

Одежда и обувь

Одежда и обувь

Стройматериалы

Стройматериалы

Здоровье и красота

Здоровье и красота

Текстиль и кожа

Текстиль и кожа

Детские товары

Детские товары

Продукты и напитки

Продукты и напитки

Электротехника

Электротехника

Дом и сад

Дом и сад

Сельское хозяйство

Сельское хозяйство

Мебель и интерьер

Мебель и интерьер

Вода, газ и тепло

Вода, газ и тепло

Все категории

ВходИзбранное

Бесконтактное реле

regmarkets.ru/listpreview/idata2/5e/3f/5e3f547a9e6c8d336e24f92d217aaf63.jpg»>3 907

4390

Бесконтактный стимулятор клитора Satisfyer Pro Traveler в дорожном футляре Цвет: Черный с золотом,

ПОДРОБНЕЕЕще цены и похожие товары

12 642

Реле таймера обратного отсчета, 10 А 3-х проводной, от 5 мин до 8 ч Schneider Unica New, алюминий NU553530

ПОДРОБНЕЕЕще цены и похожие товары

10 080

Реле таймера обратного отсчета, 10 А 3-х проводной, от 5 мин до 8 ч Schneider Unica New, белый NU553518

ПОДРОБНЕЕЕще цены и похожие товары

mds.yandex.net/get-mpic/4338525/img_id2355625777428478585.jpeg/300×300″>10 080

Реле таймера обратного отсчета, 10 А 3-х проводной, от 5 мин до 8 ч Schneider Unica New, бежевый NU553544

ПОДРОБНЕЕЕще цены и похожие товары

jpeg/300×300″>Реле OEM Polaris 4011998

ПОДРОБНЕЕЕще цены и похожие товары

Реле потока воздуха Shuft SL-1E

ПОДРОБНЕЕЕще цены и похожие товары

Реле RELPOL R20-3022-96-5230, Реле электромагнитное, DPST-NO, Uобмотки 230ВAC, 25А, 25A/250ВAC, 1шт

ПОДРОБНЕЕЕще цены и похожие товары

Реле давления Polar Bear DPS-4500 N

ПОДРОБНЕЕЕще цены и похожие товары

mds.yandex.net/get-mpic/5254518/img_id7745984601525251820.jpeg/300×300″>Реле потока воды Shuft SF-1K

ПОДРОБНЕЕЕще цены и похожие товары

Реле давления Polar Bear DPS-500 N

ПОДРОБНЕЕЕще цены и похожие товары

Реле давления Polar Bear DPS-1500 N

ПОДРОБНЕЕЕще цены и похожие товары

yandex.net/get-mpic/6175789/img_id964480950619712035.jpeg/300×300″>Реле поворотов 10-200w 10 033 806

ПОДРОБНЕЕЕще цены и похожие товары

Реле постоянного тока CRYDOM CMXE60D20(CMXE60D20) Производитель: CRYDOM, Корпус: SIP, Размеры:

ПОДРОБНЕЕЕще цены и похожие товары

Реле RELPOL R3N-2013-23-5024-WTL, Реле промышленное, 3PDT контакты, Uобмотки 24VAC, макс. ток 10A, LED, 1шт

ток 10A, LED, 1шт

ПОДРОБНЕЕЕще цены и похожие товары

Реле автомобильное RAYEX ELECTRONICS AM3-12CF(AM3-12P) Производитель: RAYEX ELECTRONICS, Размеры:

ПОДРОБНЕЕЕще цены и похожие товары

Реле RELPOL R3N-2013-23-1012-WT, Реле промышленное, 3PDT контакты, Uобмотки 12VDC, макс. ток 10A, 1шт

ПОДРОБНЕЕЕще цены и похожие товары

Реле промежуточное FINDER 60.13.8.400.0000(60.13.8.400.0000) Производитель: FINDER, Вид разъемов:

ПОДРОБНЕЕЕще цены и похожие товары

mds.yandex.net/get-mpic/5236304/img_id8676287186564063875.jpeg/300×300″>Реле автомобильное TRS-L-24() Выводы: на печатную плату, Монтаж: PCB, Рабочая температура:

ПОДРОБНЕЕЕще цены и похожие товары

mds.yandex.net/get-mpic/5257755/img_id8566242165834037813.jpeg/300×300″>Реле постоянного тока ANLY ELECTRONICS ASR-M02DD-1(ASR-M02DD-1) Производитель: ANLY ELECTRONICS,

ПОДРОБНЕЕЕще цены и похожие товары

Реле автомобильное TE Connectivity V23134B1052C642(3-1393303-4) Производитель: TE Connectivity,

ПОДРОБНЕЕЕще цены и похожие товары

mds.yandex.net/get-mpic/5234083/img_id4742387317070001224.jpeg/300×300″>Реле автомобильное TE Connectivity V23086C2001A403(1413009-9) Производитель: TE Connectivity,

ПОДРОБНЕЕЕще цены и похожие товары

mds.yandex.net/get-mpic/5319505/img_id8698391314655021058.jpeg/300×300″>Реле промежуточное FINDER 62.33.9.024.007(62.33.9.024.0070) Производитель: FINDER, Выводы:

ПОДРОБНЕЕЕще цены и похожие товары

regmarkets.ru/listpreview/idata/9e/81/9e8126f55cac6638fa86bac14447ee69.jpg»>Реле промежуточное миниатюрное OMRON G6RN-1-5(G6RN-1 5VDC) Производитель: OMRON, Размеры:

ПОДРОБНЕЕЕще цены и похожие товары

Реле RELPOL RM96-3021-35-1012, Реле электромагнитное, SPST-NO, Uобмотки 12ВDC, 8A/250ВAC, 8А, 1шт Ре

ПОДРОБНЕЕЕще цены и похожие товары

Реле промежуточное герконовое RAYEX ELECTRONICS R1-1A1250(R1-1A1250) Производитель: RAYEX

ПОДРОБНЕЕЕще цены и похожие товары

jpeg/300×300″>15 482

Реле постоянного тока CRYDOM D06D100(D06D100) Производитель: CRYDOM, Рабочая температура:

ПОДРОБНЕЕЕще цены и похожие товары

net/get-mpic/5288893/img_id9168677923931235552.png/300×300″>Реле автомобильное TE Connectivity V23134A0052C643(2-1393302-2) Производитель: TE Connectivity,

ПОДРОБНЕЕЕще цены и похожие товары

mds.yandex.net/get-mpic/5219318/img_id2622725036738996337.jpeg/300×300″>10 320

РЕЛЕ AESP REC-RMFTU-2A-GY

ПОДРОБНЕЕЕще цены и похожие товары

Реле RELPOL R4N-2014-23-1024-WTL, Реле промышленное, 4PDT контакты, Uобмотки 24VDC, макс. ток 6A, LED, 1шт

ПОДРОБНЕЕЕще цены и похожие товары

Реле промежуточное FINDER 60.13.9.024.004(60.13.9.024.0040) Производитель: FINDER, Выводы:

ПОДРОБНЕЕЕще цены и похожие товары

mds.yandex.net/get-mpic/5229883/img_id840038370956802435.jpeg/300×300″>Реле промежуточное FINDER 56.34.9.024.0000(56.34.9.024.0000) Производитель: FINDER, Выводы:

ПОДРОБНЕЕЕще цены и похожие товары

Реле RELPOL RM84-2012-35-5110, Реле электромагнитное, DPDT, Uобмотки 110ВAC, 8A/250ВAC, 8А, IP67, 1шт

ПОДРОБНЕЕЕще цены и похожие товары

regmarkets.ru/listpreview/idata/e9/15/e915d647dd86fa66fc26d1c82a466332.jpg»>15 445

Реле времени CROUZET CROUZET81503710(81503710) Производитель: CROUZET, Размеры: посмотрите, Рабочая

ПОДРОБНЕЕЕще цены и похожие товары

527 000

Бесконтактный тонометр Huvitz HNT7000

ПОДРОБНЕЕЕще цены и похожие товары

Реле RELPOL RM87N-2011-35-5024, Реле электромагнитное, SPDT, Uобмотки 24ВAC, 12A/250ВAC, 12А, растр 3,5 мм, 1шт

ПОДРОБНЕЕЕще цены и похожие товары

regmarkets.ru/listpreview/idata/4a/c8/4ac8091baced0304970025663cc0b88b.jpg»>Реле автомобильное RAYEX ELECTRONICS AM3-24CF(AM3-24P) Производитель: RAYEX ELECTRONICS, Размеры:

ПОДРОБНЕЕЕще цены и похожие товары

Реле RELPOL R2N-2012-23-5230-WTL, Реле промышленное, DPDT контакты, Uобмотки 230VAC, макс. ток 12A, LED, 1шт

ПОДРОБНЕЕЕще цены и похожие товары

jpg»>Реле промежуточное FINDER 46.52.8.230.004(46.52.8.230.0040) Производитель: FINDER, Размеры:

ПОДРОБНЕЕЕще цены и похожие товары

jpg»>Реле промежуточное FINDER 55.34.8.024.004(55.34.8.024.0040) Производитель: FINDER, Размеры:

ПОДРОБНЕЕЕще цены и похожие товары

Реле удалённой блокировки ВМ-105D Иммобилайзеры

ПОДРОБНЕЕЕще цены и похожие товары

regmarkets.ru/listpreview/idata/d2/0d/d20d335c27ec8b8234b45bb6126f7105.jpg»>Реле промежуточное FINDER 46.61.9.024.0074(46.61.9.024.0074) Производитель: FINDER, Тип реле:

ПОДРОБНЕЕЕще цены и похожие товары

Реле постоянного тока CRYDOM D4D07(D4D07) Производитель: CRYDOM, Размеры: посмотрите, Рабочая

ПОДРОБНЕЕЕще цены и похожие товары

mds.yandex.net/get-mpic/5206920/img_id2885856537878164603.jpeg/300×300″>2 страница из 18

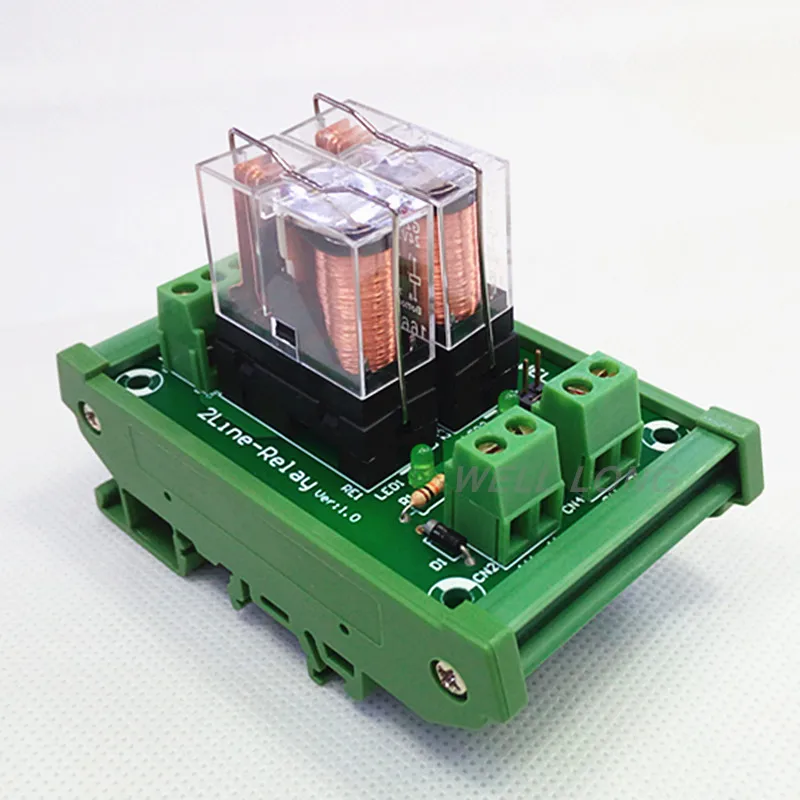

Однофазные твердотельные реле для коммутации цепей постоянного тока

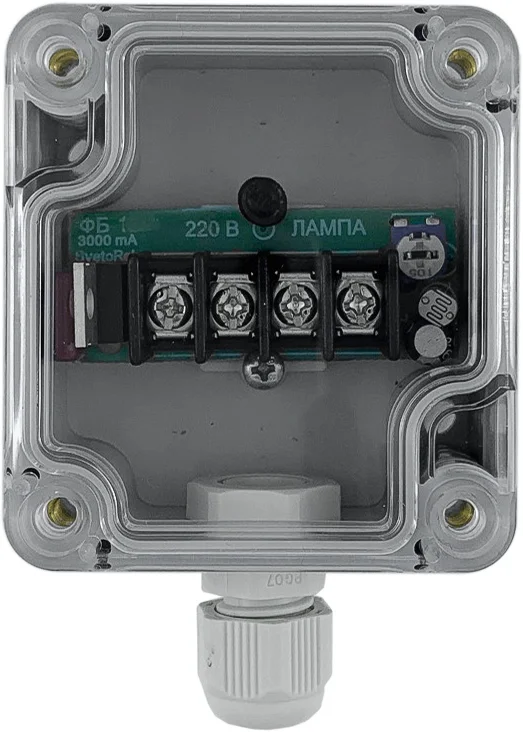

| Твердотельное реле – полупроводниковый прибор, предназначенный для бесконтактной коммутации цепей постоянного и переменного тока по сигналу управления. Это новый тип бесконтактных электрических реле собранных по современным мировым стандартам и технологиям.Благодаря своим характеристикам твердотельные реле все чаще заменяют электромагнитные реле и контакторы. Твердотельные реле применяются в системах управления нагревом, освещением, электродвигателями, трансформаторами, электромагнитами и т.д. |

Особенности реле:

Расшифровка номенклатуры

Варианты исполнений

Технические характеристики и условия эксплуатации:

Примечание: При индуктивной нагрузке необходимо использовать шунтирующий диод, установленный параллельно нагрузке (в соответствии со схемой включения)

Схемы подключения: GDHхххххDD3 Внешний вид и габаритные размеры:

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Твердотельное реле-полный обзор всех параметров

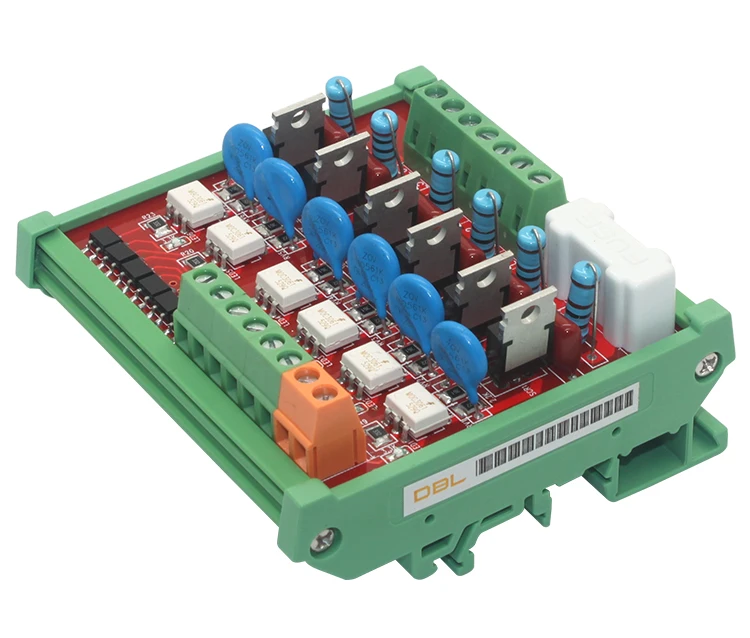

Твердотельные реле относятся к модульным полупроводниковым устройствам, в конструкции которых предусмотрены силовые ключи на структурах, содержащих симисторы, тиристоры или транзисторы.

Используются в качестве успешной альтернативы традиционным электромагнитным реле или контакторам. Устройства распространены в сфере коммутации однофазных и 3-фазных линий. Они применяются для бесконтактной коммутации отопительных устройств, освещения и прочего оборудования с резистивной нагрузкой с напряжением от 24 до 380 В для переменного тока для управления трансформаторами. Используются для индуктивной нагрузки, например, слаботочные двигатели или электромагниты.

Рис. №1. Внешний вид твердотельного реле и габаритные размеры.

Твердотельные реле подразделяются по типу управления, это реле переменного или постоянного тока с использованием переменного резистора и с помощью аналогового сигнала тока 4 – 20 мА. Реле для управления уровня напряжения включают или отключают нагрузку с помощью подачи или снятия с нагрузки полного сигнала.

Достоинства- Продолжительный период эксплуатации.

- Отсутствие постороннего шума, неустойчивых контактных соединений, искрений и электродуги при переключении.

- Надежное сопротивление изоляции в цепях нагрузки и цепях управления коммутационными аппаратами.

- Отсутствие акустических помех.

- Высокая степень энергосбережения.

- Быстродействие (высокая скорость коммутации).

- Небольшие габаритные размеры.

- Отсутствие профилактики и технического обслуживания.

Высокие качественные электротехнические показатели делают возможным переход с электромагнитных реле и контакторов на твердотельные реле.

Рис. №2. Пример твердотельного реле с использованием SCR управления.

Недостатки и меры по защите релейного устройстваСуществует несколько локальных факторов, при которых возможен выход устройства из строя – это:

- Перенапряжение.

- Токовая перегрузка и короткое замыкание.

- Перегрев из-за плохого теплоотвода (максимальная температура нагрева основания устройства не должна превышать 800С).

Рекомендуется при использовании реле в управлении электродвигателями включать в цепь управления варисторы.

Для нагрузки более 5 А на основание реле наносится специальная теплопроводящая паста. При I = 25А применяют вентилятор. Некоторые модели оборудованы защитой от перегрева, она отключает реле при превышении температуры тиристора – 1200С. Для защиты реле от перегруза по нагрузке используются предохранители на полупроводниках (срабатывают чрезвычайно быстро (2 мс) не позволяют развиться току к.з.).

Принцип работы твердотельного реле

Рис. №3. Схема работы с использованием твердотельного реле. В положении выключено, когда на входе наблюдается 0 В, твердотельное реле не дает пройти току через нагрузку. В положение включено, на входе есть напряжение, ток идет через нагрузку.

В положении выключено, когда на входе наблюдается 0 В, твердотельное реле не дает пройти току через нагрузку. В положение включено, на входе есть напряжение, ток идет через нагрузку.

Основные элементы регулируемой входной цепи переменного напряжения.

- Регулятор тока служит для поддержки неизменного значения тока.

- Двухполупериодный мост и конденсаторы на входе в устройство служат для преобразования сигнала переменного тока в постоянный.

- Встроенный оптрон оптической развязки, на него подается питающее напряжение и через него протекает входной ток.

- Тригерная цепь служит для управления эмиссией света встроенного оптрона, в случае прекращения подачи входного сигнала ток прекратит свое протекание через выход.

- Резисторы, расположенные в схеме последовательно.

В твердотельных реле используется два распространенных типа оптических развязок – семистор и транзистор.

Симистор обладает следующими преимуществами: включение в состав развязки тригерной цепи и ее защищенность от помех. К недостаткам следует отнести дороговизну и необходимость больших величин тока на входе в устройство, необходимого для переключения выхода.

К недостаткам следует отнести дороговизну и необходимость больших величин тока на входе в устройство, необходимого для переключения выхода.

Рис. №4. Схема реле с семистором.

Тиристор — не нуждается в наличии большого значения тока для переключения выхода. Недостаток – нахождение триггерной цепи вне развязки, а значит большее число элементов и слабая защита от помех.

Рис. №5. Схема реле с тиристором.

Рис. №6. Внешний вид и расположение элементов в конструкции твердотельного реле с транзисторным управлением.

Принцип работы твердотельного реле типа SCR полупериодного управленияПри прохождении тока через реле исключительно в одном направлении величина мощности снижается почти на 50%. Для предотвращения этого явления используют два параллельно подключенных SCR, расположенные на выходе (катод соединяется анодом другого).

Рис. №7. Схема принципа работы полупериодного управления SCR

Типы коммутирования твердотельных реле

- Управление коммутационными действиями при переходе тока через ноль.

Рис. №8. Коммутация реле при переходе тока через ноль.

Преимущество способа – отсутствие помех при включении.

Недостатки – прерывание выходного сигнала, отсутствие возможности применения с нагрузками, обладающими высокой индуктивностью.

Используется для резистивной нагрузки в системах управления и контролирования нагревательных устройств. Использование в слабоиндуктивных и емкостных нагрузках.

- Фазовое управление твердотельным реле

Рис. №9. Схема фазного управления.

№9. Схема фазного управления.

Преимущество: непрерывность и плавная регулировка, возможность изменять значение выходного напряжения.

Недостатки: присутствуют помехи при производстве переключений.Область использования: управление систем нагрева, индуктивные нагрузки (трансформаторы), инфракрасные выключатели (резистивная нагрузка).

Основные показатели для выбора твердотельных реле

- Ток: нагрузки, пусковой, номинальный.

- Тип нагрузки: индуктивность, емкость или резистивная нагрузка.

- Тип напряжения цепи: переменное или постоянное.

- Тип сигнала управления.

Рекомендации по подбору реле и эксплуатационные нюансы

Токовая нагрузка и ее характер служат главным фактором, определяющим выбор. Реле выбирается с запасом по току, в который входит учет пускового тока (он должен выдержать 10-кратное превышение тока и перегруз на 10 мс). При работе с обогревателем номинальный ток превышает номинальный ток нагрузки не менее чем на 40%. При работе с электродвигателем запас по току рекомендован быть больше номинала не менее чем в 10 раз.

При работе с обогревателем номинальный ток превышает номинальный ток нагрузки не менее чем на 40%. При работе с электродвигателем запас по току рекомендован быть больше номинала не менее чем в 10 раз.

- Нагрузка активной мощности, например, ТЭН – запас 30-40%.

- Электродвигатель асинхронного типа, 10 кратный запас по току.

- Освещение с лампами накаливания – 12 кратный запас.

- Электромагнитные реле, катушки – от 4 до 10 кратного запаса.

Рис. №10. Примеры выбора реле при активной нагрузке по току.

Такой электронный компонент электрических цепей как твердотельное реле становиться обязательным интерфейсом в современных схемах и обеспечивает надежную электрическую изоляцию между всеми задействованными электроцепями.

Пишите комментарии,дополнения к статье, может я что-то пропустил. Загляните на карту сайта, буду рад если вы найдете на моем сайте еще что-нибудь полезное.

Практическая релейная защита EMV

Резюме

-

Экран блокировки Apple Pay можно обойти для любого iPhone с картой Visa, настроенной в транзитном режиме. Бесконтактный лимит также можно обойти, разрешив неограниченное количество бесконтактных транзакций EMV с заблокированного iPhone.

-

Злоумышленнику нужен только украденный включенный iPhone. Транзакции также могут быть переданы с iPhone внутри чьей-то сумки без их ведома. Злоумышленник не нуждается в помощи продавца и

Проверки обнаружения мошенничества на серверной части не остановили ни один из наших тестовых платежей. -

Ниже мы приводим демо-видео, а далее — видео платежа в 1000 фунтов стерлингов, который переносится с заблокированного iPhone на стандартный магазинный EMV-ридер.

-

Эта атака стала возможной благодаря сочетанию недостатков как в системе Apple Pay, так и в системе Visa.

Например, это не влияет на Mastercard в Apple Pay или Visa в Samsung Pay.

Например, это не влияет на Mastercard в Apple Pay или Visa в Samsung Pay. -

Наша работа включает в себя формальное моделирование, которое показывает, что либо Apple, либо Visa могут самостоятельно смягчить эту атаку. Мы проинформировали их обоих несколько месяцев назад, но ни одна из них не исправила их систему, поэтому уязвимость остается активной.

-

Мы рекомендуем всем пользователям iPhone убедиться, что у них не настроена карта Visa в транзитном режиме, и если они это сделают, отключить ее.

Демонстрационное видео

В этом видео рассказывается обо всех элементах оборудования, задействованных в атаке, и о том, как они взаимодействовать. Видео содержит правку, защищающую личную банковскую информацию.

Ваш браузер не поддерживает видео тег.

Детали

Бесконтактные карты Europay, Mastercard и Visa

(EMV) платежи — это быстрый и простой способ

совершать платежи и все чаще становятся стандартным способом оплаты. Однако, если

платежи могут производиться без участия пользователя, что увеличивает поверхность атаки для

противников и особенно атакующих ретрансляторов, которые могут пересылать сообщения между

карты и считыватели без ведома владельца, что позволяет совершать мошеннические платежи.

Платежи через приложения для смартфонов обычно должны быть подтверждены пользователем через

отпечаток пальца, PIN-код или Face ID. Это делает ретрансляционные атаки менее опасными.

Однако, если

платежи могут производиться без участия пользователя, что увеличивает поверхность атаки для

противников и особенно атакующих ретрансляторов, которые могут пересылать сообщения между

карты и считыватели без ведома владельца, что позволяет совершать мошеннические платежи.

Платежи через приложения для смартфонов обычно должны быть подтверждены пользователем через

отпечаток пальца, PIN-код или Face ID. Это делает ретрансляционные атаки менее опасными.

Однако Apple Pay представила функцию «Экспресс-транзит/поездки» (май 2019 г.) что позволяет использовать Apple Pay на остановке транспортных билетов без разблокировки телефона, для удобства использования. Покажем, что эта функция могут быть использованы для обхода экрана блокировки Apple Pay и незаконной оплаты с заблокированный iPhone, с помощью карты Visa, в любой считыватель EMV, на любую сумму, без авторизация пользователя.

Кроме того, Visa предложила протокол для предотвращения таких ретрансляционных атак для карт. Мы показываем, что предложенную Visa ретрансляционную контрмеру можно обойти с помощью пары

Android с поддержкой NFC

смартфоны, один из которых рутирован.

Мы показываем, что предложенную Visa ретрансляционную контрмеру можно обойти с помощью пары

Android с поддержкой NFC

смартфоны, один из которых рутирован.

Мы предлагаем новый протокол сопротивления реле, L1RP, на основе наших выводов о том, что ограничение расстояния EMV может быть выполнено более надежно при Уровень 1 (ISO 14443-A), чем Уровень 3 (приложение EMV). Мы официально подтверждаем нашу протокол L1RP и докажите его безопасность, используя Тамарин.

Объяснение атаки на транспортный режим Apple Pay

Атака на режим Apple Pay Transport активна Человек посередине повторная и эстафетная атака. Это требует, чтобы на iPhone была настроена карта Visa (кредитная или дебетовая) как «транспортная открытка».

Если нестандартная последовательность байтов ( Magic Bytes ) предшествует стандартному ISO 14443-A Команда WakeUp, Apple Pay будет считать это транзакцией с транспорт считыватель EMV.

Мы используем Proxmark (будет действовать как эмулятор считывателя)

для связи с iPhone жертвы и телефоном Android с поддержкой NFC (который

действует как эмулятор карты) для связи с платежным терминалом. Проксмарк

и эмулятор карты должны взаимодействовать друг с другом. В наших экспериментах мы

подключил Proxmark к ноутбуку, с которым общался через USB; ноутбук

затем ретранслировал сообщения на эмулятор карты через WiFi. Proxmark также может

напрямую общаться с телефоном Android через Bluetooth. Android-телефон

не требует укоренения.

Проксмарк

и эмулятор карты должны взаимодействовать друг с другом. В наших экспериментах мы

подключил Proxmark к ноутбуку, с которым общался через USB; ноутбук

затем ретранслировал сообщения на эмулятор карты через WiFi. Proxmark также может

напрямую общаться с телефоном Android через Bluetooth. Android-телефон

не требует укоренения.

Для атаки требуется близость к iPhone жертвы. Это может быть достигнуто удерживая эмулятор терминала рядом с iPhone, пока его законный владелец все еще во владении, украв его или найдя потерянный телефон.

Атака работает, сначала воспроизводя Magic Bytes на iPhone, так что

он считает, что транзакция происходит с помощью транспортного считывателя EMV. Во-вторых,

в то время как ретранслирует сообщения EMV, квалификаторы терминальных транзакций (TTQ),

отправленные терминалом EMV, должны быть изменены таким образом, чтобы биты (флаги) для

Автономная аутентификация данных (ODA) для онлайн-авторизации поддерживается и EMV

поддерживаются режимы . Автономная аутентификация данных для онлайн-транзакций

функция, используемая в считывателях специального назначения, таких как въездные ворота транзитной системы,

где считыватели EMV могут иметь прерывистое подключение и онлайн-обработку

сделка не всегда может иметь место. Этих модификаций достаточно, чтобы

разрешить ретрансляцию транзакции на нетранспортный считыватель EMV, если транзакция

находится под бесконтактным лимитом.

Автономная аутентификация данных для онлайн-транзакций

функция, используемая в считывателях специального назначения, таких как въездные ворота транзитной системы,

где считыватели EMV могут иметь прерывистое подключение и онлайн-обработку

сделка не всегда может иметь место. Этих модификаций достаточно, чтобы

разрешить ретрансляцию транзакции на нетранспортный считыватель EMV, если транзакция

находится под бесконтактным лимитом.

Для ретрансляции транзакций, превышающих бесконтактный лимит, Транзакция по карте Квалификаторы (CTQ), отправляемые iPhone, должны быть изменены таким образом, чтобы бит (флаг) для Метод проверки держателя карты потребительского устройства установлен. Это трюки читатель EMV поверил, что аутентификация пользователя на устройстве была выполнено (например, по отпечатку пальца). Значение CTQ появляется в двух сообщениях , отправленных iPhone и должны быть заменены в обоих случаях.

Видео, как реле в действии забирает 1000 фунтов стерлингов с заблокированного iPhone:

Ваш браузер не поддерживает видео тег.

Ответственное раскрытие информации

Информация об этой уязвимости была раскрыта Apple (октябрь 2020 г.) и Виза (май 2021 г.). Обе стороны признают серьезность уязвимости, но не пришли к соглашению о том, какая сторона должна внедрить исправление.

Что может сделать пользователь, чтобы защитить себя?

Несмотря на то, что Visa или Apple реализуют решение проблемы, мы рекомендуем пользователям до , а не , используйте Visa в качестве транспортной карты в Apple Pay. Если ваш iPhone потерян или украдено, активируйте Lost Режим на вашем iPhone и позвоните в свой банк, чтобы заблокировать вашу карту.

Объяснение атаки Visa-L1

Наша вторая атака (не связанная с Apple Pay) направлена против предложенной Visa защиты

против ретрансляционных атак, которые мы назвали протоколом Visa-L1. Эта атака

независимо от нашей работы с Apple Pay. Visa-L1 полагается на невозможность

злоумышленнику изменить UID карты или мобильного телефона и сложность

ретрансляция сообщений ISO 14443 из-за их временных ограничений. Однако,

установка желаемого UID на некоторых мобильных устройствах

возможно, если устройство рутировано.

Однако,

установка желаемого UID на некоторых мобильных устройствах

возможно, если устройство рутировано.

Вкратце, в Visa-L1 UID, который карта отправляет на считыватель EMV, по ISO 14443 уровне, затем повторно отправляется в зашифрованном виде как часть протокола EMV. Читатель EMV расшифрует его и проверит, соответствует ли он исходному UID.

Атака может быть проведена с помощью пары телефонов Android с поддержкой NFC, одного из который должен быть рутирован (телефон действует как эмулятор карты). Читатель эмулятор считывает UID карты Visa-L1 и отправляет его эмулятору карты, который устанавливает его как UID устройства. Прямая передача сообщений EMV потом проводили.

Атака возможна, поскольку безопасность протокола зависит от случайного значения отправить только со стороны карты, которой мы можем манипулировать, и нет случайность от считывателя EMV .

Ответственное раскрытие информации

Подробности этой уязвимости были обсуждены с Visa. Протокол

предназначена для защиты от злоумышленников, использующих немодифицированные устройства, и Visa считает,

что рутирование Android-смартфона — это сложный процесс, требующий высоких

техническая экспертиза.

Протокол

предназначена для защиты от злоумышленников, использующих немодифицированные устройства, и Visa считает,

что рутирование Android-смартфона — это сложный процесс, требующий высоких

техническая экспертиза.

Что может сделать пользователь, чтобы защитить себя?

Протокол Visa-L1, насколько нам известно, еще не реализован в коммерческие карты, поэтому пользователи не должны быть затронуты.

Выбранный носитель

Наша работа с Apple Pay + Visa широко освещалась в СМИ. Ниже приведен выбранное подмножество доступных статей:

- BBC – Исследователи обнаружили бесконтактный взлом Apple Pay и Visa

- The Independent: эксперты говорят, что Visa убрана из функции проездных карт Apple Pay из-за опасной уязвимости

- The Times — Пользователи Apple Pay «уязвимы для взлома системы безопасности»

- Telegraph — Уязвимость Apple Pay может позволить хакерам слить деньги с iPhone

- Sky News – Пользователи Apple Pay не должны устанавливать Visa в качестве транспортной платежной карты, предупреждают эксперты по безопасности

- ZDNet — Исследователи обнаружили «ошибку» обхода в iPhone Apple Pay, Visa для совершения бесконтактных платежей

- Руководство Тома.

Ваши платежи Apple Pay могут быть украдены по воздуху – вот что делать

Ваши платежи Apple Pay могут быть украдены по воздуху – вот что делать - BleepingComputer — Apple Pay с VISA позволяет хакерам совершать платежи на заблокированных iPhone

- ХакерНовости

Контакты

Благодарности

Эта работа является частью проекта TimeTrust, финансируемого Национальным Центр безопасности (NCSC). Мы благодарим Mastercard UK и Visa Research за предоставление полезные советы и отзывы.

Вы знаете, за что платите? Почему бесконтактные карты по-прежнему уязвимы для релейной атаки

Стивен Дж. Мердок, The Conversation

С самодельной ловкостью рук владелец карты может купить больше, чем рассчитывал. Автор предоставил Платежи по бесконтактным картам быстрые и удобные, но за удобство приходится платить: они уязвимы для мошенничества. Некоторые из этих уязвимостей уникальны для бесконтактных платежных карт, а другие характерны для карт с чипом и PIN-кодом, которые должны быть подключены к устройству чтения карт, на которых они основаны. Оба уязвимы для так называемой ретрансляционной атаки. Однако риск для бесконтактных карт намного выше, поскольку для завершения транзакции не требуется PIN-код. Следовательно, индустрия карточных платежей работает над способами решения этой проблемы.

Оба уязвимы для так называемой ретрансляционной атаки. Однако риск для бесконтактных карт намного выше, поскольку для завершения транзакции не требуется PIN-код. Следовательно, индустрия карточных платежей работает над способами решения этой проблемы.

Эстафетная атака также известна как «атака шахматного гроссмейстера» по аналогии с уловкой, в которой человек, не умеющий играть в шахматы, может победить эксперта: игрок одновременно вызывает двух гроссмейстеров на онлайн-игру в шахматы. , и использует ходы, выбранные первым гроссмейстером в игре против второго гроссмейстера, и наоборот. Передавая ходы соперников между партиями, игрок кажется грозным противником обоим гроссмейстерам и выиграет (или, по крайней мере, форсирует ничью) в одном матче.

Аналогичным образом, при ретрансляционной атаке поддельная карта мошенника не знает, как правильно реагировать на платежный терминал, потому что, в отличие от настоящей карты, она не содержит криптографический ключ, известный только карте и банку, проверяющему карту. карта подлинная. Но, подобно поддельному шахматному гроссмейстеру, мошенник может передать сообщение настоящей карты вместо поддельной карты.

карта подлинная. Но, подобно поддельному шахматному гроссмейстеру, мошенник может передать сообщение настоящей карты вместо поддельной карты.

Например, карта жертвы (Алиса, на диаграмме ниже) будет находиться в поддельном или взломанном платежном терминале (Боб), и преступник будет использовать поддельную карту (Кэрол), чтобы попытаться совершить покупку в подлинном терминале (Дэйв ). Банк будет оспаривать поддельную карту, чтобы подтвердить ее личность, затем этот вызов передается подлинной карте во взломанном терминале, и ответ подлинной карты передается обратно от имени поддельной карты в банк для проверки. Конечным результатом является то, что терминал, используемый для реальной покупки, воспринимает фальшивую карту как подлинную, а жертва позже находит в своей выписке неожиданную и дорогую покупку.

Эстафетная атака, где карты и терминалы могут находиться на любом расстоянии друг от друга. Автор предоставилДемонстрация гроссмейстерской атаки

Впервые я продемонстрировал, что эта уязвимость реальна, с моим коллегой Сааром Дримером в Кембридже, показав по телевидению, как атака может работать в Великобритании в 2007 году и в Нидерландах в 2009 году.

В нашем сценарии, жертва вставила свою карту в поддельный терминал, думая, что покупает кофе, хотя на самом деле данные их карты были переданы по радиоканалу в другой магазин, где преступник использовал поддельную карту, чтобы купить что-то гораздо более дорогое. Поддельный терминал показывал жертве только стоимость чашки кофе, но когда позже приходит выписка из банка, жертву ждет неприятный сюрприз.

В то время банковская индустрия соглашалась с тем, что уязвимость была реальной, но утверждала, что, поскольку ее трудно реализовать на практике, это не представляет серьезного риска. Это правда, что во избежание подозрений мошенническая покупка должна быть совершена в течение нескольких десятков секунд после того, как жертва вставила свою карту в поддельный терминал. Но это ограничение распространяется только на контактные карты с чипом и PIN-кодом, доступные на данный момент. Та же уязвимость касается и современных бесконтактных карт, только теперь мошеннику достаточно находиться в этот момент физически рядом с жертвой — бесконтактные карты могут общаться на расстоянии, даже когда карта находится в кармане или сумке жертвы.

Если для демонстрации релейной атаки нам приходилось самостоятельно создавать аппаратное обеспечение (из готовых компонентов), то сегодня ее можно провести с помощью любого современного смартфона, оснащенного чипами связи ближнего радиуса действия, которые могут считывать или имитировать бесконтактные карты. Все, что нужно преступнику, — это два дешевых смартфона и некоторое программное обеспечение, которое можно продать на черном рынке, если его еще нет. Это изменение, вероятно, является причиной того, что спустя годы после нашей демонстрации индустрия разработала защиту от релейной атаки, но только для бесконтактных карт.

Закрыть лазейку

Защита отрасли основана на конструкции, которую мы с Сааром разработали одновременно с демонстрацией уязвимости, называемой ограничением расстояния. Когда терминал запрашивает карту, чтобы подтвердить свою личность, он измеряет, сколько времени требуется карте, чтобы ответить. Во время подлинной транзакции задержка должна быть очень небольшой, но поддельной карте потребуется больше времени для ответа, потому что она передает ответ подлинной карты, расположенной намного дальше. Терминал заметит эту задержку и отменит транзакцию.

Во время подлинной транзакции задержка должна быть очень небольшой, но поддельной карте потребуется больше времени для ответа, потому что она передает ответ подлинной карты, расположенной намного дальше. Терминал заметит эту задержку и отменит транзакцию.

Мы устанавливаем максимальную задержку на 20 наносекунд — время, необходимое радиосигналу для прохождения шести метров; это гарантирует, что подлинная карта находится не дальше, чем от терминала. Однако разработчики бесконтактных карт пошли на некоторые компромиссы, чтобы быть совместимыми с сотнями тысяч уже используемых терминалов, что обеспечивает гораздо менее точную синхронизацию. Новая, обновленная спецификация карты устанавливает максимальную задержку, допускаемую терминалом, в две миллисекунды: это два миллиона наносекунд, в течение которых радиосигнал может пройти 600 километров.

Сфальсифицированный платежный терминал, способный выполнять ретрансляционную атаку, может быть изготовлен из готовых компонентов. Автор предоставил

Автор предоставил

Ясно, что это не дает таких же гарантий, как наш дизайн, но все равно представляет собой существенное препятствие для преступников. Хотя радиосигналу достаточно времени, чтобы далеко пройти, для обработки транзакции программным обеспечением остается очень мало времени. Когда мы демонстрировали ретрансляционную атаку, она регулярно приводила к задержкам в сотни и даже тысячи миллисекунд.

Пройдут годы, прежде чем новые защищенные карты дойдут до клиентов, да и то лишь некоторые: существует только одна спецификация чипа и PIN-кода, но для бесконтактных карт существует семь спецификаций, и только вариант MasterCard включает эту защиту. Он не идеален, но позволяет найти прагматичные компромиссы, которые должны предотвратить использование мошенниками смартфонов в качестве инструментов для ретрансляционной атаки. Разработанное по индивидуальному заказу оборудование, которое все еще может обойти эту защиту, потребует опыта и затрат на создание, и банки будут надеяться, что они смогут опередить преступников до тех пор, пока в будущем не появится что-то, что заменит бесконтактные карты.

Узнать больше

Банки подрывают безопасность чипов и PIN-кодов, потому что они видят, что прибыль растет быстрее, чем мошенничество

Источник: Разговор

Первоначально эта статья была опубликована на The Conversation. Прочитайте оригинальную статью.

Цитата :

Вы знаете, за что вы платите? Насколько бесконтактные карты по-прежнему уязвимы для релейной атаки (3 августа 2016 г.)

получено 16 сентября 2022 г.

с https://techxplore. com/news/2016-08-youre-contactless-cards-vulnerable-relay.html

com/news/2016-08-youre-contactless-cards-vulnerable-relay.html

Этот документ защищен авторским правом. Помимо любой добросовестной сделки с целью частного изучения или исследования, никакие часть может быть воспроизведена без письменного разрешения. Контент предоставляется только в ознакомительных целях.

Мгновенные цифровые платежи через дорогу — эстафетные платежи

Операторы связи используют Relay для безопасной и быстрой оплаты, устраняя проблемы с оплатой чеком.

Брокеры используют Relay для укрепления отношений с операторами, устраняя проблемы с платежами.

Грузоотправители используют Relay для мгновенной оплаты, избавляя от наличных и ночных телефонных звонков.

Водители используют Relay для безопасной и мгновенной оплаты, всегда гарантируя возмещение.

$ 50M+

Ежемесячный объем транзакций, обработанных Relay

330 000+

Транзакций каждый месяц с помощью Relay

250 000+

Водители используют Relay по всей стране

«Relay улучшила качество обслуживания перевозчиков и увеличила размер прибыли за счет гарантированного возмещения расходов»

Анджела Нанненхорн

Старший директор по работе с кредиторами, Coyote Logistics

«Relay находится на пути к тому, чтобы сэкономить нам 15 000 долларов США в месяц, и внедрение заняло всего неделю»

Уэйд Палмер

Главный операционный директор — Kool Pak

«Мы доверили Relay ежегодно обрабатывать миллионы долларов»

Тодд Полен

Вице-президент по ценообразованию — Old Dominion Freight Lines

Подробнее

Современная платежная платформа для цепочки поставок и логистики.

Сократите время ожидания с помощью мгновенных платежей, избавьтесь от длительных транзакций на пристани и повысьте удовлетворенность водителей

Обеспечьте простое возмещение расходов клиентов с помощью цифровых квитанций, эффективного завершения загрузки и своевременного выставления счетов клиентам

Устраните ночные телефонные звонки для получения кодов денег, длительное время ожидания водителя и сверку квитанций вручную

Создайте безопасный контрольный журнал в режиме реального времени, удаление наличных денег и чеков из процесса оплаты

Универсальная карточка расходов на автопарк для вас и ваших водителей

RelayGo расширяет цифровое удобство Relay на все дорожные расходы. Полный контроль над парком карт: контроль расходов, предотвращение мошенничества и неправомерного использования = ваше спокойствие.

Отслеживание и контроль расходов

Простое в использовании мобильное приложение для водителей

Круглосуточная поддержка клиентов в США

Начало работы

Утерянные квитанции

Сокращение времени нахождения в доке на 20+ минут за транзакцию

Возмещение

100%

Больше не надо

чеки телефонные звонки потерянные квитанцииОткажитесь от наличных денег и чеков, чтобы удовлетворить ваших клиентов

Relay сотрудничает с распределительными центрами по всей стране, чтобы модернизировать единовременные платежи, предоставляя более быстрое и улучшенное обслуживание клиентам цепочки поставок.

Цифровой процесс оплаты позволяет водителям быстрее покинуть пристань и вернуться на дорогу, чтобы максимально увеличить количество часов работы.

Безопасно и надежно

Наслаждайтесь душевным спокойствием при переходе на цифровые единовременные платежи. Наша технология мирового класса оснащена функциями безопасности и конфиденциальности, чтобы ваши деньги каждый раз перемещались безопасно и надежно.

Ведущие в отрасли средства контроля безопасности

Оповещения о транзакциях и мошенничестве в режиме реального времени

Совместимость с SOC 1, SOC 2 и PCI

Отслеживайте и контролируйте расходы

С Relay легко управлять платежами в вашем автопарке. Отслеживайте и контролируйте расходы с помощью функций контроля расходов, уведомлений и настраиваемых отчетов.

Мгновенный и цифровой контрольный журнал означает, что вы всегда будете знать, куда движутся ваши деньги.

Мы помогаем вам двигаться

НачатьНикаких скрытых комиссий

Мы гарантируем прозрачность цен, потому что признаем ценность построения долгосрочных партнерских отношений, а это начинается с доверия.

Мгновенные электронные платежи

Избавьтесь от единовременных комиссий с помощью современного процесса оплаты. Возвращайте своих водителей на дорогу быстрее.

Круглосуточная служба поддержки в США

Наша местная команда работает круглосуточно, чтобы ваша команда могла работать днем и ночью.

«Relay улучшила качество обслуживания перевозчиков и увеличила размер прибыли за счет гарантированного возмещения расходов»

Анджела Нанненхорн Старший директор по работе с кредиторами — Coyote Logistics

«Relay находится на пути к тому, чтобы сэкономить нам 15 000 долларов США в месяц, и внедрение заняло всего неделю»

Уэйд Палмер Главный операционный директор — Кул Пак

Мы изобретаем будущее и хотим, чтобы вы присоединились к нам!

Карьера

«Самые инновационные компании Fast Company 2022»

Узнать больше

«Финалист TAG FinTech Advance Awards 2021»

Узнать больше

«21 лучший стартап, за которым стоит следить в 2021 году»

Узнать больше

«Журнал Inc Magazine 2022 Лучшие рабочие места»

Узнать больше

Компания VV Logistics Solutions, основанная в 2013 году, специализируется на перевозке рефрижераторных грузов по территории США. Перевозчик из Чикаго работает с терминалами в…

Перевозчик из Чикаго работает с терминалами в…

- Брокеры

- Носители

- Центр внимания клиентов

- Владелец Оператор

13 сентября 2022 г.

Национальная неделя признательности водителям грузовиков: в центре внимания водителей с Майком Аманом Несмотря на опустош…

- Брокеры

- Носители

- Драйверы

- Владелец Оператор

13 сентября 2022 г.

Потребовалась смерть, чтобы зажечь национальное законодательство 4 марта 2009 г., водитель грузовика

.- Носители

- Драйверы

- Инсайты

- Владелец Оператор

6 сентября 2022 г.

Оптимизируйте процесс оплаты с помощью удобной альтернативы

чекам и наличным деньгам

Начало работы

Исследователи обнаружили бесконтактный взлом Apple Pay и Visa разработан, чтобы помочь пассажирам быстро расплачиваться на билетных барьерах, работает с Visa.

В видеоролике исследователи продемонстрировали осуществление бесконтактного платежа Visa на сумму 1000 фунтов стерлингов с заблокированного iPhone.

Apple заявила, что проблема связана с системой Visa.

Visa заявила, что платежи безопасны, а атаки такого типа невозможны за пределами лаборатории.

Проблема, по словам исследователей, связана с картами Visa, настроенными в режиме «Экспресс-транзит» в кошельке iPhone.

«Экспресс-транзит» — это функция Apple Pay, которая позволяет пассажирам совершать быстрые бесконтактные платежи, не разблокируя свой телефон, например касаясь входа и выхода на барьере для билетов в лондонском метро.

Это слабая сторона работы систем Visa с этой функцией, которую исследователи из факультетов компьютерных наук Бирмингемского и Суррейского университетов обнаружили, как атаковать.

Релейная атака

Демонстрируя атаку, ученые снимали деньги только со своих счетов.

В очень простом выражении — и с преднамеренно опущенными многими ключевыми деталями — атака работает следующим образом:

- небольшой доступный в продаже элемент радиооборудования размещается рядом с iPhone, который обманом заставляет его поверить, что он имеет дело с билетом.

барьер

барьер - в то же время телефон Android, на котором запущено приложение, разработанное исследователями, используется для передачи сигналов с iPhone на бесконтактный платежный терминал — это может быть в магазине или в магазине, контролируемом преступниками

- , потому что iPhone думает, что платит барьер для билетов, его не нужно разблокировать

- , в то время как связь iPhone с платежным терминалом изменена, чтобы заставить его думать, что iPhone был разблокирован и платеж авторизован, что позволяет совершать крупные транзакции без ввода PIN-кода. , отпечаток пальца или с помощью Face ID

В демонстрационном видео, показанном BBC, исследователи смогли совершить платеж Visa в размере 1000 фунтов стерлингов, не разблокируя телефон и не авторизуя платеж.

Исследователи говорят, что используемый телефон Android и платежный терминал не обязательно должны находиться рядом с iPhone жертвы.

«Это может быть на другом континенте с iPhone, если есть подключение к Интернету», — сказала доктор Иоана Буреану из Университета Суррея.

Украденные телефоны

Исследователи пока продемонстрировали атаку только в «лаборатории» — и нет никаких доказательств того, что злоумышленники в настоящее время используют взлом.

Кен Манро, исследователь безопасности из Pen Test Partners, который не участвовал в исследовании, сказал Би-би-си, что это «действительно новаторское исследование», и его нужно быстро исправить.

Он сказал, что это подобная атака, когда терминал бесконтактной кредитной карты подключается к вашему бумажнику или кошельку.

Но эта атака была гораздо более коварной, сказал он, поскольку для нее больше не нужен карточный терминал — просто небольшая коробка электроники, которая может передать мошенническую транзакцию в другое место

«Возможно, больше всего беспокоит утерянный или украденный телефон. Мошеннику больше не нужно беспокоиться о том, что его заметят другие, когда он проводит атаку.»

Исследователи из университета также заявили, что атаку проще всего развернуть против украденного iPhone.

Источник изображения, Getty Images

Исследователи говорят, что впервые обратились к Apple и Visa со своими опасениями почти год назад — были «полезные» разговоры, но проблема так и не была устранена.

По мнению Visa, этот тип атаки был «непрактичным».

Он сообщил Би-би-си, что серьезно относится ко всем угрозам безопасности, но «карты Visa, подключенные к Apple Pay Express Transit, безопасны, и держатели карт должны продолжать использовать их с уверенностью».

«Варианты схем бесконтактного мошенничества были изучены в лаборатории

Возможно, например, что системы обнаружения мошенничества Visa будут обнаруживать и блокировать необычные схемы расходов, хотя исследователи этого не сделали. сталкиваются с этой проблемой в своих лабораторных тестах.

Есть еще практическая проблема подобраться к телефону жертвы.

Любой, кто думает, что потерял свой телефон, может использовать iCloud от Apple, чтобы заблокировать Apple Pay или стереть данные с телефона, а также предупредить Visa и заблокировать платежи.

Apple заявила BBC: «Мы очень серьезно относимся к любой угрозе безопасности пользователей. безопасность на месте».

«В маловероятном случае несанкционированного платежа Visa ясно дала понять, что держатели их карт защищены политикой Visa с нулевой ответственностью».

Но доктор Андреа Раду из Бирмингемского университета, руководившая исследованием, рассказала BBC о комплексных атаках, что работа в лаборатории может в конечном итоге быть использована преступниками.

«Это имеет некоторую техническую сложность, но я чувствую, что выгода от проведения атаки довольно высока», — сказала она, добавив, что, если не решить «через несколько лет, это может стать реальной проблемой».

Доктор Том Чотиа из Бирмингемского университета сказал, что владельцы iPhone должны проверить, настроена ли у них карта Visa для оплаты проезда, и если да, то они должны отключить ее.

«Пользователи Apple Pay не должны подвергаться опасности, но до тех пор, пока Apple или Visa не исправят это», — сказал он.

Защищенные системы

Исследователи также протестировали Samsung Pay, но обнаружили, что его нельзя использовать таким образом.

Они также протестировали Mastercard, но обнаружили, что ее система безопасности предотвратила атаку.

Соавтор, доктор Иоана Буреану из Университета Суррея, говорит, что это показывает, что системы могут быть «удобными и безопасными».

Исследование должно быть представлено на Симпозиуме IEEE по безопасности и конфиденциальности 2022 года.

- Компьютерный взлом

- Кредитные карты

- Apple

- Кибер-безопасность

- Бесконтактные платежи

Внедрение мер противодействия релейным атакам для бесконтактных ВЧ-систем Вход для авторов

Что такое открытый доступ?

Открытый доступ — это инициатива, направленная на то, чтобы сделать научные исследования бесплатными для всех. На сегодняшний день наше сообщество сделало более 100 миллионов загрузок. Он основан на принципах сотрудничества, беспрепятственного открытия и, самое главное, научного прогресса. Будучи аспирантами, нам было трудно получить доступ к нужным нам исследованиям, поэтому мы решили создать новое издательство с открытым доступом, которое уравняет правила игры для ученых со всего мира. Как? Упрощая доступ к исследованиям и ставя академические потребности исследователей выше деловых интересов издателей.

На сегодняшний день наше сообщество сделало более 100 миллионов загрузок. Он основан на принципах сотрудничества, беспрепятственного открытия и, самое главное, научного прогресса. Будучи аспирантами, нам было трудно получить доступ к нужным нам исследованиям, поэтому мы решили создать новое издательство с открытым доступом, которое уравняет правила игры для ученых со всего мира. Как? Упрощая доступ к исследованиям и ставя академические потребности исследователей выше деловых интересов издателей.

Наши авторы и редакторы

Мы являемся сообществом из более чем 103 000 авторов и редакторов из 3 291 учреждения в 160 странах мира, включая лауреатов Нобелевской премии и самых цитируемых исследователей мира. Публикация на IntechOpen позволяет авторам получать цитирование и находить новых соавторов, а это означает, что больше людей увидят вашу работу не только из вашей собственной области исследования, но и из других смежных областей.

Оповещения о содержимом

Краткое введение в этот раздел, описывающий открытый доступ, особенно с точки зрения IntechOpen

Как это работаетУправление предпочтениями

Контакты

Хотите связаться? Свяжитесь с нашим головным офисом в Лондоне или командой по работе со СМИ здесь:

Карьера:

Наша команда постоянно растет, поэтому мы всегда ищем умных людей, которые хотят помочь нам изменить мир научных публикаций.

Открытый доступ.0590 DOI: 10.5772/53393

Скачать бесплатноиз отредактированного тома

Под редакцией Mamun Bin Ibne Reaz

Заказ Заказ.

1. Введение

В настоящее время бесконтактные ВЧ-технологии, соответствующие стандарту ISO 14443, широко используются во всем мире. Критически важные приложения, такие как контроль доступа или оплата, требуют высоких гарантий безопасности. Однако бесконтактные каналы менее безопасны и предлагают больше возможностей для любого вида вторжения, чем другие способы связи; например подслушивание и бесконтактная активация карт с помощью фальшивого считывателя [1, 2, 3, 11]. Среди атак на физическом уровне ретрансляционная атака является наиболее опасной из-за своей простоты, воздействия и нечувствительности к криптографической защите. Он заключается в установлении несанкционированной связи между двумя устройствами вне зоны их действия [4, 6]. На рис. 1 двое злоумышленников могут создать связь между считывателем и бесконтактной картой без согласия владельца. Реле состоит из двух элементов: первого, расположенного рядом со считывателем и называемого прокси, второго, расположенного рядом с картой и называемого кротом. Эти два элемента сообщаются друг с другом с помощью проводной или беспроводной связи 9.0007

Критически важные приложения, такие как контроль доступа или оплата, требуют высоких гарантий безопасности. Однако бесконтактные каналы менее безопасны и предлагают больше возможностей для любого вида вторжения, чем другие способы связи; например подслушивание и бесконтактная активация карт с помощью фальшивого считывателя [1, 2, 3, 11]. Среди атак на физическом уровне ретрансляционная атака является наиболее опасной из-за своей простоты, воздействия и нечувствительности к криптографической защите. Он заключается в установлении несанкционированной связи между двумя устройствами вне зоны их действия [4, 6]. На рис. 1 двое злоумышленников могут создать связь между считывателем и бесконтактной картой без согласия владельца. Реле состоит из двух элементов: первого, расположенного рядом со считывателем и называемого прокси, второго, расположенного рядом с картой и называемого кротом. Эти два элемента сообщаются друг с другом с помощью проводной или беспроводной связи 9.0007

Рисунок 1.

w3.org/1999/xlink» xmlns:mml=»http://www.w3.org/1998/Math/MathML» xmlns:xsi=»http://www.w3.org/2001/XMLSchema-instance» xmlns:sym=»http://www.w3.org/2012/symbol»> Сценарий ретрансляции в очереди

Релейная атака полностью прозрачна для современных бесконтактных систем и криптографических протоколов. Возможной контрмерой является протокол ограничения расстояния, который может добавить верхнюю границу расстояния между двумя взаимодействующими устройствами.

В этой главе мы сначала оценим потенциал ретрансляционных атак, реализуя их и помня о том, что задержка должна быть как можно меньше. Действительно, это время остается единственным обнаруживаемым признаком такой атаки, и существующие меры противодействия полагаются на его точную оценку.

Ограничение по задержке приводит нас к разработке трех видов реле: проводное пассивное реле, реле на основе беспроводной супергетеродинной системы и беспроводное реле с полной демодуляцией сигнала. Наши экспериментальные результаты показывают, что эти дешевые устройства вводят очень малую задержку от 300 нс до 2 мкс, что ставит под угрозу использование текущих протоколов ограничения расстояния. Затем будет реализовано более адаптированное решение, которое будет рассмотрено во второй части документа. Он изменяет этап протокола ограничения расстояния, который использует физический уровень для выполнения оценки задержки с корреляцией в считывателе между принятым сигналом и ожидаемым. Наконец, будет проведен анализ безопасности и обсуждены улучшения.

Затем будет реализовано более адаптированное решение, которое будет рассмотрено во второй части документа. Он изменяет этап протокола ограничения расстояния, который использует физический уровень для выполнения оценки задержки с корреляцией в считывателе между принятым сигналом и ожидаемым. Наконец, будет проведен анализ безопасности и обсуждены улучшения.

Реклама

2. Релейные атаки

2.1. Связанная работа

Эстафетная атака основана на задаче гроссмейстера, описанной Конвеем в 1976 году. Последняя показывает, как человек, не знающий правил этой игры, может выиграть у одного из двух гроссмейстеров, бросив им вызов в такая же пьеса. Ретрансляционная атака — это просто расширение этой проблемы в области безопасности. Передавая информацию между считывателем и картой за пределами поля считывателя, злоумышленник может обойти протокол аутентификации. Для этой атаки нужны два устройства: крот и прокси. Крот притворяется настоящим считывателем и обменивается данными с прокси-сервером, который притворяется настоящей картой.

Чем больше расстояние между различными элементами, тем эффективнее реле. Типичное максимальное расстояние между считывателем и прокси или между кротом и картой составляет примерно 50 см. Расстояние между кротом и прокси не ограничено; это просто зависит от выбранной технологии [5].

Используя реле, злоумышленник может передавать запросы и ответы между честным считывателем и честной картой, разделенными на 50 метров [6]. Для связи крота и прокси-сервера можно использовать множество каналов связи, таких как GSM, WIFI или Ethernet [8]. Задержка, вносимая таким реле, составляет более 15 мкс. На физическом уровне эта атака наиболее опасна по многим причинам:

-

Карта активируется и передает информацию при подаче питания, без согласия жертвы. Любой может стать жертвой, потому что злоумышленник должен быть достаточно близко, чтобы контролировать вашу карту, как в толпе.

-

Атака происходит на физическом уровне, т. е. реле передает закодированные биты, не зная о значимости кадра.

Стандарт ISO9798 представляет протокол аутентификации, чтобы доказать, что бесконтактные устройства, участвующие в обмене данными, используют один и тот же секретный ключ. Для атак с прослушиванием или скиммингом использование этого типа протокола снижает риски. Для ретрансляционных атак знание ключа не обязательно. На самом деле реле не изменяет информацию кадра и не должно знать его значения. Он просто передает данные. Зашифрованные данные передаются в виде обычного текста.

Стандарт ISO9798 представляет протокол аутентификации, чтобы доказать, что бесконтактные устройства, участвующие в обмене данными, используют один и тот же секретный ключ. Для атак с прослушиванием или скиммингом использование этого типа протокола снижает риски. Для ретрансляционных атак знание ключа не обязательно. На самом деле реле не изменяет информацию кадра и не должно знать его значения. Он просто передает данные. Зашифрованные данные передаются в виде обычного текста. -

Бесконтактные стандарты, такие как стандарт ISO14443, налагают временные ограничения для синхронизации данных, отправляемых одновременно многими картами, особенно во время протокола предотвращения столкновений. Однако эти ограничения не соблюдаются большинством карт [9]. Эти требования усложнили бы ретрансляционную атаку, если бы они действительно применялись. Еще одним недостатком стандарта является временная задержка между запросом считывателя и ответом карты. Эта временная задержка не только такая большая, но и может быть увеличена картой и, следовательно, злоумышленником.

2.2. Презентация релейных атак

Задержка современных реле в основном связана с использованием таких компонентов, как микроконтроллеры или чипы RFID. Этот тип компонентов используется для восстановления декодированных сигналов. Таким образом, исходный сигнал становится совместимым с другими протоколами, такими как Wi-Fi или GSM, которые используются в беспроводной связи между кротом и прокси. Все эти сигнальные процессы приводят к добавлению задержек в реле. Их можно значительно снизить за счет использования только аналоговых компонентов. Затем необходимо рассмотреть сценарии атак с проводными реле, поскольку они могут вызывать очень низкие задержки. Кроме того, такие реле просты в изготовлении и содержат мало дешевых компонентов. Даже если они кажутся маловероятными, они могут быть эффективными, например, в очереди или если они скрыты в окружающей среде.

2.2.1. Пассивное проводное реле

На рис. 2 показана простая конструкция реле, обеспечивающая очень малую задержку, близкую к периоду несущей 13,56 МГц. Это реле не требует усилителя или других активных компонентов. Коаксиальный кабель между двумя антеннами может быть длиннее 20 м. Такая система очень дешева; злоумышленнику нужен кусок печатной платы, несколько компонентов для согласования и коаксиальный провод. Общая стоимость составляет несколько долларов максимум. Мы утверждаем, что проводные реле являются самыми простыми и быстрыми реле по конструкции, и, как следствие, они должны бросать вызов подходам контрмер, которые парируют только самые большие задержки.

Это реле не требует усилителя или других активных компонентов. Коаксиальный кабель между двумя антеннами может быть длиннее 20 м. Такая система очень дешева; злоумышленнику нужен кусок печатной платы, несколько компонентов для согласования и коаксиальный провод. Общая стоимость составляет несколько долларов максимум. Мы утверждаем, что проводные реле являются самыми простыми и быстрыми реле по конструкции, и, как следствие, они должны бросать вызов подходам контрмер, которые парируют только самые большие задержки.

Рис. 2.

Возможное использование проводного реле

2.2.2. Реле на базе беспроводной супергетеродинной системы