Что произойдет 30 сентября 2021 года с истечением срока действия сертификата DST Root CA X3. Как это повлияет на работу сертификатов Let’s Encrypt. Какие системы будут затронуты. Что нужно сделать администраторам и пользователям для решения возможных проблем.

Ключевые факты о ситуации с сертификатом DST Root CA X3

30 сентября 2021 года истекает срок действия корневого сертификата IdenTrust DST Root CA X3. Это событие важно по следующим причинам:

- После этой даты устаревшие системы перестанут доверять сертификатам Let’s Encrypt

- Let’s Encrypt предоставляет бесплатные SSL-сертификаты для примерно 250 миллионов доменов

- Под «устаревшими системами» подразумеваются даже системы 5-6-летней давности

- Окончание срока действия DST Root CA X3 может вызвать проблемы у многих пользователей и сайтов

Почему окончание срока действия DST Root CA X3 влияет на сертификаты Let’s Encrypt

Связь между DST Root CA X3 и сертификатами Let’s Encrypt обусловлена следующими факторами:

- Системы проверяют валидность сертификатов через хранилище доверенных корневых сертификатов

- Let’s Encrypt использовал цепочку доверия, ведущую к DST Root CA X3, которому доверяло большинство систем

- Это позволило сертификатам Let’s Encrypt быстро получить широкое признание

- Теперь срок действия DST Root CA X3 подходит к концу, что повлияет на доверие к сертификатам Let’s Encrypt

Системы, которые будут затронуты проблемой

После 30 сентября 2021 года проблемы с доверием к сертификатам Let’s Encrypt возникнут у следующих систем:

- Системы, не доверяющие корневому сертификату ISRG Root X1

- Системы с OpenSSL версии ниже 1.1.0

- Старые устройства Apple (iOS ниже 10 версии)

- Устаревшие устройства интернета вещей

- Старые модели телевизоров и другой бытовой техники

Решения для пользователей и администраторов

Для решения возможных проблем рекомендуется выполнить следующие действия:

Для пользователей Linux:

- Проверить поведение системы с помощью утилиты faketime

- Убедиться в наличии доверия к ISRG Root X1

- Проверить версию OpenSSL

- При необходимости удалить из доверенных сертификат DST Root CA X3

- Для очень старых версий OpenSSL возможно локальное продление срока действия DST Root CA X3

Для пользователей Windows:

- Добавить сертификат ISRG Root X1 вручную, если не включены автоматические обновления

- Проверить наличие сертификата в хранилище доверенных корневых центров сертификации

Для администраторов серверов:

- Учитывать, что после 30 сентября подключаться смогут только клиенты, доверяющие ISRG Root X1

- Рассмотреть возможность использования альтернативной цепочки доверия без DST Root CA X3

- Проверить настройки ACME-клиента для выбора нужной цепочки сертификатов

Важность своевременной подготовки к изменениям

Окончание срока действия DST Root CA X3 может вызвать серьезные проблемы для многих пользователей и сервисов. Чтобы избежать неприятностей, важно:

- Заранее проверить все системы и устройства на совместимость

- Обновить программное обеспечение там, где это возможно

- Внести необходимые изменения в конфигурацию серверов и клиентских устройств

- Информировать пользователей о возможных проблемах и способах их решения

- Быть готовым к оперативному реагированию на возникающие сложности после 30 сентября

Дополнительные рекомендации по подготовке к изменениям

Помимо основных шагов, описанных выше, рекомендуется также обратить внимание на следующие моменты:

- Проверить все используемые контейнеры, так как у них могут быть свои хранилища корневых сертификатов

- Составить список всех сервисов и устройств, использующих сертификаты Let’s Encrypt

- Провести тестирование на небольшой группе систем перед внесением изменений в производственную среду

- Разработать план действий на случай возникновения проблем после 30 сентября

- Следить за обновлениями и рекомендациями от Let’s Encrypt и других экспертов по безопасности

Влияние изменений на безопасность и доверие в интернете

Ситуация с истечением срока действия DST Root CA X3 демонстрирует несколько важных аспектов безопасности в интернете:

- Критическую роль корневых сертификатов в обеспечении доверия между системами

- Необходимость регулярного обновления устройств и программного обеспечения

- Важность планирования и подготовки к изменениям в инфраструктуре безопасности

- Сложность поддержки безопасности для устаревших систем

- Преимущества и вызовы, связанные с широким распространением бесплатных SSL-сертификатов

Будущее Let’s Encrypt и SSL-сертификации

Ситуация с DST Root CA X3 также поднимает вопросы о будущем Let’s Encrypt и SSL-сертификации в целом:

- Как будет развиваться проект Let’s Encrypt после этих изменений?

- Какие уроки можно извлечь из текущей ситуации для улучшения процессов сертификации?

- Как обеспечить баланс между безопасностью и доступностью SSL-сертификатов?

- Какие новые технологии могут прийти на смену текущей системе PKI?

- Как улучшить поддержку безопасности для устаревших устройств и систем?

Подготовка к изменениям, связанным с окончанием срока действия DST Root CA X3, — это важный шаг для обеспечения бесперебойной работы интернет-сервисов и поддержания доверия пользователей. Своевременные действия помогут избежать проблем и обеспечить плавный переход к новой системе доверия для сертификатов Let’s Encrypt.

Сделано в России +7 495 727–19–59 |

||||||||||||||||||||||

|

Документы в формате PDF, архив (FTP) и Web-справка открываются в новом окне Размер шрифта AAA

|

У вас в броузере отключён JavaScript. Вы можете смотреть этот сайт дальше, но некоторые кнопки работать не будут. Сменные интерфейсные модули NSG. Все типы модулей и шасси, поддерживающие эти модули, сняты с производства. Рекомендуемая замена для ныне актуальных типов интерфейсов: фиксированные опции.

Номенклатура:

Подробные описания и таблицы совместимости см. в документах:

Примечание. UM–WiFi h/w v1,2,3 Встраиваемые интерфейсы Wi-Fi для шасси NSG–700 (все модели и модификации) и NSG–1800. Аппаратные модификации:

Программно поддерживаются только в NSG Linux 2.0 и выше. Рекомендуемая замена: опции Wi-Fi на современных продуктах NSG. UM–LTE/3G Встраиваемый сотовый модем LTE для шасси NSG–700 (все модели и модификации, кроме NSG–700/4AU h/w v2,3,5 порт s2) и NSG–1800. Две SIM-карты. Рекомендуемая замена: опции LTE на современных продуктах NSG. UIM–3G h/w v1, UM–3G h/w v2,3,4,6,7 Встраиваемые сотовые модемы для подключения к сетям UMTS и GSM. Совместимость с шасси NSG согласно номенклатуре (за исключением NSG–700/4AU h/w v2,3,5 порт s2 и отдельных габаритных ограничений на старых моделях). Модификации различаются внутренним интерфейсом, числом SIM-карт (1 или 2), поддержкой различных режимов внутри технологий 3G (HSPA+, HS Использование модулей GSM/GPRS, EDGE и 3G в сетевом оборудовании NSG. Рекомендуемая замена: опции LTE на современных продуктах NSG. UIM–EVDO h/w v2, UM–EVDO/A h/w v5,7 Встраиваемые сотовые модемы для подключения к сетям CDMA. Совместимость с шасси NSG согласно номенклатуре (за исключением NSG–700/4AU h/w v2,3,5 порт s2 и отдельных габаритных ограничений на старых моделях). Модификации различаются внутренним интерфейсом, поддержкой различных режимов технологии CDMA (EV-DO rev.A, EV-DO rev.0, 1X) и другими особенностями. Подробно см. документацию выше, а также: Использование модулей CDMA и EV-DO в сетевом оборудовании NSG. Утратили актуальность ввиду прекращения работы сетей стандарта CDMA в РФ. IM–ET10, IM–ET10F Дополнительные интерфейсы Ethernet 10Base–T для шасси серий NX–300 (ограниченно), NSG–800, NSG–900. Исходная модификация поддерживает только полудуплексный режим, модификация F — полу- и полнодуплексный; остальные характеристики идентичны. UM–ET100 Дополнительные интерфейсы Ethernet 100Base–T для шасси NSG–700 (все модели и модификации) и NSG–1800. UM–ETH703 Встраиваемые мосты Ethernet-over-HDLC-over-G.703.6 (2048 Кбит/с unfarmed) для шасси NSG–700 (все модели и модификации) и NSG–1800. В логической структуре системы данный модуль представляется как порт Ethernet. Позволяет интегрировать унаследованные каналы PDH операторов связи в современные сетевые решения на базе устройств с ПО NSG Linux 2.0 и выше. Совместим с интерфейсными картами ME–NG703 (ME–2M) для маршрутизатора NSG–1000e, внешними мостами NSG–50 G.703 bridge и аналогичными мостами сторонних производителей, а также со всеми интерфейсами E1/G.703.6 для устройств NSG–900 и NSG–800 под управлением NSG Linux 1.0. IM–E1, IM–E1–S, IM–2E1–SS Модули для сетей цифровой плезиохронной иерархии (PDH) с цикловой структурой E1 (ИКМ–30): Fractional E1, 2×E1 с функциональностью drop-and-insert и Channelized E1, соответственно. Модули IM–2E1(–S) занимают 2 разъёма расширения. Порты этих модулей могут использоваться как независимо друг от друга, так и в режиме drop-and-insert. При работе в режиме drop-and-insert рекомендуется установка дочернего модуля RM–Bypass2E1, обеспечивающего аппаратное прозрачное проключение канала Е1 при отключении питания. Модификации данных модулей различались совместимостью с различными моделами и модификациями шасси (только серий NX–300, NSG–800, NSG–900) и назначением контактов разъёма RJ–45 (согласно ISO/IEC 8877 либо 10173). Подробно о характеристиках и о совместимости с шасси см. вышеуказанную общую документацию, а также справочную таблицу: Модификации интерфейсов Е1. На устройствах, работающих под управлением NSG Linux 1.0, все модули и карты PDH совместимы также с аппаратным мостом NSG–50 G.703 bridge, с модулем UM–ETH703 для шасси NSG–700, NSG–1800 и с картой ME–NG703 для шасси NSG–1000e. IM–703, IM–703–2 Интерфейсный модуль E12 (G.703.6 unframed, 2048 Кбит/с без цикловой структуры) в конструктивах Тип 1 (разъем DBH–26f для внешнего кабеля расположен на материнской плате; для подключения вилки RJ–45 комплектовался переходником) и Тип 2 (разъём RJ–45 установлен на модуле), соответственно. Характеристики обоих модулей аналогичны, за исключением совместимости с различными модификациями шасси. Тот либо другой модуль совместимы со всеми разъёмами расширения всех устройств серий NPS–7e, NSG–500, NX–300, NSG–800, NSG–900, а также модификациями NSG–700/4AU h/w ver.6, 6m, 6u (только разъём s1) под управлением NSG Linux 1.0. IM–703/64 Интерфейсный модуль E0 (G.703.1, он же DS0, 64 Кбит/с). Выпускался в двух модификациях: IM–703/64CD — только сонаправленный стык; IM–703/64CND — сонаправленный стык, либо подчиненное устройство на противонаправленом стыке, выбор режима аппаратный (перемычками на модуле). IM–V24A Упрощённый интерфейсный модуль V. IM–V24 Модули последовательных интерфейсов DTE/DCE в конструктивах Тип 1 (разъем DBH–26f для внешнего кабеля расположен на материнской плате) и Тип 2 (разъём установлен на модуле), соответственно. Характеристики модулей Тип 1 и Тип 2 аналогичны, за исключением совместимости с различными модификациями шасси, а также поддержки режима TTC в отдельных модификациях IM–V24, IM–V35. Используются только с фирменными кабелями NSG в зависимости от типа интерфейса. Совместимы со всеми шасси, оснащёнными разъёмами расширения NSG соответствующего типа, за исключением: NSG–700 — частично, в зависимости от аппаратной модификации шасси, разъёма, режима (синх./асинхр.) и версии ПО; NSG–1800. UM–HDLC Интерфейсный модуль V.24/V.35 (только DCE, до 512 Кбит/с) для подключения банкоматов или другого унаследованного оборудования. Поддерживается только в устройствах серии NSG–700 под управлением NSG Linux 1.0. Оснащён внешним разъёмом DVI и используется только с фирменными кабелями NSG в зависимости от типа интерфейса. UM–2V24A Двухпортовый интерфейсный модуль 2×V.24 (RS–232) с поддержкой только асинхронного режима. Разъёмы RJ–45 Cisco-compatible. Совместим с шасси NSG–700 (все модели и модификации) и NSG–1800. IM–V34, IM–V92 Встраиваемые модемы для коммутируемых телефонных линий с поддержкой протоколов до V.34 или V.92, соответственно. Совместимы со всеми шасси, оснащёнными разъёмами NSG Тип 2, кроме: NSG–700/4AU h/w ver.2–5 разъём s2; NSG–1800. IM–SHDSL/bis, IM–2SHDSL/bis Модули SHDSL.bis для работы по 1 и 2 медным парам, соответственно. Линейный код TC–PAM16 и TC–PAM32 обеспечивает скорость до 5,7 Мбит/с по одной медной паре и дальность свыше 10 км. Совместимы с мостами NSG–50 SHDSL.BIS bridge, а также с некоторыми продуктами сторонних производителей. Может использоваться только в устройствах серий NSG–800, NSG–900 (h/w ver.2 и выше; NSG–800/4WL, NSG–900/4WL и сменные карты IC6e–4W — только разъёмы s3, s4). IM–SHDSL Интерфейсный модуль SHDSL с линейным кодом TC–PAM 16. Диапазон скорости/дальности от 2312 Кбит/с@4,6 км до 264 Кбит/с@6,7 км по одной медной паре сечением 0,4 мм2. Совместим с шасси NSG–500, NX–300 (имеются ограничения по отдельным моделям и разъёмам расширения), NSG–800, NSG–900. IM–SDSL h/w v1, 2 Модуль SDSL для физических медных линий. 1 пара, линейный код 2B1Q, скорость и дальность 2320 Кбит/с@3,2 км … 144 Кбит/с@7,2 км (при сечении провода 0,5 мм2). Программный выбор скорости и режима COE/CPE.

IM–MDSL/400, IM–MDSL/784, IM–MDSL/1168 Семейство модулей DSL на базе чипсета компании Level One. Линейный код — 2B1Q, скорость фиксированная, максимальная дальность зависит от скорости следующим образом:

Совместимы с шасси NSG–500, NX–300 (имеются ограничения по отдельным моделям и разъёмам расширения), NSG–800, NSG–900. IM–IDSL Mодуль IDSL, совместимый с большим числом IDSL-модемов сторонних производителей. Линейный код — 2B1Q, скорость 64, 80, 128 или 144 Кбит/c, максимальная дальность 8 км. Совместим с шасси NSG–500, NX–300 (имеются ограничения по отдельным моделям и разъёмам расширения), NSG–800, NSG–900, а также модификациями NSG–700/4AU h/w ver.6, 6m, 6u (только разъём s1) под управлением NSG Linux 1.0. IM–SRM, IM–SRM–2 Интерфейсные модули SRM (Short Range Modem). Основные характеристики:

Совместимы с NSM–160, NSM–160i, NSG–501, NSG–502. UM–USB Адаптер для подключения внешних USB-устройств: Flash, HDD, принтеров, комбинированных датчиков, дополнительных адаптеров RS–232/485 и Ethernet, и т.п. Выпускался в 2 модификациях, совместимых с сериями NSG–700 и NSG–1800, соответственно. Рекомендуемая замена: встроенный порт USB на современных продуктах NSG. IM–1W Порт 1–Wire для подключения внешних датчиков и контроллеров технологического управления на удалённых площадках. Совместим со всеми шасси, оснащёнными разъёмами NSG Тип 2, кроме: NSG–700/4AU h/w ver.2–5 разъём s2 и NSG–1800. Рекомендуемая замена: встроенный или опциональный порт 1–Wire на современных продуктах NSG. IM–DIO, IM–DIO–2 Контроллер дискретного ввода-вывода — 8 входных и 4 выходные цепи. Выпускался в конструктиве NSG Тип 1 (разъем DBH–26f для внешнего кабеля расположен на материнской плате) и Тип 2 (разъём расположен на модуле), соответственно. В базовом ПО NSG поддерживается фирменными SNMP MIB. Рекомендуемая замена: порт (встроенный или опциональный) и аксессуары технологического управления на базе шины 1–Wire. ДУПП–1/2 Внешний релейный блок для управления силовыми электрическими цепями (1 розетка 220В/2А) с помощью контроллеров IM–DIO, IM–DIO–2. Рекомендуемая замена: порт (встроенный или опциональный) и аксессуары технологического управления на базе шины 1–Wire. | |||||||||||||||||||||

Let’s Encrypt и конец срока действия IdenTrust DST Root CA X3 / Хабр

30 сентября 2021 14:01:15 GMT оканчивается срок действия корневого сертификата IdenTrust DST Root CA X3.

Это событие достойно вашего внимания по той причине, что после наступления этого момента ряд устаревших систем перестанут доверять сертификатам, выпущенным центром сертификации Let’s Encrypt. С учётом того, что на текущий момент Let’s Encrypt предоставляет бесплатные криптографические сертификаты примерно для 250 миллионов доменных имен, а «устаревшие системы» — это порой системы возрастом всего 5-6 лет, вряд ли окончание срока действия сертификата DST Root CA X3 пройдёт для всех гладко и незаметно. В чём причина, кого конкретно это затронет, и что можно сделать?

Немного теории и истории

Не углубляясь в детали, пару слов для неспециалистов, почему окончание срока действия сертификата DST Root CA X3 повлияет на сертификаты, выпущенные Let’s Encrypt. У каждой системы, проверяющей сертификат на валидность, есть своё хранилище доверенных корневых сертификатов. Система при проверке будет доверять сертификатам, которые подписаны с использованием закрытого ключа одного из этих корневых сертификатов. Сами корневые сертификаты как правило имеют длительные сроки действия, меняются редко и не используются при формировании сертификатов конечного субъекта (в данном случае, сертификатов для доменных имен), вместо этого инфраструктура открытых ключей, предполагает использование цепочек доверия — корневые сертификаты применяются для подписания промежуточных сертификатов, а уже с использованием них подписываются сертификаты конечного субъекта (сертификаты для доменов). При этом, для того, чтобы система доверяла конечному сертификату, она должна быть способна проследить всю цепочку от этого сертификата до одного из корневых сертификатов, которым она доверяет.

У каждой системы, проверяющей сертификат на валидность, есть своё хранилище доверенных корневых сертификатов. Система при проверке будет доверять сертификатам, которые подписаны с использованием закрытого ключа одного из этих корневых сертификатов. Сами корневые сертификаты как правило имеют длительные сроки действия, меняются редко и не используются при формировании сертификатов конечного субъекта (в данном случае, сертификатов для доменных имен), вместо этого инфраструктура открытых ключей, предполагает использование цепочек доверия — корневые сертификаты применяются для подписания промежуточных сертификатов, а уже с использованием них подписываются сертификаты конечного субъекта (сертификаты для доменов). При этом, для того, чтобы система доверяла конечному сертификату, она должна быть способна проследить всю цепочку от этого сертификата до одного из корневых сертификатов, которым она доверяет.

После появления проекта Let’s Encrypt, его корневой сертификат ISRG Root X1 (как и любой новый корневой сертификат) не мог быстро попасть в хранилища доверенных сертификатов заметного количества систем. При этом для успешного функционирования проекта выданным сертификатам с самого начала должно было доверять максимальное количество систем «из коробки» (без дополнительных действий со стороны пользователей этих систем). В связи с этим, для сертификатов Let’s Encrypt стала использоваться цепочка доверия, ведущая к корневому сертификату DST Root CA X3, который признается большинством систем:

При этом для успешного функционирования проекта выданным сертификатам с самого начала должно было доверять максимальное количество систем «из коробки» (без дополнительных действий со стороны пользователей этих систем). В связи с этим, для сертификатов Let’s Encrypt стала использоваться цепочка доверия, ведущая к корневому сертификату DST Root CA X3, который признается большинством систем:

Windows >= XP SP3

macOS (большинство версий)

iOS (большинство версий)

Android >= v2.3.6

Mozilla Firefox >= v2.0

Ubuntu >= precise / 12.04

Debian >= squeeze / 6

Java 8 >= 8u101

Java 7 >= 7u111

NSS >= v3.11.9

Amazon FireOS (Silk Browser)

Cyanogen > v10

Jolla Sailfish OS > v1.

1.2.16

1.2.16Kindle > v3.4.1

Blackberry >= 10.3.3

PS4 game console with firmware >= 5.00

К настоящему моменту корневой сертификат ISRG Root X1 существует уже более 5 лет и за это время попал в доверенные в большинстве современных систем, ему доверяют:

Windows >= XP SP3 (при условии, что производилось автоматическое обновление корневых сертификатов)

macOS >= 10.12.1

iOS >= 10

Android >= 7.1.1

Mozilla Firefox >= 50.0

Ubuntu >= xenial / 16.04 (с установленными обновлениями)

Debian >= jessie / 8 (с установленными обновлениями)

Java 8 >= 8u141

Java 7 >= 7u151

NSS >= 3.26

Для сертификатов Let’s Encrypt по умолчанию в данный момент предлагается такая цепочка доверия:

IdenTrust’s DST Root CA X3 -> ISRG Root X1 -> Let’s Encrypt R3 -> Конечный сертификат пользователя

Что произойдет 30 сентября?

Срок действия DST Root CA X3 подходит к концу 30 сентября 2021 14:01:15 GMT, что произойдет после этого?

Те системы, которые не доверяют ISRG Root X1, перестанут доверять сертификатам, выпущенным Let’s encrypt (системы будут выдавать предупреждения при посещении сайтов, использующих сертификаты Let’s Encrypt). За исключением Android >= v2.3.6, т.к. Android не учитывает срок действия своих доверенных корневых сертификатов.

За исключением Android >= v2.3.6, т.к. Android не учитывает срок действия своих доверенных корневых сертификатов.

Проблема с доверием возникнет также у систем, использующих OpenSSL версии меньше 1.1.0. Даже если у таких систем ISRG Root X1 входит в список доверенных сертификатов, особенность проверки сертификата в OpenSSL 1.0.x приведёт к тому, что наличие в цепочке истекшего DST Root CA X3, несмотря на наличие доверия к ISRG Root X1, будет приводить к отрицательному результату проверки на доверие. Аналогичная проблема у OpenSSL 1.0.x возникла 20 мая 2020 года с истекшим сертификатом AddTrust External CA Root.

Что со всем этим делать?

На стороне клиента

Linux

Для того, чтобы проверить, как поведёт себя ваша система при обращении к сайтам, использующим сертификаты Let’s Encrypt, после 30 сентября, можно воспользоваться утилитой faketime. В Debian и Ubuntu она доступна в пакете faketime.

faketime -f '@2021-10-01 00:00:00' curl https://letsencrypt. org/

org/

Если всё в порядке, curl вернёт содержимое страницы, если же нет — выдаст сообщение об ошибке:

curl: (60) server certificate verification failed.

В этом случае нужно убедиться, что:

Ваша система доверяет ISRG Root X1

Вы не пользуетесь устаревшей версией OpenSSL

Проверка доверия к ISRG Root X1

Например, Ubuntu 16.04 xenial и Debian 8 jessie доверяют ISRG Root X1, но при этом поставляются с OpenSSL 1.0.x, поэтому проблема их может коснуться.

Чтобы проверить наличие сертификата ISRG Root X1 в числе доверенных:

в Debian/Ubuntu:

awk -v cmd='openssl x509 -noout -subject' ' /BEGIN/{close(cmd)};{print | cmd}' < /etc/ssl/certs/ca-certificates.crt | grep "ISRG Root X1"

в CentOS:

awk -v cmd='openssl x509 -noout -subject' ' /BEGIN/{close(cmd)};{print | cmd}' < /etc/ssl/certs/ca-bundle.crt | grep "ISRG Root X1"

В выводе команды в обоих случаях должно присутствовать:

subject= /C=US/O=Internet Security Research Group/CN=ISRG Root X1

Если такой строчки нет, то нужно добавить ISRG Root X1 в доверенные. В Debian/Ubuntu:

В Debian/Ubuntu:

curl -k https://letsencrypt.org/certs/isrgrootx1.pem.txt | sudo tee /usr/share/ca-certificates/mozilla/ISRG_Root_X1.crt

добавить в файл /etc/ca-certificates.conf строчку:

mozilla/ISRG_Root_X1.crt

и выполнить комнаду

sudo update-ca-certificates

Проверка версии OpenSSL

Если система доверяет ISRG Root X1, нужно проверить версию OpenSSL

openssl version

В выводе должна быть версия 1.1.0 или новее.

Если используется OpenSSL 1.0.x, то достаточным решением проблемы будет удалить из доверенных сертификат DST Root CA X3 (это решение может не сработать для openssl версий <1.0.1p и <1.0.2d). Это можно сделать, не дожидаясь 30 сентября.

В Debian/Ubuntu:

В файле /etc/ca-certificates.conf нужно найти строчку:

mozilla/DST_Root_CA_X3.crt

и поставить в начало сроки символ «!»:

!mozilla/DST_Root_CA_X3.crt

Далее, необходимо выполнить команду:

sudo update-ca-certificates

В CentOS

Выполнить команды:

trust dump --filter "pkcs11:id=%c4%a7%b1%a4%7b%2c%71%fa%db%e1%4b%90%75%ff%c4%15%60%85%89%10" | openssl x509 | sudo tee /etc/pki/ca-trust/source/blacklist/DST-Root-CA-X3. pem

pem

sudo update-ca-trust

Локальное продление срока действия сертификата DST Root CA X3

Для тех случаев, когда используется совсем старый openssl (версии меньше 1.0.1p и 1.0.2d, но новее 0.9.8m), или по иной причине не срабатывает метод с изъятием из доверенных сертификата DST Root CA X3, можно воспользоваться еще одним методом, предложенным в статье Scott’а Helme. Метод основан на том, что OpenSSL, начиная с версии 0.9.8m, не проверяет сигнатуру сертификатов, хранящихся в локальном защищенном хранилище. Таким образом, можно изменить время действия сертификата в защищенном хранилище, при этом модифицированный сертификат будет по-прежнему восприниматься OpenSSL как валидный. Для того, чтобы продлить для OpenSSL на системе срок действия сертификата DST Root CA X3 еще на три года можно выполнить следующие команды:

Debian/Ubuntu:

sudo sed -i "s/xMDkzMDE0MDExNVow/0MDkzMDE4MTQwM1ow/g" /etc/ssl/certs/DST_Root_CA_X3. pem

pem

sudo update-ca-certificates

CentOS:

sudo sed -i "s/xMDkzMDE0MDExNVow/0MDkzMDE4MTQwM1ow/g" /etc/ssl/certs/ca-bundle.crt

sudo update-ca-trust

Не забудьте проверить так же все ваши контейнеры!!! У них свои хранилища корневых сертификатов и могут использоваться другие версии openssl

Windows

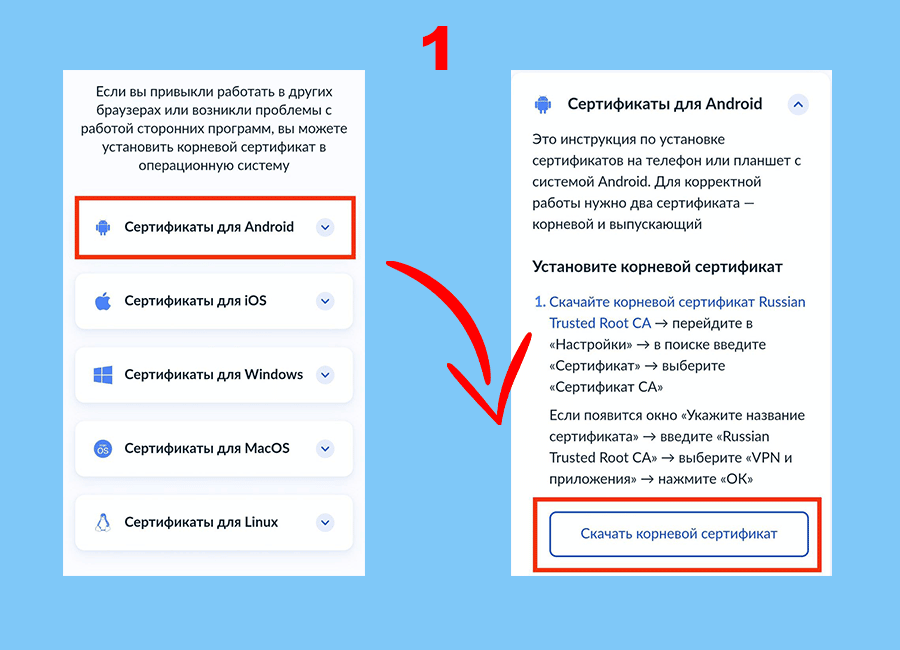

Для пользователей, у которых не подключены автоматические обновления корневых сертификатов, можно добавить сертификат ISRG Root X1 вручную. Для этого нужно скачать сертификат с сайта LetsEncrypt по ссылке https://letsencrypt.org/certs/isrgrootx1.der.

Открыть скачанный файл, в открывшемся окне выбрать «Установить сертификат…»:

В мастере импорта сертификатов выбрать «Локальный компьютер»:

Выбрать «Поместить все сертификаты в следующее хранилище», в диалоге выбора хранилища, открывающемся по кнопке «Обзор…», выбрать «Доверенные корневые центры сертификации»:

На последнем шаге мастера нажать кнопку «Готово».

После выполнения этой последовательности шагов, сертификат должен появиться в защищенном хранилище. Чтобы проверить это, нужно нажать комбинацию клавиш «Win+R», откроется диалог «Выполнить», в котором нужно ввести certmgr.msc

В открывшемся окне в подразделе «Сертификаты» раздела «Доверенные корневые центры сертификации» в списке должен появиться сертификат ISRG Root X1:

На стороне сервера

На стороне сервера от вас мало что зависит. Если вы используете сертификаты от Let’s Encrypt на своем сервере, то должны понимать, что после 30 сентября 2021 14:01:15 GMT к вашему серверу смогут без проблем подключиться только клиенты, доверяющие ISRG Root X1 (см. список выше), а также использующие Android >= v2.3.6. При этом, если клиенты используют OpenSSL, то они должны пользоваться версией OpenSSL >= 1.1.0.

При этом, у вас есть выбор — ценой отказа от поддержки старых Android (оставив поддержку Android >= 7.1.1), вы можете сохранить поддержку OpenSSL 1. 0.x без манипуляций на стороне клиента.

0.x без манипуляций на стороне клиента.

Для этого нужно использовать предлагаемую Let’s Encrypt альтернативную цепочку доверия для своих сертификатов. В этой цепочке исключен DST Root CA X3 и выглядит она так:

ISRG Root X1 -> Let’s Encrypt R3 -> Конечный сертификат пользователя

Для переключения на альтернативную цепочку нужно воспользоваться документацией вашего ACME-клиента. В частности, в certbot за возможность выбора альтернативной цепочки отвечает параметр —preferred-chain.

Итоги

30 сентября после окончания срока действия сертификата DST Root CA X3 часть пользователей старых устройств столкнутся с тем, что не смогут корректно открывать сайты, использующие сертификаты Let’s Encrypt. Я бы выделил в первую очередь пользователей старых устройств Apple, для которых нет возможности обновиться хотя бы на iOS 10. Кроме того, под раздачу могут попасть различные устройства IoT, старые телевизоры и подобные им устройства, для которых не существует обновлений с новыми корневыми сертификатами.

В то же время, для администраторов серверов с не очень современным софтом, которые могут взаимодействовать с сервисами, использующими сертификаты Let’s Encrypt, еще есть несколько дней на то, чтобы всё проверить и подготовиться к часу X.

Update: Добавил важное дополнение про необходимость проверки всех используемых контейнеров

Update2: Добавил, как добавить ISRG Root X1 в доверенные сертификаты в Debian/Ubuntu, спасибо @Kenshouten

Update3: Еще один метод решения проблемы для старых OpenSSL, процедура по добавлению сертификата ISRG Root X1 в доверенные в Windows для тех, кто еще не разобрался

Рассчитайте свой максимум на одно повторение — StrengthLog

Используйте наш калькулятор 1ПМ, чтобы оценить, какой вес вы можете поднять в одном повторении.

Просто введите количество повторений , которое вы можете сделать с заданным весом (в любых единицах) и нажмите введите , и мы рассчитаем не только ваш 1ПМ, но и ваш 1-10RM.

Представители

Масса

Расчетное максимальное число повторений

1ПМ:

100% от 1ПМ

2ПМ:

94% от 1ПМ

3ПМ:

91% от 1ПМ

4ПМ:

88% от 1ПМ

5ПМ:

86% от 1ПМ

6ПМ:

83% от 1ПМ

7ПМ:

81% от 1 ринггита

8ПМ:

79% от 1ПМ

9ПМ:

77% от 1 РМ

10 РМ:

75% от 1ПМ

1ПМ:

100% от 1ПМ

2ПМ:

94% от 1ПМ

3ПМ:

91% от 1ПМ

4ПМ:

88% от 1ПМ

5ПМ:

86% от 1ПМ

6ПМ:

83% от 1ПМ

7ПМ:

81% от 1ПМ

8ПМ:

79% от 1ПМ

9ПМ:

77% от 1 РМ

10 РМ:

75% от 1 ринггита

Результаты рассчитываются по уравнению Эпли. Это одна из самых точных формул для расчета 1ПМ в приседаниях, жиме лежа и становой тяге. 1

Это одна из самых точных формул для расчета 1ПМ в приседаниях, жиме лежа и становой тяге. 1

Уравнение Эпли выглядит следующим образом:

1ПМ = вес (1 + повторений/30)

Обратите внимание, что этот калькулятор также доступен бесплатно в нашем журнале тренировок.

Что такое 1ПМ?

1ПМ означает максимум одного повторения. Это максимальный вес, который вы можете поднять за одно повторение. Точно так же ваш 2ПМ — это максимальный вес, который вы можете поднять за два повторения, 3ПМ — это максимальный вес, который вы можете поднять за три повторения, и так далее.

Стандарты силы от пользователей StrengthLog

Насколько ваша сила в приседаниях, жиме лежа и становой тяге соотносится с другими?

Ниже рассчитаны медианы 1ПМ для этих упражнений с использованием данных 45 158 пользователей нашего приложения StrengthLog.

Мужские стандарты прочности, медиана 1RM (кг)

| <80 кг массы тела | 80–100 Вес тела | 1001,1000 6 кг. 0131 0131 | |

| Squat | 110 | 130 | 157,5 |

| Bench Press | 90 | 105 | 120 |

| Deadlift | 140 | 165 | 190 |

Стандарты женской силы, медиана 1ПМ (кг)

| Вес тела <60 кг | 60 кг Тело 60–1 | 80+ kg Body Weight | | |

| Squat | 75 | 82,5 | 95 |

| Bench Press | 45 | 50 | 60 |

| Deadlift | 90 | 100 | 113 |

Сколько повторений вы можете сделать с данным процентом от вашего 1ПМ?

Используя уравнение Эпли, мы можем оценить, сколько повторений человек обычно может сделать с заданным процентом от 1ПМ. Конечно, это только оценки, и индивидуальные различия велики.

Конечно, это только оценки, и индивидуальные различия велики.

Here are the estimated percentages of 1RM you can use for a number of repetitions between 1 and 20:

| Repetitions | Percentage of 1RM |

|---|---|

| 1 | 100% |

| 2 | 94% |

| 3 | 91% |

| 4 | 88% |

| 5 | 86% |

| 6 | 83% |

| 7 | 81% |

| 8 | 79% |

| 9 | 77% |

| 10 | 75% |

| 11 | 73% |

| 12 | 71 % |

| 13 | 70% |

| 14 | 68% |

| 15 | 67% |

| 16 | 65% |

| 17 | 64% |

| 18 | 63% |

| 19 | 61% |

| 20 | 60% | . Введите целевой максимум на одно повторение в поле ниже, и мы рассчитаем ваш разминочный вес. Примечание: этот калькулятор также доступен (бесплатно) в нашем приложении для тренировок. Когда вы отслеживаете свои тренировки в нашем приложении, мы также рассчитываем расчетный 1ПМ каждого выполненного вами подхода. Подробнее о разогреве на одноповторный максимум можно прочитать в этом руководстве: Как разогреться на 1ПМ. В чем разница между 1RM и PR?

Ваш 1ПМ может быть как выше, так и ниже вашего PR. И в отличие от вашего пиара, ваш 1ПМ не имеет ничего общего с тем, поднимали ли вы его когда-либо. Запутались? Подробнее читайте здесь: 1RM против PR: в чем разница? Хотите иметь хороший способ отслеживать свои личные рекорды в любом заданном упражнении? Проверьте это: StrengthLog бесплатно отслеживает все ваши личные записи в каждом упражнении.Как увеличить свой 1ПМУвеличить 1ПМ означает увеличить максимальную силу. Есть много разных способов добиться этого, но три основных из них заключаются в улучшении:

*** >> Нажмите здесь, чтобы вернуться к нашим калькуляторам и инструментам и исследования кондиционирования: ноябрь 1997 г. — Том 11 — Выпуск 4 — стр. 211-213.

Обзор . 2000;15(3):209-19.

doi: 10.1002/(SICI)1098-1004(200003)15:3<209::AID-HUMU1>3.0.CO;2-K.

Вт Лиссенс

1

, Л. Де Мейрлейр, С. Сенека, И. Либэрс, Г. К. Браун, Р. М. Браун, М. Ито, Э. Найто, Ю. Курода, Д. С. Керр, И. Д. Векслер, М. С. Патель, Б. Х. Робинсон, А. Сейда

Обзор W Lissens et al.

Хум Мутат.

2000. . 2000;15(3):209-19.

doi: 10.1002/(SICI)1098-1004(200003)15:3<209::AID-HUMU1>3.0.CO;2-K.

Вт Лиссенс

1

, Л. Де Мейрлейр, С. Сенека, И. Либэрс, Г. К. Браун, Р. М. Браун, М. Ито, Э. Найто, Ю. Курода, Д. С. Керр, И. Д. Векслер, М. С. Патель, Б. Х. Робинсон, А. Сейда

Дефекты комплекса пируватдегидрогеназы (ПДГ) являются важной причиной первичного лактоацидоза, частого проявления нарушения обмена веществ у детей. Клинические симптомы могут значительно различаться у пациентов с дефицитом комплекса PDH, и было выявлено почти равное количество пораженных мужчин и женщин, что предполагает аутосомно-рецессивный тип наследования заболевания. Однако подавляющее большинство дефицитов комплекса PDH возникает в результате мутаций в гене альфа-субъединицы X-сцепленного пируватдегидрогеназы (E1) (PDHA1). Основными факторами, которые способствуют клиническим вариациям при дефиците E1-альфа и его сходству с рецессивным заболеванием, являются летальность в развитии у некоторых мужчин с тяжелыми мутациями и характер X-инактивации у женщин.

Copyright 2000 Wiley-Liss, Inc.

Молекулярная характеристика 82 пациентов с дефицитом пируватдегидрогеназного комплекса. Структурные последствия новых аминокислотных замен в белке E1.

Имбар А., Бутрон А., Веквауд С., Затер М., де Лонле П., де Баулни Х.О., Барнериас С., Мине М., Марсак С., Саудубрей Дж.М., Бриве М.

Имбард А. и др.

Мол Жене Метаб. 2011 декабрь; 104 (4): 507-16. doi: 10.1016/j.ymgme.2011.08.008. Epub 2011 18 августа.

Мол Жене Метаб. 2011.

PMID: 21914562

Дефицит белка, связывающего пируватдегидрогеназу Е3 (белок X).

Браун Р.М., Хед Р.А., Моррис А. Мутации и полиморфизмы в гене пируватдегидрогеназы Е1 альфа. Dahl HH, Brown GK, Brown RM, Hansen LL, Kerr DS, Wexler ID, Patel MS, De Meirleir L, Lissens W, Chun K, et al. Даль Х.Х. и др. Хум Мутат. 1992;1(2):97-102. doi: 10.1002/humu.1380010203. Хум Мутат. 1992. PMID: 1301207 Обзор. Мутации аргинина 302 в гене субъединицы Е1альфа пируватдегидрогеназы: идентификация других пациентов и демонстрация патогенности in vitro. Отеро Л.Дж., Браун Р.М., Браун Г.К.

Отеро Л.Дж. и соавт. Новая мутация в гене субъединицы E3 дигидролипоамиддегидрогеназы (DLD), приводящая к атипичной форме дефицита альфа-кетоглутаратдегидрогеназы. Одиевр М.Х., Кретьен Д., Миних А., Робинсон Б.Х., Дюмулен Р., Масмуди С., Кадом Н., Ретиг А., Растин П., Боннефонт Д.П. Одиевр М.Х. и соавт. Хум Мутат. 2005 март; 25 (3): 323-4. дои: 10.1002/humu.9319. Хум Мутат. 2005. PMID: 15712224 Обзор. Посмотреть все похожие статьи Цитируется

|

Имеются дополнительные ограничения для отдельных моделей, разъёмов расширения и версий ПО.

Имеются дополнительные ограничения для отдельных моделей, разъёмов расширения и версий ПО. В современных продуктах NSG используются, в случае необходимости, опции, устанавливаемые по спецификации заказчика в заводских условиях при изготовлении устройства. В отличие от модулей, для опций самостоятельная замена пользователем, в общем случае, не предусмотрена.

В современных продуктах NSG используются, в случае необходимости, опции, устанавливаемые по спецификации заказчика в заводских условиях при изготовлении устройства. В отличие от модулей, для опций самостоятельная замена пользователем, в общем случае, не предусмотрена. Поддерживает все режимы пакетной передачи данных в сетях 2/3/4G от GPRS до LTE FDD. Программно поддерживается только в NSG Linux 2.0 и выше.

Поддерживает все режимы пакетной передачи данных в сетях 2/3/4G от GPRS до LTE FDD. Программно поддерживается только в NSG Linux 2.0 и выше.

Выпускались аппаратные модификации 1 (внутренний интерфейс USB1.1, фактическая скорость около 4,4 Мбит/с, рекомендуется для NSG–700) и 3 (внутренний интерфейс USB2.0, рекомендуется для NSG–1800, поддерживается только в NSG Linux 2.0 и выше).

Выпускались аппаратные модификации 1 (внутренний интерфейс USB1.1, фактическая скорость около 4,4 Мбит/с, рекомендуется для NSG–700) и 3 (внутренний интерфейс USB2.0, рекомендуется для NSG–1800, поддерживается только в NSG Linux 2.0 и выше). Линейные порты оснащены физическим интерфейсом 120 Ohm balanced с разъёмом RJ–45.

Линейные порты оснащены физическим интерфейсом 120 Ohm balanced с разъёмом RJ–45.

24 (RS–232) с поддержкой только асинхронного режима. Разъём RJ–45 Cisco-compatible. Совместим со всеми шасси, оснащёнными разъёмами NSG Тип 2, кроме: NSG–700/4AU h/w ver.2–5 разъём s2 и NSG–1800.

24 (RS–232) с поддержкой только асинхронного режима. Разъём RJ–45 Cisco-compatible. Совместим со всеми шасси, оснащёнными разъёмами NSG Тип 2, кроме: NSG–700/4AU h/w ver.2–5 разъём s2 и NSG–1800.

2-портовая модификация предусматривает объединение нескольких пар в один логический канал, либо резервирование физических соединений по схеме 1+1.

2-портовая модификация предусматривает объединение нескольких пар в один логический канал, либо резервирование физических соединений по схеме 1+1.  Выпускался в 2 модификациях; модификация h/w v2 поддерживала, наряду с традиционной инкапсуляцией HDLC, фирменную инкапсуляцию NSG Ethernet-over-SDSL (совместимо с мостом NSG–50 SDSL). Совместимость с шасси, оснащёнными разъёмами NSG Тип 2:

Выпускался в 2 модификациях; модификация h/w v2 поддерживала, наряду с традиционной инкапсуляцией HDLC, фирменную инкапсуляцию NSG Ethernet-over-SDSL (совместимо с мостом NSG–50 SDSL). Совместимость с шасси, оснащёнными разъёмами NSG Тип 2:

Наши программы силовых тренировок отлично подходят для улучшения этого состояния и одновременного наращивания мышечной массы.

Наши программы силовых тренировок отлично подходят для улучшения этого состояния и одновременного наращивания мышечной массы.

На сегодняшний день 37 различных миссенс/бред и 39различные инсерционные/делеционные мутации были идентифицированы в гене субъединицы Е1альфа у 130 пациентов (61 женщина и 69 мужчин) из 123 неродственных семей. Инсерционные/делеционные мутации встречаются преимущественно в экзонах 10 и 11, тогда как миссенс/нонсенс-мутации обнаруживаются во всех экзонах. У мужчин большинство миссенс/нонсенс-мутаций обнаруживаются в экзонах 3, 7, 8 и 11, а три повторяющиеся мутации в кодонах R72, R263 и R378 составляют половину этих пациентов с миссенс/нонсенс-мутациями (25 из 50). Значительно меньшее количество женщин обнаруживается с мутациями миссенс/нонсенс (25). Однако 36 женщин из 55 пораженных пациентов имеют инсерционные/делеционные мутации. Таким образом, общее число больных женского и мужского пола почти одинаково, хотя очевидна разница в распределении типа мутаций между обоими полами. Во многих семьях родителей больных обследовали на наличие мутации PDHA1. Мутация никогда не присутствовала в соматических клетках отца; из 63 обследованных матерей 16 были носителями (25%).

На сегодняшний день 37 различных миссенс/бред и 39различные инсерционные/делеционные мутации были идентифицированы в гене субъединицы Е1альфа у 130 пациентов (61 женщина и 69 мужчин) из 123 неродственных семей. Инсерционные/делеционные мутации встречаются преимущественно в экзонах 10 и 11, тогда как миссенс/нонсенс-мутации обнаруживаются во всех экзонах. У мужчин большинство миссенс/нонсенс-мутаций обнаруживаются в экзонах 3, 7, 8 и 11, а три повторяющиеся мутации в кодонах R72, R263 и R378 составляют половину этих пациентов с миссенс/нонсенс-мутациями (25 из 50). Значительно меньшее количество женщин обнаруживается с мутациями миссенс/нонсенс (25). Однако 36 женщин из 55 пораженных пациентов имеют инсерционные/делеционные мутации. Таким образом, общее число больных женского и мужского пола почти одинаково, хотя очевидна разница в распределении типа мутаций между обоими полами. Во многих семьях родителей больных обследовали на наличие мутации PDHA1. Мутация никогда не присутствовала в соматических клетках отца; из 63 обследованных матерей 16 были носителями (25%). В четырех семьях происхождение новой мутации было определено как дважды отцовское и дважды материнское.

В четырех семьях происхождение новой мутации было определено как дважды отцовское и дважды материнское.

А., Райман Дж.А., Уолтер Дж.Х., Уайтхаус В.П., Браун Г.К.

Браун Р.М. и соавт.

Dev Med Child Neurol. 2006 г., сен; 48 (9): 756-60. дои: 10.1017/S0012162206001617.

Dev Med Child Neurol. 2006.

PMID: 16

А., Райман Дж.А., Уолтер Дж.Х., Уайтхаус В.П., Браун Г.К.

Браун Р.М. и соавт.

Dev Med Child Neurol. 2006 г., сен; 48 (9): 756-60. дои: 10.1017/S0012162206001617.

Dev Med Child Neurol. 2006.

PMID: 16 Хум Мутат. 1998;12(2):114-21. doi: 10.1002/(SICI)1098-1004(1998)12:23.0.CO;2-#.

Хум Мутат. 1998.

PMID: 9671272

Хум Мутат. 1998;12(2):114-21. doi: 10.1002/(SICI)1098-1004(1998)12:23.0.CO;2-#.

Хум Мутат. 1998.

PMID: 9671272  , Винсент Дж., Элфисси Н., Розенгрен Форсблад К., Петтерссон М., Нэсс К., Веделл А., Вренберг А., Линдстранд А., Игберг С.

Ваз Р и др.

Биомедицины. 2022 7 декабря; 10 (12): 3171. дои: 10.3390/биомедицина10123171.

Биомедицины. 2022.

PMID: 36551928

Бесплатная статья ЧВК.

, Винсент Дж., Элфисси Н., Розенгрен Форсблад К., Петтерссон М., Нэсс К., Веделл А., Вренберг А., Линдстранд А., Игберг С.

Ваз Р и др.

Биомедицины. 2022 7 декабря; 10 (12): 3171. дои: 10.3390/биомедицина10123171.

Биомедицины. 2022.

PMID: 36551928

Бесплатная статья ЧВК.