Что такое экранирование в информационной безопасности. Для чего используется экранирование. Какие еще методы защиты существуют. Как выбрать оптимальные средства защиты информации.

Что такое экранирование в информационной безопасности

Экранирование — это один из ключевых методов защиты информации, который заключается в создании барьеров между защищаемыми ресурсами и потенциальными угрозами. Основная цель экранирования — предотвратить несанкционированный доступ к конфиденциальным данным и системам.

Экранирование может осуществляться на разных уровнях:

- На физическом уровне — путем размещения оборудования в защищенных помещениях

- На сетевом уровне — с помощью межсетевых экранов и сегментации сети

- На уровне приложений — через ограничение доступа к функциям ПО

- На уровне данных — с использованием шифрования

Для чего используется экранирование в информационной безопасности

Основные задачи, решаемые с помощью экранирования:

- Предотвращение несанкционированного доступа к защищаемым ресурсам

- Разграничение доступа пользователей к информации и системам

- Фильтрация вредоносного трафика

- Скрытие внутренней структуры сети от внешних наблюдателей

- Логирование попыток доступа для выявления подозрительной активности

Грамотно настроенное экранирование позволяет значительно повысить уровень защищенности информационных систем от внешних и внутренних угроз.

Основные виды и методы экранирования

В информационной безопасности применяются следующие ключевые виды экранирования:

1. Межсетевое экранирование

Межсетевые экраны (файерволы) устанавливаются на границе между внутренней и внешней сетью. Они фильтруют входящий и исходящий трафик на основе заданных правил безопасности.

2. Сегментация сети

Разделение корпоративной сети на изолированные сегменты позволяет ограничить распространение угроз внутри организации. Это повышает общий уровень защищенности.

3. Прокси-серверы

Выступают в качестве посредника между пользователями и внешними ресурсами. Позволяют контролировать и фильтровать исходящий трафик, скрывая структуру внутренней сети.

4. Виртуальные частные сети (VPN)

Создают защищенные туннели для передачи данных через открытые сети. Обеспечивают конфиденциальность и целостность информации при удаленном доступе.

Преимущества и недостатки экранирования

Экранирование имеет ряд важных преимуществ:

- Эффективно блокирует несанкционированный доступ

- Позволяет централизованно управлять безопасностью

- Обеспечивает прозрачность сетевых взаимодействий

- Упрощает аудит и расследование инцидентов

Однако у этого метода есть и некоторые недостатки:

- Может создавать сложности для легитимных пользователей

- Требует тщательной настройки и обслуживания

- Снижает производительность сети

- Не защищает от всех видов угроз

Другие методы защиты информации

Помимо экранирования, для обеспечения информационной безопасности применяются следующие методы:

Аутентификация и авторизация

Проверка подлинности пользователей и предоставление им прав доступа в соответствии с ролью.

Шифрование данных

Преобразование информации в нечитаемый вид для защиты от перехвата и несанкционированного просмотра.

Антивирусная защита

Обнаружение и блокировка вредоносного ПО на компьютерах и в сети организации.

Резервное копирование

Создание резервных копий данных для восстановления после сбоев и атак.

Контроль целостности

Отслеживание несанкционированных изменений в файлах и системах.

Как выбрать оптимальные средства защиты информации

При выборе средств защиты информации важно учитывать следующие факторы:

- Ценность и критичность защищаемых данных

- Существующие угрозы и уязвимости

- Требования регуляторов в сфере ИБ

- Имеющиеся финансовые и кадровые ресурсы

- Особенности IT-инфраструктуры организации

Оптимальный подход — комплексное применение различных методов защиты с учетом специфики конкретной организации. Это позволяет обеспечить многоуровневую защиту от широкого спектра угроз.

Заключение

Экранирование является одним из базовых и наиболее эффективных методов обеспечения информационной безопасности. В сочетании с другими средствами защиты оно позволяет выстроить надежную систему ИБ и минимизировать риски утечек данных, несанкционированного доступа и других инцидентов. При этом важно помнить, что информационная безопасность — это непрерывный процесс, требующий постоянного мониторинга, аудита и совершенствования применяемых мер защиты.

Основы информационной безопасности — тест 9

Упражнение 1:

Номер 1

Протоколирование и аудит могут использоваться для:

Ответ:

(1) предупреждения нарушений ИБ

(2) обнаружения нарушений

(3) восстановления режима ИБ

Номер 2

Экранирование может использоваться для:

Ответ:

(1) предупреждения нарушений ИБ

(2) обнаружения нарушений

(3) локализации последствий нарушений

Номер 3

Контроль целостности может использоваться для:

Ответ:

(1) предупреждения нарушений ИБ

(2) обнаружения нарушений

(3) локализации последствий нарушений

Упражнение 2:

Номер 1

Укажите наиболее существенные с точки зрения безопасности особенности современных российских ИС:

Ответ:

(1) доминирование платформы Wintel

(2) наличие подключения к Internet

(3) наличие разнородных сервисов

Номер 2

Укажите наиболее существенные с точки зрения безопасности особенности современных российских ИС:

Ответ:

(1) низкая пропускная способность большинства коммуникационных каналов

(2) сложность администрирования пользовательских компьютеров

(3) отсутствие достаточного набора криптографических аппаратно-программных продуктов

Упражнение 3:

Номер 1

В число основных принципов архитектурной безопасности входят:

Ответ:

(1) применение наиболее передовых технических решений

(2) применение простых, апробированных решений

(3) сочетание простых и сложных защитных средств

Номер 2

В число основных принципов архитектурной безопасности входят:

Ответ:

(1) следование признанным стандартам

(2) применение нестандартных решений, не известных злоумышленникам

(3) разнообразие защитных средств

Номер 3

В число основных принципов архитектурной безопасности входят:

Ответ:

(1) усиление самого слабого звена

(2) укрепление наиболее вероятного объекта атаки

(3) эшелонированность обороны

Упражнение 4:

Номер 1

В число универсальных сервисов безопасности входят:

(1) управление доступом

(2) управление информационными системами и их компонентами

(3) управление носителями

Номер 2

В число универсальных сервисов безопасности входят:

Ответ:

(1) шифрование

(2) средства построения виртуальных частных сетей

(3) туннелирование

Номер 3

В число универсальных сервисов безопасности входят:

Ответ:

(1) средства построения виртуальных локальных сетей

(2) экранирование

(3)

протоколирование и аудит Упражнение 5:

Номер 1

Для обеспечения информационной безопасности сетевых конфигураций следует руководствоваться следующими принципами:

Ответ:

(1) выработка и проведение в жизнь единой политики безопасности

(2) унификация аппаратно-программных платформ

(3) минимизация числа используемых приложений

Номер 2

Для обеспечения информационной безопасности сетевых конфигураций следует руководствоваться следующими принципами:

Ответ:

(1) использование собственных линий связи

(2) обеспечение конфиденциальности и целостности при сетевых взаимодействиях

(3) полный анализ сетевого трафика

Номер 3

Для обеспечения информационной безопасности сетевых конфигураций следует руководствоваться следующими принципами:

Ответ:

(1) шифрование всей информации

(2) разделение статических и динамических данных

(3) формирование составных сервисов по содержательному принципу

Главная / Безопасность / Основы информационной безопасности / Тест 9

Ответы на тесты Интуит «Основы информационной безопасности»

или напишите нам прямо сейчас

Написать в WhatsApp

Из принципа разнообразия защитных средств следует, что:

- в разных точках подключения корпоративной сети к Internet необходимо устанавливать разные межсетевые экраны

- защитные средства нужно менять как можно чаще

- (Правильный ответ) каждую точку подключения корпоративной сети к Internet необходимо защищать несколькими видами средств безопасности

Объектно-ориентированный подход помогает справляться с:

- (Правильный ответ) сложностью систем

- недостаточной реактивностью систем

- некачественным пользовательским интерфейсом

Что из перечисленного не относится к числу основных аспектов информационной безопасности:

- доступность

- целостность

- конфиденциальность

- (Правильный ответ) правдивое отражение действительности

Средний ущерб от компьютерного преступления в США составляет примерно:

- (Правильный ответ) сотни тысяч долларов

- десятки долларов

- копейки

Сложность обеспечения информационной безопасности является следствием:

- невнимания широкой общественности к данной проблематике

- (Правильный ответ) быстрого прогресса информационных технологий, ведущего к постоянному изменению информационных систем и требований к ним

- все большей зависимости общества от информационных систем

Предположим, что при разграничении доступа учитывается семантика программ.

В таком случае на текстовый редактор могут быть наложены следующие ограничения:

В таком случае на текстовый редактор могут быть наложены следующие ограничения: - запрет на чтение каких-либо файлов, кроме редактируемых и конфигурационных

- запрет на выполнение каких-либо файлов

- (Правильный ответ) запрет на изменение каких-либо файлов, кроме редактируемых и конфигурационных

Предположим, что при разграничении доступа учитывается семантика программ. В таком случае на просмотрщик файлов определенного формата могут быть наложены следующие ограничения:

- (Правильный ответ) запрет на изменение каких-либо файлов

- запрет на чтение файлов, кроме просматриваемых и конфигурационных

- запрет на изменение файлов, кроме просматриваемых и конфигурационных

Самыми опасными угрозами являются:

- (Правильный ответ) непреднамеренные ошибки штатных сотрудников

- атаки хакеров

- вирусные инфекции

Среди нижеперечисленных выделите главную причину существования многочисленных угроз информационной безопасности:

- просчеты при администрировании информационных систем

- необходимость постоянной модификации информационных систем

- (Правильный ответ) сложность современных информационных систем

Согласно рекомендациям X.

800, выделяются следующие сервисы безопасности:

800, выделяются следующие сервисы безопасности: - (Правильный ответ) аутентификация

- идентификация

- туннелирование

Согласно «Оранжевой книге», политика безопасности включает в себя следующие элементы:

- логическое управление доступом

- (Правильный ответ) произвольное управление доступом

- (Правильный ответ) принудительное управление доступом

Уровень безопасности A, согласно «Оранжевой книге», характеризуется:

- принудительным управлением доступом

- произвольным управлением доступом

- (Правильный ответ) верифицируемой безопасностью

В число целей программы безопасности верхнего уровня входят:

- определение ответственных за информационные сервисы

- (Правильный ответ) управление рисками

- определение мер наказания за нарушения политики безопасности

Первый шаг в анализе угроз — это:

- (Правильный ответ) идентификация угроз

- ликвидация угроз

- аутентификация угроз

Оценка рисков позволяет ответить на следующие вопросы:

- (Правильный ответ) какие защитные средства экономически целесообразно использовать?

- как спроектировать надежную защиту?

- какую политику безопасности предпочесть?

Управление рисками включает в себя следующие виды деятельности:

- определение ответственных за анализ рисков

- (Правильный ответ) выбор эффективных защитных средств

- (Правильный ответ) измерение рисков

В число возможных стратегий нейтрализации рисков входят:

- сокрытие риска

- (Правильный ответ) уменьшение риска

- афиширование риска

В число основных принципов архитектурной безопасности входят:

- применение наиболее передовых технических решений

- (Правильный ответ) применение простых, апробированных решений

- сочетание простых и сложных защитных средств

Контроль целостности может использоваться для:

- предупреждения нарушений ИБ

- (Правильный ответ) обнаружения нарушений

- локализации последствий нарушений

В число универсальных сервисов безопасности входят:

- (Правильный ответ) протоколирование и аудит

- (Правильный ответ) экранирование

- средства построения виртуальных локальных сетей

Ролевое управление доступом использует следующее средство объектно-ориентированного подхода:

- инкапсуляция

- (Правильный ответ) наследование

- полиморфизм

В число основных понятий ролевого управления доступом входит:

- субъект

- (Правильный ответ) объект

- метод

Цифровой сертификат содержит:

- открытый ключ удостоверяющего центра

- (Правильный ответ) имя удостоверяющего центра

- секретный ключ удостоверяющего центра

Криптография необходима для реализации следующих сервисов безопасности:

- контроль доступа

- контроль защищенности

- (Правильный ответ) контроль целостности

Пороговый метод выявления атак хорош тем, что он:

- поднимает мало ложных тревог

- способен обнаруживать неизвестные атаки

- (Правильный ответ) прост в настройке и эксплуатации

В число архитектурных принципов, направленных на обеспечение высокой доступности информационных сервисов, входят:

- минимизация привилегий

- (Правильный ответ) апробированность всех процессов и составных частей информационной системы

- (Правильный ответ) унификация процессов и составных частей

Доступность достигается за счет применения мер, направленных на повышение:

- (Правильный ответ) безотказности

- дисциплинированности

- лояльности

Выявление неадекватного поведения выполняется системами управления путем применения методов, типичных для:

- (Правильный ответ) систем активного аудита

- систем идентификации

- систем анализа защищенности

Туннелирование может использоваться на следующем уровне эталонной семиуровневой модели:

- (Правильный ответ) сетевом

- сеансовом

- уровне представления

Согласно стандарту X.

700, в число функций управления конфигурацией входят:

700, в число функций управления конфигурацией входят: - (Правильный ответ) запуск и остановка компонентов

- выбор закупаемой конфигурации

- (Правильный ответ) изменение конфигурации системы

Сервисы безопасности подразделяются на:

- (Правильный ответ) локализующие, сужающие зону воздействия нарушений

- буферизующие, сглаживающие злоумышленную активность

- глобализующие, расширяющие зону поиска нарушителя

Нужно ли включать в число ресурсов по информационной безопасности серверы с законодательной информацией по данной тематике:

- (Правильный ответ) да, поскольку обеспечение информационной безопасности — проблема комплексная

- нет, поскольку информационная безопасность — техническая дисциплина

- не имеет значения, поскольку если что-то понадобится, это легко найти

Окно опасности появляется, когда:

- устанавливается новое ПО

- (Правильный ответ) появляется возможность использовать уязвимость

- становится известно о средствах использования уязвимости

Эффективность информационного сервиса может измеряться как:

- (Правильный ответ) максимальное время обслуживания запроса

- рентабельность работы сервиса

- (Правильный ответ) количество одновременно обслуживаемых пользователей

Среднее время наработки на отказ:

- пропорционально интенсивности отказов

- не зависит от интенсивности отказов

- (Правильный ответ) обратно пропорционально интенсивности отказов

Что понимается под информационной безопасностью:

- защита душевного здоровья телезрителей

- обеспечение информационной независимости России

- (Правильный ответ) защита от нанесения неприемлемого ущерба субъектам информационных отношений

Реализация протоколирования и аудита преследует следующие главные цели:

- недопущение попыток нарушений информационной безопасности

- недопущение атак на доступность

- (Правильный ответ) обнаружение попыток нарушений информационной безопасности

Цифровой сертификат содержит:

- (Правильный ответ) имя пользователя

- (Правильный ответ) открытый ключ пользователя

- секретный ключ пользователя

Сложность обеспечения информационной безопасности является следствием:

- наличия многочисленных высококвалифицированных злоумышленников

- (Правильный ответ) комплексного характера данной проблемы, требующей для своего решения привлечения специалистов разного профиля

- развития глобальных сетей

Контейнеры в компонентных объектных средах предоставляют:

- средства для сохранения компонентов

- механизмы транспортировки компонентов

- (Правильный ответ) общий контекст взаимодействия с другими компонентами и с окружением

Уголовный кодекс РФ не предусматривает наказания за:

- неправомерный доступ к компьютерной информации

- (Правильный ответ) увлечение компьютерными играми в рабочее время

- нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

Криптография необходима для реализации следующих сервисов безопасности:

- экранирование

- (Правильный ответ) аутентификация

- идентификация

В число целей политики безопасности верхнего уровня входят:

- (Правильный ответ) формулировка административных решений по важнейшим аспектам реализации программы безопасности

- (Правильный ответ) обеспечение базы для соблюдения законов и правил

- выбор методов аутентификации пользователей

Для обеспечения информационной безопасности сетевых конфигураций следует руководствоваться следующими принципами:

- разделение статических и динамических данных

- шифрование всей информации

- (Правильный ответ) формирование составных сервисов по содержательному принципу

Экранирование на сетевом и транспортном уровнях может обеспечить:

- выборочное выполнение команд прикладного протокола

- (Правильный ответ) разграничение доступа по сетевым адресам

- (Правильный ответ) контроль объема данных, переданных по TCP-соединению

Главная цель мер, предпринимаемых на административном уровне:

- (Правильный ответ) сформировать программу безопасности и обеспечить ее выполнение

- отчитаться перед вышестоящими инстанциями

- выполнить положения действующего законодательства

Политика безопасности строится на основе:

- (Правильный ответ) анализа рисков

- общих представлений об ИС организации

- изучения политик родственных организаций

Статистический метод выявления атак хорош тем, что он:

- (Правильный ответ) способен обнаруживать неизвестные атаки

- поднимает мало ложных тревог

- прост в настройке и эксплуатации

Уровень риска является функцией:

- стоимости защитных средств

- числа уязвимостей в системе

- (Правильный ответ) вероятности реализации угрозы

Окно опасности перестает существовать, когда:

- производитель ПО выпускает заплату

- (Правильный ответ) заплата устанавливается в защищаемой ИС

- администратор безопасности узнает об угрозе

Оценка рисков позволяет ответить на следующие вопросы:

- (Правильный ответ) что делать, чтобы риски стали приемлемыми?

- (Правильный ответ) существующие риски приемлемы?

- кто виноват в том, что риски неприемлемы?

При использовании сервера аутентификации Kerberos пароли по сети:

- передаются в зашифрованном виде

- (Правильный ответ) не передаются

- передаются в открытом виде

Необходимость объектно-ориентированного подхода к информационной безопасности является следствием того, что:

- объектно-ориентированный подход популярен в академических кругах

- объектно-ориентированный подход поддержан обширным инструментарием

- (Правильный ответ) с программно-технической точки зрения, информационная безопасность — ветвь информационных технологий и должна развиваться по тем же законам

На межсетевые экраны целесообразно возложить следующие функции:

- антивирусный контроль компьютеров внутренней сети

- антивирусный контроль компьютеров внешней сети

- (Правильный ответ) антивирусный контроль «на лету»

В число классов мер процедурного уровня входят:

- управление персоналками

- (Правильный ответ) управление персоналом

- (Правильный ответ) реагирование на нарушения режима безопасности

В число граней, позволяющих структурировать средства достижения информационной безопасности, входят:

- (Правильный ответ) процедурные меры

- (Правильный ответ) программно-технические меры

- меры обеспечения конфиденциальности

или напишите нам прямо сейчас

Написать в WhatsApp

A Ключевой принцип радиационной защиты

от Kevin Jaquith Оставить комментарий

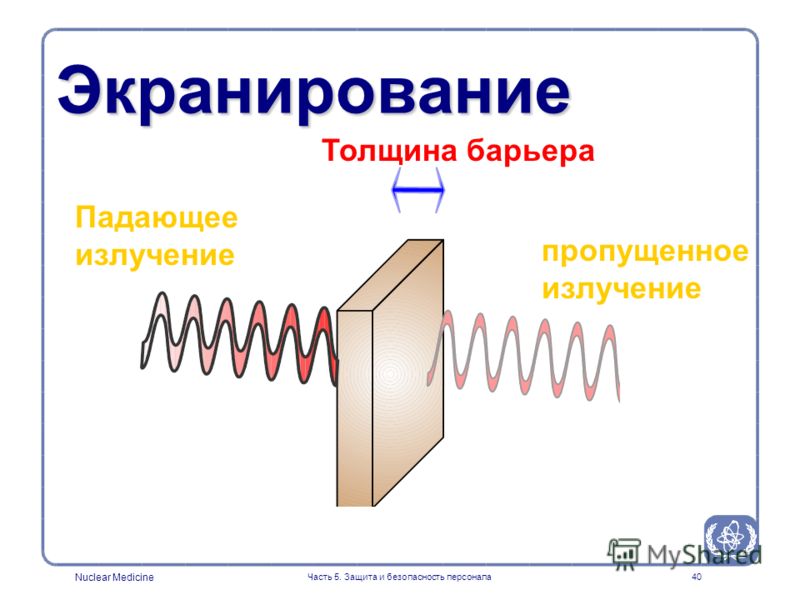

Время, расстояние и экранирование

Время, расстояние и экранирование — это три основных понятия радиационной защиты, применимые ко всем типам ионизирующего излучения. Экранирование просто означает наличие чего-то, что будет поглощать излучение между источником излучения и защищаемой областью. Защита от излучения основана на принципе затухания, который представляет собой постепенную потерю интенсивности любой энергии через среду.

Экранирование просто означает наличие чего-то, что будет поглощать излучение между источником излучения и защищаемой областью. Защита от излучения основана на принципе затухания, который представляет собой постепенную потерю интенсивности любой энергии через среду.

Свинец выступает в качестве барьера для уменьшения эффекта луча, блокируя или отбрасывая частицы через барьерный материал. Когда рентгеновские фотоны взаимодействуют с веществом, их количество уменьшается по сравнению с исходным рентгеновским лучом. Затухание является результатом взаимодействия между рентгеновским излучением и веществом, которое включает поглощение и рассеяние. Дифференциальное поглощение увеличивается с уменьшением kVp. Чем больше экранирование вокруг источника излучения, тем меньше экспозиция.

Рентгеновское и гамма-излучение

Рентгеновские и гамма-лучи представляют собой формы электромагнитного излучения, которые возникают с более высокими уровнями энергии, чем ультрафиолетовые или видимые лучи. Толстый, плотный экран, такой как свинец, необходим для защиты от энергии, испускаемой рентгеновскими лучами. Дизайн экранирования и рентгеновского кабинета является очень важным фактором для любого медицинского учреждения, которое выполняет диагностическую и интервенционную радиологию.

Толстый, плотный экран, такой как свинец, необходим для защиты от энергии, испускаемой рентгеновскими лучами. Дизайн экранирования и рентгеновского кабинета является очень важным фактором для любого медицинского учреждения, которое выполняет диагностическую и интервенционную радиологию.

Целью экранирования является защита пациентов (вне обследования), персонала рентгенологического отделения, посетителей и населения, а также людей, работающих вблизи рентгенологического учреждения. Есть три источника излучения, которые необходимо экранировать; рассеянный или вторичный (от пациента), первичный (рентгеновский пучок) и просачивающийся (из рентгеновской трубки).

Рассеянное излучение

Диагностические рентгеновские процедуры часто требуют, чтобы медицинский персонал оставался в комнате для осмотра, где он подвергается воздействию рассеянного излучения. Свинцовые фартуки обеспечивают надежную защиту от радиационного облучения, но бывают случаи, когда требуется мобильный свинцовый барьер для защиты всего тела.

Процедуры визуализации, выполняемые в удаленных местах, таких как операционные, лаборатории катетеризации сердца и кабинеты специальных процедур, создают дополнительную проблему для защиты от радиационного облучения. Свинцовые барьеры отлично подходят для процедур визуализации с использованием ионизирующего излучения, таких как рентгеноскопия, рентген, маммография и КТ.

Свинцовый экран

Использование экрана создает барьер между вами и источником излучения. Некоторыми примерами экранов являются свинцовые фартуки, свинцовые очки, щитки для щитовидной железы и переносные или мобильные свинцовые щиты . Всем, кто работает рядом со столом во время рентгеноскопических процедур, рекомендуется по возможности использовать переносные свинцовые экраны с эквивалентом свинца толщиной не менее 0,25 мм. Не забудьте подписаться ALARA Рекомендации «настолько низкий, насколько это разумно достижимо» при проведении диагностических или интервенционных радиологических процедур. Свинцовая одежда, свинцовые перчатки, щитки для щитовидной железы, свинцовые очки, свинцовые простыни, а также мобильные и стационарные свинцовые барьеры между пациентом и персоналом снижают воздействие рассеянного излучения.

Свинцовая одежда, свинцовые перчатки, щитки для щитовидной железы, свинцовые очки, свинцовые простыни, а также мобильные и стационарные свинцовые барьеры между пациентом и персоналом снижают воздействие рассеянного излучения.

Вопросы? Комментарии?

Если у вас есть какие-либо вопросы относительно выбора свинцовых барьеров или мобильных свинцовых щитов, пожалуйста, оставьте комментарий ниже или свяжитесь с нами по нашим Страница сообщества Google+ и продолжайте обсуждение!

Для получения дополнительной информации о продуктах, обсуждаемых здесь…

Наш безопасный и простой в использовании сайт электронной коммерции www.universalmedicalinc.com содержит подробную информацию и цены на продукты для больниц, медицинских и хирургических кабинетов, стоматологов, ветеринары, центры визуализации и лаборатории.

3 различных типа материалов для защиты от радиации

по Kevin Jaquith Оставить комментарий

Какие существуют типы материалов для защиты от радиации?

Радиационно-защитные материалы используются для различных радиологических применений. «Использование радиации для диагностики и лечения пациентов значительно продвинуло область медицины и спасло или продлило бесчисленное количество жизней¹». Достижения в области технологий и более сложные приложения улучшили стандартные методы лечения на благо пациента. Однако использование радиации сопряжено с риском. «Те, кто использует радиацию, должны быть надлежащим образом обучены радиационной безопасности, физике радиации, биологическим эффектам радиации и предотвращению травм, чтобы обеспечить безопасность пациентов¹». Одним из трех основных принципов снижения внешнего облучения является экранирование: «Использование поглощающего материала, такого как плексиглас, для бета-частиц и свинца для рентгеновского и гамма-излучения, является эффективным способом снижения радиационного воздействия²».

«Использование радиации для диагностики и лечения пациентов значительно продвинуло область медицины и спасло или продлило бесчисленное количество жизней¹». Достижения в области технологий и более сложные приложения улучшили стандартные методы лечения на благо пациента. Однако использование радиации сопряжено с риском. «Те, кто использует радиацию, должны быть надлежащим образом обучены радиационной безопасности, физике радиации, биологическим эффектам радиации и предотвращению травм, чтобы обеспечить безопасность пациентов¹». Одним из трех основных принципов снижения внешнего облучения является экранирование: «Использование поглощающего материала, такого как плексиглас, для бета-частиц и свинца для рентгеновского и гамма-излучения, является эффективным способом снижения радиационного воздействия²».

Материалы для защиты от излучения

Исторически материалы для защиты от излучения изготавливались из свинца (Pb). Свинцовая защита, часто используемая в различных приложениях, включая диагностическую визуализацию, лучевую терапию, ядерную и промышленную защиту. В этой статье мы сосредоточимся на трех различных типах материалов, используемых при производстве предметов одежды, ослабляющих рентгеновское излучение, таких как фартуки, жилеты и юбки.

В этой статье мы сосредоточимся на трех различных типах материалов, используемых при производстве предметов одежды, ослабляющих рентгеновское излучение, таких как фартуки, жилеты и юбки.

Материалы для защиты от излучения

Одежда для защиты от излучения обычно используется для защиты пациентов и медицинских работников от прямого и вторичного излучения во время диагностической визуализации в больницах, клиниках и стоматологических кабинетах³. Исторически сложилось так, что ослабляющие свойства свинца сделали его «элементом выбора» для радиационной защиты. Однако достижения в технологии материалов для радиационной защиты привели к созданию двух альтернативных материалов: свинцового композита и бессвинцовой радиационной защиты. Теперь у медицинских работников есть несколько вариантов выбора одежды для защиты от радиации.

Традиционное свинцовое (Pb) экранирование

Свинец — это химический элемент группы углерода с символом Pb и атомным номером 82. Свинец — это мягкий, ковкий и устойчивый к коррозии материал³. Высокая плотность свинца (11,34 грамма на см³) делает его полезным щитом от рентгеновского и гамма-излучения. Свинец в чистом виде хрупок, и его нельзя носить в качестве одежды. Чтобы превратить чистый свинец в пригодный для носки материал для защиты от радиации, его смешивают со связующими веществами и добавками для получения гибкого свинцово-винилового листа. Затем свинцовые листы наслаиваются до желаемой толщины для достижения требуемой эквивалентности свинца и встраиваются в одежду для защиты от радиации. Обычно существует три стандартных уровня защиты, эквивалентных свинцу, для традиционных предметов одежды, защищающих от радиации, включая 0,25 мм, 0,35 мм и 0,5 мм.

Свинец — это мягкий, ковкий и устойчивый к коррозии материал³. Высокая плотность свинца (11,34 грамма на см³) делает его полезным щитом от рентгеновского и гамма-излучения. Свинец в чистом виде хрупок, и его нельзя носить в качестве одежды. Чтобы превратить чистый свинец в пригодный для носки материал для защиты от радиации, его смешивают со связующими веществами и добавками для получения гибкого свинцово-винилового листа. Затем свинцовые листы наслаиваются до желаемой толщины для достижения требуемой эквивалентности свинца и встраиваются в одежду для защиты от радиации. Обычно существует три стандартных уровня защиты, эквивалентных свинцу, для традиционных предметов одежды, защищающих от радиации, включая 0,25 мм, 0,35 мм и 0,5 мм.

Свинцовый (Pb) композитный экран

Свинцовый композитный экран представляет собой смесь свинца и других более легких металлов. Эти композитные смеси на основе свинца представляют собой запатентованную смесь свинца и других тяжелых металлов, которые ослабляют излучение. Смесь свинцового композита будет варьироваться в зависимости от производителя, поскольку они разработали свои собственные запатентованные смеси, которые могут включать смесь свинца, олова, каучука, ПВХ-винила и других запатентованных поглощающих металлов. Комбинированная одежда на основе свинца для защиты от радиации легче (до 25%), чем обычный свинец, и доступна с такими же уровнями защиты, эквивалентными свинцу.

Смесь свинцового композита будет варьироваться в зависимости от производителя, поскольку они разработали свои собственные запатентованные смеси, которые могут включать смесь свинца, олова, каучука, ПВХ-винила и других запатентованных поглощающих металлов. Комбинированная одежда на основе свинца для защиты от радиации легче (до 25%), чем обычный свинец, и доступна с такими же уровнями защиты, эквивалентными свинцу.

Экранирование без содержания свинца (Pb) и без свинца (Pb)

Подобно запатентованным смесям композитных экранирующих материалов на основе свинца, экранирующие материалы без свинца и без свинца обеспечивают одинаковый уровень защиты. Защитные материалы, не содержащие свинца, изготавливаются с добавками и связующими, смешанными с ослабляющими тяжелыми металлами, которые относятся к той же категории материалов, что и свинец, которые также поглощают или блокируют излучение. Эти металлы могут включать олово (Sn), сурьму (Sb), вольфрам (W), висмут (Bi) или другие элементы. Фартуки, не содержащие свинца, и фартуки, не содержащие свинца, пригодны для вторичной переработки и безопасны для безопасной утилизации. Смеси материалов соответствуют конкретному производителю; поэтому; упомянутые выше материалы не являются репрезентативными для какого-либо конкретного производителя.

Фартуки, не содержащие свинца, и фартуки, не содержащие свинца, пригодны для вторичной переработки и безопасны для безопасной утилизации. Смеси материалов соответствуют конкретному производителю; поэтому; упомянутые выше материалы не являются репрезентативными для какого-либо конкретного производителя.

Преимущества вариантов экранирования

Все три рассмотренных варианта основных материалов имеют свои уникальные преимущества и особенности. Есть несколько факторов, которые вы должны учитывать при принятии решения, включая конкретную выполняемую процедуру, продолжительность процедуры и частоту процедуры. Чтобы определить надлежащий уровень защиты, требуемый в вашей рабочей среде, обратитесь к специалисту по радиационной безопасности или физику-радиологу. Выбор подходящей одежды для защиты от радиации начинается с определения подходящего для вас варианта материала основы.

(Часть 2) Как определить, какой материал для рентгеновского фартука подходит именно вам

В следующем посте мы обсудим, как определить, какой материал для рентгеновского фартука вам подходит.