Как осуществляется прослушка мобильных телефонов. Какие существуют законные и незаконные способы прослушивания разговоров. Как защитить себя от прослушки. Правовые аспекты прослушивания телефонов спецслужбами и частными лицами.

Основные способы прослушки мобильных телефонов

Существует несколько основных способов прослушивания мобильных телефонов:

- Официальная прослушка через систему СОРМ

- Прослушка через оператора сотовой связи

- Подключение к сигнальной сети SS7

- Установка шпионского программного обеспечения на телефон

- Использование поддельных базовых станций

- Перехват радиосигнала с помощью специального оборудования

Рассмотрим подробнее каждый из этих методов.

Официальная прослушка через СОРМ

СОРМ (Система технических средств для обеспечения функций оперативно-розыскных мероприятий) — это комплекс оборудования и программного обеспечения, установленный на сетях операторов связи для проведения оперативно-розыскных мероприятий.

Через СОРМ спецслужбы могут осуществлять легальную прослушку телефонных разговоров на основании судебного решения. Однако существуют риски незаконного использования этой системы недобросовестными сотрудниками.

Прослушка через оператора связи

Сотрудники оператора сотовой связи имеют доступ к детализации звонков абонентов и могут подключаться к линиям для прослушивания разговоров. Это незаконно, но технически возможно.

Подключение к сети SS7

SS7 — сигнальная сеть, через которую обмениваются служебной информацией операторы связи. Злоумышленники могут внедриться в эту сеть и перехватывать звонки и СМС абонентов.

Незаконные способы прослушки мобильных телефонов

Помимо легальных методов, существуют различные незаконные способы прослушивания мобильных телефонов:

Установка шпионских программ

На телефон жертвы устанавливается вредоносное ПО, которое записывает разговоры и отправляет их злоумышленнику. Такие программы могут маскироваться под обычные приложения.

Использование поддельных базовых станций

Преступники могут использовать поддельные базовые станции сотовой связи, которые перехватывают сигнал телефона и позволяют прослушивать разговоры.

Применение специального оборудования

Существует профессиональное оборудование для перехвата радиосигнала сотовых телефонов. Оно позволяет прослушивать разговоры в радиусе до нескольких сотен метров.

Как защититься от прослушки мобильного телефона

Полностью исключить возможность прослушки мобильного телефона сложно, но можно предпринять ряд мер для защиты:

- Использовать защищенные мессенджеры с шифрованием (Signal, WhatsApp)

- Регулярно проверять телефон на наличие подозрительных программ

- Не оставлять телефон без присмотра

- Использовать VPN для шифрования трафика

- Отключать геолокацию, когда она не нужна

- Не подключаться к подозрительным Wi-Fi сетям

Также рекомендуется использовать дополнительные средства защиты от прослушки для особо важных разговоров.

Правовые аспекты прослушивания телефонов

Законодательство большинства стран разрешает прослушивание телефонов спецслужбами только при наличии судебного решения. Несанкционированная прослушка является уголовным преступлением.

В России порядок проведения оперативно-розыскных мероприятий, связанных с прослушиванием телефонных переговоров, регулируется федеральными законами:

- ФЗ «Об оперативно-розыскной деятельности»

- ФЗ «О связи»

- ФЗ «О полиции»

Для получения санкции на прослушивание требуется решение суда. Исключение составляют случаи, не терпящие отлагательства, когда может быть нанесен значительный ущерб охраняемым законом интересам.

История прослушивания телефонов спецслужбами

Прослушивание телефонных разговоров активно применялось спецслужбами на протяжении всего XX века:

- В 1920-х годах в США впервые стали использовать прослушку для борьбы с организованной преступностью

- В 1967 году Верховный суд США признал прослушку без ордера нарушением Конституции

- В 1970-х КГБ СССР вел масштабную прослушку диссидентов и иностранцев

- После терактов 11 сентября 2001 года АНБ США значительно расширило программы прослушки

В 2013 году Эдвард Сноуден раскрыл информацию о глобальной системе электронной слежки спецслужб PRISM, что вызвало международный скандал.

Технические средства для прослушивания телефонов

Для прослушивания телефонных разговоров используется различное оборудование:

- Стационарные комплексы прослушки, устанавливаемые операторами связи

- Мобильные комплексы радиоразведки для перехвата сигнала

- Специализированное ПО для прослушки через интернет

- Миниатюрные «жучки» для скрытой записи разговоров

- Направленные микрофоны для дистанционного прослушивания

Современные технические средства позволяют прослушивать не только обычные звонки, но и разговоры через мессенджеры и IP-телефонию.

Как определить, что телефон прослушивается

Достоверно определить факт прослушивания телефона сложно, но есть некоторые косвенные признаки:

- Посторонние шумы и помехи при разговоре

- Быстрый разряд батареи телефона

- Самопроизвольное включение экрана или подсветки

- Нагрев телефона в режиме ожидания

- Странные SMS или уведомления

При подозрении на прослушку рекомендуется обратиться к специалистам для проверки телефона.

Ответственность за незаконное прослушивание телефонов

Незаконное прослушивание телефонных переговоров является уголовным преступлением. В России ответственность за это предусмотрена статьей 138 УК РФ «Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений».

Наказание по этой статье предусматривает:

- Штраф до 80 тысяч рублей

- Обязательные работы до 360 часов

- Исправительные работы до 1 года

- Ограничение свободы до 2 лет

При совершении преступления с использованием служебного положения наказание ужесточается вплоть до лишения свободы на срок до 4 лет.

Заключение

Прослушивание телефонных разговоров остается эффективным инструментом для спецслужб и правоохранительных органов. В то же время существуют риски незаконного использования средств прослушки. Поэтому важно соблюдать меры предосторожности и знать свои права в этой сфере.

Для защиты конфиденциальности общения рекомендуется использовать современные защищенные средства связи с шифрованием. А при подозрении на незаконную прослушку необходимо обращаться в правоохранительные органы.

советы по выявлению жучков, использованию глушителей и остальным способам защиты от подслушивающих устройств

- Основные цели прослушивания

- Распространенные способы прослушки

- Виды подслушивающих устройств

- Выбор способа защиты от прослушки

Прослушивание представляет собой один из самых распространенных методов шпионажа. Его популярность обусловлена большим выбором доступных способов, сравнительной простотой применения и эффективностью в плане материальных затрат и результатов. Особенную популярность этот метод хищения информации получил в 21 веке благодаря развитию цифровых и мобильных технологий. Параллельно с распространением различных способов прослушки становится все более актуальным вопрос о том, как обнаружить подслушивающее устройство.

Специалисты ГК ЛЕГИС подготовили для Вас подробный обзор этой глобальной проблемы. В нем Вы найдете информацию о целях применения злоумышленниками разных способов прослушивания и видах такой шпионской деятельности. Также Вы узнаете о распространенных технических средствах, которые используются для прослушки, и о способах, позволяющих выявить и обезвредить подслушивающее устройство. Отдельно отметим, что профессиональная защита от прослушивания — одна из услуг, предоставляемых сотрудниками ЧОП ЛЕГИС в Москве, Санкт-Петербурге и Краснодаре. Вы можете заказать ее прямо сейчас, используя специальную форму заказа.

Также Вы узнаете о распространенных технических средствах, которые используются для прослушки, и о способах, позволяющих выявить и обезвредить подслушивающее устройство. Отдельно отметим, что профессиональная защита от прослушивания — одна из услуг, предоставляемых сотрудниками ЧОП ЛЕГИС в Москве, Санкт-Петербурге и Краснодаре. Вы можете заказать ее прямо сейчас, используя специальную форму заказа.

ЦЕЛИ ИСПОЛЬЗОВАНИЯ ШПИОНСКОЙ АППАРАТУРЫ ДЛЯ ПРОСЛУШИВАНИЯ

Сравнительная простота и доступность использования подслушивающих устройств, наряду с высокой эффективностью их применения, способствуют тому, что злоумышленники применяют этот способ хищения информации в самых различных целях. Среди распространенных направлений, в которых применяется прослушка, можно выделить следующие:

- промышленный шпионаж, являющийся популярным способом нечестной конкурентной борьбы;

- выявление коммерческой тайны, которая может быть использована в различных целях;

- определение местоположения материальных ценностей на частных или коммерческих объектах;

-

получение личной конфиденциальной информации с целью шантажа, давления или другого использования.

Независимо от того, какую из целей преследуют нарушители, использование прослушки без согласия «жертвы» или без санкций правоохранительных органов является прямым нарушением закона. Однако решить проблему на официальном уровне достаточно сложно, так как требуются прямые доказательства. Далее Вы узнаете, какими бывают способы и средства прослушивания, а также какими способами можно обезопасить себя от такой шпионской аппаратуры и программного обеспечения.

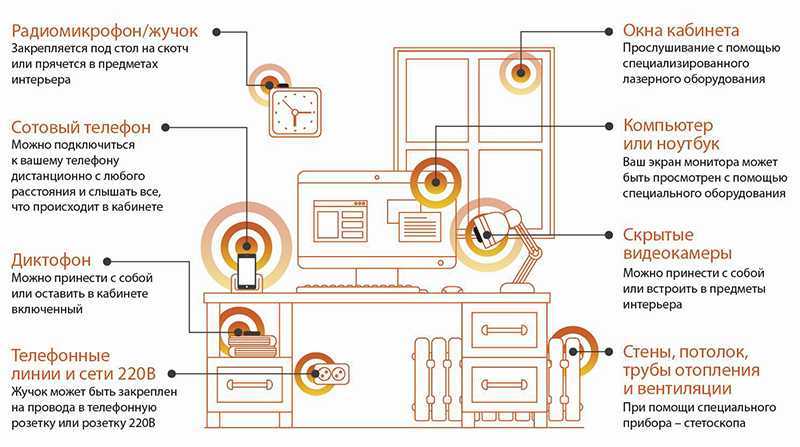

СПОСОБЫ ПРОСЛУШКИ И СОВЕТЫ ПО ПРЕДОТВРАЩЕНИЮ ОПАСНОСТИ

Для получения доступа к конфиденциальной информации путем прослушивания современные злоумышленники используют два общих способа. Речь идет о прослушке телефона и помещения. Ко второй категории также относятся салоны автомобилей и другие объекты закрытого или открытого типов с ограничением по площади. Для обоих случаев существует немало устройств и приспособлений, многие из которых доступны в свободной продаже или легко изготавливаются в домашних условиях.

Первым шагом на пути к защите своего телефона, офиса, авто, квартиры или дома от прослушки является принятие мер предосторожности. Имея дело не с профессиональными охотниками за конфиденциальной информацией, можно легко избежать проблемы, соблюдая такие правила:

- ограничение доступа в офис, дом или квартиру для незнакомых людей;

- использование подавителя сотовых телефонов во время переговоров;

- проверка подарков, полученных от партнеров, конкурентов и третьих лиц;

- внимательное пользование телефоном и другими гаджетами (нельзя оставлять без присмотра).

Если же предварительные меры не помогают, и Вы подозреваете, что кто-то получил доступ к Вашей конфиденциальной информации, следует принять более серьезные меры. Обнаружить подслушивающее устройство, обезвредить его и выявить нарушителя могут профессионально подготовленные специалисты. Вы можете узнать о том, как выполняются такие работы у консультантов компании ЛЕГИС.

ТЕХНИЧЕСКИЕ СРЕДСТВА ДЛЯ ПРОСЛУШИВАНИЯ: ВИДЫ И ОСОБЕННОСТИ

В арсенале современных охотников за конфиденциальной информацией имеется большой выбор технических средств. Их можно распределить на следующие группы по принципу действия:

- АКУСТИЧЕСКИЕ. Это самые простые и доступные мошенникам устройства, получившие благодаря своим размерам и возможностям название «жучки». Такие устройства состоят из трех элементов — элемент питания, радиопередатчик и микрофон. Исключением являются жучки, которые монтируются в розетку, где отсутствует необходимость в элементе питания. Выявление жучков осложнено их миниатюрными размерами. Причем часто такие приборы вмонтированы в предметы повседневного пользования (компьютерная мышь, ручка, зажигалка). Нередко их устанавливают в трубку стационарного телефона, где обнаружить жучки без специальных устройств просто невозможно, так как они не создают помех при разговорах.

-

ИНФРАКРАСНЫЕ И ЛАЗЕРНЫЕ. Сюда относятся дорогостоящие устройства, позволяющие вести прослушивание на расстоянии без проникновения на объект.

Их принцип действия основан на вибрации оконных стекол, которая преобразуется в звуковой сигнал. Такое оборудование используется профессионалами.

Их принцип действия основан на вибрации оконных стекол, которая преобразуется в звуковой сигнал. Такое оборудование используется профессионалами. - СТЕТОСКОПИЧЕСКИЕ. Здесь, как и в предыдущем случае, используется преобразование вибрации в речевой сигнал. Однако такие приборы используются при прослушке через стену, двери и другие непрозрачные ограничители.

- ТЕЛЕФОННЫЕ. В этой группе можно выделить уже упомянутые выше жучки, а также специальные программы для мобильных телефонов. При этом если выявление жучков осуществляется обычным визуальным методом, то для обнаружения цифровой программы-шпиона необходимо специальное оборудование.

ЛЮБИТЕЛЬСКОЕ И ПРОФЕССИОНАЛЬНОЕ ВЫЯВЛЕНИЕ ПРОСЛУШИВАНИЯ

В зависимости от способа прослушки, используемого злоумышленниками, применяются различные методы и средства технической защиты от прослушивания. Некоторые из них доступны для самостоятельного применения без привлечения профессионалов. Сюда относятся визуальные осмотры и использование металлодетекторов. Кроме того, некоторые интернет-магазины предлагают специальные приборы для поиска жучков или антижучки. Иногда выявление жучка осуществляется при помощи обычного мобильного телефона. Если во время разговора по мобильному Вы передвигаетесь по комнате или офису и замечаете резкое ухудшение сигнала или помехи, вполне вероятно, что где-то рядом находится подслушивающее устройство.

Сюда относятся визуальные осмотры и использование металлодетекторов. Кроме того, некоторые интернет-магазины предлагают специальные приборы для поиска жучков или антижучки. Иногда выявление жучка осуществляется при помощи обычного мобильного телефона. Если во время разговора по мобильному Вы передвигаетесь по комнате или офису и замечаете резкое ухудшение сигнала или помехи, вполне вероятно, что где-то рядом находится подслушивающее устройство.

Однако не стоит быть на 100% уверенными в эффективности этих любительских методов защита от прослушивания телефонных линий и помещений. Если Вы уверены, что Ваша конфиденциальная информация может вызвать интерес у профессиональных шпионов, рекомендуется обращаться за помощью к опытным специалистам. Они не только подскажут Вам как обезвредить подслушивающее устройство, но и сами проведут все необходимые поисковые работы, используя нелинейные локаторы, Рентгеновское просвечивание, рефлектометрию, радиоперехват, инфракрасное сканирование и другие профессиональные методы.

Желаете обезопасить свой объект или мобильный телефон от прослушивания? Уже обнаружили локальные подслушивающие устройства и хотите выявить нарушителя? Оставьте Вашу онлайн-заявку специалисту ЧОП ЛЕГИС, и мы поможем Вам решить такие задачи!

Незащищённая связь: 9 способов прослушать ваш телефон

25 января 2017 Жизнь Колонка

Мобильный телефон — это универсальный жучок, который человек постоянно и добровольно носит с собой. Идеальное устройство для круглосуточной слежки и прослушивания. К радости спецслужб и хакеров, большинство людей даже не подозревают, насколько легко подключиться к каналу связи и прослушать их разговоры, прочитать СМС и сообщения в мессенджерах.

JET-связь

Сим-карты JET обеспечивают безопасную и безлимитную связь по всему миру.

1. СОРМ — официальная прослушка

Самый явный способ — официальная прослушка со стороны государства.

Во многих странах мира телефонные компании обязаны обеспечить доступ к линиям прослушивания телефонных каналов для компетентных органов. Например, в России на практике это осуществляется технически через СОРМ — систему технических средств для обеспечения функций оперативно-розыскных мероприятий.

Например, в России на практике это осуществляется технически через СОРМ — систему технических средств для обеспечения функций оперативно-розыскных мероприятий.

Каждый оператор обязан установить на своей АТС интегрированный модуль СОРМ.

Если оператор связи не установил у себя на АТС оборудование для прослушки телефонов всех пользователей, его лицензия в России будет аннулирована. Аналогичные программы тотальной прослушки действуют в Казахстане, на Украине, в США, Великобритании (Interception Modernisation Programme) и других странах.

Продажность государственных чиновников и сотрудников спецслужб всем хорошо известна. Если у них есть доступ к системе в «режиме бога», то за соответствующую плату вы тоже можете получить его. Как и во всех государственных системах, в российском СОРМ — большой бардак и типично русское раздолбайство. Большинство технических специалистов на самом деле имеет весьма низкую квалификацию, что позволяет несанкционированно подключиться к системе незаметно для самих спецслужб.

Операторы связи не контролируют, когда и кого из абонентов слушают по линиям СОРМ. Оператор никак не проверяет, есть ли на прослушку конкретного пользователя санкция суда.

«Берёте некое уголовное дело о расследовании организованной преступной группы, в котором перечислены 10 номеров. Вам надо прослушать человека, который не имеет отношения к этому расследованию. Вы просто добиваете этот номер и говорите, что у вас есть оперативная информация о том, что это номер одного из лидеров преступной группы», — говорят знающие люди с сайта «Агентура.ру».

Таким образом, через СОРМ вы можете прослушать кого угодно на «законных» основаниях. Вот такая защищённая связь.

2. Прослушка через оператора

Операторы сотовой связи вообще безо всяких проблем смотрят список звонков и историю перемещений мобильного телефона, который регистрируется в различных базовых станциях по своему физическому расположению. Чтобы получить записи звонков, как у спецслужб, оператору нужно подключиться к системе СОРМ.

По новым российским законам операторы будут обязаны хранить аудиозаписи разговоров всех пользователей от полугода до трёх лет (о точном сроке сейчас договариваются). Закон вступает в силу с 2018 года.

3. Подключение к сигнальной сети SS7

Зная номер жертвы, возможно прослушать телефон, подключившись к сети оператора сотовой сети через уязвимости в протоколе сигнализации SS7 (Signaling System № 7).

Специалисты по безопасности описывают эту технику таким образом.

Атакующий внедряется в сеть сигнализации SS7, в каналах которой отправляет служебное сообщение Send Routing Info For SM (SRI4SM), указывая в качестве параметра телефонный номер атакуемого абонента А. В ответ домашняя сеть абонента А посылает атакующему некоторую техническую информацию: IMSI (международный идентификатор абонента) и адрес коммутатора MSC, который в настоящий момент обслуживает абонента.

Далее атакующий с помощью сообщения Insert Subscriber Data (ISD) внедряет в базу данных VLR обновлённый профиль абонента, изменяя в нем адрес биллинговой системы на адрес своей, псевдобиллинговой, системы. Затем, когда атакуемый абонент совершает исходящий вызов, его коммутатор обращается вместо реальной биллинговой системы к системе атакующего, которая даёт коммутатору директиву перенаправить вызов на третью сторону, опять же подконтрольную злоумышленнику. На этой третьей стороне собирается конференц-вызов из трёх абонентов, два из которых реальные (вызывающий А и вызываемый В), а третий внедрён злоумышленником несанкционированно и может слушать и записывать разговор.

Затем, когда атакуемый абонент совершает исходящий вызов, его коммутатор обращается вместо реальной биллинговой системы к системе атакующего, которая даёт коммутатору директиву перенаправить вызов на третью сторону, опять же подконтрольную злоумышленнику. На этой третьей стороне собирается конференц-вызов из трёх абонентов, два из которых реальные (вызывающий А и вызываемый В), а третий внедрён злоумышленником несанкционированно и может слушать и записывать разговор.

Схема вполне рабочая. Специалисты говорят, что при разработке сигнальной сети SS7 в ней не было заложено механизмов защиты от подобных атак. Подразумевалось, что эта система и так закрыта и защищена от подключения извне, но на практике злоумышленник может найти способ присоединиться к этой сигнальной сети.

К сети SS7 можно подключиться в любой стране мира, например в бедной африканской стране, — и вам будут доступны коммутаторы всех операторов в России, США, Европе и других странах. Такой метод позволяет прослушать любого абонента в мире, даже на другом конце земного шара. Перехват входящих СМС любого абонента тоже осуществляется элементарно, как и перевод баланса через USSD-запрос.

Перехват входящих СМС любого абонента тоже осуществляется элементарно, как и перевод баланса через USSD-запрос.

4. Подключение к кабелю

Из документов Эдварда Сноудена стало известно, что спецслужбы не только «официально» прослушивают телефоны через коммутаторы связи, но и подключаются напрямую к оптоволокну, записывая весь трафик целиком. Это позволяет прослушивать иностранных операторов, которые не дают официально установить прослушивающее оборудование на своих АТС.

Вероятно, это довольно редкая практика для международного шпионажа. Поскольку на АТС в России и так повсеместно стоит прослушивающее оборудование, нет особой необходимости в подключении к оптоволокну. Возможно, такой метод имеет смысл применять только для перехвата и записи трафика в локальных сетях на местных АТС. Например, для записи внутренних переговоров в компании, если они осуществляются в рамках локальной АТС или по VoIP.

5. Установка шпионского трояна

На бытовом уровне самый простой способ прослушать разговоры пользователя по мобильному телефону, в Skype и других программах — просто установить троян на его смартфон. Этот метод доступен каждому, здесь не требуются полномочия государственных спецслужб или решение суда.

Этот метод доступен каждому, здесь не требуются полномочия государственных спецслужб или решение суда.

За рубежом правоохранительные органы часто закупают специальные трояны, которые используют никому не известные 0day-уязвимости в Android и iOS для установки программ. Такие трояны по заказу силовых структур разрабатывают компании вроде Gamma Group (троян FinFisher).

Российским правоохранительным органам ставить трояны нет особого смысла, разве только требуется возможность активировать микрофон смартфона и вести запись, даже если пользователь не разговаривает по мобильному телефону. В других случаях с прослушкой отлично справляется СОРМ. Поэтому российские спецслужбы не слишком активно внедряют трояны. Но для неофициального использования это излюбленный хакерский инструмент.

Жёны шпионят за мужьями, бизнесмены изучают деятельность конкурентов. В России троянский софт повсеместно используется для прослушки именно частными клиентами.

Троян устанавливается на смартфон различными способами: через поддельное программное обновление, через электронное письмо с фальшивым приложением, через уязвимость в Android или в популярном программном обеспечении типа iTunes.

Новые уязвимости в программах находят буквально каждый день, а потом очень медленно закрывают. Например, троян FinFisher устанавливался через уязвимость в iTunes, которую Apple не закрывала с 2008-го по 2011-й. Через эту дыру можно было установить на компьютер жертвы любой софт от имени Apple.

Возможно, на вашем смартфоне уже установлен такой троян. Вам не казалось, что аккумулятор смартфона в последнее время разряжается чуть быстрее, чем положено?

6. Обновление приложения

Вместо установки специального шпионского трояна злоумышленник может поступить ещё грамотнее: выбрать приложение, которое вы сами добровольно установите на свой смартфон, после чего дадите ему все полномочия на доступ к телефонным звонкам, запись разговоров и передачу данных на удалённый сервер.

Например, это может быть популярная игра, которая распространяется через «левые» каталоги мобильных приложений. На первый взгляд, обычная игра, но с функцией прослушки и записи разговоров. Очень удобно. Пользователь своими руками разрешает программе выходить в интернет, куда она отправляет файлы с записанными разговорами.

Пользователь своими руками разрешает программе выходить в интернет, куда она отправляет файлы с записанными разговорами.

Как вариант, вредоносная функциональность приложения может добавиться в виде обновления.

7. Поддельная базовая станция

Поддельная базовая станция имеет более сильный сигнал, чем настоящая БС. За счёт этого она перехватывает трафик абонентов и позволяет манипулировать данными на телефоне. Известно, что фальшивые базовые станции широко используются правоохранительными органами за рубежом.

В США популярна модель фальшивой БС под названием StingRay.

1 / 0

2 / 0

И не только правоохранительные органы используют такие устройства. Например, коммерсанты в Китае часто применяют фальшивые БС для массовой рассылки спама на мобильные телефоны, которые находятся в радиусе сотен метров вокруг. Вообще в Китае производство «фальшивых сот» поставлено на поток, так что в местных магазинах не проблема найти подобный девайс, собранный буквально на коленке.

8. Взлом фемтосоты

В последнее время в некоторых компаниях используются фемтосоты — маломощные миниатюрные станции сотовой связи, которые перехватывают трафик с мобильных телефонов, находящихся в зоне действия. Такая фемтосота позволяет записывать звонки всех сотрудников компании, прежде чем перенаправлять звонки на базовую станцию сотовых операторов.

Соответственно, для прослушки абонента требуется установить свою фемтосоту или взломать оригинальную фемтосоту оператора.

9. Мобильный комплекс для дистанционной прослушки

В данном случае радиоантенна устанавливается недалеко от абонента (работает на расстоянии до 500 метров). Направленная антенна, подключённая к компьютеру, перехватывает все сигналы телефона, а по окончании работы её просто увозят.

В отличие от фальшивой фемтосоты или трояна, здесь злоумышленнику не нужно заботиться о том, чтобы проникнуть на место и установить фемтосоту, а потом убрать её (или удалить троян, не оставив следов взлома).

Возможностей современных ПК достаточно, чтобы записывать сигнал GSM на большом количестве частот, а затем взломать шифрование с помощью радужных таблиц (вот описание техники от известного специалиста в данной области Карстена Ноля).

Если вы добровольно носите с собой универсальный жучок, то автоматически собираете обширное досье на самого себя. Вопрос только в том, кому понадобится это досье. Но если понадобится, то получить его он сможет без особого труда.

Прослушивание телефонных разговоров – EPIC – Электронный информационный центр конфиденциальности

Прослушивание телефонных разговоров – это использование устройства для прослушивания телефонных звонков человека. Ручные регистры — это аналогичная технология, используемая для сбора записей о том, кому звонит человек, когда и как долго, без записи содержания звонков. Раннее использование этой технологии сформировало закон о конфиденциальности в США

. Сегодня телефонные компании осуществляют прослушивание телефонных разговоров и перьевую регистрацию без установки физических устройств наблюдения. Американские спецслужбы активно злоупотребляли прослушиванием телефонных разговоров, которые в годы после событий 11 сентября 900 г.0005-й атак.

Американские спецслужбы активно злоупотребляли прослушиванием телефонных разговоров, которые в годы после событий 11 сентября 900 г.0005-й атак.

Несмотря на то, что правоохранительным органам требуется ордер на прослушивание телефонных разговоров, проблемы с конфиденциальностью все еще существуют. Прослушка не только следит за человеком, которого прослушивают, но и за всеми, кто ему звонит. Требование правительства США к телекоммуникационным компаниям упростить прослушивание телефонных разговоров делает связь менее безопасной и увеличивает риски для конфиденциальности для всех остальных. Ограничение использования прослушивания телефонных разговоров ордерами, подкрепленными уважительной причиной, и защита сквозной зашифрованной связи жизненно важны для защиты конфиденциальности.

Прослушивание телефонных разговоров: оригинальная технология наблюдения

Прослушивание телефонных разговоров сформировало закон о конфиденциальности

Раннее прослушивание телефонных разговоров, проведенное без ордера, стало источником знакового дела о конфиденциальности Olmstead v. United States , 277 U.S. 438 (1928). Хотя большинство постановило, что прослушивание телефонных разговоров без ордера не нарушает Поправку 4 th , несогласие судьи Луиса Брандейса в этом деле изложило многие из фундаментальных принципов современной юриспруденции 4 th Amendment.

United States , 277 U.S. 438 (1928). Хотя большинство постановило, что прослушивание телефонных разговоров без ордера не нарушает Поправку 4 th , несогласие судьи Луиса Брандейса в этом деле изложило многие из фундаментальных принципов современной юриспруденции 4 th Amendment.

Несогласие судьи Брандеса было важным фактором в деле Katz v. United States , 389 U.S. 347 (1967). Суд в Katz постановил, что установка подслушивающего устройства в телефонной будке была обыском в соответствии с Поправкой 4 th , фактически отменив Olmstead и установив анализ «разумных ожиданий конфиденциальности». Несогласие Брандейса также упоминалось в деле Carpenter v. United States , 585 U.S. __ (2018), устанавливающем право на неприкосновенность частной жизни данных о местоположении, полученных с мобильных телефонов.

Закон о помощи правоохранительным органам в связи (CALEA)

Закон о помощи правоохранительным органам в связи (CALEA) был принят Конгрессом в 1994 году. Закон требовал, чтобы телефонные компании облегчили правоохранительным органам прослушивание телефонных разговоров. В 2005 году Федеральная комиссия по связи расширила CALEA, включив в нее поставщиков интернет-услуг (ISP) и услуги VoIP. EPIC выступила против CALEA и ее расширения FCC.

Закон требовал, чтобы телефонные компании облегчили правоохранительным органам прослушивание телефонных разговоров. В 2005 году Федеральная комиссия по связи расширила CALEA, включив в нее поставщиков интернет-услуг (ISP) и услуги VoIP. EPIC выступила против CALEA и ее расширения FCC.

Прослушивание телефонных разговоров широко использовалось после 9/11

В годы после терактов th 11 сентября Агентство национальной безопасности осуществляло многолетнюю программу прослушивания телефонных разговоров без ордера в нарушение Закона о поправках 4 th и надзоре за внешней разведкой в рамках « Программа слежения за террористами». После значительного общественного резонанса и неблагоприятных судебных решений программа была закрыта в 2007 году и заменена текущей программой массового наблюдения АНБ, PRISM.

Технология прослушивания телефонных разговоров мощнее, чем когда-либо

Сегодня прослушивание телефонных разговоров осуществляется в электронном виде телефонными компаниями, которые получают ордер. Цифровая версия регистратора ручек является существенным улучшением. В рамках программы PRISM АНБ и других программ разведывательного наблюдения операторы беспроводной связи и интернет-провайдеры добровольно передают огромные объемы данных о звонках и использовании Интернета без ордера. Раскрытая Эдвардом Сноуденом, PRISM позволяет АНБ перехватывать и анализировать большинство электронных сообщений по всему миру без надлежащей правовой защиты.

Цифровая версия регистратора ручек является существенным улучшением. В рамках программы PRISM АНБ и других программ разведывательного наблюдения операторы беспроводной связи и интернет-провайдеры добровольно передают огромные объемы данных о звонках и использовании Интернета без ордера. Раскрытая Эдвардом Сноуденом, PRISM позволяет АНБ перехватывать и анализировать большинство электронных сообщений по всему миру без надлежащей правовой защиты.

Работа EPIC

EPIC призывает как суды, так и Конгресс ограничить использование прослушивания телефонных разговоров и сохранить конфиденциальность по телефону. EPIC выступает против любых мер, облегчающих прослушивание телефонных разговоров, которые ставят под угрозу безопасность и конфиденциальность связи. Адвокаты EPIC регулярно расследуют случаи использования разведывательными службами прослушивания телефонных разговоров.

Федеральное правительство прослушивает ваш телефон? | Федеральный прокурор штата Мичиган по уголовным делам

Когда федеральные агенты появляются у вашей двери во время расследования, они часто знают довольно много о вас и вашем деле. Возможно, они просмотрели ваши банковские выписки или даже прочитали некоторые из ваших электронных писем. Это часто становится шоком для обвиняемых и может заставить вас задуматься, прослушивает ли правительство ваш телефон или они начнут. Прослушивание телефонных разговоров — это серьезно и часто кажется полным вторжением в частную жизнь. Если вы находитесь под следствием и подозреваете, что правительство прослушивает ваши телефонные звонки, как можно скорее обратитесь к опытному федеральному прокурору. Ваш адвокат поможет вам определить наилучший план действий и начнет выстраивать надежную защиту, чтобы помочь вам избежать осуждения по уголовному делу. Чем раньше вы свяжетесь с юридическим представителем, тем выше ваши шансы на получение наилучшего возможного результата. Позвоните в команду Grabel & Associates прямо сейчас, чтобы связаться с юристом, который будет активно защищать вас на всех этапах вашего дела. С нами можно связаться по телефону или через нашу контактную форму онлайн 24 часа в сутки, 7 дней в неделю.

Возможно, они просмотрели ваши банковские выписки или даже прочитали некоторые из ваших электронных писем. Это часто становится шоком для обвиняемых и может заставить вас задуматься, прослушивает ли правительство ваш телефон или они начнут. Прослушивание телефонных разговоров — это серьезно и часто кажется полным вторжением в частную жизнь. Если вы находитесь под следствием и подозреваете, что правительство прослушивает ваши телефонные звонки, как можно скорее обратитесь к опытному федеральному прокурору. Ваш адвокат поможет вам определить наилучший план действий и начнет выстраивать надежную защиту, чтобы помочь вам избежать осуждения по уголовному делу. Чем раньше вы свяжетесь с юридическим представителем, тем выше ваши шансы на получение наилучшего возможного результата. Позвоните в команду Grabel & Associates прямо сейчас, чтобы связаться с юристом, который будет активно защищать вас на всех этапах вашего дела. С нами можно связаться по телефону или через нашу контактную форму онлайн 24 часа в сутки, 7 дней в неделю.

Как работает прослушивание телефонных разговоров в федеральных уголовных делах?

Федеральные агенты не могут легально прослушивать ваш телефон, когда захотят. Они должны следовать строгим правилам и пройти определенный процесс, чтобы получить одобрение. Правительство может использовать прослушивание телефонных разговоров только в определенных случаях, некоторые из которых включают преступления, связанные с терроризмом, торговлей наркотиками, фальшивомонетничеством, неправомерным использованием паспортов и мошенничеством с авиационными деталями. Прокурор Министерства юстиции должен подать запрос федеральному судье, прежде чем они смогут прослушивать ваши телефоны. Запрос будет включать описание того, кто будет прослушиваться, и другие конкретные сведения о прослушивании. Прослушивание телефонных разговоров может длиться не более 30 дней и требует от прокурора подачи нового запроса федеральному судье, если они хотят продолжать прослушивать ваши телефонные звонки. Судья может заказать отчеты об информации, раскрытой в результате прослушивания телефонных разговоров, и обновления по мере продвижения расследования.

Поскольку прослушки настолько сложны, они не так распространены, как могут подумать подсудимые. Прокурор должен посвятить много часов выполнению шагов, которые делают возможным прослушивание телефонных разговоров. Ему или ей также обычно требуется одобрение Министерства юстиции для подачи запроса. Составление приказа, объясняющего, почему необходима прослушка, также занимает много времени. Все эти сдерживающие факторы делают маловероятным, что вас будут прослушивать. Однако для обеспечения соблюдения ваших законных прав полезно нанять квалифицированного адвоката. Он или она будет агрессивно бороться за вас, давая вам шанс добиться справедливости.

Представитель защиты в связи с федеральными уголовными обвинениями

В Grabel & Associates ваша свобода является нашим главным приоритетом. У нас более 15 лет опыта защиты неправомерно обвиненных в Мичигане, и мы готовы применить наши знания в вашем деле. Если вы ищете адвоката, который заботится о вашем деле и посвятит достаточно времени и внимания рассмотрению каждой детали, свяжитесь с нами. Мы относимся к каждому случаю, который попадает к нам на стол, как к своему собственному, и мы стремимся сделать все, что в наших силах, чтобы помочь вам получить наилучшие доступные результаты. Мы верим в возможность наших клиентов принимать мудрые решения, которые повлияют на всю оставшуюся жизнь. По мере продвижения мы будем объяснять вам каждый шаг, возвращая власть в ваши руки. Наши проверенные результаты демонстрируют эффективность нашего подхода, облегчая доверить нам свое будущее. Если вы находитесь под следствием за федеральное уголовное преступление, не теряйте ни минуты. Свяжитесь с нами прямо сейчас!

Мы относимся к каждому случаю, который попадает к нам на стол, как к своему собственному, и мы стремимся сделать все, что в наших силах, чтобы помочь вам получить наилучшие доступные результаты. Мы верим в возможность наших клиентов принимать мудрые решения, которые повлияют на всю оставшуюся жизнь. По мере продвижения мы будем объяснять вам каждый шаг, возвращая власть в ваши руки. Наши проверенные результаты демонстрируют эффективность нашего подхода, облегчая доверить нам свое будущее. Если вы находитесь под следствием за федеральное уголовное преступление, не теряйте ни минуты. Свяжитесь с нами прямо сейчас!

Свяжитесь с нами круглосуточно и без выходных

Мы знаем, что ваше федеральное уголовное дело зависит от времени, поэтому наша команда готова помочь вам 24/7. Когда вы наберете номер 1-800-342-7896, вас свяжут с опытным аналитиком, который предоставит вам бесплатную начальную консультацию или свяжется с нами онлайн. Мы поможем вам определить следующий шаг в вашем федеральном уголовном деле, настроив вас на успех.