Что такое компьютерная сеть. Какие бывают топологии сетей. Чем отличаются физическая и логическая топологии. Какие существуют сетевые модели. В чем особенности модели OSI и стека протоколов TCP/IP.

Что такое компьютерная сеть и зачем она нужна

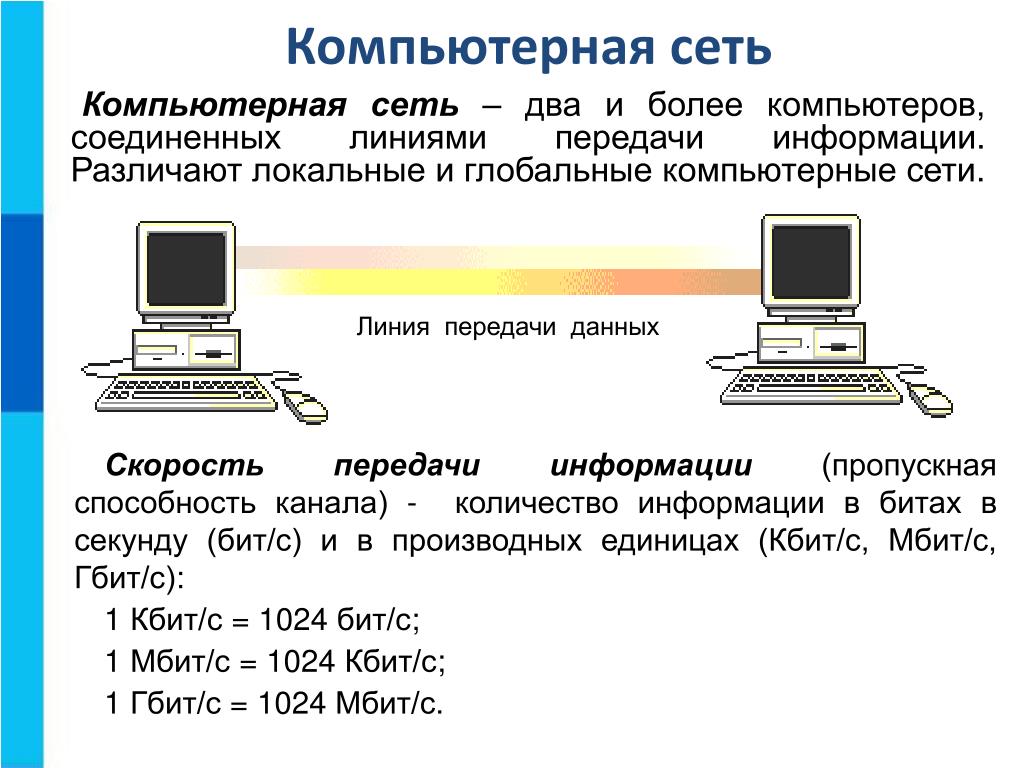

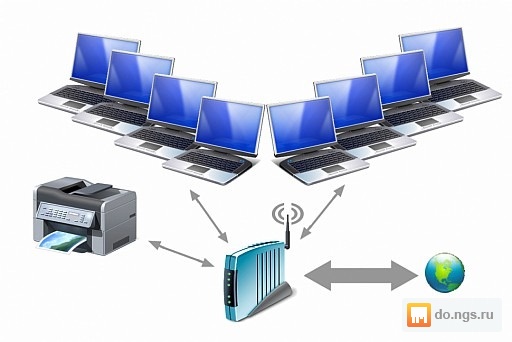

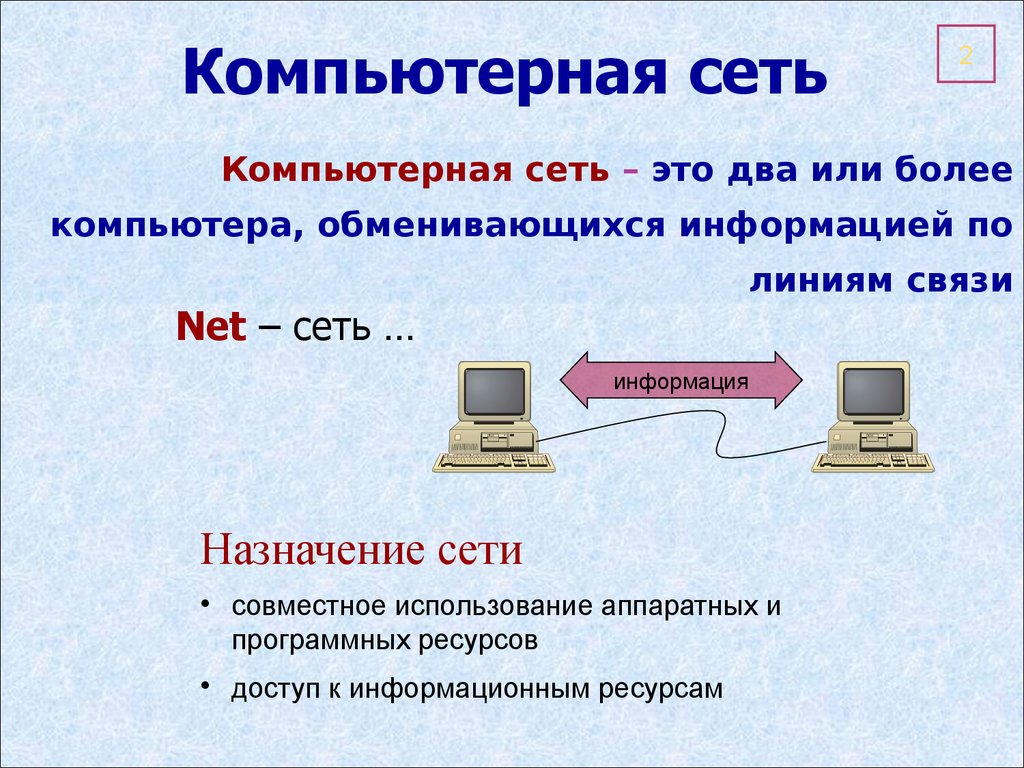

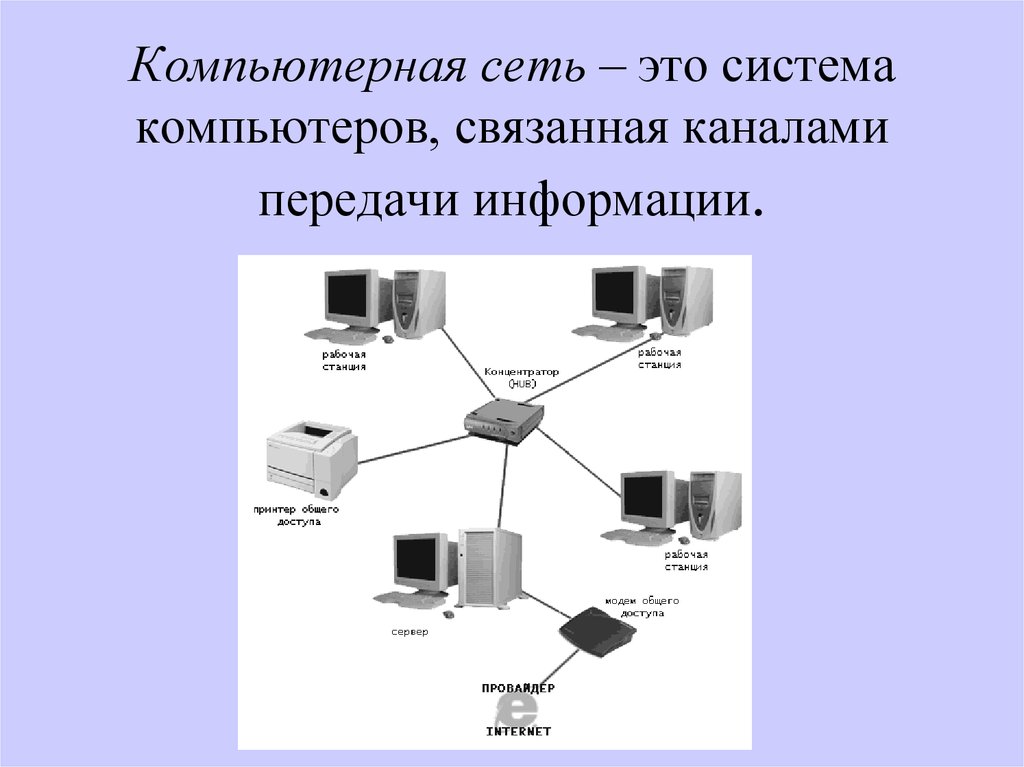

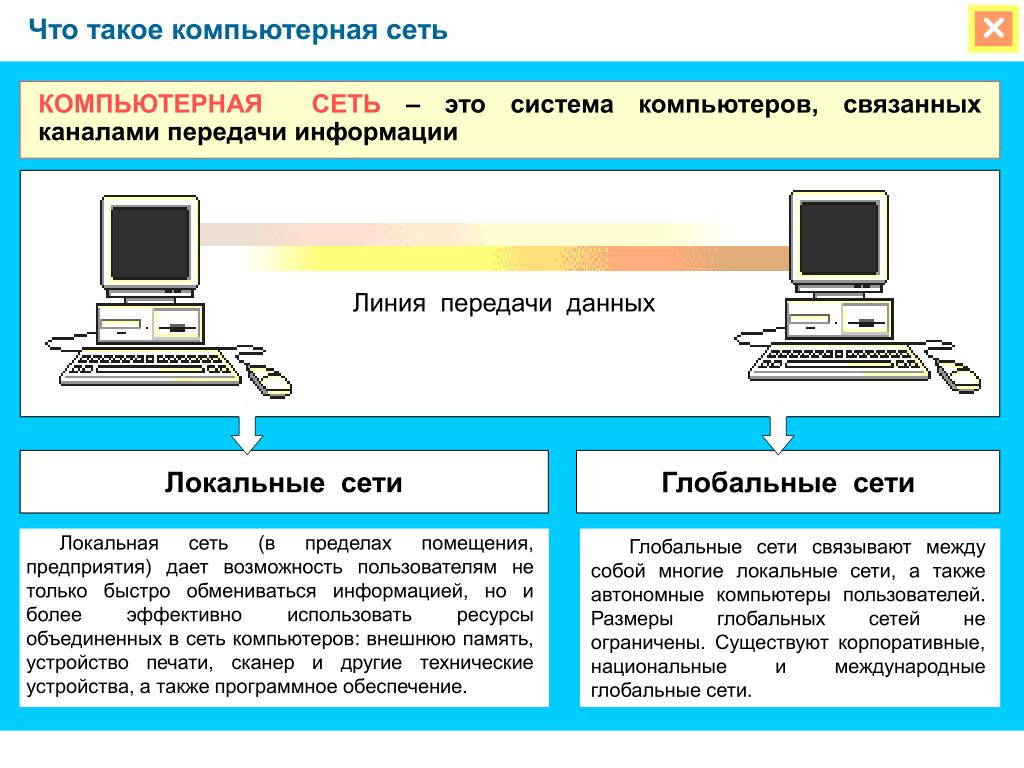

Компьютерная сеть — это совокупность компьютеров и других устройств, соединенных между собой каналами связи для обмена информацией и совместного использования ресурсов. Основные задачи, которые решают компьютерные сети:

- Обмен данными между компьютерами

- Совместное использование ресурсов (файлов, принтеров и т.д.)

- Распределенная обработка данных

- Обеспечение удаленного доступа к информации

Компьютерные сети позволяют эффективно решать эти задачи за счет объединения вычислительных мощностей отдельных компьютеров. Это дает ряд преимуществ по сравнению с изолированными компьютерами.

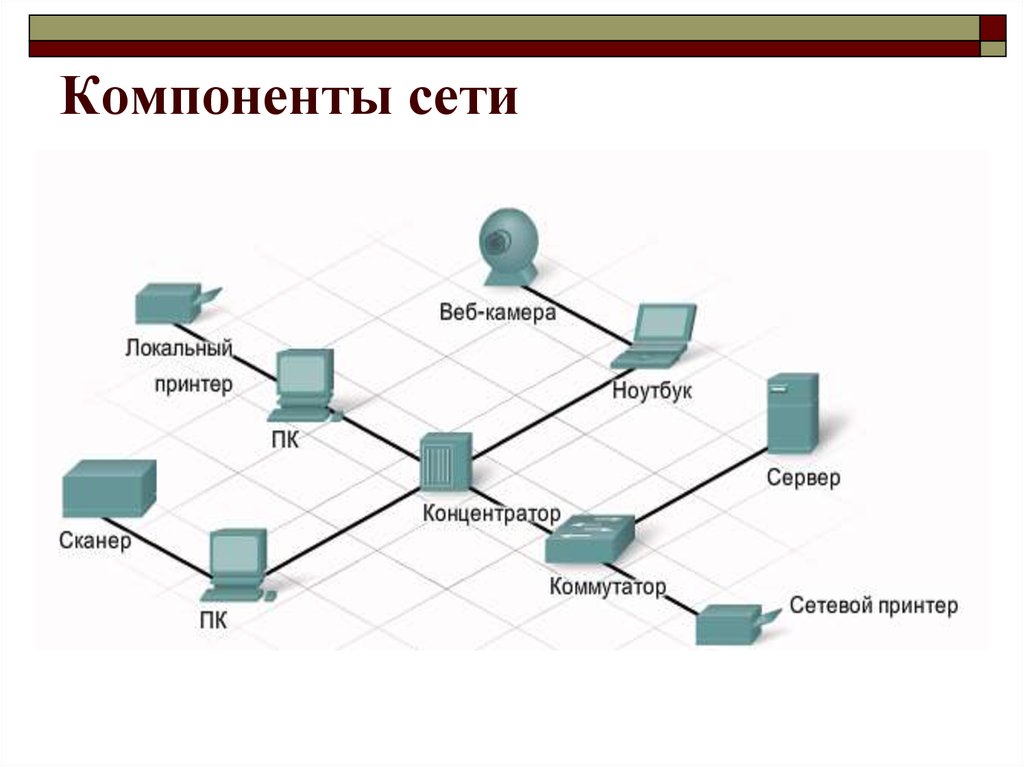

Основные компоненты компьютерной сети

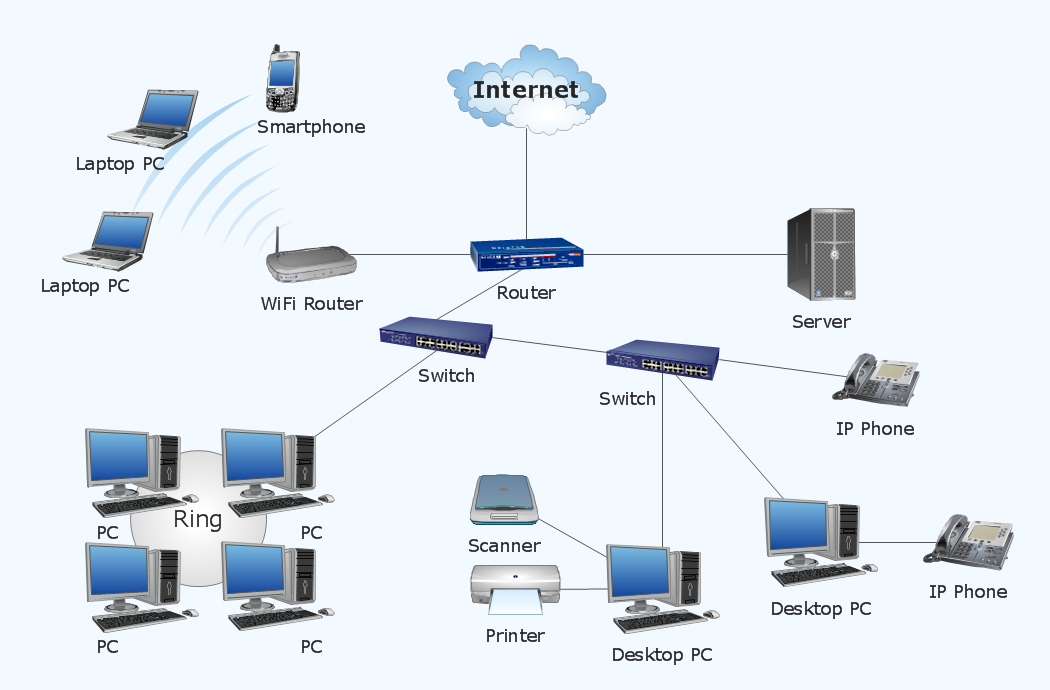

Любая компьютерная сеть состоит из следующих основных компонентов:

- Узлы сети — компьютеры, серверы, мобильные устройства и другое оборудование, подключенное к сети.

- Среда передачи данных — кабели, беспроводные каналы связи.

- Коммуникационное оборудование — свитчи, маршрутизаторы, модемы и т.д.

- Сетевое программное обеспечение — протоколы, операционные системы, драйверы.

Правильный выбор и настройка всех этих компонентов обеспечивает эффективную работу сети. Какие преимущества дает объединение компьютеров в сеть?

Преимущества использования компьютерных сетей

Объединение компьютеров в сеть дает следующие ключевые преимущества:

- Быстрый обмен информацией между пользователями

- Возможность совместного использования данных и программ

- Распределение вычислительной нагрузки между компьютерами

- Удаленный доступ к ресурсам и удаленное управление

- Возможность коллективной работы над проектами

- Экономия средств при использовании общих ресурсов

Эти преимущества обеспечили широкое распространение сетевых технологий во всех сферах. Компьютерные сети стали неотъемлемой частью современной IT-инфраструктуры.

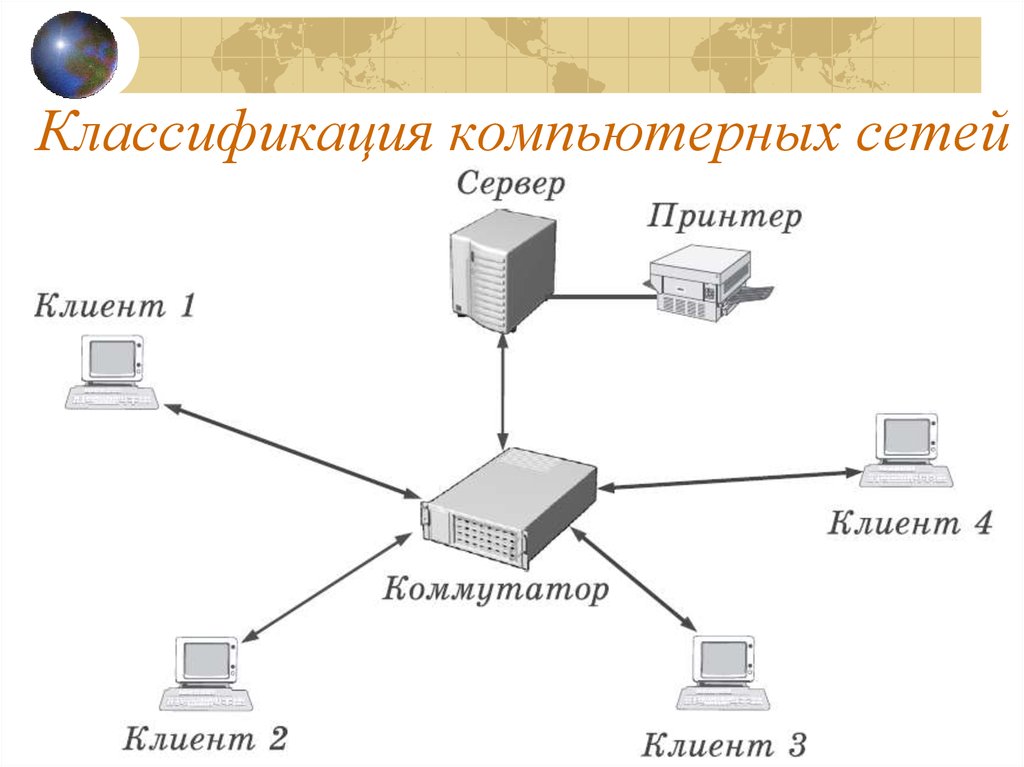

Классификация компьютерных сетей

Компьютерные сети можно классифицировать по различным признакам:

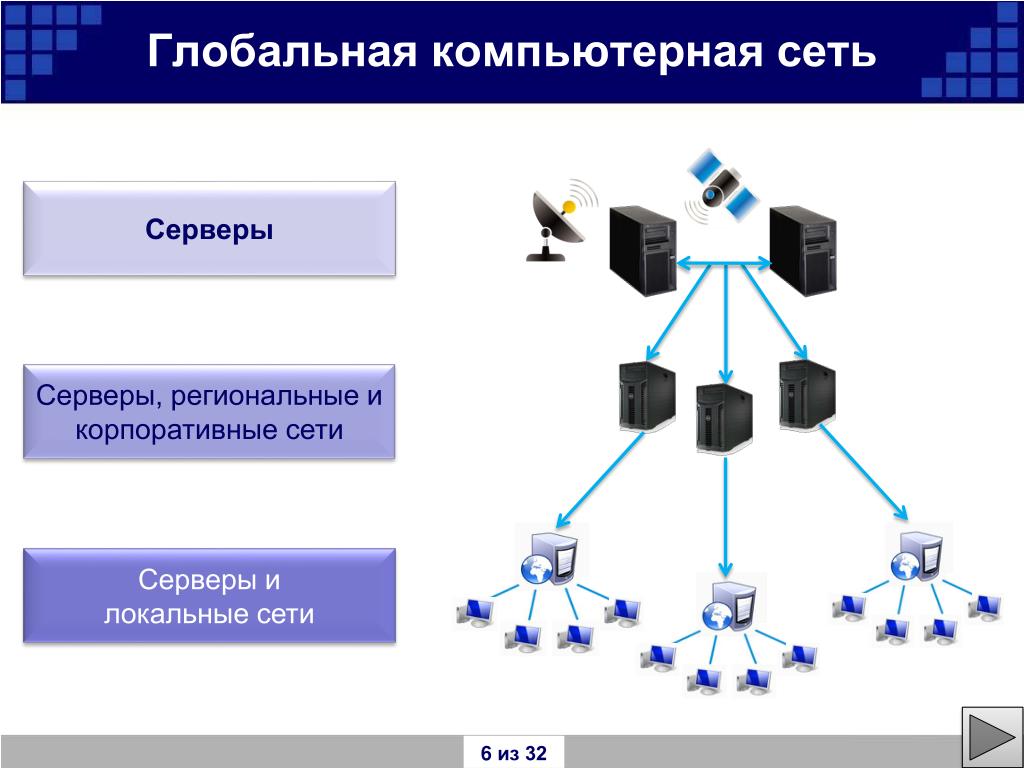

По территориальному охвату:

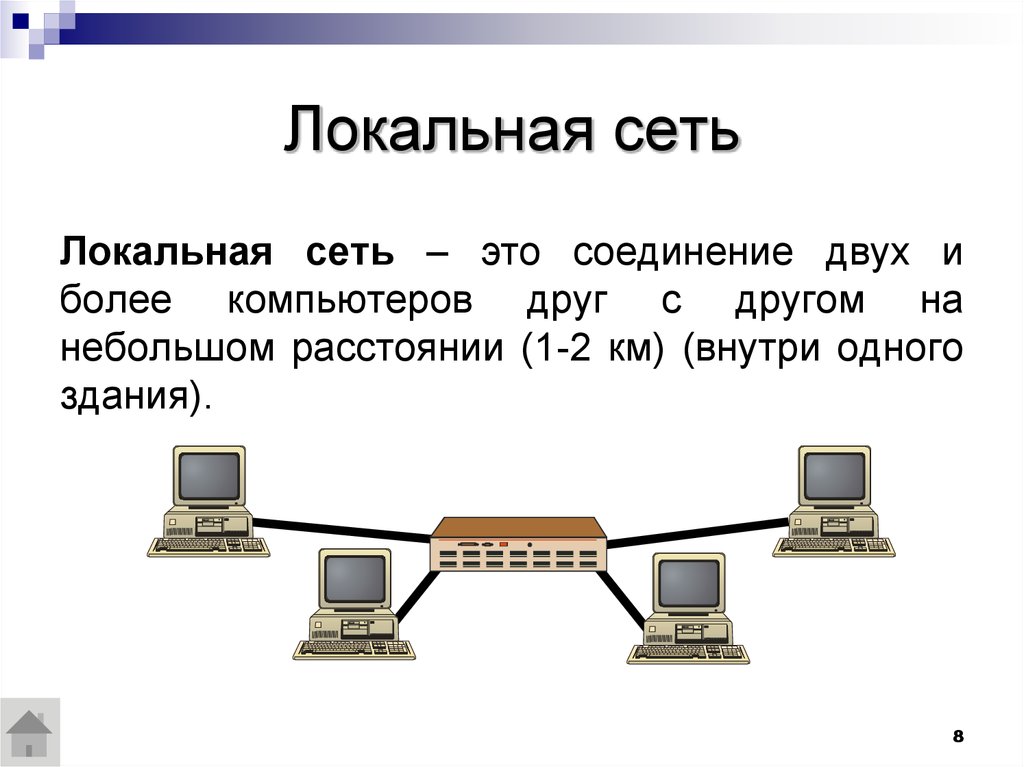

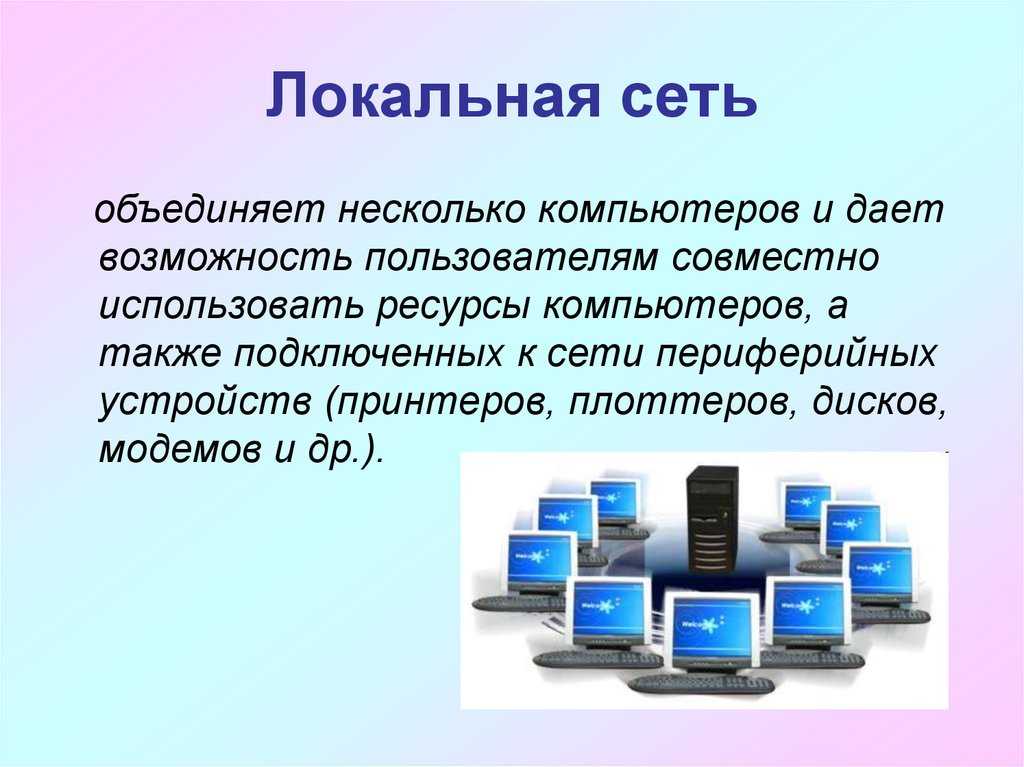

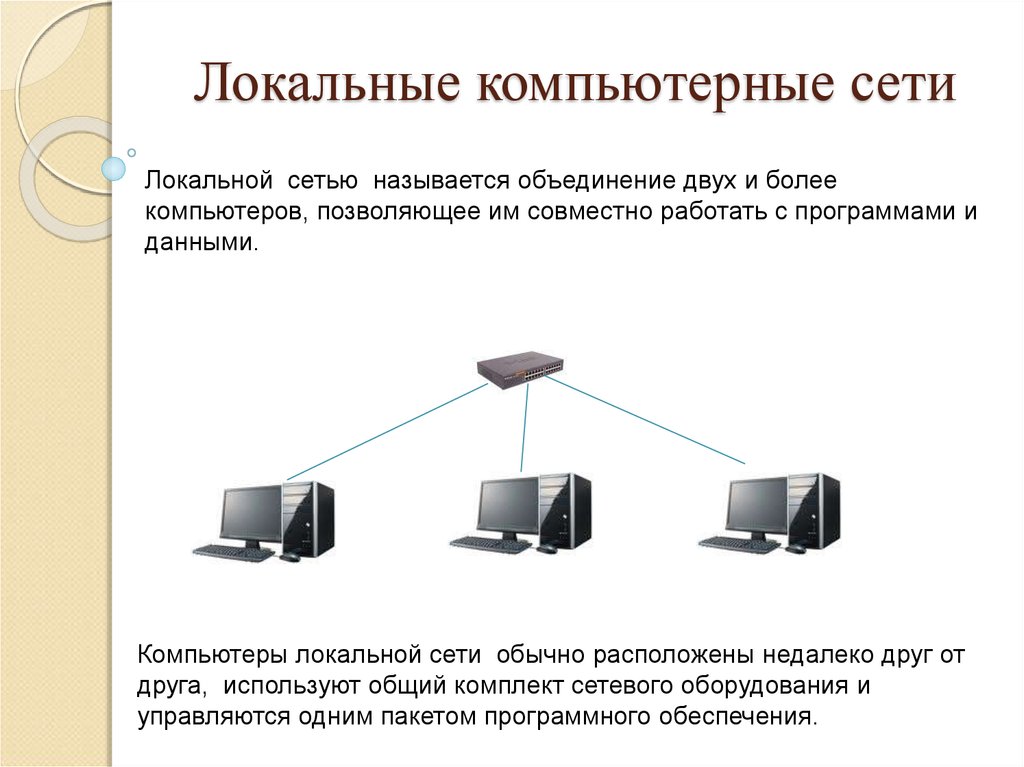

- Локальные (LAN) — в пределах здания или небольшой территории

- Глобальные (WAN) — охватывают большие территории, вплоть до целых континентов

- Городские (MAN) — в масштабах города

По среде передачи данных:

- Проводные (витая пара, оптоволокно)

- Беспроводные (Wi-Fi, Bluetooth, сотовые сети)

По скорости передачи данных:

- Низкоскоростные (до 10 Мбит/с)

- Среднескоростные (10-100 Мбит/с)

- Высокоскоростные (свыше 100 Мбит/с)

Выбор типа сети зависит от конкретных задач и условий эксплуатации. Важную роль при построении сети играет ее топология.

Топологии компьютерных сетей

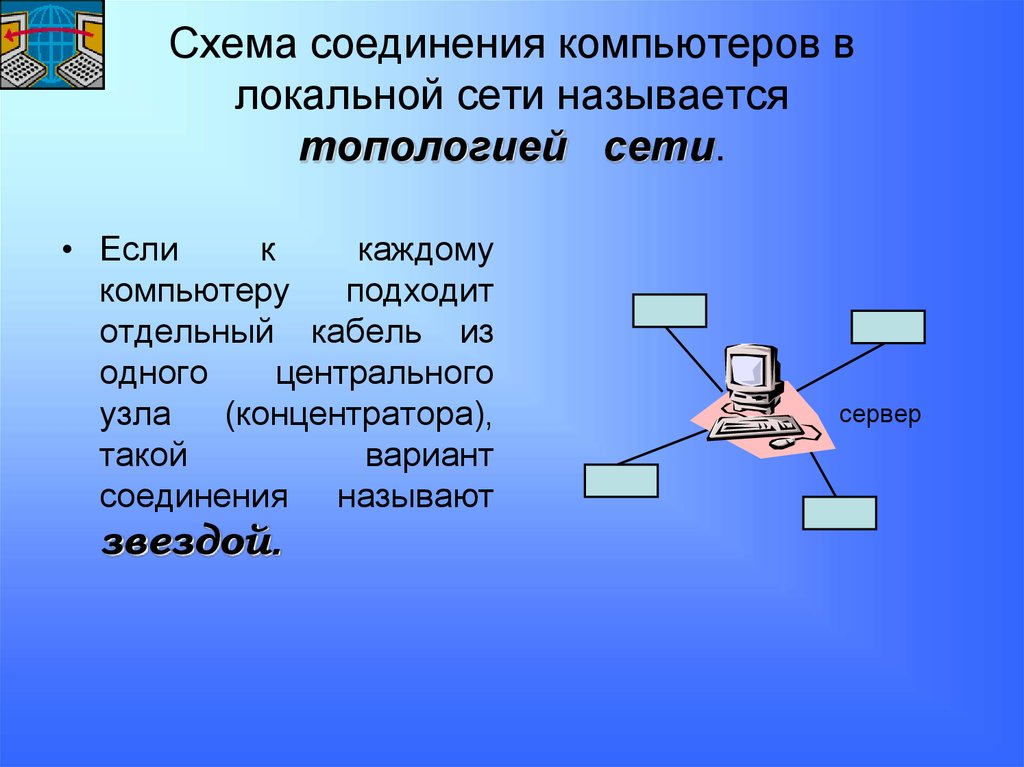

Топология сети — это способ соединения компьютеров в сеть. Различают физическую и логическую топологии:

- Физическая топология — реальное расположение и соединение устройств.

- Логическая топология — схема передачи данных между устройствами.

Основные виды топологий:

Шина (Bus)

Все компьютеры подключены к одному кабелю. Простая, но ненадежная топология.

Кольцо (Ring)

Компьютеры соединены в замкнутое кольцо. Данные передаются по кругу от одного компьютера к другому.

Звезда (Star)

Все компьютеры подключены к центральному узлу (коммутатору). Самая распространенная топология в локальных сетях.

Дерево (Tree)

Иерархическое соединение компьютеров. Используется в крупных сетях.

Полносвязная (Mesh)

Каждый компьютер напрямую связан со всеми остальными. Очень надежная, но дорогая топология.

На практике часто используются комбинированные топологии. Выбор топологии влияет на характеристики и надежность сети.

Сетевые модели и протоколы

Для стандартизации взаимодействия устройств в сети используются сетевые модели и протоколы. Основные модели:

Модель OSI

Семиуровневая модель взаимодействия открытых систем. Включает уровни:

- Физический

- Канальный

- Сетевой

- Транспортный

- Сеансовый

- Представления

- Прикладной

Модель OSI — теоретическая основа для понимания сетевого взаимодействия.

Стек протоколов TCP/IP

Практическая реализация сетевого взаимодействия. Включает 4 уровня:

- Уровень сетевого интерфейса

- Сетевой уровень (IP)

- Транспортный уровень (TCP, UDP)

- Прикладной уровень (HTTP, FTP и др.)

TCP/IP — основа современного Интернета и большинства компьютерных сетей.

Основные сетевые протоколы

Для обмена данными в сети используются различные протоколы. Основные из них:

- IP — протокол сетевого уровня для адресации и маршрутизации

- TCP — протокол транспортного уровня с установлением соединения

- UDP — протокол транспортного уровня без установления соединения

- HTTP — протокол прикладного уровня для передачи веб-страниц

- FTP — протокол прикладного уровня для передачи файлов

- SMTP — протокол прикладного уровня для отправки электронной почты

Правильный выбор и настройка протоколов обеспечивает эффективную работу сети. Какие устройства используются для построения сетей?

Основные сетевые устройства

Для построения компьютерных сетей используются следующие ключевые устройства:

Сетевая карта

Устанавливается в компьютер для подключения к сети. Обеспечивает физическое подключение и формирование сетевых пакетов.

Коммутатор (Switch)

Центральное устройство для соединения компьютеров в локальной сети. Передает данные только нужному получателю.

Маршрутизатор (Router)

Обеспечивает связь между разными сетями и выбор маршрута передачи данных.

Точка доступа (Access Point)

Устройство для организации беспроводной сети Wi-Fi.

Модем

Устройство для подключения к глобальным сетям через телефонные линии.

Правильный выбор и настройка этих устройств — ключ к построению эффективной сети. Какие перспективы у сетевых технологий?

Перспективы развития компьютерных сетей

Основные тенденции развития сетевых технологий:

- Увеличение скорости передачи данных

- Развитие беспроводных технологий

- Внедрение технологий виртуализации сетей

- Развитие облачных технологий

- Повышение безопасности сетей

- Интеграция с технологиями искусственного интеллекта

Эти тенденции определяют направления совершенствования сетевой инфраструктуры в ближайшем будущем.

Заключение

Компьютерные сети стали неотъемлемой частью современных информационных технологий. Они обеспечивают эффективный обмен данными и совместное использование ресурсов. Понимание принципов работы сетей необходимо для построения надежной IT-инфраструктуры.

Основы компьютерных сетей. Тема №1. Основные сетевые термины и сетевые модели / Хабр

Всем привет. На днях возникла идея написать статьи про основы компьютерных сетей, разобрать работу самых важных протоколов и как строятся сети простым языком. Заинтересовавшихся приглашаю под кат.

Немного оффтопа: Приблизительно месяц назад сдал экзамен CCNA (на 980/1000 баллов) и осталось много материала за год моей подготовки и обучения. Учился я сначала в академии Cisco около 7 месяцев, а оставшееся время вел конспекты по всем темам, которые были мною изучены. Также консультировал многих ребят в области сетевых технологий и заметил, что многие наступают на одни и те же грабли, в виде пробелов по каким-то ключевым темам. На днях пару ребят попросили меня объяснить, что такое сети и как с ними работать. В связи с этим решил максимально подробно и простым языком описать самые ключевые и важные вещи. Статьи будут полезны новичкам, которые только встали на путь изучения.

Вообще хочу дать всем начинающим совет. Моей первой серьезной книгой, была книга Олиферов «Компьютерные сети». И мне было очень тяжело читать ее. Не скажу, что все было тяжело. Но моменты, где детально разбиралось, как работает MPLS или Ethernet операторского класса, вводило в ступор. Я читал одну главу по несколько часов и все равно многое оставалось загадкой. Если вы понимаете, что какие то термины никак не хотят лезть в голову, пропустите их и читайте дальше, но ни в коем случае не отбрасывайте книгу полностью. Это не роман или эпос, где важно читать по главам, чтобы понять сюжет. Пройдет время и то, что раньше было непонятным, в итоге станет ясно.

Вот сами темы

1) Основные сетевые термины, сетевая модель OSI и стек протоколов TCP/IP.

2) Протоколы верхнего уровня.

3) Протоколы нижних уровней (транспортного, сетевого и канального).

4) Сетевые устройства и виды применяемых кабелей.

5) Понятие IP адресации, масок подсетей и их расчет.

6) Понятие VLAN, Trunk и протоколы VTP и DTP.

7) Протокол связующего дерева: STP.

8) Протокол агрегирования каналов: Etherchannel.

9) Маршрутизация: статическая и динамическая на примере RIP, OSPF и EIGRP.

P.S. Возможно, со временем список дополнится.

Итак, начнем с основных сетевых терминов.

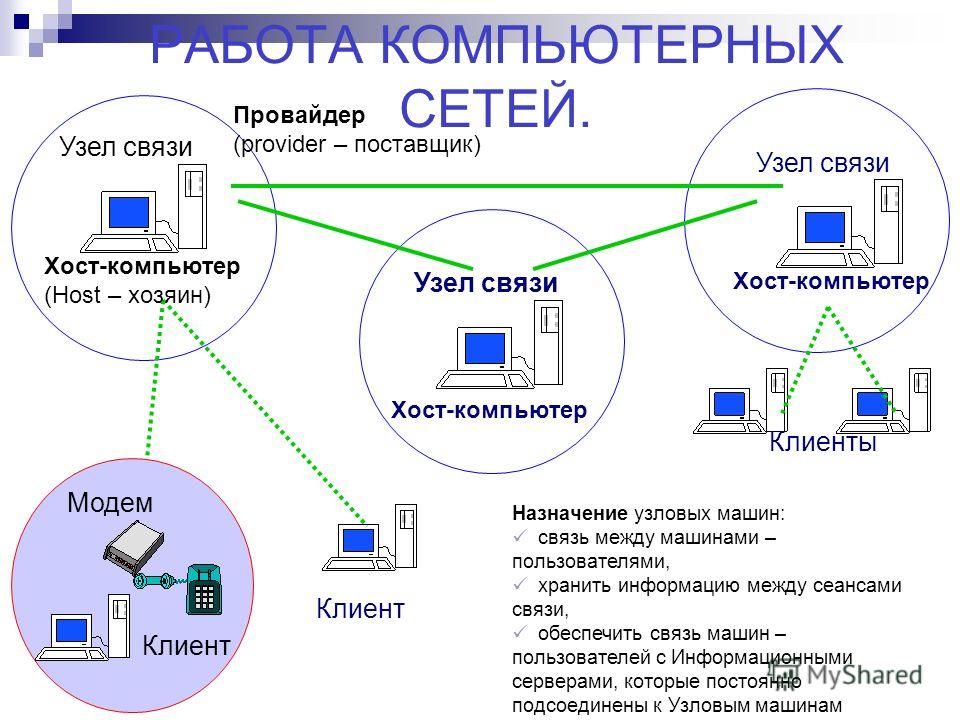

Что такое сеть? Это совокупность устройств и систем, которые подключены друг к другу (логически или физически) и общающихся между собой. Сюда можно отнести сервера, компьютеры, телефоны, маршрутизаторы и так далее. Размер этой сети может достигать размера Интернета, а может состоять всего из двух устройств, соединенных между собой кабелем. Чтобы не было каши, разделим компоненты сети на группы:

1) Оконечные узлы: Устройства, которые передают и/или принимают какие-либо данные. Это могут быть компьютеры, телефоны, сервера, какие-то терминалы или тонкие клиенты, телевизоры.

2) Промежуточные устройства: Это устройства, которые соединяют оконечные узлы между собой. Сюда можно отнести коммутаторы, концентраторы, модемы, маршрутизаторы, точки доступа Wi-Fi.

3) Сетевые среды: Это те среды, в которых происходит непосредственная передача данных. Сюда относятся кабели, сетевые карточки, различного рода коннекторы, воздушная среда передачи. Если это медный кабель, то передача данных осуществляется при помощи электрических сигналов. У оптоволоконных кабелей, при помощи световых импульсов. Ну и у беспроводных устройств, при помощи радиоволн.

Сюда относятся кабели, сетевые карточки, различного рода коннекторы, воздушная среда передачи. Если это медный кабель, то передача данных осуществляется при помощи электрических сигналов. У оптоволоконных кабелей, при помощи световых импульсов. Ну и у беспроводных устройств, при помощи радиоволн.

Посмотрим все это на картинке:

На данный момент надо просто понимать отличие. Детальные отличия будут разобраны позже.

Теперь, на мой взгляд, главный вопрос: Для чего мы используем сети? Ответов на этот вопрос много, но я освещу самые популярные, которые используются в повседневной жизни:

1) Приложения: При помощи приложений отправляем разные данные между устройствами, открываем доступ к общим ресурсам. Это могут быть как консольные приложения, так и приложения с графическим интерфейсом.

2) Сетевые ресурсы: Это сетевые принтеры, которыми, к примеру, пользуются в офисе или сетевые камеры, которые просматривает охрана, находясь в удаленной местности.

3) Хранилище: Используя сервер или рабочую станцию, подключенную к сети, создается хранилище доступное для других. Многие люди выкладывают туда свои файлы, видео, картинки и открывают общий доступ к ним для других пользователей. Пример, который на ходу приходит в голову, — это google диск, яндекс диск и тому подобные сервисы.

Многие люди выкладывают туда свои файлы, видео, картинки и открывают общий доступ к ним для других пользователей. Пример, который на ходу приходит в голову, — это google диск, яндекс диск и тому подобные сервисы.

4) Резервное копирование: Часто, в крупных компаниях, используют центральный сервер, куда все компьютеры копируют важные файлы для резервной копии. Это нужно для последующего восстановления данных, если оригинал удалился или повредился. Методов копирования огромное количество: с предварительным сжатием, кодированием и так далее.

5) VoIP: Телефония, работающая по протоколу IP. Применяется она сейчас повсеместно, так как проще, дешевле традиционной телефонии и с каждым годом вытесняет ее.

Из всего списка, чаще всего многие работали именно с приложениями. Поэтому разберем их более подробно. Я старательно буду выбирать только те приложения, которые как-то связаны с сетью. Поэтому приложения типа калькулятора или блокнота, во внимание не беру.

1) Загрузчики. Это файловые менеджеры, работающие по протоколу FTP, TFTP. Банальный пример — это скачивание фильма, музыки, картинок с файлообменников или иных источников. К этой категории еще можно отнести резервное копирование, которое автоматически делает сервер каждую ночь. То есть это встроенные или сторонние программы и утилиты, которые выполняют копирование и скачивание. Данный вид приложений не требует прямого человеческого вмешательства. Достаточно указать место, куда сохранить и скачивание само начнется и закончится.

Это файловые менеджеры, работающие по протоколу FTP, TFTP. Банальный пример — это скачивание фильма, музыки, картинок с файлообменников или иных источников. К этой категории еще можно отнести резервное копирование, которое автоматически делает сервер каждую ночь. То есть это встроенные или сторонние программы и утилиты, которые выполняют копирование и скачивание. Данный вид приложений не требует прямого человеческого вмешательства. Достаточно указать место, куда сохранить и скачивание само начнется и закончится.

Скорость скачивания зависит от пропускной способности. Для данного типа приложений это не совсем критично. Если, например, файл будет скачиваться не минуту, а 10, то тут только вопрос времени, и на целостности файла это никак не скажется. Сложности могут возникнуть только когда нам надо за пару часов сделать резервную копию системы, а из-за плохого канала и, соответственно, низкой пропускной способности, это занимает несколько дней. Ниже приведены описания самых популярных протоколов данной группы:

FTP- это стандартный протокол передачи данных с установлением соединения. Работает по протоколу TCP (этот протокол в дальнейшем будет подробно рассмотрен). Стандартный номер порта 21. Чаще всего используется для загрузки сайта на веб-хостинг и выгрузки его. Самым популярным приложением, работающим по этому протоколу — это Filezilla. Вот так выглядит само приложение:

Работает по протоколу TCP (этот протокол в дальнейшем будет подробно рассмотрен). Стандартный номер порта 21. Чаще всего используется для загрузки сайта на веб-хостинг и выгрузки его. Самым популярным приложением, работающим по этому протоколу — это Filezilla. Вот так выглядит само приложение:

TFTP- это упрощенная версия протокола FTP, которая работает без установления соединения, по протоколу UDP. Применяется для загрузки образа бездисковыми рабочими станциями. Особенно широко используется устройствами Cisco для той же загрузки образа и резервных копий.

Интерактивные приложения. Приложения, позволяющие осуществить интерактивный обмен. Например, модель «человек-человек». Когда два человека, при помощи интерактивных приложений, общаются между собой или ведут общую работу. Сюда относится: ICQ, электронная почта, форум, на котором несколько экспертов помогают людям в решении вопросов. Или модель «человек-машина». Когда человек общается непосредственно с компьютером. Это может быть удаленная настройка базы, конфигурация сетевого устройства. Здесь, в отличие от загрузчиков, важно постоянное вмешательство человека. То есть, как минимум, один человек выступает инициатором. Пропускная способность уже более чувствительна к задержкам, чем приложения-загрузчики. Например, при удаленной конфигурации сетевого устройства, будет тяжело его настраивать, если отклик от команды будет в 30 секунд.

Это может быть удаленная настройка базы, конфигурация сетевого устройства. Здесь, в отличие от загрузчиков, важно постоянное вмешательство человека. То есть, как минимум, один человек выступает инициатором. Пропускная способность уже более чувствительна к задержкам, чем приложения-загрузчики. Например, при удаленной конфигурации сетевого устройства, будет тяжело его настраивать, если отклик от команды будет в 30 секунд.

Приложения в реальном времени. Приложения, позволяющие передавать информацию в реальном времени. Как раз к этой группе относится IP-телефония, системы потокового вещания, видеоконференции. Самые чувствительные к задержкам и пропускной способности приложения. Представьте, что вы разговариваете по телефону и то, что вы говорите, собеседник услышит через 2 секунды и наоборот, вы от собеседника с таким же интервалом. Такое общение еще и приведет к тому, что голоса будут пропадать и разговор будет трудноразличимым, а в видеоконференция превратится в кашу. В среднем, задержка не должна превышать 300 мс. К данной категории можно отнести Skype, Lync, Viber (когда совершаем звонок).

К данной категории можно отнести Skype, Lync, Viber (когда совершаем звонок).

Теперь поговорим о такой важной вещи, как топология. Она делится на 2 большие категории: физическая и логическая. Очень важно понимать их разницу. Итак, физическая топология — это как наша сеть выглядит. Где находятся узлы, какие сетевые промежуточные устройства используются и где они стоят, какие сетевые кабели используются, как они протянуты и в какой порт воткнуты. Логическая топология — это каким путем будут идти пакеты в нашей физической топологии. То есть физическая — это как мы расположили устройства, а логическая — это через какие устройства будут проходить пакеты.

Теперь посмотрим и разберем виды топологии:

1) Топология с общей шиной (англ. Bus Topology)

Одна из первых физических топологий. Суть состояла в том, что к одному длинному кабелю подсоединяли все устройства и организовывали локальную сеть. На концах кабеля требовались терминаторы. Как правило — это было сопротивление на 50 Ом, которое использовалось для того, чтобы сигнал не отражался в кабеле. Преимущество ее было только в простоте установки. С точки зрения работоспособности была крайне не устойчивой. Если где-то в кабеле происходил разрыв, то вся сеть оставалась парализованной, до замены кабеля.

Как правило — это было сопротивление на 50 Ом, которое использовалось для того, чтобы сигнал не отражался в кабеле. Преимущество ее было только в простоте установки. С точки зрения работоспособности была крайне не устойчивой. Если где-то в кабеле происходил разрыв, то вся сеть оставалась парализованной, до замены кабеля.

2) Кольцевая топология (англ. Ring Topology)

В данной топологии каждое устройство подключается к 2-ум соседним. Создавая, таким образом, кольцо. Здесь логика такова, что с одного конца компьютер только принимает, а с другого только отправляет. То есть, получается передача по кольцу и следующий компьютер играет роль ретранслятора сигнала. За счет этого нужда в терминаторах отпала. Соответственно, если где-то кабель повреждался, кольцо размыкалось и сеть становилась не работоспособной. Для повышения отказоустойчивости, применяют двойное кольцо, то есть в каждое устройство приходит два кабеля, а не один. Соответственно, при отказе одного кабеля, остается работать резервный.

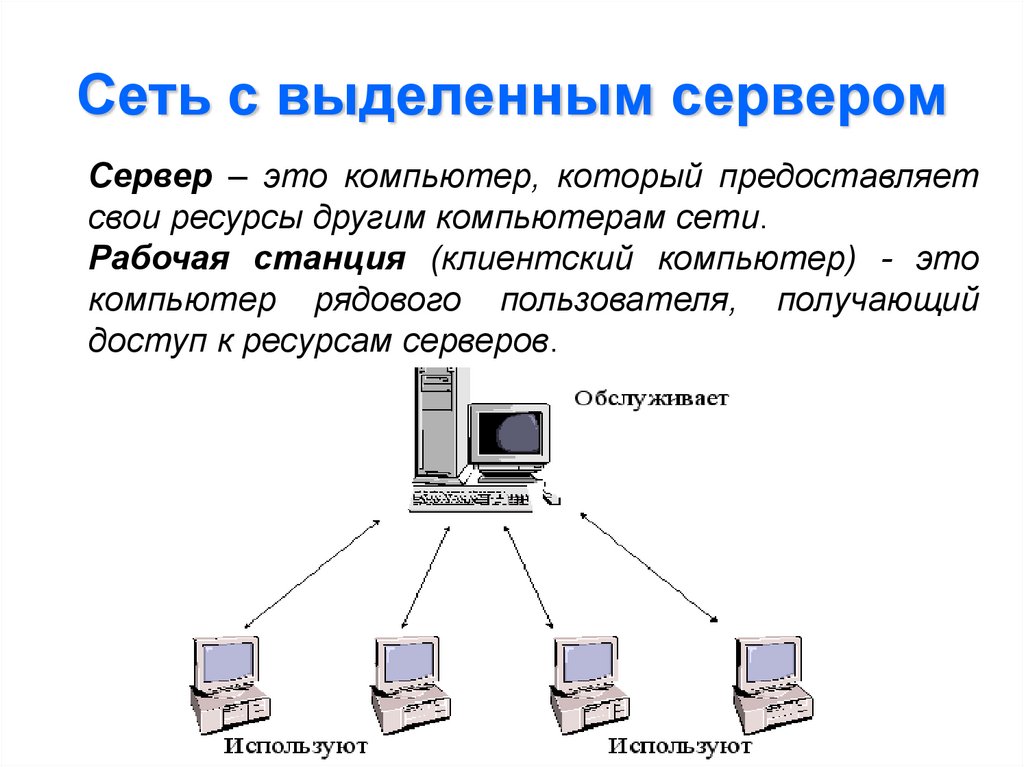

3) Топология звезда (англ. Star Topology)

Все устройства подключаются к центральному узлу, который уже является ретранслятором. В наше время данная модель используется в локальных сетях, когда к одному коммутатору подключаются несколько устройств, и он является посредником в передаче. Здесь отказоустойчивость значительно выше, чем в предыдущих двух. При обрыве, какого либо кабеля, выпадает из сети только одно устройство. Все остальные продолжают спокойно работать. Однако если откажет центральное звено, сеть станет неработоспособной.

4)Полносвязная топология (англ. Full-Mesh Topology)

Все устройства связаны напрямую друг с другом. То есть с каждого на каждый. Данная модель является, пожалуй, самой отказоустойчивой, так как не зависит от других. Но строить сети на такой модели сложно и дорого. Так как в сети, в которой минимум 1000 компьютеров, придется подключать 1000 кабелей на каждый компьютер.

5)Неполносвязная топология (англ. Partial-Mesh Topology)

Как правило, вариантов ее несколько. Она похожа по строению на полносвязную топологию. Однако соединение построено не с каждого на каждый, а через дополнительные узлы. То есть узел A, связан напрямую только с узлом B, а узел B связан и с узлом A, и с узлом C. Так вот, чтобы узлу A отправить сообщение узлу C, ему надо отправить сначала узлу B, а узел B в свою очередь отправит это сообщение узлу C. В принципе по этой топологии работают маршрутизаторы. Приведу пример из домашней сети. Когда вы из дома выходите в Интернет, у вас нет прямого кабеля до всех узлов, и вы отправляете данные своему провайдеру, а он уже знает куда эти данные нужно отправить.

6) Смешанная топология (англ. Hybrid Topology)

Самая популярная топология, которая объединила все топологии выше в себя. Представляет собой древовидную структуру, которая объединяет все топологии. Одна из самых отказоустойчивых топологий, так как если у двух площадок произойдет обрыв, то парализована будет связь только между ними, а все остальные объединенные площадки будут работать безотказно. На сегодняшний день, данная топология используется во всех средних и крупных компаниях.

Одна из самых отказоустойчивых топологий, так как если у двух площадок произойдет обрыв, то парализована будет связь только между ними, а все остальные объединенные площадки будут работать безотказно. На сегодняшний день, данная топология используется во всех средних и крупных компаниях.

И последнее, что осталось разобрать — это сетевые модели. На этапе зарождения компьютеров, у сетей не было единых стандартов. Каждый вендор использовал свои проприетарные решения, которые не работали с технологиями других вендоров. Конечно, оставлять так было нельзя и нужно было придумывать общее решение. Эту задачу взвалила на себя международная организация по стандартизации (ISO — International Organization for Standartization). Они изучали многие, применяемые на то время, модели и в результате придумали модель OSI, релиз которой состоялся в 1984 году. Проблема ее была только в том, что ее разрабатывали около 7 лет. Пока специалисты спорили, как ее лучше сделать, другие модели модернизировались и набирали обороты. В настоящее время модель OSI не используют. Она применяется только в качестве обучения сетям. Мое личное мнение, что модель OSI должен знать каждый уважающий себя админ как таблицу умножения. Хоть ее и не применяют в том виде, в каком она есть, принципы работы у всех моделей схожи с ней.

В настоящее время модель OSI не используют. Она применяется только в качестве обучения сетям. Мое личное мнение, что модель OSI должен знать каждый уважающий себя админ как таблицу умножения. Хоть ее и не применяют в том виде, в каком она есть, принципы работы у всех моделей схожи с ней.

Состоит она из 7 уровней и каждый уровень выполняет определенную ему роль и задачи. Разберем, что делает каждый уровень снизу вверх:

1) Физический уровень (Physical Layer): определяет метод передачи данных, какая среда используется (передача электрических сигналов, световых импульсов или радиоэфир), уровень напряжения, метод кодирования двоичных сигналов.

2) Канальный уровень (Data Link Layer): он берет на себя задачу адресации в пределах локальной сети, обнаруживает ошибки, проверяет целостность данных. Если слышали про MAC-адреса и протокол «Ethernet», то они располагаются на этом уровне.

3) Сетевой уровень (Network Layer): этот уровень берет на себя объединения участков сети и выбор оптимального пути (т. е. маршрутизация). Каждое сетевое устройство должно иметь уникальный сетевой адрес в сети. Думаю, многие слышали про протоколы IPv4 и IPv6. Эти протоколы работают на данном уровне.

е. маршрутизация). Каждое сетевое устройство должно иметь уникальный сетевой адрес в сети. Думаю, многие слышали про протоколы IPv4 и IPv6. Эти протоколы работают на данном уровне.

4) Транспортный уровень (Transport Layer): Этот уровень берет на себя функцию транспорта. К примеру, когда вы скачиваете файл с Интернета, файл в виде сегментов отправляется на Ваш компьютер. Также здесь вводятся понятия портов, которые нужны для указания назначения к конкретной службе. На этом уровне работают протоколы TCP (с установлением соединения) и UDP (без установления соединения).

5) Сеансовый уровень (Session Layer): Роль этого уровня в установлении, управлении и разрыве соединения между двумя хостами. К примеру, когда открываете страницу на веб-сервере, то Вы не единственный посетитель на нем. И вот для того, чтобы поддерживать сеансы со всеми пользователями, нужен сеансовый уровень.

6) Уровень представления (Presentation Layer): Он структурирует информацию в читабельный вид для прикладного уровня. Например, многие компьютеры используют таблицу кодировки ASCII для вывода текстовой информации или формат jpeg для вывода графического изображения.

Например, многие компьютеры используют таблицу кодировки ASCII для вывода текстовой информации или формат jpeg для вывода графического изображения.

7) Прикладной уровень (Application Layer): Наверное, это самый понятный для всех уровень. Как раз на этом уроне работают привычные для нас приложения — e-mail, браузеры по протоколу HTTP, FTP и остальное.

Самое главное помнить, что нельзя перескакивать с уровня на уровень (Например, с прикладного на канальный, или с физического на транспортный). Весь путь должен проходить строго с верхнего на нижний и с нижнего на верхний. Такие процессы получили название инкапсуляция (с верхнего на нижний) и деинкапсуляция (с нижнего на верхний). Также стоит упомянуть, что на каждом уровне передаваемая информация называется по-разному.

На прикладном, представления и сеансовым уровнях, передаваемая информация обозначается как PDU (Protocol Data Units). На русском еще называют блоки данных, хотя в моем круге их называют просто данные).

Информацию транспортного уровня называют сегментами. Хотя понятие сегменты, применимо только для протокола TCP. Для протокола UDP используется понятие — датаграмма. Но, как правило, на это различие закрывают глаза.

На сетевом уровне называют IP пакеты или просто пакеты.

И на канальном уровне — кадры. С одной стороны это все терминология и она не играет важной роли в том, как вы будете называть передаваемые данные, но для экзамена эти понятия лучше знать. Итак, приведу свой любимый пример, который помог мне, в мое время, разобраться с процессом инкапсуляции и деинкапусуляции:

1) Представим ситуацию, что вы сидите у себя дома за компьютером, а в соседней комнате у вас свой локальный веб-сервер. И вот вам понадобилось скачать файл с него. Вы набираете адрес страницы вашего сайта. Сейчас вы используете протокол HTTP, которые работает на прикладном уровне. Данные упаковываются и спускаются на уровень ниже.

2) Полученные данные прибегают на уровень представления. Здесь эти данные структурируются и приводятся в формат, который сможет быть прочитан на сервере. Запаковывается и спускается ниже.

Здесь эти данные структурируются и приводятся в формат, который сможет быть прочитан на сервере. Запаковывается и спускается ниже.

3) На этом уровне создается сессия между компьютером и сервером.

4) Так как это веб сервер и требуется надежное установление соединения и контроль за принятыми данными, используется протокол TCP. Здесь мы указываем порт, на который будем стучаться и порт источника, чтобы сервер знал, куда отправлять ответ. Это нужно для того, чтобы сервер понял, что мы хотим попасть на веб-сервер (стандартно — это 80 порт), а не на почтовый сервер. Упаковываем и спускаем дальше.

5) Здесь мы должны указать, на какой адрес отправлять пакет. Соответственно, указываем адрес назначения (пусть адрес сервера будет 192.168.1.2) и адрес источника (адрес компьютера 192.168.1.1). Заворачиваем и спускаем дальше.

6) IP пакет спускается вниз и тут вступает в работу канальный уровень. Он добавляет физические адреса источника и назначения, о которых подробно будет расписано в последующей статье. Так как у нас компьютер и сервер в локальной среде, то адресом источника будет являться MAC-адрес компьютера, а адресом назначения MAC-адрес сервера (если бы компьютер и сервер находились в разных сетях, то адресация работала по-другому). Если на верхних уровнях каждый раз добавлялся заголовок, то здесь еще добавляется концевик, который указывает на конец кадра и готовность всех собранных данных к отправке.

Так как у нас компьютер и сервер в локальной среде, то адресом источника будет являться MAC-адрес компьютера, а адресом назначения MAC-адрес сервера (если бы компьютер и сервер находились в разных сетях, то адресация работала по-другому). Если на верхних уровнях каждый раз добавлялся заголовок, то здесь еще добавляется концевик, который указывает на конец кадра и готовность всех собранных данных к отправке.

7) И уже физический уровень конвертирует полученное в биты и при помощи электрических сигналов (если это витая пара), отправляет на сервер.

Процесс деинкапсуляции аналогичен, но с обратной последовательностью:

1) На физическом уровне принимаются электрические сигналы и конвертируются в понятную битовую последовательность для канального уровня.

2) На канальном уровне проверяется MAC-адрес назначения (ему ли это адресовано). Если да, то проверяется кадр на целостность и отсутствие ошибок, если все прекрасно и данные целы, он передает их вышестоящему уровню.

3) На сетевом уровне проверяется IP адрес назначения. И если он верен, данные поднимаются выше. Не стоит сейчас вдаваться в подробности, почему у нас адресация на канальном и сетевом уровне. Это тема требует особого внимания, и я подробно объясню их различие позже. Главное сейчас понять, как данные упаковываются и распаковываются.

И если он верен, данные поднимаются выше. Не стоит сейчас вдаваться в подробности, почему у нас адресация на канальном и сетевом уровне. Это тема требует особого внимания, и я подробно объясню их различие позже. Главное сейчас понять, как данные упаковываются и распаковываются.

4) На транспортном уровне проверяется порт назначения (не адрес). И по номеру порта, выясняется какому приложению или сервису адресованы данные. У нас это веб-сервер и номер порта — 80.

5) На этом уровне происходит установление сеанса между компьютером и сервером.

6) Уровень представления видит, как все должно быть структурировано и приводит информацию в читабельный вид.

7) И на этом уровне приложения или сервисы понимают, что надо выполнить.

Много было написано про модель OSI. Хотя я постарался быть максимально краток и осветить самое важное. На самом деле про эту модель в Интернете и в книгах написано очень много и подробно, но для новичков и готовящихся к CCNA, этого достаточно. Из вопросов на экзамене по данной модели может быть 2 вопроса. Это правильно расположить уровни и на каком уровне работает определенный протокол.

Это правильно расположить уровни и на каком уровне работает определенный протокол.

Как было написано выше, модель OSI в наше время не используется. Пока разрабатывалась эта модель, все большую популярность получал стек протоколов TCP/IP. Он был значительно проще и завоевал быструю популярность.

Вот так этот стек выглядит:

Как видно, он отличается от OSI и даже сменил название некоторых уровней. По сути, принцип у него тот же, что и у OSI. Но только три верхних уровня OSI: прикладной, представления и сеансовый объединены у TCP/IP в один, под названием прикладной. Сетевой уровень сменил название и называется — Интернет. Транспортный остался таким же и с тем же названием. А два нижних уровня OSI: канальный и физический объединены у TCP/IP в один с названием — уровень сетевого доступа. Стек TCP/IP в некоторых источниках обозначают еще как модель DoD (Department of Defence). Как говорит википедия, была разработана Министерством обороны США. Этот вопрос встретился мне на экзамене и до этого я про нее ничего не слышал. Соответственно вопрос: «Как называется сетевой уровень в модели DoD?», ввел меня в ступор. Поэтому знать это полезно.

Этот вопрос встретился мне на экзамене и до этого я про нее ничего не слышал. Соответственно вопрос: «Как называется сетевой уровень в модели DoD?», ввел меня в ступор. Поэтому знать это полезно.

Было еще несколько сетевых моделей, которые, какое то время держались. Это был стек протоколов IPX/SPX. Использовался с середины 80-х годов и продержался до конца 90-х, где его вытеснила TCP/IP. Был реализован компанией Novell и являлся модернизированной версией стека протоколов Xerox Network Services компании Xerox. Использовался в локальных сетях долгое время. Впервые IPX/SPX я увидел в игре «Казаки». При выборе сетевой игры, там предлагалось несколько стеков на выбор. И хоть выпуск этой игры был, где то в 2001 году, это говорило о том, что IPX/SPX еще встречался в локальных сетях.

Еще один стек, который стоит упомянуть — это AppleTalk. Как ясно из названия, был придуман компанией Apple. Создан был в том же году, в котором состоялся релиз модели OSI, то есть в 1984 году. Продержался он совсем недолго и Apple решила использовать вместо него TCP/IP.

Также хочу подчеркнуть одну важную вещь. Token Ring и FDDI — не сетевые модели! Token Ring — это протокол канального уровня, а FDDI это стандарт передачи данных, который как раз основывается на протоколе Token Ring. Это не самая важная информация, так как эти понятия сейчас не встретишь. Но главное помнить о том, что это не сетевые модели.

Вот и подошла к концу статья по первой теме. Хоть и поверхностно, но было рассмотрено много понятий. Самые ключевые будут разобраны подробнее в следующих статьях. Надеюсь теперь сети перестанут казаться чем то невозможным и страшным, а читать умные книги будет легче). Если я что-то забыл упомянуть, возникли дополнительные вопросы или у кого есть, что дополнить к этой статье, оставляйте комментарии, либо спрашивайте лично. Спасибо за прочтение. Буду готовить следующую тему.

Тема 1.1. Понятие о компьютерной сети

Цель изучения темы:

Требования к знаниям и умениям Студент должен знать:

Ключевой термин Ключевой термин: компьютерная сеть. Компьютерная сеть — это совокупность компьютеров, соединенных линиями связи, обеспечивающая пользователям сети потенциальную возможность совместного использования ресурсов всех компьютеров. Второстепенные термины

Структурная схема терминов Содержание темы: Локальная вычислительная сеть Концепция построения сети Рождение

компьютерных сетей было вызвано практической потребностью — иметь возможность

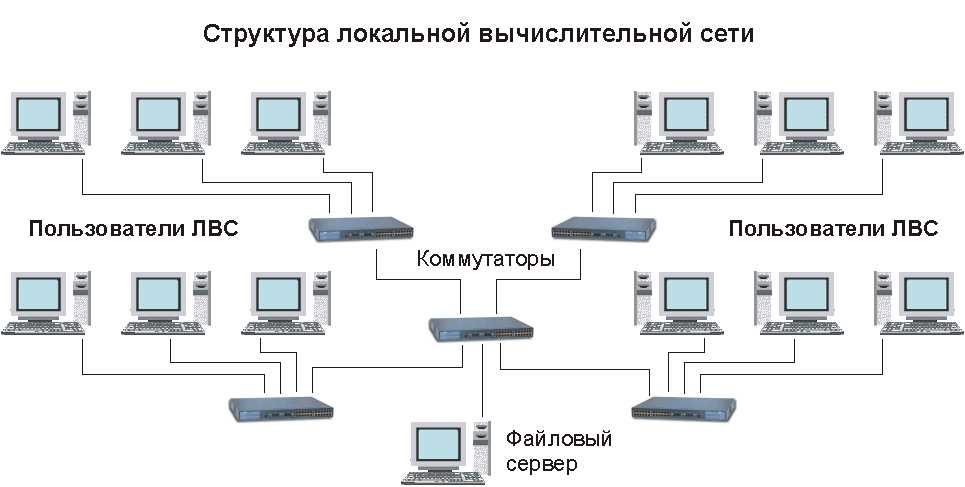

для совместного использования данных. Если бы пользователь подключил свой компьютер к другим, он смог бы работать с их данными и их принтерами. Компьютерная сеть — это совокупность компьютеров и различных устройств, обеспечивающих информационный обмен между компьютерами в сети без использования каких-либо промежуточных носителей информации. Локальная

вычислительная сеть (ЛВС) -Local Area

Networks (LAN)— это группа (коммуникационная

система) относительно небольшого количества компьютеров, объединенных совместно

используемой средой передачи данных, расположенных на ограниченной по размерам

небольшой площади в пределах одного или нескольких близко находящихся зданий

(обычно в радиусе не более 1-2 км)

с целью совместного использования ресурсов всех компьютеров. Рисунок 1.1.1. Небольшая офисная локальная Концепция, то есть единый определяющий замысел построения компьютерной сети, состоит в соединении компьютеров для совместного использования ресурсов компьютеров сети, организации сетевого взаимодействия этих компьютеров. Компьютеры, входящие в сеть, могут совместно использовать:

Данный список постоянно пополняется, так как возникают новые способы совместного использования ресурсов. Самые

первые типы локальных сетей не могли соответствовать потребностям крупных

предприятий, офисы которых обычно расположены в различных местах. Но как только

преимущества компьютерных сетей стали неоспоримы и сетевые программные продукты

начали заполнять рынок, перед корпорациями — для сохранения

конкурентоспособности — встала задача расширения сетей. Так на основе локальных

сетей возникли более крупные системы. Сегодня, когда географические рамки сетей раздвигаются, чтобы соединить пользователей из разных городов и государств, ЛВС превращаются в глобальную вычислительную сеть [ГВС (WAN)], а количество компьютеров в сети уже может варьироваться от десятка до нескольких тысяч. Глобальная вычислительная сеть (ГВС или WAN — World Area NetWork) — сеть, соединяющая компьютеры, удалённые географически на большие расстояния друг от друга. Отличается от локальной сети более протяженными коммуникациями (спутниковыми, кабельными и др.). Глобальная сеть объединяет локальные сети. Городская сеть (MAN — Metropolitan Area NetWork) — сеть, которая обслуживает информационные потребности большого города. В настоящее время большинство организаций хранит и совместно использует в сетевой среде огромные объемы жизненно важных данных. Вот почему сети сейчас так же необходимы, как еще совсем недавно были необходимы пишущие машинки и картотеки. Назначение компьютерной сети Основное

назначение компьютерных сетей — совместное использование ресурсов и осуществление

интерактивной связи как внутри одной фирмы, так и за ее пределами. Компьютеры, входящие в сеть выполняют следующие функции:

Интерактивная связь пользователей Понятие интерактивной связи пользователей подразумевает обмен информацией в реальном режиме времени. Являясь

самым интересным приложением компьютерной сети, удаленный доступ позволяет пользователю,

находящемуся на одном компьютере, взаимодействовать с удаленной машиной и

выполнять на ней интерактивный сеанс работы. Удаленный

доступ позволяет

создать впечатление, что терминал пользователя или его рабочая станция

присоединены напрямую к удаленной машине, посылая каждый символ, нажатый на

клавиатуре пользователя на удаленную машину и отображая каждый символ,

возвращенный с удаленной машины, на экране терминала пользователя. В дистанционном обучении широко применяются интерактивные конференции, в чем-то даже превосходящие дискуссии, происходящие непосредственно лицом к лицу. Когда участники конференции находятся лицом к лицу друг к другу, эффект физического контакта компенсирует неизбежные старты, остановки и неустойчивость устного диалога. Интерактивная связь делает пользователя активным участником конференции. На сегодня, когда большинство крупных компаний имеет филиалы в разных частях города или в разных городах, очень важна интерактивная связь между ними, позволяющая работать с текущей информацией по всем филиалам. Совместное использование ресурсов Принтеры и другие периферийные устройства Рисунок 1.1.2. Совместное использование принтера в автономной среде |

Что такое компьютерная сеть? Определение, цели, компоненты, типы и передовой опыт

Компьютерная сеть определяется как система, которая соединяет два или более вычислительных устройства для передачи и обмена информацией. В этой статье подробно описаны компьютерные сети, а также их типы, компоненты и рекомендации на 2022 год.

В этой статье подробно описаны компьютерные сети, а также их типы, компоненты и рекомендации на 2022 год.

Содержание Компьютерная сеть?

Что такое компьютерная сеть?

Компьютерная сеть — это система, которая соединяет два или более вычислительных устройства для передачи и обмена информацией. Вычислительные устройства включают в себя все, от мобильного телефона до сервера. Эти устройства подключаются с помощью физических проводов, таких как оптоволокно, но они также могут быть беспроводными.

Первая действующая сеть под названием ARPANET была создана в конце 1960-х годов и финансировалась Министерством обороны США. Правительственные исследователи обменивались информацией в то время, когда компьютеры были большими и их было трудно перемещать. Сегодня мы прошли долгий путь от этой базовой сети. Современный мир вращается вокруг Интернета, который представляет собой сеть сетей, соединяющую миллиарды устройств по всему миру. Организации любого размера используют сети для подключения устройств своих сотрудников и общих ресурсов, таких как принтеры.

Сегодня мы прошли долгий путь от этой базовой сети. Современный мир вращается вокруг Интернета, который представляет собой сеть сетей, соединяющую миллиарды устройств по всему миру. Организации любого размера используют сети для подключения устройств своих сотрудников и общих ресурсов, таких как принтеры.

Примером компьютерной сети в целом являются системы мониторинга дорожного движения в городских городах. Эти системы оповещают должностных лиц и аварийно-спасательных служб с информацией о дорожном движении и инцидентах. Более простой пример — использование программного обеспечения для совместной работы, такого как Google Диск, для обмена документами с коллегами, которые работают удаленно. Каждый раз, когда мы подключаемся через видеозвонок, транслируем фильмы, обмениваемся файлами, общаемся с мгновенными сообщениями или просто получаем доступ к чему-либо в Интернете, компьютерная сеть работает.

Компьютерные сети — это отрасль информатики, которая занимается разработкой, архитектурой, созданием, обслуживанием и безопасностью компьютерных сетей. Это сочетание информатики, вычислительной техники и телекоммуникаций.

Это сочетание информатики, вычислительной техники и телекоммуникаций.

Подробнее: Что такое программно-определяемая сеть (SDN)? Определение, архитектура и приложения

Ключевые компоненты компьютерной сети

С более широкой точки зрения, компьютерная сеть состоит из двух основных блоков: узлов или сетевых устройств и каналов связи. Ссылки соединяют два или более узлов друг с другом. То, как эти ссылки передают информацию, определяется протоколами связи. Конечные точки связи, т. е. исходное и целевое устройства, часто называют портами.

Основные компоненты компьютерной сети

1. Сетевые устройства

Сетевые устройства или узлы — это вычислительные устройства, которые необходимо подключить к сети. Некоторые сетевые устройства включают в себя:

- Компьютеры, мобильные телефоны и другие потребительские устройства : это конечные устройства, к которым пользователи имеют прямой и частый доступ.

Например, электронное письмо исходит из почтового приложения на ноутбуке или мобильном телефоне.

Например, электронное письмо исходит из почтового приложения на ноутбуке или мобильном телефоне. - Серверы : это серверы приложений или хранилища, на которых происходят основные вычисления и хранение данных. Все запросы на конкретные задачи или данные приходят на серверы.

- Маршрутизаторы : Маршрутизация — это процесс выбора сетевого пути, по которому проходят пакеты данных. Маршрутизаторы — это устройства, которые пересылают эти пакеты между сетями, чтобы в конечном итоге достичь пункта назначения. Они повышают эффективность больших сетей.

- Коммутаторы : Ретрансляторы для сетей — это то же самое, что трансформаторы для электросетей — это электронные устройства, которые принимают сетевые сигналы и очищают или усиливают их. Концентраторы — это повторители с несколькими портами. Они передают данные на любые доступные порты. Мосты — это более интеллектуальные концентраторы, которые передают данные только на порт назначения.

Коммутатор — это многопортовый мост. К коммутаторам можно подключить несколько кабелей передачи данных, чтобы обеспечить связь с несколькими сетевыми устройствами.

Коммутатор — это многопортовый мост. К коммутаторам можно подключить несколько кабелей передачи данных, чтобы обеспечить связь с несколькими сетевыми устройствами. - Шлюзы : Шлюзы — это аппаратные устройства, которые действуют как «шлюзы» между двумя отдельными сетями. Это могут быть брандмауэры, маршрутизаторы или серверы.

2. Каналы

Каналы — это средства передачи, которые могут быть двух типов:

- Проводные : Примеры проводных технологий, используемых в сетях, включают коаксиальные кабели, телефонные линии, кабели с витой парой и оптические волокна. Оптические волокна передают импульсы света для представления данных.

- Wireless : Сетевые соединения также могут быть установлены с помощью радио или других электромагнитных сигналов. Такой вид передачи называется «беспроводной». Наиболее распространенными примерами беспроводных каналов связи являются спутники связи, сотовые сети, а также радио и технологии с расширенным спектром.

Беспроводные локальные сети используют спектральную технологию для установления соединений в пределах небольшой области.

Беспроводные локальные сети используют спектральную технологию для установления соединений в пределах небольшой области.

3. Протоколы связи

Протокол связи представляет собой набор правил, которым следуют все узлы, участвующие в передаче информации. Некоторые распространенные протоколы включают набор интернет-протоколов (TCP/IP), IEEE 802, Ethernet, беспроводную локальную сеть и стандарты сотовой связи. TCP/IP — это концептуальная модель, которая стандартизирует связь в современной сети. Он предлагает четыре функциональных слоя этих коммуникационных каналов:

- Уровень доступа к сети : Этот уровень определяет способ физической передачи данных. Он включает в себя то, как аппаратное обеспечение отправляет биты данных по физическим проводам или волокнам.

- Интернет-уровень : Этот уровень отвечает за упаковку данных в понятные пакеты и позволяет их отправлять и получать.

- Транспортный уровень : Этот уровень позволяет устройствам поддерживать разговор, гарантируя, что соединение является действительным и стабильным.

- Уровень приложения : Этот уровень определяет, как высокоуровневые приложения могут получить доступ к сети для инициации передачи данных.

Большая часть современной структуры Интернета основана на модели TCP/IP, хотя все еще ощущается сильное влияние аналогичной, но семиуровневой модели взаимодействия открытых систем (OSI).

IEEE802 — это семейство стандартов IEEE, которые относятся к локальным сетям (LAN) и городским сетям (MAN). Беспроводная локальная сеть является наиболее известным членом семейства IEEE 802 и более широко известна как WLAN или Wi-Fi.

4. Защита сети

Хотя узлы, каналы и протоколы составляют основу сети, современная сеть не может существовать без своей защиты. Безопасность имеет решающее значение, когда по сети генерируются, перемещаются и обрабатываются беспрецедентные объемы данных. Несколько примеров инструментов сетевой защиты включают брандмауэр, системы обнаружения вторжений (IDS), системы предотвращения вторжений (IPS), контроль доступа к сети (NAC), фильтры контента, прокси-серверы, устройства защиты от DDoS-атак и балансировщики нагрузки.

Подробнее: Что такое локальная сеть (LAN)? Определение, типы, архитектура и лучшие практики

Типы компьютерных сетей

Компьютерные сети можно классифицировать на основе нескольких критериев, таких как среда передачи, размер сети, топология и организационные цели. В зависимости от географического масштаба различают следующие типы сетей:

- Наносети : Эти сети обеспечивают связь между миниатюрными датчиками и исполнительными механизмами.

- Персональная сеть (PAN) : PAN относится к сети, используемой одним человеком для подключения нескольких устройств, таких как ноутбуки, сканеры и т. д.

- Локальная вычислительная сеть (LAN) : Локальная вычислительная сеть соединяет устройства в пределах ограниченной географической зоны, например школы, больницы или офисные здания.

- Сеть хранения данных (SAN) : SAN — это выделенная сеть, которая упрощает хранение данных на уровне блоков.

Это используется в устройствах хранения, таких как дисковые массивы и ленточные библиотеки.

Это используется в устройствах хранения, таких как дисковые массивы и ленточные библиотеки. - Сеть кампуса (CAN) : Сети кампуса представляют собой набор взаимосвязанных локальных сетей. Они используются более крупными организациями, такими как университеты и правительства.

- Городская сеть (MAN) : MAN — это большая компьютерная сеть, охватывающая весь город.

- Глобальная сеть (WAN) : Глобальные сети охватывают большие территории, такие как крупные города, штаты и даже страны.

- Корпоративная частная сеть (EPN): Частная сеть предприятия — это единая сеть, которую крупная организация использует для соединения нескольких своих офисов.

- Виртуальная частная сеть (VPN) : VPN — это наложенная частная сеть, натянутая поверх общедоступной сети.

- Облачная сеть : Технически облачная сеть представляет собой глобальную сеть, инфраструктура которой предоставляется через облачные службы.

В зависимости от целей организации сети можно классифицировать как:

- Интранет : Интранет — это набор сетей, которые обслуживаются и контролируются одним объектом. Как правило, это наиболее безопасный тип сети с доступом только для авторизованных пользователей. Интранет обычно существует за маршрутизатором в локальной сети.

- Интернет : Интернет (или межсетевая сеть) представляет собой набор нескольких сетей, соединенных маршрутизаторами и разделенных сетевым программным обеспечением. Это глобальная система, которая соединяет правительства, исследователей, корпорации, общественность и отдельные компьютерные сети.

- Экстранет : Экстранет похож на интранет, но с подключением к определенным внешним сетям. Обычно он используется для обмена ресурсами с партнерами, клиентами или удаленными сотрудниками.

- Даркнет : Даркнет — это оверлейная сеть, которая работает в Интернете и доступна только для специализированного программного обеспечения.

Он использует уникальные, настраиваемые протоколы связи.

Он использует уникальные, настраиваемые протоколы связи.

Подробнее: Глобальная сеть (WAN) и локальная сеть (LAN): основные различия и сходства

Ключевые задачи создания и развертывания компьютерной сети

Ни одна отрасль — образование, розничная торговля, финансы, технологии, правительство или здравоохранение — не может выжить без хорошо спроектированных компьютерных сетей. Чем крупнее организация, тем сложнее становится сеть. Прежде чем приступить к обременительной задаче по созданию и развертыванию компьютерной сети, необходимо рассмотреть некоторые ключевые задачи.

Цели развертывания компьютерной сети

1. Совместное использование ресурсов

Современные предприятия разбросаны по всему миру, а критически важные активы совместно используются отделами, географическими регионами и часовыми поясами. Клиенты больше не привязаны к местоположению. Сеть позволяет данным и оборудованию быть доступными для каждого соответствующего пользователя. Это также помогает при межведомственной обработке данных. Например, отдел маркетинга анализирует данные о клиентах и циклы разработки продуктов, чтобы принимать решения на высшем уровне.

Это также помогает при межведомственной обработке данных. Например, отдел маркетинга анализирует данные о клиентах и циклы разработки продуктов, чтобы принимать решения на высшем уровне.

2. Доступность и надежность ресурсов

Сеть гарантирует, что ресурсы не находятся в недоступных хранилищах и доступны из нескольких точек. Высокая надежность обусловлена тем, что обычно существуют разные органы снабжения. Важные ресурсы должны быть зарезервированы на нескольких машинах, чтобы быть доступными в случае инцидентов, таких как сбои оборудования.

3. Управление эффективностью

Рабочая нагрузка компании только увеличивается по мере ее роста. Когда к сети добавляются один или несколько процессоров, это повышает общую производительность системы и компенсирует этот рост. Сохранение данных в хорошо спроектированных базах данных может значительно сократить время поиска и выборки.

4. Экономия средств

Огромные мейнфреймы — это дорогое вложение, и имеет больше смысла добавлять процессоры в стратегических точках системы. Это не только повышает производительность, но и экономит деньги. Поскольку это позволяет сотрудникам получать доступ к информации за считанные секунды, сети экономят рабочее время и, следовательно, затраты. Централизованное сетевое администрирование также означает, что для ИТ-поддержки требуется меньше инвестиций.

Это не только повышает производительность, но и экономит деньги. Поскольку это позволяет сотрудникам получать доступ к информации за считанные секунды, сети экономят рабочее время и, следовательно, затраты. Централизованное сетевое администрирование также означает, что для ИТ-поддержки требуется меньше инвестиций.

5. Увеличенная емкость хранилища

Сетевые устройства хранения — это благо для сотрудников, работающих с большими объемами данных. Например, каждому члену группы обработки данных не нужны отдельные хранилища данных для огромного количества записей, которые они обрабатывают. Централизованные репозитории выполняют работу еще более эффективно. Поскольку предприятия видят рекордные объемы данных о клиентах, поступающих в их системы, в современном мире необходима возможность увеличения емкости хранилища.

6. Оптимизация совместной работы и коммуникации

Сети оказывают большое влияние на повседневную работу компании. Сотрудники могут обмениваться файлами, просматривать работу друг друга, синхронизировать свои календари и более эффективно обмениваться идеями. Каждое современное предприятие использует внутренние системы обмена сообщениями, такие как Slack, для беспрепятственного потока информации и разговоров. Тем не менее, электронная почта по-прежнему остается формальным способом общения с клиентами, партнерами и поставщиками.

Каждое современное предприятие использует внутренние системы обмена сообщениями, такие как Slack, для беспрепятственного потока информации и разговоров. Тем не менее, электронная почта по-прежнему остается формальным способом общения с клиентами, партнерами и поставщиками.

7. Сокращение ошибок

Сети уменьшают количество ошибок, гарантируя, что все вовлеченные стороны получают информацию из одного источника, даже если они просматривают ее из разных мест. Резервные копии данных обеспечивают согласованность и непрерывность. Стандартные версии руководств для клиентов и сотрудников можно сделать доступными для большого количества людей без особых хлопот.

8. Защищенный удаленный доступ

Компьютерные сети обеспечивают гибкость, что важно в нестабильные времена, такие как сейчас, когда мир бушуют стихийные бедствия и пандемии. Защищенная сеть гарантирует, что у пользователей будет безопасный способ доступа к конфиденциальным данным и работы с ними, даже если они находятся за пределами территории компании. Мобильные портативные устройства, зарегистрированные в сети, даже допускают несколько уровней аутентификации, чтобы гарантировать, что никакие злоумышленники не смогут получить доступ к системе.

Мобильные портативные устройства, зарегистрированные в сети, даже допускают несколько уровней аутентификации, чтобы гарантировать, что никакие злоумышленники не смогут получить доступ к системе.

Подробнее: Что такое глобальная сеть (WAN)? Определение, типы, архитектура и лучшие практики

10 лучших практик управления компьютерными сетями в 2022 году

Управление сетью — это процесс настройки, мониторинга и устранения неполадок всего, что относится к сети, будь то оборудование, программное обеспечение или соединения . Пять функциональных областей управления сетью — это управление неисправностями, управление конфигурацией, управление производительностью, управление безопасностью и управление (пользовательским) учетом.

Компьютерные сети могут быстро превратиться в неуправляемых мамонтов, если их не спроектировать и не поддерживать с самого начала. Вот 10 лучших способов правильного управления компьютерной сетью.

Передовой опыт управления сетью

1.

Выберите правильную топологию

Выберите правильную топологию Топология сети — это шаблон или иерархия, в которой узлы связаны друг с другом. Топология может ускорить, замедлить или даже нарушить работу сети в зависимости от инфраструктуры и требований компании. Прежде чем создавать сеть с нуля, сетевые архитекторы должны выбрать правильный вариант. Некоторые распространенные топологии включают в себя:

- Шинная сеть : Каждый узел связан только с одним другим узлом.

- Кольцевая сеть : Каждый узел связан с двумя другими узлами, образуя таким образом кольцо.

- Ячеистая сеть : Каждый узел должен стремиться быть подключенным к любому другому узлу в системе.

- Звездообразная сеть : Сервер центрального узла связан с несколькими другими узлами. Это быстрее, поскольку данные не должны проходить через каждый узел.

- Древовидная сеть : Здесь узлы расположены в иерархии.

2.

Постоянно документируйте и обновляйте

Постоянно документируйте и обновляйте Документирование сети имеет жизненно важное значение, поскольку оно является основой операций. Документация должна включать:

- Технические характеристики оборудования, включая провода, кабели и разъемы

- Оборудование

- Программное обеспечение, используемое для включения аппаратного обеспечения и бесперебойного и безопасного потока данных

- Прошивка

- Официальная запись политик и процедур в отношении сетевых операторов и пользователей

Это должно проверяться через запланированные промежутки времени или во время ремонта. Это не только упрощает управление сетью, но и обеспечивает более плавный аудит соответствия требованиям.

3. Используйте правильные инструменты

Топология сети — это только первый шаг к построению надежной сети. Для управления высокодоступной и надежной сетью соответствующие инструменты должны быть размещены в нужных местах. Обязательные инструменты в сети:

- Решения для мониторинга сети : Решение для мониторинга сети обеспечивает полную видимость сети.

Визуальные карты помогают оценить производительность сети. Он может отслеживать пакеты, детально анализировать сетевой трафик и выявлять аномалии. Новые системы мониторинга используют искусственный интеллект для прогнозирования требований к масштабированию и киберугроз с использованием исторических данных и данных в реальном времени.

Визуальные карты помогают оценить производительность сети. Он может отслеживать пакеты, детально анализировать сетевой трафик и выявлять аномалии. Новые системы мониторинга используют искусственный интеллект для прогнозирования требований к масштабированию и киберугроз с использованием исторических данных и данных в реальном времени. - Средства управления конфигурацией : Сеть содержит множество компонентов, взаимодействующих друг с другом. Это приводит к тому, что нужно отслеживать множество параметров конфигурации. Инструменты управления конфигурацией решают эту проблему, предоставляя инструменты настройки, охватывающие всю сеть. Они также позволяют сетевым менеджерам гарантировать выполнение всех требований соответствия.

- Менеджеры IP-адресов : В больших сетях должен быть менеджер IP-адресов (IPAM) для планирования, отслеживания и управления информацией, связанной с IP-адресами сети.

- Решения для обеспечения безопасности : Брандмауэры, системы фильтрации контента, системы обнаружения и предотвращения вторжений — все это средства защиты сетей, которые несут все более чувствительные нагрузки.

Без них не обходится ни одна сеть. Однако просто приобрести эти инструменты недостаточно. Они также должны быть правильно размещены в сети. Например, брандмауэр должен быть размещен на каждом сетевом узле. Устройства защиты от DDoS должны быть размещены по периметру сети. Балансировщики нагрузки необходимо размещать в стратегически важных местах в зависимости от инфраструктуры, например перед кластером серверов баз данных. Это должно быть явной частью сетевой архитектуры.

Без них не обходится ни одна сеть. Однако просто приобрести эти инструменты недостаточно. Они также должны быть правильно размещены в сети. Например, брандмауэр должен быть размещен на каждом сетевом узле. Устройства защиты от DDoS должны быть размещены по периметру сети. Балансировщики нагрузки необходимо размещать в стратегически важных местах в зависимости от инфраструктуры, например перед кластером серверов баз данных. Это должно быть явной частью сетевой архитектуры.

4. Определение базовой сети и аномального поведения

Базовая ситуация позволяет администраторам узнать, как сеть обычно ведет себя с точки зрения трафика, доступа пользователей и т. д. При установленной базовой линии можно настроить оповещения в соответствующих местах, чтобы немедленно помечать аномалии . Нормальный диапазон поведения должен быть задокументирован как на уровне пользователя, так и на уровне организации. Данные, необходимые для базовой линии, можно получить от маршрутизаторов, коммутаторов, брандмауэров, беспроводных точек доступа, анализаторов и выделенных коллекторов.

5. Защитите сеть от внутренних угроз

Брандмауэры и системы предотвращения вторжений гарантируют, что злоумышленники останутся вне сети. Однако необходимо также бороться с внутренними угрозами, особенно с киберпреступниками, нацеленными на тех, у кого есть доступ к сети, с использованием различных уловок социальной инженерии. Один из способов сделать это — использовать модель с наименьшими привилегиями для управления и контроля доступа. Другой способ — использовать более надежные механизмы аутентификации, такие как единый вход (SSO) и двухфакторная аутентификация (2FA). Помимо этого, сотрудники также должны проходить регулярное обучение для борьбы с угрозами безопасности. Надлежащие процессы эскалации должны быть задокументированы и широко распространены.

6. Использование нескольких поставщиков для обеспечения дополнительной безопасности

Несмотря на то, что имеет смысл придерживаться одного поставщика оборудования, разнообразие инструментов сетевой безопасности является большим плюсом для большой сети. Безопасность — это динамичная и постоянно меняющаяся среда. Аппаратное обеспечение развивается быстро, и вместе с ним развиваются и киберугрозы. Один поставщик не может быть в курсе всех угроз. Кроме того, разные решения для обнаружения вторжений используют разные алгоритмы обнаружения. Хорошее сочетание этих инструментов повышает безопасность; однако вы должны убедиться, что они совместимы и допускают общее ведение журнала и взаимодействие.

Безопасность — это динамичная и постоянно меняющаяся среда. Аппаратное обеспечение развивается быстро, и вместе с ним развиваются и киберугрозы. Один поставщик не может быть в курсе всех угроз. Кроме того, разные решения для обнаружения вторжений используют разные алгоритмы обнаружения. Хорошее сочетание этих инструментов повышает безопасность; однако вы должны убедиться, что они совместимы и допускают общее ведение журнала и взаимодействие.

7. Разделите сеть

Корпоративные сети могут стать большими и неуклюжими. Разделение позволяет разделить их на логические или функциональные единицы, называемые зонами. Разделение обычно выполняется с помощью коммутаторов, маршрутизаторов и решений для виртуальных локальных сетей. Одним из преимуществ раздельной сети является то, что она снижает потенциальный ущерб от кибератаки и защищает важные ресурсы от вреда. Еще одним плюсом является то, что он позволяет проводить более функциональную классификацию сетей, например отделять потребности программистов от потребностей человеческих ресурсов.

8. Используйте централизованное ведение журналов

Централизованные журналы являются ключом к получению общего представления о сети. Немедленный анализ журнала может помочь группе безопасности пометить подозрительные входы в систему, а группам ИТ-администраторов обнаружить перегруженные системы в сети.

9. Рассмотрите возможность использования приманок и приманок

Приманки — это отдельные системы, которые кажутся законными процессами и данными, но на самом деле являются приманкой для внутренних и внешних угроз. Любое нарушение этой системы не приводит к потере каких-либо реальных данных. Honeynet — это фальшивый сегмент сети по той же причине. Хотя это может привести к дополнительным затратам для сети, это позволяет команде безопасности следить за злоумышленниками и вносить соответствующие коррективы.

10. Автоматизируйте везде, где это возможно

В системы регулярно добавляются новые устройства, а старые выводятся из эксплуатации. Пользователи и элементы управления доступом часто меняются. Все это должно быть автоматизировано, чтобы гарантировать отсутствие человеческих ошибок и отсутствие уязвимых систем-зомби в сети, что стоит денег и безопасности. Автоматизация в отношении безопасности также имеет решающее значение. Рекомендуется автоматизировать реакцию на атаки, включая блокировку IP-адресов, разрыв соединений и сбор дополнительной информации об атаках.

Все это должно быть автоматизировано, чтобы гарантировать отсутствие человеческих ошибок и отсутствие уязвимых систем-зомби в сети, что стоит денег и безопасности. Автоматизация в отношении безопасности также имеет решающее значение. Рекомендуется автоматизировать реакцию на атаки, включая блокировку IP-адресов, разрыв соединений и сбор дополнительной информации об атаках.

Подробнее: Что такое сетевая безопасность? Определение, типы и рекомендации

Вывод

Успешная сеть повышает производительность, безопасность и инновации при минимальных накладных расходах. Это достигается только при надежном проектировании и реализации с четким представлением о потребностях бизнеса. Хотя создание сети может показаться чисто техническим делом, оно требует участия бизнеса, особенно на начальных этапах. Управление сетью также включает в себя развивающиеся рабочие процессы, а также рост и трансформацию с развитием технологий.

Эта статья помогла вам подробно разобраться в компьютерных сетях? Расскажите нам по телефону LinkedIn Открывает новое окно , Twitter Открывает новое окно или Facebook Открывает новое окно . Мы были бы рады получить известия от вас!

Мы были бы рады получить известия от вас!

БОЛЬШЕ О СЕТИ

- Что такое сетевое программное обеспечение? Определение, типы, компоненты и рекомендации

- Что такое сетевое оборудование? Определение, архитектура, проблемы и передовой опыт

- Что такое управление сетью? Определение, ключевые компоненты и передовой опыт

- 10 лучших инструментов сетевого управления и мониторинга в 2022 году

- 10 лучших практик сетевого мониторинга в 2022 году

Спам | нежелательное электронное сообщение

- Связанные темы:

- киберпреступность электронная коммерция вредоносное ПО электронная почта

Просмотреть весь связанный контент →

спам , нежелательные коммерческие электронные сообщения. Хотя электронная почта является наиболее распространенным средством передачи спама, целью рассылки также являются блоги, сайты социальных сетей, группы новостей и мобильные телефоны. Несмотря на всеобщее пренебрежение, спам, тем не менее, остается популярным маркетинговым инструментом, поскольку стоимость распространения практически бесплатна, а уровень ответственности за рассылку спама, как правило, очень низок. По оценкам экспертов, спам составляет примерно 50 процентов электронной почты, циркулирующей в Интернете.

Несмотря на всеобщее пренебрежение, спам, тем не менее, остается популярным маркетинговым инструментом, поскольку стоимость распространения практически бесплатна, а уровень ответственности за рассылку спама, как правило, очень низок. По оценкам экспертов, спам составляет примерно 50 процентов электронной почты, циркулирующей в Интернете.

Возникновение спама восходит к 1978 году, когда Гэри Терк, менеджер по маркетингу ныне несуществующей компьютерной компании Digital Equipment Corporation, разослал нежелательную массовую рассылку по электронной почте, рекламирующую компьютерную продукцию его фирмы. Разосланное на сотни компьютеров через ARPANET (предшественницу Интернета; см. DARPA), сообщение Тьюерка немедленно вызвало гнев получателей и выговор со стороны администраторов сети. Электронная почта Тьюерка в настоящее время широко считается первым примером спама, хотя этот термин не использовался для обозначения нежелательных массовых электронных писем до тех пор, пока много лет спустя. (Считается, что источником вдохновения для использования этого термина является 1970-е Летающий цирк Монти Пайтона телевизионный скетч, в котором группа викингов поет припев о спаме, переработанном мясном продукте, который заглушает все остальные разговоры в ресторане.)

(Считается, что источником вдохновения для использования этого термина является 1970-е Летающий цирк Монти Пайтона телевизионный скетч, в котором группа викингов поет припев о спаме, переработанном мясном продукте, который заглушает все остальные разговоры в ресторане.)

Еще от Britannica

Киберпреступность: спам, стеганография и взлом электронной почты

Коммерческий потенциал спама рос вместе с популярностью Интернета. В 1994 году американские юристы Лоуренс Кантер и Марта Сигел наводнили дискуссионные группы Usenet сообщением, предлагающим юридические услуги иммигрантам, подавшим заявку на получение грин-карты США. Массовая рассылка вызвала возмущение, но эта тактика принесла более 100 000 долларов дохода, и так родилась современная спам-индустрия.

В отличие от традиционной «макулатурной почты», с которой связаны почтовые расходы, спам почти бесплатен для преступников — обычно отправка 10 сообщений стоит столько же, сколько отправка 10 миллионов. Первоначально большая часть спама содержала нежелательные предложения от компаний, которые не пытались скрыть свою личность. Со временем спамеры (те, кто рассылает спам) ушли в подполье и начали скрывать свою личность и местонахождение, а содержание спама стало более гнусным, часто рекламируя порнографию или пропагандируя различные мошенничества. В дополнение к оскорбительному контенту спам может содержать вирусы и вредоносное программное обеспечение (вредоносное ПО), которые могут проникнуть в компьютер получателя, позволяя спамерам получить удаленный доступ к компьютеру. Скомпрометированные компьютеры (называемые зомби) могут быть объединены в сеть компьютеров (называемую ботнетом), которая скрытно контролируется спамером и используется для распространения спама или совершения различных киберпреступлений.

Первоначально большая часть спама содержала нежелательные предложения от компаний, которые не пытались скрыть свою личность. Со временем спамеры (те, кто рассылает спам) ушли в подполье и начали скрывать свою личность и местонахождение, а содержание спама стало более гнусным, часто рекламируя порнографию или пропагандируя различные мошенничества. В дополнение к оскорбительному контенту спам может содержать вирусы и вредоносное программное обеспечение (вредоносное ПО), которые могут проникнуть в компьютер получателя, позволяя спамерам получить удаленный доступ к компьютеру. Скомпрометированные компьютеры (называемые зомби) могут быть объединены в сеть компьютеров (называемую ботнетом), которая скрытно контролируется спамером и используется для распространения спама или совершения различных киберпреступлений.

Некоторые юрисдикции предприняли судебные иски против спамеров. Однако отсутствие последовательных международных правовых стандартов и стремление защитить свободу слова затрудняют принятие законодательных решений.

Персональный компьютер — прекрасный

инструмент для создания документа, подготовки таблиц, графических данных и

других видов информации, но при этом нет возможности быстро поделиться своей

информацией с другими. Когда не было сетей, приходилось распечатывать каждый

документ, чтобы другие пользователи могли работать с ним, или в лучшем случае —

копировать информацию на дискеты. Одновременная обработка документа несколькими

пользователями исключалась.

Персональный компьютер — прекрасный

инструмент для создания документа, подготовки таблиц, графических данных и

других видов информации, но при этом нет возможности быстро поделиться своей

информацией с другими. Когда не было сетей, приходилось распечатывать каждый

документ, чтобы другие пользователи могли работать с ним, или в лучшем случае —

копировать информацию на дискеты. Одновременная обработка документа несколькими

пользователями исключалась.

Ресурсы

(resources) — это данные, приложения и периферийные устройства, такие, как внешний

дисковод, принтер, мышь, модем или джойстик.

Ресурсы

(resources) — это данные, приложения и периферийные устройства, такие, как внешний

дисковод, принтер, мышь, модем или джойстик. Когда сеанс

с удаленной машиной завершается, приложение возвращает пользователя в локальную

систему.

Когда сеанс

с удаленной машиной завершается, приложение возвращает пользователя в локальную

систему.