Что такое сетевой фильтр и как он работает. Чем отличается от обычного удлинителя. Какие виды сетевых фильтров бывают. Как правильно выбрать и использовать сетевой фильтр для защиты электроники.

Что такое сетевой фильтр и зачем он нужен

Сетевой фильтр — это устройство для защиты электронной техники от скачков напряжения и электромагнитных помех в электросети. В отличие от обычного удлинителя, сетевой фильтр обеспечивает не только подключение нескольких устройств к одной розетке, но и их защиту от перепадов напряжения.

Основные функции сетевого фильтра:

- Защита от импульсных помех и перенапряжения в сети

- Фильтрация высокочастотных помех

- Защита от короткого замыкания

- Выравнивание напряжения

Сетевой фильтр необходим для защиты дорогостоящей и чувствительной электроники — компьютеров, телевизоров, аудио-видео техники. Он предотвращает выход из строя оборудования из-за перепадов напряжения в сети.

Как работает сетевой фильтр

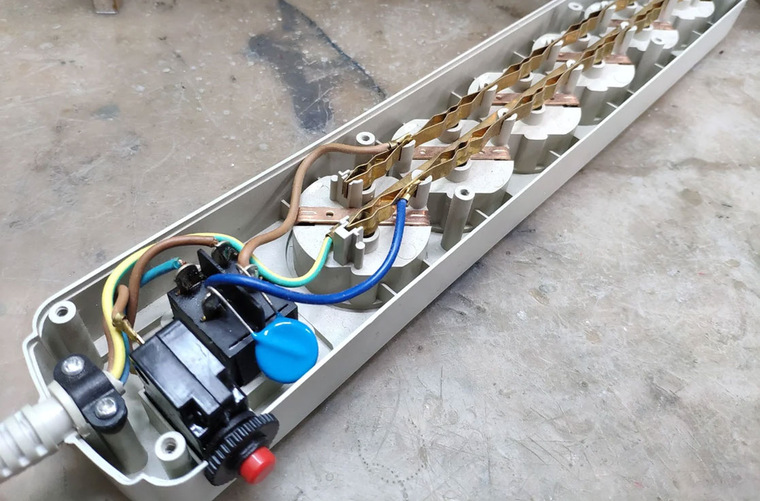

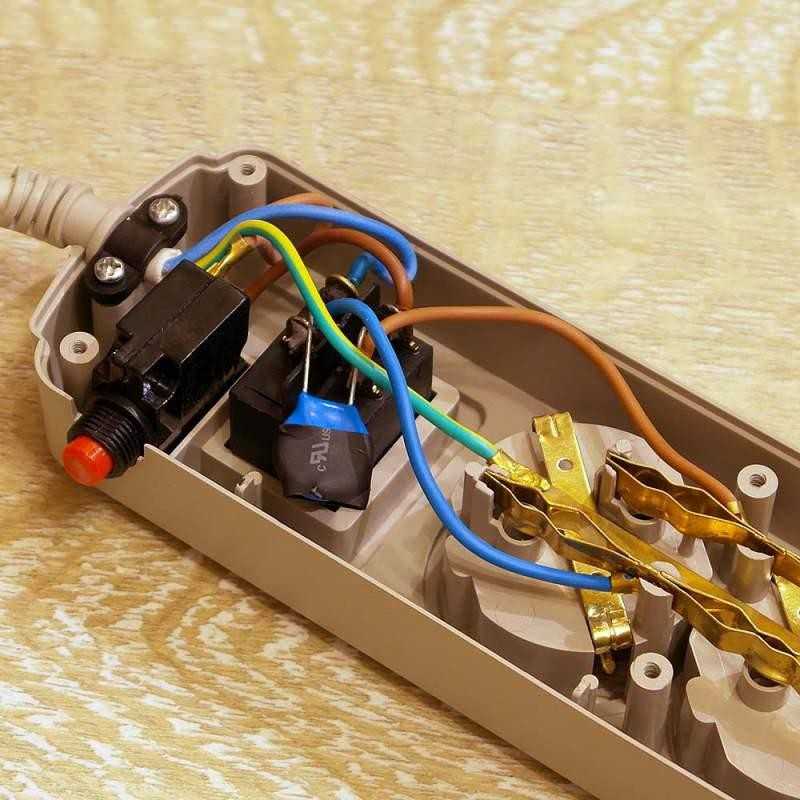

Принцип работы сетевого фильтра основан на нескольких ключевых компонентах:

- Варистор — поглощает импульсные помехи и скачки напряжения

- Дроссель — подавляет высокочастотные помехи

- Конденсаторы — сглаживают пульсации напряжения

- Предохранитель — защищает от перегрузок и коротких замыканий

Как происходит защита от скачков напряжения? Варистор работает как чувствительный к напряжению клапан. При обнаружении повышенного напряжения он уменьшает свое сопротивление, отводя избыточное напряжение на землю. При нормализации напряжения сопротивление варистора снова увеличивается.

Чем сетевой фильтр отличается от обычного удлинителя

Главное отличие сетевого фильтра от удлинителя — наличие защитных компонентов:

| Сетевой фильтр | Удлинитель |

|---|---|

| Защита от скачков напряжения | Нет защиты |

| Фильтрация помех | Нет фильтрации |

| Выравнивание напряжения | Нет выравнивания |

| Защита от КЗ | Может быть защита |

Удлинитель просто передает электричество, не обеспечивая никакой защиты подключенных устройств. Сетевой фильтр же очищает электропитание от помех и защищает технику.

Виды сетевых фильтров

Сетевые фильтры различаются по следующим параметрам:

- Количество розеток — от 2 до 8 и более

- Длина шнура — от 1,5 до 5-7 метров

- Наличие выключателя

- Тип защиты — базовая или расширенная

- Максимальная рассеиваемая энергия (измеряется в джоулях)

- Наличие USB-портов для зарядки

По уровню защиты выделяют:

- Базовые фильтры — защита от импульсных помех

- Улучшенные — добавлена фильтрация ВЧ-помех

- Премиум — расширенная защита и выравнивание напряжения

Как выбрать сетевой фильтр

При выборе сетевого фильтра обратите внимание на следующие характеристики:

- Мощность — должна соответствовать суммарной мощности подключаемых устройств

- Количество розеток — с запасом на будущее

- Длина шнура — зависит от расположения розеток

- Уровень подавления помех — чем выше, тем лучше

- Максимальная рассеиваемая энергия — от 100 Дж для базовой защиты

- Наличие индикатора работоспособности защиты

Для защиты дорогой техники рекомендуется выбирать качественные фильтры известных производителей с расширенной защитой.

Правила использования сетевого фильтра

Для эффективной работы сетевого фильтра соблюдайте следующие правила:

- Не перегружайте фильтр — суммарная мощность устройств не должна превышать его номинальную мощность

- Не подключайте мощные электроприборы (обогреватели, чайники) к сетевому фильтру

- Не используйте фильтр с поврежденным корпусом или проводом

- Не размещайте фильтр в местах с повышенной влажностью

- Периодически проверяйте работоспособность защиты по индикатору

При соблюдении этих правил сетевой фильтр обеспечит надежную защиту вашей электроники от скачков напряжения и помех в электросети.

Сравнение популярных моделей сетевых фильтров

Рассмотрим характеристики нескольких популярных моделей сетевых фильтров:

| Модель | Розетки | Макс. энергия | Особенности |

|---|---|---|---|

| APC PM5-RS | 5 | 918 Дж | Базовая защита |

| Pilot X-Pro | 6 | 2700 Дж | Премиум-защита |

| Defender DFS 501 | 5 | 525 Дж | Бюджетный вариант |

При выборе модели ориентируйтесь на необходимое количество розеток и уровень защиты в зависимости от подключаемого оборудования.

Альтернативные способы защиты электроники

Помимо сетевых фильтров существуют и другие устройства для защиты электроники:

- Стабилизаторы напряжения — выравнивают напряжение в широком диапазоне

- Источники бесперебойного питания (ИБП) — защищают от отключений электричества

- Устройства защиты от импульсных перенапряжений (УЗИП) — для защиты всей электропроводки

Однако для большинства пользователей качественный сетевой фильтр обеспечивает оптимальное соотношение цены и уровня защиты.

Как работают сетевые фильтры? — Мистер Мастер

Сетевой фильтр — это больше, чем просто удлинитель, который дает вам дополнительные полезные розетки; Это доступный способ защитить вашу электронику от случайных скачков напряжения, которые могут привести к необратимому повреждению электрическим током. Вот как работают устройства защиты от перенапряжений или ограничители перенапряжения для защиты ваших приборов и как безопасно их использовать для предотвращения возгорания.

Чтобы понять, как работают устройства защиты от перенапряжений, вам необходимо понять, что такое скачки напряжения. Скачок напряжения — это просто увеличение величины напряжения, протекающего через электрические устройства, которое превышает стандартный уровень напряжения в 120 вольт. Волны могут быть вызваны многими причинами, такими как устройства с высоким энергопотреблением, плохая электропроводка, неправильное освещение или проблема с оборудованием вашей коммунальной компании.

Вы, вероятно, не поймете, что произошел скачок напряжения, пока устройство внезапно не перестанет работать. Ваш дом может испытывать сотни электрических скачков каждый год, иногда без каких-либо повреждений.

Ваш дом может испытывать сотни электрических скачков каждый год, иногда без каких-либо повреждений.

Скачки напряжения могут нагревать провода и компоненты в вашей электронике, подобно лампе накаливания, и вызывать их перегорание. Даже когда скачки не нарушают работу электроники, они могут вызвать чрезмерную нагрузку на внутренние компоненты и вызвать их выход из строя раньше, чем ожидалось.

Как работает сетевой фильтр?

Сетевой фильтр защищает от повреждений, которые могут быть вызваны внезапными скачками напряжения. Он работает, вытягивая ток из одной розетки и передавая его на устройства, которые вы подключили к сетевому фильтру. Сетевой фильтр содержит металлооксидный варистор, или MOV, который отклоняет любое дополнительное напряжение, чтобы обеспечить постоянный уровень мощности устройств.

MOV работает как чувствительный к давлению клапан. Когда MOV обнаруживает высокие уровни напряжения, это уменьшает сопротивление. Если уровни напряжения слишком низкие, это увеличивает сопротивление. Он включится автоматически, чтобы перенаправить избыточное напряжение.

Он включится автоматически, чтобы перенаправить избыточное напряжение.

MOV имеет три компонента, в том числе оксид металла, который подключен к вашей силовой линии и линии заземления двумя полупроводниками. Полупроводники имеют переменное сопротивление, которое заставляет электроны двигаться таким образом, что изменяется сопротивление, когда напряжение становится слишком высоким или слишком низким.

Удлинители и сетевые фильтры: в чем разница?

Удлинители и сетевые фильтры могут выглядеть одинаково, но они очень разные. Оба предоставляют несколько розеток, но только сетевой фильтр защищает от скачков напряжения.

Разветвитель питания, как правило, представляет собой просто недорогую разветвительную розетку, которая расширяет вашу розетку. Он может иметь автоматический выключатель с переключателем включения / выключения, но он не остановит и не уменьшит электрические проблемы.

Защиты от перенапряжения и Джоулей Рейтинги

Вы заметите, что сетевые фильтры имеют уровень защиты, измеряемый в джоулях. Этот показатель в джоулях указывает на то, сколько энергии может поглотить устройство защиты от перенапряжений до выхода из строя. Чем выше значение джоуля, тем выше защита, которую может обеспечить устройство защиты от перенапряжений при работе с одним большим скачком напряжения или несколькими меньшими скачками напряжения.

Этот показатель в джоулях указывает на то, сколько энергии может поглотить устройство защиты от перенапряжений до выхода из строя. Чем выше значение джоуля, тем выше защита, которую может обеспечить устройство защиты от перенапряжений при работе с одним большим скачком напряжения или несколькими меньшими скачками напряжения.

Что вы должны подключить к сетевому фильтру?

Как правило, вы должны отдавать предпочтение использованию вашего сетевого фильтра для электроники, которую дорого ремонтировать или заменять. Новые приборы более чувствительны к скачкам напряжения, чем старая электроника, благодаря более тонким и более мелким компонентам. Микропроцессоры, которые встречаются в компьютерах и многих устройствах, наиболее чувствительны к высокому напряжению и работают, только когда они получают стабильный ток в нужном диапазоне напряжений.

Примеры элементов, которые могут быть защищены сетевым фильтром, включают:

- компьютеры

- Телевизоры

- Микроволны

- Модемы / маршрутизаторы

- Системы видеоигр (такие как PlayStation 4 или Xbox One)

- Высококачественное аудио оборудование

Сетевые фильтры не всегда будут работать

К сожалению, ошибочно полагать, что ваши устройства на 100% защищены от скачков напряжения с помощью сетевого фильтра. Есть много причин, по которым сетевые фильтры могут выйти из строя. Например, сетевые фильтры просто не предназначены для вечной работы. Выберите тот с индикатором, который позволяет вам знать, когда MOV изнашивается. Многие продолжат работать, но без защиты от перенапряжения.

Есть много причин, по которым сетевые фильтры могут выйти из строя. Например, сетевые фильтры просто не предназначены для вечной работы. Выберите тот с индикатором, который позволяет вам знать, когда MOV изнашивается. Многие продолжат работать, но без защиты от перенапряжения.

Кроме того, в вашем доме нет сетевого фильтра, защищающего от молнии. Хорошей новостью является то, что молния является редкой причиной скачков напряжения. Плохие новости? Полоски для защиты от перенапряжений не способны справиться с ближайшим ударом молнии. Если вы чувствуете, что нуждаетесь в защите от молнии или других серьезных скачков напряжения, вы можете инвестировать в подавитель перенапряжения для всего дома, установленный перед вашей основной электрической панелью.

В мы можем помочь вам защитить весь дом от скачков напряжения с помощью доступной защиты от перенапряжения для всего дома. Этот тип защиты может использоваться вместе с сетевыми устройствами защиты от перенапряжений для максимальной защиты от электрических повреждений, в том числе от удара молнии.

Имейте в виду, что защита от перенапряжений хороша только для заземления. Вы не получите большой пользы от устройства защиты от перенапряжений, если у вас есть старый дом с незаземленными розетками или у вас нет надлежащего заземления и проводки. Это потому, что не будет пути эвакуации из-за избыточного напряжения.

Безопасное использование сетевого фильтра

Возможно, вы слышали предупреждение о том, что обогреватели никогда не должны подключаться к удлинителю по соображениям безопасности. Это абсолютно верно. Высоковольтные приборы, такие как обогреватели, могут легко перегреть удлинитель и стать причиной возгорания.

Устройства защиты от перенапряжений работают не так, как сетевые фильтры. Сетевой фильтр с выключателем и индикаторной лампой имеет плавкий предохранитель, который плавится при перегреве. Это приводит к тому, что обогреватель теряет связь и питание. Однако не все сетевые фильтры имеют этот встроенный автоматический выключатель, и обогреватели могут легко перегружать сетевой фильтр.

Чтобы быть в безопасности, избегайте подключения мощных приборов, таких как кондиционеры и обогреватели, к сетевому фильтру. Вместо этого подключите эти устройства непосредственно к стене.

Советы по выбору сетевого фильтра

Теперь, когда вы знаете, что такое сетевой фильтр и как он работает, убедитесь, что вы знаете, на что обращать внимание при покупке сетевого фильтра для вашей электроники.

Вот самые важные вещи для рассмотрения:

- Подумайте о том, что вы хотите защитить.

- Получите правильное количество портов или торговых точек.

- Убедитесь, что он имеет уплотнение UL и является защитой от скачков напряжения.

- Проверьте напряжение зажима и уровень поглощения энергии.

- Ищите гарантию.

- Убедитесь, что у него есть индикатор.

Вы также можете проверить уровень поглощения энергии и напряжение зажима. Первое относится к тому, сколько энергии может поглотить устройство защиты от перенапряжений, прежде чем оно выйдет из строя, и должно быть не менее 600-700 Дж.

Обратитесь к экспертам

Хотите максимальную защиту от опасных скачков напряжения? Позвоните сегодня, чтобы узнать о защите от перенапряжений в Украине и запросить бесплатную оценку. Мы также можем помочь вам с ремонтом, установкой и обслуживанием электрооборудования , а также установкой генератора .

Сетевой фильтр или удлинитель: что выбрать?

Удлинители и сетевые фильтры прочно вошли в быт каждого пользователя. Эти удобные устройства незаменимы, как в городской квартире, так и на даче. Так, ассортимент удлинителей RUCELF включает в себя широкий модельный ряд устройств. Пользователь может выбрать удлинитель с необходимым количеством розеточных гнезд (от 2 до 4), длиной шнура до 7м включительно, а также изделие с дополнительной защитой от короткого замыкания или без такого. Для ещё большего удобства пользователей компания-производитель бренда RUCELF поставляет на электротехнический рынок сетевые фильтры RUCELF с 6 розеточными гнездами, выполненные в двух цветовых вариациях – черной и белой.

В чем разница

Ещё несколько лет назад удлинитель от сетевого фильтра было легко отличить по наличию специального тумблера на последнем. Однако современные модели удлинителей также оснащаются кнопками включения\выключения для дополнительного удобства пользователей. Внешнее исполнение устройств также во многом идентично. Самое главное и основное отличие заключается в техническом наполнении.

Удлинитель – это переносной аналог стационарной розетки. В зависимости от модели устройства, может быть оснащен дополнительной защитой от перегрева или короткого замыкания. Основная функция удлинителя – обеспечить технику электропитанием на необходимом расстоянии от точки выхода в сеть.

Обратите внимание технические характеристики удлинителей RUCELF в нашем КАТАЛОГЕ.

Сетевой фильтр обеспечивает не только удаленное электропитание, но и защиту от импульсных и высокочастотных помех, а также от короткого замыкания. Все сетевые фильтры RUCELF имеют в своей комплектации:

Все сетевые фильтры RUCELF имеют в своей комплектации:

- Варистор – для рассеивания импульсных помех

- Фильтрующий дроссель – для борьбы с высокочастотными помехами

- Специальный замыкатель, чувствительные к температуре – для защиты от перенапряжения

Сетевые фильтры RUCELF можно приобрести у официальных дистрибьюторов. Посмотрите СПИСОК всех дистрибьюторов.

Делаем выводы

Итак, прежде чем приобрести любое из этих устройств, следует определиться с его назначением. Удлинитель прекрасно справится с задачей «переноса» точки электропитания, а вот сетевой фильтр – это более специализированное устройство – и использовать его необходимо для защиты техники от помех и перенапряжения в сети.

Покупая удлинитель или сетевой фильтр, обращайте внимание на его рабочую мощность, так как даже самый качественный прибор не справится со своей задачей при повышении допустимых значений этого параметра. А также важно знать, что ни при каких условиях нельзя подсоединять один сетевой фильтр в другой! Тогда как удлинители – легко справляются с этой задачей.

А также важно знать, что ни при каких условиях нельзя подсоединять один сетевой фильтр в другой! Тогда как удлинители – легко справляются с этой задачей.

Свои вопросы и замечания направляйте на [email protected]

Ещё больше электрооборудования бренда RUCELF на официальном сайте компании производителя.

Мы будем рады общению! Смело пишите и звоните нам.

Воспользуйтесь любой удобной формой связи на нашем сайте.

Остались вопросы? Звоните +7 (496) 619-28-03.

Что такое контентная фильтрация и как она работает?

БезопасностьК

- Петр Лошин, Старший редактор технологий

- Эндрю Золя

Что такое фильтрация содержимого?

Фильтрация контента — это процесс, включающий использование программного или аппаратного обеспечения для проверки и/или ограничения доступа к нежелательной электронной почте, веб-страницам, исполняемым файлам и другим подозрительным элементам.

Кроме того, родители часто используют веб-фильтрацию для проверки и/или исключения контента, к которому их дети имеют доступ с домашнего компьютера. Программное обеспечение для фильтрации может проверять контент на наличие всего нежелательного или криминального, включая онлайн-порно, сайты ненависти, незаконный контент и социальные сети. Однако одним из недостатков программ фильтрации контента является то, что легко непреднамеренно заблокировать доступ к контенту, который не должен блокироваться.

Как работает фильтрация содержимого?

Фильтрация содержимого работает путем выявления шаблонов содержимого, таких как объекты в изображениях или текстовые строки, которые указывают на нежелательное содержимое, которое должно быть ограничено или отсеяно. Корпоративные сети включают фильтры контента различными способами. Сетевые администраторы могут настраивать брандмауэры, почтовые серверы, маршрутизаторы и серверы системы доменных имен (DNS) для фильтрации нежелательного или вредоносного содержимого.

Сетевые администраторы могут устанавливать фильтрующее программное обеспечение на выделенных серверах или включать аппаратные устройства в сеть. Облачная фильтрация контента также приобретает все большее значение, как и фильтрация мобильного контента. Фильтрация информации должна быть фактором для мобильных и других устройств, независимо от того, принадлежат ли они корпорации или сотрудникам, а также для устройств, используемых дома, особенно детьми.

Фильтры содержимого обычно задают строки символов, совпадение которых указывает на нежелательное содержимое, которое следует отсеивать.

Ниже перечислены типы продуктов фильтрации содержимого:

- Веб-фильтрация — это проверка веб-сайтов или веб-страниц.

- Фильтрация электронной почты — это проверка электронной почты на наличие спама и другого нежелательного содержимого.

- Фильтрация исполняемых файлов — это фильтрация исполняемых файлов, которые злоумышленники используют для установки нежелательного или вредоносного программного обеспечения.

- DNS-фильтрация — это блокировка содержимого или доступа к сети из потенциально опасных источников с использованием специального преобразователя DNS или рекурсивного DNS-сервера. У распознавателя есть черный список или список разрешенных для фильтрации нежелательного или вредоносного контента.

Эти фильтры можно настроить для исключения нежелательных типов контента или контента, нарушающего политики приемлемого использования компаний.

Продукты для фильтрации контента часто включают в себя программное обеспечение или аппаратные устройства, которые фильтруют контент. Службы подписки также предоставляют обновленные черные списки потенциально вредоносных IP-адресов и доменов.

Фильтр содержимого отсеивает нежелательное, оскорбительное, незаконное и нежелательное содержимое, но разрешает приемлемое содержимое.Преимущества фильтрации контента

Фильтрация содержимого важна, поскольку защищает отдельных лиц и организации от потенциально опасного содержимого. Кроме того, фильтрация содержимого делает следующее:

- повышает пропускную способность сети;

- сводит к минимуму риск атак вредоносного ПО;

- повышает производительность труда сотрудников;

- защищает отдельных лиц, будь то дети или сотрудники, от доступа к контенту, не соответствующему их возрасту или должности;

- снижает потенциальное воздействие вредоносных программ, ограничивая доступ к вредоносным веб-сайтам и сообщениям электронной почты с вредоносным содержимым;

- снижает потенциальную юридическую ответственность, поскольку предотвращает распространение вредоносного контента;

- улучшает использование пропускной способности сети, ограничивая доступ пользователей к несанкционированным социальным сетям и потоковым службам, а также ограничивает атаки, которые могут потреблять пропускную способность; и

- защищает организации от атак с использованием наборов эксплойтов, скрытых в других типах контента и доставляемых по электронной почте или через Интернет.

Хотя фильтрация содержимого является ключевым компонентом сетевой безопасности предприятия, она не является полной стратегией сетевой безопасности. Фильтрация содержимого работает лучше всего в сочетании с другими мерами безопасности, такими как брандмауэры, многофакторная проверка подлинности (MFA) и эффективные механизмы проверки подлинности, такие как Kerberos. Протокол Kerberos, встроенный в большинство основных операционных систем, представляет собой протокол для аутентификации запросов на обслуживание между доверенными хостами в ненадежных сетях, таких как Интернет.

Фильтрация содержимого лучше всего работает в сочетании с другими мерами безопасности, такими как Kerberos, MFA и брандмауэры.Типы фильтрации контента

Контентные фильтры работают вместе с белыми и черными списками:

- Белые списки блокируют весь контент, кроме явно разрешенного. Такой подход обеспечивает самый строгий уровень фильтрации контента.

- Черные списки или запрещенные списки разрешают доступ ко всему контенту, кроме явно запрещенного контента. Этот подход является более либеральным, поскольку он блокирует только указанный контент.

Фильтры содержимого используют следующие механизмы для ограничения входящего содержимого:

- Поиск запрещенных фраз или типов данных. Входящее содержимое может быть просканировано и отклонено на наличие неприемлемых фраз или слов.

- За исключением исполняемых файлов. Эти файлы могут быть вредоносными или другими потенциально нежелательными программами. Фильтры могут отфильтровывать различные типы контента, такие как изображения, видео и аудиофайлы.

- Скрининг по происхождению. Продукты для фильтрации входящего контента могут включать в себя параметры для проверки контента с определенных IP-адресов, IP-сетей или доменов, о которых известно, что они содержат вредоносный, незаконный или иным образом нежелательный контент.

- Фильтрация содержимого электронной почты . Это может включать возможность отклонения исходящих сообщений, которые отправляются на ограниченные адреса или домены, или сообщений, содержащих текст, помечающий их содержимое как частное или конфиденциальное.

- Фильтрация текстов. Компании могут использовать инструменты управления мобильными устройствами (MDM), чтобы сотрудники не могли отвечать на сообщения из неизвестных источников или переходить по подозрительным ссылкам, в том числе отправленным через службу коротких сообщений (SMS). Компании также могут распространять определенные настройки на все устройства с корпоративными данными и блокировать сообщения из неизвестных источников.

Оборудование, программное обеспечение и облачная фильтрация контента

Способы включения фильтрации содержимого включают следующие:

- Настройте существующие системы , такие как различные типы брандмауэров, почтовых серверов, маршрутизаторов и DNS-серверов, для блокировки исключенного контента.

- Установите специальное программное обеспечение для фильтрации содержимого на существующие или выделенные корпоративные серверы.

- Интеграция аппаратных устройств для фильтрации контента с сетевой инфраструктурой предприятия.

- Используйте облачные системы фильтрации контента , которые обеспечивают фильтрацию контента, не требуя нового оборудования или программного обеспечения.

Фильтрация контента на предприятиях может использовать один подход или сочетать два или более механизмов, перечисленных выше.

Существующие системы сетевой безопасности, такие как брандмауэры, могут быть настроены на блокировку контента. Другие программные системы могут улучшить эту функцию, а также специализированные устройства и облачные системы фильтрации контента для различных отделов, местоположений и бизнес-подразделений.

С точки зрения сетевой безопасности брандмауэры считаются абсолютным минимумом для защиты предприятий от атак. Узнайте, как правила брандмауэра для входящего и исходящего трафика могут защитить сеть от нежелательного содержимого и злоумышленников.

См. также: Средства управления угрозами ИТ-безопасности, услуги по борьбе с новыми рисками , 3 типа DNS-серверов и принцип их работы , передовой опыт для современной стратегии управления угрозами 2 , 9 основных элементов сетевой безопасности и межсетевые экраны с отслеживанием состояния и без сохранения состояния .

Последнее обновление: апрель 2022 г.

Продолжить чтение О фильтрации содержимого

- Преимущества управляемых услуг облегчают проблемы корпоративной ИТ-безопасности

- 6 вопросов, которые необходимо задать перед оценкой безопасных веб-шлюзов

- 6 типов внутренних угроз и способы их предотвращения

- Удаление контента не остановит дезинформацию, заявляет Королевское общество

- Facebook, Google и Twitter: изучение методов фильтрации контента гигантов социальных сетей

Углубитесь в безопасность приложений и платформ

-

Список разрешенных и черный список: преимущества и проблемы

Автор: Ашвин Кришнан

-

спам-фильтр

Автор: Эндрю Зола

-

белый список (белый список)

Автор: Эндрю Фрелих

-

IP-спуфинг

Автор: Бен Луткевич

Сеть

-

Планирование пропускной способности беспроводной сети и требования к ней

При планировании потребностей в пропускной способности беспроводной сети подсчитайте общее количество конечных точек, отслеживайте использование пропускной способности приложения и учитывайте .

..

.. -

Стоят ли инвестиции в частные беспроводные сети?

Частные беспроводные сети обеспечивают больший контроль над сетями, но подходят не для каждой организации. Вот что бы…

-

Новые коммутаторы Arista поддерживают 800GbE для гиперскейлеров

Новые коммутаторы

Arista предоставляют больше возможностей для предприятий и более высокие скорости для гиперскейлеров, требовательных к пропускной способности. Последний …

ИТ-директор

-

Аналитики назвали лучшие новые технологии, за которыми стоит следить в 2023 году

При составлении списка новых технологий, за которыми стоит следить, важно также учитывать устойчивость — концепция, набирающая все большее …

-

12 книг о цифровой трансформации, которые нужно прочитать в 2023 году

Ищете информацию о цифровой трансформации? Наш список из 12 книг, обязательных для прочтения, охватывает все, от разработки цифрового .

..

.. -

7 основных проблем ИТ-директоров в 2023 году и способы их решения

Менеджеры по технологиям будут повышать кибербезопасность, оптимизировать предыдущие инвестиции и оставаться на вершине ИИ, а также …

Корпоративный настольный компьютер

-

Рынок корпоративных конечных устройств приближается к 2023 году

Современные корпоративные организации имеют множество вариантов выбора на рынке конечных устройств. Узнайте о некоторых основных …

-

Как контролировать файлы Windows и какие инструменты использовать

Мониторинг файлов в системах Windows имеет решающее значение для обнаружения подозрительных действий, но существует так много файлов и папок, которые необходимо хранить…

-

Как Microsoft Loop повлияет на службу Microsoft 365

Хотя Microsoft Loop еще не общедоступен, Microsoft опубликовала подробную информацию о том, как Loop может соединять пользователей и проекты.

..

..

Облачные вычисления

-

Как выполнять и автоматизировать ротацию ключей в Azure Key Vault

Чтобы добавить еще один уровень безопасности, узнайте, как автоматически менять ключи в хранилище ключей Azure с помощью пошаговых инструкций…

-

Развертывание Azure Key Vault и управление им с помощью Terraform

Terraform управляет ресурсами с помощью файлов конфигурации на облачных платформах. Следуйте этому пошаговому руководству, чтобы узнать, как …

-

6 разработчиков вариантов PaaS с открытым исходным кодом, о которых следует знать в 2023 году

PaaS с открытым исходным кодом — хороший вариант для разработчиков, которым нужен контроль над хостингом приложений и упрощенное развертывание приложений, но не…

ComputerWeekly.com

-

Высокие технологии встречаются с сельским хозяйством в Дании

Благодаря нескольким стратегическим инвестициям Дания однажды может стать крупным экспортером сельскохозяйственной техники

-

Инструмент диагностики искусственного интеллекта, финансируемый NHS, помогает пациентам, перенесшим инсульт

Национальная служба здравоохранения Англии приветствует инструмент для диагностики инсульта Brainomix, благодаря которому число пациентов, выздоравливающих и способных выполнять повседневную деятельность, увеличилось втрое.

..

.. -

Важность повышения качества данных в источнике

Кризис репликации данных подорвал усилия правительства и ученых по обеспечению качества данных. Отсутствие контроля над данными, используемыми в …

Укрощение сетевого фильтра. Этот пост в блоге продолжает серию… | Ярослав Скопец

Этот пост в блоге продолжает серию «Как писать фильтры Envoy как ниндзя!».

Если вы рассматриваете возможность разработки пользовательского расширения Envoy , крайне важно иметь четкое представление о том, как работает обработка запросов в Envoy и какую роль играют расширения Envoy .

Сегодня мы более подробно рассмотрим Сетевые фильтры .

Мы начинаем с Сетевых фильтров отчасти потому, что они имеют более простую модель, а также потому, что поддержка HTTP в Envoy реализована как еще одна Сетевой фильтр . Было бы невозможно объяснить HTTP-фильтры , не обратившись сначала к Сетевым фильтрам .

Мы начнем с общего обзора, а затем перейдем к практическим применениям.

Начнем!

Envoy — это, по сути, прокси L3/L4, способный обрабатывать любые протоколы этого уровня или выше.

Рабочая лошадка Envoy — это Listener — концепция, отвечающая за прием входящих (также известных как «нисходящие») соединений и запуск потока обработки запросов.

Каждое соединение обрабатывается путем пропускания полученных данных через ряд сетевых фильтров , вместе именуемых цепочкой фильтров .

Сетевые фильтры перехватывают данные (полезные нагрузки TCP), проходящие в обоих направлениях:

Рисунок 1 называется путем «записи».В отличие от Концепция фильтра , которую вы видели в других API, Фильтры в Envoy имеют состояние. Для каждого соединения выделяется отдельный экземпляр сетевого фильтра .

Интерфейс сетевого фильтра состоит из следующих обратных вызовов.

На пути «чтения»:

Рисунок 2На пути «записи»:

Рисунок 3Сетевой фильтр также может подписываться на события соединения:

Рисунок 4Как упоминалось ранее, Envoy обрабатывает полученные данные, перебирая цепочку фильтров.

При подключении от Downstream , Envoy будет проходить через цепочку фильтров, чтобы вызвать onNewConnection() .

Рисунок 5Если сетевой фильтр возвращает StopIteration из своего обратного вызова, Envoy не перейдет к следующему фильтру в цепочке.

Имейте в виду, что StopIteration означает только «не вызывать фильтры после меня для этого конкретного цикла итерации», а не «не выполнять дальнейшую обработку этого соединения, пока я не дам зеленый свет».

Например, даже если сетевой фильтр возвращает StopIteration из обратного вызова onNewConnection() , как только Envoy получает фрагмент данных запроса от Downstream, , он снова повторяет цепочку фильтров, на этот раз вызывая обратный вызов onData() . Фильтры, которые еще не видели onNewConnection() , гарантированно увидят его до onData() .

Фильтры, которые еще не видели onNewConnection() , гарантированно увидят его до onData() .

С точки зрения одиночки Сетевой фильтр, Процесс обработки запроса выглядит следующим образом.

На пути «чтения»:

Рисунок 6На пути «записи»:

Рисунок 7Мы объясним разницу между onNewConnection() и onEvent(Connected) в разделе Gatekeeper далее с практическим примером.

Прямо сейчас давайте сосредоточимся на StopIteration и влиянии, которое он оказывает на буферизацию данных в Envoy .

Первое, что нужно знать, это то, что пути «чтения» и «записи» в Посланник не являются симметричными и будут описаны отдельно.

На пути «чтения»:

Когда Envoy получает новый фрагмент данных запроса от Downstream :

- Сначала он добавляет новый фрагмент в буфер «чтения».

- Затем он перебирает цепочку фильтров, вызывая onData() со всем «прочитанным» буфером в качестве параметра (в отличие от только нового фрагмента).

- Буфер «чтения» обычно очищается терминальным фильтром в цепочке (например, TcpProxy ).

- Однако, если один из фильтров в цепочке возвращает StopIteration без опустошения буфера, данные останутся в буфере.

Когда Envoy получает следующий фрагмент данных запроса от Downstream :

- , он снова добавляется в буфер «чтения».

- Затем он выполняет итерацию по цепочке фильтров, вызывая onData() со всем «прочитанным» буфером в качестве параметра.

Важно отметить, что из-за наличия буфера «чтения» сетевой фильтр может наблюдать одни и те же данные дважды в своем обратном вызове onData() !

Наконец, насколько безопасно позволять «чтению» буфера продолжать расти? Может ли он расти бесконечно или переполняться? Хорошей новостью является то, что Envoy автоматически позаботится об этом аспекте и прекратит чтение данных из сокета, как только размер буфера «чтения» превысит лимит (по умолчанию 1 МБ).

На пути «записи»:

Нет эквивалента буфера «чтения» на пути «записи».

Когда Envoy получает новый фрагмент данных ответа от восходящего потока :

- Он перебирает цепочку фильтров, вызывая onWrite() с новым фрагментом в качестве параметра.

- Если все фильтры в цепочке вернут Продолжить , фрагмент будет добавлен в буфер «записи» (данные ответа готовы к отправке обратно в Нисходящий ).

- Если один из фильтров возвращает StopIteration , чанк будет удален.

Стоит еще раз отметить, что StopIteration действует только на один итерационный цикл по цепочке фильтров. Это не сигнал «остановить дальнейшую обработку, пока я не дам зеленый свет». В следующий раз, когда Envoy получит порцию данных, он снова начнет вызывать фильтры, независимо от того, возвращали ли они Продолжить или StopIteration последний раз. Следовательно, если фильтру необходимо дождаться какого-либо внешнего события, он должен продолжать возвращать StopIteration из обратного вызова onData ()/ onWrite () до этого самого момента.

Чтобы предотвратить переполнение буфера «записи», Envoy реализует концепцию управления потоком (также известную как «противодавление»). Его целью является прекращение приема данных с удаленной стороны (т. е. Upstream ), если локальный буфер заполнен (т. е. «запись» буфера на «нисходящем» соединении). Вы можете узнать больше об управлении потоком здесь.

К этому моменту мы коснулись большей части потока обработки запроса. Последняя группа связанных API — continueReading (), injectReadDataToFilterChain () и injectWriteDataToFilterChain () — будет объяснена в разделе Изменение трафика на практическом примере.

Не каждый сетевой фильтр должен быть таким же сложным, как диспетчер HTTP-соединений .

Гораздо чаще Сетевой фильтр реализует одно очень специфическое действие, такое как ограничение скорости или авторизация, и полагается на другие фильтры в цепочке для маршрутизации, балансировки нагрузки, подключения к восходящему и т. д.

д.

Давайте рассмотрим такие практическое применение сетевых фильтров .

Привратник

Одним из простых приложений сетевых фильтров является отклонение нежелательных подключений.

Несколько замечательных примеров: Фильтр RBAC , Фильтр внешней авторизации , Фильтр аутентификации клиента SSL, фильтр ограничения скорости и т. д.

Эти фильтры остаются нейтральными по отношению к протоколу уровня приложения и используют только несколько API-интерфейсов Envoy .

Типичный поток запросов, реализованный этими фильтрами, выглядит следующим образом:

Рисунок 8Хотя может показаться интуитивно понятным всегда инициировать вспомогательный внешний запрос из контекста обратного вызова onNewConnection() , в некоторых случаях это невозможно.

Envoy вызывает onNewConnection() [по крайней мере, на первом фильтре в цепочке фильтров], как только прослушиватель принимает новое соединение . Однако в случае соединений TLS рукопожатие TLS на этом этапе еще не завершено. Если сетевой фильтр зависит от информации из рукопожатия TLS, например, Фильтр аутентификации клиента SSL, , он мало что может сделать в onNewConnection() .

Однако в случае соединений TLS рукопожатие TLS на этом этапе еще не завершено. Если сетевой фильтр зависит от информации из рукопожатия TLS, например, Фильтр аутентификации клиента SSL, , он мало что может сделать в onNewConnection() .

В таком случае Сетевой фильтр должен отложить вспомогательный внешний запрос до тех пор, пока на этом фильтре не будет вызвано onEvent(Connected) . Connected, , несмотря на такое общее название, на самом деле является очень специфическим событием, которое запускается сразу после успешного завершения рукопожатия TLS.

Рисунок 9Обратите внимание на разницу между возвратом Continue и StopIteration из обратного вызова onNewConnection() , которая становится очевидной в случае фильтров привратника.

Если цепочка фильтров включает фильтр TcpProxy (всегда последний фильтр в цепочке), прослушиватель не начнет считывать данные из этого соединения до тех пор, пока не будет вызван onNewConnection() для TcpProxy . Это означает, что возврат StopIteration привратником Сетевой фильтр может оставить соединение в тупике (невозможно продолжить, поскольку ему не разрешено считывать данные). К сожалению, возврат Продолжить имеет свои побочные эффекты. Когда onNewConnection() вызывается на TcpProxy, он немедленно запускает соединение с восходящим потоком , а затем начинает проксировать ответ от него, и все это происходит до того, как гейткипер принял решение, разрешать соединение или нет. Это хороший пример того, как API Envoy можно сделать чище и безопаснее по умолчанию.

Это означает, что возврат StopIteration привратником Сетевой фильтр может оставить соединение в тупике (невозможно продолжить, поскольку ему не разрешено считывать данные). К сожалению, возврат Продолжить имеет свои побочные эффекты. Когда onNewConnection() вызывается на TcpProxy, он немедленно запускает соединение с восходящим потоком , а затем начинает проксировать ответ от него, и все это происходит до того, как гейткипер принял решение, разрешать соединение или нет. Это хороший пример того, как API Envoy можно сделать чище и безопаснее по умолчанию.

Наконец, вам может быть интересно, что происходит с данными запроса/ответа, когда сетевой фильтр возвращает Остановить итерацию . На пути «чтения» данные остаются в буфере «чтения», и фильтр увидит их снова при следующем вызове onData() . На пути «записи» данные удаляются.

Сбор статистики по конкретному протоколу

Поддержка нового протокола прикладного уровня в Envoy обычно начинается с единственной функции — возможности анализировать протокольные сообщения и извлекать из них некоторые метрики.

Монго , MySQL , Постгрес , Zookeeper, Kafka фильтры — все это хорошие примеры.

Эти фильтры не изменяют данные, которые они проксируют, и оставляют маршрутизацию и балансировку нагрузки на фильтр TcpProxy .

Простое понимание фактического трафика уже имеет большое значение и само по себе приносит большую пользу.

Сетевые фильтры в этой категории обычно работают следующим образом:

Рисунок 10Обратите внимание, что в описанной выше модели Сетевой фильтр предполагает, что обратный вызов onData() всегда вызывается для нового, ранее невидимого фрагмента данных.

Однако API onData() не гарантирует этого (как описано ранее).

Для правильной работы фильтра последующие фильтры в цепочке должны очищать буфер «чтения» (например, TcpProxy фильтр всегда делает это).

На практике это означает, что пользователи/операторы Envoy должны помнить о конфигурации, которую они выбирают. Фильтры вроде Mongo, MySQL, Postgres будут работать правильно, если сразу за ними следует TcpProxy . Однако внедрение произвольного фильтра между ними может привести к неожиданным результатам.

Фильтры вроде Mongo, MySQL, Postgres будут работать правильно, если сразу за ними следует TcpProxy . Однако внедрение произвольного фильтра между ними может привести к неожиданным результатам.

Вот пример правильного сочетания фильтров:

Рисунок 11А вот пример неправильного:

Рисунок 12 Фильтр может отображать не только метрики, но и подробные метаданные, полученные из протокольных сообщений. 913 Инжекционный фильтр , ограничивающий трафик.С технической точки зрения регулирование подразумевает сдвиг времени, когда следующий фрагмент данных пересылается на восходящий или нисходящий .

Поток запросов, реализуемый этими фильтрами, выглядит следующим образом. 9Рисунок 14 () / continueReading() .

onTimer () — не единственная причина изменения формы трафика. Например, фильтры также могут вызывать эти методы API из обратных вызовов после обработки результатов Вызовы HTTP или gRPC Client API .

Маршрутизация и балансировка нагрузки для конкретных протоколов

Сетевые фильтры , которые попадают в эту категорию, являются наиболее продвинутыми, т.е. Диспетчер HTTP-соединений, Redis , Thrift , Dubbo и т. д.

Вместо того, чтобы полагаться на TcpProxy для независимой от протокола маршрутизации и балансировки нагрузки, сетевой фильтр может взять на себя и выполнять эту работу гораздо больше. эффективно.

Например, Фильтр HTTP Connection Manager (который реализует поддержку HTTP/1.1 и HTTP/2 в Envoy ) использует преимущества мультиплексирования HTTP/2 и сокращает количество «восходящих» подключений до 1.

Поскольку эти фильтры отвечают за пересылку данных в восходящий поток , они также отвечают за реализацию управления потоком: если буфер «записи» на «нисходящем» соединении заполнится, то прекратите прием данных от восходящего потока . Точно так же, если буфер «записи» на «восходящем» соединении заполнится, прекратите прием данных от 9-го. 0151 Нисходящий поток .

0151 Нисходящий поток .

Подробнее о маршрутизации, балансировке нагрузки и управлении потоком мы поговорим в следующих статьях блога.

Модель Network Filter и ее практическое применение, которые мы описали до сих пор, применимы как к собственным (C++), так и к расширениям Envoy на основе WebAssembly .

В конце концов вы сможете добиться одинакового поведения в обоих случаях.

Однако на момент написания (начало сентября 2020 г.) WebAssembly Поддержка в Envoy Внедряет только подмножество API, доступных для нативных (C ++) Расширения:

- ✅ ONNewConnection ()

- ✅ ONDATA ()

- ✅ ()

- ✅ () 5151515151515151151515151515151511511511511511511151 гг. (Remoteclose | LocalClose)

- ❌ OneVent (подключен)

- ❌ ContinuEdeading ()

- ❌ IncectreaddatofilterChain () 9 TATATATATATATATOFILTERCHAIN () 151519 .

- ❌ Connection.close ()

- ❌ SetTimer () / Ontimer ()

- ❌ SetDynamicMetAdata ()

0152

0152 Сегодня вы получили достаточное количество для разработки A

. из ваших собственных.

Например, вы можете добавить поддержку новой базы данных SQL/NoSQL/объектов, нового хранилища ключей и значений, нового брокера сообщений и т. д. библиотека разбора протоколов на Envoy жизненный цикл запроса, выставить какие-то метрики и профит :).

Примите это как вызов!

Сделайте еще интереснее и сделайте это в Rust 😉.

На сегодня все. Увидимся в следующем посте блога, где мы подробно рассмотрим HTTP-фильтры !

Если вам интересны расширения Envoy на основе WebAssembly и вы хотите изучить Rust , взгляните на Envoy SDK для Rust, над которым мы работаем здесь, в Tetrate.

Этот проект сообщества является местом для экспериментов над тем, как мог бы выглядеть идиоматический Envoy SDK .