Какие типы жучков для прослушки существуют. Как выбрать оптимальный вариант для прослушки мобильного телефона. В чем преимущества аппаратных и программных решений. На что обратить внимание при выборе жучка для прослушки.

Основные типы устройств для прослушки мобильных телефонов

Существует несколько основных типов устройств и программ для прослушки мобильных телефонов:

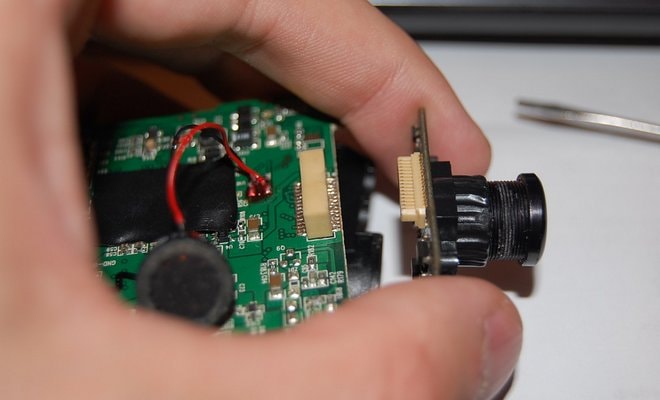

- Аппаратные жучки — миниатюрные устройства, которые физически устанавливаются в телефон

- Программные жучки — специальные приложения, которые скрытно устанавливаются на телефон

- GSM-жучки — автономные устройства, работающие через сотовую сеть

- Bluetooth-жучки — устройства для прослушки на небольшом расстоянии

- IMSI-кетчеры — ложные базовые станции для перехвата трафика

Выбор конкретного типа жучка зависит от поставленных задач, бюджета и возможности доступа к телефону объекта прослушки.

Преимущества и недостатки аппаратных жучков

Аппаратные жучки для прослушки мобильных телефонов имеют ряд преимуществ:

- Высокая надежность работы

- Отсутствие зависимости от установленного ПО телефона

- Возможность прослушки даже при выключенном телефоне

- Сложность обнаружения стандартными средствами

Однако у них есть и существенные недостатки:

- Необходимость физического доступа к телефону для установки

- Риск повреждения телефона при неквалифицированной установке

- Высокая стоимость качественных устройств

- Ограниченное время автономной работы

Особенности программных решений для прослушки

Программные жучки для прослушки мобильных телефонов обладают следующими особенностями:

- Простота установки и настройки

- Широкий функционал (запись звонков, SMS, геолокация и т.д.)

- Возможность удаленного управления

- Невысокая стоимость

При этом у них есть и ряд ограничений:

- Зависимость от операционной системы телефона

- Риск обнаружения антивирусами

- Необходимость root-доступа на некоторых устройствах

- Прекращение работы при сбросе настроек телефона

Как выбрать оптимальный вариант для прослушки

При выборе жучка для прослушки мобильного телефона следует учитывать несколько ключевых факторов:

- Цели прослушки — какая именно информация нужна

- Модель и ОС телефона объекта

- Возможность физического доступа к устройству

- Требуемая дальность действия

- Необходимое время автономной работы

- Бюджет на покупку оборудования

Для большинства бытовых задач оптимальным выбором будут программные решения из-за их доступности и простоты использования. Для профессиональной прослушки лучше выбирать специализированные аппаратные жучки.

Законодательные ограничения на использование устройств для прослушки

Важно помнить, что в большинстве стран несанкционированное прослушивание телефонных разговоров является незаконным. В России это регулируется следующими нормами:

- Статья 138 УК РФ — нарушение тайны переписки, телефонных переговоров и т.д.

- Статья 137 УК РФ — нарушение неприкосновенности частной жизни

- Статья 272 УК РФ — неправомерный доступ к компьютерной информации

Легальное использование средств прослушки возможно только с санкции суда для правоохранительных органов. Частным лицам рекомендуется воздержаться от незаконного применения подобных устройств.

Способы защиты от прослушки мобильного телефона

Для защиты своего телефона от несанкционированной прослушки можно предпринять следующие меры:

- Использовать антивирусное ПО

- Не оставлять телефон без присмотра

- Регулярно проверять список установленных приложений

- Использовать сложные пароли

- Отключать Bluetooth и GPS, когда они не используются

- Периодически проводить полный сброс настроек

- Использовать шифрование данных

При подозрении на прослушку следует обратиться к специалистам для проведения проверки телефона.

Перспективы развития технологий прослушки мобильных устройств

Технологии прослушки мобильных телефонов продолжают активно развиваться. Основные тенденции включают:

- Уменьшение размеров аппаратных жучков

- Увеличение времени их автономной работы

- Расширение функционала программных решений

- Развитие средств удаленного заражения устройств

- Совершенствование методов маскировки от обнаружения

При этом также совершенствуются и средства защиты от прослушки. Производители телефонов уделяют все больше внимания вопросам безопасности, что усложняет несанкционированный доступ к устройствам.

Какие бывают жучки для прослушки

Жучок для прослушки

1 Модели и разновидности жучков для слежки

2 Подслушивающий жучок из мобильного телефона

3 Лучшие жучки (из простых)

3.1 GSM жучок R600

3.2 GSM жучок xTreme-3

3.3 GSM жучок для прослушки Secret Invigilator-3AA

3.4 GSM Жучок CX600R — самый маленький жучок с возможностью автоперезвона при появлении звука!

3. 5

Прослушка с голосовой активацией Maglev-3AA

5

Прослушка с голосовой активацией Maglev-3AA

4 Выводы

Рассматриваем только прослушку. По скрытым камерам и маячкам слежения есть отдельные материалы: миниатюрные скрытые камеры, GPS трекеры для машин.

Модели и разновидности жучков для слежки

Из определения хорошо видно разнообразие технологий и подходов к созданию жучков. Спектр широк — от самодельных мини схем с батарейкой и микрофоном, работающих в радио диапазоне, до серийных GSM жучков, в которые вставляется СИМ карта сотового оператора а информация передаётся и записывается на интернет сервер. Зная классификацию устройств для прослушки, вы будете знать, чего стоит опасаться, как оно выглядит и где в доме, офисе или машине стоит такое искать.

Перечислять будем по мере роста «шпионской составляющей».

-

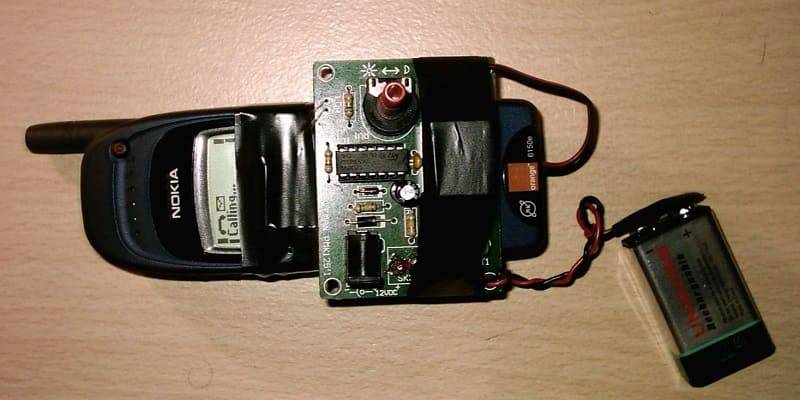

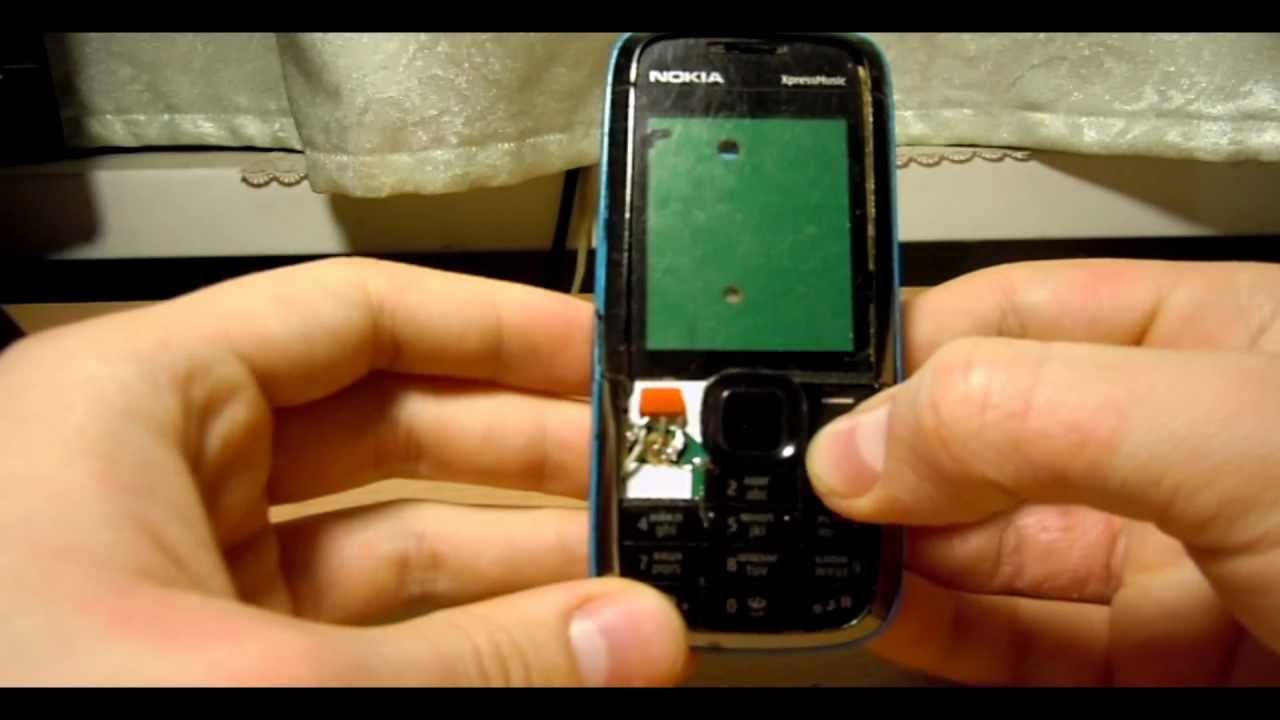

Мобильный телефон — ну забыл кто-то из гостей или ваших подчинённых свой телефон у вас в комнате. Что может быть безобиднее? А вы уверены, что на нём не запущен диктофон или не стоит программа сокрытия входящего звонка с автоподъёмом трубки? А ещё удобнее установить к себе на телефон шпионскую программу и потом «забыть» свой телефон в правильном месте.

- Мини диктофон — также, абсолютно легальные штуковины, не попадающие ни под какие статьи никаких кодексов. Вполне можно закинуть такой под кровать дома, или спрятать за шкафом в кабинете, предварительно попросив его записать нужное (а точнее всё подряд), и потом забрать. Чем это не жучок для прослушки?

- Разные стетоскопы — как у доктора, только больше подходят чтобы слушать через стену. На aliexpress должны быть — можно посмотреть как выглядят.

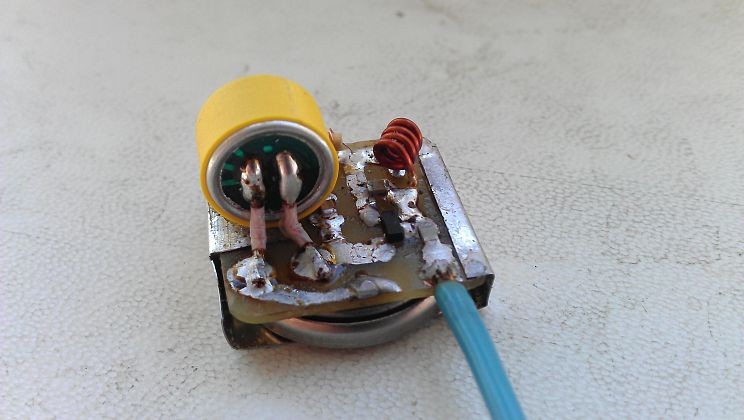

- Проводные жучки — думаете, это прошлое? А ведь так удобно подсверлиться через стену или пол в углу комнаты, или подвести провод за гипсокартоном. И потом никакие батарейки менять н нужно. Работает без излучаемого сигнала, что препятствует обнаружению. А на другом конце провода или наушники, или запись, или передача по любым каналам данных.

-

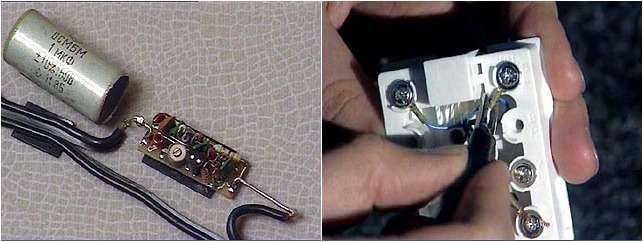

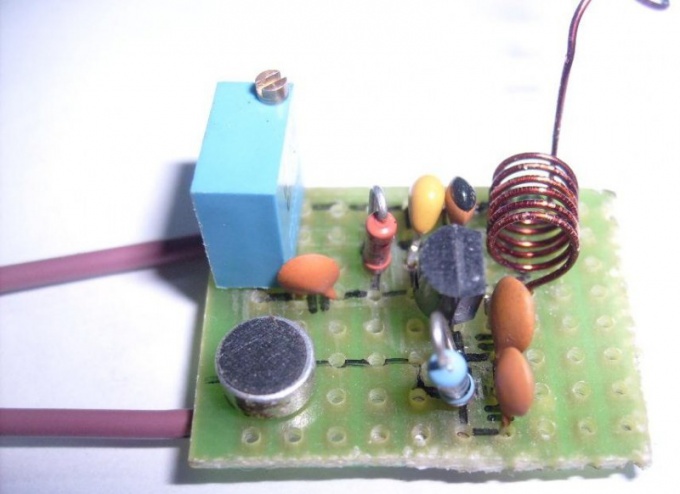

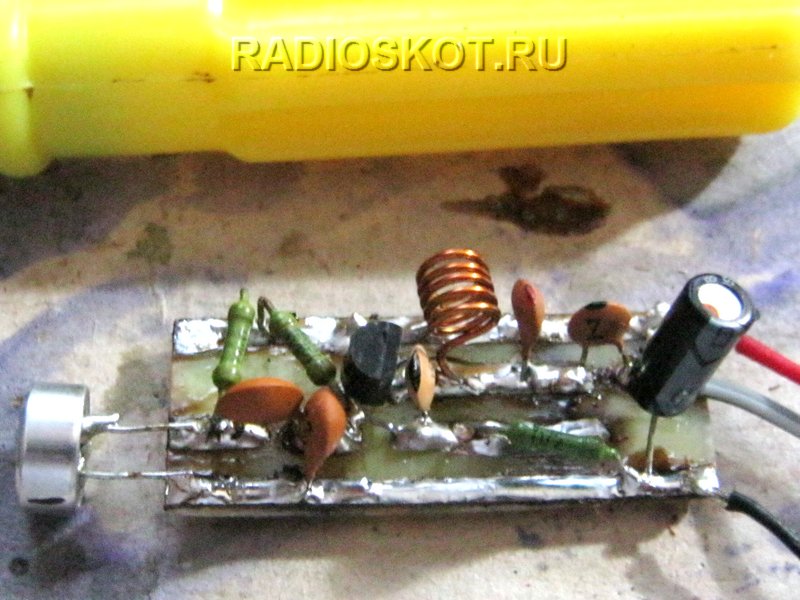

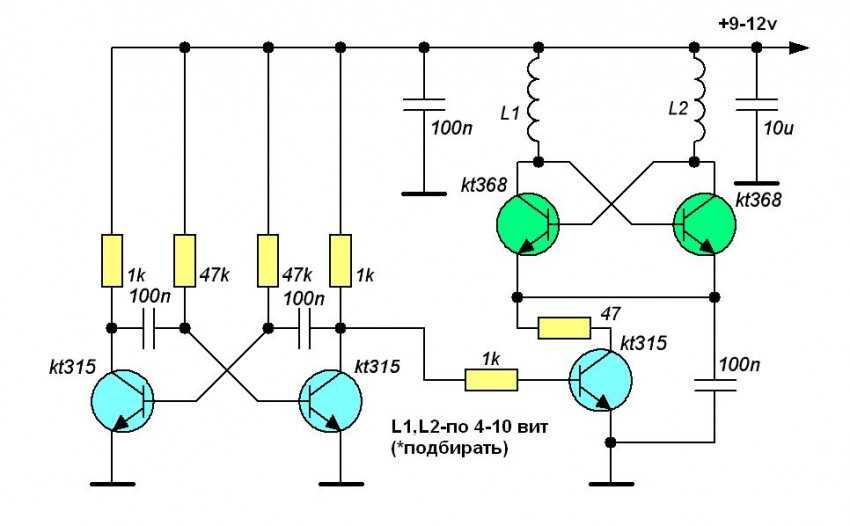

Радиожучки — это самая шпионская классика из всех возможных. Сейчас радио прослушку можно купить наверное на любом рынке электроники.

Или можно сделать самому, зная как работает паяльник, подобрав себе в интернете схему по-проще. Но раньше такими игрушками баловались разве что агенты спецслужб и киноизготовители фильмов про шпионов. Работает по принципу модуляции звуков в ФМ частотный диапазон.. Считывается на относительно небольшом (но достаточном) расстоянии обычными ФМ приёмниками. Конечно, есть более продвинутые модели с шифрованием канала, ретранслятором и т.д., но это уже не самодельные устройства.

Или можно сделать самому, зная как работает паяльник, подобрав себе в интернете схему по-проще. Но раньше такими игрушками баловались разве что агенты спецслужб и киноизготовители фильмов про шпионов. Работает по принципу модуляции звуков в ФМ частотный диапазон.. Считывается на относительно небольшом (но достаточном) расстоянии обычными ФМ приёмниками. Конечно, есть более продвинутые модели с шифрованием канала, ретранслятором и т.д., но это уже не самодельные устройства. - GSM прослушка — это тренд! Слишком удобно использовать вездесущие сети операторов сотовой связи в качестве способа передачи данных. К тому же такие жучки обычно работают по принципу двусторонней обратной связи — вы им команду, они вам исполнение.

- Удалённая прослушка — что это читаем здесь: прослушка на расстоянии. К жучкам уже не имеет отношения, но для полноты картины не упомянуть нельзя.

Подслушивающий жучок из мобильного телефона

Отдельный вопрос — использование шпионских программ (например вот таких) для превращения смартфона в жучок. Причём мобильный шпион часто ставят не только на чей-то телефон, для наблюдения за ним, но и на свой собственный для того, чтобы «существенно расширить его функциональность» — превратить его в трекер или жучок, который всегда при тебе, и который можно оставить в сумке, или багажнике машины, чтобы со второго телефона проследить куда они поехали. А можно забыть у кого-нибудь и проверить его лояльность или узнать о нём что-нибудь интересное…

Причём мобильный шпион часто ставят не только на чей-то телефон, для наблюдения за ним, но и на свой собственный для того, чтобы «существенно расширить его функциональность» — превратить его в трекер или жучок, который всегда при тебе, и который можно оставить в сумке, или багажнике машины, чтобы со второго телефона проследить куда они поехали. А можно забыть у кого-нибудь и проверить его лояльность или узнать о нём что-нибудь интересное…

Работают такие программы просто — устанавливаете на нужный телефон по инструкции, а затем в интернете на сайте сервиса оплачиваете нужный вам период использования и просматриваете собранные данные по перемещению, по разговорам и др. в личном кабинете на сайте. Можно оплачивать не сразу на год, а по мере необходимости. Программа на телефоне никому мешать не будет (она и так никому мешать не будет — её не видно, ведь она же шпионская!). Просто не будет собирать данные.

Лучшие жучки (из простых)

В завершение приведём примеры популярных жучков для прослушки. Подробно расписывать в рамках данного материала не будем.

Подробно расписывать в рамках данного материала не будем.

GSM жучок R600

Очень простой в управлении. Установил сим карту, зарядил и при необходимости звонишь, чтобы послушать что вокруг него говорят. На сим карте пин код должен быть снят, а сама карта должна быть рабочей. Заряжается по USB. Никаких дополнительных функций нет. Позвонил на него, послушал, положил телефон.

Выглядит как небольшая коробочка с отверстием под сим карту и под зарядку.

GSM жучок xTreme-3

Как многие утверждают, xTtreme-3 — это самый маленький GSM жучок. Настолько мал, что стандартная сим карта в него не помещается, приходится обрезать. Ну, точнее приходилось ранее, потому что тогда нано и микро сим карт ещё не было. Т.е. жучок не молодой, но размеры действительно миниатюрные.

Для запуска в работу подслушивающего устройства достаточно зарядить аккумулятор (от розетки или компьютера), после чего необходимо установить SIM карту в специальный разъем GSM жучка. Через несколько секунд (20-30) GSM жучок сам найдет сотовую станцию и Вы можете звонить со своего мобильного телефона на номер SIM карты GSM жучка с любого расстояния, где бы Вы ни находились!

Через несколько секунд (20-30) GSM жучок сам найдет сотовую станцию и Вы можете звонить со своего мобильного телефона на номер SIM карты GSM жучка с любого расстояния, где бы Вы ни находились!

Параметры:

- Размер GSM жучка: 2.8 x 1.6 x 0.8 cm .

- Ультра чувствительный прибор наблюдения.

- Частота: 900, 1800, 1900

- Встроенный четырехуровневый микрофон.

- Возможность 24 работы от сети

- Поддержка любых GSM SIM карт.

- Радиус захвата микрофона, метры: 5~7

- Чувствительность: -+10K

- Рабочая температура: -40~50 C

- Захватываемая частота звука: 1.2K~800Khz

- Время работы в режиме ожидания при отличном стабильном сигнале приема при +10С: 7 дней

- Непрерывное время работы в режиме прослушки после полной зарядки: 4 часа

Работает аналогично предыдущей модели: установил сим карту, зарядил и звонишь чтобы послушать.

GSM жучок для прослушки Secret Invigilator-3AA

Этот жучок попал в список наиболее популярных по причине очень долгого времени работы. Почти двух месячный режим непрерывной работы обеспечивается шестью батарейками типа AA. Понятно, что работает он в режиме ожидания, активируясь при наличии звуков. От батареек также очень многое зависит. Ставить можно три или шесть штук разного качества. Соответственно, период работы также будет отличаться.

Почти двух месячный режим непрерывной работы обеспечивается шестью батарейками типа AA. Понятно, что работает он в режиме ожидания, активируясь при наличии звуков. От батареек также очень многое зависит. Ставить можно три или шесть штук разного качества. Соответственно, период работы также будет отличаться.

Технические характеристики Secret Invigilator-3AA:

- Габариты, см.: 8х6х6

- Вес нетто, г.: 100

- Время работы, дни: 7-60

- Режим голосовой активации: Да

- Кол-во микрофонов: 2

- Тип микрофона: Electrect, 4lvl

- Усиленная антенна: Да

- Цвет: черный, серый

- Стандарт связи,Мгц: GSM 900/1800/1900

GSM Жучок CX600R — самый маленький жучок с возможностью автоперезвона при появлении звука!

Этот жучок более «продвинутый». Он может работать в двух режимах — когда вы звоните на него с телефона, или когда поблизости появляются звуки. Во втором случае он уже сам будет звонить на запрограммированный вами номер сотового телефона. Программируется по SMS. Переключатель на корпусе жучка.

Программируется по SMS. Переключатель на корпусе жучка.

У жучков работающих по второму принципу активации есть вполне удобное легальное применение — их можно использовать в качестве радионяни. Проснулся малыш, закапризничал, и жучок тут же звонит маме.

Прослушка с голосовой активацией Maglev-3AA

Ничего необычного в жучке Maglev-3AA нет. Просто он выполнен в корпусе с магнитным креплением. Работает от 3 батареек типа АА, что гарантирует почти месяц работы в режиме ожидания. Маркетинговый ход производителя — универсальность: дом, квартира, машина, офис — везде подойдёт.

Конечно, магнитное крепление применяется для похожих устройств (GPS трекеров), чтобы крепить быстро маячки под днище автомобиля. Но для чего нужна эта опция в жучке прослушки? Слушать шум покрышек по дорожному покрытию… Скорее всего, производитель не стал разрабатывать отдельный корпус для жучка и разместил его в корпусе трекера. И теперь предлагает его как универсальное решение, которое лучше многочисленных аналогов.

Технические характеристики:

- Габариты, см.: 8х3х5

- Вес нетто, г.: 50

- Время работы, дни: 7-30

- Режим голосовой активации: Да

- Кол-во микрофонов: 1

- Тип микрофона: Electrect, 4lvl

- Усиленная антенна: Да

- Цвет: черный, серый

- Стандарт связи,Мгц: GSM 900/1800/1900

Выводы

Жучков для прослушки на рынке много. В интернет магазинах (на том же алиэкспресс) вы легко найдёте и мини диктофон, и продвинутый GSM трекер из списка выше. Но нужно помнить, что незаконное использование подобной техники, нарушающее права неприкосновенности частной собственности и коммерческой тайны, влечёт ответственность по статьям уголовного кодекса.

Всем добра и здравого смысла!

agent-time © Copyright 2019-2020

Использование материала без активной обратной ссылки на страницу запрещено!

Шпионский каталог АНБ. — Компромат.Ру / Compromat.Ru

Шпионский каталог АНБ

«Жучки» для межсетевых экранов, серверов, SIM-карт, кабелей USB, LAN и VGA, эксплойт для iPhone

Оригинал этого материала© CNews.

ru, 10.01.2014, Раскрыт список «жучков» АНБ США для техники Cisco, Huawei и Juniper, Иллюстрации: CNews.ru

ru, 10.01.2014, Раскрыт список «жучков» АНБ США для техники Cisco, Huawei и Juniper, Иллюстрации: CNews.ru

Сергей Попсулин

Каталог включает жучки для межсетевых экранов Cisco, Huawei и Juniper, серверов Dell PowerEdge, SIM-карт, кабелей USB, LAN и VGA, прототип жучка для iPhone и т. д. Помимо жучков, в каталог входит оборудование, предназначенное для прослушки.

Германское издание Spiegel опубликовало 48 страниц каталога «жучков» АНБ США (Агентства национальной безопасности), предназначенных для внедрения и перехвата данных в оборудовании известных американских и азиатских производителей. Каталог датирован 2008-2009 г.г.

Каталог включает программные жучки для межсетевых экранов Cisco (линейка PIX 500, модели ASA 5505, 5510, 5520, 5540 и 5550), Huawei (линейки Eudemon 200, 500 и 1000) и Juniper (Netscreen ns5xt, ns25, ns50, ns200, isg1000, nsg5t, SSG 320M, 350M, 520, 520M и 550M).

В каталог также входят программные жучки для SIM-карт, используемых в сетях GSM. Они позволяют извлекать контакты, SMS-сообщения, историю звонков и геолокационные данные с телефона и отправлять их на заданный мобильный номер по SMS.

Они позволяют извлекать контакты, SMS-сообщения, историю звонков и геолокационные данные с телефона и отправлять их на заданный мобильный номер по SMS.

В каталоге также представлены аппаратные жучки для USB— и LAN-кабелей (перехватывают данные), VGA-кабелей (позволяют перехватывать видеосигнал, идущий с ПК на монитор), жучки для компьютеров и прочих вычислительных систем на базе Windows, Linux, FreeBSD и Solaris, мобильных устройств на Windows Mobile, а также для серверов Dell PowerEdge (1950, 2950) и HP ProLiant 380DL G5, системы имитации базовых станций сотовой связи и модифицированные телефоны Samsung и других производителей с интегрированной системой прослушки.

Разработкой всех жучков занимается подразделение ANT. Сотрудники АНБ могут заказывать у него жучки, которые им необходимы для слежки. Большинство жучков бесплатны, однако есть и платные — стоимость варьируется до $250 тыс. (столько стоит решение для развертывания готовых мобильных сетей).

[Xakep. ru, 31.12.2013, «Каталог эксплойтов АНБ»: Из дешевых приборов АНБ перечисляет кабель для монитора за $30, который транслирует удаленному наблюдателю всю информацию с экрана. Из дорогого оборудования называется фальшивая базовая станция GSM за $40 000. Компьютерные жучки в виде обычных USB-флэшек, но способные отправлять и принимать данные по радио, продаются в партиях по 50 штук ценой более $1 млн.

ru, 31.12.2013, «Каталог эксплойтов АНБ»: Из дешевых приборов АНБ перечисляет кабель для монитора за $30, который транслирует удаленному наблюдателю всю информацию с экрана. Из дорогого оборудования называется фальшивая базовая станция GSM за $40 000. Компьютерные жучки в виде обычных USB-флэшек, но способные отправлять и принимать данные по радио, продаются в партиях по 50 штук ценой более $1 млн.

Еще один из перечисленных эксплойтов предназначен для атаки прошивок жестких дисков Western Digital, Seagate, Maxtor и Samsung. — Врезка К.ру]

Некоторые жучки находятся в разработке: например, программный жучок для Apple iPhone. […]

[Xakep.ru, 02.01.2014, «Apple отрицает факт сотрудничества с АНБ в разработке бэкдора для iPhone»: Страница каталога датирована 1 октября 2008 года. Указан статус эксплойта «в разработке», то есть АНБ приступило к созданию «жучка» вскоре после выхода первой версии iPhone.

Программа позволяет дистанционно копировать файлы из/в iPhone, читать SMS и список контактов, прослушивать голосовую почту, получать координаты устройства, включать микрофон и камеру. Управление смартфоном осуществляется по SMS или GPRS. Все коммуникации скрыты и зашифрованы. Первая версия программы допускает установку только при получении физического доступа к устройству, но в будущем предполагалось реализовать инсталляцию в дистанционном режиме. Зная о ресурсах АНБ, можно предположить, что с 2008 по 2013 годы они все-таки решили эту задачу.

Управление смартфоном осуществляется по SMS или GPRS. Все коммуникации скрыты и зашифрованы. Первая версия программы допускает установку только при получении физического доступа к устройству, но в будущем предполагалось реализовать инсталляцию в дистанционном режиме. Зная о ресурсах АНБ, можно предположить, что с 2008 по 2013 годы они все-таки решили эту задачу.

Сложно предположить, что бэкдор такого уровня АНБ создавало без помощи Apple. Однако, «яблочная» компания настаивает именно на этом. 31 декабря опубликован комментарий Apple с категорическим опровержением факта сотрудничества с АНБ. — Врезка К.ру]

Список жучков и оборудования

RAGEMASTER — жучок для перехвата видеосигнала на мониторJETPLOW — жучок для межсетевых экранов Cisco

HALLUXWATER — жучок для межсетевых экранов Huawei

FEEDTROUGH — жучок для межсетевых экранов Juniper

GOURMETTROUGH — жучок для межсетевых экранов Juniper

SOUFFLETROUGH — жучок для межсетевых экранов Juniper

DROPOUTJEEP — жучок для Apple iPhone (разрабатывается)

GOPHERSET — жучок для SIM-карт

MONKEYCALENDAR — жучок для SIM-карт

TOTECHASER — жучок для мобильного телефона Thuraya 2520

TOTEGHOSTLY 2.

0 — жучок для устройств на базе Windows Mobile

0 — жучок для устройств на базе Windows MobilePICASSO — комплект модифицированных мобильных телефонов Samsung и Eastcom

CROSSBEAM — GSM-модуль

CANDYGRAM — имитатор базовой станции сети GSM

CYCLONE Hx9 — решение для развертывания сети сотовой сети

EBSR — оборудование для сотовой связи

ENTOURAGE — оборудование для сотовой связи

GENESIS — модифицированный мобильный телефон

NEBULA — решение для развертывания сети сотовой сети

TYPHON HX — оборудование для сотовой связи

WATERWITCH — устройство для выявления координат мобильных телефонов

CTX4000 — портативный радар

LOUDAUTO — передатчик звука

NIGHTWATCH — портативный компьютер для сканирования сигналов

PHOTOANGLO — система радаров

TAWDRYYARD — передатчик

GINSU — жучок для вычислительных систем на базе Windows

IRATEMONK — жучок для персональных компьютеров

SWAP — жучок для персональных компьютеров

WISTFULTOLL — жучок для персональных компьютеров

HOWLERMONKEY — передатчик

JUNIORMINT — мини-ПК

MAESTRO-II — мини-ПК

SOMBERKNAVE — жучок для локальных сетей

TRINITY — мини-ПК

HEADWATER — жучок для роутеров Huawei

SCHOOLMONTANA — жучок для роутеров Juniper

SIERRAMONTANA — жучок для роутеров Juniper

STUCCOMONTANA — жучок для роутеров Juniper

DEITYBOUNCE — жучок для серверов Dell

GODSURGE — жучок для серверов Dell

IRONCHEF — жучок для серверов HP

SURLYSPAWN — передатчик

COTTONMOUTH-I — жучок для соединений USB

COTTONMOUTH-II — жучок для соединений USB

COTTONMOUTH-III — жучок для соединений USB

FIREWALK — жучок для соединений LAN

NIGHTSTAND — оборудование связи

Жучки АНБ созданы таким образом, чтобы они могли продолжать работать после перезагрузки и даже обновления прошивки оборудования. Внедрение осуществляется с помощью различных уязвимостей, технических интерфейсов, BIOS, загрузочных секторов и т. п.

Внедрение осуществляется с помощью различных уязвимостей, технических интерфейсов, BIOS, загрузочных секторов и т. п.

Вендоры отреагировали на публикацию Spiegel, отрицая наличие любых форм сотрудничества со спецслужбами. Старший вице-президент, глава по безопасности Cisco Джон Стюарт (John Stewart) заявил, что компания не сотрудничает с государственными органами и не помещает в свое оборудование бэкдоры. Он также сказал, что в настоящее время экспертам Cisco неизвестны какие-либо уязвимости в решениях компании, которые могли быть использованы для внедрения бэкдоров.

Российский офис Cisco на вопросы CNews не ответил.

В российском офисе Samsung на запрос издания CNews ответили следующим образом: «Samsung следует законодательным нормам тех стран, в которых ведет бизнес. В настоящее время мы ведем процесс сертификации жестких дисков, которые будут поставляться на территорию РФ. До завершения процесса сертификации, официальных поставок жестких дисков Samsung на территории России не будет».

Системы для контроля над сетевыми экранами

| JETPLOW, программный «жучок» для межсетевых экранов Cisco |

| HALLUXWATER, бэкдор для межсетевых экранов Huawei Eudemon, Netscreen, ISG 1000 |

| FEEDTROUGH, программный «жучок» для межсетевых экранов Juniper Netscreen N5XT, NS25, NS50, NS200, NS500, ISG1000 |

| GOURMETTROUGH, программный «жучок» для межсетевых экранов Juniper NSG5T, NS50, NS25, ISG1000, SSG140, SSG5, SSG20 |

| SOUFFLETROUGH, бэкдор для BIOS межсетевых экранов Juniper SSG30x/SSG50x |

Устройства слежения за клавиатурой

| SURLYSPAWN, аппаратный «жучок» для отслеживания клавиатурных нажатий с передачей данных по радиоканалу |

Системы перехвата изображения

| RAGEMASTER, аппаратный «жучок» для перехвата сигнала с экранов VGA |

«Жучки» для портов USB и Ethernet

| COTTONMOUTH-I, аппаратный «жучок» для перехвата данных и инъекции троянов через USB-порт, способный передавать данные по радиоканалу |

| COTTONMOUTH-II, аппаратный «жучок» для удаленного доступа и контроля над целевой системой через USB-порт |

COTTONMOUTH-III, аппаратный «жучок» для организации радиоканала к другим устройствам COTTONMOUTH. Устанавливается на USB-порт Устанавливается на USB-порт |

| FIREWALK, аппаратный «жучок» для перехвата и инъекции пакетов в порты USB и Ethernet |

Аппаратные «Жучки» для ПК

| GINSU, программный «жучок» для шины PCI для ОС Windows 9x, XP, 2000, 2003, Vista |

| IRATEMONK, программный «жучок» для Western Digital, Seagate, Maxtor, Samsung |

| SWAP, программный «жучок» для ОС Windows, FreeBSD, Linux, Solaris |

| WISTFULTOLL, «жучок» для управления ОС Windows c помощью технологии Windows Management Instrumentation (WMI) |

| HOWLERMONKEY, аппаратный «жучок» для приема-передачи радиосигнала и дистанционного управления ПК |

| JUNIORMINT, аппаратный «жучок» — микро-ПК на основе процессора ARM9 |

| MAESTRO-II, аппаратный «жучок» — микро-ПК на основе процессора ARM7 |

| SOMBERKNAVE, программный «жучок» для Windows XP, подключающийся к устройствам АНБ с помощью Wi-Fi |

| TRINITY, аппаратный «жучок», свободно конфигурируемый микро-ПК на основе ARM9 |

Аппаратные «жучки» для маршрутизаторов

| HEADWATER, программный бэкдор для удаленного управления маршрутизаторами Huawei, удаленно устанавливаемый в Boot ROM |

| SCHOOLMONTANA, программный «жучок» для BIOS маршрутизаторов Juniper J-серии |

| SIERRAMONTANA, программный «жучок» для BIOS маршрутизаторов Juniper M-серии |

| STUCCOMONTANA, программный «жучок» для BIOS маршрутизаторов Juniper T-серии |

Аппаратные закладки для серверов

DEITYBOUNCE, программный «жучок» для BIOS серверов Dell PowerEdge 1850/2850/1950/2950 (BOIS A02,A05, A06, 1. 1.0, 1.2.0, 1.3.7) 1.0, 1.2.0, 1.3.7) |

| GODSURGE программный «жучок» для аппаратного «жучка» FLUXBABBITT. Используется для серверов Dell PowerEdge 1950/2950 |

| IRONCHEF, «жучок» для HP Proliant 380DL G5 |

Решения для атак на Wi-Fi сети

| NIGHTSTAND, устройство для внедрения пакетов в сети Wi-Fi |

| SPARROW II, устройство для взлома сетей Wi-Fi |

Устройства для обнаружения и снятия информации с «жучков»

| CTX4000, устройство непрерывного анализа и получения сигналов от аппаратных «жучков» VAGRANT и DROPMIRE |

| LOUDAUTO, устройство для записи звуковой информации |

| NIGHTWATCH — система реконструкции сигнала «жучка» VAGRANT с выводом на монитор |

| PHOTOANGLO, обновленная версия устройства CTX4000 |

| TAWDRYYARD, аппаратный модуль для поиска «жучков» |

Системы для скрытного управления мобильными телефонами

| DROPOUTJEEP, программный «жучок» для операционной системы iOS (iPhone) для перехвата SMS, голосовой почты, данных о местоположении, контроля над микрофоном и камерой |

| GOPHERSET, «жучок» SIM-карт в GSM-устройствах |

| MONKEYCALENDAR, программный «жучок» для тайной отправки SMS о местоположении устройства |

| TOTECHASER, программный «жучок» для спутникового телефона Thuraya 2520 (ОС Windows CE) для скрытной передачи данных по каналу SMS |

TOTEGHOSTLY 2. 0, программный «жучок» для устройств на Windows Mobile, позволяющий скрытно скачивать и загружать файлы, читать SMS, голосовую почту, собирать данные об местоположении, управлять микрофоном и камерой 0, программный «жучок» для устройств на Windows Mobile, позволяющий скрытно скачивать и загружать файлы, читать SMS, голосовую почту, собирать данные об местоположении, управлять микрофоном и камерой |

| PICASSO, модифицированные GSM-устройства для скрытного сбора данных о местоположении и звонках владельца |

Устройства для контроля и отслеживания мобильных телефонов

| CROSSBEAM — «жучок» для внешнего доступа к данным, передаваемым GSM-телефоном |

| CANDYGRAM — ложная базовая станция GSM, применяемая для определения местонахождения объекта и отправки скрытых SMS |

| CYCLONE HX9, ложная базовая станция GSM, применяемая для прослушивания сотовых телефонов и перехвата данных |

| EBSR, ложная базовая станция GSM |

| ENTOURAGE, устройство для поиска и определения местоположения телефонов GSM и 3G |

| GENESIS, модифицированный сотовый телефон с анализатором спектра GSM и 3G сетей для радиоразведки |

| NEBULA, ложная базовая станция для сетей EGSM, UMTS, CDMA2000 |

| TYPHON HX, ложная базовая станция для сетей GSM 850/900/1800/1900 МГц |

| WATERWITCH, устройство для определения местоположения мобильных телефонов |

Захват и чтение отчетов об ошибках

Отчет об ошибках содержит журналы устройств, трассировки стека и другие диагностические данные. информацию, которая поможет вам найти и исправить ошибки в вашем приложении. Чтобы поймать ошибку

отчет с вашего устройства, используйте разработчика Возьмите отчет об ошибке

на устройстве, в меню эмулятора Android,

или команду

информацию, которая поможет вам найти и исправить ошибки в вашем приложении. Чтобы поймать ошибку

отчет с вашего устройства, используйте разработчика Возьмите отчет об ошибке

на устройстве, в меню эмулятора Android,

или команду adb bugreport на вашем компьютере для разработки.

Рис. 1. Параметры разработчика на устройстве.

Чтобы отправить отчет об ошибке, необходимо иметь Параметры разработчика включены на вашем устройство для доступа к Принять отчет об ошибке вариант.

Захват отчета об ошибке с устройства

Рисунок 2. Отчет об ошибке готов.

Чтобы получить отчет об ошибке непосредственно с вашего устройства, выполните следующие действия:

- Включить разработчика Параметры.

- В Параметры разработчика нажмите Получить отчет об ошибке .

- Выберите нужный тип отчета об ошибке и нажмите Сообщить .

Через мгновение вы получите уведомление о том, что отчет об ошибке готов, т.к. показано на рисунке 2.

- Чтобы поделиться отчетом об ошибке, коснитесь уведомления.

Захват отчета об ошибке из эмулятора Android

Из эмулятора Android вы можете использовать Сообщить об ошибке в расширенных элементах управления:

- Нажмите Подробнее в Панель эмулятора.

-

В окне Расширенные элементы управления выберите Отчет об ошибке .

Откроется экран, на котором можно просмотреть сведения об отчете об ошибке, такие как снимок экрана, информацию о конфигурации AVD и журнал отчетов об ошибках. Ты можешь также введите сообщение с шагами воспроизведения для сохранения вместе с отчетом.

-

Дождитесь завершения сбора отчета об ошибке, затем нажмите Сохранить отчет .

Захват отчета об ошибке с помощью adb

Если у вас подключено только одно устройство, вы можете получить отчет об ошибке с помощью

адб следующим образом:

$ отчет об ошибке adb E:\Reports\MyBugReports

Если не указать путь для отчета об ошибке, он будет сохранен в локальный каталог.

Если у вас подключено несколько устройств, вы должны указать устройство с

-s опция. Запустите следующие команды adb , чтобы

получить серийный номер устройства и создать отчет об ошибке:

$ adb устройства Список подключенных устройств эмулятор-5554 устройство Устройство 8XV7N15C31003476 $ adb -s 8XV7N15C31003476 отчет об ошибке

Сохранить старый отчет об ошибке

По умолчанию отчеты об ошибках сохраняются в /bugreports и могут быть просмотрены с помощью

следующая команда:

$ adb shell ls /bugreports/ отчет об ошибке-foo-bar.xxx.ГГГГ-ММ-ДД-ЧЧ-ММ-СС-dumpstate_log-гггг.txt отчет об ошибке-foo-bar.xxx.ГГГГ-ММ-ДД-ЧЧ-ММ-СС.zip dumpstate-stats.txt

Затем вы можете вытащить zip-файл через adb pull :

$ adb pull /bugreports/bugreport-foo-bar.xxx.ГГГГ-ММ-ДД-ЧЧ-ММ-СС.zip

Проверить ZIP-файл отчета об ошибке

По умолчанию ZIP-файл называется

отчет об ошибке - BUILD_ID - ДАТА .zip . ZIP-файл

может содержать несколько файлов, но самый важный файл

отчет об ошибке - BUILD_ID - ДАТА .txt . Этот

отчет об ошибке, который содержит

диагностический выход для системных служб ( dumpsys ), журналы ошибок ( dumpstate ),

и журналы системных сообщений ( logcat ). Системные сообщения включают трассировку стека

когда устройство выдает ошибку и сообщения, написанные из всех приложений с

Системные сообщения включают трассировку стека

когда устройство выдает ошибку и сообщения, написанные из всех приложений с

Журнал класса.

ZIP-файл содержит файл метаданных version.txt , который содержит

письмо о выпуске Android. Когда systrace включен, zip-файл также

содержит файл systrace.txt .

Инструмент системной трассировки

помогает анализировать производительность

вашего приложения путем захвата и отображения времени выполнения вашего

процессы приложений и другие системные процессы Android.

Инструмент dumpstate копирует файлы из файловой системы устройства

в zip-файл в папке FS , чтобы вы могли сослаться на них. Например,

файл /dirA/dirB/fileC на устройстве будет генерировать

FS/dirA/dirB/fileC запись в ZIP-файле.

Рисунок 3. Структура файла отчета об ошибке.

Для получения дополнительной информации см. Чтение отчетов об ошибках.

Получайте отчеты от ваших пользователей

Сбор отчетов об ошибках полезен при использовании приложения себя, но ваши конечные пользователи не могут легко делиться такими отчетами об ошибках с тобой. Чтобы получать отчеты о сбоях с трассировкой стека от реальных пользователей, воспользоваться отчетами о сбоях Google Play и Firebase функции.

Консоль Google Play

Вы можете получать отчеты из Консоль Google Play для просмотра данных о сбоях и приложениях, не ответы на ошибки (ANR) от пользователей, которые установили ваше приложение из Google Play. Доступны данные за предыдущие шесть месяцев.

Для получения дополнительной информации см. Просмотр сбоев и ошибок приложения, не отвечающего (ANR) в справке Play Console.

Отчеты о сбоях Firebase

Отчеты Firebase Crashlytics создают подробные отчеты об ошибках в

приложение. Ошибки сгруппированы в задачи на основе похожих трассировок стека и

сортируются по серьезности воздействия на ваших пользователей. В дополнение к автоматическим

отчеты, вы можете регистрировать пользовательские события, чтобы помочь зафиксировать шаги, ведущие к сбою.

Ошибки сгруппированы в задачи на основе похожих трассировок стека и

сортируются по серьезности воздействия на ваших пользователей. В дополнение к автоматическим

отчеты, вы можете регистрировать пользовательские события, чтобы помочь зафиксировать шаги, ведущие к сбою.

Чтобы начать получать отчеты о сбоях от любого пользователя, добавьте Зависимости Firebase к твоему 9Файл 0005 build.gradle . Для получения дополнительной информации см. Крашлитикс Firebase.

Бесплатный инструмент для отслеживания ошибок и сбоев для Android и iOS

Бесплатный инструмент для отслеживания ошибок и сбоев для Android и iOS — ShakebugНайти ошибку и сделать снимок экрана

Shakebug позволяет пользователям сообщать об ошибке с вашего мобильного телефона для вашего приложения. Здесь пользователям просто нужно встряхнуть свой мобильный телефон, и все данные об ошибках и сбоях могут быть легко просмотрены разработчиками через их панель входа в систему.

Начать Запросить демонстрацию

Что такое Shakebug?

Наша платформа

айфон

Андроид

Интернет

Реагировать на родной

Интегрирован с

Доверено

Отзыв в

Наши клиенты

Как работает Shakebug?

Шаг 1

Откройте приложение на мобильном телефоне и встряхните его. После этого появится экран, где вы можете выделить область ошибки.

После этого появится экран, где вы можете выделить область ошибки.

Шаг 2

После выделения области появится экран, на котором пользователь может написать описание ошибки, объясняющее подробности об ошибках или проблемах.

После того, как вы сообщите об ошибке, вы увидите следующий экран с подробной информацией об ошибке, а также информацией об устройстве и ОС для назначенных вам разработчиков. Они могут обновить его статус, когда он будет решен.

Отчеты об ошибках и сбоях

Ошибки

Shakebug помогает пользователям выделять ошибки, делая снимок экрана в несколько кликов. Этот инструмент сводит к минимуму время сообщения об ошибках для тестировщика и клиентов.

Сбои

Shakebug автоматически сообщает о сбоях приложений всякий раз, когда это происходит. Здесь пользователям не нужно тратить время на отчеты о сбоях.

Аналитика

Наряду с отчетами об ошибках и сбоях, Shakebug анализирует использование приложения различными способами, такими как сеанс, язык, страна и т. д. Он также позволяет пользователям проверять аналитику в виде графического представления за выбранный период времени.

д. Он также позволяет пользователям проверять аналитику в виде графического представления за выбранный период времени.

События

Разработчики/пользователи могут легко добавлять пользовательские события и значения для каждого действия приложения, где они хотят. В дополнение к этому пользователи также могут проверить сеанс каждого события и значения в графической форме.

Онлайн-инструмент для отслеживания ошибок — что это?

Что такое система отслеживания ошибок?

Отслеживание ошибок — это методология, используемая разработчиками мобильных устройств для сбора отчетов о «проблемах» в мобильных приложениях, и это отслеживается с помощью нашего онлайн-инструмента отслеживания. Это позволяет разработчикам еще больше усовершенствовать дизайн своего мобильного приложения, внося постоянные изменения или обновления в приложение, чтобы лучше обслуживать клиентскую базу.

Отслеживание ошибок и сбоев обычно сообщает о точной природе проблемы и отслеживает конкретную проблему и сбой в любом мобильном приложении. Таким образом, это платформа, на которой разработчики могут получить максимальную отдачу от использования нашего специализированного онлайн-инструмента отслеживания и инструмента отслеживания проблем.

Таким образом, это платформа, на которой разработчики могут получить максимальную отдачу от использования нашего специализированного онлайн-инструмента отслеживания и инструмента отслеживания проблем.

Для облегчения сообщения об ошибках используются некоторые популярные онлайн-инструменты отслеживания проблем, и Shakebug принадлежит к одному из них. Это работает эффективно, поддерживая правильные отчеты об ошибках и сбоях.

Этот онлайн-инструмент является лучшим онлайн-инструментом для отслеживания ошибок, который поддерживает прозрачность между клиентами и разработчиками.

Чтобы использовать такой сложный онлайн-инструмент для отслеживания сбоев и ошибок, пользователь сообщает о проблеме, просто встряхивая свой телефон, и, если какая-либо проблема будет обнаружена, разработчики получат полную информацию о ней и устранят проблему.

Хотя каждый онлайн-инструмент отслеживания проблем отличается своими функциями, эта платформа является лучшим онлайн-инструментом отслеживания сбоев и проблем, который сообщает о проблемах, а также используется в качестве инструмента отслеживания сбоев. Используя такой онлайн-инструмент отслеживания сбоев и ошибок, вы можете построить доверительные отношения со своими клиентами.

Используя такой онлайн-инструмент отслеживания сбоев и ошибок, вы можете построить доверительные отношения со своими клиентами.

Можем ли мы использовать его как средство отслеживания сбоев?

Онлайн-инструменты отслеживания ошибок и сбоев также позволяют разработчикам и менеджерам сразу увидеть, где приложение не работает с клиентской базой и как команда разработчиков решает свои проблемы. Так что да, его также можно использовать в качестве инструмента отслеживания сбоев.

Он обеспечивает организованный способ облегчения процессов улучшения приложений и открывает честный, регулируемый канал для конечных пользователей.

Это позволяет легко отслеживать ошибки и сбои с минимальными человеческими ресурсами, вложенными в организационные требования процесса.

Чем полезен Shakbug?

Shakebug — это идеальный онлайн-инструмент отслеживания ошибок и сбоев, позволяющий разработчикам собирать и управлять отзывами и проблемами. Благодаря этому проекты выполняются так гладко, а клиентам нравится техника встряхивания, чтобы сообщать о проблемах.

Этот онлайн-инструмент отслеживания можно легко интегрировать в любое мобильное приложение в течение минуты, к нему легко получить доступ и использовать.

Предоставляет отчеты об ошибках, мониторинг производительности приложений, отчеты о сбоях, чат в приложении и опросы клиентов для мобильных приложений.

Управление сообщениями об ошибках с помощью Shakebug оказалось выгодным, поскольку обеспечивает наилучший уровень обслуживания с точки зрения поддержки и документации. А также обеспечивает подробное и точное отслеживание ошибок и сбоев.

Shakebug — один из самых популярных и незаменимых онлайн-инструментов для отслеживания ошибок и сбоев в любом из ваших мобильных приложений, он работает как на Android, так и на IOS.

Каковы преимущества использования этого инструмента?

Shakebug — это эффективный онлайн-инструмент отслеживания и отслеживания проблем, который может повысить удовлетворенность клиентов, повысить производительность и сократить время простоя.