Как сделать простой жучок для прослушки своими руками. Из чего состоит устройство для прослушивания. Какие бывают виды жучков. Как правильно выбрать и настроить прослушивающее устройство. На что обратить внимание при изготовлении жучка.

Что такое жучок для прослушки и как он работает

Жучок для прослушки — это миниатюрное электронное устройство, предназначенное для скрытого прослушивания и записи разговоров. Принцип работы жучка заключается в следующем:

- Встроенный микрофон улавливает звуки и голоса

- Электронная схема преобразует звуковой сигнал в радиосигнал

- Радиопередатчик транслирует сигнал на определенной частоте

- Приемник на стороне прослушивающего принимает и декодирует сигнал

Таким образом, жучок позволяет прослушивать разговоры на расстоянии, оставаясь незамеченным. Дальность действия зависит от мощности передатчика и может достигать нескольких сотен метров.

Из каких компонентов состоит простой жучок для прослушки

Для изготовления простейшего жучка своими руками понадобятся следующие компоненты:

- Микрофон (электретный или динамический)

- Транзистор (например, КТ315 или 2N3904)

- Резисторы (4,7 кОм, 10 кОм)

- Конденсаторы (10 пФ, 1 нФ)

- Катушка индуктивности

- Источник питания (батарейка 3-9В)

- Антенна (проволока 15-30 см)

Все эти элементы монтируются на небольшой печатной плате согласно выбранной схеме. Микрофон преобразует звук в электрический сигнал, который усиливается транзистором и передается на антенну в виде радиоволн.

Пошаговая инструкция по изготовлению простого FM-жучка

Чтобы самостоятельно собрать простой жучок для прослушки, выполните следующие шаги:

- Подготовьте все необходимые компоненты и инструменты

- Нарисуйте или распечатайте схему жучка

- Подготовьте печатную плату размером примерно 2х3 см

- Разместите и припаяйте компоненты согласно схеме

- Подключите микрофон и батарею питания

- Припаяйте антенну из медного провода

- Проверьте все соединения на отсутствие замыканий

- Настройте рабочую частоту с помощью FM-приемника

При правильной сборке и настройке вы сможете прослушивать передаваемый жучком звук на обычном FM-радиоприемнике в диапазоне 88-108 МГц.

Виды жучков для прослушки и их особенности

Существует несколько основных видов жучков для прослушивания:

- FM-жучки — передают сигнал в FM-диапазоне, просты в изготовлении

- GSM-жучки — используют сотовую связь, имеют большую дальность

- Лазерные жучки — улавливают вибрации стекол, сложны в реализации

- Проводные жучки — передают сигнал по проводам, ограничены в применении

- Цифровые жучки — записывают звук на встроенную память

Наиболее доступными для самостоятельного изготовления являются простые FM-передатчики. Они не требуют сложных компонентов и настройки.

Как правильно выбрать и настроить жучок для прослушки

При выборе или изготовлении жучка для прослушки обратите внимание на следующие параметры:

- Дальность передачи сигнала (от 50 до 500 м)

- Время автономной работы (от нескольких часов до нескольких дней)

- Чувствительность микрофона

- Габариты устройства

- Маскировка под бытовые предметы

- Возможность дистанционного управления

Для настройки жучка используйте FM-приемник. Медленно поворачивайте подстроечный конденсатор, пока не услышите характерный шум. Затем подстройте частоту для получения чистого звука.

На что обратить внимание при изготовлении жучка своими руками

При самостоятельном изготовлении жучка для прослушки помните о следующих важных моментах:

- Используйте качественные компоненты для стабильной работы

- Обеспечьте надежную изоляцию всех соединений

- Применяйте миниатюрные детали для уменьшения размеров

- Продумайте способ скрытого размещения устройства

- Подберите оптимальную рабочую частоту без помех

- Обеспечьте хорошее экранирование от наводок

Соблюдение этих рекомендаций позволит создать эффективный жучок для прослушки своими руками. Однако помните, что несанкционированное прослушивание является незаконным.

Законность использования жучков для прослушки

Важно понимать, что использование жучков для прослушки в большинстве случаев является незаконным и может повлечь уголовную ответственность. Законное применение таких устройств ограничено:

- Правоохранительными органами с санкции суда

- Спецслужбами в рамках оперативно-розыскных мероприятий

- Родителями для контроля несовершеннолетних детей

- В некоторых случаях для охраны частной собственности

Во всех остальных ситуациях скрытое прослушивание является нарушением тайны частной жизни. Перед использованием жучков обязательно ознакомьтесь с действующим законодательством.

Жучок для прослушки как сделать своими руками

Содержание

- Что такое жучок

- Из чего состоит жучок или прослушка

- Схема жучка

- Почему лучше купить готовый жучок

Что такое жучок?

Прослушивающий жучок-это самый обычный микрофон, передающий звуки на большие расстояния при помощи радиоволн. Устанавливается такой жучок в здании и сигнал передается от него на радиоприемное устройство. Используют такую прослушку в разных целях: как радионяня, беспроводные наушники или, просто, для подслушивания чужих разговоров. Последнее, кстати, уголовно наказуемо, если нет соответствующего разрешения.

Все существующие жучки можно разделить на два вида.

- Первый вид-это специальные радио микрофоны, которые имеют миниатюрные размеры и обладают ультра чувствительностью. Такие микрофоны трансформируют электрические сигналы в звуки. Такие жучки необходимо устанавливать в помещениях, в котором будет идти прослушивание.

По этой причине они менее востребованы.

По этой причине они менее востребованы. - Второй вид-это более современные устройства, которые работают на основе контактных датчиков. Они просто улавливают вибрацию, которая проходит по инженерным конструкциям строения, поэтому с их помощью прослушивание можно вести, даже сквозь стены. Такие жучки наиболее популярны на рынке.

Из чего состоит жучок или прослушка

Стандартная прослушка состоит из трех модулей.

- Первый занимается съемом данных ( это может быть обычный микрофон).

- Второй предназначен для преобразования полученных данных в цифровой формат и обеспечения временного хранения.

- Третий необходим для передачи обработанной информации.

Все эти модули и есть составляющие жучка. Сам прибор может быть настолько маленьким и незаметным, что его можно поместить даже в розетку или другие малозаметные места. При этом наличие всех модулей обеспечивает улавливание звуков и передачу их на пульт владельца.

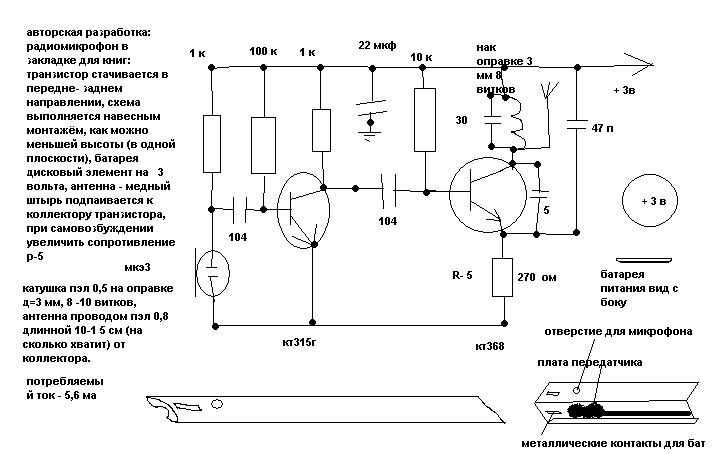

Схема жучка

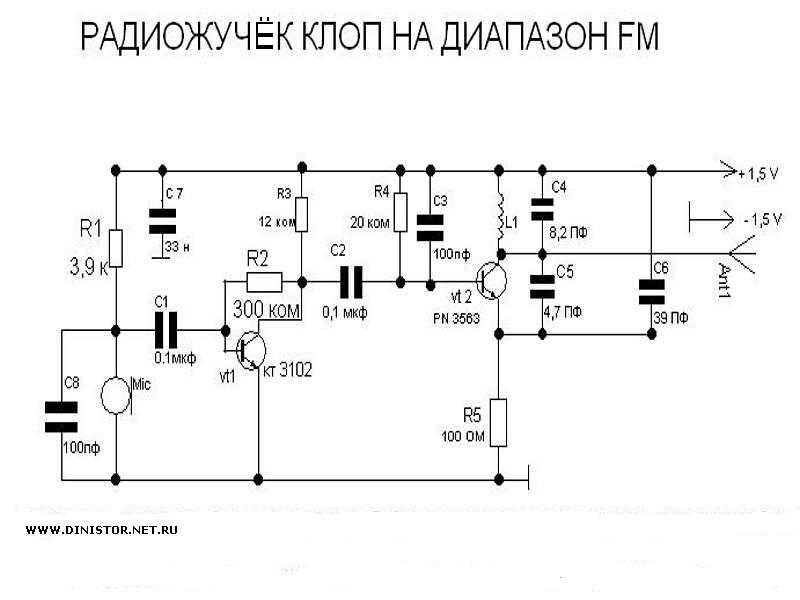

Сегодня в интернете можно найти огромное количество различных схем, которые основаны на микросхемах, для сборки такого жучка в домашних условиях. Схему можно найти любую от самой простой, которая не требует в сборке редких и дорогих материалов до самых сложных. Ниже приведена схема радиожучка, которая при небольших затратах обеспечивает отличную дальность передачи сигнала и прекрасную стабильность работы. Передача звука будет на расстояние до 500 метров.

Схему можно найти любую от самой простой, которая не требует в сборке редких и дорогих материалов до самых сложных. Ниже приведена схема радиожучка, которая при небольших затратах обеспечивает отличную дальность передачи сигнала и прекрасную стабильность работы. Передача звука будет на расстояние до 500 метров.

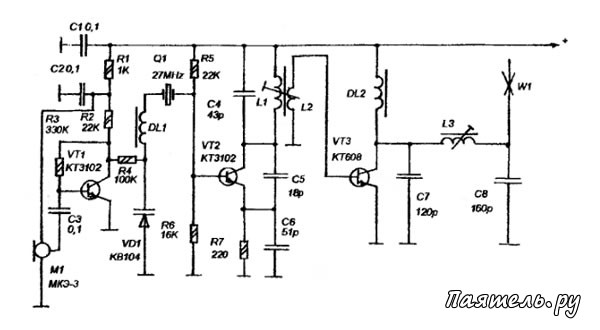

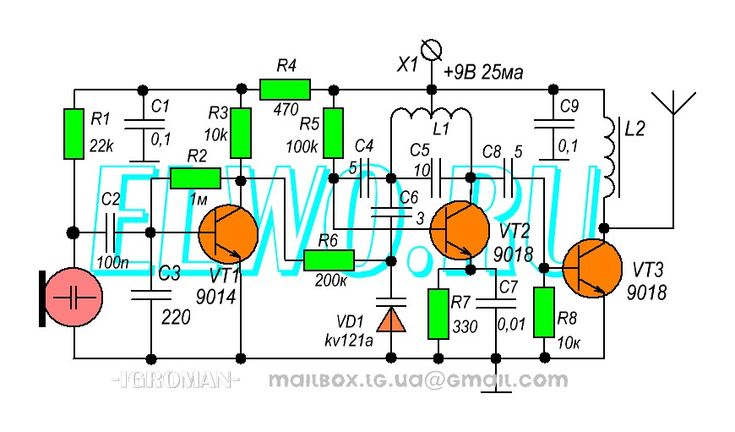

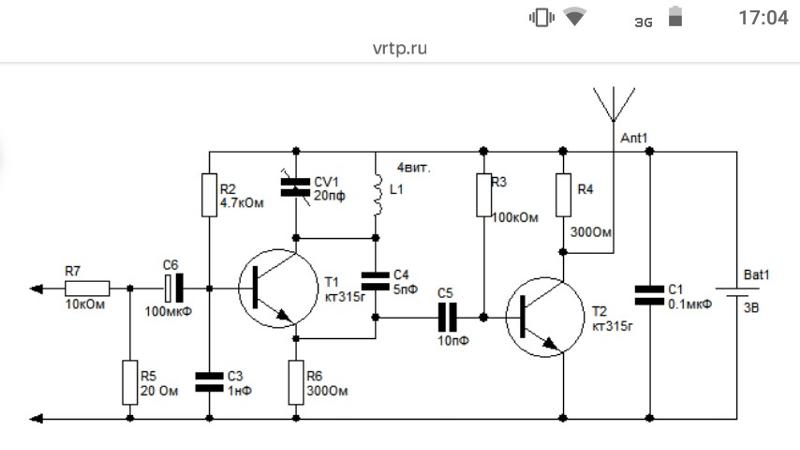

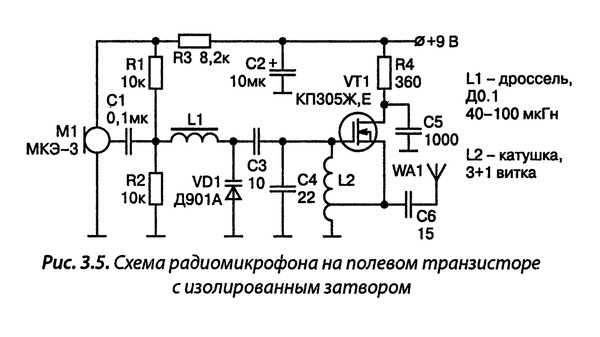

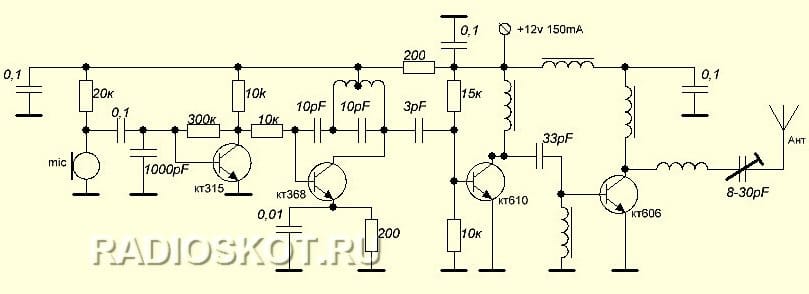

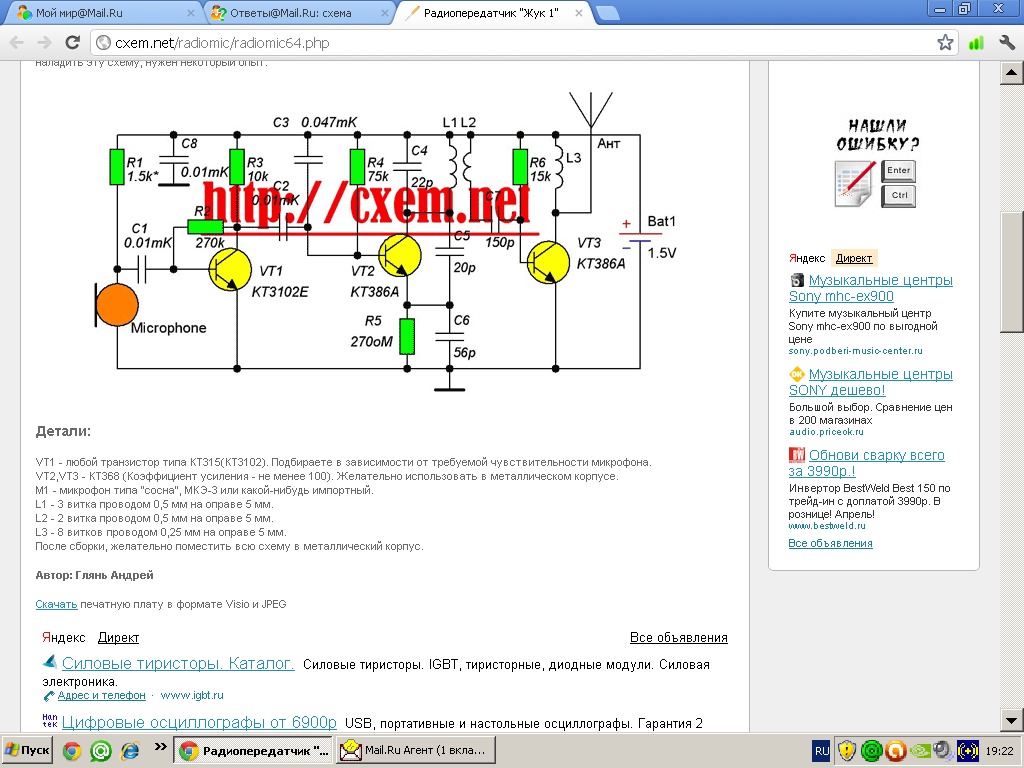

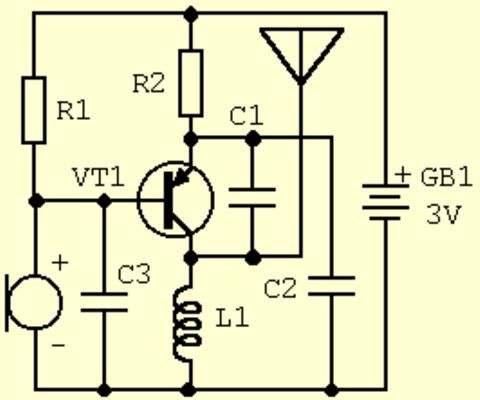

Это трехкасакдная схема:

- Транзистор VT1 содержит усилитель звукового сигнала микрофона.

- На втором транзисторе VT2 выполнен генератор несущего сигнала.

- Транзистор VT3 — непосредственный усилитель высокой частоты.

Для трансформации электрического сигнала в звук, можно использовать электретный микрофон. Приобрести его можно в магазине радиодеталей или же самостоятельно выпаять из старой телефонной гарнитуры.

В данной схеме используются следующие транзисторы: VT1 -КТ3130Б, VT2 — КТ368А, VT3 — КТ3126Б.

Антенной может служить кусок провода, но если хочется, чтобы звук передавался на более дальние расстояния, необходимо использовать провод длиной в одну четверть длины волны, на которой работает передатчик.

Такой жучок можно смастерить дома из подручных средств.

Почему лучше купить готовый жучок?

В нынешнее время интернет переполнен различными интернет-магазинами, где можно свободно приобрести прослушивающее устройство. Такие приборы будут намного надежней.Многие магазины имеют в своем штате профессиональных сотрудников, которые подберут товар, гарантируя при этом его качество и надежность.

Благодаря современным технологиям, жучки могут иметь очень маленькие размеры, около нескольких миллиметров. Опытные люди могут установить их в любом месте: техника, потолки, плинтусы, различные покрытия, вытяжки, розетки, предметы интерьера. И найти такую прослушку без специального оборудования невозможно.

Кроме того, фабричные жучки имеют намного большее звуковое покрытие. Они могут «слышать» на очень дальние расстояния, большее время работы (до восьми часов в режиме ожидания), иметь самостоятельные сим-карты. На такую карту делается звонок со своего телефона и, таким образом устанавливается соединение с устройством.

Благодаря интернету, конечно можно самостоятельно «смастерить» радио жучок. Но, он не будет таким маленьким и компактным, у него будет намного меньший радиус передачи(все зависит от размера антенны и мощности передатчика)и работать он будет в FM AM частотах.

Для того, чтобы в домашних условиях сделать жучок, который будет обладать современными функциями, нужны современные фабричные запчасти. А это денежные затраты!

Намного выгодней и без затрат своего времени будет приобрести готовый жучок.

Читайте также

Рейтинг: 4,9 из 5 (Оценок: 8)

Ваша оценка учтена

Узнаем как можно сделать жучок своими руками: схема и подробное описание

Для того чтобы организовать прослушку, можно прибегнуть к нескольким способам реализации задуманного. Устройства электронного слежения можно приобрести в магазине или заказать через сеть интернет. Однако качественный промышленный образец обойдется потребителю «в копеечку». Как правило, дешевые китайские девайсы быстро выходят из строя, да и практичностью особо не выделяются. Остается одно — сделать жучок своими руками, тем более что это вполне осуществимо, а затраты на комплектующие (для того чтобы изготовить тот или иной прибор аудионаблюдения) по сути являются символическими. Впрочем, давайте займемся делом.

Как правило, дешевые китайские девайсы быстро выходят из строя, да и практичностью особо не выделяются. Остается одно — сделать жучок своими руками, тем более что это вполне осуществимо, а затраты на комплектующие (для того чтобы изготовить тот или иной прибор аудионаблюдения) по сути являются символическими. Впрочем, давайте займемся делом.

Законные основания

Безусловно, требуется понимать, что спецсредства для прослушивания — прерогатива спецслужб. В случае нарушения конституционных прав личности и доказанной вины в посягательстве на тайну частной жизни последует административное наказание. Нередки случаи, когда дело доходит и до уголовной ответственности. Поэтому не стоит «злоупотреблять» изготовленным изделием. Гораздо мудрее применить такое устройство в качестве дополнительного средства безопасности или же использовать его для осуществления акустического контроля над территорией собственного жилища. К примеру, жучок для прослушки, своими руками изготовленный, станет прекрасным «осведомителем», если вы не уверены в порядочности нанятой вами няни или хотите знать, что происходит на занятиях в школе. Да мало ли жизненных ситуаций, когда использование подслушивающих устройств становится необходимостью.

Да мало ли жизненных ситуаций, когда использование подслушивающих устройств становится необходимостью.

Мобильный «GSM жучок»: невероятно простое решение

Для того чтобы сделать подслушивающее устройство из сотового телефона, необходим аппарат, поддерживающий функцию «Автоподнятие трубки», также нужна гарнитура (наушники). Наиболее приемлемым для таких целей можно считать аппарат Nokia 1280, поскольку простота и надежность телефона позволяют рассчитывать на успешность реализуемого проекта. Кстати, черно-белый экран является признаком экономичности, расход энергоресурсов аппарата существенно снижается. Поверьте, такой жучок из телефона, своими руками настроенный, — прекрасный заменитель дорогостоящей прослушивающей аппаратуры. Причем произвести нехитрые действия, описанные ниже, под силу буквально каждому. Пожалуй, приступим.

- Зайдите в меню телефона и войдите в раздел «Режим вызова».

- Создайте свой персональный режим. Все пункты, касающиеся световой индикации, вибрации, громкости мелодии сигнала, заставки, звукового сопровождения нажатия кнопок и оповещения о входящем СМС сообщении, требуется деактивировать.

- Дайте имя новому режиму.

- Через главное меню найдите раздел «Настройка аксессуаров», который обычно имеет два подпункта «мини-гарнитура» и «слуховой аппарат». В каждом из них необходимо отредактировать рабочие параметры и вопрос о том, как сделать жучок, будет практически решен.

- Все «аксессуарные» пункты необходимо включить. Назначить новосозданный режим активным и выйти из настроек.

- Отрежьте от наушников шнур и вставьте штекер в гнездо телефонной гарнитуры.

- На дисплее должен отобразиться активированный режим.

Применяем смартфон не по назначению

Уезжая в командировку или отпуск, можно оставить дома своеобразного сторожа, так сказать мобильного «охранника». Причем не нужно ничего паять, а сотовый жучок — своими руками переделанный смартфон. Все остальное просто до примитивности.

- Практически все смартфоны снабжены функцией «Автоприема звонков».

- В относительно новых сотовых агрегатах реализована технология энергосберегающего режима.

Поэтому при учете заведомо исправного состояния аппарата можете рассчитывать на 5-7 дней работы вашего аккумулятора.

Поэтому при учете заведомо исправного состояния аппарата можете рассчитывать на 5-7 дней работы вашего аккумулятора. - Возможен вариант, когда телефон подключается к зарядному устройству, а посредником между розеткой и ЗУ выступает специальное устройство с реле времени. Час в сутки — вполне приемлемый режим энергоподпитки (учитывая вышеописанную ситуацию).

- Отключите в телефоне звуковое оповещение, световую индикацию и виброрежим.

- Не лишним будет такое действие, как установка в разъем гарнитуры наушников, так как звуковой фон вокруг звонящего будет неблагоприятным сигналом, который предопределит место нахождения шпионского девайса.

- Разместите устройство в средней зоне жилплощади. Не забудьте: девайс не должен находиться на видном месте, но и платяной шкаф не является решением. Поместите телефон на антресоль или закрепите на обратной стороне висящей картины.

Жучок для прослушки: своими руками из «подручных средств»

Как правило, старые телефоны не выбрасываются. Найдите давно позабытого «электронного товарища», поскольку именно из него вы сделаете эффективно работающее звукоулавливающее устройство. Стоит отметить, что практически любой телефон можно переделать в подслушивающий девайс. Однако размеры играют немаловажную роль в «шпионской жизни». Поэтому в столь деликатном деле, как прослушка, целесообразнее использовать небольшие модели телефонов.

Найдите давно позабытого «электронного товарища», поскольку именно из него вы сделаете эффективно работающее звукоулавливающее устройство. Стоит отметить, что практически любой телефон можно переделать в подслушивающий девайс. Однако размеры играют немаловажную роль в «шпионской жизни». Поэтому в столь деликатном деле, как прослушка, целесообразнее использовать небольшие модели телефонов.

Общая схема последовательности действий

- Разбираете телефон.

- Снимаете экран и удаляете все светодиоды (подсветка клавиатуры — оставить один для визуального контроля).

- Впаиваете кнопку включения.

- Производите монтаж устройства — «Автоприем вызова», ведь жучок своими «руками» должен поднимать трубку.

- Заменяете микрофон на более чувствительный (электретный).

- Наращиваете антенну (обычный медный провод 15-20 см).

- Припаиваете аккумуляторную батарею и фиксируете ее сверху на клавиатурной площадке (резинка, скотч).

- Проверяете работоспособность.

Оптрон, изображенный на схеме, можно заменить транзистором типа КТ315 или западными аналогами С9018, С9014. В таком случае конденсатор убирается, а резистор ставится номиналом сопротивления 2,2 k.

Миниатюрный жучок

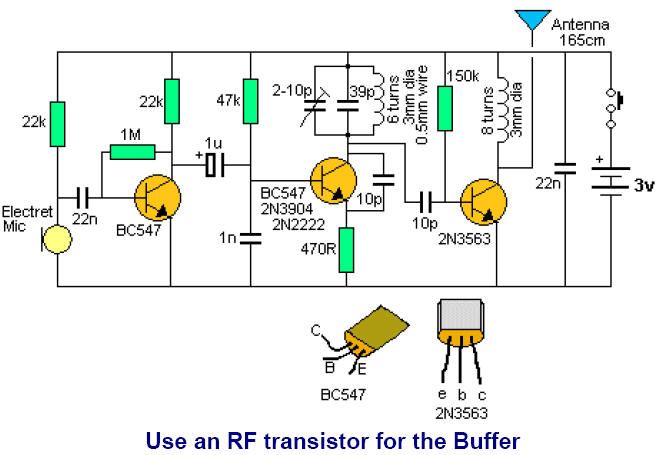

Своими руками можно сделать FM-передатчик. Довольно простая схема позволит вам принимать сигнал в диапазоне радиочастот 88-92 мГц. Не стоит сразу бежать в магазин и покупать детали, возможно, у вас есть неисправная электротехника, с платы которой можно демонтировать необходимые компоненты.

Вам понадобятся:

- Транзистор биполярный — 2N3904 либо его аналог.

- Резисторы — 4,7 и 330 кОм.

- Конденсаторы — 4,7 пФ, 1 и 22 нФ.

- Конденсатор подстроечный, номиналом 30 пФ.

- Контурная катушка — диаметр намотки 6 мм, восьмивитковая, проволока 0,5 мм.

- Материал для платы — фольгированный стеклотекстолит.

- Батарея типа «Крона» на 9 Вт.

- Электретный микрофон (наиболее чувствительный применяется в магнитофонах).

Собираем FM-жучок для прослушки

- В первую очередь впаивается подстроечный конденсатор (середина платы). Слева монтируется транзистор.

- Смещаясь к низу, устанавливаем (слева направо) конденсаторы: первый — 4,7 пФ, второй — 1 нФ.

- Теперь впаиваем резисторы.

- После — конденсатор на 22 нФ и бескаркасную катушку.

- Завершает конструкцию проволока — антенна, установка микрофона и припайка батареи.

В завершение

Теперь для вас не является секретом, как сделать из телефона жучок и что для этого необходимо. Представленные в данном информационном обзоре варианты GSM и радиоизделий — лишь часть из множества имеющихся электронных образцов, посредством которых можно наладить качественный акустический контроль. Тем не менее следует отметить, что практичность и качество достигаются благодаря применению вышеизложенных рекомендаций. Впрочем, возможно, найдется «народный умелец», который придумает более рациональный способ реализовать превосходные рабочие показатели своих изобретений прослушивающего типа. Ну а пока будем использовать то, что имеем. Слушайте внимательно!

Ну а пока будем использовать то, что имеем. Слушайте внимательно!

Жучки для прослушки. Как сделать простой жучок для прослушки своими руками.

Содержание

- Жучки для прослушки. Как сделать простой жучок для прослушки своими руками.

- Мини жучки для прослушки жены. Программная прослушка для мобильного телефона.

- Жучки для прослушки. Схема FM — жучка для прослушки

- Самодельный FM жучок

- Собираем радиозакладку

- Правила пользования

- Что вы сможете контролировать

- Микрофон направленного действия

Жучки для прослушки. Как сделать простой жучок для прослушки своими руками.

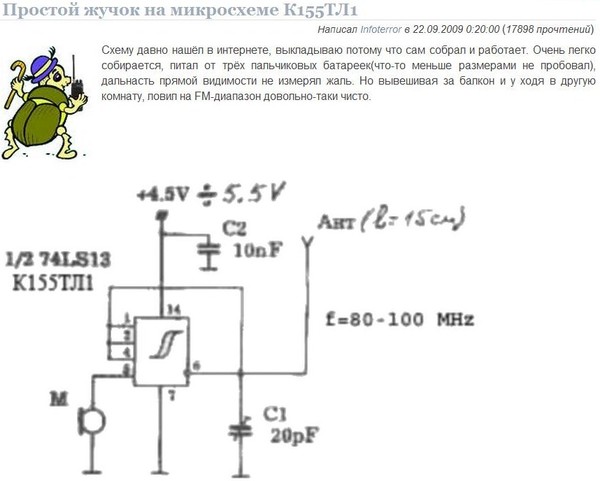

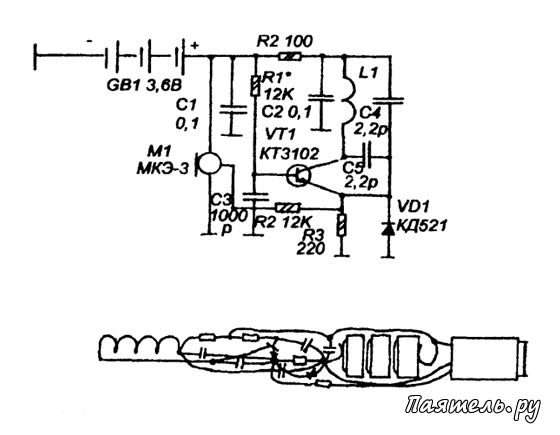

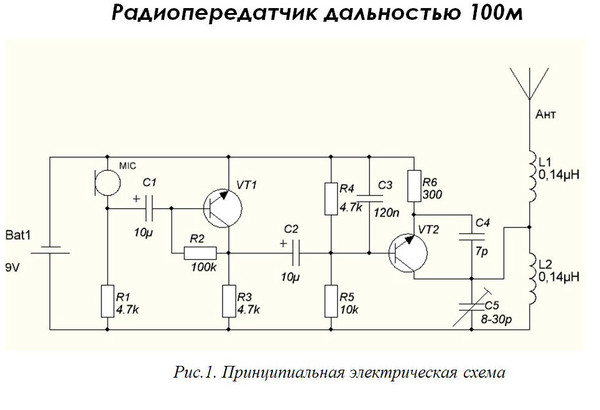

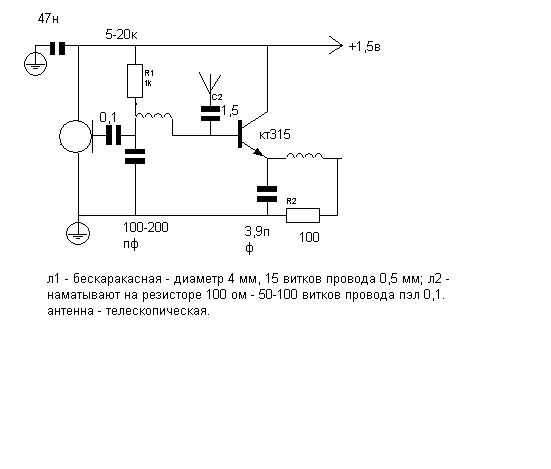

Продолжая тему простых схем для радиолюбителя, мы рассмотрим, как сделать простой жучок для прослушки своими руками. Простой жучок может использоваться не только для шпионажа, но и, например, для прослушивания помещения, в котором спит маленький ребенок. Схема жучка для прослушки упрощена до максимально простой сборки и имеет минимум деталей. Но наряду с простотой жучок обладает дальностью передачи до 100 м. ниже приведена сама схема жучка

. Все радиодетали распространенные и их необязательно покупать в радиомагазине. Микрофон можно из китайского магнитофона достать. Обратите внимание, что микрофон имеет полярность, плюс микрофона подключается сверху по схеме. Транзистор C3013 можно из того же магнитофона или приемника взять. Также можно применить его российский аналог КТ 368. Конденсаторы оттуда же берем. Катушка L1 наматывается медным проводом покрытым лаком диаметром 0, 3. 0, 5 мм. Наматывается она на цилиндрическую оправку диаметром 3 мм, на нее необходимо намотать 10 витков. Для уменьшения размеров элемент купить лучше. Антенна может быть изготовлена из того же провода, что и катушка. Длина антенны должна быть не менее 30 см. После сбора необходимых деталей можно приступать к их монтажу. Для монтажа деталей используется двухсторонняя печатная плата 2 х 3 см. Для получения дорожек плату не обязательно травить, прорези можно сделать резцом.

Для уменьшения размеров элемент купить лучше. Антенна может быть изготовлена из того же провода, что и катушка. Длина антенны должна быть не менее 30 см. После сбора необходимых деталей можно приступать к их монтажу. Для монтажа деталей используется двухсторонняя печатная плата 2 х 3 см. Для получения дорожек плату не обязательно травить, прорези можно сделать резцом.

Наладка жучка для прослушки.

Наладка жучка сводится к выставлению рабочей частоты. Для начала прокручиваем радиоприемник в FM — диапазоне и пытаемся поймать свой голос. В том случае, если не получается, раздвигаем витки катушки и ловим снова. При раздвигании витков частота передатчика увеличивается. Внимание! Только в том случае, если частота передатчика совпадает с частотой радиостанции, необходимо сдвинуть ее в большую или меньшую сторону.

Мини жучки для прослушки жены. Программная прослушка для мобильного телефона.

Мини жучки для прослушки мобильного телефона — это день вчерашний. Рассматривая вопрос использования радиожучков для мобильных, нельзя обойти стороной и вопрос современных, технологически более простых и более функциональных программных жучков, которые с лёгкостью превращают функциональные смартфоны под андроид, с полуосью и другими популярными ОС в полноценные следящие за владельцем устройства.

Программная прослушка для мобильного телефона, купить которую можно через интернет на официальных сайтах, т.е. не выходя из дому, представляет собой программу, скрытно работающую на отслеживаемом смартфоне. Такая шпионская программа собирает со смартфона информацию о звонках, или использует его микрофон для прослушки окружения. Она с лёгкостью отслеживает перемещение абонента и управляет адресной книгой. И это только базовый функционал шпионской программы. Они способны на гораздо более интересные вещи, в то время как обычный жучок в телефон для прослушки в форме печатной платы способен только передать сигнал с микрофона на небольшое расстояние по радиоканалу.

Так вот, шпионская программа собирает со смартфона информацию и отправляет её на сервер, где располагается ваш личный кабинет. Таким образом вы можете не с расстояния 150 метров прослушать окружение телефона, как приходится поступать с радиожучками, а с любой точки мира отслеживать и контролировать владельца, всегда зная с кем и о чём он разговаривал, и где он был. Вот ещё одна из таких таких программ .

Вот ещё одна из таких таких программ .

Жучки для прослушки. Схема FM — жучка для прослушки

Подслушивать нехорошо. Но бывают ситуации, когда необходимо знать, что происходит в комнате маленького ребенка или на занятиях в школе. Для этого требуется самодельная прослушка, использующая наиболее актуальный способ передачи информации — обычные радиоволны.

Самодельный FM жучок

Необходимое приспособление можно приобрести в магазине или заказать на интернет-сайте. Но качественное устройство будет дорого стоить, а дешевый китайский товар быстро выйдет из строя. Поэтому практичнее и дешевле сделать жучка для прослушки своими руками.

Это вполне достижимо. Потребуется немного смекалки и умения, а также недорогие комплектующие и схема простого жучка для прослушки. Подходящие детали необязательно покупать в магазине, вполне подойдут старые, выпаянные из электронной аппаратуры.

Очень интересен миниатюрный девайс для сдачи экзаменов. Собрать его может даже новичок. Он состоит из микронаушника и передатчика.

Он состоит из микронаушника и передатчика.

Ниже представлена рабочая схема жучка для прослушивания, сделанного своими руками:

1. Передатчик

2. Микронаушник.

Схема элементарного жучка для прослушивания

Достоинство этого девайса в его миниатюрности. Наушник, вставленный в ухо, совершенно не заметен со стороны. Радиус действия устройства — не менее 100 метров

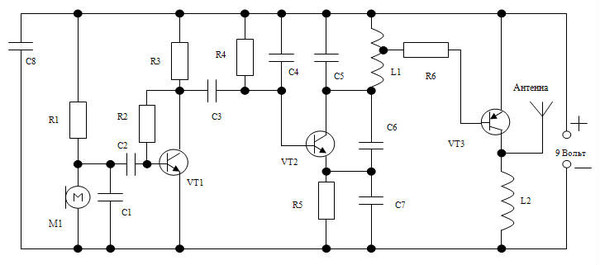

Вот более сложная схема радио жучка для прослушки от батарейки в 1.5 V и дальностью передачи не менее 100 метров.

Схема радиожучка с радиусом действия до 400 метров

Нужно обратить внимание на одну отличительную черту плана — импульс к антенне подается от электрода биполярного транзистора, что позволяет стабилизировать рабочую частоту устройства.

Собираем радиозакладку

Получается небольшая и несложная в изготовлении самодельная прослушка, которую легко спрятать в незаметном месте. Однако у этой модели есть небольшой недостаток — антенна длиной 50 см. Это не совсем удобно, если требуется максимально скрыть устройство.

Соединение комплектующих согласно заданной схеме

Установка элемента питания

Как сделать радио жучок для прослушки:

- выпилим из тонкой фанеры или текстолита прямоугольник размером 53 мм на 75 мм. На нем будет базироваться самодельная прослушка;

- катушку L1 сделаем из медной проволочки сечением 0,3–0,5 мм, накрутив восемь витков на спицу диаметром 30 мм и оставив концы в 1,0 см;

- из этой же проволоки сплетем два двухполюсника C2 и C3. Каждый размером по 1,8–2 см. Верхние концы разогнем в разные стороны, нижние залудим;

- для дросселя возьмем медный проводок сечением 0,05–0,1 мм и плотно навьем на спичку. Высота накрутки примерно 6–7 мм. Спичку обрежем до длины в 1,0 см, сверху и снизу сделаем прорези, в которых закрепим концы провода;

- антенну изготавливаем из кабеля длиной 50 см в пластиковой изоляции, накрутив его спиралью.

Микрофон можно купить в радиомагазине или взять от ненужного сотового телефона. Чтобы правильно расположить детали на основании, потребуется схема жучка для прослушки. Перенесем ее на фанеру. По рисунку сделаем отверстия под детали и вставим их. С противоположной стороны спаяем все детали строго по схеме.

Перенесем ее на фанеру. По рисунку сделаем отверстия под детали и вставим их. С противоположной стороны спаяем все детали строго по схеме.

Правила пользования

Рассмотрим, как пользоваться жучком для прослушки. Так как девайс ведет передачу на стандартных радиовещательных частотах, он может быть услышан любым транзистором или сотовым телефоном.

Собрав устройство, включаем FM радиоприемник и ищем сигнал жучка. Его нетрудно отличить от других звуков FM диапазона. При вращении ручек приемника должны слышаться щелчки. Самый громкий звук и будет сигналом радио-жучка. Затем настраиваем прибор на выбранный диапазон.

Ну и в конце нужно напомнить, что самодельная прослушка может использоваться только как домашняя игрушка для скрытого радионаблюдения за квартирой, или как радионяни для ребенка. Не стоит нарушать законодательство.

Жучок в машину. Какая прослушка чаще устанавливается в машину?

- Аудиоконтроль в машине может осуществлять GSM-жучок. Его миниатюрные размеры, возможность маскировки внешнего вида под привычные предметы (например, флеш-карту) позволяет сделать его абсолютно незаметным.

Все, что необходимо подслушивающему — установить жучок, приобрести SIM-карту, вставить ее в устройство и совершить первый звонок. Прослушка автоматически включается, и машина становится местом слежки. Злоумышленник может не только записывать разговоры на протяжении длительного времени, но даже отслеживать местонахождение авто.

Все, что необходимо подслушивающему — установить жучок, приобрести SIM-карту, вставить ее в устройство и совершить первый звонок. Прослушка автоматически включается, и машина становится местом слежки. Злоумышленник может не только записывать разговоры на протяжении длительного времени, но даже отслеживать местонахождение авто. - Скрытые диктофоны требуют вмешательства подслушивающего человека дважды — для установки оборудования и для его снятия. Диктофон записывает всю необходимую информацию на протяжении определенного времени, после чего эту запись вместе с устройством необходимо забрать. Диктофон также можно замаскировать в любом незаметном месте автомобиля. Наличие такого записывающего устройства найти труднее — он практически не производит никаких радиоволн.

- Видеокамеры — способ не только аудиальной слежки, но и визуальной. Не всегда видеокамера оснащена микрофоном для улавливания звуков, но показать, кого подвозит и с кем встречается объект слежки, сможет всегда.

Маленький жучок для прослушки. Жучок для прослушки

Многим и в голову не придет, что из обычного мобильного телефона можно изготовить небольшой жучок для прослушки в удобное для вас время.

Для этого подойдет любой телефон, оснащенный обыкновенными кнопками (не сенсорный). Телефон, который был использован в качестве подопытного, типа «раскладушка». Модель телефона похожа на Самсунг А800, но только с цветным дисплеем. Другими подходящими моделями являются C315, 113-е Мотороллы, Самсунги А800, X100, W200 и др.

Другой немаловажной деталью, без которой данный проект просто не реализовать, является транзистор, например, КТ315. Но можно использовать любой транзистор, который сможете найти. Его можно выпаять из любой аппаратуры любого времени производства начиная с 60-х годов.

Для превращения мобильного телефона в оригинальный жучок понадобится плата с кнопками. К кнопке, которая отвечает за вызов и принятие входящего звонка, нужно припаять выше упомянутый транзистор. Эмиттер этого транзистора требуется припаять к минусу кнопки, а коллектор к центральному выводу. Базовый вывод соединяется с транзистором, который обеспечивает подачу сигнала подсветки дисплея.

Эмиттер этого транзистора требуется припаять к минусу кнопки, а коллектор к центральному выводу. Базовый вывод соединяется с транзистором, который обеспечивает подачу сигнала подсветки дисплея.

Припаяться можно следующим образом:

1. Взять провод и припаять к минусу динамика одним концом, а другим соединить с минусом от аккумулятора.

2. То же самое необходимо сделать и с плюсом, но второй конец будет задействован при поиске сигнала.

3. Поиск сигнала нужно проводить на выводах, к примеру, гнезда наушников. Во время вызова проводом от плюса динамика нужно прозванивать выводы до тех пор, пока не будет слышна мелодия звонка.

4. Найденный вывод необходимо спаять с базой транзистора. Таким образом будет обеспечено автоматическое поднятие трубки при дозвоне на данный телефон.

Светодиоды, которые расположены рядом с кнопками, были выпаяны для экономии заряда аккумулятора. Остался лишь светодиод для индикации работоспособности телефона. Также этот светодиод загорается при звонке.

Зарядка телефона производится через штатный разъем. Его не следует удалять.

Микрофон рекомендуется оставить штатный. Припаивать что-либо для усиления не следует, поскольку есть вероятность наводки с высокочастотной части.

Антенна припаивается родная на свое место или от какой-нибудь Мотороллы, так как у них проверенные надежные антенны.

Гнездо для наушников/гарнитуры было выпаяно и закорочено. Но, поскольку у вас, скорее всего, нет в этом деле опыта, то рекомендуется его оставить.

Если телефон останется в таком виде (плата без кнопок и т. п.), то рекомендуется сделать одну кнопку для включения/выключения телефона.

В итоге из обычного телефона получился довольно простенький и не очень большой жучок для подслушивания. Этакая неплохая шпионская штучка, которую можно спрятать и в светильник, и в системный блок.

Шпионские штучки : для контроля за чужим телефоном

Современная мобильная техника прочно закрепилась в нашей жизни, и представить себя без нее мы уже и не можем. Обычный когда—то телефон теперь стал мощным источником всевозможной информации, который может многое поведать о своем владельце. Бывает так, что вы интуитивно чувствуете, что близкий человек с вами нечестен, но доказать этого не можете — доступ к смартфону закрыт паролем. Подозрения мучают вас днем и ночью, мешая нормально жить. В таком случае вам на выручку придут наши шпионские штучки: специальная шпионская программа которая поможет осуществить контроль смартфона, и развееть ваши сомнения.

Обычный когда—то телефон теперь стал мощным источником всевозможной информации, который может многое поведать о своем владельце. Бывает так, что вы интуитивно чувствуете, что близкий человек с вами нечестен, но доказать этого не можете — доступ к смартфону закрыт паролем. Подозрения мучают вас днем и ночью, мешая нормально жить. В таком случае вам на выручку придут наши шпионские штучки: специальная шпионская программа которая поможет осуществить контроль смартфона, и развееть ваши сомнения.

Шпионское программное обеспечение работает незаметно и анонимно: человек, содержимое телефона которого вы контролируете, даже не догадывается, что за ним ведут наблюдение.

Что вы сможете контролировать

* Перехватить смс . Подозреваете вторую половину в неверности? Есть основания полагать, что любимый человек флиртует с кем-то за вашей спиной ? или узнать изменяет жена ? Это легко проверить. С помощью заказанного у нас софта вы получите доступ к текстовым сообщениям, которые отправляются с интересующего вас телефона и приходят на него. Даже если SMSка была тут же удалена — вы все равно увидите ее и сможете без проблем прочесть.

Даже если SMSка была тут же удалена — вы все равно увидите ее и сможете без проблем прочесть.

* MMS-сообщения . Как и в случае с SMS—сообщениями, вы сможете полностью ознакомиться с посланием, а также прикрепленными к нему текстовыми, звуковыми, видеофайлами и изображениями.

* Телефонные звонки . Думаете, что партнер по бизнесу за вашей спиной ведет какую—то нечестную игру и «сливает» важную информацию третьим лицам? Поймайте его на горячем! Шпионские штучки для телефона — все входящие и исходящие звонки делают доступными для вашего контроля. Кто звонил на интересующий вас телефон, с какого номера, в котором часу совершен или получен звонок, сколько он длился — данная информация не будет для вас секретом. Вы даже сможете зафиксировать содержание телефонного разговора.

* Местонахождение абонента . Вы можете абсолютно точно отследить местоположение человека. Происходит это благодаря GPS и связи с мобильными вышками сотовых операторов.

* Доступ к мультимедийному контенту . Хранящиеся на телефоне текстовые файлы, видеоролики, фотографии или аудиодорожки могут просматриваться вами тогда, когда вам это необходимо. Родителям полезно время от времени просматривать содержимое смартфона детей—подростков и проверять, не увлекаются ли они тем, на что в семье наложено табу.

Хранящиеся на телефоне текстовые файлы, видеоролики, фотографии или аудиодорожки могут просматриваться вами тогда, когда вам это необходимо. Родителям полезно время от времени просматривать содержимое смартфона детей—подростков и проверять, не увлекаются ли они тем, на что в семье наложено табу.

* История интернет-браузера . Еще одна полезная функция для родителей. Вы сможете просматривать, какие страницы посещает ваш ребенок, что он качает из всемирной сети, какой трафик расходует ежедневно. Ведь за пользование мобильным интернетом платите вы, поэтому вправе знать, на что именно расходуются ваши деньги. Кроме того, шпионские штучки помогут предотвратить неприятные истории, связанные с размещением ребенком личной информации в интернете, которой часто пользуются в своих темных делах аферисты и мошенники.

* Фиксация включений/отключений аппарата . Таким образом, абонент уже не сможет сослаться на то, что не было возможности связаться с вами по причине разрядившейся батареи. Ведь вы будете знать, что это не так.

Чтобы быть в курсе, какая именно информация проходит через смартфон интересующего вас человека достаточно заказать у нас удобный шпион , установить его на прослеживаемый телефон, произвести элементарные настройки и вести наблюдение, оставаясь при этом в тени.

Прослушка на расстоянии. Многообразие

Технология микрофонов для прослушки на расстоянии разнится в зависимости от их типа. По принципу работы можно выделить три категории дистанционных подслушивающих устройств:

- Микрофон направленного действия;

- Лазерный микрофон;

- Устройство прослушки через стену.

Микрофон направленного действия

Микрофон направленного действия используют для дистанционной прослушки на открытой местности и записи разговора по телефону. Главная проблема направленных микрофонов — расстояние до источника звука. Уже на дистанции в сто метров звук ослабеет настолько, что отделить речь от помех почти невозможно.

Существует 4 типа подслушивающих механизмов направленного действия:

- Трубчатые микрофоны.

Выглядят такие устройства, как пустая трубка со щелями в несколько рядов. Ряды щелей расположены вдоль отверстия трубки. На её конце — микрофон с усилителем и диктофоном. Звуковая волна входит в щели и создаёт вибрации, которые улавливает микрофон. Волны из каждой щели складываются в одну. Усилитель преобразует вибрации в доступную человеческому уху частоту, и мы слышим, что происходит на расстоянии. Главный минус трубчатого микрофона — невозможно уловить правильный сигнал из-за угла. Звуковая волна искажается и ослабевает.

Выглядят такие устройства, как пустая трубка со щелями в несколько рядов. Ряды щелей расположены вдоль отверстия трубки. На её конце — микрофон с усилителем и диктофоном. Звуковая волна входит в щели и создаёт вибрации, которые улавливает микрофон. Волны из каждой щели складываются в одну. Усилитель преобразует вибрации в доступную человеческому уху частоту, и мы слышим, что происходит на расстоянии. Главный минус трубчатого микрофона — невозможно уловить правильный сигнал из-за угла. Звуковая волна искажается и ослабевает. - Градиентные микрофоны. В таком устройстве два маленьких чувствительных микрофона расположены рядом. Сигнал создаётся из вычитания значений, пойманных ими. Дальше — усилитель и магнитофон, как в предыдущем типе. Можно прослушать разговор по телефону на небольшом расстоянии или шёпот в пределах помещения. Дешевле и безопаснее будет поместить жучок рядом с целью. Данное устройство, в отличие от жучка, выглядит подозрительно, и его нельзя спрятать, ведя запись.

- Плоские фазированные решётки.

Прибор состоит из плоской пластины, в нескольких точках которой встроены микрофоны или другие приёмники сигнала. Звуковые волны из каждой точки суммируются и поступают в усилитель. Не пытайтесь прослушать разговор в широком шумном пространстве, поскольку такая конструкция ловит сигнал отовсюду. Вы получите лишь кучу помех.

Прибор состоит из плоской пластины, в нескольких точках которой встроены микрофоны или другие приёмники сигнала. Звуковые волны из каждой точки суммируются и поступают в усилитель. Не пытайтесь прослушать разговор в широком шумном пространстве, поскольку такая конструкция ловит сигнал отовсюду. Вы получите лишь кучу помех. - Параболические микрофоны. Состоят из вогнутой тарелки в форме параболы. Диаметр тарелки колеблется от 20 до 50 сантиметров. В её центре — обыкновенный звукосниматель, присоединённый к усилителю с магнитофоном. Звукосниматель улавливает и суммирует сигналы, входящие в тарелку. Чем больше тарелка вогнута, тем сильнее и точнее будет звук. Таким микрофоном нельзя записать разговор отдельно взятой цели. Мы можем уловить только диапазон. Звуки природы и животных записывают именно ими.

Видео Жучки для прослушки Алиэкспресс

Самый маленький жучок для прослушки.

Как правильно выбрать устройство?

Как правильно выбрать устройство?Перед тем как выбрать подслушивающее устройство, нужно обеспечить собственную безопасность. Это связано с тем, что подобные средства запрещены к использованию. Следует быть максимально осторожным. Установка жучков для прослушки на одежду или же других аналогичных устройств чревата неприятными последствиями. Именно поэтому на сегодняшний момент более популярны утилиты, которые позволяют сделать телефон жучком. За счет того, что радиус действия такого подслушивающего устройства зависит от зоны покрытия оператора, прослушивать разговоры можно в любой точке мира.

Схемы радиомикрофонов и жучков, передатчики своими руками

Космические операции

Радиолюбители могут заниматься спутниковой и космической связью; однако частоты, разрешенные для такой деятельности, выделяются отдельно от более общих радиолюбительских диапазонов.

Согласно правилам Международного союза электросвязи , все радиолюбительские операции могут осуществляться только в пределах 50 километров (31 мили) от поверхности Земли. Таким образом, Службе любительской радиосвязи не разрешается принимать участие в спутниковых операциях; однако существует родственная радиослужба, называемая

Таким образом, Службе любительской радиосвязи не разрешается принимать участие в спутниковых операциях; однако существует родственная радиослужба, называемая

В большинстве стран лицензия на любительскую радиосвязь предоставляет права пользования обеими службами, и на практике юридическое различие между этими двумя службами прозрачно для среднего лицензиата. Основная причина, по которой эти две службы разделены, заключается в ограничении частот, доступных для спутниковых операций. Из-за общего характера распределения радиолюбителей на международном уровне и характера спутников, которые могут перемещаться по всему миру, МСЭ не рассматривает все диапазоны радиолюбителей, подходящие для работы спутников. Будучи отделен от Radio Service Amateur , то Любительская спутниковая служба получает свои собственные распределения частот. Все распределения находятся в пределах любительских радиодиапазонов, и, за одним исключением, распределения одинаковы во всех трех регионах МСЭ .

Все распределения находятся в пределах любительских радиодиапазонов, и, за одним исключением, распределения одинаковы во всех трех регионах МСЭ .

Некоторые распределения ограничены ITU, в каком направлении могут отправляться передачи (например, «Земля-космос» или только восходящие линии). Все любительские спутники работают в пределах распределений, приведенных ниже, за исключением AO-7 , который имеет восходящую линию от 432,125 МГц до 432,175 МГц.

| Распределение частот международным любительским спутниковым каналам | ||||||

|---|---|---|---|---|---|---|

| Диапазон | Группа | Письмо 1 | Распределение | Предпочтительные поддиапазоны 2 | Статус пользователя | Заметки |

| HF | 40 кв.м. | 7.000 МГц — 7.100 МГц | Начальный | |||

| 20 м | 14,000 МГц — 14,250 МГц | Начальный | ||||

| 17 м | 18,068 МГц — 18,168 МГц | Начальный | Весь любительский радиодиапазон | |||

| 15 м | ЧАС | 21,000 МГц — 21,450 МГц | Начальный | Весь любительский радиодиапазон | ||

12 мес.

|

24,890 МГц — 24,990 МГц | Начальный | Весь любительский радиодиапазон | |||

| 10 м | А | 28,000 МГц — 29,700 МГц | 29,300 МГц — 29,510 МГц | Начальный | Весь любительский радиодиапазон | |

| УКВ | 2 мес. | V | 144,000 МГц — 146,000 МГц | 145,800 МГц — 146,000 МГц | Начальный | |

| УВЧ | 70 см | U | 435,000 МГц — 438,000 МГц | NIB 3 | ||

| 23 см | L | 1,260 ГГц — 1,270 ГГц | NIB 3 | Разрешены только аплинки | ||

| 13 см | S | 2,400 ГГц — 2,450 ГГц | 2,400 ГГц — 2,403 ГГц | NIB 3 | ||

| СВЧ | 9 см | S2 | 3,400 ГГц — 3,410 ГГц | NIB 3 | Недоступно в регионе ITU 1.

|

|

| 5 см | C | 5,650 ГГц — 5,670 ГГц | NIB 3 | Разрешены только аплинки | ||

| 5,830 ГГц — 5,850 ГГц | Вторичный | Разрешены только нисходящие каналы | ||||

| 3 см | Икс | 10,450–10,500 ГГц | Вторичный | |||

| 1,2 см | K | 24,000 ГГц — 24,050 ГГц | Начальный | |||

| КВЧ 4 | 6 мм | р | 47,000 ГГц — 47,200 ГГц | Начальный | Весь любительский радиодиапазон | |

| 4 мм | 76,000 ГГц — 77,500 ГГц | Вторичный | ||||

| 77,500 ГГц — 78,000 ГГц | Начальный | |||||

| 78,000 ГГц — 81,000 ГГц | Вторичный | |||||

| 2 мм | 134,000 ГГц — 136,000 ГГц | Начальный | Весь любительский радиодиапазон | |||

| 136,000 ГГц — 141,000 ГГц | Вторичный | |||||

| 1 мм | 241,000 ГГц — 248,000 ГГц | Вторичный | Весь любительский радиодиапазон | |||

| 248,000 ГГц — 250,000 ГГц | Начальный | |||||

|

1 буквы диапазона AMSAT. |

Виды жучков

В настоящее время в продаже существует несколько категорий прослушивающих устройств. Самые популярные из них включают в себя GSM и радиомикрофон с кварцевой стабилизацией.

Радио и FM жучки предназначены для прослушивания на сравнительно небольших расстояниях (средний диапазон составляет около 300–400 м). Передача звука происходит по радиоволнам, т.е. по тому же принципу, что и в случае классических радиоприемников. Короткое расстояние компенсируется очень хорошим качеством звука и длительным сроком службы батареи. Недостатком этого решения является необходимость приобретения приемника, необходимого для перехвата передачи, что создает дополнительные расходы.

Недостатком этого решения является необходимость приобретения приемника, необходимого для перехвата передачи, что создает дополнительные расходы.

Радиожучки с кварцевой стабилизацией — это устройства, которые благодаря кварцевому генератору, достигают частоты от 10 до 500 МГц. Записанный звук никак не обрабатывается, благодаря чему отличается высоким качеством. Большим преимуществом кварцевого жучка является хороший радиус действия (даже до нескольких километров) и тот факт, что передаваемый сигнал сильно отличается от сигнала, используемого стандартными радио и FM жучками. Данное решение устраняет риск перехвата передачи посторонними лицами.

Еще более эффективным способом стали GSM-жучки. Они используют GSM-модуль для подключения к оператору через SIM-карту.

Благодаря им стало возможным прослушивание в прямом эфире из любой точки мира. Слабой стороной оборудования этой категории является относительно маломощная батарея, обычно обеспечивающая несколько часов непрерывной работы. Но GSM-жучки, подключенные непосредственно к источнику питания, например, замаскированные в сетевом фильтре, избавляют от этой проблемы. GSM-жучки не требуют покупки отдельного приемника, потому что его функцию выполняет мобильный телефон. Благодаря простоте использования, они считаются наиболее эффективным и оптимальным оборудованием в настоящее время.

Но GSM-жучки, подключенные непосредственно к источнику питания, например, замаскированные в сетевом фильтре, избавляют от этой проблемы. GSM-жучки не требуют покупки отдельного приемника, потому что его функцию выполняет мобильный телефон. Благодаря простоте использования, они считаются наиболее эффективным и оптимальным оборудованием в настоящее время.

Способы обнаружения: попытаться самому или пригласить специалистов?

Если вы не являетесь олигархом и долларовым миллионером, а прослушку вам установили конкуренты-любители, а не профессионалы разведки, обнаружение «жучков»

не займет много времени. Для этого достаточно портативного прибора, работающего в радиусе 3-5 метров. Широкий ассортимент таких девайсов, сделанных в форме брелка или ручки, представлен в специализированных магазинах, торгующих охранными системами.

Однако если вы возглавляете крупную фирму, нажили немалое состояние, то риск того, что для получения информации о вас наймут настоящих профессионалов, намного возрастает. Методы обнаружения жучков

Методы обнаружения жучков

зависят от множества факторов:

- Принципов, на которых работает подслушивающее устройство;

- Режима работы (постоянный, или активизация в период записи или передачи информации), и некоторых других. Поэтому и средства обнаружения их отличаются друг от друга.

Для этого используются , которые способны обнаружить источник излучения. Как правило, «закладки» работают на свободных частотах, не занятых службами такси, пожарными, «скорыми», ГАИ, теле- и радиостанциями. Для поиска «жучков» специалисты также используют частотомеры, которые способны обнаружить «прослушку» независимо от того, в каком она режиме — «работа» или «сон» (более современные модели закладок активируются дистанционно, в определенное время или с помощью голоса, когда в прослушиваемом помещении кто-то начинает говорить).

Конечно, услуги специалиста по обнаружению «прослушки» стоят намного дороже, чем прибор-антижучок. Но подумайте, какая сумма лежит на другой чаше весов, и решите для себя, стоит ли экономить в данном вопрос.

- Ограничьте доступ в ваш дом или офис непроверенных людей;

- Во время проведения конфиденциальных переговоров включайте специальные «глушилки» — устройства для подавления радиосигнала;

- Подарки от деловых партнеров и конкурентов должны в обязательном порядке проверяться вашей службой охраны на предмет обнаружения подслушивающих устройств;

- Не оставляйте открытым кабинет, в котором находится ваш ноутбук, телефон и другие гаджеты, даже если выходите всего на несколько минут.

Нужно понимать, что злоумышленники не будут прятать жучок в платяном шкафу, матрасе (под кроватью) или под обоями – все эти места затрудняют слышимость, поэтому не подходят для установки прослушки. Если же речь идет о видеослежении, то камеру чаще всего прикрепляют так, чтобы был хороший обзор – то есть, под потолком или на телевизоре.

О антеннах для УКВ радиопередатчиков

Слегка улучшить излучение РМ на основной частоте, не увеличивая подводимую мощность можно более тщательным согласованием его антенны.

Само понятие согласования подразумевает установление соответствия линейных размеров антенны (длины) длине волны рабочей частоты радиомикрофона, находящейся, как известно, в обратно пропорциональном соотношении с рабочей частотой а, также, согласование входного сопротивления антенны с выходным сопротивлением колебательного контура.

Высказанные в этом абзаце понятия могут оказаться немножко сложноватыми для понимания теми, кто еще не очень хорошо осведомлен в них. Читайте литературу, учитесь .

В простом варианте достаточно знать, что наиболее эффективная длина антенны от 210 (на УКВ диапазоне) до 150 (на FM диапазоне) сантиметров, при условии, что антенна подключается либо непосредственно в контур, либо через разделительный конденсатор. Откуда размер? Это примерно половина длины волны рабочей частоты радиомикрофона.

Именно такой, как его еще нередко называют полуволновый отрезок провода, имеет высокое входное сопротивление, которое лучше согласуется с контуром при непосредственном его подключении.

Часто, и это хоть и сложнее, но лучше, антенну к контуру подключают через виток связи или применяют так называемое неполное включение, то есть. антенна подключается к части витков катушки колебательного контура. В этом случае отрезок антенного провода должен быть четвертьволновым, то есть. от 105 (УКВ) до 75 (FM) сантиметров.

Такой отрезок имеет низкое входное сопротивление, что является более подходящим для данного варианта. Конечно любой отрезок полуденный расчетным путем не обеспечит полного согласования антенны с контуром, но этим пренебрегают, поскольку согласующее устройство (конденсаторы, вариометр) существенно усложняют конструкцию.

Антенна из трубки или прутка соответствующей длины диаметром 6-8 мм работает эффективнее, чем такой же длины кусок тонкого провода. Существуют также так называемые рамочные и спиральные антенны.

Рамочные очень хорошо могут быть согласованы с выходным контуром РМ, а преимущество спиральных — небольшая длина, что иногда тоже важно. Длину провода в спиральной антенне также необходимо подбирать

Длину провода в спиральной антенне также необходимо подбирать

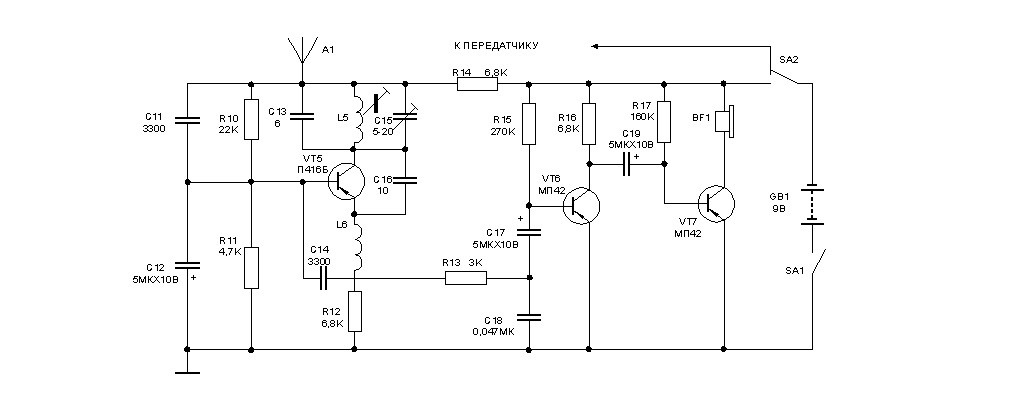

Детали устройства

Диод VD1 можно заменить на КД503Б, КД509А, КД512А, КД407А или КД409А. Стабилитрон VD3 — любой с напряжением стабилизации 5—7 В. Транзистор VT1 — КТ368 с любым буквенным индексом в любом корпусе либо другой высокочастотный, например, КТ3101А-2, КТ3120А, КТ3124.

Транзистор VТ2 — КТ3102 с индексами Г, Е. Заменять его другими не стоит, так как он имеет очень малый начальный ток коллектор-эмиттер — менее 0,05 мкА. Транзистор VТ3 можно заменить на КТ3107 с индексами К, Д.

Вместо транзисторов ѴТ4 и ѴТ5 допускается использовать любые кремниевые маломощные транзисторы соответствующей структуры с подходящей цоколевкой. Лишь бы обратный ток коллектора был достаточно мал, чтобы мультивибратор не самовозбуждался. По этой причине нельзя применять германиевые транзисторы. Чем больше коэффициент передачи тока каждого транзистора, тем выше чувствительность всего устройства.

В качестве пьезоэлемента использован пьезоизлучатель ZQ1, например, от электронных часов «Монтана», но здесь подойдут и любые другие. Дроссель L1 должен иметь индуктивность 1—2 мГн. Он содержит 180 витков провода ПЭЛШО-ОД2 на кольце от импульсного трансформатора ТИ-18. Выключатель SA1 — ПД9-2.

Дроссель L1 должен иметь индуктивность 1—2 мГн. Он содержит 180 витков провода ПЭЛШО-ОД2 на кольце от импульсного трансформатора ТИ-18. Выключатель SA1 — ПД9-2.

Антенна WA1 — телескопическая от импортной магнитолы общей длиной 32 см. Слишком длинную антенну использовать не следует.

Схема жучка для прослушки

Подслушивать нехорошо. Но бывают ситуации, когда необходимо знать, что происходит в комнате маленького ребенка или на занятиях в школе. Для этого требуется самодельная прослушка, использующая наиболее актуальный способ передачи информации — обычные радиоволны.

Самодельный FM жучок

Необходимое приспособление можно приобрести в магазине или заказать на интернет-сайте. Но качественное устройство будет дорого стоить, а дешевый китайский товар быстро выйдет из строя. Поэтому практичнее и дешевле сделать жучка для прослушки своими руками.

Это вполне достижимо. Потребуется немного смекалки и умения, а также недорогие комплектующие и схема простого жучка для прослушки. Подходящие детали необязательно покупать в магазине, вполне подойдут старые, выпаянные из электронной аппаратуры.

Подходящие детали необязательно покупать в магазине, вполне подойдут старые, выпаянные из электронной аппаратуры.

Очень интересен миниатюрный девайс для сдачи экзаменов. Собрать его может даже новичок. Он состоит из микронаушника и передатчика.

Ниже представлена рабочая схема жучка для прослушивания, сделанного своими руками:

1. Передатчик2. Микронаушник.

Схема элементарного жучка для прослушивания

Достоинство этого девайса в его миниатюрности. Наушник, вставленный в ухо, совершенно не заметен со стороны. Радиус действия устройства — не менее 100 метров

Вот более сложная схема радио жучка для прослушки от батарейки в 1.5 V и дальностью передачи не менее 100 метров.

Схема радиожучка с радиусом действия до 400 метров

Нужно обратить внимание на одну отличительную черту плана — импульс к антенне подается от электрода биполярного транзистора, что позволяет стабилизировать рабочую частоту устройства

Собираем радиозакладку

Получается небольшая и несложная в изготовлении самодельная прослушка, которую легко спрятать в незаметном месте. Однако у этой модели есть небольшой недостаток — антенна длиной 50 см. Это не совсем удобно, если требуется максимально скрыть устройство.

Соединение комплектующих согласно заданной схемеУстановка элемента питания

Как сделать радио жучок для прослушки:

выпилим из тонкой фанеры или текстолита прямоугольник размером 53 мм на 75 мм. На нем будет базироваться самодельная прослушка;

катушку L1 сделаем из медной проволочки сечением 0,3–0,5 мм, накрутив восемь витков на спицу диаметром 30 мм и оставив концы в 1,0 см;

из этой же проволоки сплетем два двухполюсника C2 и C3. Каждый размером по 1,8–2 см. Верхние концы разогнем в разные стороны, нижние залудим;

Верхние концы разогнем в разные стороны, нижние залудим;

для дросселя возьмем медный проводок сечением 0,05–0,1 мм и плотно навьем на спичку. Высота накрутки примерно 6–7 мм. Спичку обрежем до длины в 1,0 см, сверху и снизу сделаем прорези, в которых закрепим концы провода;

антенну изготавливаем из кабеля длиной 50 см в пластиковой изоляции, накрутив его спиралью.

Микрофон можно купить в радиомагазине или взять от ненужного сотового телефона. Чтобы правильно расположить детали на основании, потребуется схема жучка для прослушки. Перенесем ее на фанеру. По рисунку сделаем отверстия под детали и вставим их. С противоположной стороны спаяем все детали строго по схеме.

Правила пользования

Рассмотрим, как пользоваться жучком для прослушки. Так как девайс ведет передачу на стандартных радиовещательных частотах, он может быть услышан любым транзистором или сотовым телефоном.

Собрав устройство, включаем FM радиоприемник и ищем сигнал жучка. Его нетрудно отличить от других звуков FM диапазона. При вращении ручек приемника должны слышаться щелчки. Самый громкий звук и будет сигналом радио-жучка. Затем настраиваем прибор на выбранный диапазон.

При вращении ручек приемника должны слышаться щелчки. Самый громкий звук и будет сигналом радио-жучка. Затем настраиваем прибор на выбранный диапазон.

Ну и в конце нужно напомнить, что самодельная прослушка может использоваться только как домашняя игрушка для скрытого радионаблюдения за квартирой, или как радионяни для ребенка. Не стоит нарушать законодательство.

Монтаж и применение глушилки

Схема установки подавителя сигналов очень проста. Необходимо вкрутить антенну в разъём прибора и включить его. После включения в течение 10 секунд прибор заглушит все обнаруженные сигналы. Блокировщик сигналов способен работать от сети и в автономном режиме. Он также без труда заряжается от автомобильного прикуривателя.

Порой возникает ситуация, когда при включении подавитель телефонного, GSM и GPS сигналов плохо работает, не находит нужные частоты или что-то подобное. Так, происходит в случае, когда операторы мобильной связи используют другие частоты. Для того, чтобы прибор улавливал все частоты необходимо выполнить следующие действия:

- Убрать переключатель;

- Выкрутить антенну;

- Снять крышку прибора;

- Извлечь микросхему прибора;

· Для регулировки чистоты с помощью отвёртки на микросхеме подкрутить подстроечный резистор.

Проблема частотной нестабильности

Радикальным образом проблема частотной нестабильности РМ может быть решена путем усложнения конструкции Классическое решение — увеличение количества высокочастотных каскадов радиомикрофона.

Это позволяет генерирование частота осуществлять одним каскадом, а ее усиление и излучение в эфир — другим Причем усилителей частоты может быть несколько. В одном из каскадов (или нескольких) может быть осуществлено умножение частоты. Но об этом чуть позже.

Так вот даже в 2-каскадном радиомикрофоне состоящем из отдельного генератора и отдельного усилителя мощности стабильность частоты получается практически достаточной, чтоб о ней уже не говорить генератор в этом случае часто называют задающим генератором, (он задает частоту), а усилитель называют выходным (частота, заданная генератором при помощи усилителя выделяется, усиливается и выходит в эфир).

При таком построении каскадов радиомикрофона приближение предметов к излучающей антенне вносит расстройку в контур усилителя, но он не принимает участие в генерировании частоты и, следовательно, антенна оказывает слабое влияние на стабильность частоты генерируемой в задающем генераторе.

Еще лучшую стабильность частоты можно получить, если ее генерировать на частоте в три, пять или даже семь раз ниже рабочей В этом случае стабильность генерируемой в задающем генераторе частоты легко достигается параметрическими путями.

Практически для получения рабочей частоты, к примеру 90 МГц процесс умножение частоты происходит таким образом: задающий генератор работает на частоте 15 МГц, затем каскад-утроитель утраивает частоту до 45 МГц, а каскад-удвоитель доводит ее до значения 90 МГц.

Эта частота усиливается выходным каскадом и излучается в эфир. Выходной каскад также может работать одновременно и в качестве удвоителя или утроителя, такие схемы РМ встречаются. Однако энергетически такой выходной каскад нежелателен.

Конструирование и в особенности настройка умножителей частоты требуют определенных навыков от конструктора. Зато результаты работы РМ получаются весьма и весьма способствующими хорошему настроению.

Сам процесс умножения, частоты прост: ко входу каскада подводится радиочастота надлежащая умножению Каскад-умножитель (внешне очень похож ка обычный усилительный каскад) за счет специально установленного режима его работы рождает целый спектр частот-гармоник, нужную из которых и предстоит выделить при помощи настройки ца нее выходного контура умножителя.

Основная трудность, встречающаяся при настройке умножителя частоты, заключается в умении настроить выходной его контур на необходимую гармонику (вторую, третью, пятую — более высокие выделить очень трудно из-за того, что с повышением частоты амплитуда гармоник уменьшается).

Даже опытные радиолюбители на такую работу иногда тратят немало времени Вот почему создание хорошего радиомикрофона считается довольно сложной и дорогостоящей задачей.

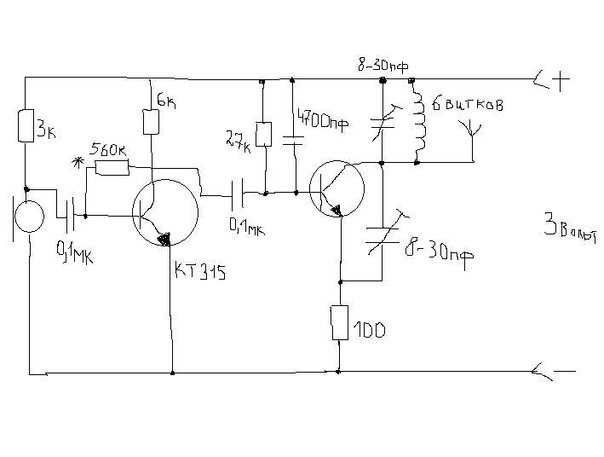

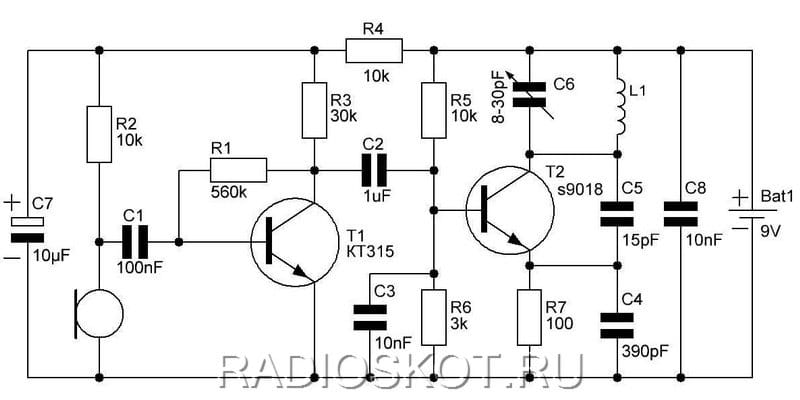

Простой, стабильный жучок на 2-х транзисторах

Этот жучок был изготовлен по просьбе друга. Требовалось изготовить радио жучок для прослушки на небольшом расстоянии (30-50 метров). Было решено изготовить давно проверенную схему. Схема стандартная (емкостная трехточка), компоненты были подобраны путем опытов.

Схема содержит в себе дополнительный усилитель, это увеличивает чутье жучка до 4-5 метров (слышен даже шепот в небольшой комнате).

Передатчик модулирует сигнал, который ловится на обычный FM радиоприемник. Для опытов был использован радиоприемник от мобильного телефона Nokia N95.

Для опытов был использован радиоприемник от мобильного телефона Nokia N95.

Для настройки жука лично использовал простой детектор электромагнитных волн.

Микрофон – использован от китайского плеера с функцией записи звука. Микрофонный усилитель построен на транзисторе КТ315, хотя можно применить буквально любые маломощные транзисторы обратной проводимости.

В передатчике применен ВЧ транзистор серии S9018, его отечественный аналог КТ368, хотя можно использовать любые маломощные ВЧ и СВЧ транзисторы (NPN) с рабочей частотой от 500МГц и более.

Антенна – кусок изолированного многожильного провода (диаметр не очень уж и важен) с длиной 15-20см. Устройство можно питать от одного литиевого аккумулятора с напряжением 3,7 вольт, хотя удобно использовать батарейки типа »КРОНА» или “КОРУНД” с напряжением 9 Вольт, хотя схема начинает работать от одной литиевой таблетки с напряжением 3 Вольт.

Настройка жука делается вращением подстроечного конденсатора, не желательно играть с катушкой. После точной настройки, можно измерить емкость подстроечника и заменить на постоянный. В схеме использованы керамические конденсаторы с малой утечкой, хотя можно ставить и советские. При использовании отечественных конденсаторов, желательно применить трубчатые конденсаторы.

После точной настройки, можно измерить емкость подстроечника и заменить на постоянный. В схеме использованы керамические конденсаторы с малой утечкой, хотя можно ставить и советские. При использовании отечественных конденсаторов, желательно применить трубчатые конденсаторы.

Схема отлично работает и с использованием SMD компонентов. В качестве оформления, использовалась термоусадка.

Законность применения подавителей связи

Согласно закону «О связи»

, который действует в нашей стране, любые устройства подавляющие сигналы мобильных телефонов или других устройств в обязательном порядке подлежат сертификации и регистрации. И если сертификат можно получить у продавцов при покупке, то регистрировать прибор нужно самостоятельно. В случае несоблюдения правил действующего закона нарушителям грозит штраф, а применение устройства считается незаконным. Хотя стоит отметить, что за незаконное использование таких устройств к ответственности привлекают очень редко, да и когда речь идёт о сохранении личной информации, то таких условиях риск оправдан.

Средства для защиты телефонной связи

Для начала следует отключить функции переадресации и сторонних вызовов в телефоне. Это базовая мера профилактики стороннего прослушивания. Следующим этапом станет обеспечение защиты на программном уровне. Данный инструментарий представляет собой ПО, которое позволяет выявлять вредоносные приложения, руткиты, трояны и всевозможные скрипты. К примеру, системы наподобие AIMSICD создают защитный барьер от подключения к сотовым станциям без шифровки сигнала. На аппаратном уровне от встроенного мини-жучка позволит глушилка или компактный детектор, который тоже встраивается в мобильную технику. Но поскольку такие устройства могут негативно влиять и на качество сотовой связи как таковое, то лучше не использовать их в постоянном режиме, а подключать только при наличии признаков прослушивания. О стороннем вмешательстве могут свидетельствовать следующие признаки:

- Быстрая разрядка аккумулятора телефона.

- Нагревание устройства, находящегося в режиме ожидания.

- Наличие эха и стороннего шума в процессе разговора.

Принцип работы антижучка

Вся хитрость функционирования детектора заключается в его способности выявлять каналы, с помощью которых происходит передача информации через прослушивающее устройство. Сигнал подается после того, как антижучок уловил электромагнитное излучение.

Обзавестись действительно качественным детектором можно только в специализированном магазине. Таким образом, можно быть уверенным, что каждый товар проверен квалифицированными сотрудниками. Сейчас существует огромное количество разных моделей антижучков, поэтому неопытному покупателю сложно сразу определиться с выбором. Для этого следует заранее ознакомиться с полезной информацией, которая значительно ускорит решение.

Производители

Одним из самых обширных ассортиментов на отечественном рынке располагает компания BUG HUNTER. В ее линейке содержатся как профессиональные, так и бытовые устройства, позволяющие определять беспроводные жучки, радиомикрофоны, видеокамеры, подавители и глушители связи. В качестве альтернативных предложений стоит рассматривать системы «Защита» и «Хантер». В первом случае предлагаются GSM-передатчики, детекторы с FM-диапазонами, кейлоггеры и т. д. Фирма «Хантер», в свою очередь, выпускает приборы для обнаружения скрытых камер и жучков с возможностью контроля частотных диапазонов в зависимости от уровня электромагнитного фона. Это дает возможность обнаружения радиожучков с поддержкой режимов вибросигнализации и акустозавязки.

В качестве альтернативных предложений стоит рассматривать системы «Защита» и «Хантер». В первом случае предлагаются GSM-передатчики, детекторы с FM-диапазонами, кейлоггеры и т. д. Фирма «Хантер», в свою очередь, выпускает приборы для обнаружения скрытых камер и жучков с возможностью контроля частотных диапазонов в зависимости от уровня электромагнитного фона. Это дает возможность обнаружения радиожучков с поддержкой режимов вибросигнализации и акустозавязки.

Чем отличается профессиональный антижучок от любительского

Во избежание сожалений о покупке, чтобы стать владельцем действительно качественного товара, экономя при этом значительную часть средств, следует обратить внимание на рекомендации и советы профессионалов

- Для начала стоит определиться со сферой применения антижучка: для личной безопасности или же в профессиональных целях.

- Жучки для индивидуального использования обладают меньшей чувствительностью, в отличие от профессиональных моделей.

Однако зачастую данное правило применяется по отношению к китайским и тайванским моделям.

Однако зачастую данное правило применяется по отношению к китайским и тайванским моделям. - Бюджетные варианты справляются с обычными задачами, поэтому будут не так эффективны в профессиональной сфере деятельности. Большие надежды на них возлагать не стоит.

- Если же приобретать более дорогие модели для профессионального использования, то их чувствительность будет очень высокой в независимости от диапазона. Конечно, в бытовых целях применять подобные устройства невыгодно, тем не менее такое оборудование обеспечит полную безопасность владельца.

Основная задача покупателя – определить свои приоритеты и финансовые возможности. Для устройства с расширенным функционалом понадобятся более обширные затраты, однако они не всегда себя оправдывают.

В заключение

В заключение, наверное, будет уместным сообщить, что существуют и иные принципы формирования сигналов радиомикрофонов, среди которых выделяется смесительный принцип Согласно ему, сравнительно невысокая частота (до 10 МГц), стабильность которой легко обеспечивается параметрическими способами, подвергается звуковой модуляции.

Затем эта промодулированная частота при помощи смесительного каскада примешивается к другой частоте (порядка 90-100 МГц) полученной от кварцевого резонатора. Выделенная суммарная (иди разностная) частота является рабочей частотой радиомикрофона Она отфильтровывается от других продуктов смешивания, усиливается и излучается в эфир.

Конечно, все явления, которые могут встретить конструктора РМ трудно предусмотреть на все 100 процентов, однако автор попытался это осуществить, и он будет рад, если творческие поиски приведут в мир радиолюбительства новые имена.

В 50-е годы радиолюбители свой путь начинали с детекторных приемников. Сегодня нет необходимости в конструировании таковых — кого сейчас удивишь приемником. Тогда может игрушечный радиомикрофон станет первой ступенькой в мир радиолюбительства.

В. Кияница.

Схема жучка на 500 метров

Представляю конструкцию стабильного радио жучка на пол километра. Жук был проверен неоднократно и показал высокие параметры. Микрофонный усилитель дает возможность поднять чувствительность жука до 6 — 7 метров, я использовал для усилителя отечественный транзистор КТ Контур содержит 6 витков провода с диаметром 0. Жук может также работать без УВЧ, тогда дальность будет не более 70 метров при прямой видимости. Потребление жучка 15 — 20 мА.

Микрофонный усилитель дает возможность поднять чувствительность жука до 6 — 7 метров, я использовал для усилителя отечественный транзистор КТ Контур содержит 6 витков провода с диаметром 0. Жук может также работать без УВЧ, тогда дальность будет не более 70 метров при прямой видимости. Потребление жучка 15 — 20 мА.

Поиск данных по Вашему запросу:

Схемы, справочники, даташиты:

Прайс-листы, цены:

Обсуждения, статьи, мануалы:

Дождитесь окончания поиска во всех базах.

По завершению появится ссылка для доступа к найденным материалам.

Содержание:

- ЖУЧОК ДЛЯ ПРОСЛУШКИ

- Радиопередатчик на кт368 своими руками

- Радио-жучок своими руками

- МОЩНЫЙ РАДИОЖУК НА 500М

- Мощный радиожучок своими руками

- Жучок для прослушки своими руками

- Схема радиожучка на трёх транзисторах с повышенной дальностью связи

- Схема AM передатчика на транзисторах КТ3102 (500 — 1500 кГц)

- Радиожучок на 400 метров

ПОСМОТРИТЕ ВИДЕО ПО ТЕМЕ: Простой FM-жучок Своими руками — прослушка

ЖУЧОК ДЛЯ ПРОСЛУШКИ

Представленный радиожучек своими руками может передавать звук на расстояние до метров. Так же с помощью него можно сделать FM тюнер и передавать сигнал с телефона на магнитолу. В этой статье хочу рассказать о радиопередатчике на одном транзисторе.

Его можно применять как для прослушки, так же и сделать с помощью него ретранслятор,заменив микрофон,на вход аудиосигнала. Радиопередатчик на MC своими руками. Используя микросхему МС можно сделать довольно качественный ФМ-передатчик. Эта микросхема содержит генератор, усилитель ВЧ, усилитель звука и модулятор. Возможны варианты исполнения в миниатюрном пластмассовом корпусе с торцевыми выводами для поверхностного монтажа и стандартный корпус.

Фм передатчик своими руками на 1 км. Это достаточно мощный 2 Вт FM передатчик, который обеспечит до 10 км дальности, естественно при хорошо настроенной полноценной антенне и в хороших погодных условиях, без помех.

Схема была найдёна в буржунете и показалась достаточно интересной и оригинальной, чтоб быть представленной на ваш суд. Передатчик стерео-радиосигнала своими руками. В автомобиле,когда нет возможности включить музыку с других источников как радио, и при этом хотите слушать не то что предоставляют радиоведущие,а свою музыку-как вариант можно использовать сделанный своими руками FM стерео передатчик.

Радиопередатчик собран в стандартном пластиковом корпусе от какого-то прибора. Передняя панель имеет аудиовход типа Джек и кнопку настройки. На задней поверхности находится разъем питания. Печатная плата крепится только одним винтом внутри коробки. В этой статье хочу представить передатчик музыки. Я попробовал собрать радиопередатчик с использованием в модуляторе варикапа. Так как он нужен был для передачи звукового сигнала, а не разговора, вместо микрофона поставил штекер. Катушка 9 витков провода диаметром 1 мм , средний отвод запаян.

Внутрь катушки впихнул маленький кусочек поролона и покапал парафином свечкой , чтобы катушка не изгибалась при прикосновениях, потому что от этого зависит частота, и ее очень легко сбить. Схема радио-стереопередатчика звука. Для стереопередатчиков существует специализированная микросхема, BA О собенностью передатчика на BA является высокое качество звука и улучшенное звуковое разделение стерео. Это достигнуто использованием кварцевого резонатора на 38 кГц, который обеспечивает частоту пилот тона для кодера стереосигнала.

Схема радио-стереопередатчика звука. Для стереопередатчиков существует специализированная микросхема, BA О собенностью передатчика на BA является высокое качество звука и улучшенное звуковое разделение стерео. Это достигнуто использованием кварцевого резонатора на 38 кГц, который обеспечивает частоту пилот тона для кодера стереосигнала.

Применяться стерео-передатчик может как в быту, так и в автомобиле, для передачи звука с носителя телефон,плеер и др , так как обладает не передачей стереозвука. Такой небольшой стереопередатчик станет неплохой заменой фм тюнера.

Данные радиомикрофон несложен в сборке. С целью повышения стабильности частоты задающего генератора, базовая цепь транзистора усилителя мощности запитана от стабилизатора напряжения R5, LED1. При касании антенны рукой, частота отклоняется тоже незначительно. Если у вас приемник с хорошей АПЧ — он это изменение отслеживает и ухода частоты в процессе работы передатчика не происходит вообще. Радиомикрофон на метров своими руками.

Хочу представить конструкцию достаточно мощного радиожучка, Дальность действия которого составляет до метров при прямой видимости. Устройство было собрано почти год назад для собственных нужд. Жук показал поразительные результаты : Частота почти не плавает через каждые метров всего на 0,,3мГц. Устройство не реагирует на касания антенны и других частей кроме контура и частотнозадающей цепи — это очень важный момент, поскольку почти во всех схемах из интернета наблюдается такая проблема.

В практике создания радиожучков не раз сталкиваемся с проблемой минимально возможных размеров жучка. Немезис был собран на smd компонентах, за счет чего и стало возможно значительным образом уменьшить размеры жучка в несколько раз, радиожук такой маленький, что вполне поместится например в одной сигарете, зажигалке или в мобильном телефоне. Немного о параметрах: диапазон частот в пределах мегагерц , чувствительность по микрофону порядка 5 метров , в тихой комнате слышно тиканье настенных часов.

Так что данный сигнал легко принять с данного жучка на радиоприемник будь он в телефоне,или просто стационарный. Переходим к схеме и подробностям. Эта конструкция чуть отличается от привычной схемотехники, поскольку в качестве микрофонного усилителя применен высококачественный двухканальный ОУ на микросхеме BA Использование данной микросхемы улучшает параметры жучка. В первую очередь обеспечивается качественный прием звука, повышенная чувствительность по микрофону. Микросхема имеет достаточно широкий диапазон питающих напряжений, малый ток потребления, способна обеспечить чувствительность до метров!

Радиопередатчики Прослушка на метров своими руками. Радиопередатчик на кт Фм передатчик своими руками на 1 км и выше. Стерео-радиопередатчик схема своими руками. Аудио передатчик. Стерео-передатчик своими руками схема. FM передатчик своими руками. Мощный радиопередатчик на метров своими руками. Радиожучок своими руками. FM Радиопередатчик своими руками дальнего действия. Страница 1 из 2 В начало Назад 1 2 Вперёд В конец.

Радиопередатчик на кт368 своими руками

Если рассчитать рейтинг популярности тех или иных радиолюбительских схем, то одно из призовых мест достанется конечно жучкам. Лично я, в своё время переделал практически все известные схемы простых ФМ передатчиков на транзисторах. И лучшей по своим характеристикам, дальности и простоте настройки считаю схему радиомикрофона , что разместил на сайте около года тому назад. С тех пор этот жучок для прослушки был повторен многими людьми, но ещё больше тех, у кого в процессе настройки всё-таки возникли трудности. Полсотни страниц вопросов на форуме про жука тому подтверждение. Понимаю, что не у каждого есть опыт работы с высокочастотными устройствами — ФМ передатчиками, поэтому идя на встречу многочисленным пожеланиям по подробнее рассказать «как работает жучок» — пишу эту статью. Начнём с резистора R1.

Радиомикрофон Филин-3, жучок дальностью 1 км, УКВ ЧМ передатчик, схема простого радиопередатчика на транзисторах, настройка передатчика. сразу, уверенная связь с хорошим приёмником достигала 1 Км, а с плеером Метров. (В микрорайоне с двухэтажными домами). С4 — пФ.

сразу, уверенная связь с хорошим приёмником достигала 1 Км, а с плеером Метров. (В микрорайоне с двухэтажными домами). С4 — пФ.

Радио-жучок своими руками

Новые книги Шпионские штучки: Новое и лучшее схем для радиолюбителей: Шпионские штучки и не только 2-е издание Arduino для изобретателей. Обучение электронике на 10 занимательных проектах Конструируем роботов. Руководство для начинающих Компьютер в лаборатории радиолюбителя Радиоконструктор 3 и 4 Шпионские штучки и защита от них. Сборник 19 книг Занимательная электроника и электротехника для начинающих и не только Arduino для начинающих: самый простой пошаговый самоучитель Радиоконструктор 1 Обновления Подавитель сотовой связи большой мощности. Перед тем как создавать тему на форуме, воспользуйтесь поиском! Пользователь создавший тему, которая уже была, будет немедленно забанен! Читайте правила названия тем. Пользователи создавшие тему с непонятными заголовками, к примеру: «Помогите, Схема, Резистор, Хелп и т.

МОЩНЫЙ РАДИОЖУК НА 500М