Как устроен простой жучок для прослушки на расстоянии до 500 метров. Из каких компонентов он состоит. Какие есть особенности его сборки и настройки. На каких частотах работает такое устройство. Какие меры предосторожности нужно соблюдать при использовании.

Принцип работы простого жучка для прослушки

Простой жучок для прослушки представляет собой миниатюрное радиопередающее устройство, которое позволяет дистанционно прослушивать разговоры и звуки в помещении. Как правило, такой жучок состоит из следующих основных компонентов:

- Микрофон для улавливания звуков

- Усилитель микрофонного сигнала

- Радиопередатчик для передачи сигнала на расстояние

- Антенна

- Источник питания (батарейка)

Принцип работы жучка довольно прост:

- Микрофон улавливает звуки в помещении

- Усилитель усиливает слабый сигнал с микрофона

- Радиопередатчик модулирует усиленный звуковой сигнал и передает его в эфир

- Антенна излучает радиосигнал на нужной частоте

- Приемник на стороне прослушивающего принимает сигнал и воспроизводит звук

Из каких компонентов собирается простой жучок

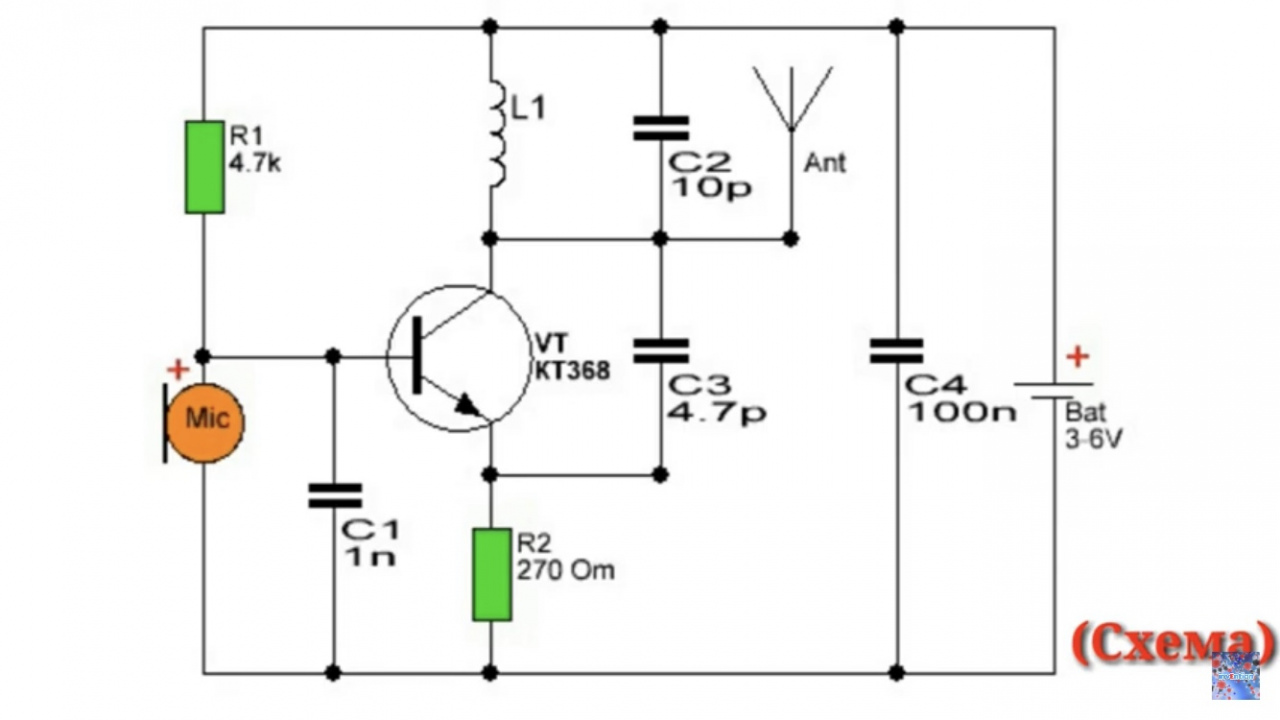

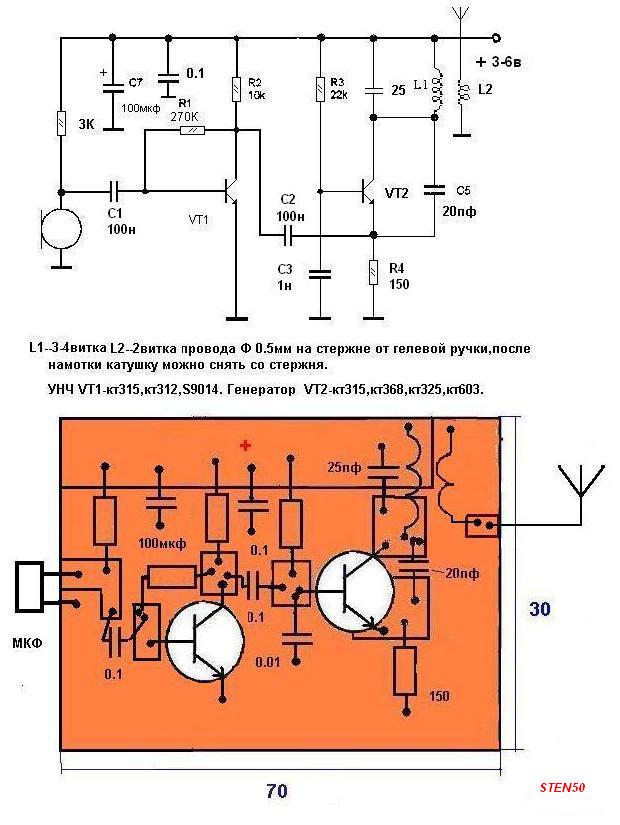

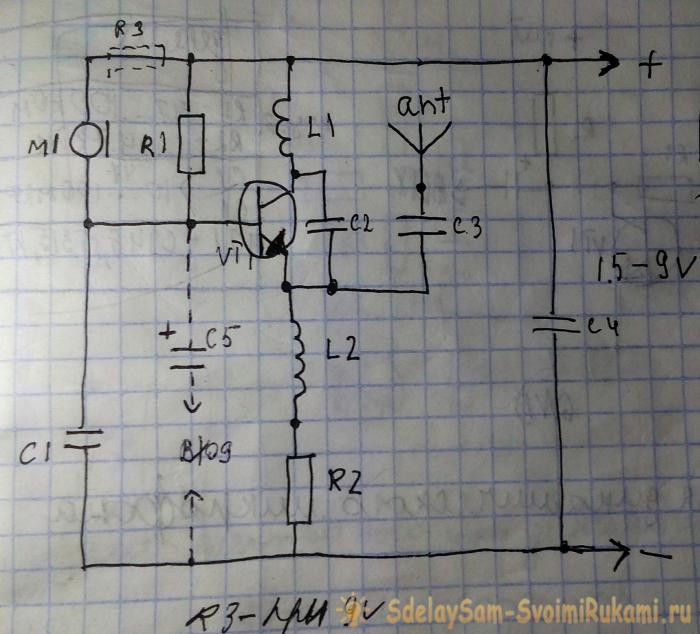

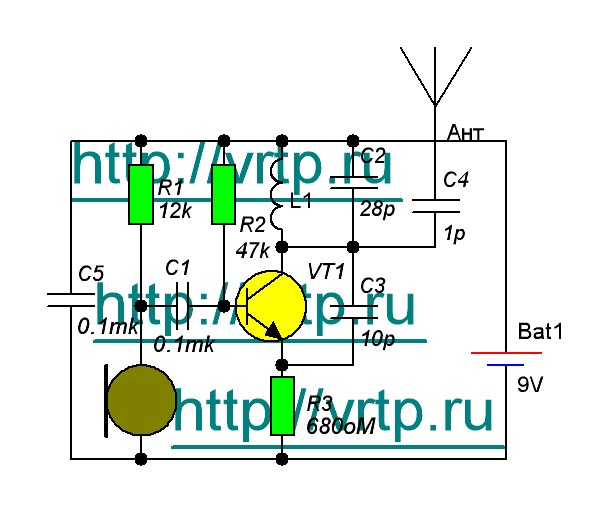

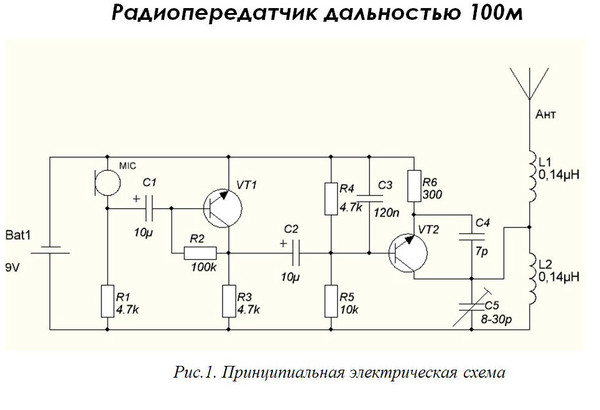

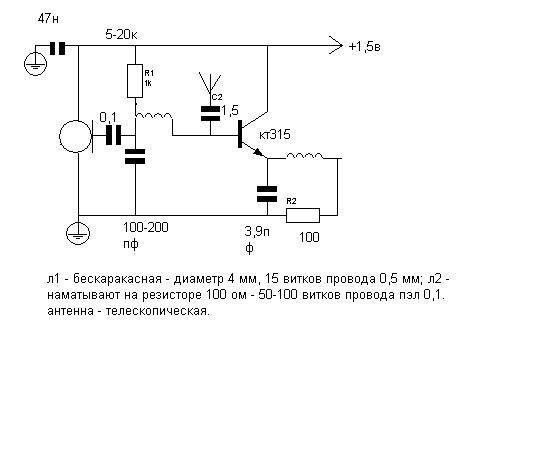

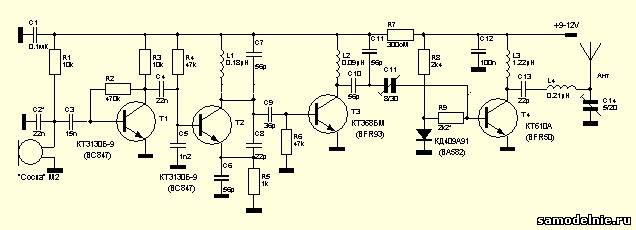

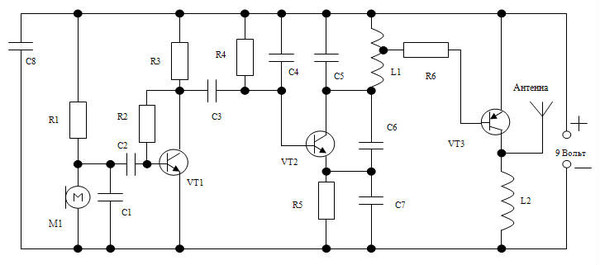

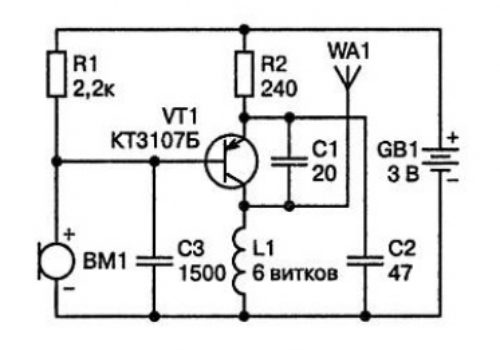

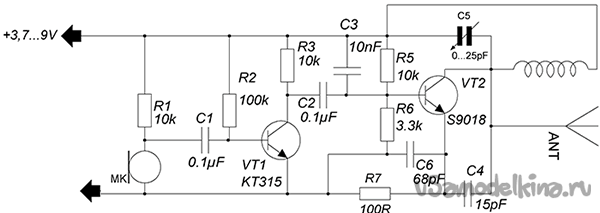

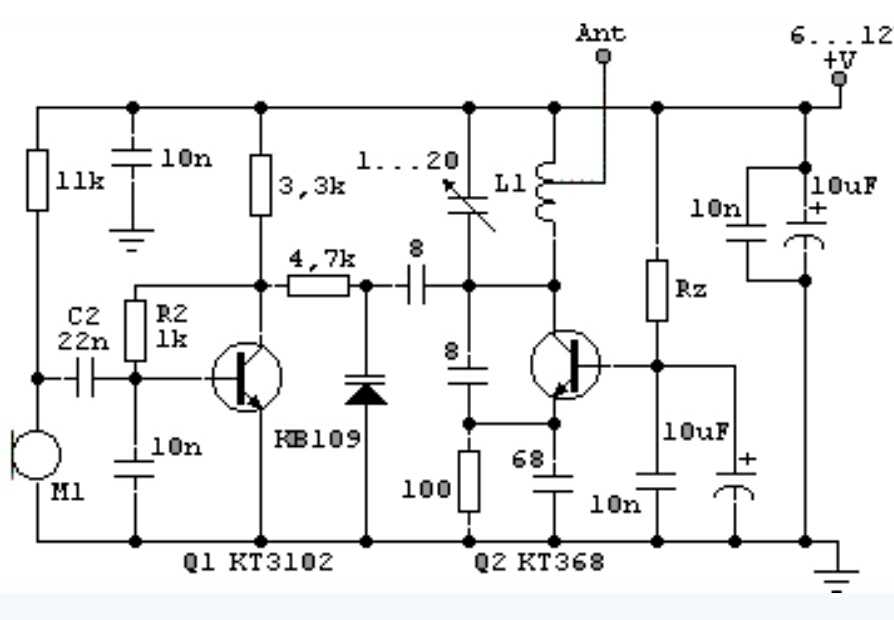

Для сборки простого жучка для прослушки на расстоянии до 500 метров понадобятся следующие основные компоненты:

- Транзистор КТ325Б или аналогичный высокочастотный транзистор

- Электретный микрофон

- Катушка индуктивности (6 витков провода на оправке диаметром 5 мм)

- Конденсаторы небольшой емкости

- Резисторы

- Подстроечный конденсатор для настройки частоты

- Антенна (отрезок провода 20-30 см)

- Источник питания (батарейка «Крона» 9В или две пальчиковые батарейки)

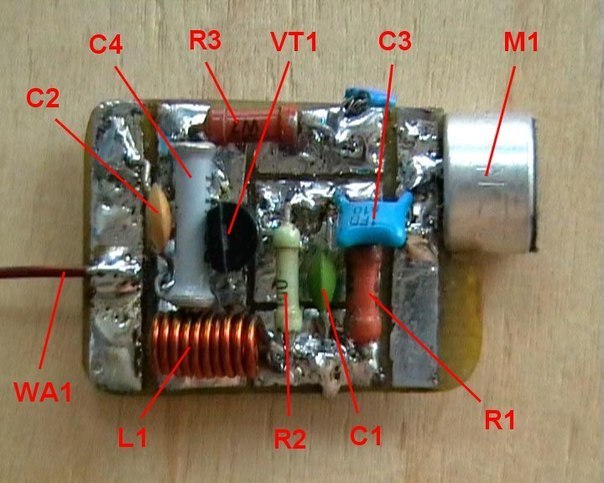

Особенности сборки и настройки жучка

При сборке простого жучка для прослушки необходимо учитывать следующие важные моменты:

- Монтаж компонентов лучше выполнять на небольшой печатной плате для повышения стабильности работы

- Особое внимание нужно уделить правильному подключению электретного микрофона с учетом его полярности

- Катушку индуктивности следует намотать аккуратно, соблюдая число витков

- Антенну лучше сделать из многожильного изолированного провода

- При настройке частоты передатчика не касаться руками компонентов схемы

- Проверить работоспособность всех деталей перед окончательной сборкой

На каких частотах работает простой жучок

Простые жучки для прослушки обычно работают в диапазоне FM-радио (88-108 МГц). Это позволяет принимать их сигнал на обычный FM-приемник. Конкретная рабочая частота жучка зависит от параметров катушки индуктивности и настройки подстроечного конденсатора. Как правило, она находится в пределах 91-98 МГц.

Важно отметить, что использование частот радиовещательного диапазона без соответствующего разрешения является нарушением закона во многих странах. Поэтому применение таких устройств может повлечь административную или уголовную ответственность.

Дальность действия и факторы, влияющие на нее

Дальность действия простого жучка для прослушки может достигать 500 метров при прямой видимости между передатчиком и приемником. Однако на практике она обычно меньше из-за различных препятствий. На дальность передачи влияют следующие основные факторы:

- Мощность передатчика (зависит от напряжения питания)

- Качество и длина антенны

- Наличие препятствий между передатчиком и приемником (стены, металлические конструкции и т.п.)

- Уровень электромагнитных помех в месте установки

- Чувствительность приемника

В городских условиях реальная дальность действия такого жучка обычно составляет 50-100 метров. Для увеличения дальности можно использовать более мощный передатчик или направленную антенну на приемной стороне.

Меры предосторожности при использовании

При использовании устройств для негласного получения информации необходимо помнить о следующих важных моментах:

- Законность применения таких устройств строго ограничена во многих странах

- Несанкционированное прослушивание может повлечь уголовную ответственность

- Передаваемый радиосигнал может быть легко обнаружен специальными средствами

- Батарея питания имеет ограниченный срок службы

- Качество приема может сильно зависеть от окружающих условий

Поэтому использование подобных устройств допустимо только в рамках закона и с соблюдением необходимых мер предосторожности.

Альтернативные способы дистанционного получения звуковой информации

Помимо простых радиожучков, существуют и другие способы дистанционного прослушивания:

- GSM-жучки, передающие информацию через сотовую сеть

- Проводные микрофоны с выносным блоком передачи

- Лазерные микрофоны для съема информации с оконных стекол

- Направленные микрофоны для прослушивания на большом расстоянии

- Программные закладки для прослушивания через компьютер или смартфон

Однако все эти способы также имеют законодательные ограничения на использование. Поэтому важно помнить об ответственности за незаконное получение информации.

Способы защиты от прослушивания

Для защиты от возможного прослушивания с помощью радиожучков можно использовать следующие методы:

- Регулярная проверка помещений на наличие закладных устройств

- Использование генераторов радиошума для подавления сигнала жучков

- Экранирование помещений с помощью специальных материалов

- Применение детекторов поля для обнаружения радиопередатчиков

- Проверка электрических розеток и проводки на наличие подключений

- Ограничение доступа посторонних лиц в помещения

Важно помнить, что полностью исключить возможность прослушивания крайне сложно. Поэтому следует соблюдать осторожность при обсуждении конфиденциальной информации.

| |||||||||||||||

Прослушивающие устройства, их виды, принцип действия, цели применения

На дворе 21 столетие, — время, когда давно наступил век информационных технологий, и для нас, живущих в эту эру, самым важным и дорогим товарам стала информация. Говоря о способах получения информации, мы фокусируемся именно на способах прослушивания помещений при помощи скрытых технических средств . В большинстве случаев оно выполняется с помощью направленных микрофонов, телефонов, GSM передатчиков, радиожучков, лазерных устройств съема информации. Согласно конституции Российской Федерации (статья 23, глава 2) для граждан может быть введено ограничение на неприкосновенность частной жизни, но только по санкции суда, к сожалению, этот принцип часто нарушается. Происходит это из-за высокой криминализации общества, а также вытекающей из этого потребности граждан в самозащите. Многие даже не догадываются, что прослушивающие устройства появились задолго до нашего времени. В настоящее время прослушивание разговоров может организовать почти каждый. РадиожучкиЖучок с радиопередатчиком — наиболее удобное для установки устройство для скрытого прослушивания. В большинстве случаев, они содержат радиопередатчик в УКВ диапазоне. Бывают как временные так и установленые стационарно. Те что устанавливаются стационарно запитаны от электросети, временные жучки запитаны от элемента питания — батарейки или аккумулятора. Чаще всего подобные устройства устанавливают в бытовую технику, розетки, осветительные приборы, прочие элементы интерьера. Основным недостатком временных устройств есть то, что они ограничены временем автономной работы. Период времени автономной работы сильно зависит от мощности радиопередатчика и емкости элементов питания. Дальность перехвата разговоров сильно зависит от чувствительности микрофона встроенного в жучок, разговоры принимаются на расстоянии от 3 до 25 метров. При этом радиус передачи снятой информации по радиоканалу может составлять от нескольких десятков до сотен метров. Иногда для увеличения дальности передачи могут быть использованы промежуточные ретрансляторы. Радиозакладки выпускаемые серийно работают в разных частотных диапазонах — от единиц мегагерц до гигагерца. В импортных образцах чаще всего используются частоты 20-25 МГц, 130-180 МГц, 390-520 МГц. Чем выше частота передачи, тем больше дальность работы передатчиков в условиях помещения с кирпичными и бетонными стенами. Но для таких частот требуется специальная приемная аппаратура. Для защиты от обнаружения, профессионалы иногда применяют методы, которые позволяют растянуть спектр сигнала, используют двойную модуляцию несущей частоты, применяют другие похожие схемы.

Телефонные «жучки»Основное предназначение телефонных «жучков» — снимать и передавать разговоры в закрытой комнате при положенной телефонной трубке с передачей данных в телефонную линию. При такой схеме становится возможным слушать как телефонные разговоры, так и комнатные разговоры.

Телефоны c наружной активациейПри такой схеме контролируемый телефонный аппарат не трогают. Данные считываются с телефонной линии при положенной трубке. Такая возможность обеспечивается подачей внешнего высокочастотного сигнала, который вызывает активацию микрофона телефонной трубки. Порой получается перехватить микротоки, возникающие в электромагнитном звонке от звуковых вибраций . Таким же образом есть возможность перехватить микротоки звонка в квартире.

Сетевые передатчикиОни устанавливаются в электроприборы и передают информацию в низкочастотном, звуковом диапазоне . В качестве канала для передачи звуковой информации ими используется обычная электропроводка.

Стационарные микрофоныМикрофоны стационарной установки могут быть замаскированы и установлены в самых неожиданных местах. Их соединяют незаметными тонкими проводами с пунктом прослушки, который создается вблизи контролируемого помещения. Хорошими микрофонами могут стать столешницы, полки для документов с жестко прикрепленными к ним пьезодатчиками. Провода от таких микрофонов могут быть протянуты под гипсокартоном, обоями, в плинтусах либо под ковролином. Вывод проводов зачастую делают в местах вывода телефонных или компьютерных коммуникаций, входящих в помещение. Основным недостатком такого рода прослушивающих устройств является необходимость длительной предварительной подготовки помещения, в котором устанавливается спецсредство.

Подведенные микрофоныПодведенный микрофон — устройство которое устанавливают не внутри, а снаружи контролируемого помещения. Для такой установки, безусловно, требуется иметь доступ к одной из внешних стен помещения, либо к инженерным коммуникациям, которые подводятся в объект. Для осуществления прослушки, например, можно снизу под дверь прикрепить плоский кристаллический микрофон. Если у смеженных комнат используются симметричные розетки , можно воспользоваться тем, что из одной розетки есть доступ к другой, а там уже можно поставить микрофон. В ряде случаев, можно просверлить незаметное микроотверстие в стене, и воспользоваться игольчатым микрофоном, в этом случае звук можно подвести через тонкую трубку длиной до 20-30 см.

Контактный микрофонВ качестве примера такого приспособления можно привести стандартный медицинский стетоскоп прикрепленный к микрофонному капсюлю, который подключен к усилителю. Бывает такое, что достаточно стетоскопа без дополнительной электроники. Высококачественные датчики можно сделать из пьезо-керамических головок или обычных пьезоизлучателей. В качестве доноров могут быть использованы проигрыватели, электрические часы, игрушки с звуковыми эффектами, телефоны или сувениры. Эти устройства воспринимают малейшие колебания пластинок и тем самым позволяют снимать достаточно тихий сигнал. Но для них требуется тщательно выбирать место для установки. Оно зависит от особенностей конкретной стены или инженерной коммуникации. В ряде случаев есть смысл приклеить пьезодатчик к внешнему стеклу окна. Отличный сигнал можно снимать с труб системы отопления.

Импровизированные резонаторыПодслушивать разговор из соседнего помещения зачастую можно и без специальной аппаратуры. Для этого достаточно бокала для вина или аналогичной по форме прочей питейной емкости. Ободок бокала сильно прижимается к стене, а дно прикладывается к уху. Эффективность такого резонатора сильно зависит от толщины, материала и конфигурации стены, а также от формы, размера и материала питейного прибора. Есть и другие варианты для прослушивания: модуляция луча лазера вибрациями оконного стекла, съем побочных электромагнитных излучений домашней и офисной радиоаппаратуры, активация пассивных электромагнитных излучателей бесконтактным способом. Но эти методы достаточно сложны для аматеров и используются в основном профессионалами дела.

Для создания жучка своими силами нужно желание и небольшие знания и опыт в технической области. Схемы подобных устройств можно найти в интернете либо взять из соответствующей бумажной литературы. Наша продукция: система многоканальной записи AudioSP. Ее предназначение — исключительно гласный съем информации. Использование продукции для негласной, скрытой записи согласно закона является правонарушением и может повлечь к ответственности перед законом. С более подробной информацией о системе записи разговоров можно ознакомиться по ссылкам:

|

Что такое атака «человек посередине» и как ее можно предотвратить

Атака «человек посередине» (MITM-атака) — кибератака, при которой злоумышленник передает и, возможно, изменяет связь между двумя сторонами, которые считают они общаются напрямую. Это позволяет злоумышленнику передавать сообщения, прослушивать и даже изменять то, что говорит каждая сторона.

Атаки «человек посередине» позволяют осуществлять прослушивание между людьми, клиентами и серверами. Это может включать HTTPS-подключения к веб-сайтам, другие SSL/TLS-подключения, подключения к сетям Wi-Fi и многое другое.

Пример атаки «человек посередине»

Представьте, что вы и ваш коллега общаетесь через защищенную платформу обмена сообщениями. Злоумышленник хочет перехватить разговор, чтобы подслушать и передать ложное сообщение вашему коллеге от вас.

Злоумышленник хочет перехватить разговор, чтобы подслушать и передать ложное сообщение вашему коллеге от вас.

Сначала вы запрашиваете у коллеги ее открытый ключ. Если она отправит вам свой публичный ключ, но злоумышленник сможет его перехватить, может начаться атака «человек посередине».

Злоумышленник отправляет вам поддельное сообщение, которое якобы исходит от вашего коллеги, но вместо этого содержит открытый ключ злоумышленника.

Вы, полагая, что открытый ключ принадлежит вашему коллеге, шифруете свое сообщение ключом злоумышленника и отправляете зашифрованное сообщение обратно своему «коллеге».

Злоумышленник снова перехватывает, расшифровывает сообщение с помощью своего закрытого ключа, изменяет его и повторно шифрует с помощью открытого ключа, перехваченного у вашего коллеги, который первоначально пытался отправить его вам.

Когда ваша коллега просматривает зашифрованное сообщение, она считает, что оно пришло от вас.

- Вы отправляете сообщение своему коллеге, которое перехватывается злоумышленником

- Вы «Привет, не могли бы вы прислать мне ваш ключ.

» Злоумышленник Коллега

» Злоумышленник Коллега - Злоумышленник передает сообщение вашему коллеге, коллега не может сказать, что есть посредник

- Вы Злоумышленник «Здравствуйте, не могли бы вы прислать мне свой ключ.» Коллега

- Коллега отвечает своим ключом шифрования

- Вы Злоумышленник [Ключ коллеги] Коллега

- Злоумышленник заменяет ключ коллеги своим собственным и передает сообщение вам, утверждая, что это ключ вашего коллеги

- Вы [Ключ злоумышленника] Злоумышленник Коллега

- Вы шифруете сообщение с помощью того, что, по вашему мнению, является ключом вашего коллеги, думая, что только ваш коллега может его прочитать ключ] Злоумышленник Коллега

- Поскольку сообщение зашифровано с помощью ключа злоумышленника, он расшифровывает его, читает и модифицирует, повторно шифрует с помощью ключа вашего коллеги и пересылает сообщение на

- Вы Злоумышленник «Пароль к нашей корзине S3 — ZYX» [зашифрован ключом коллеги] Коллега

- И вы, и ваш коллега считаете, что сообщение защищено.

Этот пример подчеркивает необходимость иметь способ гарантировать, что стороны действительно обмениваются открытыми ключами друг друга, а не открытым ключом злоумышленника. Недостаточно иметь надежные методы информационной безопасности, вам необходимо контролировать риск атак типа «человек посередине».

Опасны ли атаки «человек посередине»?

Атаки «человек посередине» опасны и обычно преследуют две цели:

- Получить доступ к конфиденциальным данным и личной информации; и/или

- Манипулировать содержимым переданного сообщения

На практике это означает получение доступа к:

- Личной информации (PII) и другой конфиденциальной информации для кражи личных данных

- Учетные данные для входа в общедоступную сеть Wi-Fi для получения несанкционированного доступа к счетам в онлайн-банке

- Кража номеров кредитных карт на сайте электронной коммерции

- Перенаправление трафика в общедоступных точках доступа Wi-Fi с законных веб-сайтов на сайты, на которых размещено вредоносное ПО

Распространенными целями атак MITM являются веб-сайты и электронные письма. Электронные письма по умолчанию не используют шифрование, что позволяет злоумышленнику перехватывать и подделывать электронные письма от отправителя, используя только свои учетные данные для входа.

Электронные письма по умолчанию не используют шифрование, что позволяет злоумышленнику перехватывать и подделывать электронные письма от отправителя, используя только свои учетные данные для входа.

В чем разница между атакой «человек посередине» и обнюхиванием?

Из-за особенностей Интернет-протоколов большая часть информации, отправляемой в Интернет, является общедоступной. Когда вы подключаетесь к локальной сети (LAN), любой другой компьютер может видеть ваши пакеты данных.

Когда злоумышленник находится в той же сети, что и вы, он может использовать сниффер для чтения данных, позволяя им прослушивать ваше общение, если они могут получить доступ к любым компьютерам между вашим клиентом и сервером (включая ваш клиент и сервер).

При атаке «человек посередине» злоумышленник обманом заставляет вас или ваш компьютер подключиться к своему компьютеру. Это заставляет вас поверить, что это то место, к которому вы хотели подключиться. Затем они подключаются к вашему фактическому месту назначения и притворяются вами, ретранслируя и изменяя информацию в обоих направлениях, если это необходимо. Это гораздо больший риск для кибербезопасности, поскольку информация может быть изменена.

Это гораздо больший риск для кибербезопасности, поскольку информация может быть изменена.

Поскольку кибербезопасность стремится к шифрованию по умолчанию, атаки перехвата данных и атаки «человек посередине» становятся более сложными, но не невозможными. Злоумышленники могут использовать различные методы, чтобы обмануть пользователей или использовать слабые места в криптографических протоколах, чтобы стать посредником. Защищенного соединения недостаточно, чтобы человек посередине не перехватил ваше общение.

Где происходят атаки типа «человек посередине»?

Существует множество типов атак типа «злоумышленник посередине», но в основном они происходят четырьмя способами:

- Общедоступные сети: Вы подвергаетесь наибольшему риску при подключении к любой общедоступной сети. Это означает общедоступные подключения к Wi-Fi в аэропортах или кафе, любую сеть без ограничений доступа. Злоумышленнику проще всего стать посредником, потому что многие методы лучше всего работают в локальных сетях и сетях Wi-Fi.

- На вашем компьютере: Вы можете установить вредоносное ПО, которое отслеживает и изменяет ваше подключение к Интернету (например, «человек в браузере») или подвергается фишинговой атаке. в середине.

- Маршрутизатор: Маршрутизаторы часто предоставляются вашим интернет-провайдером и имеют настройки безопасности по умолчанию. Это означает, что многие маршрутизаторы имеют учетные данные для входа по умолчанию (например, admin/password) или имеют устаревшую прошивку, которая может иметь известную уязвимость.

- Веб-сервер: Злоумышленник получает доступ к подлинному веб-серверу, с которым вы намеревались связаться.

Как работают атаки «человек посередине»?

Атаку «человек посередине» можно разделить на три этапа:

- Первый этап: Получите доступ к месту для проведения атаки.

- Второй этап: Станьте посредником.

- Третий этап: Преодолеть шифрование, если необходимо.

Как только злоумышленнику удается встать между вами и вашим пунктом назначения, он становится посредником. Чтобы это было успешным, они попытаются обмануть ваш компьютер с помощью одного или нескольких различных методов атаки спуфинга.

Что такое спуфинг ARP (отравление кэша ARP)?

ARP (или протокол разрешения адресов) преобразует физический адрес устройства (его MAC-адрес или адрес управления доступом к среде) и IP-адрес, присвоенный ему в локальной сети.

Злоумышленник, использующий спуфинг ARP, стремится внедрить ложную информацию в локальную сеть, чтобы перенаправить подключения к своему устройству.

Представьте, что IP-адрес вашего маршрутизатора — 192.169.2.1. Для подключения к Интернету ваш ноутбук отправляет пакеты IP (интернет-протокола) на адрес 192.169..2.1. Для этого необходимо знать, какое физическое устройство имеет этот адрес. Маршрутизатор имеет MAC-адрес 00:0a:95:9d:68:16.

Вот как происходит спуфинг ARP:

- Злоумышленник внедряет в вашу сеть ложные пакеты ARP.

- Пакеты ARP говорят, что адрес 192.169.2.1 принадлежит устройству злоумышленника со следующим MAC-адресом 11:0a:91:9d:96:10, а не вашему маршрутизатору.

- В кэше ARP хранится ложная информация, связывающая IP 192.169.2.1 с MAC 11:0a:91:9д:96:10.

- Теперь ваш ноутбук пытается подключиться к Интернету, но подключается к машине злоумышленника, а не к вашему маршрутизатору.

- Затем компьютер злоумышленника подключается к вашему маршрутизатору и подключает вас к Интернету, позволяя злоумышленнику прослушивать и изменять ваше подключение к Интернету.

Что такое спуфинг IP (спуфинг IP-адреса)?

IP-спуфинг — это когда компьютер притворяется, что имеет другой IP-адрес, обычно такой же, как у другого компьютера. Подмена IP-адреса сама по себе не является атакой посредника, но становится таковой в сочетании с прогнозированием последовательности TCP.

Обычно подключения к Интернету устанавливаются с помощью TCP/IP (протокол управления передачей/Интернет-протокол), вот что происходит:

- Когда два устройства подключаются друг к другу в локальной сети, они используют TCP/IP.

- Для установления сеанса они выполняют трехстороннее рукопожатие.

- Во время трехэтапного рукопожатия они обмениваются порядковыми номерами.

- Порядковые номера позволяют получателям распознавать дальнейшие пакеты от другого устройства, сообщая им порядок, в котором они должны объединять полученные пакеты.

При атаке с подменой IP-адреса злоумышленник сначала прослушивает соединение. Это легко сделать в локальной сети, потому что все IP-пакеты передаются в сеть и доступны для чтения устройствами в сети. Злоумышленник узнает порядковые номера, предсказывает следующий и отправляет пакет, выдавая себя за исходного отправителя. Если пакет достигает пункта назначения первым, атака может перехватить соединение.

Изображение Злоумышленник подключается к вашей локальной сети с целью подмены IP:

- Злоумышленник подключается к вашей локальной сети с IP-адресом 192.100.2.1 и запускает сниффер, позволяющий ему видеть все IP-пакеты в сети.

- Злоумышленник хочет перехватить ваше соединение с IP-адресом маршрутизатора 192.169.2.1, он ищет пакеты между вами и маршрутизатором, чтобы предсказать порядковый номер.

- В нужный момент злоумышленник отправляет пакет со своего ноутбука с исходным адресом маршрутизатора (192.169.2.1) и правильным порядковым номером, обманывая ваш ноутбук.

- В то же время злоумышленник затопляет реальный маршрутизатор DoS-атакой, замедляя или отключая его на мгновение, позволяя своим пакетам достичь вас раньше, чем это сделает маршрутизатор.

- Ваш ноутбук теперь убежден, что ноутбук злоумышленника является маршрутизатором, завершая атаку «человек посередине».

Что такое спуфинг DNS (отравление кэша DNS)?

И спуфинг ARP, и спуфинг IP полагаются на то, что атака подключается к той же локальной сети, что и вы. При спуфинге DNS атака может исходить откуда угодно.

Хорошей новостью является то, что спуфинг DNS, как правило, более сложен, поскольку он зависит от уязвимого кеша DNS. Плохая новость заключается в том, что если спуфинг DNS окажется успешным, он может повлиять на большое количество людей.

Плохая новость заключается в том, что если спуфинг DNS окажется успешным, он может повлиять на большое количество людей.

DNS (система доменных имен) — это система, используемая для преобразования IP-адресов и доменных имен, например. пример.com. Система состоит из двух основных элементов:

- Серверы имен (DNS-серверы): Серверы имен являются источником достоверной информации и обычно хранятся на двух или трех серверах для каждого домена, например. IP-адрес для примера.com хранится на сайтах a.iana-servers.net и b.iana-servers.net. Если бы каждый клиент, который хотел подключиться к example.com, подключался к a.iana-servers.net и b.iana-servers.net, чтобы получить доступ к example.com, серверы были бы перегружены. Вот почему мы используем локальные преобразователи для кэширования информации. Если у резолвера нет кэшированного IP-адреса, он свяжется с серверами имен и сохранит IP-адрес.

- Резолверы (кеши DNS): Временная база данных, поддерживаемая операционной системой компьютера, которая содержит записи обо всех недавних посещениях и попытках посещения веб-сайтов и других доменов Интернета.

Вот пример спуфинга DNS:

- Злоумышленник знает, что вы используете адрес 192.0.111.255 в качестве преобразователя (кэш DNS).

- Атака также знает, что этот преобразователь уязвим для отравления.

- Злоумышленник отравляет распознаватель и сохраняет информацию для веб-сайта вашего банка на IP-адрес поддельного веб-сайта

- Когда вы вводите веб-сайт вашего банка в браузер, вы видите сайт злоумышленника.

- Злоумышленник подключается к исходному сайту и завершает атаку.

Что такое спуфинг HTTPS (атаки на омографы IDN или спуфинг панели веб-браузера)?

Спуфинг веб-браузера – это форма опечатки , когда злоумышленник регистрирует доменное имя, очень похожее на домен, к которому вы хотите подключиться. Затем они предоставляют ложный URL-адрес, чтобы использовать другие методы, такие как фишинг.

Команда безопасности Google считает, что адресная строка является самым важным индикатором безопасности в современных браузерах. Он обеспечивает истинную идентификацию веб-сайта и подтверждение того, что вы находитесь на правильном веб-сайте.

Он обеспечивает истинную идентификацию веб-сайта и подтверждение того, что вы находитесь на правильном веб-сайте.

Одним из примеров спуфинга адресной строки была уязвимость Homograph, обнаруженная в 2017 году. Она использовала функцию международного доменного имени (IDN), позволяющую записывать доменные имена иностранными символами с использованием символов различных алфавитов для обмана пользователей.

Например, xn--80ak6aa92e.com будет отображаться как аррӏе.com из-за IDN, практически неотличимого от apple.com. С тех пор он был упакован путем отображения адресов IDN в формате ASCII.

Что такое перехват электронной почты?

Перехват электронной почты — это когда злоумышленник компрометирует учетную запись электронной почты и незаметно собирает информацию, подслушивая разговоры по электронной почте. Перехват электронной почты может сделать атаки социальной инженерии очень эффективными, выдавая себя за человека, которому принадлежит электронная почта, и часто используется для целевого фишинга.

Что такое атака «человек в браузере»?

Атака «человек в браузере» использует уязвимости в веб-браузерах, таких как Google Chrome или Firefox. Векторами атаки могут быть трояны, черви, эксплойты, SQL-инъекции и надстройки браузера.

Часто цель состоит в том, чтобы получить учетные данные для входа в компании, предоставляющие финансовые услуги, такие как компания, выпускающая кредитные карты, или банковский счет. Когда вы входите на сайт, человек в браузере получает ваши учетные данные и может даже переводить средства и изменять то, что вы видите, чтобы скрыть транзакцию.

Что такое подслушивание Wi-Fi?

Если вы когда-либо входили в общедоступную точку доступа Wi-Fi в кафе или аэропорту, вы могли заметить всплывающее окно с сообщением «Эта сеть не защищена».

Незашифрованные соединения Wi-Fi легко перехватить. Думайте об этом как о разговоре в общественном месте, где любой может подслушать. Вы можете ограничить свое воздействие, установив свою сеть в общедоступную, что отключит обнаружение сети и не позволит другим пользователям в сети получить доступ к вашему устройству.

Другой пример прослушивания Wi-Fi — это когда злоумышленник создает свою собственную точку доступа Wi-Fi под названием Evil Twin.

Они делают соединение идентичным подлинному, вплоть до сетевого идентификатора и пароля, пользователи могут случайно или автоматически подключиться к Evil Twin, позволяя злоумышленнику подслушивать их действия.

Что такое перехват SSL?

Перехват SSL — это когда злоумышленник перехватывает соединение и создает сертификаты SSL/TLS для всех посещаемых вами доменов. Они предъявляют вам поддельный сертификат, устанавливают соединение с оригинальным сервером, а затем ретранслируют трафик.

Это работает только в том случае, если злоумышленник может заставить ваш браузер поверить, что сертификат подписан доверенным центром сертификации (ЦС). В противном случае ваш браузер выдаст предупреждение или откажется открывать страницу.

Вот как работает перехват SSL:

- Злоумышленник использует отдельную кибератаку, чтобы заставить вас загрузить и установить его ЦС.

- Когда вы посещаете безопасный сайт, скажем, ваш банк, злоумышленник перехватывает ваше соединение.

- Злоумышленник создает сертификат для вашего банка, подписывает его своим ЦС и возвращает сайт вам.

- Ваш браузер думает, что сертификат настоящий, потому что атака заставила ваш компьютер думать, что ЦС является надежным источником.

- Злоумышленник устанавливает соединение с вашим банком и ретранслирует через них весь SSL-трафик.

Перехват SSL может быть законным. Например, программное обеспечение для родительского контроля часто использует перехват SSL для блокировки сайтов.

Что такое удаление SSL?

SSL Stripping или SSL Downgrade Attack — это атака, используемая для обхода безопасности, обеспечиваемой SSL-сертификатами на веб-сайтах с поддержкой HTTPS.

Проще говоря, когда вы заходите на веб-сайт, ваш браузер подключается к небезопасному сайту (HTTP), а затем обычно перенаправляется на безопасный сайт (HTTPS).

Если веб-сайт доступен без шифрования, злоумышленник может перехватить ваши пакеты и принудительно установить HTTP-соединение, которое может предоставить злоумышленнику учетные данные для входа или другую конфиденциальную информацию.

Риск этого типа атаки снижается, так как все больше веб-сайтов используют HTTP Strict Transport Security (HSTS), что означает, что сервер отказывается подключаться через небезопасное соединение.

Уязвимости SSL/TSL

Старые версии SSL и TSL имели свою долю недостатков, как и любая технология, и уязвимы для эксплойтов.

Что такое перехват сеанса?

Перехват сеанса — это тип атаки «злоумышленник посередине», которая обычно компрометирует учетные записи социальных сетей. Большинство сайтов социальных сетей хранят cookie-файл сеансового браузера на вашем компьютере. Затем этот файл cookie становится недействительным, когда вы выходите из системы, но пока сеанс активен, файл cookie предоставляет информацию об идентификации, доступе и отслеживании.

Когда злоумышленник крадет файл cookie сеанса с помощью вредоносного ПО, перехвата браузера или атаки с использованием межсайтового скриптинга (XSS) на популярное веб-приложение с помощью вредоносного кода JavaScript, он может затем войти в вашу учетную запись, чтобы подслушивать разговоры или выдавать себя за вас.

Другие методы атак «человек посередине»

Злоумышленники могут использовать другие методы, чтобы встать между вами и вашим конечным пунктом назначения. Эти методы обычно относятся к одной из трех категорий:

- Компрометация сервера: Злоумышленник получает контроль над сервером, к которому вы хотите подключиться, и размещает на нем свое программное обеспечение для перехвата соединений.

- Компрометация клиента: Злоумышленник получает доступ к вашему компьютеру и устанавливает троянскую программу или другое вредоносное ПО, позволяющее прослушивать все ваши подключения.

- Компрометация связи: Злоумышленник захватывает компьютер, который направляет информацию между вами и сервером.

Обнаружение и предотвращение атак типа «человек посередине»

Существует множество типов атак типа «человек посередине», и некоторые из них трудно обнаружить. Лучшая контрмера против атак типа «человек посередине» — предотвратить их.

Хотя трудно предотвратить перехват вашего соединения злоумышленником, если у него есть доступ к вашей сети, вы можете обеспечить надежное шифрование вашего соединения.

Вот несколько общих советов, которым вы можете следовать:

- Виртуальная частная сеть (VPN): VPN шифруют ваш веб-трафик, ограничивая возможность злоумышленника читать или изменять сообщения.

- Сетевая система обнаружения вторжений (NIDS): NIDS размещаются в стратегически важных точках сети для мониторинга трафика, входящего и исходящего от всех устройств в сети. Он выполняет анализ проходящего трафика по всей подсети и сопоставляет трафик, проходящий по подсетям, с библиотекой известных атак.

После выявления атаки или обнаружения аномального поведения специалисту по кибербезопасности может быть отправлено предупреждение.

После выявления атаки или обнаружения аномального поведения специалисту по кибербезопасности может быть отправлено предупреждение. - Брандмауэр: Надежный брандмауэр может предотвратить несанкционированный доступ.

- Защита от вирусов и вредоносных программ: Установите пакет программного обеспечения для защиты от вирусов и вредоносных программ, включающий сканер, который запускается при загрузке системы, чтобы предотвратить атаки посредника, основанные на вредоносных программах.

- Двухфакторная аутентификация: Хороший способ предотвратить взлом электронной почты — использовать двухфакторную аутентификацию, которая требует дополнительного вектора аутентификации помимо вашего пароля.

- Общие сведения о распространенных фишинговых схемах: Фишинговые электронные письма являются распространенным вектором атаки. Загружайте вложения электронной почты только в том случае, если вы знаете, что они отправлены человеком, которым вы его считаете, поднимите трубку телефона и спросите, не уверены ли вы.

- Выход: Чтобы избежать перехвата сеанса, выйдите из любых неиспользуемых аккаунтов, чтобы сделать файлы cookie сеанса недействительными.

- Подумайте о том, что вы устанавливаете: Устанавливайте надстройки и программное обеспечение для браузера только в том случае, если вы знаете, что они получены из надежного источника.

- Принудительное шифрование: Избегайте обмена конфиденциальной информацией на сайтах без HTTPS

- Установите HTTPS везде: Это расширение безопасности Chrome, которое принудительно подключает SSL везде, где это возможно.

- Используйте менеджер паролей: Он должен избегать автоматического заполнения паролей на мошеннических сайтах.

- Избегайте общедоступных сетей Wi-Fi: Если вам необходимо использовать общедоступный Wi-Fi, настройте на устройстве требование ручного подключения.

- Исправление программного и аппаратного обеспечения: Обновляйте свои инструменты, чтобы избежать атак посредника, использующих известные уязвимости.

- Используйте безопасные DNS-серверы (кэш DNS): Убедитесь, что используемые вами DNS-серверы (кэш DNS) безопасны.

- Безопасность приложения: Если у вас есть веб-сайт или приложение, регулярно проверяйте на наличие уязвимостей и устраняйте проблемы.

Известные атаки посредников

Заговор Бабингтона: В 1586 году существовал план убийства королевы Елизаветы I и возведения Марии, королевы Шотландии, на английский трон. Связь между Марией, королевой Шотландии, и ее сообщниками была перехвачена, расшифрована и изменена Робертом Поли, Гилбертом Гиффордом и Томасом Фелиппесом, что привело к казни королевы Шотландии.

Belkin: В 2003 году маршрутизатор беспроводной сети Belkin совершил некриптографическую атаку. Периодически он перехватывал маршрутизируемое через него HTTP-соединение, не мог передать трафик в пункт назначения и отвечал как предполагаемый сервер. В отправленном ответе он заменял запрошенную пользователем веб-страницу рекламой другого продукта Belkin. Позднее эта «фича» была удалена.

В отправленном ответе он заменял запрошенную пользователем веб-страницу рекламой другого продукта Belkin. Позднее эта «фича» была удалена.

DigiNotar: В 2011 году брешь в системе безопасности DigiNotar привела к мошеннической выдаче сертификатов, которые затем использовались для атак типа «человек посередине».

Nokia: В 2013 году было обнаружено, что браузер Nokia Xpress Browser расшифровывает HTTPS-трафик, предоставляя незашифрованный текстовый доступ к зашифрованному трафику своих клиентов.

Equifax: В 2017 году Equifax отозвала свои приложения для мобильных телефонов из-за проблем с уязвимостью «человек посередине».

Как UpGuard помогает предотвратить атаки «человек посередине»

UpGuard может помочь вам понять, какие из ваших сайтов подвержены атакам «злоумышленник посередине», и как устранить уязвимости. UpGuard BreachSight может помочь в борьбе с опечатками, предотвращении утечек и утечек данных, избежании штрафов со стороны регулирующих органов и защите доверия ваших клиентов с помощью рейтингов кибербезопасности и непрерывного обнаружения угроз.

Закажите БЕСПЛАТНУЮ демонстрацию сегодня.

Что такое подслушивание? | Fortinet

Атака с прослушиванием происходит, когда хакер перехватывает, удаляет или изменяет данные, которые передаются между двумя устройствами. Подслушивание, также известное как прослушивание или отслеживание, основано на незащищенных сетевых соединениях для доступа к данным, передаваемым между устройствами.

Чтобы лучше объяснить определение «атаки с подслушиванием», обычно это происходит, когда пользователь подключается к сети, в которой трафик не защищен или зашифрован, и отправляет конфиденциальные бизнес-данные коллеге. Данные передаются по открытой сети, что дает злоумышленнику возможность использовать уязвимость и перехватывать ее различными способами. Атаки подслушивания часто бывает трудно обнаружить. В отличие от других форм кибератак, наличие жучка или подслушивающего устройства не может отрицательно сказаться на производительности устройств и сетей.

При прослушивании злоумышленники могут использовать различные методы для запуска атак, которые обычно включают использование различных устройств для прослушивания разговоров и просмотра сетевой активности.

Типичным примером электронного подслушивающего устройства является скрытый жучок, физически размещенный в доме или офисе. Это может произойти, если оставить жучка под стулом или на столе или спрятать микрофон в незаметном предмете, например, ручке или сумке. Это простой подход, но он может привести к установке более сложных, трудно обнаруживаемых устройств, таких как микрофоны внутри ламп или потолочных светильников, книги на книжной полке или в рамах для картин на стене.

Несмотря на все технологические достижения, делающие цифровое прослушивание все более легким в наши дни, многие атаки по-прежнему основаны на перехвате телефонов. Это связано с тем, что телефоны имеют электропитание, встроенные микрофоны, динамики, места для укрытия жучков и на них легко установить жучок. Подслушивающие злоумышленники могут отслеживать разговоры в комнате, в которой находится телефон, и звонки на телефоны в любой точке мира.

Современные компьютеризированные телефонные системы позволяют осуществлять электронный перехват телефонов без прямого доступа к устройству. Злоумышленники могут посылать сигналы по телефонной линии и передавать любые разговоры, происходящие в той же комнате, даже если трубка не активна. Точно так же компьютеры имеют сложные инструменты связи, которые позволяют злоумышленникам перехватывать коммуникационную деятельность, от голосовых разговоров, онлайн-чатов и даже ошибок в клавиатуре, чтобы регистрировать текст, который печатают пользователи.

Злоумышленники могут посылать сигналы по телефонной линии и передавать любые разговоры, происходящие в той же комнате, даже если трубка не активна. Точно так же компьютеры имеют сложные инструменты связи, которые позволяют злоумышленникам перехватывать коммуникационную деятельность, от голосовых разговоров, онлайн-чатов и даже ошибок в клавиатуре, чтобы регистрировать текст, который печатают пользователи.

Компьютеры также излучают электромагнитное излучение, которое опытные перехватчики могут использовать для восстановления содержимого экрана компьютера. Эти сигналы могут передаваться на расстояние до нескольких сотен футов и распространяться дальше по кабелям и телефонным линиям, которые можно использовать в качестве антенн.

Пикап Устройство

Злоумышленники могут использовать устройства, улавливающие звук или изображения, такие как микрофоны и видеокамеры, и преобразовывать их в электрический формат для подслушивания целей. В идеале это будет электрическое устройство, использующее источники питания в целевой комнате, что избавит злоумышленника от необходимости доступа в комнату для подзарядки устройства или замены его батарей.

Некоторые подслушивающие устройства способны хранить цифровую информацию и передавать ее на пост прослушивания. Злоумышленники также могут использовать мини-усилители, которые позволяют им удалять фоновый шум.

Линия передачи

Канал передачи между пикап-устройством и приемником злоумышленника может прослушиваться в целях подслушивания. Это может быть сделано в виде радиочастотной передачи или провода, который включает в себя активные или неиспользуемые телефонные линии, электрические провода или незаземленные электрические кабелепроводы. Некоторые передатчики могут работать непрерывно, но более сложный подход предполагает дистанционную активацию.

Пост для прослушивания

Пост прослушивания используется для передачи телефонных разговоров, перехваченных «жучками». Когда трубку берут, чтобы сделать или принять вызов, включается записывающее устройство, которое автоматически отключается после завершения вызова.

Посты прослушивания — это защищенные области, в которых злоумышленник может отслеживать, записывать или ретранслировать сигналы для обработки. Он может быть расположен в любом месте от соседней комнаты до телефона на расстоянии до нескольких кварталов. На посту прослушивания будет установлено голосовое оборудование, позволяющее подслушивать и записывать любые действия.

Слабые пароли

Ненадежные пароли облегчают злоумышленникам получение несанкционированного доступа к учетным записям пользователей, что позволяет им проникнуть в корпоративные системы и сети. Это включает в себя хакеров, которые могут скомпрометировать конфиденциальные каналы связи, перехватить действия и разговоры между коллегами, а также украсть конфиденциальные или ценные бизнес-данные.

Открытые сети

Пользователи, которые подключаются к открытым сетям, не требующим паролей и не использующим шифрование для передачи данных, создают идеальные условия для прослушивания злоумышленниками. Хакеры могут отслеживать действия пользователей и следить за сообщениями, происходящими в сети.

Хакеры могут отслеживать действия пользователей и следить за сообщениями, происходящими в сети.

Атаки с прослушиванием могут привести к потере важной бизнес-информации, перехвату конфиденциальных данных пользователей, а также к более масштабным атакам и краже личных данных.

Хорошим примером того, какое влияние могут оказать атаки с прослушиванием, является растущее использование цифровых помощников, таких как Amazon Alexa и Google Home. Эти помощники облегчают жизнь пользователям, но злоумышленникам также легко их подслушать и получить личную информацию.

Последствия подслушивания могут включать:

- Финансовые потери: Киберзлоумышленники могут использовать свой доступ к конфиденциальной информации, такой как корпоративные данные, коммерческая тайна или пароли пользователей, для получения финансовой выгоды. Это включает в себя продажу данных третьим сторонам или конкурентам или удержание организаций или отдельных лиц с целью получения выкупа путем блокировки доступа к данным в рамках атаки программ-вымогателей.

Кроме того, любой инцидент с потерей данных чреват репутационным ущербом для организации, что может привести к потере клиентов и, как следствие, к финансовым потерям.

Кроме того, любой инцидент с потерей данных чреват репутационным ущербом для организации, что может привести к потере клиентов и, как следствие, к финансовым потерям. - Кража личных данных. Подслушивающие злоумышленники могут прослушивать разговоры, происходящие в приложениях, которые пользователи считают безопасными. Это может привести к непреднамеренному раскрытию конфиденциальной информации, которую злоумышленники могут использовать для кражи учетных данных и проведения более масштабных атак с целью кражи личных данных.

Потеря конфиденциальности. Кража конфиденциальной информации может привести к потере конфиденциальности компаний и пользователей. Злоумышленники, которые проводят атаки с прослушиванием, могут перехватывать важные деловые данные, разговоры и обмены, которые влияют на конфиденциальность пользователей.

Все более цифровой мир облегчает хакерам перехват корпоративной информации и разговоров пользователей. Однако это также дает организациям возможность предотвратить злонамеренные намерения злоумышленников. Общие методы, которые помогают предотвратить атаки с прослушиванием, включают:

Общие методы, которые помогают предотвратить атаки с прослушиванием, включают:

- Шифрование военного уровня: один из лучших способов предотвратить атаки с подслушиванием — шифрование данных при передаче и частных разговорах. Шифрование блокирует возможность злоумышленников читать данные, которыми обмениваются две стороны. Например, шифрование военного уровня обеспечивает 256-битное шифрование, которое злоумышленнику практически невозможно расшифровать.

- Распространение информации. Обеспечение осведомленности сотрудников о рисках и опасностях кибербезопасности является важнейшей первой линией защиты организаций от любых кибератак. Это в значительной степени относится к атакам с прослушиванием, поэтому организации должны проводить обучение, которое информирует пользователей о том, как злоумышленники проводят атаки. Сотрудники должны понимать, какие методы используют злоумышленники для подслушивания разговоров, следовать рекомендациям по снижению риска и постоянно быть в курсе признаков атаки.

Им также следует избегать загрузки небезопасных приложений или программного обеспечения и никогда не подключаться к слабым или открытым сетям.

Им также следует избегать загрузки небезопасных приложений или программного обеспечения и никогда не подключаться к слабым или открытым сетям. - Сегментация сети. Организации могут ограничивать возможности злоумышленников для прослушивания сетей, ограничивая их доступность. Сегментация сети позволяет организациям ограничивать ресурсы только теми людьми, которым требуется к ним доступ. Например, сотрудникам отдела маркетинга не требуется доступ к системам управления персоналом, а сотрудникам отдела ИТ не требуется доступ к финансовой информации. Сегментация сети разделяет сеть, что снижает нагрузку на трафик, предотвращает нежелательную активность и повышает безопасность за счет предотвращения несанкционированного доступа.

- Избегайте сомнительных ссылок. С распространением информации связана необходимость избегать сомнительных или ненадежных ссылок. Злоумышленники, осуществляющие подслушивание, могут распространять вредоносное программное обеспечение, в том числе перехватывающее вредоносное ПО по сомнительным ссылкам.

Пользователям следует загружать официальное программное обеспечение только с надежных ресурсов и поставщиков, а также загружать приложения только из официальных магазинов приложений.

Пользователям следует загружать официальное программное обеспечение только с надежных ресурсов и поставщиков, а также загружать приложения только из официальных магазинов приложений. - Обновление и исправление программного обеспечения. Злоумышленники также могут использовать уязвимости в программном обеспечении для нападения на организации и пользователей. Поэтому очень важно включать автоматические обновления и обеспечивать немедленное исправление всего программного обеспечения при появлении новой версии или обновления.

- Физическая безопасность: организации также могут защитить свои данные и пользователей с помощью мер физической безопасности в своих офисных помещениях. Это имеет решающее значение для защиты офиса от посторонних лиц, которые могут сбросить физические жучки на столы, телефоны и т. д.

- Экранирование: риск прослушивания через компьютерное излучение можно предотвратить, установив меры безопасности и экранирование. Например, компьютеры с защитой TEMPEST позволяют организациям блокировать непреднамеренное излучение и обеспечивать безопасность своих данных и пользователей.

Fortinet предлагает ряд решений, позволяющих организациям защищать свои сети от злоумышленников и предотвращать несанкционированный доступ к своим системам.

Брандмауэры нового поколения Fortinet (NGFW) фильтруют сетевой трафик для защиты организаций от внутренних и внешних угроз безопасности. Брандмауэры также обладают расширенными функциями, которые обеспечивают более глубокую проверку содержимого, проверку и блокировку атак, а также предотвращение вторжений. Организации получают улучшенную видимость своей поверхности атаки, что имеет решающее значение для предотвращения прослушивания. Брандмауэры для веб-приложений Fortinet (WAF) также защищают веб-приложения организаций от известных и развивающихся киберугроз, выявляют аномальное поведение и блокируют вредоносные действия.

Кроме того, Fortinet позволяет организациям применять подход с нулевым доверием к доступу к сети. Это обеспечивает полную видимость того, кто и что получает доступ к их сетям, и гарантирует, что только нужные люди имеют нужный уровень доступа к нужным ресурсам в нужное время.

Какова цель подслушивания?

Подслушивание используется киберзлоумышленниками для перехвата сообщений и кражи конфиденциальных данных в пути. Хакеры используют устройства для захвата звука и изображения, такие как микрофоны и камеры, и преобразуют их в электрический формат, чтобы подслушивать жертв. Они также могут использовать каналы передачи и посты прослушивания для перехвата и записи разговоров и данных.

Как хакеры подслушивают?

Атаки с прослушиванием происходят, когда хакеры перехватывают, удаляют или изменяют данные, которые передаются между устройствами. Этот процесс, также известный как прослушивание или отслеживание, обычно позволяет злоумышленникам использовать незащищенные или открытые сетевые соединения и незашифрованные данные, что позволяет им получать доступ к данным, передаваемым между устройствами. Хакеры также могут подслушивать, устанавливая жучки в телефоны, которые позволяют им перехватывать и записывать разговоры.

Источником питания может служить аккумулятор от мобильного телефона или крона с напряжением 9 вольт, устройство начинает работать и от двух пальчиковых батареек.

Источником питания может служить аккумулятор от мобильного телефона или крона с напряжением 9 вольт, устройство начинает работать и от двух пальчиковых батареек.

В сегодняшние дни для получения необходимой информации заинтересованные лица могут применить любые доступные им средства. А установка и использование различной прослушивающий аппаратуры, такой как жучки, радиомикрофоны, подслушивающие устройства, давно не является исключительной прерогативой спецслужб — сейчас это может сделать чуть ли не каждый.

В сегодняшние дни для получения необходимой информации заинтересованные лица могут применить любые доступные им средства. А установка и использование различной прослушивающий аппаратуры, такой как жучки, радиомикрофоны, подслушивающие устройства, давно не является исключительной прерогативой спецслужб — сейчас это может сделать чуть ли не каждый. Естественное желание знать тайны было свойственно людям во все времена. Тогда как до XX столетия приходилось обходится скрытыми комнатами, которые давали возможность находится рядом при интересных разговорах, то в настоящее время возможности для подслушивания стали существенно шире. Впервые широкую огласку приобрела история с «жучками» в 1972 году в Соединенных Штатах. В то время группа специалистов при содействии некоторых сотрудников предвыборного штаба Никсона незаметно проскользнула в штаб -квартиру кандидата от партии демократов. После того, как не было найдено полезных документов, проникшие установили там радиомикрофоны. Эти жучки позволили узнать о чем разговаривают активисты в конкурирующем штабе. В результате дело получило широкую огласку. Таким образом «жучки» перестали быть лишь инструментом спецслужб, стали методом доступным для гражданских применений — корпоративного, политического шпионажа, а также начали использоваться для частного сыска.

Естественное желание знать тайны было свойственно людям во все времена. Тогда как до XX столетия приходилось обходится скрытыми комнатами, которые давали возможность находится рядом при интересных разговорах, то в настоящее время возможности для подслушивания стали существенно шире. Впервые широкую огласку приобрела история с «жучками» в 1972 году в Соединенных Штатах. В то время группа специалистов при содействии некоторых сотрудников предвыборного штаба Никсона незаметно проскользнула в штаб -квартиру кандидата от партии демократов. После того, как не было найдено полезных документов, проникшие установили там радиомикрофоны. Эти жучки позволили узнать о чем разговаривают активисты в конкурирующем штабе. В результате дело получило широкую огласку. Таким образом «жучки» перестали быть лишь инструментом спецслужб, стали методом доступным для гражданских применений — корпоративного, политического шпионажа, а также начали использоваться для частного сыска. Для этого не применяются сложные технологии. Любой подкованный технический специалист может «состряпать» такое устройство за день. Главным техническим средством для прослушки является жучок — радиомикрофон. Со временем изменились лишь его размеры, а от модели к модели они в основном различаются только маскировкой. Главная тенденция последнего времени — уменьшение габаритов компонентов электронной техники. Наиболее распространённые прослушивающие устройства которые используются описаны ниже.

Для этого не применяются сложные технологии. Любой подкованный технический специалист может «состряпать» такое устройство за день. Главным техническим средством для прослушки является жучок — радиомикрофон. Со временем изменились лишь его размеры, а от модели к модели они в основном различаются только маскировкой. Главная тенденция последнего времени — уменьшение габаритов компонентов электронной техники. Наиболее распространённые прослушивающие устройства которые используются описаны ниже. Временные приборы, как правило, рассчитаны на сравнительно короткий срок работы, устанавливаются тайно. Часто, для такого вида работы привлекаются сотрудники работающие на объекте или посетители. Жучки стараются установить в тех местах, где найти их будет затруднительно. Бывает такое, что прослушивающие устройства маскируются под повседневные предметы, которые часто используют в работе или интерьере и находятся на видном месте. Это могут быть шариковые ручки, сувениры, малозаметные безделушки.

Временные приборы, как правило, рассчитаны на сравнительно короткий срок работы, устанавливаются тайно. Часто, для такого вида работы привлекаются сотрудники работающие на объекте или посетители. Жучки стараются установить в тех местах, где найти их будет затруднительно. Бывает такое, что прослушивающие устройства маскируются под повседневные предметы, которые часто используют в работе или интерьере и находятся на видном месте. Это могут быть шариковые ручки, сувениры, малозаметные безделушки. Установка жучков на металлических предметах, трубах отопления может служить как дополнительная антенна для усиления.

Установка жучков на металлических предметах, трубах отопления может служить как дополнительная антенна для усиления. Также используются следующие приемы направленные на прослушку разговоров в комнате: прослушка через цепь квартирного звонка, прослушивание с помощью техники СВЧ отражения от вибрирующих поверхностей с последующей демодуляцией звукового сигнала, установка GSM жучков работающих по радиоканалу телефонного оператора.

Также используются следующие приемы направленные на прослушку разговоров в комнате: прослушка через цепь квартирного звонка, прослушивание с помощью техники СВЧ отражения от вибрирующих поверхностей с последующей демодуляцией звукового сигнала, установка GSM жучков работающих по радиоканалу телефонного оператора. Снять такой сигнал можно с любой розетки, которая находится с том же сегменте электросети. Естественно, первый же трансформатор полностью блокирует такой сигнал, по этому в соседнем сегменте электросети его считать будет невозможно.

Снять такой сигнал можно с любой розетки, которая находится с том же сегменте электросети. Естественно, первый же трансформатор полностью блокирует такой сигнал, по этому в соседнем сегменте электросети его считать будет невозможно.

Общая информация

Общая информация